Microsoft Defender 脅威インテリジェンス (Defender TI) とは?

Microsoft Defender 脅威インテリジェンス (Defender TI) は、脅威インフラストラクチャ分析を実施し、脅威インテリジェンスを収集するときにトリアージ、インシデント対応、脅威ハンティング、脆弱性管理、脅威インテリジェンス アナリスト のワークフローを合理化するプラットフォームです。 セキュリティ組織が環境内で増え続けるインテリジェンスとアラートに対処する場合、脅威分析を行うことで、アラートの正確かつタイムリーな評価を可能にするインテリジェンス プラットフォームが重要になります。

アナリストは、データの検出、収集、解析にかなりの時間を費やし、実際にorganizationが自分自身を守るのに役立つものに焦点を当てるのではなく、分析と相関関係を通じてアクターに関する分析情報を導き出します。 多くの場合、これらのアナリストは複数のリポジトリに移動して、疑わしいドメイン、ホスト、または IP アドレスを評価するために必要な重要なデータ セットを取得する必要があります。 DNS データ、WHOIS 情報、マルウェア、SSL 証明書は、侵害 (IOC) のインジケーターに重要なコンテキストを提供しますが、これらのリポジトリは広く配布されており、常に共通のデータ構造を共有するとは限りません。

このリポジトリの広範な分散により、アナリストは、疑わしいインフラストラクチャを適切かつタイムリーに評価するために必要なすべての関連データを確実に取得することが困難になります。 これらのデータ セットとの対話は面倒な場合もあります。また、これらのリポジトリ間のピボットには時間がかかり、応答作業を再調整するために常に必要なセキュリティ操作グループのリソースが消費されます。

脅威インテリジェンス アナリストは、脅威インテリジェンスの取り込みの幅と、organizationや業界に最大の脅威をもたらす脅威インテリジェンスの分析とのバランスを取るのに苦労しています。 同じ幅で、脆弱性インテリジェンス アナリストは資産インベントリを共通の脆弱性と公開 (CVE) 情報と関連付けて戦い、organizationに関連する最も重大な脆弱性の調査と修復に優先順位を付けます。

Microsoft は、重要なデータ ソースを集計および強化し、ユーザーが侵害 (IOC) のインジケーターを関連記事、アクター プロファイル、脆弱性と関連付けることができる、革新的で使いやすいインターフェイスで表示する Defender TI を開発することで、アナリスト ワークフローを再考します。 Defender TI を使用すると、アナリストはテナント内の Defender TI ライセンスを持つ仲間のユーザーと協力して調査を行うこともできます。

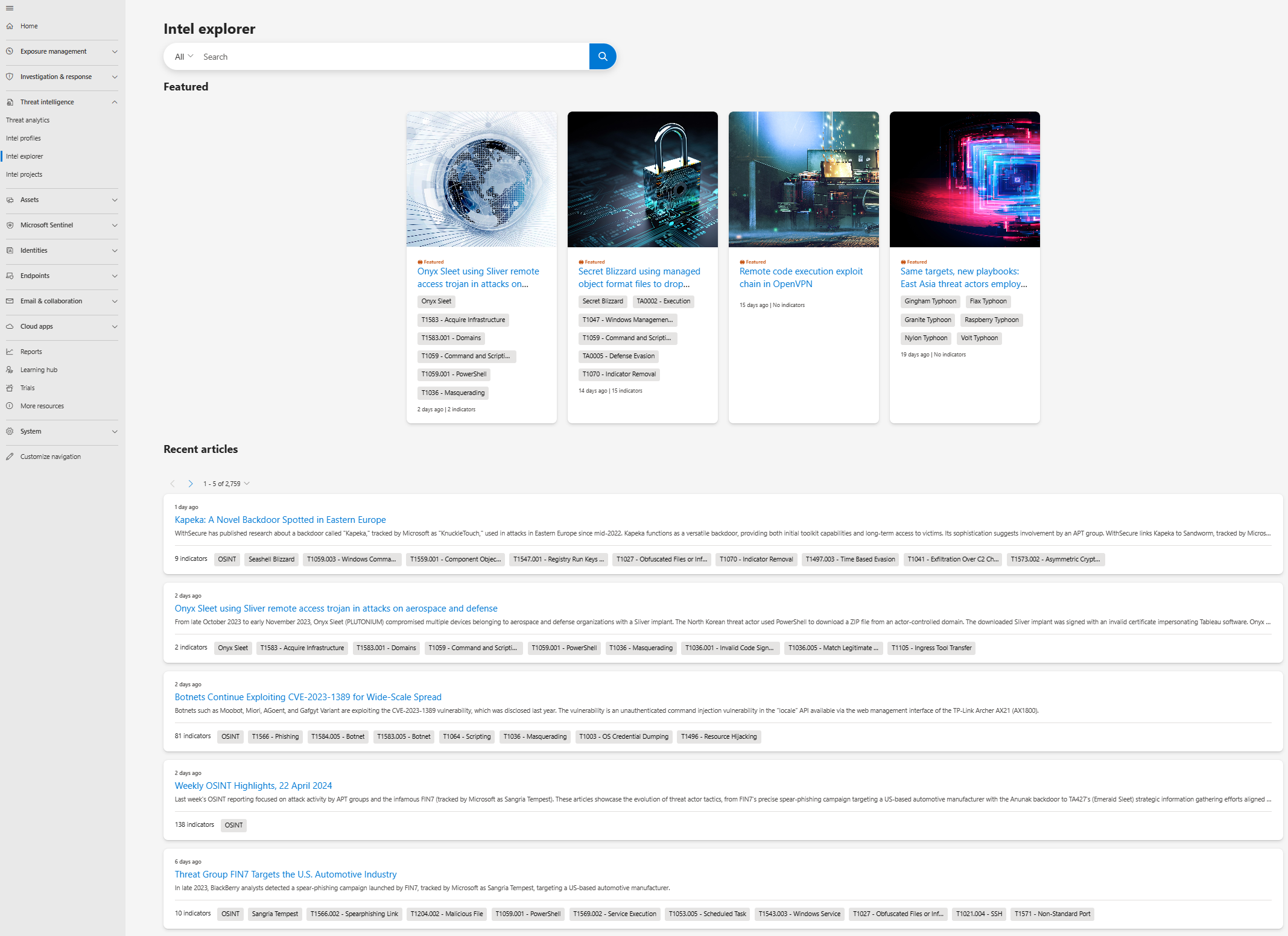

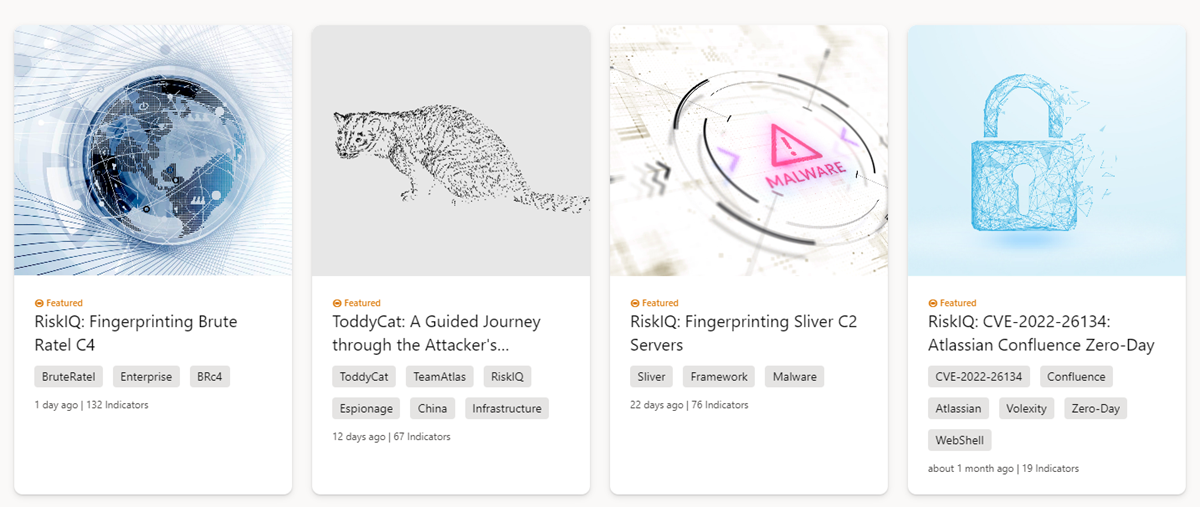

Microsoft Defender ポータルの Defender TI の Intel エクスプローラー ページのスクリーンショットを次に示します。 アナリストは、新しい注目の記事をすばやくスキャンし、キーワード (keyword)、インジケーター、または CVE ID 検索を実行して、インテリジェンスの収集、トリアージ、インシデント対応、ハンティング作業を開始できます。

Defender TI の記事

記事は、脅威アクター、ツール、攻撃、脆弱性に関する分析情報を提供する物語です。 Defender TI の記事は、脅威インテリジェンスに関するブログ投稿ではありません。これらの記事はさまざまな脅威をまとめたものですが、ユーザーが行動を起こすのに役立つ実用的なコンテンツや主要な IOC にもリンクしています。 脅威の概要にこの技術情報を含め、ユーザーは変化に応じて脅威アクター、ツール、攻撃、脆弱性を継続的に追跡できます。

おすすめの記事

Intel エクスプローラー ページの [おすすめ記事 ] セクション (検索バーのすぐ下) には、注目すべき Microsoft コンテンツのバナー 画像が表示されます。

おすすめ記事は、Defender ポータルのホーム ページの [おすすめの脅威インテリジェンスの記事 ] ウィジェット にも表示されます。

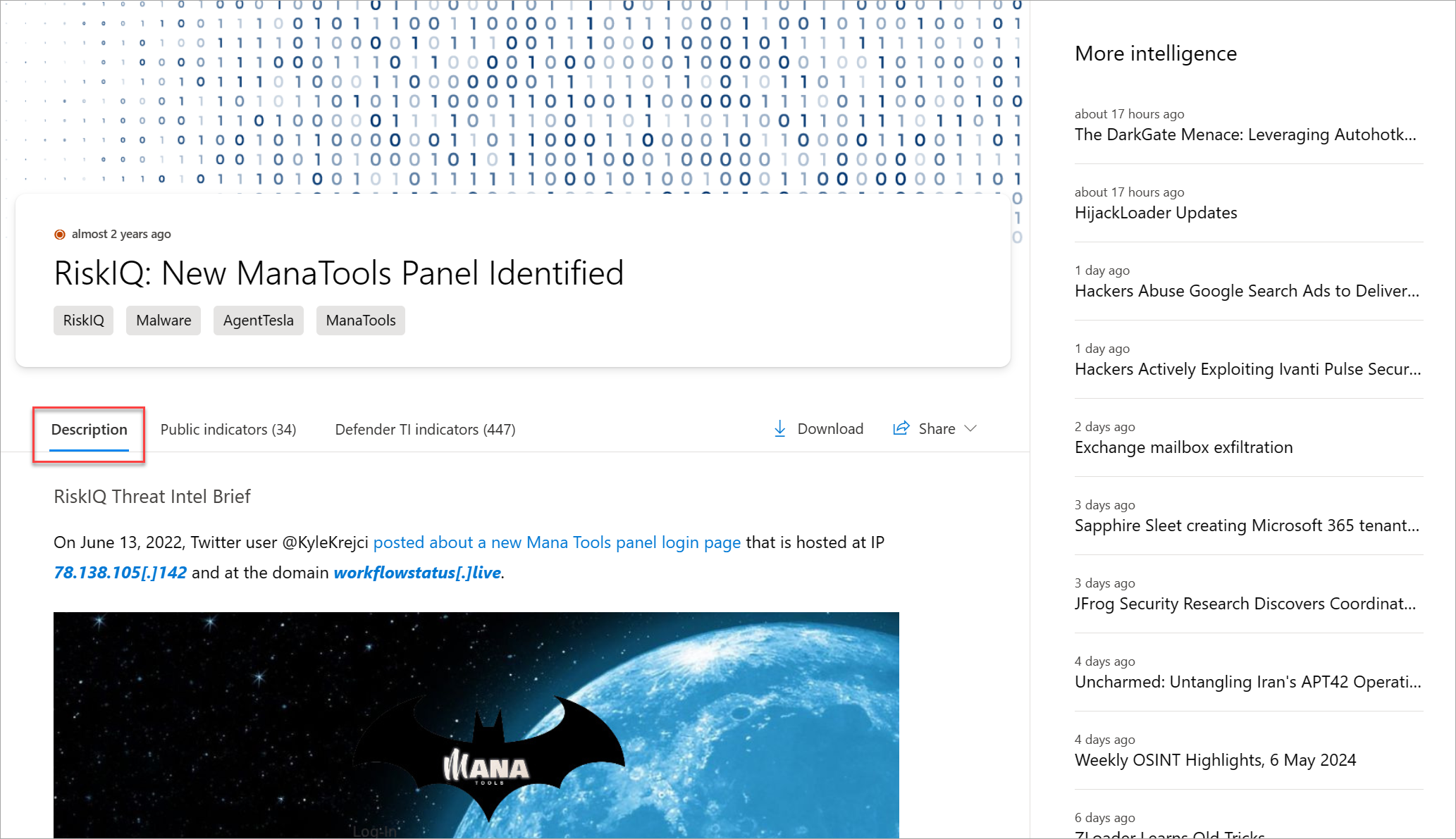

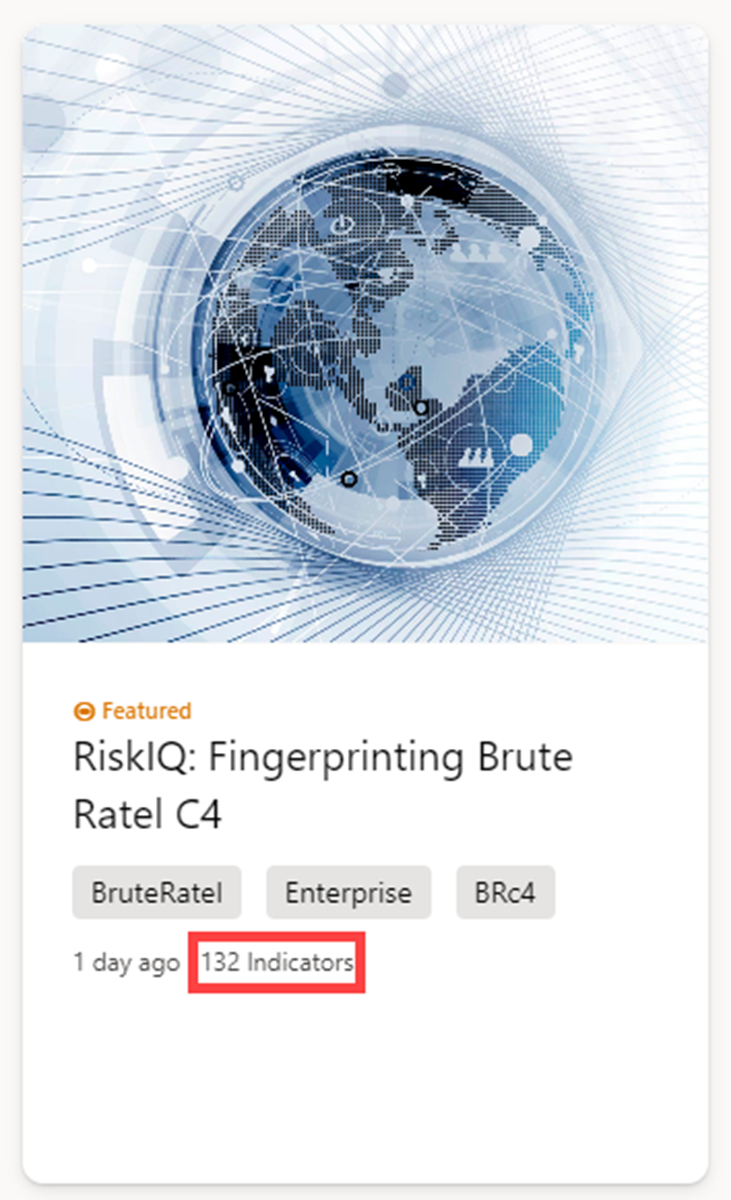

おすすめ記事バナーを選択すると、記事全体のコンテンツが読み込まれます。 記事の スナップショット を使用すると、記事を簡単に理解できます。 インジケーターの呼び出しは、記事に関連付けられているパブリックインジケーターと Defender TI インジケーターの数を示します。

記事

すべての記事 (注目の記事を含む) は、公開日に応じて [最近の記事 ] セクションに一覧表示され、最新の記事が一番上に表示されます。

記事の [説明] セクションには、プロファイリングされた攻撃または脅威アクターに関する情報が含まれています。 コンテンツは、オープンソース インテリジェンス (OSINT) のセキュリティ情報など短い場合や、長い形式のレポート (特に Microsoft が独自の分析でレポートを拡張する場合) などです。 長い説明には、画像、基になるコンテンツへのリンク、Defender TI 内の検索へのリンク、攻撃者のコード スニペット、攻撃をブロックするファイアウォール規則が含まれる場合があります。

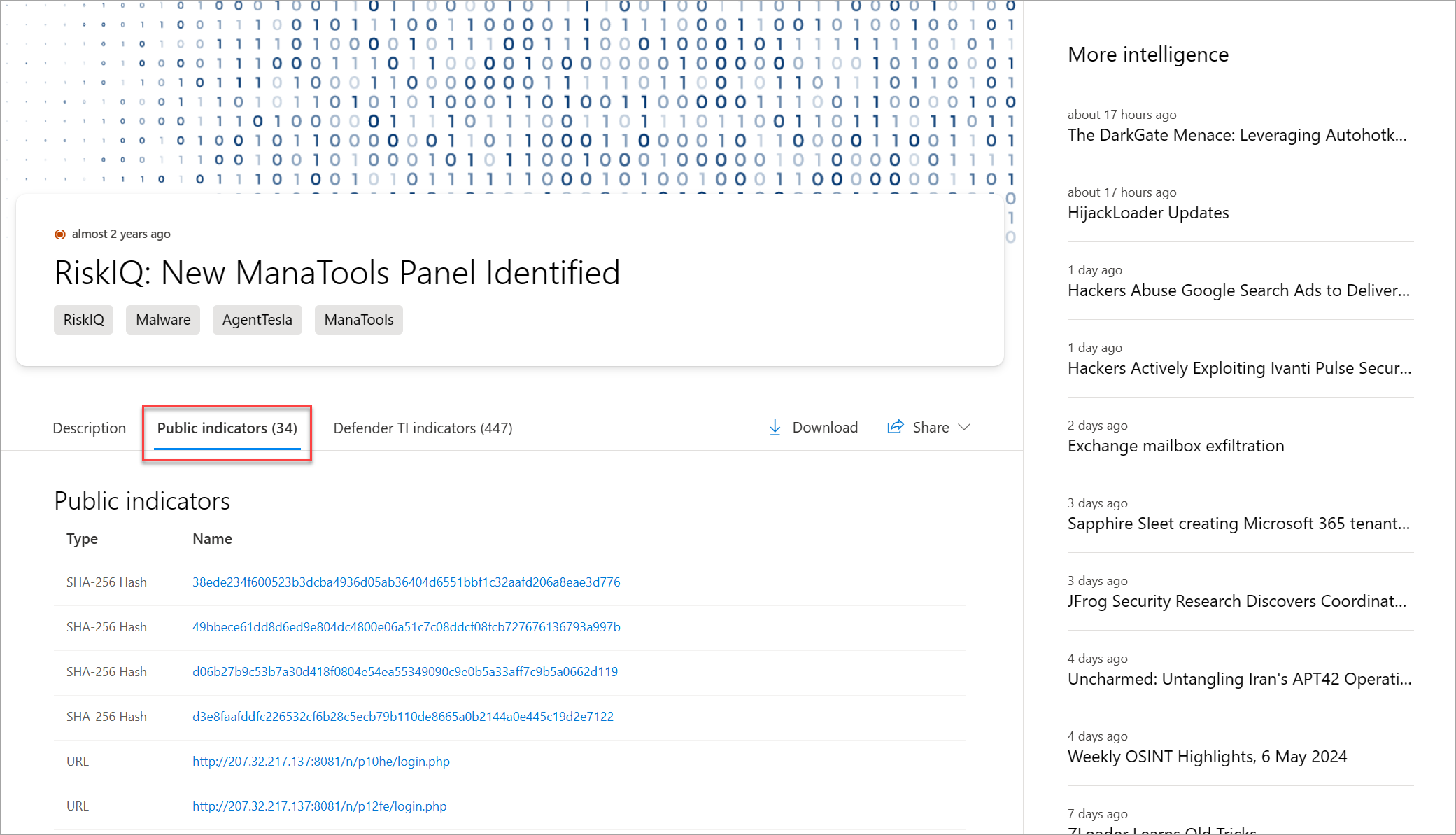

[ パブリック インジケーター ] セクションには、記事に関連する既知のインジケーターが一覧表示されます。 これらのインジケーターのリンクから、関連する Defender TI データまたは外部ソースにアクセスできます。

Defender TI インジケーター セクションでは、Defender TI 独自の研究チームが記事に関連して見つけたインジケーターについて説明します。 これらのインジケーターのリンクでは、関連する Defender TI データまたは外部ソースにもアクセスできます。

これらのリンクは、関連する Defender TI データまたは対応する外部ソースにもピボットします。

脆弱性に関する記事

Defender TI では、CVE に関する重要な情報を特定するのに役立つ CVE ID 検索が提供されます。 CVE ID 検索では、脆弱性に関する記事が表示されます。

各脆弱性に関する記事には、次のものが含まれています。

- CVE の説明

- 影響を受けるコンポーネントの一覧

- カスタマイズされた軽減策の手順と戦略

- 関連するインテリジェンスに関する記事

- ディープおよびダーク Web のチャッター内の参照

- その他の主要な観察

これらの記事では、各 CVE の背後にあるより深いコンテキストと実用的な分析情報が提供され、ユーザーはこれらの脆弱性をより迅速に理解して軽減できます。

脆弱性に関する記事には、 Defender TI の優先度スコア と重大度インジケーターも含まれています。 Defender TI 優先度スコアは、共通脆弱性スコアリング システム (CVSS) スコア、悪用、おしゃべり、マルウェアへのリンケージに基づく CVE の優先順位を反映した一意のアルゴリズムです。 これらのコンポーネントのレジェンシーが評価されるため、最初に修復する必要がある CVEs を理解できます。

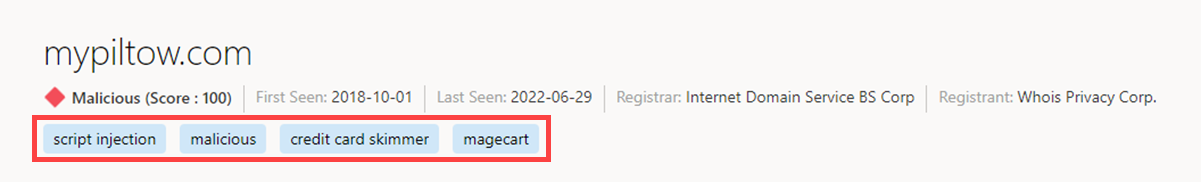

評判スコアリング

IP 評判データは、独自の攻撃対象領域の信頼性を理解するために重要であり、調査に表示される不明なホスト、ドメイン、または IP アドレスを評価する場合にも役立ちます。 Defender TI は、ホスト、ドメイン、または IP アドレスに対して独自の評判スコアを提供します。 既知のエンティティまたは不明なエンティティの評判を検証するかどうかに関係なく、これらのスコアは、悪意のあるインフラストラクチャまたは疑わしいインフラストラクチャとの関係が検出された場合をすばやく理解するのに役立ちます。

Defender TI では、最初と最後のタイムスタンプ、自律システム番号 (ASN)、国または地域、関連付けられたインフラストラクチャ、評判スコアに影響を与えるルールの一覧 (該当する場合) など、これらのエンティティのアクティビティに関する簡単な情報が提供されます。

アナリストの分析情報

アナリストの分析情報は、Microsoft の膨大なデータ セットを、調査を簡略化し、すべてのレベルのアナリストに対してより近づきやすくなります。

分析情報は、ドメインまたは IP アドレスに関する小さな事実または観察を目的としたものです。 クエリ対象のインジケーターを評価し、調査中のインジケーターが悪意のある、疑わしい、または問題がないかどうかを判断する能力を向上させることができます。

データ セット

Microsoft は、多数のデータ セットを Defender TI に一元化することで、Microsoft のコミュニティと顧客がインフラストラクチャ分析を容易に行うことができます。 Microsoft の主な焦点は、さまざまなセキュリティ ユース ケースをサポートするために、インターネット インフラストラクチャに関するできるだけ多くのデータを提供することです。

Microsoft は、パッシブ ドメイン ネーム システム (DNS) センサー、ポート スキャン、URL とファイル爆発、およびその他のソースを使用して、インターネット データを収集、分析、インデックス作成し、脅威の検出、インシデントの優先順位付け、脅威アクター グループに関連付けられているインフラストラクチャの特定を支援します。 要求時に URL の使用可能な爆発データがない場合は、URL 検索を使用して自動的に爆発を開始できます。 このような爆発から収集されたデータは、ユーザーまたは他の Defender TI ユーザーからのその URL の今後の検索の結果を設定するために使用されます。

サポートされているインターネット データセットは次のとおりです。

- 解決策

- WHOIS

- SSL 証明書

- サブドメイン

- DNS

- 逆引き DNS

- 爆発分析

- 次のような、爆発した URL の Document Object Model (DOM) から収集された派生データ セット。

- トラッカー

- コンポーネント

- ホスト ペア

- Cookie

コンポーネントとトラッカーは、ポート スキャンまたは SSL 証明書の詳細からのバナー応答に基づいてトリガーされる検出ルールからも観察されます。 これらのデータ セットの多くには、データを並べ替え、フィルター処理、ダウンロードするためのさまざまな方法があり、特定のインジケーターの種類や履歴の時刻に関連付けられている可能性のある情報に簡単にアクセスできます。

詳細情報:

タグ

Defender TI タグは、システムによって派生されたか、他のユーザーによって生成されたかにかかわらず、インジケーターに関する迅速な分析情報を提供します。 タグは、分析を改善するために、アナリストが現在のインシデント、調査、その履歴コンテキストの間の点と点をつなぐのに役立ちます。

Defender TI には、システム タグとカスタム タグの 2 種類のタグが用意されています。

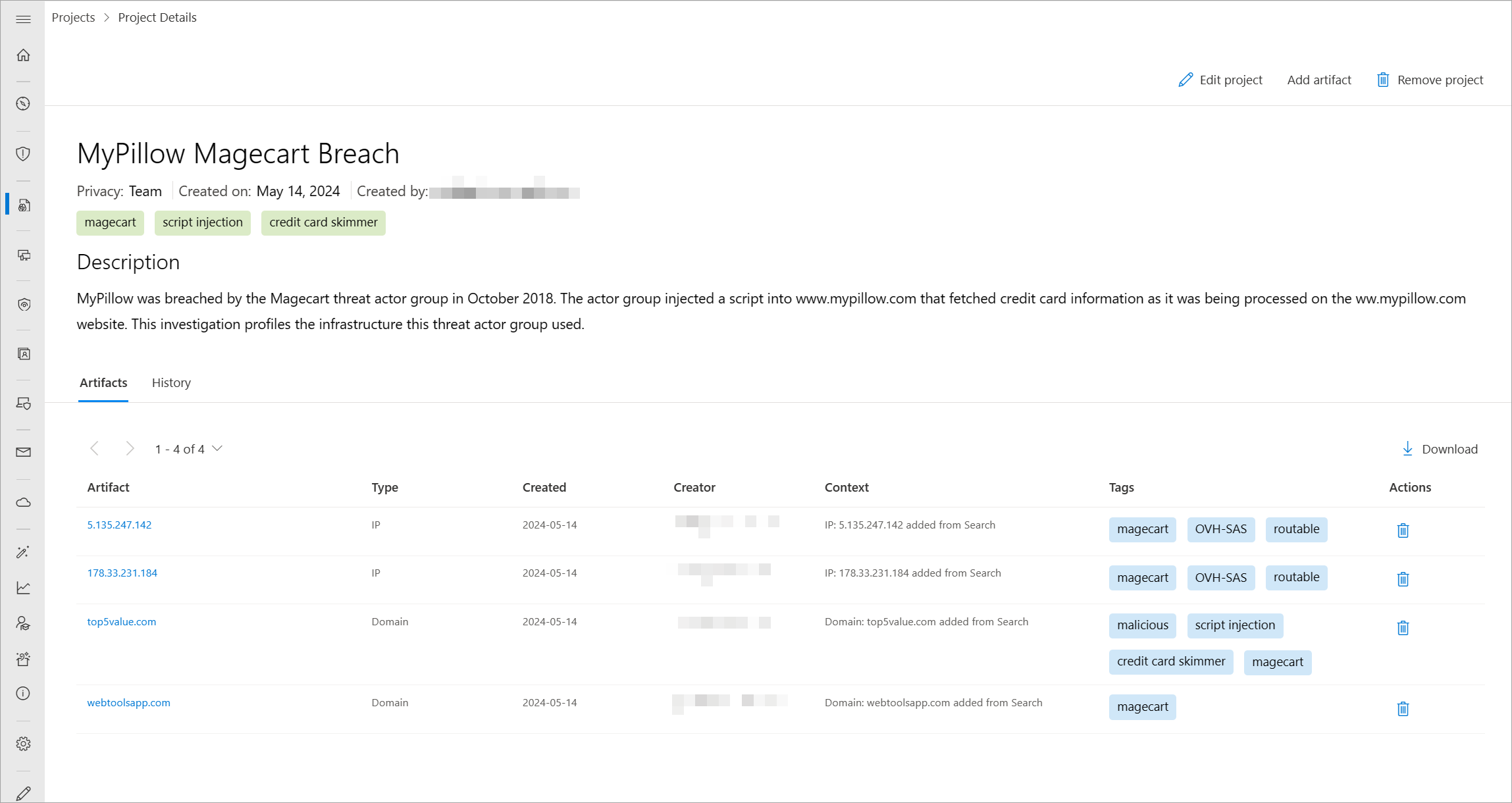

Projects

Defender TI を使用すると、ユーザーは、調査から関心のあるインジケーターと侵害のインジケーターを整理するための複数のプロジェクトの種類を開発できます。 プロジェクト には、関連付けられているすべてのインジケーターの一覧と、名前、説明、コラボレーターを保持する詳細な履歴が含まれています。

Defender TI で IP アドレス、ドメイン、またはホストを検索し、アクセスできるプロジェクト内にそのインジケーターが一覧表示されている場合は、[ Intel プロジェクト ] ページの [ 概要 ] タブと [ データ ] タブにプロジェクトへのリンクが表示されます。 そこから、他のデータ セットの詳細を確認する前に、インジケーターに関する詳細なコンテキストについてプロジェクトの詳細に移動できます。 そのため、Defender TI テナント ユーザーの 1 人が既に開始している可能性がある調査のホイールを再発明しないようにすることができます。 他のユーザーがプロジェクトにコラボレーターとして追加した場合は、新しい IOC を追加することで、その調査に追加することもできます。

データ所在地、可用性、プライバシー

Defender TI には、グローバル データと顧客固有のデータの両方が含まれています。 基になるインターネット データはグローバル Microsoft データです。顧客が適用したラベルは、顧客データと見なされます。 すべての顧客データは、顧客が選択したリージョンに格納されます。

セキュリティ上の目的で、Microsoft はサインイン時にユーザーの IP アドレスを収集します。 このデータは最大 30 日間保存されますが、製品の潜在的な詐欺または悪意のある使用を調査するために必要な場合は、より長く保存される可能性があります。

リージョンダウンシナリオでは、Defender TI がバックアップ リージョンにデータをレプリケートするテクノロジを使用するため、ダウンタイムは発生しません。

Defender TI は顧客データを処理します。 既定では、顧客データはペアとなる地域に複製されます。