規制およびコンプライアンス要件を満たす

この記事では、ゼロトラスト採用ガイダンスの一環として、組織に適用される可能性のある規制およびコンプライアンス要件を満たすビジネスシナリオについて説明します。

組織の IT 環境の複雑さや組織の規模にかかわらず、ビジネスに影響を与える可能性のある新しい規制要件が常に増加しています。 これらの規制には、欧州連合(eu)の一般データ保護規則 (GDPR)、カリフォルニア消費者プライバシー法 (CCPA)、医療および財務情報に関する無数の規制、およびデータ居住に関する要件が含まれます。

規制とコンプライアンスの要件を満たすプロセスは、適切に管理されていない場合、長く複雑で退屈なものになる可能性があります。 この課題はコンプライアンスの達成と証明、監査の準備、現在進行中のベストプラクティスの実行に向けて、セキュリティ、コンプライアンス、コンプライアンスのチームの作業量を大幅に増加させます。

ゼロトラストアプローチは一般的に、コンプライアンス(個人データへのアクセスを規制する)によって規定されているいくつかの種類の要件を超えています。。 ロトラストのアプローチを実現した組織は、新しい条件を満たしているか、要件を満たすためにゼロトラストの仕組みを簡単に構築できる場合があります。

| 規制とコンプライアンスの要件を満たす従来の方法である。 | 法規やコンプライアンスの要件をゼロトラストで満たす現代的な方法である。 |

|---|---|

| 多くの組織では、さまざまなレガシ ソリューションを組み合わせて使用しています。 これらのソリューションは通常、シームレスに連携できず、インフラのギャップを露呈し、運用コストを増大させます。 独立した "種類の中で最善のソリューション" のいくつかでは、一定の規制を満たすために使用される際に、特定の規制への準拠を妨げる場合があります。 一般的な例として、許可された個人が安全にデータを処理できるように暗号化する方法があります。 ただし、ほとんどの暗号化ソリューションでは、データ損失防止 (DLP)、電子情報開示、アーカイブなどのサービスに対してデータが不透明にしています。 暗号化により、組織は暗号化されたデータを使用するユーザーの操作についてデューデリジェンスを行うことができなくなります。 その結果組織はリスクのある決断を迫られます。機密データの転送にすべてのファイルの暗号化を禁止するなど、暗号化されたデータを検査もせずに外部に出すこともできます。 |

セキュリティ戦略とポリシーをゼロ トラストアプローチと統合すると、IT チームとシステム間の孤島が解消され、IT スタック全体の可視性と保護が向上します。 Microsoft Purviewのようなローカルに統合されたコンプライアンスのソリューションは、コンプライアンスの必要性とゼロトラストの方法の必要性をサポートするために一緒に働くだけでなく、完全に透明性のある方法で他のソリューションの利点を利用することができます。 統合コンプライアンスは必要なカバレッジを最小限のコストで提供します。例えばeDiscoveryやDLPソリューションで暗号化されたコンテンツを透過的に処理します。 リアルタイムの可視性は、クリティカルアセットとワークロードを含むアセットを自動的に発見することを可能にし、コンプライアンス要件は、分類と感度タグによって適用することができます。 ゼロトラスト・アーキテクチャを実現することで、全面的なポリシーでコンプライアンスとコンプライアンスのニーズを満たすことができます。 ゼロトラスト・アーキテクチャでMicrosoft Purviewソリューションを使用することで、組織に影響を与える規制に従って、組織のデータ資産全体を発見、管理、保護、管理することができます。 ゼロトラストポリシーは通常、特定の規制要件を満たすか超過する制御を実施することで、新しい規制要件を遵守するためにシステム範囲の変更を実行する負担を軽減します。 |

このガイドラインでは、ルールやコンプライアンスの要件を満たすためのフレームワークとしてゼロトラストを使用する方法を理解し、組織のリーダーやチームとのコミュニケーションや作業の方法を説明します。

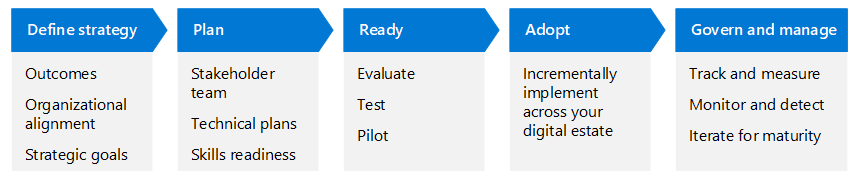

本論文では、azureのクラウド採用フレームワークと同じライフサイクルフェーズ(ポリシー、計画、準備、採用、ガバナンス、管理)を使用しますが、ゼロトラストに対応しています。

次のテーブルは、この図解をわかりやすくしたバージョンです。

| 戦略の定義 | 計画 | 準備 | 採用 | 管理と運営 |

|---|---|---|---|---|

| 組織の配置 戦略的目標 結果 |

利害関係者チーム テクニカル プラン スキルの準備 |

評価 テスト パイロット |

デジタル資産全体で段階的に実装します | 追跡と測定 監視と検出 成熟を得るための処理 |

戦略の定義フェーズ

戦略の定義フェーズは、そのシナリオの "理由" に対処するための取り組みを、定義および形式化するために重要です。 この段階では、規制、ビジネス、IT、オペレーション、戦略の視点からシーンを理解します。

そして、あなたはこのシナリオでの成功の結果を測定することを定義し、規制準拠は増分と反復のプロセスであることを理解します。

この記事は、多くの組織に関連する動機と成果を提案します。 これらのアドバイスは、あなたのニーズに応じて、あなたの組織の戦略を策定するために使用されます。

リーダーのモチベーションを知る

ゼロトラストは規制要件を満たすプロセスの簡素化に役立ちますが、組織内のリーダーの支援と貢献を得ることが最大の課題となるでしょう。 このガイドラインは、組織の一貫性を獲得し、戦略目標を定義し、結果を決定するために、彼らとのコミュニケーションを支援することを目的としています。

コンセンサスを得るにはまず、何がリーダーを動機づけ、なぜ規制要件を満たすことに関心を持つべきなのかを理解する必要があります。 次のテーブルに、パースペクティブの例を示しますが、これは各リーダーやチームと会い、互いの動機を共有して理解することにとって重要です。

| キャラクター | なぜ規制を満たすことが重要なのでしょうか |

|---|---|

| 最高経営責任者 (CEO) | 外部監査機関によって検証された組織戦略を確実にする役割を担っています 最高経営責任者(ceo)は主に取締役会に報告し、取締役会は組織全体がどの程度立法要件を遵守しているか、年次監査の結果を評価します。 |

| 最高マーケティング責任者 (CMO) | 営業目的だけで社内の秘密情報が共有されることはありません。 |

| 最高情報責任者 (CIO) | 通常は組織内の情報管理官であり、情報を監督する機関に対して責任を負うことになります。 |

| 最高技術責任者 (CTO) | デジタル資産のコンプライアンスの維持に責任を負います。 |

| 最高情報セキュリティ責任者(CISO) | 情報セキュリティのコンプライアンスに直結する制御を提供する業界標準の採用と遵守を担当しています。。 |

| 最高執行責任者 (COO) | 企業の情報セキュリティ、プライバシー、その他の規制実践に関するポリシーと手順が運営レベルで維持されることを保証します。 |

| 最高財務責任者(CFO) | コンプライアンスの財務上のデメリットやメリットを評価します。例えば、インターネット保険や租税コンプライアンスなどです。 |

| 最高リスク責任者 (CRO) | 組織内ガバナンス、リスク、コンプライアンス(GRC)の枠組みを持つリスクコンポーネントです。 不適合や遵守に対する脅威を軽減します |

組織の部分によっては、コンプライアンスやコンプライアンスの要求に従った仕事をするための動機付けや動機付けが異なります。 これらの動機の一部をまとめたものを、次のテーブルに示します。 必ず利害関係者とつながり、彼らの動機を理解してください。

| 面グラフ | 動機 |

|---|---|

| ビジネス ニーズ | 適用される規制および法的要件に準拠するため。 |

| IT ニーズ | アイデンティティ、データ、デバイス(エンドポイント)、アプリケーション、インフラストラクチャの範囲内で自動的にコンプライアンスとコンセンサスを実現する技術です。 |

| 操作上のニーズ | 関連業界標準と関連法規の要求に基づき、関連政策、手続き、業務指導を実施します。 |

| 戦略的ニーズ | 国、地域、地域の法律に違反するリスクや、侵害による潜在的な金銭的および公的評判の損失を軽減します。 |

ガバナンス・ピラミッドを使って戦略に情報を提供します

このビジネスシーンで最も重要なことは、ゼロトラストのフレームワークは、組織内の様々な立法、規制、規制、政策、手続き要件の階層構造を構築するより大きなガバナンスのモデルの一部であるということです。 コンプライアンスと規制の世界では、同じ要求や規制を実現するための方法がたくさんあります。 本文ではゼロトラベルアプローチを用いてコンプライアンスを追求します。

コンプライアンスでよく使われる戦略モデルがガバナンスのピラミッドです。

このピラミッドは、多くの組織マネジメントにおける情報技術(IT)ガバナンスの階層の違いを示しています。 ピラミッドの上から下までは立法、基準、政策、手続き、作業指示などです

ピラミッドの頂点は最も重要な段階である立法を表します。 このレベルでは、多くの組織に法律が広く適用されているため、組織間の違いは小さく、国や事業に特化した規制は、他の会社では適用されませんが、いくつかの会社にのみ適用されます。 ピラミッドの下部にある作業命令は、組織間で最も変化が激しい領域と実行の表面積を表しています。 このレベルでは、組織はより高いレベルの重要なニーズにテクノロジーを活用することができます。

ピラミッドの右側には、組織コンプライアンスがポジティブな事業結果と収益をもたらす場面が示されています。 ガバナンス戦略を持つ組織にとってインセンティブを生むのです

次の表は、ピラミッドの左側のガバナンスのレベルが、右側の戦略事業の優位性をどのように提供しているかを示しています。

| ガバナンス レベル | 戦略的ビジネスの関連性と成果 |

|---|---|

| 法律と法律(総称して検討) | 法的監査を通じて罰金や罰則を回避し、消費者の信頼とブランドロイヤルティを確立することができます。 |

| 標準は製品やサービスに対する同じ期待を共有するための信頼できる基盤です。 | 標準は様々な業界の品質管理を通じて品質保証を提供します。 認証の中にはオンライン保険のメリットもあります。 |

| 手順は、組織の日常的な機能と運用をを記録したポリシーとプロセスです | ガバナンスに関わる多くの手作業のプロセスが簡素化され、自動化されます。 |

| 作業説明書は、定義されたポリシーとプログラムに従って、どのようにフローを実行するかを詳細なステップで記述しています。 | マニュアルと説明書の複雑な詳細は技術によって簡略化することができます。 ヒューマンエラーを大幅に減らし、時間を節約できます。 一例として、社員の入社プロセスの一部としてMicrosoft Entra条件付きアクセスポリシーがあります。 |

優先順位を決めるのに役立つのがガバナンスのピラミッドです。

立法と法的要件があります

これらのルールを守らないと、企業は大変なことになりかねません。

業界や安全基準に基づいて

組織には、これらの基準のうちの1つまたは複数を遵守または認定する必要がある業界要件があります。 ゼロトラストのフレームワークは、さまざまなセキュリティ、情報セキュリティ、インフラ管理基準にマッピングすることができます。

方針と手順

組織に特化し、業務に固有のプロセスを管理します。

テキスト指示

組織が戦略とプロセスを実現するために高度に技術的かつカスタマイズされた詳細な制御を行います。

いくつかの標準は、ゼロトラスト・アーキテクチャの各分野に最も大きな価値を加えています。 以下の基準に注意を向けるとより大きな影響を与えます。

インターネットセキュリティセンター(CIS)ベンチマークは、デバイス管理とエンドポイント管理ポリシーのための価値あるガイドラインを提供します。 CISベンチマークにはMicrosoft 365とMicrosoft Azureの実装ガイドラインが含まれています。 CIS基準は、安全性とコンプライアンスの目標を達成するために、あらゆる業界および垂直業界の組織が使用しています。 特に厳しい環境で運営されている会社はそうです。

米国国立標準技術研究所(NIST)は、NIST特別出版物(NIST SP 800-63-4 ipd)のデジタルidガイドを提供しています。 これらのガイドラインは、デジタルアイデンティティサービスを実施する連邦機関に技術要件を提供するものであり、この目的以外の標準の開発または使用を制限するものではありません。 これらの要求は、ゼロトラスト戦略の一部を構成する既存のプロトコルを強化するために提案されていることに注意が必要です。 特にアメリカでは、政府や公共部門の組織がNISTを支持していますが、上場企業でもこの枠組み内のガイドラインを使うことができます。 NISTはまた、NIST SP 1800-35の付属の出版物でゼロトラスト・アーキテクチャの実装を支援しています。

新たに改訂されたISO 27002:2022規格は、データガバナンス全般と情報セキュリティのために推奨されています。 しかしながら、付録Aコントロールは、後に実行可能な目標に変換することができるセキュリティコントロールリストを作成するための良い基盤を提供します。

ISO 27001:2 002はまた、情報セキュリティの文脈でリスクマネジメントを実施するための包括的なガイドラインを提供しています。 多くのポータルやダッシュボードでユーザーが利用できるメトリクスの数については、特に有益かもしれません。

組織に共通のニーズを満たすための戦略とコントロールのベースラインを提供するために、これらの基準に優先順位を付けることができます。

Microsoft Purview Compliance Managerは、組織に適用される会議標準の進捗を計画し、追跡するのを支援します。 コンプライアンスマネージャは、データ保護リスクの点検から複雑性の管理、最新規制や認証の理解、監査人への報告など、コンプライアンスツアー全体をサポートします。

戦略の定義

コンプライアンスの観点からは、組織に固有のGRCアプローチに基づいてポリシーを定義すべきです。 組織が特定の基準、ポリシー、フレームワークに加入していない場合は、コンプライアンスマネージャーから評価テンプレートを入手します。 アクティブなMicrosoft 365の各サブスクリプションにはデータ保護ベースラインが割り当てられており、これをゼロトラスト展開ガイドラインにマッピングすることができます。 このベースラインは、コンプライアンスの観点からゼロトラストの実際の実現がどのようなものであるべきか、実現者に良い出発点を提供します。 これらのファイル化された制御は後に測定可能な目標に変換することができます。 これらの目標は、具体的で、計測可能で、実現可能で、現実的で、期限付き(SMART)でなければなりません。

コンプライアンスマネージャのデータ保護ベースラインテンプレートは36のゼロトラストアクションを統合し、以下のコントロールファミリーで一貫性を保ちます。

- ゼロ トラスト アプリケーション

- ゼロ トラスト アプリ開発ガイダンス

- ゼロ トラスト エンドポイント

- データのゼロ トラスト

- ゼロ トラスト ID

- ゼロ トラスト インフラストラクチャ

- ゼロ トラスト ネットワーク

- ゼロ トラストによる可視性、自動化、およびオーケストレーション

これらは次のようにゼロトラスト・リファレンス・アーキテクチャとよく一致しています。

計画フェーズ

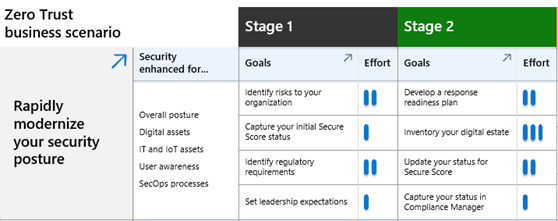

多くの組織は次の表のように、これらの技術活動に4段階のアプローチをとることができます。

| ステージ 1 | ステージ 2 | ステージ 3 | ステージ 4 |

|---|---|---|---|

| 組織に適用される規制要件を特定します。 コンプライアンス マネージャーを使用して、業務に影響を与える可能性のあるコンプライアンスを特定し、これらのコンプライアンスが強要する高度な要件へのコンプライアンスを評価し、特定されたギャップの改善を計画します。 審査は組織の現行法規ガイドラインに適用されます。 |

Microsoft Purviewのコンテンツブラウザを使用して、規制を受けるデータを識別し、リスクや露出を評価します。 カスタム分類器を定義して、この機能をあなたのビジネス ニーズに合わせます。 データ保存とログ管理ポリシーなどの情報保護の要件を評価し、保存と感度ラベルを使用して基本的な情報保護とデータガバナンス戦略を実施します。 規制された情報の流れを制御するために基本的なDLPポリシーを実装します。 必要な場合は、通信コンプライアンスを実施します。 |

自動化を使用してデータ ライフサイクル管理ポリシーを拡張します。 規制による要求がある場合は、秘密度ラベル、DLP、または情報バリアを使用して、パーティション分割と分離の制御を設定します。 コンテナラベル、自動・強制ラベル、より厳格なDLPポリシーを実装することで、情報保護ポリシーを拡張します。 これらのポリシーは、Microsoft Purviewの他の機能を使って、ローカルデータ、デバイス(エンドポイント)、サードパーティのクラウドサービスに拡張されます。 適合性マネージャを使用して適合性を再評価し、残りのギャップを識別して修正します。 |

情報のコンプライアンス状態を継続的に評価してインベントリを作成するためのレポートを、Microsoft Sentinel を使用して統合監査ログに基づいて作成します。 継続的にコンプライアンスを使用して残りのギャップを認識・是正し、新たな法令または更新された法令の要件を満たすようにします。 |

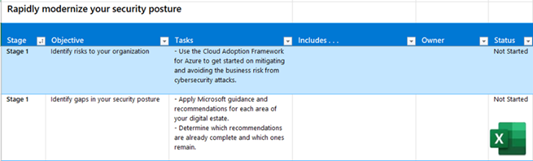

このステージング アプローチが組織に対して有効な場合は、次のアイテムを使用できます。

このダウンロード可能な PowerPoint スライド デッキ。ビジネス リーダーやその他の利害関係者に向けて、これらのステージと目的内を進行する状況を表示および追跡します。 このビジネス シナリオのスライドを次に示します。

この Excel ブック。所有者を割り当て、これらのステージ、目的、タスクの進行状況を追跡します。 このビジネス シナリオのワークシートを次に示します。

利害関係者チーム

このビジネス シナリオの利害関係者チームには、セキュリティ体制に投資され、次のロールが含まれる可能性が高い組織全体のリーダーが含まれます。

| プログラムリーダーと技術オーナー | 責任 |

|---|---|

| スポンサー | 戦略、ステアリング、エスカレーション、アプローチ、ビジネスアラインメント、調整管理。 |

| プロジェクト リード | エンゲージメント、リソース、タイムラインとスケジュール、コミュニケーションなどの全体的な管理。 |

| CISO | リスクやポリシーの決定、追跡とレポートなど、データ資産とシステムの保護とガバナンス。 |

| IT Compliance Manager | コンプライアンスと保護要件を満たすために必要なコントロールを設定します。 |

| エンド ユーザーのセキュリティと使いやすさ (EUC) リード | 従業員の表現。 |

| 調査と監査の役割 | コンプライアンスと保護のリードと協力して調査と報告を行います。 |

| 情報保護マネージャー | データ分類と機密データの識別、制御、修復。 |

| アーキテクチャ リーダー | 技術的な要件、アーキテクチャ、レビュー、決定、優先順位付け。 |

| "Microsoft 365 管理者" | テナントと環境、準備、構成、テスト。 |

この導入コンテンツのリソースの PowerPoint スライド デッキには、自分の組織用にカスタマイズできる利害関係者ビューを含む次のスライドが含まれています。

技術計画とスキルの準備

Microsoftはコンプライアンスとコンプライアンスの要件を満たすためのリソースを提供します。 以下では、これまで定義してきた4つのフェーズで特定の目的のためのリソースに注目します。

ステージ 1

ステージ 1 では、組織に適用される規制を特定し、コンプライアンス マネージャーの使用を開始します。 また、組織に適用される規制も確認します。

| ステージ 1 の目標 | リソース |

|---|---|

| ガバナンス ピラミッドを使用してコンプライアンス要件を特定します。 | Compliance Manager の評価 |

| コンプライアンスマネージャを使用してコンプライアンスを評価し、認識されたギャップを修正することを計画します。 | Microsoft Purview準拠ポータルにアクセスし、顧客によって管理されているあなたの組織に関連するすべての改善行動をチェックします。 |

| 審査は組織の現行法規ガイドラインに適用されます。 | 次のテーブルを参照してください。 |

次の表に、一般的な規制または標準を示します。

| 規制または標準 | リソース |

|---|---|

| 米国標準技術局 (NIST) | NIST認証保証レベルを満たすようMicrosoft Entra IDを構成します。 |

| 連邦リスク・権限管理プログラム(FedRAMP) | FedRAMP High Impactレベルに対応するようにMicrosoft Entra IDを構成します。 |

| ネットワークセキュリティ成熟度モデル認証(CMMC) | Microsoft Entra IDをCMMC準拠で構成します。 |

| 国家サイバーセキュリティの改善に関する行政命令(EO 14028) | Microsoft Entra IDを使用して覚書22-09のID要件を満たします。 |

| 医療保険の携行性と責任に関する 1996 年の法律 (HIPAA) | HIPAA コンプライアンスのMicrosoft Entra ID の構成 |

| 支払いカード業界データ セキュリティ標準 (PCI) | マイクロソフトEntra pci-dssガイド |

| 金融サービスの規制 | アメリカの銀行と資本市場におけるコンプライアンスと安全性の重要な要素

|

| 北米電気信頼性株式会社 (NERC) | エネルギー業界のコンプライアンスとセキュリティに関する重要な考慮事項 |

ステージ 2

フェーズ2では、まだ到達していないデータの制御を開始します。 情報保護制御の計画と配置についてのより多くのガイドラインは、敏感な業務データの識別と保護ゼロ信頼採用ガイドラインを参照してください。

| ステージ 2 の目標 | リソース |

|---|---|

| コンテンツ エクスプローラーを使用して、規制対象データを特定します。 | コンテンツ エクスプローラーの使用を開始する コンテンツ エクスプローラーは、監視対象のデータの現在の露出をチェックし、データをどこに保存し、どのように保護すべきかを規定する規制に適合しているかを評価するのに役立ちます。 タスク 1 - カスタム機密情報の種類を作成する |

| 保持タグとセンシティブタグを使用して、基本的なデータガバナンスと情報保護ポリシーを実施します。 | 保持または削除するアイテム保持ポリシーと保持ラベルの詳細 秘密度ラベルの詳細 |

| DLP ポリシーと暗号化ポリシーを確認します。 | 権限データの損失防止 秘密度ラベル付けによる 暗号化 Office 365 の暗号化 |

| 通信ポリシーを実装します (該当する場合)。 | 通信コンプライアンスを作成して管理する |

ステージ 3

ステップ3では、適応範囲の使用を含め、保存と削除のためのデータガバナンスポリシーを自動的に実行し始めます。

この段階には分離と分離制御の実現が含まれます。 例えば、NISTでは、これらのプロジェクトが米国政府の特定の種類の機密業務に関わる場合、孤立した環境でプロジェクトをホストすることになっています。 場合によっては、金融サービスに関する法律では、異なる事業部門の従業員が互いに通信できないように、環境を区分する必要があります。

| ステージ 3 の目標 | リソース |

|---|---|

| 自動化を使用してデータ ライフサイクル管理ポリシーを拡張します。 | データ ライフサイクル管理 |

| パーティション分割と分離の制御を設定します (該当する場合)。 | 情報バリア データ損失の防止 テナント間アクセス |

| 情報保護ポリシーを他のワークロードに展開します。 | 情報保護スキャナーについて学習する Microsoft 以外のクラウド アプリに対してデータ損失防止ポリシーを使用する データ損失防止と Microsoft Teams エンドポイント データ損失防止 敏感なタグを使えば、Microsoft Teams、Microsoft 365グループ、SharePointのコンテンツを保護できます。 |

| Compliance Manager を使用してコンプライアンスを再評価します。 | コンプライアンス マネージャー |

ステージ 4

フェーズ4のゴールは、あなたの資産が適用される法規や基準に適合しているかどうかを継続的に評価することで、このシナリオを実現することです。

| ステージ 4 の目標 | リソース |

|---|---|

| リソースのコンプライアンス状態を継続的に評価し、インベントリを作成します。 | 本論文では、すべての必要なツールが決定されており、この目的を達成するために、デジタル資産におけるリソースおよび資産の継続的な監視を可能にする反復プロセスを形成します。 コンプライアンスセンターで監査ログを検索する |

| コンプライアンスを測定するためのレポートを、Microsoft Sentinel を使用して作成します。 | コンプライアンスを評価および測定し、制御の有効性を示すためのレポートを、Microsoft Sentinel を使用して統合監査ログに基づいて作成します。 Azureでのログ分析 |

| コンプライアンスマネージャーを活用して新たなギャップを特定して修復します。 | コンプライアンス マネージャー |

準備段階

コンプライアンス作業の多くは、ポリシーの実行によって行われます。 コンプライアンスを達成するために必要な条件を決定し、制御のセットを自動化するためのポリシーのセットを作成します。 ゼロトラストのポリシーを使用して実装されている特定のコンプライアンス制御のための反復可能な検証を作成します。 組織が日々相互作用するオペレーション技術の中にコントロールを構築することで、監査準備がより簡単になります。

準備段階では、これらの活動が期待される結果を確実に達成するために、あなたが意図した戦略を評価し、テストし、テストします。 これらが新たなリスクをもたらさないことを確認します このようなゼロトラストのビジネスシーンでは、アクセス制御、データ保護、その他のインフラ保護を実現するソフィストとの連携が重要です。 例えば、遠隔作業およびハイブリッド作業をサポートするためにポリシーを評価、テスト、テストすることは、デジタルアセットにおけるセンシティブなデータを識別し保護することとは異なります。

コントロールの例

ゼロトラストの各柱は、規制や標準の枠内の特定の制御にマッピングすることができます。

例 1

idゼロトラストは、インターネットセキュリティセンター(CIS)基準のアクセス制御管理およびISO 27001:2 002の付録A.9.2.2ユーザアクセス構成にマッピングされます。

この図では、ISO 27001要求標準付録9.2.2「ユーザアクセス構成」でアクセス制御管理が定義されています。 多因子認証を要求することによって、このセクションのニーズを満たします。

每个控制的执行(如条件访问策略的实施)对每个组织都是独一无二的。32/5000各制御の実行(条件付きアクセスポリシーの実施など)は、各組織に固有のものです。 組織のリスクプロファイルと資産リストは、正確な実施表面の領域と範囲を作成します。

例 2

ゼロトラスト・アーキテクチャと業界標準とのより明確な相関関係には、情報の分類があります。 ISO 27001の付録8.2.1に規定されています。

- 情報は、法的要件、価値、重要度、および不正な開示や変更に対する感度の観点から分類する必要があります。理想的には、それを禁止または複雑にするのではなく、ビジネス活動を反映するように分類します。

この図では、Microsoft Purviewデータ分類サービスを使ってセンシティブなタグを定義し、電子メールや文書、構造化データに適用しています。

例 3

Annexure 8.1.1 In ISO 27001:2022 (資産のインベントリ) では、"情報および情報処理設備に関連するすべての資産は、ライフサイクル全体で識別および管理され、常に最新の状態にされる必要がある" と要求しています。

このような制御要件の実現は、Intuneデバイス管理を実施することによって実現することができる。 この要件は、明確な在庫アカウントを提供し、企業または業界の定義に基づいて各機器のコンプライアンス状態を報告します。

このような制御要件の場合、Microsoft Intuneを使用してデバイスを管理することができます。これには、設定したポリシーに従ってデバイスのコンプライアンスを報告するためのコンプライアンスポリシーの設定などが含まれます。 条件付きアクセスポリシーを使用して、認証と承認のプロセスでデバイスに準拠を求めることもできます。

例 4

業界標準にマッピングされたゼロトラストの柱の最も包括的な例は、脅威インテリジェンスとイベントレスポンスでしょう。 このシナリオでは、Microsoft Defender と Microsoft Sentinel の幅広い製品全体が対象になり、詳細な分析と、脅威インテリジェンスおよびリアルタイム インシデントへの対応の実行が提供されます。

この図では、Microsoft Sentinel と Microsoft Defender ツールが脅威インテリジェンスを提供します。

採用段階

採用フェーズでは、デジタルアセット全体で徐々に技術計画を実現します。 エリアごとに技術計画を分類し、それをチームで行う必要があります。

ID とデバイスへのアクセスは、少人数のユーザーとデバイスから始めて、徐々に環境全体を含むように配置を増やしていくという段階的なアプローチを採用しています。 これは、安全な遠隔およびハイブリッドワークの採用シナリオで説明されています。 次に例を示します。

データ保護の採用には、あなたが作成したポリシーがあなたの環境に適していることを確認するためのカスケード作業と反復が含まれます。 これについては、機密性の高いビジネス データの特定と保護の導入シナリオにて説明しています。 次に例を示します。

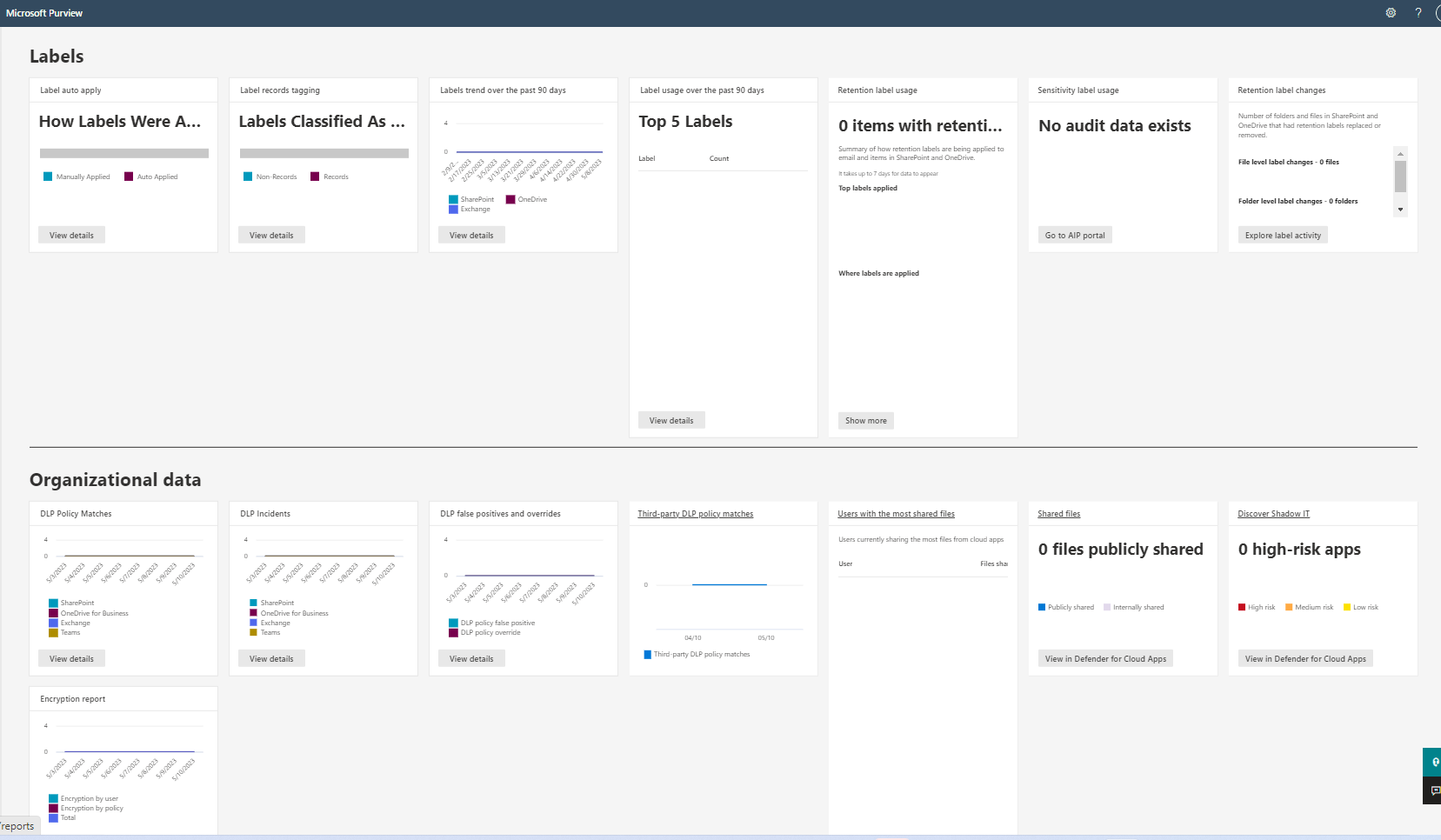

管理と運営

コンプライアンスやコンプライアンスは継続的なプロセスです。 この段階になったら、尾行と監視に移ります。 マイクロソフトはそれを支援するツールを提供しています

コンテンツリソースマネージャを使用して、組織コンプライアンスの状態を監視することができます。 コンテンツブラウザは、データの分類について、組織内のセンシティブな情報のパノラマと分布のビューを提供します。 訓練可能な分類器から様々なタイプのセンシティブなデータ(アダプティブスコープや手動で作成されたセンシティブタグを介して)まで、管理者は指定されたセンシティブモードが組織全体で正しく適用されているかを確認することができます。 これは、Exchange、SharePoint、OneDrive で機密情報が一貫して共有されている一定のリスク領域を特定する機会でもあります。 次に例を示します。

Microsoft Purview コンプライアンス ポータル内でより優れたレポート機能を使用することで、コンプライアンスの全体ビューを作成し定量化できます。 次に例を示します。

同様の考え方やプロセスをAzureにも適用できます。 Defender for cloud-regulatory Complianceを使用して、コンプライアンスマネージャで提供されるコンプライアンススコアと同じスコアを決定します。 このスコアは、さまざまな業種の規制基準や枠組みと一致しています。 どの規制基準や枠組みがスコアに適しているかを組織が理解するかにもよります。 この指示板が提供する状態は、各基準が評価を通過したか通過しないかの継続的なリアルタイム評価を示します。 次に例を示します。

Purviewダッシュボードは広範な評価を提供し、事業リーダーへの通知を支援し、四半期のレビューなどの部門の報告にも使用できます。 操作面では、統一された監査ログデータにLog Analyticsワークスペースを作成することでMicrosoft Sentinelを利用できます。 この作業スペースは、Microsoft 365のデータと接続し、ユーザーの活動に関する知見を提供します。 次に例を示します。

このデータはカスタマイズ可能であり、組織の戦略、リスクプロファイル、目標、目的に合わせて規制要件を特定するために、他のダッシュボードと組み合わせることができます。

次のステップ

- ゼロ トラスト採用フレームワークの概要

- セキュリティ態勢を迅速に最新化する

- リモートおよびハイブリッド作業の安全性を確保します

- 機密度の高いビジネス データを特定および保護する

- 侵害によるビジネス上の損害を防止または軽減する

進捗管理のリソース

どのゼロ トラスト ビジネス シナリオでも、以下の進捗管理のリソースを使用できます。

| 進捗管理のリソース | 得られる効果 | 設計対象者 |

|---|---|---|

導入シナリオ プラン フェーズ グリッドのダウンロード可能な Visio ファイルまたは PDF

|

個々のビジネス シナリオに合ったセキュリティ強化策と、プラン フェーズのステージおよび目標に対して必要な労力のレベルを簡単に把握できます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

| ゼロ トラスト導入トラッカーのダウンロード可能な PowerPoint スライド デッキ |

プラン フェーズのいろいろなステージと目標を通じた進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

ビジネス シナリオの目標とタスクのダウンロード可能な Excel ブック

|

プラン フェーズのいろいろなステージ、目標、タスクを通じて、責任の割り当てと進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、IT リーダー、IT 実装者。 |

その他のリソースについては、「ゼロ トラスト評価と進捗管理のリソース」をご覧ください。