機密度の高いビジネス データを特定および保護する

ゼロトラストの導入ガイダンスの一環として、この記事は最も重要なデータ資産の保護に関するビジネスシナリオを説明しています。 このシナリオは、機密性の高いビジネスデータの特定と保護方法に焦点を当てています。

デジタルトランスフォーメーションにより、組織は増え続けるデータ量に対処する必要があります。 しかし、共有されるデータの多くは、パートナー、ベンダー、顧客などの外部協力者が企業ネットワークの外でアクセスしています。 この変化は、特にハイブリッド労働力やクラウド移行の普及、サイバー脅威の増大、セキュリティの進化、データの管理と保護方法に関する変化する規制要件を考慮すると、複雑なデータの風景を作り出しています。

ハイブリッドワークモデルでは、企業の資産やデータが移動しています。 組織は、データがデバイス上、アプリ内、パートナーと共有される際の保管と転送の場所を管理する必要があります。 現代のセキュリティでは、従来のネットワーク保護コントロールにはもはや頼れません。

| 従来のネットワークコントロールによるデータ保護。 | ゼロトラストによる現代のデータ保護。 |

|---|---|

| 従来のネットワークでは、ネットワークの境界コントロールが重要なデータアクセスを管理しており、データの機密性は管理されません。 通常、機密データには手動でラベルを付けますが、これによりデータ分類が一貫しない場合があります。 | ゼロトラストモデルでは、データアクセス要求に対して強力な認証を適用し、すべてのアイデンティティを検証するためのポリシーを使用し、アイデンティティがアプリケーションとデータへのアクセスを持っていることを確保します。 ゼロトラストモデルには、機密データの特定と分類、保護の適用が含まれます。これにはデータ損失防止(DLP)も含まれます。 ゼロトラストには、制御された環境を離れた後もデータを保護する防御策が含まれています。 また、インサイダーリスクを軽減するための適応型保護も含まれています。 これらの保護に加えて、ゼロトラストには、データ侵害の範囲を防ぐための連続的な監視と脅威保護が含まれています。 |

以下の図は、左側の従来の保護(限定された既知の場所から)から右側のゼロトラストによる現代の保護(未知の場所へ)への移行を示しており、ユーザーやデバイスの位置に関係なく保護が適用されます。

この記事のガイダンスでは、機密データの特定と保護に取り組むための開始方法と戦略の進展について説明しています。 組織がデータを保護する規制の対象である場合は、このシリーズの規制とコンプライアンス要件の遵守記事を使用して、この記事で学んだことを規制されたデータの保護に適用する方法を学びます。

ビジネス リーダーが機密データの保護についてどのように考えるか

技術的な作業を開始する前に、ビジネスデータを保護するための投資の異なる動機を理解することが重要です。これらは戦略、目的、成功の基準を形成するのに役立ちます。

以下の表は、組織のビジネスリーダーがゼロトラストに基づくデータ保護に投資すべき理由を提供しています。

| ロール | 機密データを保護することが重要な理由。 |

|---|---|

| 最高経営責任者 (CEO) | 知的財産は、多くの組織のビジネスモデルの基盤です。 それが漏洩することを防ぎつつ、承認された当事者とのシームレスな協力を可能にすることは、ビジネスにとって不可欠です。 顧客の個人識別情報(PII)を取り扱う組織では、漏洩のリスクは金銭的な罰則だけでなく、会社の評判を損なう可能性もあります。 最終的に、機密ビジネス会話(合併・買収、ビジネス再編、戦略、法律問題など)が漏れた場合、組織に深刻な損害を与える可能性があります。 |

| 最高マーケティング責任者 (CMO) | 製品計画、メッセージング、ブランディング、今後の製品発表は、インパクトを最大化するために適切な時期と方法で公開される必要があります。 不適切な漏洩は投資収益を減少させ、競合他社に今後の計画を知らせることになります。 |

| 最高情報責任者 (CIO) | 情報を保護するための従来のアプローチは、情報へのアクセスを制限することに依存していましたが、現代の技術を使用して機密データを適切に保護することにより、リスクを増加させることなく、必要に応じて外部当事者との柔軟な協力が可能になります。 IT部門は、生産性を確保しつつリスクを最小限に抑えるという使命を果たすことができます。 |

| 最高情報セキュリティ責任者(CISO) | この役割の主要な機能として、機密ビジネスデータの保全は情報セキュリティの不可欠な部分です。 この成果は、組織のより大きなサイバーセキュリティ戦略に直接影響を与えます。 先進的なセキュリティ技術とツールは、データの監視と漏洩および損失の防止を可能にします。 |

| 最高技術責任者 (CTO) | 知的財産は、成功したビジネスと失敗したビジネスを区別することができます。 このデータを過度な共有、不正アクセス、盗難から保護することは、組織の将来の成長を確保するために重要です。 |

| 最高執行責任者 (COO) | 運営データ、手順、生産計画は、組織にとって重要な戦略的利点です。 これらの計画は、競合他社によって悪用される可能性のある戦略的な脆弱性を明らかにすることもあります。 このデータを盗難、過度な共有、不正使用から保護することは、ビジネスの継続的な成功にとって重要です。 |

| 最高財務責任者(CFO) | 上場企業は、公開前の特定の財務データを保護する義務があります。 他の財務データは、計画や戦略的な強みや弱みを明らかにすることができます。 これらのデータは、既存の規制に準拠するとともに戦略的な利点を維持するために保護されなければなりません。 |

| 最高コンプライアンス責任者 (CCO) | 世界中の規制は、顧客や従業員の個人識別情報(PII)やその他の機密データの保護を義務付けています。 CCOは、組織がそのような規制を遵守することを保証する責任があります。 包括的な情報保護戦略は、その目標を達成するための鍵です。 |

| 最高プライバシー責任者 (CPO) | CPOは通常、個人データの保護を確保する責任があります。 顧客の個人データを大量に取り扱う組織や、厳格なプライバシー規制がある地域で運営する組織では、機密データを保護できない場合、厳しい罰金が科されることになります。 これらの組織は、その結果として顧客の信頼を失うリスクもあります。 CPOはまた、顧客契約や法律に違反する方法で個人データが誤用されることを防ぐ必要があります。これには、組織内やパートナーとの間でのデータの不適切な共有も含まれます。 |

重要なビジネスデータを保護するための導入サイクル。

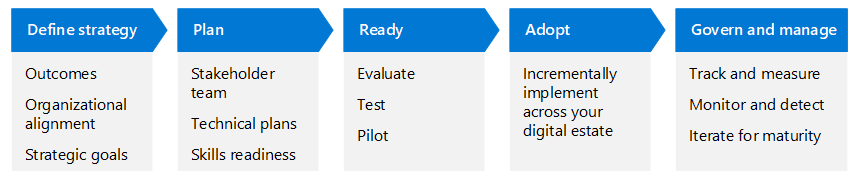

この記事は、ビジネスシナリオを、Azureのクラウド導入フレームワークと同じライフサイクルフェーズ—戦略の定義、計画、準備、採用、および管理と運営—を使用して説明しますが、ゼロトラストに適応されています。

次のテーブルは、この図解をわかりやすくしたバージョンです。

| 戦略の定義 | 計画 | 準備 | 採用 | 管理と運営 |

|---|---|---|---|---|

| 成果 組織の配置 戦略的目標 |

利害関係者チーム テクニカル プラン スキルの準備 |

評価 テスト パイロット |

デジタル資産全体で段階的に実装します | 追跡と測定 監視と検出 成熟を得るための処理 |

ゼロトラスト導入サイクルについては、ゼロトラスト導入フレームワーク概要で詳細を読むことができます。

戦略の定義フェーズ

戦略の定義フェーズは、このシナリオの「なぜ」 に対処するための取り組みを定義および形式化するため に不可欠です。 このフェーズでは、ビジネス、IT、運用、戦略的な視点を通じてシナリオを理解します。 シナリオで成功を測定するための成果を定義し、セキュリティが段階的かつ反復的な旅であることを理解します。

この記事は、多くの組織に関連する動機と成果を提案します。 これらのアドバイスは、あなたのニーズに応じて、あなたの組織の戦略を策定するために使用されます。

データ保護の動機

機密ビジネスデータを特定し、保護する動機は明確ですが、組織の異なる部分はこの作業を行うための異なるインセンティブを持っています。 これらの動機の一部をまとめたものを、次のテーブルに示します。

| 面グラフ | 動機 |

|---|---|

| ビジネス ニーズ | パートナーと共有される場合、特に機密ビジネスデータを保護する。 |

| IT ニーズ | デジタル資産全体で一貫して適用できる標準化されたデータ分類スキーマ。 |

| 操作上のニーズ | 可能な場合は自動化を使用して、一貫した標準的な方法でデータ保護を実装する。 |

| 戦略的ニーズ | 組織内部の者(意図的または非意図的)や、環境にアクセスを得た悪意のある行為者が引き起こす損害を軽減します。 |

規制要件を満たすことが、一部の組織にとって主要な動機になるかもしれません。 これがあなたの組織に当てはまる場合は、組織戦略にこれを追加し、このビジネスシナリオとこのシリーズの規制とコンプライアンス要件の遵守記事を併せて使用してください。

データ保護の結果

ゼロトラストの全体的な目標「決して信用せず、常に検証する」をデータに適用することで、環境に重要な保護層が追加されます。 期待する成果を明確にすることが重要です。これにより、関与する全てのチーム、ユーザーを含めて、保護と使いやすさの適切なバランスをとることができます。 以下の表は、目標と成果の提案を提供しています。

| 目的 | 成果 |

|---|---|

| 生産性 | ユーザーは、ビジネスデータの作成や仕事機能の実行に簡単に協力することができます。 |

| 安全なアクセス | データおよびアプリへのアクセスは適切なレベルで保護されています。 非常に機密性の高いデータはより厳格な保護が必要ですが、この保護はデータに貢献することが期待されるユーザーに負担をかけるべきではありません。 機密ビジネスデータは、それを使用する必要がある者に限定され、このデータを意図された使用グループの外で共有または複製するユーザーを制限または抑止するためのコントロールが設置されています。 |

| エンド ユーザーのサポート | データを保護するためのコントロールは、全体的なゼロトラストアーキテクチャに統合されています。 これらのコントロールには、シングルサインオン、多要素認証(MFA)、Microsoft Entra Conditional Accessが含まれ、ユーザーが認証および承認の要求に継続的に直面することがないようになっています。 ユーザーは、データの分類と安全な共有方法についてのトレーニングを受けます。 ユーザーは重要なデータを自分で管理することができ、必要に応じてアクセスを取り消したり、共有された情報の使用状況を追跡することができます。 可能な場所では、ユーザーの負担を軽減するためにデータ保護ポリシーが自動化されています。 |

| セキュリティの強化 | デジタル資産全体にデータ保護を追加することで、これらの重要なビジネス資産を保護し、データ侵害から生じる潜在的な損害を軽減するのに役立ちます。 データ保護には、現在または以前の従業員やパートナーによる意図的、非意図的、または過失によるデータ侵害から保護するための安全策が含まれます。 |

| ITのエンパワーメント | ITチームは、機密ビジネスデータとして何が該当するかについて明確な理解を持ち それに沿うための合理的なスキーマを持っています。また、計画の実装と状況や成功の監視のための技術ツールと能力を持っています。 |

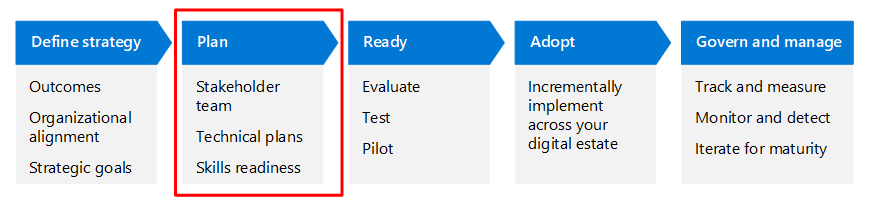

計画フェーズ

採用計画は、ゼロトラスト戦略の原則を実行可能な計画に変換します。 共同するチームは導入計画を使用して、技術的な取り組みを指導しながら組織のビジネス戦略に合わせることができます。

あなたとビジネスリーダー、チームが定義する動機と成果は、「なぜ?」をサポートします。 それらはあなたの組織のためのものであり、戦略の北極星となります。 次に、目標を達成するための技術的計画が続きます。

機密ビジネスデータの特定と保護に関する技術的採用には以下のことが含まれます:

- デジタル資産全体にわたる機密データの発見と特定。

- DLPを含む分類と保護スキーマの作成。

- Microsoft 365内のデータから始めて、デジタル資産全体にわたるスキーマの展開、すべてのSaaSアプリ、クラウドインフラストラクチャ、オンプレミスリポジトリ内のデータへの保護の拡大。 SaaSアプリとは、Microsoft 365サブスクリプション外のアプリで、Microsoft Entraテナントと統合されているものです。

機密ビジネスデータを保護することには、以下の関連活動も含まれます:

- ネットワーク通信の暗号化。

- 機密データが共有されるチームとプロジェクトへの外部アクセスの管理。

- 高度に機密性の高いビジネスデータを含むプロジェクトのための、専用かつ隔離されたMicrosoft Teamsチームの設定と使用。 ほとんどの組織では、このレベルのデータセキュリティと隔離は必要ありません。

多くの組織は、これらの展開目標に対して四段階のアプローチを取ることができます。以下の表に要約されています。

| ステージ 1 | ステージ 2 | ステージ 3 | ステージ 4 |

|---|---|---|---|

| 機密ビジネスデータを発見し特定する 非認可のSaaSアプリを発見する ネットワーク通信の暗号化。 |

分類スキーマの開発とテスト Microsoft 365全体のデータにラベルを適用する 基本的な DLP ポリシーの導入 内部および外部のビジネスパートナーとのデータ共有用にセキュアなMicrosoft Teamsの設定。 |

特定のラベルに保護(暗号化および他の保護設定)を追加 Officeアプリおよびサービスでの自動および推奨ラベリングの導入 Microsoft 365サービス全体にDLPポリシーを拡張 重要なインサイダーリスク管理ポリシーの実装。 |

DLPを含むSaaSアプリ内のデータにラベルと保護を拡張 すべてのサービスへの自動分類を拡張 オンプレミスリポジトリ内の保存中のデータにラベルと保護を拡張 クラウドインフラストラクチャ内の組織データの保護 |

このステージング アプローチが組織に対して有効な場合は、次のアイテムを使用できます。

このダウンロード可能な PowerPoint スライド デッキ。ビジネス リーダーやその他の利害関係者に向けて、これらのステージと目的内を進行する状況を表示および追跡します。 このビジネス シナリオのスライドを次に示します。

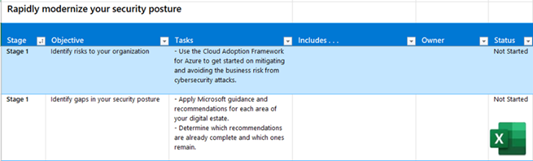

この Excel ブック。所有者を割り当て、これらのステージ、目的、タスクの進行状況を追跡します。 このビジネス シナリオのワークシートを次に示します。

組織を理解する

技術実装のためのこの推奨された段階的アプローチは、組織を理解する練習に文脈を与えるのに役立ちます。 機密ビジネスデータを保護するための各組織のニーズや、データの構成と量は異なります。

ゼロトラスト導入ライフサイクルのすべてのビジネスシナリオにおける基本的なステップには、在庫の取り調べが含まれます。 このビジネスシナリオでは、組織のデータの在庫を取ります。

次のアクションが適用されます:

データの在庫を取る。

まず、すべてのデータがどこにあるかを把握します。これは、データを持つアプリやリポジトリをリストアップするほど簡単なことです。 感度ラベリングなどの技術が展開された後、機密データが保存されている他の場所が発見されることがあります。 これらの場所は、時にはダークITまたはグレーITと呼ばれます。

また、在庫を取る予定のデータ量の見積もりも役立ちます。 推奨される技術プロセスを通じて、ツールセットを使用してビジネスデータを発見し、特定します。 あなたは、自分が持っているデータの種類と、このデータがサービスやクラウドアプリにわたってどこに存在するかを学び、データの感度とそのデータが存在する場所の露出レベル

例えば、Microsoft Defender for Cloud Appsは、あなたが気づいていなかったかもしれないSaaSアプリを特定するのに役立ちます。 機密データがどこにあるかを発見する作業は、技術実装のステージ1で始まり、4つのステージすべてを通じて展開されます。

優先順位に基づいて段階的な採用のための目標と計画を文書化します。

推奨される4つのステージは、段階的な採用計画を代表しています。 この計画は、組織の優先事項とデジタル資産の構成に基づいて調整してください。 この作業を完了するためのタイムラインのマイルストーンや義務を考慮することを忘れないでください。

分離された保護が必要なデータセットや専用プロジェクト(例えば、テンテッドまたは特別なプロジェクト)の在庫を取ります。

すべての組織が分離された保護を必要とするわけではありません。

組織計画と整合性

機密ビジネスデータを保護する技術的作業は、いくつかの重複する領域と役割を横断します:

- データ

- アプリ

- エンドポイント

- ネットワーク

- ID

次のテーブルは、スポンサー プラン プログラムとプロジェクト管理階層を構築して結果を決定し、推進する際に推奨されるロールをまとめたものです。

| プログラムリーダーと技術オーナー | 責任 |

|---|---|

| CISO(最高情報セキュリティ責任者)、CIO(最高情報責任者)、またはデータセキュリティのディレクター。 | エグゼクティブスポンサー。 |

| データ セキュリティからのプログラム リーダー | 結果とチーム間の協力を推進する。 |

| セキュリティ アーキテクト | 特に暗号化、鍵管理、その他の基本技術に関する設定と標準について助言する。 |

| コンプライアンス担当者。 | コンプライアンス要件とリスクを特定のコントロールと利用可能な技術にマッピングする。 |

| Microsoft 365 管理者 | OneDriveおよび保護されたフォルダーのために、Microsoft 365テナントへの変更を実装する。 |

| アプリケーションオーナー | 重要なビジネス資産を特定し、ラベル付けされた、保護された、暗号化されたデータとアプリケーションの互換性を確保する |

| データセキュリティ管理者 | 設定変更を実装する |

| IT 管理者 | 標準とポリシードキュメントを更新する |

| セキュリティガバナンスおよび/またはIT管理者 | コンプライアンスを確保するために監視する |

| ユーザーエデュケーションチーム | ユーザーにポリシーの更新を反映させるためのガイダンスを提供し、ラベリング分類法のユーザー受け入れに関する洞察を提供する。 |

この採用コンテンツのためのPowerPoint資料デッキには、自分の組織にカスタマイズできる以下のスライドでのステークホルダー視点が含まれています。

技術的な計画とスキルの準備

技術的な作業に着手する前に、Microsoftは、機能の理解、それらがどのように連携して動作するか、およびこの作業に取り組むためのベストプラクティスを学ぶことを推奨します。 以下の表には、チームがスキルを習得するためのいくつかのリソースが含まれています。

| リソース | 説明 |

|---|---|

| デプロイメントアクセラレーションガイド-情報保護とデータ損失防止 | Microsoftのカスタマーエンゲージメントチームからのベストプラクティスを学ぶ。 このガイダンスは、組織を徐々に成熟させるためのクロール、ウォーク、ランモデルをリードし、この採用ガイダンスで推奨されるステージと整合しています。 |

RaMP チェックリスト: データ保護  |

推奨される作業、ステークホルダーをリストアップし、優先順位を付けるための別のリソース。 |

| Microsoft Purviewデータ損失防止入門(初心者)。 | このリソースでは、Microsoft Purview情報保護におけるDLPについて学びます。 |

Learn モジュール-Microsoft Purview の Microsoft Learn での、情報保護とデータ ライフサイクル管理の概要に関するアイコン。(中級) |

Microsoft 365の情報保護とデータライフサイクル管理ソリューションが、データが存在し移動する場所に関わらず、データを保護し管理する方法を学ぶ。 |

Certifications-Microsoft Certified: Information Protection Administrator Associate 認定のアイコン |

認定情報保護管理者アソシエイトになるための推奨学習パス。 |

ステージ 1

これには、組織がデータの保存、処理、 共有に使用する非認可のSaaSアプリを特定することが含まれます。 これらの非認可アプリをアプリ管理プロセスに組み込んで保護を適用するか、またはこれらのアプリでビジネスデータを使用しないようにすることができます。

機密ビジネスデータを発見し特定する

Microsoft 365から始めて、保護が必要な機密情報を特定するために使用する主要なツールの一部には、機密情報タイプ(SIT)やその他の分類器(トレーニング可能な分類器やフィンガープリントなど)が含まれます。 これらの識別子は、クレジットカード番号や政府の識別番号などの一般的な機密データタイプを見つけるのに役立ち、機械学習やその他の方法を使用して機密文書やメールを特定します。 また、独自のSITを作成して、特定の人々に関連するデータ(例えば、特別な保護が必要な顧客のPII)を区別するために、正確なデータマッチングを使用して、環境に特有のデータを特定することもできます。

Microsoft 365環境にデータが追加されたり変更されたりすると、現在テナントで定義されているSITを使用して、自動的に機密コンテンツが分析されます。

Microsoft Purviewコンプライアンスポータルのコンテンツエクスプローラーを使用して、環境全体で検出された機密データの発生を確認できます。 その結果は、環境に合わせてSITをカスタマイズまたは調整する必要があるかどうかを知るために役立ちます。 また、データ在庫と情報保護のステータスに関する最初の画像も提供します。 例えば、SITで多くの誤検知が発生している場合や既知のデータが見つからない場合は、標準のSITのカスタムコピーを作成し、環境に合うように修正できます。 これらを正確なデータマッチングを使用して洗練することもできます。

さらに、内蔵されたトレーニング可能な分類器を使用して、契約書や貨物文書などの特定のカテゴリーに属する文書を特定できます。 特定のクラスの文書を特定し、保護する必要がある場合は、Microsoft Purviewコンプライアンスポータルでサンプルを使用して独自の分類器をトレーニングできます。 これらのサンプルは、類似のコンテンツパターンを持つ他の文書の存在を発見するために使用できます。

コンテンツエクスプローラーに加えて、組織はコンテンツ検索機能にアクセスし、環境内のデータに対してカスタム検索を行うことができます。これには、高度な検索基準やカスタムフィルターの使用が含まれます。

以下の表には、機密ビジネスデータを発見するためのリソースがリストされています。

| リソース | 説明 |

|---|---|

| Microsoft Purview を使用して情報保護ソリューションを展開する | 情報保護のための特定のビジネス目標を達成するために使用できるフレームワーク、プロセス、機能を紹介します。 |

| 機密情報タイプ | 機密情報タイプを使用するためのスタートポイントです。 このライブラリには、SITを実験し最適化するための多くの記事が含まれています。 |

| コンテンツエクスプローラー | Microsoft 365環境でSITの発生をスキャンし、コンテンツエクスプローラーツールで結果を表示します。 |

| トレーニング可能な分類器 | トレーニング可能な分類器を使用すると、発見したいコンテンツタイプのサンプル(シーディング)を持ち込んで、機械学習エンジンにこのデータの発見方法を学習させることができます。 分類器トレーニングにおいて、結果を検証することで精度が向上します。 |

| 正確なデータマッチング | 正確なデータマッチングを使用すると、既存の記録に一致する機密データを見つけることができます。例えば、業務アプリで記録されている顧客のPIIなどです。これにより、情報保護ポリシーでこのようなデータを正確にターゲットにすることができ、事実上の誤検知を排除します。 |

| コンテンツ検索 | カスタムフィルターを含む高度な検索にコンテンツ検索を使用します。 キーワードとブール検索演算子を使用できます。 また、Keyword Query Language(KQL)を使用して検索クエリを構築することもできます。 |

| RaMPチェックリスト:データ保護:あなたのデータを知る | 実装ステップのチェックリストで、ステップオーナーとドキュメントへのリンクがあります。 |

非認可のSaaSアプリを発見する

あなたの組織は多くのSaaSアプリを利用している可能性が高いです。例えばSalesforceや業界特有のアプリなどです。 管理しているSaaSアプリは認可されたものと見なされます。 後のステージでは、これらの認可されたSaaSアプリ内のデータを保護するために、Microsoft 365で作成するデータ保護スキーマとDLPポリシーを拡張します。

しかし、このステージでは、組織が使用している非認可のSaaSアプリを発見することが重要です。 これにより、これらのアプリへのトラフィックを監視し、組織のビジネスデータがこれらのアプリに共有されているかどうかを判断できます。 その場合、これらのアプリを管理に取り入れ、Microsoft Entra IDでシングルサインオンを有効にすることから、このデータへの保護を開始できます。

組織が使用するSaaSアプリを発見するためのツールはMicrosoft Defender for Cloud Appsです。

| リソース | 説明 |

|---|---|

| Microsoft 365でゼロトラストを使用してSaaSアプリを統合する | このソリューションガイドでは、ゼロトラストの原則を使用してSaaSアプリを保護するプロセスを説明します。 このソリューションの最初のステップには、SaaSアプリをMicrosoft Entra IDおよびポリシーの範囲に追加することが含まれます。 これは優先事項であるべきです。 |

| Microsoft Defender for Cloud Appsを評価する | このガイドは、できるだけ早くMicrosoft Defender for Cloud Appsを稼働させるのに役立ちます。 試用およびパイロットフェーズで非認可のSaaSアプリを早期に発見することができます。 |

ネットワーク通信の暗号化。

この目標は、ネットワークトラフィックが暗号化されていることを確認するためのチェックです。 ネットワーキングチームに確認して、これらの推奨事項が満たされていることを確認してください。

| リソース | 説明 |

|---|---|

| ゼロトラストでネットワークを保護する-目標3:ユーザーからアプリへの内部トラフィックが暗号化されている。 | ユーザーからアプリへの内部トラフィックが暗号化されていることを確保する:

|

| ゼロトラストの安全なネットワーク-目標6:すべての通信を暗号化 | バーチャルネットワーク間のアプリケーションバックエンドトラフィックを暗号化します。 オンプレミスとクラウド間のトラフィックを暗号化します。 |

| ネットワーク(クラウドへ)—アーキテクトの視点 | ネットワークアーキテクトにとって、この記事は推奨されるネットワーク概念を正しく理解するのに役立ちます。 Microsoft のセキュリティおよびコンプライアンス アーキテクトである Ed Fisher が、最も一般的な落とし穴を避けて、クラウド接続用にネットワークを最適化する方法を説明します。 |

ステージ 2

インベントリのインベントリが作成され、機密データがどこに存在するかが判明したら、フェーズ2に進みます。フェーズ2では、分類パターンを開発し、組織データとのテストを開始します。 このフェーズには、データまたはプロジェクトの保護を強化する必要がある箇所を特定することも含まれます。

分類モデルを開発する際には、多くのカテゴリとレベルを作成することが魅力的です。 しかし、最も成功している組織では、分類層の数を3~5のようなごくわずかな数に制限しています。 小さいほど良好です。

組織の分類パターンをラベルに変換し、ラベルに保護を追加する前に、グローバルを考慮すると役立ちます。 組織全体であらゆる種類の保護を適用する場合、特に大規模なデジタル資産では、可能な限り統一性を維持することをお勧めします。 これはデータにも適用されます。

たとえば、データ、デバイス、アイデンティティにまたがる3層保護モデルは、多くの組織に優れたサービスを提供しています。 このモードでは、ほとんどのデータはベースライン・レベルで保護されます。 少量のデータには、より多くの保護が必要になる場合があります。 一部の組織では、非常に少量のデータを保有しており、より高いレベルの保護が必要です。 例としては、企業秘密データや、データやプロジェクトの機密性が非常に高いために高度に規制されているデータなどが挙げられる。

3層の保護が組織に適用される場合、これにより、ラベルへの変換とラベルに適用される保護が簡単になります。

このフェーズでは、機密ラベルを開発し、Microsoft 365でデータ全体にわたって使用するようになります。 ここでは、ラベルに保護を追加することを心配する必要はありません。これは、ユーザーがラベルに慣れ親しんで、制限を気にせずにしばらく適用した後の段階で行うことをお勧めします。 ラベルへの保護の追加は、次のステージに含まれます。 ただし、基本的な DLP ポリシーの使用も開始することをお勧めします。 最後に、このフェーズでは、機密性の高い保護が必要なプロジェクトまたはデータセットに特定の保護を適用します。

分類スキーマの開発とテスト

| リソース | 説明 |

|---|---|

| 感応度ラベル | 感応度ラベルを理解し、使用を開始します。 このフェーズで最も重要な考慮事項は、ラベルがビジネスニーズとユーザーが使用する言語の両方を反映していることを確認することです。 ラベルの名前が直感的にユーザーの共感を得られない場合や、ラベルの意味がそれらの目的に一貫してマッピングされていない場合、ラベルの採用は最終的に妨げられ、ラベル適用の正確性に影響を及ぼす可能性があります。 |

Microsoft 365全体のデータにラベルを適用する

| リソース | 説明 |

|---|---|

| SharePoint および OneDrive で Office ファイルの秘密度ラベルを有効にする | SharePoint および OneDrive でサポートされている Office ファイルの組み込みのラベル付けを有効にして、ユーザーが Office for the web で機密ラベルを適用できるようにします。 |

| Office アプリの秘密度ラベルを管理する | 次に、ラベルを表示して適用できるユーザーへのラベルの導入を開始します。 Microsoft Purview コンプライアンス ポータルから秘密度ラベルを発行すると、ユーザーがデータの作成または編集時に分類および保護するために、Office アプリに表示され始めます。 |

| Microsoft Teams、Microsoft 365 グループ、SharePoint サイトに秘密度ラベルを適用する。 | 準備が整ったら、MicrosoftチームとMicrosoft 365グループをラベル導入の対象に含めます。 |

基本的な DLP ポリシーの導入

| リソース | 説明 |

|---|---|

| データ損失の防止 | DLPポリシーの使用を開始します。 まず、警告を表示するが操作をブロックしない「ソフト」DLPポリシー、または操作をブロックし、ユーザーがポリシーを上書きできるようにする「ソフト」DLPポリシーを使用することをお勧めします。 これにより、生産性を損なうことなく、これらのポリシーの影響を測定できます。 ポリシーの正確さやビジネス ニーズとの互換性に自信がついたら、ポリシーを微調整して厳格化することができます。 |

社内および社外のビジネス・パートナーとデータを共有するためのセキュリティ・チームの構築

機密性の高い保護が必要なプロジェクトまたはデータを特定した場合は、これらのリソースでMicrosoftチームが設定する方法を説明します。 If the data is stored in SharePoint without an associated team, use the instructions in these resources for SharePoint settings.

| リソース | 説明 |

|---|---|

| 機密性の高いデータの保護をチームに設定 | ゲストアクセスの保護と管理など、機密性の高いデータを含むプロジェクトを保護するための具体的な推奨事項を提供します。このようなプロジェクトに協力するパートナーも含まれます。 |

ステージ 3

この段階では、データの分類パターンを細かくしていくことになります。 また、計画した保護も適用します。

ラベルに暗号化やアクセス権管理などの保護を追加すると、次のようになります:

- 新しくタグが付けられたファイルには、すべて保護が含まれます。

- SharePoint Online または OneDrive に保存されていて、保護が追加される前にラベルを受け取った任意のドキュメントには、ドキュメントを開いたりダウンロードしたりしたときに保護が適用されます。

サービス内またはユーザーのコンピュータ上にある静止状態のファイルは、それらを受け取った後にそれらのファイルに追加されたラベルによって保護されません。 言い換えれば、ファイルが以前にラベル付けされ、後でラベルに保護を追加した場合、これらのファイルには保護が適用されません。

ラベルの保護

| リソース | 説明 |

|---|---|

| 感度ラベルについて | 特定のラベルに保護を適用するための様々な設定方法については、こちらの記事をご覧ください。 電子メールについては「暗号化のみ」、文書については「全従業員-フルコントロール」といった基本的なポリシーから始めることをお勧めする。 これらのポリシーは、強力な保護レベルを提供する一方で、暗号化の導入が互換性の問題を引き起こしたり、ビジネス要件と矛盾したりする状況に陥った場合に、ユーザーが簡単に解決できる方法を提供する。 ユーザーが機密データを利用する方法について確信と理解を得るにつれて、後から段階的に制限を厳しくすることができる。 |

| 感度ラベルの一般的なシナリオ | 感度ラベルでサポートされるシナリオのリストを参照してください。 |

Officeアプリに自動ラベリングを導入

| リソース | 説明 |

|---|---|

| コンテンツに感度ラベルを自動的に適用する | 指定した条件に一致するファイルやメールに自動的にラベルを割り当てます。 当初は、ユーザーにインタラクティブなラベル推薦を提供するようにラベルを設定することをお勧めします。 これらが一般的に受け入れられていることを確認したら、ラベルを自動的に貼るように切り替える。 |

DLP ポリシーを Microsoft 365 全体に拡張

| リソース | 説明 |

|---|---|

| データ損失の防止 | Microsoft 365 環境全体に DLP を適用し、ポリシーをより多くの場所やサービスに拡張し、不要な例外を削除してルール アクションを強化するために、これらのステップを引き続き使用します。 |

インサイダーリスク管理の基本方針を実施する

| リソース | 説明 |

|---|---|

| インサイダーリスク管理 | 推奨される行動から始めよう。 退社するユーザーによるデータ盗難など、ポリシーテンプレートを使ってすぐに始めることができます。 |

ステージ 4

この段階では、Microsoft 365で開発した保護機能をSaaSアプリのデータにも拡張します。 また、データの分類とガバナンスを可能な限り自動化することに移行する。

DLPを含むSaaSアプリ内のデータにラベルと保護を拡張

| リソース | 説明 |

|---|---|

| SaaS アプリの情報保護をデプロイする | Microsoft Defender for Cloud Appsを使用すると、Microsoft 365の機能で開発した分類スキーマを拡張して、SaaSアプリのデータを保護できます。 |

自動分類の拡張

| リソース | 説明 |

|---|---|

| コンテンツに感度ラベルを自動的に適用する | データにラベルを貼るための自動化された方法を引き続き展開する。 SharePoint、OneDrive、Teamsに保管されているドキュメントや、ユーザーが送受信している電子メールにも拡張できます。 |

オンプレミス・リポジトリ内のデータにもラベルと保護を拡張

| リソース | 説明 |

|---|---|

| Microsoft 365 Purview 情報保護スキャナー | Microsoft Windowsのファイル共有やSharePoint Serverなど、オンプレミスのリポジトリにあるデータをスキャンします。 情報保護スキャナーは、Windowsがインデックスを作成できるすべてのファイルを検査できる。 自動分類を適用するために感度ラベルを設定した場合、スキャナは検出されたファイルにラベルを付けてその分類を適用し、オプションで保護を適用または削除することができます。 |

クラウドインフラストラクチャ内の組織データの保護

| リソース | 説明 |

|---|---|

| Microsoft Purview データ ガバナンスに関するドキュメント | Microsoft Purview ガバナンスポータルの使用方法を学ぶことで、組織がデータソースを検索、理解、管理、利用できるようになります。 チュートリアル、REST APIリファレンス、およびその他のドキュメントでは、利用可能なデータソースを検出し、権利の使用を管理できるデータリポジトリを計画し、構成する方法を示しています。 |

クラウド導入計画

クラウド導入を成功させるためには、導入計画が不可欠である。 データ保護に成功した採用計画の主な特徴は以下の通りである:

- 戦略と計画の整合性: データ分類と保護機能をデジタル資産全体にテスト、試験、展開する計画を策定する際には、必ず戦略と目標を再検討し、計画が一致していることを確認してください。 これには、データセットの優先順位、データ保護の目標、目標マイルストーンなどが含まれる。

- 計画は反復的である: 計画を展開し始めると、環境や使用している能力セットについて多くのことが分かってくる。 展開の各段階で、目標と比較した結果を再検討し、計画を微調整する。 これには例えば、以前の仕事を再検討して方針を微調整することも含まれる。

- スタッフとユーザーのトレーニングは綿密に計画されています: 管理スタッフからヘルプデスク、ユーザーに至るまで、全員がデータ識別と保護の責任を果たすためのトレーニングを受けます。

Azureのクラウド導入フレームワークの詳細については、クラウド導入計画を参照してください。

準備段階

先に挙げたリソースを使用して、機密データを特定し保護するための計画に優先順位をつける。 機密性の高いビジネスデータを保護する作業は、多層的なゼロ・トラスト展開戦略のレイヤーの1つに相当する。

この記事で推奨している段階的アプローチには、デジタル資産全体にわたって計画的に作業を進めることも含まれる。 この準備段階で、計画のこれらの要素を再検討し、すべてが準備できていることを確認する:

- 組織にとって機密性の高いデータは明確に定義されている。 データを検索し、結果を分析する中で、これらの定義を調整することになるだろう。

- どのデータセットとアプリから始めるべきかの明確な地図と、デジタル資産全体を網羅するまで作業範囲を拡大するための優先順位付けされた計画がある。

- あなたの組織と環境に適した、所定の技術ガイダンスの調整が特定され、文書化されている。

このリストは、この仕事をするためのハイレベルな方法論をまとめたものである:

- 機密情報の種類、学習可能な分類器、機密ラベル、DLPポリシーなどのデータ分類機能を知ることができます。

- Microsoft 365サービスのデータでこれらの機能を使い始める。 この経験はスキーマを洗練させるのに役立つ。

- Officeアプリに分類を導入

- エンドポイントDLPを実験的に導入し、その後展開することで、デバイス上のデータ保護に移行する。

- Defender for Cloud Appsを使用することで、Microsoft 365で洗練された機能をクラウドアプリのデータにも拡張できます。

- Microsoft Purview Information Protection スキャナーを使用して、オンプレミスのデータを検出し、保護を適用します。

- Microsoft Purviewデータガバナンスを使用して、Azure Blobs、Cosmos DB、SQLデータベース、Amazon Web Services S3リポジトリなどのクラウドデータストレージサービス内のデータを検出し、保護します。

この図はそのプロセスを示している。

データの発見と保護に対する優先順位は異なるかもしれない。

他のビジネスシナリオとの依存関係を以下に示す:

- エンドポイントデバイスに情報保護を拡張するには、Intuneとの連携が必要です(「セキュアなリモート作業とハイブリッド作業」の記事に含まれています)。

- SaaSアプリのデータに情報保護を拡張するには、Microsoft Defender for Cloud Appsが必要です。 Defender for Cloud Apps のパイロット運用とデプロイは、侵害によるビジネス上の損害の防止または削減のビジネス シナリオに含まれます。

導入計画を最終的に決定する際には、必ず「情報保護とデータ損失防止導入促進ガイド」を再訪し、推奨事項を確認し、戦略を微調整してください。

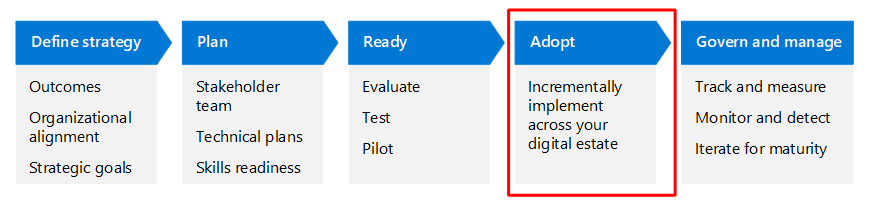

採用段階

マイクロソフトは、センシティブなデータを発見し、保護するために、カスケード型の反復的なアプローチを推奨している。 これにより、戦略や方針を練り直しながら、結果の精度を高めることができる。 例えば、センシティブなデータを発見し、特定したら、分類と保護スキーマの作成に取り掛かる。 発見したデータはスキーマに反映され、スキーマは機密データを発見するためのツールや方法を改善するのに役立つ。 同様に、スキーマをテストし、試験運用するとき、その結果は、先に作成した保護ポリシーの改善に役立つ。 一つの段階が終わるまで次の段階に進むのを待つ必要はない。 途中で反復すれば、結果はより効果的になる。

フェーズのガバナンスと管理

組織のデータのガバナンスは反復プロセスである。 分類スキーマを熟考して作成し、デジタル資産全体に展開することで、基盤ができあがる。 この基礎のための最初のガバナンス・プランを構築し始めるのに、以下の練習問題を役立ててください:

- 方法論を確立する: スキーマを見直すための基本的な方法論、スキーマがデジタル資産全体にどのように適用されているか、そしてその結果の成功を確立する。 現状と将来の状態を含め、情報保護プロトコルの成功をどのように監視・評価するかを決める。

- 初期のガバナンス基盤を確立する: ガバナンスの旅は、小規模で簡単に導入できるガバナンス・ツールのセットから始める。 この最初のガバナンス基盤は、最小実行可能製品(MVP)と呼ばれる。

- 初期のガバナンス基盤を改善する: 最終段階に進むにつれて、具体的なリスクに対処するためのガバナンス・コントロールを反復的に追加する。

Microsoft Purviewには、データの管理を支援する以下のような機能があります:

- 保持ポリシー

- メールボックスの保持とアーカイブ機能

- より洗練された保存・削除ポリシーとスケジュールのための記録管理

Microsoft Purviewでデータを管理しましょう。 さらに、アクティビティ・エクスプローラでは、どのコンテンツが発見され、ラベル付けされたのか、そのコンテンツがどこにあるのかを可視化することができます。 SaaSアプリの場合、Microsoft Defender for Cloud Appsは、SaaSアプリに出入りする機密データに関する豊富なレポートを提供します。 Microsoft Defender for Cloud Apps コンテンツライブラリの多くのチュートリアルを参照してください。

次のステップ

- ゼロ トラスト採用フレームワークの概要

- セキュリティ態勢を迅速に最新化する

- リモートおよびハイブリッド作業の安全性を確保します

- 侵害によるビジネス上の損害を防止または軽減する

- 規制およびコンプライアンス要件を満たす

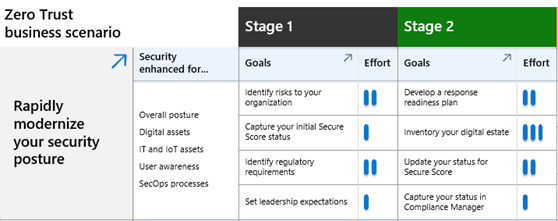

進捗管理のリソース

どのゼロ トラスト ビジネス シナリオでも、以下の進捗管理のリソースを使用できます。

| 進捗管理のリソース | 得られる効果 | 設計対象者 |

|---|---|---|

導入シナリオ プラン フェーズ グリッドのダウンロード可能な Visio ファイルまたは PDF

|

個々のビジネス シナリオに合ったセキュリティ強化策と、プラン フェーズのステージおよび目標に対して必要な労力のレベルを簡単に把握できます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

| ゼロ トラスト導入トラッカーのダウンロード可能な PowerPoint スライド デッキ |

プラン フェーズのいろいろなステージと目標を通じた進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

ビジネス シナリオの目標とタスクのダウンロード可能な Excel ブック

|

プラン フェーズのいろいろなステージ、目標、タスクを通じて、責任の割り当てと進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、IT リーダー、IT 実装者。 |

その他のリソースについては、「ゼロ トラスト評価と進捗管理のリソース」をご覧ください。