Microsoft Purview ソリューション試用版ユーザー ガイド

Microsoft Purview ソリューションの試用版ユーザー ガイドへようこそ。 このプレイブックは、Microsoft Purview の堅牢で包括的なリスクとコンプライアンス機能を発見するのに役立ち、無料試用版を最大限に活用するのに役立ちます。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

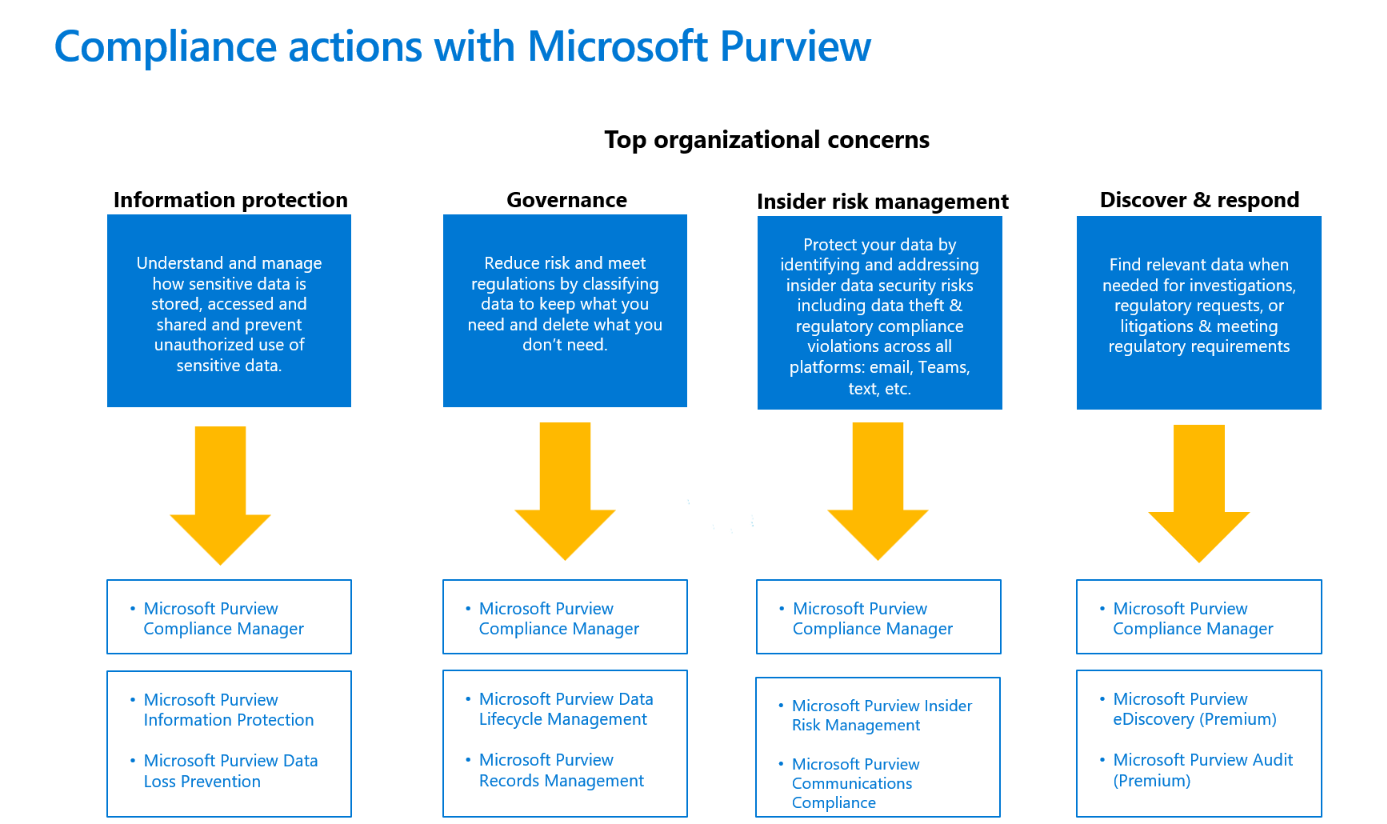

Microsoft Purview を使用したコンプライアンス アクション

organizationのメタデータを変更することなく、Microsoft Purview のリスクとコンプライアンス ソリューションを簡単かつ迅速に試すことができます。

お客様の優先順位に応じて、これらのソリューション分野のいずれかを開始することで、すぐに価値を見出すことができます。 ここでは、お客様から伝わる組織の 4 つの重要な懸念事項と、最初に推奨されるソリューションを示します。

始めましょう!

Microsoft Purview コンプライアンス マネージャー

コンプライアンス マネージャーに慣れ、organizationのコンプライアンス体制を改善することをお勧めします。 コンプライアンス マネージャーはorganizationに対して何ができますか?

- 簡単なオンボードとステップバイステップのガイダンスを使用して、準拠を実現するのに役立ちます

- カスタマイズ可能なマルチクラウド評価を使用して、コンプライアンスを維持するのに役立ちます

- 組み込みのコラボレーションとワークフロー機能を使用して、コンプライアンスをスケーリングするのに役立ちます

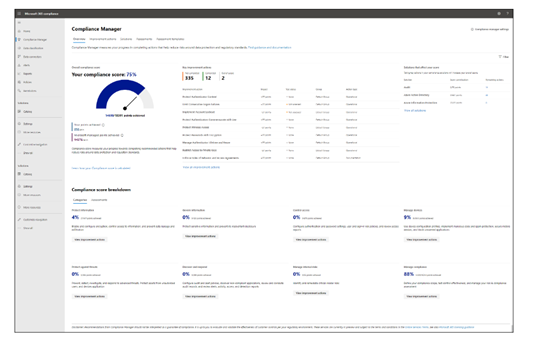

手順 1: コンプライアンス マネージャーについて理解する

Microsoft Purview コンプライアンス マネージャー は、マルチクラウド環境全体のコンプライアンスを自動的に評価および管理するのに役立ちます。 コンプライアンス マネージャーの概要ページは、コンプライアンス マネージャーの概要と動作を包括的に確認するための最適な最初の停止です。

また、以下のリンクを使用して、ドキュメントの主要なセクションに移動することもできます。

- コンプライアンス スコアについて理解する

- 重要な要素の概要: コントロール、評価、規制、改善アクション

- コンプライアンス マネージャー ダッシュ ボードを理解する

- ダッシュボード ビューをフィルター処理します

- 改善のための処置に関する詳細情報

- 評価を理解する

- コンプライアンス マネージャーでのマルチクラウド サポートについて説明します

手順 2: コンプライアンス マネージャーを構成してコンプライアンス アクティビティを管理する

評価を開始し、改善のための処置を実行してコントロールを実装し、コンプライアンス スコアを向上させます。

- 事前構築済みの規制テンプレートを選択して、最初の評価を作成および管理します。

- 規制テンプレートを使用して評価を構築する方法について説明します。

- 改善のための処置の実装とテスト作業を実行して、評価のコントロールを完了させます。

- さまざまなアクションがコンプライアンス スコアに与える影響への理解を深めます。

注:

Microsoft 365 または Office 365 E1/E3 サブスクリプションには、Microsoft データ保護基準テンプレートが含まれます。 Microsoft 365 または Office 365 E5、E5 コンプライアンスには、次のテンプレートが含まれています。

- Microsoft データ保護のベースライン

- 欧州連合 の GDPR

- ISO/IEC 27001、

- NIST 800-53

コンプライアンス マネージャーには、 コンプライアンス マネージャーのプレミアム評価アドオンを使用してアドオンとして購入できる 350 を超える規制テンプレートが含まれています。 プレミアム規制テンプレート (サブスクリプションに含まれているか、アドオンとして購入) を使用すると、これらのテンプレートのユニバーサル バージョンを受け取り、製品またはサービスのコンプライアンスを管理できます

手順 3: スケール アップ: 高度な機能を使用してカスタムのニーズを満たす

- 改善のための処置の自動テストを設定する

- 改善のための処置を別のユーザーに再び割り当てる

- organizationの既存のコンプライアンス アクティビティ データと証拠を Compliance Manager に取り込む

- コンプライアンス マネージャーでマルチクラウド サポートを設定する

組織の懸念事項

情報保護

顧客によって発生する最初の組織の懸念事項は、ビジネスクリティカルなデータが使用されている場所と方法、および機密データと機密データを不正なアクセスや漏洩から保護する方法を理解することです。

Information Protectionとデータ損失防止から始まるデータの可視性と保護を取得します。

- 検出 – デジタル資産全体にわたって機密データを検出し、その使用方法を理解します。

- 保護 – 情報を分類し、統合されたアプローチで秘密度ラベルを適用します。

- 防止 – 機密データの偶発的、悪意のある、未承認の過剰共有を防ぎます。

Information Protectionとデータ損失防止

機密データを検出、分類、保護する

コンプライアンス規制に関するほとんどの組織のメインの懸念事項の 1 つは、機密データを分類する方法、保護方法、およびデータ損失を防ぐ方法です。 Purview Information Protectionとデータ損失防止ソリューションを使用すると、顧客は機密データを検出して分類し、機密ラベルを使用して機密データを保護し、最後に、複数のエグレス ポイントを通じて機密データの不正な共有、使用、または転送を防ぐためのデータ損失防止ポリシーを設定できます。 分類、ラベル付け、DLP 機能は、SharePoint Online、Exchange Online、OneDrive for Business、Teams などのネイティブ組み込みの Microsoft 365 ワークロードです。 これらは、Microsoft 以外のワークロードに拡張できます。

情報保護とデータ損失防止の試用版を設定する

対象となるお客様は、Information Protectionとデータ損失防止の既定のラベルと既定の DLP ポリシーをアクティブ化できます。 試用版で既定の構成を有効にした場合、テナントのすべてのポリシーを構成するのに約 2 分、これらの既定のポリシーの結果を確認するのに最大 24 時間かかります。

既定の構成を選択すると、1 クリックで次の設定が自動的に構成されます。

- 秘密度ラベルと秘密度ラベル ポリシー

- クライアント側の自動ラベル付け

- サービス側の自動ラベル付け

- Teams とデバイスのデータ損失防止 (DLP) ポリシー

既定のラベルとポリシーをアクティブ化します。 必要に応じて、構成の完了後に手動で編集できます。 必要に応じて、構成の完了後に手動で編集できます。

以下のアクションに従うか、または、Microsoft Purview Information Protectionセットアップ ガイドを使用して、Information Protectionとデータ損失保護を設定できます。

試すアクション:

Microsoft Purview Information Protection

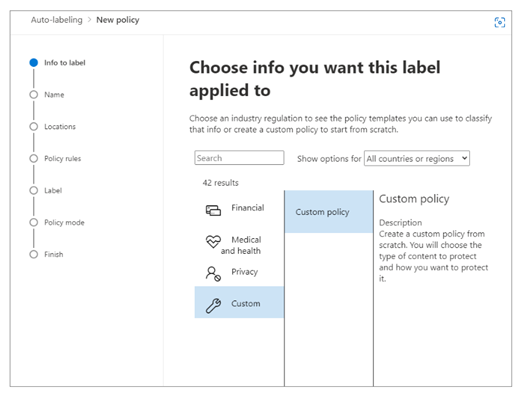

手順 1: 秘密度ラベルをドキュメントに自動的に適用する

秘密度ラベルを作成する場合、指定した条件に一致したときに、そのラベルをファイルやメールに自動的に割り当てることができます。

- 秘密度ラベルを作成して構成する

- すべてのユーザーに対して秘密度ラベル ポリシーを発行する

-

自動ラベル付けポリシーを作成する

- ラベルを適用する情報を選択する

- ラベルを適用する場所を定義する

- 適用するラベルを選択する

- シミュレーション モードでポリシーを実行する

手順 2: 自動ラベル付けポリシーを確認して有効にする

[情報保護] > [自動ラベル付け] ページに、[シミュレーション] セクションに自動ラベル付けポリシーが表示されます。

- ポリシーを選択して、構成と状態の詳細を確認します。 シミュレーションが完了したら、[確認するアイテム] タブを選択して、指定したルールと一致するメールまたはドキュメントを確認します。

- シミュレーションなしでポリシーを実行する準備ができたら、[ポリシーを有効にする] オプションを選択します。

Microsoft Purview データ損失防止

手順 1: Microsoft Teamsの場所でのデータ損失を防ぐ

組織にデータ損失防止 (DLP) がある場合は、Microsoft Teams チャネルまたはチャット セッションで機密情報を共有できないようにするポリシーを定義できます。

- Microsoft Teamsの DLP ライセンスと DLP 保護の範囲について説明します

- Microsoft Teams を場所として既存の DLP ポリシーに追加する

- Teams の既定の DLP ポリシーを構成するか、Microsoft Teamsの新しい DLP ポリシーを定義します

手順 2: デバイスでのデータ損失を防ぐ

Microsoft Purview DLP for endpoints を使用すると、機密性の高いアイテムがいつ使用されているかを検出したり、Windows 10、Windows 11、macOS デバイス (最新の 3 つのバージョン) で共有されないようにしたりできます。

- エンドポイントを準備する - エンドポイント DLP の展開を計画している Windows 10/11 デバイスと macOS デバイスが、これらの要件を満たしていることを確認します。

-

デバイスをデバイス管理にオンボード する - デバイス上の機密アイテムを検出して保護する前に、エンドポイントをオンボードする必要があります。 これらのアクションはどちらも Microsoft Purview コンプライアンスポータルで行われます。

- シナリオ 1 – まだオンボードされていないデバイスのオンボード。

- シナリオ 2 - Microsoft Defender for Endpoint は既に導入されており、レポートするエンドポイントがあります。 これらすべてのエンドポイントが管理対象デバイスのリストに表示されます。

- デバイスの既定の DLP ポリシーを構成するか、デバイスの新しい DLP ポリシーを定義します。

- ポータルまたは DLP アラート ダッシュボードでエンドポイント DLP アラートMicrosoft Defender表示します。

- Activity エクスプローラーでの Endpoint DLP データの表示。

手順 3: 範囲または保護でポリシーを展開する

DLP ポリシーの構成は柔軟に行うことができます。 Teams やデバイス用の既定の DLP ポリシーの使用を開始し、それらのポリシーを拡張して、追加の場所、機密情報の種類、またはラベルを保護することができます。 お客様は、DLP ポリシーをテスト モードで実行して、ポリシーがどのように動作しているかを理解し、有効にする前に微調整できます。 さらに、ポリシー アクションの拡張やアラートのカスタマイズもできます。

- 場所の追加

- 機密情報の種類またはラベルを追加して保護する

- アクションの追加

- Teams: i. 機密性の高いドキュメント i への外部アクセスを禁止 します。 ユーザーの教育に役立つポリシー ヒントと、ポリシー ヒントをカスタマイズする手順を入手する

- デバイス: 監査のみからブロックに切り替える

- データ損失防止アラートの概要

Microsoft Purview データ ガバナンス

顧客が伝える 2 つ目の組織の懸念事項は、必要なものを保持し、不要なものを削除するためにデータを分類することで、リスクを軽減し、規制を満たす方法です。 お客様は、機密データの準拠したライフサイクル管理を行い、記録保持義務を満たし、過剰に保持されるデータからのリスクを軽減したいと考えています。

Microsoft Purview データ ライフサイクル管理とレコード管理は、次の場合に役立ちます。

- ユーザーが共同作業してリスクを管理し、生産性の損失を防ぐデータに保持と削除のポリシーを適用します。

- コンテンツの自動分類によって正しいポリシーが適用されていることを確認します。

- 不変性のオプション、防御可能な破棄、高度なポリシー ターゲットに関する記録保持義務に準拠します。

Microsoft Purview データ ライフサイクル管理

自動化を使用して大規模な管理を行う

データ ライフサイクル管理セットアップ ガイドから始めます。 さらに、次の一般的なシナリオの実装を検討することもできます。

- 機密データに保持または削除の設定を自動適用する

- SharePoint ドキュメント ライブラリ内のすべてのアイテムに保持または削除の設定を自動適用する

- 特定のユーザーまたはメールボックスのみにアイテム保持または削除ポリシーをターゲットにする

手順 1: 機密データに保持または削除の設定を自動適用する

まず、保持と削除の設定を使用して機密データを自動的に管理することで、機密データのライフサイクルを管理します。 まず、保護する機密データの種類を決定します。 事前に構築された 機密情報の種類のいずれかを使用できます。 次に、目的 の保持 または削除設定を含む保持ラベルを作成します。 最後に、選択した機密情報の種類を含む 保持ラベルを自動的に適用 します。

手順 2: SharePoint ドキュメント ライブラリ、フォルダー、またはドキュメント セット内のすべてのアイテムに保持または削除の設定を自動適用する

SharePoint の既定の保持ラベルを設定して、SharePoint の特定のドキュメント ライブラリ、フォルダー、またはドキュメント セット内のすべてのアイテムに自動的に適用できます。 このオプションは、ユーザーが特定の種類のドキュメントをこれらの場所のいずれかに格納する場合に便利です。

まず、管理するコンテンツと SharePoint 内のコンテンツの場所を特定します。 次に、目的 の保持 または削除設定を含む保持ラベルを作成します。 次 に、保持ラベルを SharePoint に発行します。 最後に、 SharePoint で既定の保持ラベルとして発行されたラベルを適用します。

手順 3: アダプティブ ポリシー スコープを使用してアイテム保持ポリシーを動的にターゲットする

多くのお客様は、特定のユーザーまたはメールボックスにアイテム保持ポリシーをターゲットにしたいと考えています。 たとえば、リーダーシップロールのユーザーのメールボックスに長い保持期間を適用したり、共有メールボックスに短い保持期間を適用したりできます。 アダプティブ ポリシー スコープを使用すると、AD 属性を使用してポリシーをターゲットにすることでこれを行うことができます。 属性値のいずれかが変更された場合、アイテム保持ポリシーによってメンバーシップが自動的に更新されます。

まず、ポリシーに含める、またはポリシーから除外するユーザーまたはメールボックスを 対象にする属性を決定 します。 次 に、アダプティブ ポリシー スコープを作成し、アイテム保持ポリシーと共に使用します。

Microsoft Purview レコード管理

ビジネス、法律、または規制の記録管理要件のために価値の高いアイテムを管理します。

レコード管理は、より詳細な保持と削除の要件に準拠するのに役立ちます。 たとえば、保持スケジュールを追跡したり、柔軟な自動化オプションを使用したりできます。 さらに、コンテンツを変更不可にしたり、イベントを使用してリテンション期間をトリガーしたり、アイテムを破棄する前に承認を要求したりできます。

最も一般的なレコード管理シナリオを次に示します。

- SharePoint ファイルのメタデータに基づいて保持ラベルを自動的に適用する

- リテンション期間の終了時に廃棄レビューを実施する

- ユーザーがコンテンツを編集できないようにコンテンツを変更できないようにする

手順 1: SharePoint ファイルのメタデータに基づいて保持ラベルを自動的に適用する

ラベルを自動適用すると、ユーザーがラベル付けアクティビティを手動で実行する必要がなくなります。 たとえば、SharePoint で特定のメタデータ プロパティを持つコンテンツに保持ラベルを自動適用できます。

まず、使用するメタデータ プロパティ、一致する場所、適用する保持または削除の設定を決定します。 次に、 保持ラベルを作成します。 次に、手順 に従って 、SharePoint メタデータに基づいてラベルを自動適用します。

手順 2: コンテンツを完全に削除する前に、承認するコンテンツを確認する

一部の組織では、完全に削除される前に、保持期間の終了時にコンテンツを確認する必要があります。 レコード管理を使用すると、指定したユーザー ("レビュー担当者") に通知してコンテンツを確認し、永続的な破棄アクションを承認できます。 レビュー担当者は、別の保持期間をコンテンツに割り当てるか、削除を延期することもできます。 詳細については、 コンテンツの処理に関するページを参照してください。

手順 3: コンテンツを変更不可にして、ユーザーがコンテンツを編集できないようにする

一部のコンテンツには、ファイルとメタデータの両方を編集に使用できないライフサイクル フェーズがあります。多くの場合、コンテンツを不変レコードとして宣言すると呼ばれます。 レコード管理でこのオプションを構成する方法について説明します。 コンテンツをレコードまたは規制レコードとして宣言する保持ラベルを作成します。

インサイダー リスクを管理する

3 つ目の組織上の懸念事項は、データを保護し、潜在的なインサイダー データ セキュリティ インシデント リスクに対応する方法です。これには、電子メールや IM (Microsoft Teams など) など、すべてのプラットフォームでデータの盗難や機密情報の不適切な共有が含まれる可能性があります。

Insider Risk Management と Communication Compliance を使用すると、インサイダー データ セキュリティ インシデントと規制要件リスクをすばやく特定して対処でき、organizationに応じてセキュリティ、人事、法務、その他のチームと共同作業できるようになります。

- 豊富な分析情報を得る - エンドポイント エージェントを必要としないカスタマイズ可能な ML テンプレートを使用して、隠れたリスクを特定します。

- 調査 – 統合された調査ワークフローにより、セキュリティ、人事、法務全体でエンドツーエンドのコラボレーションが可能になります。

- プライバシーが組み込まれているのを知る - 組織のリスクを軽減しながら、名前やメールなどの識別可能なユーザーの詳細を削除することで、ユーザーのプライバシーを保護し、偏りを防ぎます。

Microsoft Purview インサイダー リスク管理

インサイダー リスクの検出および修復

エンドツーエンドのワークフローを活用して、識別、トリアージ、修復をすばやく行うことができます。 Microsoft 365 および Azure サービスのログを使用して、潜在的なデータ セキュリティ インシデントを特定し、ユーザー教育の促進や調査の開始などの修復アクションを実行するためのポリシーを定義できます。

手順 1 (必須): Insider Risk Management のアクセス許可を有効にする

Insider Risk Management 機能を管理するためのアクセス許可を構成するために使用される役割グループは 4 つあり、ロールとアクセス レベルが異なります。 先に進む前に、Insider Risk Management へのアクセス許可を設定することが重要です。

Insider Risk Management ロール グループにユーザーを追加する

アクセス許可を表示できない場合は、テナント管理者に問い合わせて正しいロールを割り当ててください。

手順 2 (必須): Microsoft 365 監査ログを有効にする

Microsoft 365 の組織では、監査が既定で有効になっています。 組織によっては、特定の理由で監査を無効にしている場合があります。 組織の監査が無効になっている場合は、別の管理者が無効にしている可能性があります。 この手順を完了するときに、監査を有効に戻しても問題ないかどうかを確認することをお勧めします。

監査を有効にする詳しい手順については、「監査ログ検索を有効または無効する」を参照してください。 監査を有効にすると、監査ログの準備中で、準備が完了してから数時間で検索を実行できるというメッセージが表示されます。 このアクションを行う必要があるのは 1 回だけです。 Microsoft 365 監査ログの使用の詳細については、「 監査ログを検索する」を参照してください。

手順 3 (推奨): Insider Risk Management 分析分析の分析情報を有効にして表示する

Insider Risk Management 内の分析を使用すると、インサイダー リスク ポリシーを構成することなく、organizationのデータ セキュリティ インシデントにつながる可能性のあるインサイダー リスクの評価を実行できます。 分析チェック結果は、分析情報がレビュー用のレポートとして利用できるようになるまで最大で 48 時間かかることがあります。 これらの評価結果は集計および匿名化され、潜在的な機密データ流出アクティビティを実行しているユーザーの割合など、organization全体の分析情報が提供されます。

分析分析情報の詳細については、「Insider リスク管理の設定: 分析」を参照し、インサイダー リスク管理分析ビデオをチェックして、インサイダー リスクの態勢を理解し、リスクのあるユーザーを特定するための適切なポリシーを設定してアクションを実行できるようにします。

注:

インサイダー リスク分析を有効にするには、Insider Risk Management または Insider Risk Management 管理のメンバーである必要があります。

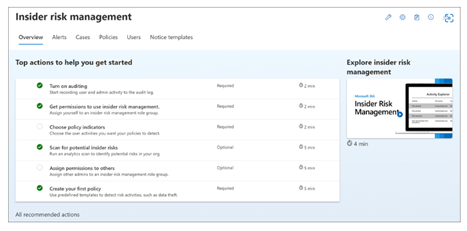

手順 4: 推奨されるアクションから開始する

推奨アクションを使用して、Insider リスク管理機能をすばやく開始して最大限に活用します。 [概要] ページに含まれている推奨アクションは、ポリシーを構成して展開する手順や、ポリシーの一致からアラートを生成するユーザー アクションに対して調査アクションを実行する手順を説明するのに役立ちます。

一覧から推奨事項を選択して、インサイダー リスク管理の構成を開始します。

推奨されるそれぞれのアクションでは、要件、予想される内容、組織で機能を構成した場合の影響など、推奨事項に必要なアクティビティに関する説明が行われます。

プレイブック (上記) の推奨手順は、ポータルに表示される [推奨されるアクション] にも含まれることに注意してください。

セットアップに関する推奨事項は、Microsoft Purview インサイダー リスク管理セットアップ ガイドを参照して Microsoft Learn でも入手できます。

Insider Risk Management の機能を十分に活用するには、データ リークまたはデータ盗難のテンプレートを利用して、セキュリティ インシデントにつながる可能性のある危険なアクションをより適切に特定するために、organizationのポリシーを設定することをお勧めします。

Microsoft Purview でのコミュニケーション コンプライアンス

規制コンプライアンス ポリシー違反を特定する

Microsoft Purview コミュニケーション コンプライアンスは、機密情報や機密情報、嫌がらせや脅迫的な言語、成人向けコンテンツの共有など、規制コンプライアンス違反 (SEC や FINRA など) を組織が検出するのに役立つツールを提供します。 プライバシーを設計して構築され、ユーザー名は既定で仮名化され、ロールベースのアクセス制御が組み込まれており、調査担当者は管理者によってオプトインされ、監査ログはユーザー レベルのプライバシーを確保するために配置されます。

手順 1: 通信コンプライアンスのためのアクセス許可を有効にする

製品を使用できるように、ユーザー通信コンプライアンス ロールを割り当てます。 "コミュニケーション コンプライアンス" ロール グループには、製品を使用するためのすべてのアクセス許可が付与されます。 その他のコミュニケーション コンプライアンス ロール グループについては、コミュニケーション コンプライアンスの概要に関するページを参照してください。

手順 2: 監査ログを有効にする

この機能を使用するには、監査を有効にします。 これを有効にすると、監査ログでアクションを使用でき、レポートに表示されます。 詳細については、「監査ログの検索を有効または無効にする」を参照してください。

手順 3: 推奨されるアクションの分析情報を確認する

[ポリシー] ページに含まれている推奨アクションは、organizationで既に発生している機密情報や機密情報の不適切な共有など、認識できない可能性があるリスクを検出するのに役立ちます。 このビューには、分類の種類ごとの一致の集計数のみが含まれており、個人を特定できる情報を含む分析情報はありません。また、構成する通信コンプライアンス ポリシーの種類と範囲を決定するのに役立ちます。

手順 4: コミュニケーション コンプライアンス ポリシーを作成する

既存のテンプレートを使用して通信コンプライアンス ポリシーを作成する: 1 - 機密情報。2- 規制コンプライアンス。3- 利害の対立。 すぐに使えるポリシー テンプレートの詳細と、カスタム ポリシーを作成する方法については、「 コミュニケーション コンプライアンス ポリシー」を参照してください。

手順 5: アラートを調査して修復する

手順 6: 分析情報のレポートを確認する

全体的なコミュニケーション コンプライアンス体制に関する分析情報をレポートで確認します。

応答 & 検出する

顧客からの 4 番目の組織上の懸念事項は、調査、規制要求、訴訟、および規制要件を満たす必要がある場合に関連するデータを検索する方法です。

電子情報開示と監査を使用すると、データを効率的に検出できます。

- データをインプレースで検出して収集する - データ分析情報をより迅速に収集、フィルター処理、取得し、可視性を高めます。

- ワークフローの管理 – 一意の共有データ ソースを自動的にマッピングすることで、関連情報の潜在的なソースを特定して収集する手間を軽減します。

- 検出プロセスを加速する - 関連性の高いコンテンツをインプレースで検索して処理することで、データ量の増加を管理します。

Microsoft Purview 電子情報開示 (プレミアム)

エンド ツー エンドのワークフローを使用して、より効率的に検出する エンド ツー エンドのワークフローを利用して、organizationの内部および外部の調査に応答するコンテンツを保持、収集、分析、エクスポートします。 訴訟チームは、ケースに関係するカストディアンとコミュニケーションを取ることで、法的情報保留通知プロセス全体を管理することもできます。

手順 1 (必須): アクセス許可

電子情報開示 (プレミアム) にアクセスしたり、電子情報開示 (プレミアム) のケースのメンバーとして追加するには、ユーザーに適切なアクセス許可を割り当てる必要があります。

手順 2 (必須): ケースの作成

より多くの企業が、重要な電子情報開示プロセスに Microsoft 365 の電子情報開示 (プレミアム) ソリューションを使用しています。 これには、規制の要求、調査、訴訟への対応などがあります。

- 電子情報開示 (Premium) の管理 – 電子情報開示 (Premium) を構成する方法、Microsoft Purview コンプライアンス ポータルを使用してケースを管理する方法、電子情報開示のワークフローを管理する方法、電子情報開示検索結果を分析する方法について説明します。

- 電子情報開示プレミアムの 新しいケース形式を使用して電子情報開示ケースを作成する

- ケースを閉じるかまたは削除する - 訴訟事例や調査が完了した場合は、閉じるか削除できます。 閉じたケースを再度開くことも可能です。

手順 3 (省略可能): 設定

組織内のユーザーがケースの作成と使用を開始するには、組織内のすべてのケースに適用されるグローバル設定を構成する必要があります。 弁護士とクライアントの特権の検出、履歴バージョンなどの設定を管理できます。

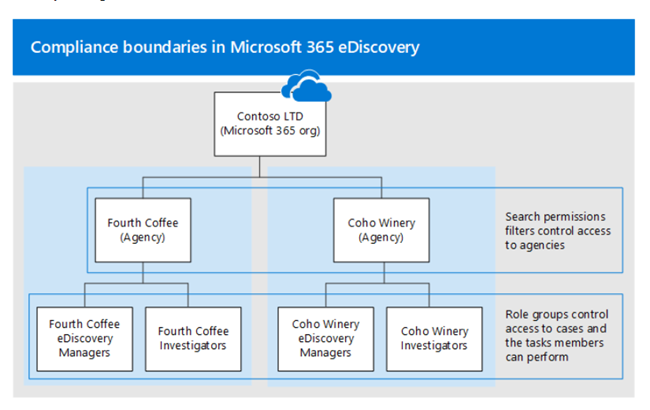

手順 4 (省略可能): コンプライアンスの境界

コンプライアンスの境界では、電子情報開示マネージャーが検索できるユーザー コンテンツの場所 (メールボックス、OneDrive アカウント、SharePoint サイトなど) を制御する組織内に論理的な境界を作成します。 また、組織内の法務、人事、またはその他の調査を管理するために使用する電子情報開示ケースにアクセスできるユーザーを制御します。

電子情報開示調査のためにコンプライアンスの境界を設定する

手順 5 (省略可能): 電子情報開示 Premium のコレクション ツール

電子情報開示 (Premium) コレクション ワークフローを使用して、Exchange メールボックス内のメール、SharePoint サイトと OneDrive の場所のドキュメント、Teams でのインスタント メッセージングの会話をすばやく見つけることができます。 電子情報開示 (Premium) のコレクションは、電子情報開示マネージャーが、Microsoft 365 の電子メール、ドキュメント、Teams のリアクション、およびその他のコンテンツ全体でコンテンツをすばやく検索するのに役立ちます。 コレクションは、ケースに関連する可能性があるコンテンツの見積もりをマネージャーに提供します。

コレクション クエリと見積もりについて詳しくは、こちらをご覧ください。

Microsoft Purview 監査 (プレミアム)

調査の実施

監査 (Premium) は、調査の実施に必要な監査ログの保持期間を増やし、侵害の範囲を特定するのに役立つインテリジェントな分析情報へのアクセスを提供し、Office 365 Management Activity API への迅速なアクセスを提供することで、組織がフォレンジックとコンプライアンスの調査を行うのに役立ちます。

手順 1: E5 イベントを生成する各ユーザーに E5 ライセンスを適用する

MailItemsAccessed や Send などのインテリジェントな分析情報をログに記録する機能などの監査 (Premium) 機能には、ユーザーに割り当てられた適切な E5 ライセンスが必要です。 さらに、それらのユーザーに対して高度な監査アプリ/サービス プランを有効にする必要があります。

ユーザーの監査 (プレミアム) のセットアップを行う - 高度な監査アプリがユーザーに割り当てられていることを確認するには、ユーザーごとに次の手順を実行します。

- 監査 (プレミアム) イベントを有効にする - SearchQueryInitiatedExchange および SearchQueryInitiatedSharePoint を、Exchange Online PowerShell でユーザーごとに監査できるようにします。

- 監査保持ポリシーを設定する - organizationのセキュリティ運用、IT、コンプライアンス チームの要件を満たすために、追加の監査ログ保持ポリシーを作成します。

- 監査 (プレミアム) イベントの検索 - フォレンジック調査を行う場合に重要な監査 (プレミアム) イベントの検索やその他のアクィビティの検索を実行します。

手順 2: 新しい監査ログ ポリシーを作成して、ユーザーが実行したアクティビティの監査ログを組織内で保持する期間を指定し、ポリシーの優先度を定義します。

監査ログの保持ポリシーは、Microsoft 365 の新しい高度な監査機能の一部です。 監査ログの保持ポリシーでは、組織の監査ログを保持する期間を指定できます。

- 監査ログ保持ポリシーの作成前 - ポリシーを作成する前に知っておきたい主なポイント。

- 監査ログ保持ポリシーを作成します。

- Microsoft Purview コンプライアンス ポータルで監査ログ保持ポリシーを管理する - 監査ログ保持ポリシーは、[監査保持ポリシー] タブ (ダッシュボードとも呼ばれます) に一覧表示されます。 ダッシュボードを使用して、監査保持ポリシーを表示、編集、および削除できます。

- PowerShell で監査ログ保持ポリシーを作成および管理する - セキュリティ & コンプライアンス PowerShell を使用して、監査ログ保持ポリシーを作成および管理することもできます。 PowerShell を使用する理由の 1 つは、UI で使用できないレコードの種類またはアクティビティのポリシーを作成することです。

追加の試用版とアドオン

コンプライアンス マネージャー プレミアム評価

リスクを評価し、効率的に対応する:

データの収集と使用を規定する国、地域、業界の要求に対して、組織がリスクを評価し、効率的に対応するのに役立ちます。

コンプライアンス マネージャー プレミアム評価の試用版に関する詳細情報。

試用版ユーザー ガイド: Microsoft Purview Compliance Manager のプレミアム評価

Microsoft Priva プライバシー リスク管理と Microsoft Priva 主体の権利要求

プライバシー リスクの特定と防止:

データの囲い込み、データ転送、データの過剰共有などのプライバシー リスクに対してプロアクティブに特定して保護し、組織が大規模な件名要求を自動化し管理するサポートを行います。

Microsoft Priva の詳細についてはこちらをご覧ください。

その他のリソース

含まれるもの: Microsoft Purview ソリューションの完全な一覧と製品レベル別の機能については、「機能一覧」をご覧ください。

Microsoft Security Technical Content Library: このライブラリを探索して、ユーザーのニーズに関連する対話型ガイドやその他の学習コンテンツを見つけます。 ライブラリにアクセスします。

Microsoft セキュリティ リソース: マルウェア対策からゼロ トラストまで、組織のセキュリティ ニーズに関連するすべてのリソースを入手します。