接続されているアプリの管理

ガバナンスを使用すると、ユーザーがアプリ全体で実行する操作を制御できます。 接続されているアプリの場合は、ファイルまたはアクティビティにガバナンス アクションを適用できます。 ガバナンス アクションは、ファイルまたはアクティビティでMicrosoft Defender for Cloud Appsから直接実行できる統合アクションです。 ガバナンス アクションは、接続されているアプリ全体でユーザーが実行する操作を制御します。

注:

Microsoft Defender for Cloud Appsがファイルに対してガバナンス アクションを実行しようとしたときに、ファイルがロックされているために失敗すると、ガバナンス アクションが自動的に再試行されます。

ファイル ガバナンス アクション

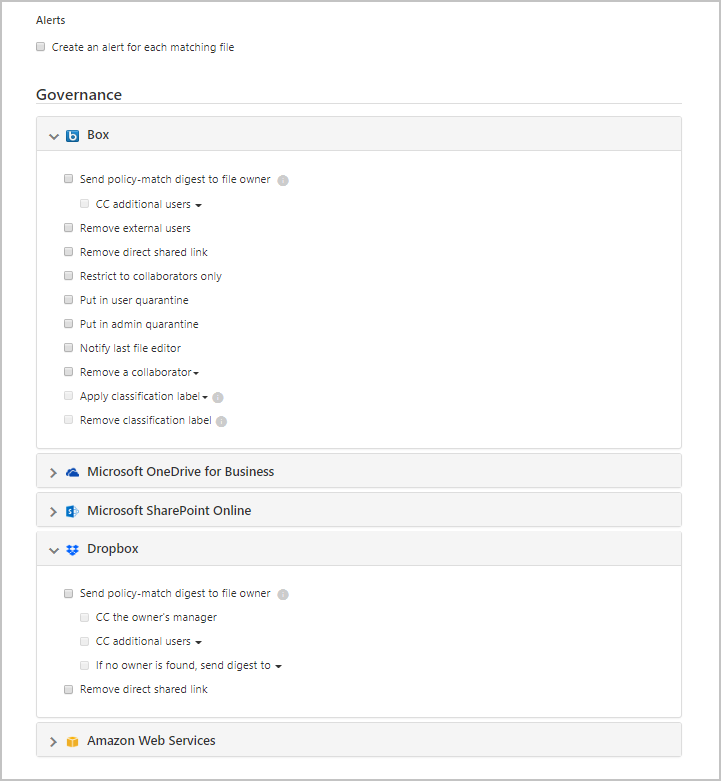

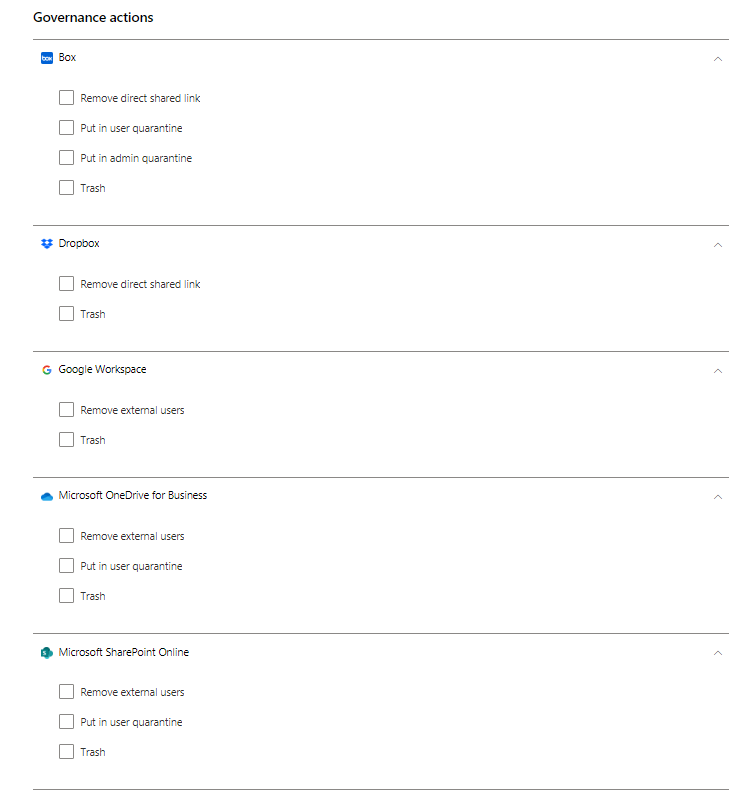

接続されているアプリに対して、特定のファイル、ユーザー、または特定のポリシーから、次のガバナンス アクションを実行できます。

通知:

アラート – アラートはシステムでトリガーされ、重大度レベルに基づいて電子メールで伝達できます。

ユーザーの電子メール通知 – Emailメッセージはカスタマイズすることができ、違反しているすべてのファイル所有者に送信されます。

特定のユーザーに通知 する – これらの通知を受け取る電子メール アドレスの特定の一覧。

[最後のファイル エディターに通知 する] – ファイルを最後に変更したユーザーに通知を送信します。

アプリのガバナンス アクション - アプリごとにきめ細かいアクションを適用できます。特定のアクションはアプリの用語によって異なります。

ラベル付け

- ラベルの適用 - Microsoft Purview Information Protection秘密度ラベルを追加する機能。

- ラベルの削除 - Microsoft Purview Information Protection秘密度ラベルを削除する機能。

共有の変更

パブリック共有を削除 する – 名前付きコラボレーターにのみアクセスを許可します。たとえば、Google ワークスペースの パブリック アクセスを削除 し、Box と Dropbox の 直接共有リンクを削除 します。

外部ユーザーの削除 – 会社のユーザー にのみアクセスを許可します。 内部メンバーと外部メンバーの両方を含むグループがコラボレーターとして追加されると、アクションは個別ではなくグループ レベルのメンバーを削除します。

非公開にする – サイト管理者のみがファイルにアクセスでき、すべての共有が削除されます。

コラボレーターを削除する – ファイルから特定のコラボレーターを削除します。

パブリック アクセスを減らす - パブリックに利用可能なファイルを共有リンクでのみ使用できるように設定します。 (Google)

共有リンクの期限切れ - 共有 リンクの有効期限を設定し、その後はアクティブになりません。 (Box)

共有リンクのアクセス レベルの変更 - 会社、コラボレーターのみ、およびパブリック間の共有リンクのアクセス レベルを変更する機能。 (Box)

検疫

ユーザー検疫に入れる – ユーザー が制御する検疫フォルダーにファイルを移動してセルフサービスを許可する

管理者検疫に入れる – ファイルは管理者ドライブの検疫に移動され、管理者はそれを承認する必要があります。

親からアクセス許可を継承 する - このガバナンス アクションを使用すると、Microsoft 365 のファイルまたはフォルダーに対して設定された特定のアクセス許可を削除できます。 次に、親フォルダーに設定されているアクセス許可に戻します。

ごみ箱 – ファイルをごみ箱フォルダーに移動します。 (Box、Dropbox、Google Drive、OneDrive、SharePoint、Cisco Webex)

マルウェア ガバナンス アクション (プレビュー)

接続されているアプリに対して、特定のファイル、ユーザー、または特定のポリシーから、次のガバナンス アクションを実行できます。 セキュリティ上の理由から、この一覧は、ユーザーまたはテナントのリスクを示唆しないマルウェア関連のアクションにのみ制限されます。

通知:

- アラート – アラートはシステムでトリガーされ、重大度レベルに基づいて電子メールとテキスト メッセージを介して伝達できます。

アプリのガバナンス アクション - アプリごとにきめ細かいアクションを適用できます。特定のアクションはアプリの用語によって異なります。

共有の変更

- 外部ユーザーの削除 – 会社のユーザー にのみアクセスを許可します。 (Box、Google Drive、OneDrive、SharePoint)

- 直接共有リンクを削除 する – 以前の共有リンクのアクセス許可を削除する (Box,Dropbox)

検疫

- ユーザー検疫に入れる – ユーザーが制御する検疫フォルダー (Box、OneDrive、SharePoint) にファイルを移動してセルフサービスを許可する

- 管理者検疫に入れる – ファイルは管理者ドライブの検疫に移動され、管理者はそれを承認する必要があります。 (Box)

ごみ箱 – ファイルをごみ箱フォルダーに移動します。 (Box、Dropbox、Google ドライブ、OneDrive、SharePoint)

注:

SharePoint と OneDrive では、Defender for Cloud Appsでは、共有ドキュメント ライブラリ (SharePoint Online) 内のファイルとドキュメント ライブラリ (OneDrive for Business) 内のファイルに対してのみ、ユーザー検疫がサポートされます。

Microsoft 365 のお客様向けのMicrosoft Defenderは、[検疫のMicrosoft Defender XDR] ページを使用して、SharePoint と OneDrive で検出されたマルウェア ファイルを制御できます。 たとえば、サポートされているアクティビティには、ファイルの回復、ファイルの削除、パスワードで保護された ZIP ファイル内のファイルのダウンロードなどがあります。 これらのアクティビティは、Microsoft Defender for Cloud Appsによってまだ検疫されていないファイルに限定されます。 SharePoint では、Defender for Cloud Appsは、英語のパスで共有ドキュメントを持つファイルに対してのみ検疫タスクをサポートします。

アクションは、接続されているアプリに対してのみ表示されます。

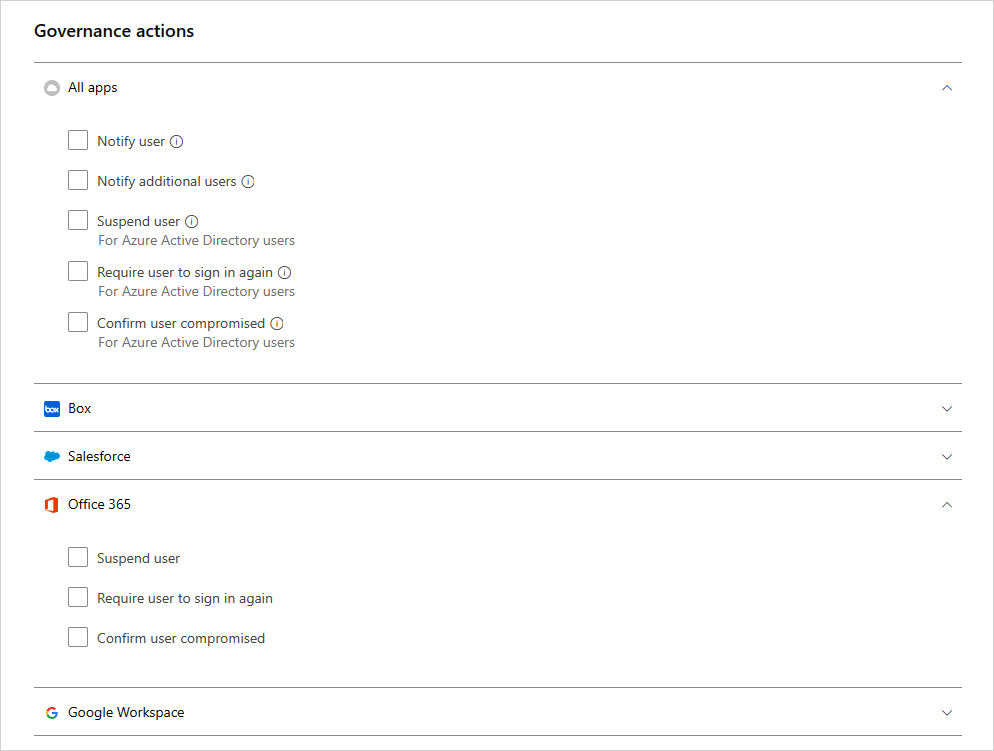

アクティビティ ガバナンス アクション

通知

アラート – アラートはシステムでトリガーされ、重大度レベルに基づいて電子メールで伝達できます。

ユーザーの電子メール通知 – Emailメッセージはカスタマイズすることができ、違反しているすべてのファイル所有者に送信されます。

追加のユーザーに通知 する – これらの通知を受け取る電子メール アドレスの特定の一覧。

アプリのガバナンス アクション - アプリごとにきめ細かいアクションを適用できます。特定のアクションはアプリの用語によって異なります。

ユーザーの一時停止 – アプリケーションからユーザーを一時停止します。

注:

Microsoft Entra IDが Active Directory オンプレミス環境のユーザーと自動的に同期するように設定されている場合、オンプレミス環境の設定はMicrosoft Entra設定をオーバーライドし、このガバナンス アクションは元に戻されます。

ユーザーに再度サインインを要求 する – ユーザーをサインアウトし、もう一度サインインする必要があります。

ユーザーが侵害されたことを確認 する - ユーザーのリスク レベルを高に設定します。 これにより、Microsoft Entra IDで定義されている関連ポリシー アクションが適用されます。 リスク レベルでのMicrosoft Entra IDのしくみの詳細については、「リスク フィードバックMicrosoft Entra ID使用する方法」を参照してください。

OAuth アプリを取り消してユーザーに通知する

Google ワークスペースと Salesforce の場合、OAuth アプリへのアクセス許可を取り消したり、アクセス許可を変更する必要があることをユーザーに通知したりできます。 アクセス許可を取り消すと、Microsoft Entra IDの [エンタープライズ アプリケーション] でアプリケーションに付与されたすべてのアクセス許可が削除されます。

[アプリ ガバナンス] ページの [Google] タブまたは [Salesforce] タブで、アプリ行の末尾にある 3 つのドットを選択し、[ユーザーに通知] を選択します。 既定では、ユーザーには次のように通知されます。Google ワークスペース アカウントへのアクセスをアプリに承認しました。このアプリは、organizationのセキュリティ ポリシーと競合します。Google ワークスペース アカウントでこのアプリに付与したアクセス許可の付与または取り消しを再検討します。アプリアクセスを取り消すには、次のhttps://security.google.com/settings/security/permissions?hl=en&に移動します。pli=1 アプリを選択し、右側のメニュー バーで [アクセスの取り消し] を選択します。送信されるメッセージをカスタマイズできます。

ユーザーのアプリを使用するためのアクセス許可を取り消すこともできます。 テーブルのアプリ行の末尾にあるアイコンを選択し、[ アプリの取り消し] を選択します。 以下に例を示します。

![[アプリの取り消し] オプションの例のスクリーンショット。](media/revoke-app.png)

ガバナンスの競合

複数のポリシーを作成した後、複数のポリシーのガバナンス アクションが重複する状況が発生する可能性があります。 この場合、Defender for Cloud Appsは次のようにガバナンス アクションを処理します。

ポリシー間の競合

- 2 つのポリシーに相互に含まれるアクションが含まれている場合 (たとえば、外部共有の削除はプライベートにするに含まれています)、Defender for Cloud Appsは競合を解決し、より強力なアクションが適用されます。

- アクションが関連しない場合 (たとえば、所有者に 通知 し、 プライベートにする)。 どちらのアクションも実行されます。

- アクションが競合する場合 (たとえば、 ユーザー A に所有者を変更する、ユーザーB に所有者を変更する) 場合、一致するたびに異なる結果が発生する可能性があります。 競合を防ぐためにポリシーを変更することが重要です。これは、検出が困難なドライブに望ましくない変更が発生する可能性があるためです。

ユーザー同期の競合

- Microsoft Entra IDが Active Directory オンプレミス環境のユーザーと自動的に同期するように設定されている場合、オンプレミス環境の設定によってMicrosoft Entra設定がオーバーライドされ、このガバナンス アクションが元に戻されます。

ガバナンス ログ

ガバナンス ログには、手動タスクと自動タスクの両方を含め、実行Defender for Cloud Apps設定した各タスクの状態レコードが表示されます。 これらのタスクには、ポリシーで設定したもの、ファイルとユーザーに対して設定したガバナンス アクション、およびDefender for Cloud Appsに設定したその他のアクションが含まれます。 ガバナンス ログには、これらのアクションの成功または失敗に関する情報も表示されます。 一部のガバナンス アクションをガバナンス ログから再試行するか元に戻すかを選択できます。

ガバナンス ログを表示するには、Microsoft Defender ポータルの [Cloud Apps] で [ガバナンス ログ] を選択します。

次の表は、実行できるアクションの完全な一覧Microsoft Defender for Cloud Apps示しています。 [ 場所 ] 列で説明されているように、これらのアクションはコンソール全体のさまざまな場所で有効になります。 実行された各ガバナンス アクションは、ガバナンス ログに一覧表示されます。 ポリシーの競合がある場合のガバナンス アクションの処理方法については、「 ポリシーの競合」を参照してください。

| 場所 | ターゲット オブジェクトの種類 | ガバナンス アクション | 説明 | 関連コネクタ |

|---|---|---|---|---|

| アカウント | File | ユーザーのコラボレーションを削除する | 任意のファイルに対する特定のユーザーのすべてのコラボレーションを削除します。退職するユーザーに適しています。 | Box、Google ワークスペース |

| アカウント | アカウント | Unsuspend ユーザー | ユーザーの一時削除を解除する | Google ワークスペース、Box、Office、Salesforce |

| アカウント | アカウント | アカウント設定 | 特定のアプリ (Salesforce 内など) のアカウント設定ページに移動します。 | すべてのアプリ - One Drive と SharePoint の設定は Office 内から構成されます。 |

| アカウント | File | すべてのファイルの所有権を転送する | アカウントでは、選択した新しいユーザーが所有するすべてのユーザーのファイルを転送します。 前の所有者がエディターになり、共有設定を変更できなくなります。 新しい所有者は、所有権の変更に関する電子メール通知を受け取ります。 | Google Workspace |

| アカウント、アクティビティ ポリシー | アカウント | ユーザーを一時停止する | ユーザーにアクセス権がなく、サインインする機能がないことを設定します。 このアクションを設定したときにログインすると、すぐにロックアウトされます。 | Google ワークスペース、Box、Office、Salesforce |

| アクティビティ ポリシー、アカウント | アカウント | ユーザーに再度サインインを要求する | ユーザーがアプリケーションに対するすべての更新トークンとセッション Cookie の問題を取り消します。 このアクションにより、organizationのデータへのアクセスが禁止され、ユーザーはすべてのアプリケーションに再度サインインするように強制されます。 | Google ワークスペース、Office |

| アクティビティ ポリシー、アカウント | アカウント | ユーザーが侵害されたことを確認する | ユーザーのリスク レベルを高に設定します。 これにより、Microsoft Entra IDで定義されている関連ポリシー アクションが適用されます。 | 事業所 |

| アクティビティ ポリシー、アカウント | アカウント | 管理者特権を取り消す | 管理者アカウントの特権を取り消します。 たとえば、ログイン試行が 10 回失敗した後に管理者特権を取り消すアクティビティ ポリシーを設定します。 | Google Workspace |

| アプリ ダッシュボード > アプリのアクセス許可 | アクセス許可 | アプリの禁止解除 | Google と Salesforce: アプリから禁止を削除し、ユーザーが Google または Salesforce を使用してサード パーティ製アプリにアクセス許可を付与できるようにします。 Microsoft 365: サード パーティ製アプリのアクセス許可を Office に復元します。 | Google ワークスペース、Salesforce、Office |

| アプリ ダッシュボード > アプリのアクセス許可 | アクセス許可 | アプリのアクセス許可を無効にする | Google、Salesforce、または Office に対するサード パーティ製アプリのアクセス許可を取り消します。 これは 1 回限りのアクションであり、既存のすべてのアクセス許可で発生しますが、今後の接続を妨げることはありません。 | Google ワークスペース、Salesforce、Office |

| アプリ ダッシュボード > アプリのアクセス許可 | アクセス許可 | アプリのアクセス許可を有効にする | Google、Salesforce、または Office にサード パーティ製アプリのアクセス許可を付与します。 これは 1 回限りのアクションであり、既存のすべてのアクセス許可で発生しますが、今後の接続を妨げることはありません。 | Google ワークスペース、Salesforce、Office |

| アプリ ダッシュボード > アプリのアクセス許可 | アクセス許可 | アプリを禁止する | Google と Salesforce: Google または Salesforce に対するサード パーティ製アプリのアクセス許可を取り消し、今後アクセス許可の受信を禁止します。 Microsoft 365: では、サード パーティ製アプリのアクセス許可は Office にアクセスできませんが、取り消すことはできません。 | Google ワークスペース、Salesforce、Office |

| アプリ ダッシュボード > アプリのアクセス許可 | アクセス許可 | アプリの取り消し | Google または Salesforce に対するサード パーティ製アプリのアクセス許可を取り消します。 これは 1 回限りのアクションであり、既存のすべてのアクセス許可で発生しますが、今後の接続を妨げることはありません。 | Google ワークスペース、Salesforce |

| アプリ ダッシュボード > アプリのアクセス許可 | アカウント | アプリからユーザーを取り消す | [ユーザー] の下の番号をクリックすると、特定のユーザーを取り消すことができます。 画面に特定のユーザーが表示され、X を使用して任意のユーザーのアクセス許可を削除できます。 | Google ワークスペース、Salesforce |

| 検出 > アプリ/IP アドレス/ユーザーを検出する | Cloud Discovery | 検出データをエクスポートする | 検出データから CSV を作成します。 | 検出 |

| ファイル ポリシー | File | 塵 | ユーザーのごみ箱内のファイルを移動します。 | Box、Dropbox、Google Drive、OneDrive、SharePoint、Cisco Webex (完全に削除) |

| ファイル ポリシー | File | 最後のファイル エディターに通知する | ポリシーに違反したことをファイルを編集した最後のユーザーに通知するメールを送信します。 | Google ワークスペース、Box |

| ファイル ポリシー | File | ファイル所有者に通知する | ファイルがポリシーに違反した場合に、ファイル所有者に電子メールを送信します。 Dropbox では、所有者がファイルに関連付けられていない場合、設定した特定のユーザーに通知が送信されます。 | すべてのアプリ |

| ファイル ポリシー、アクティビティ ポリシー | ファイル、アクティビティ | 特定のユーザーに通知する | ポリシーに違反するファイルについて特定のユーザーに通知するメールを送信します。 | すべてのアプリ |

| ファイル ポリシーとアクティビティ ポリシー | ファイル、アクティビティ | ユーザーに通知する | ユーザーに電子メールを送信して、自分が行ったことや自分が所有するファイルがポリシーに違反していることをユーザーに通知します。 カスタム通知を追加して、違反の内容を通知できます。 | すべて |

| ファイル ポリシーとファイル | File | エディターの共有機能を削除する | Google ドライブでは、ファイルの既定のエディターアクセス許可でも共有が許可されます。 このガバナンス アクションは、このオプションを制限し、ファイル共有を所有者に制限します。 | Google Workspace |

| ファイル ポリシーとファイル | File | 管理者検疫に入れる | ファイルからアクセス許可を削除し、管理者の場所にある検疫フォルダーにファイルを移動します。このアクションにより、管理者はファイルを確認して削除できます。 | Microsoft 365 SharePoint、OneDrive for Business、Box |

| ファイル ポリシーとファイル | File | 秘密度ラベルを適用する | ポリシーで設定された条件に基づいて、Microsoft Purview Information Protection秘密度ラベルをファイルに自動的に適用します。 | Box、One Drive、Google ワークスペース、SharePoint |

| ファイル ポリシーとファイル | File | 秘密度ラベルを削除する | ポリシーで設定された条件に基づいて、Microsoft Purview Information Protection秘密度ラベルをファイルから自動的に削除します。 ラベルは、保護が含まれていない場合にのみ削除でき、Information Protectionに直接適用されるラベルではなく、Defender for Cloud Apps内から適用されます。 | Box、One Drive、Google ワークスペース、SharePoint |

| ファイル ポリシー、アクティビティ ポリシー、アラート | アプリ | ユーザーに再度サインインを要求する | 疑わしいユーザー アクティビティ アラートと侵害されたアカウントの迅速かつ効果的な修復として、すべての Microsoft 365 アプリとMicrosoft Entra アプリに再度サインインするようにユーザーに要求できます。 新しいガバナンスは、[ユーザーの中断] オプションの横にあるポリシー設定とアラート ページにあります。 | Microsoft 365、Microsoft Entra ID |

| ファイル | File | ユーザー検疫からの復元 | ユーザーを検疫から復元します。 | Box |

| ファイル | File | 自分に読み取りアクセス許可を付与する | ファイルにアクセスし、違反があるかどうかを把握できるように、ファイルの読み取りアクセス許可を自分で付与します。 | Google Workspace |

| ファイル | File | エディターの共有を許可する | Google ドライブでは、ファイルの既定のエディター権限によって共有も許可されます。 このガバナンス アクションは、エディターの共有を削除する機能とは反対であり、エディターがファイルを共有できるようにします。 | Google Workspace |

| ファイル | File | 保護 | organization テンプレートを適用して、Microsoft Purview でファイルを保護します。 | Microsoft 365 (SharePoint および OneDrive) |

| ファイル | File | 読み取りアクセス許可フォームを自分で取り消す | 自分でファイルの読み取りアクセス許可を取り消します。これは、ファイルに違反があるかどうかを理解するためのアクセス許可を自分に付与した後に役立ちます。 | Google Workspace |

| ファイル、ファイル ポリシー | File | ファイルの所有権を転送する | 所有者の変更 - ポリシーで特定の所有者を選択します。 | Google Workspace |

| ファイル、ファイル ポリシー | File | パブリック アクセスを減らす | このアクションを使用すると、パブリックに利用可能なファイルを共有リンクでのみ使用できるように設定できます。 | Google Workspace |

| ファイル、ファイル ポリシー | File | コラボレーターを削除する | 特定のコラボレーターをファイルから削除します。 | Google ワークスペース、Box、One Drive、SharePoint |

| ファイル、ファイル ポリシー | File | プライベートにする | サイト管理者のみがファイルにアクセスでき、すべての共有が削除されます。 | Google ワークスペース、One Drive、SharePoint |

| ファイル、ファイル ポリシー | File | 外部ユーザーを削除する | [設定] で内部として構成されているドメインの外部にあるすべての外部コラボレーターを削除します。 | Google ワークスペース、Box、One Drive、SharePoint |

| ファイル、ファイル ポリシー | File | ドメインに読み取りアクセス許可を付与する | ドメイン全体または特定のドメインに対して、指定したドメインにファイルの読み取りアクセス許可を付与します。 このアクションは、作業する必要があるユーザーのドメインへのアクセスを許可した後でパブリック アクセスを削除する場合に便利です。 | Google Workspace |

| ファイル、ファイル ポリシー | File | ユーザー検疫に入れる | ファイルからすべてのアクセス許可を削除し、ファイルをユーザーのルート ドライブの下の検疫フォルダーに移動します。 このアクションを使用すると、ユーザーはファイルを確認して移動できます。 手動で戻された場合、ファイル共有は復元されません。 | Box、One Drive、SharePoint |

| ファイル | File | 共有リンクの期限切れ | 共有リンクの有効期限を設定すると、そのリンクはアクティブでなくなります。 | Box |

| ファイル | File | 共有リンクのアクセス レベルを変更する | 会社のみ、コラボレーターのみ、およびパブリック間の共有リンクのアクセス レベルを変更します。 | Box |

| ファイル、ファイル ポリシー | File | パブリック アクセスを削除する | ファイルが自分のものであり、パブリック アクセスに入れた場合、ファイルへのアクセス権を持つ他のユーザーがアクセスできるようになります (ファイルが持っていたアクセスの種類に応じて)。 | Google Workspace |

| ファイル、ファイル ポリシー | File | 直接共有リンクを削除する | パブリックで特定のユーザーとのみ共有されているファイル用に作成されたリンクを削除します。 | Box、Dropbox |

| 設定> Cloud Discovery の設定 | Cloud Discovery | クラウド検出スコアを再計算する | スコア メトリックの変更後に Cloud アプリ カタログのスコアを再計算します。 | 検出 |

| 設定> Cloud Discovery の設定 > データ ビューの管理 | Cloud Discovery | カスタム クラウド検出フィルター データ ビューを作成する | 検出結果をより詳細に表示するための新しいデータ ビューを作成します。 たとえば、特定の IP 範囲などです。 | 検出 |

| 設定> Cloud Discovery の設定 > データの削除 | Cloud Discovery | クラウド検出データを削除する | 検出ソースから収集されたすべてのデータを削除します。 | 検出 |

| 設定> Cloud Discovery の設定 > 手動でログをアップロードする/ログを自動的にアップロードする | Cloud Discovery | クラウド検出データを解析する | すべてのログ データが解析されたことを通知します。 | 検出 |

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。