Defender for Cloud Apps異常検出ポリシーを作成する

Microsoft Defender for Cloud Apps異常検出ポリシーは、すぐに使用できるユーザーとエンティティの行動分析 (UEBA) と機械学習 (ML) を提供し、クラウド環境全体で高度な脅威検出を実行する準備を整えます。 これらは自動的に有効になるため、新しい異常検出ポリシーは、ユーザーとネットワークに接続されているマシンとデバイス全体で多数の動作異常を対象に、結果を検出して照合するプロセスをすぐに開始します。 さらに、ポリシーは、調査プロセスを高速化し、進行中の脅威を含めるのに役立つ、Defender for Cloud Apps検出エンジンからより多くのデータを公開します。

異常検出ポリシーは自動的に有効になりますが、Defender for Cloud Appsには 7 日間の初期学習期間があり、その間にすべての異常検出アラートが発生するわけではありません。 その後、構成された API コネクタからデータが収集されると、各セッションは、ユーザーがアクティブであったアクティビティ、IP アドレス、デバイスなどと比較され、過去 1 か月間に検出され、これらのアクティビティのリスク スコアが検出されます。 API コネクタからデータを使用できるようになるには数時間かかる場合があることに注意してください。 これらの検出は、環境をプロファイルし、organizationのアクティビティで学習されたベースラインに関するアラートをトリガーするヒューリスティック異常検出エンジンの一部です。 これらの検出では、ユーザーをプロファイリングし、サインイン パターンを使用して誤検知を減らすように設計された機械学習アルゴリズムも使用されます。

異常は、ユーザー アクティビティをスキャンすることによって検出されます。 リスクは、次のようにリスク要因にグループ化された 30 以上の異なるリスク 指標を調べることによって評価されます。

- 高リスクの IP アドレス

- ログオンの失敗

- 管理者のアクティビティ

- 非アクティブなアカウント

- Location

- 不可能な移動

- デバイスとユーザー エージェント

- アクティビティ評価

ポリシーの結果に基づいて、セキュリティ アラートがトリガーされます。 Defender for Cloud Appsは、クラウド上のすべてのユーザー セッションを確認し、organizationのベースラインやユーザーの通常のアクティビティとは異なる何かが発生した場合にアラートを送信します。

ネイティブ Defender for Cloud Apps アラートに加えて、Microsoft Entra ID 保護から受信した情報に基づいて、次の検出アラートも取得します。

- 資格情報の漏洩: ユーザーの有効な資格情報が漏洩したときにトリガーされます。 詳細については、「Microsoft Entra IDの漏洩した資格情報の検出」を参照してください。

- 危険なサインイン: 多数のMicrosoft Entra ID 保護サインイン検出を 1 つの検出に結合します。 詳細については、「Microsoft Entra IDのサインイン リスク検出」を参照してください。

これらのポリシーは、[Defender for Cloud Apps ポリシー] ページに表示され、有効または無効にすることができます。

異常検出ポリシー

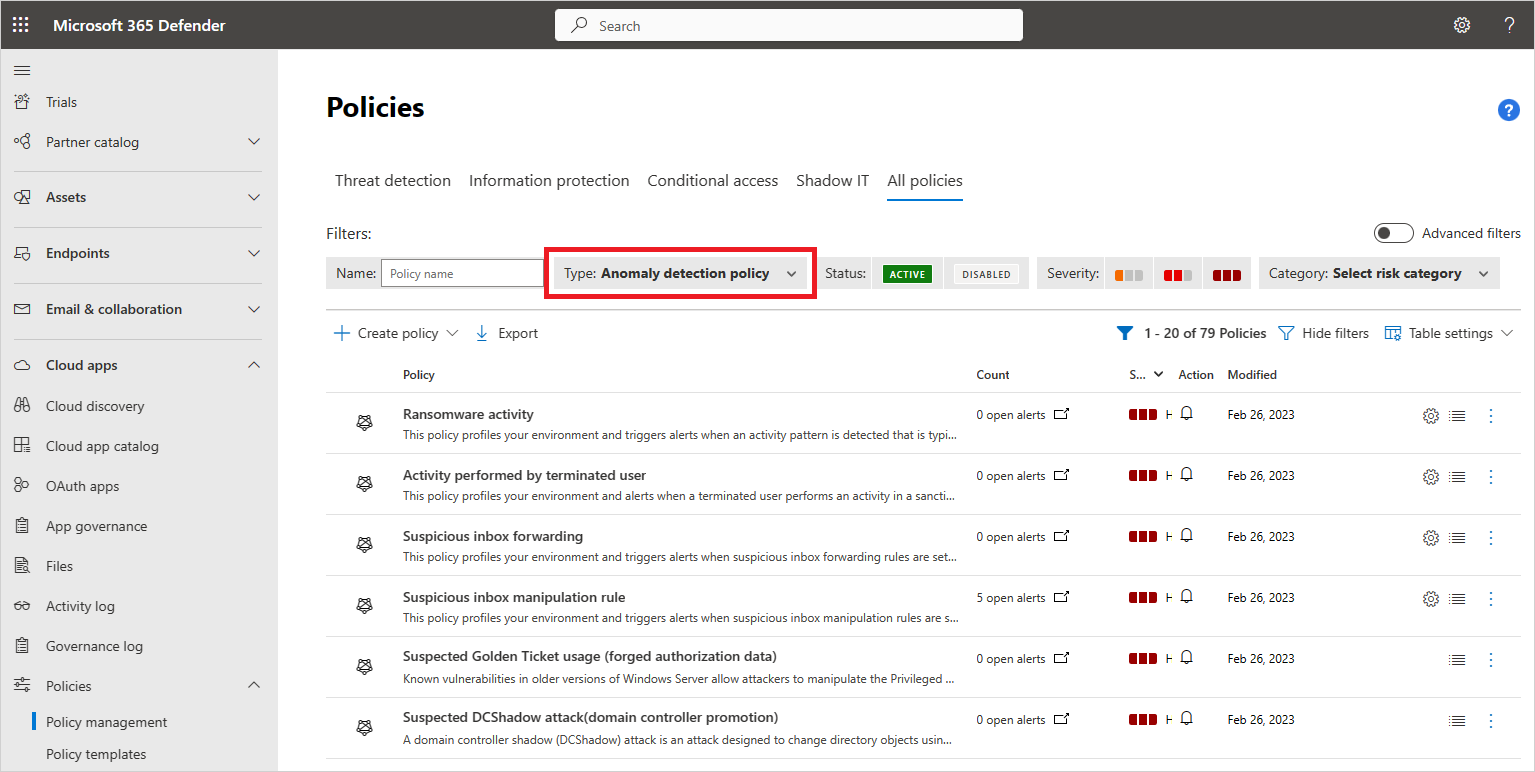

Cloud Apps ->Policies ->Policy 管理に移動すると、Microsoft Defender ポータルで異常検出ポリシーを確認できます。 次 に、ポリシーの種類として [異常検出ポリシー ] を選択します。

次の異常検出ポリシーを使用できます。

不可能な移動

-

この検出により、地理的に離れた場所から発生した 2 つのユーザー アクティビティ (1 つまたは複数のセッション内) が、ユーザーが最初の場所から 2 番目の場所に移動するまでの時間よりも短い期間内に特定され、別のユーザーが同じ資格情報を使用していることを示します。 この検出では、VPN や、organization内の他のユーザーによって定期的に使用される場所など、不可能な旅行条件に寄与する明らかな "誤検知" を無視する機械学習アルゴリズムが使用されます。 検出には、新しいユーザーのアクティビティ パターンを学習する 7 日間の初期学習期間があります。 不可能な移動検出は、2 つの場所間の異常で不可能なユーザー アクティビティを識別します。 アクティビティは、侵害のインジケーターと見なされ、アラートの価値があると見なされるほど異常である必要があります。 この機能を実現するために、検出ロジックには、VPN アクティビティや、物理的な場所を示さないクラウド プロバイダーからのアクティビティなど、誤検知をトリガーする可能性があるシナリオに対処するためのさまざまなレベルの抑制が含まれています。 感度スライダーを使用すると、アルゴリズムに影響を与え、検出ロジックの厳密さを定義できます。 感度レベルが高いほど、検出ロジックの一部として抑制されるアクティビティは少なくなります。 このようにして、カバレッジのニーズと SNR ターゲットに応じて検出を調整できます。

注:

- 旅行の両側の IP アドレスが安全と見なされ、[秘密度] スライダーが [高] に設定されていない場合、移動は信頼され、不可能な移動検出のトリガーから除外されます。 たとえば、企業 としてタグ付けされている場合、両側は安全と見なされます。 ただし、旅行の一方の側のみの IP アドレスが安全と見なされる場合、検出は通常どおりトリガーされます。

- 場所は、国/地域レベルで計算されます。 これは、同じ国/地域または国境を接する国/地域で発生する 2 つのアクションに対するアラートがないことを意味します。

ほとんどアクセスがない国からのアクティビティ

- この検出では、過去のアクティビティの場所を考慮して、新しい場所と頻度の低い場所を特定します。 異常検出エンジンは、ユーザーが使用した以前の場所に関する情報を格納します。 アラートは、ユーザーが最近アクセスしなかったか、まったくアクセスしなかった場所からアクティビティが発生したときにトリガーされます。 誤検知アラートを減らすために、検出によって、ユーザーに対する一般的な設定によって特徴付ける接続が抑制されます。

マルウェアの検出

この検出により、クラウド ストレージ内の悪意のあるファイル (Microsoft アプリまたはサード パーティ製アプリのファイル) が識別されます。 Microsoft Defender for Cloud Appsは、Microsoft の脅威インテリジェンスを使用して、ファイルの種類や共有レベルなどのヒューリスティックのリスクに一致する特定のファイルが既知のマルウェア攻撃に関連付けられているか、悪意のある可能性があるかどうかを認識します。 この組み込みポリシーは、既定では無効になっています。 悪意のあるファイルが検出されると、 感染したファイルの一覧が表示されます。 ファイルドロワーでマルウェアファイル名を選択して、ファイルが感染しているマルウェアの種類に関する情報を提供するマルウェアレポートを開きます。

この検出を使用して、セッション ポリシーを使用してファイルのアップロードとダウンロードをリアルタイムで制御します。

ファイルサンドボックス

ファイルのサンドボックス化を有効にすると、メタデータに従い、独自のヒューリスティックに基づいてリスクが発生する可能性があるファイルも、安全な環境でサンドボックススキャンされます。 サンドボックス スキャンでは、脅威インテリジェンス ソースに基づいて検出されなかったファイルが検出される場合があります。

Defender for Cloud Appsでは、次のアプリのマルウェア検出がサポートされています。

- Box

- Dropbox

- Google Workspace

注:

- 事前にサンドボックス化は、サード パーティ製アプリケーション (Box、 Dropbox など) で行われます。 OneDrive と SharePoint ファイルは、サービス自体の一部としてスキャンおよびサンドボックス化されています。

- Box、Dropbox、Google ワークスペースでは、Defender for Cloud Appsはファイルを自動的にブロックしませんが、ブロックはアプリの機能とユーザーが設定したアプリの構成に従って実行される場合があります。

- 検出されたファイルが本当にマルウェアか誤検知か不明な場合は、https://www.microsoft.com/wdsi/filesubmissionのMicrosoft セキュリティ インテリジェンスページに移動し、ファイルを送信して詳細な分析を行います。

匿名 IP アドレスからのアクティビティ

- この検出により、匿名プロキシ IP アドレスとして識別された IP アドレスからユーザーがアクティブであったことが識別されます。 これらのプロキシは、デバイスの IP アドレスを非表示にしたいユーザーによって使用され、悪意のある目的で使用される可能性があります。 この検出では、organizationのユーザーによって広く使用されている誤ってタグ付けされた IP アドレスなど、"誤検知" を減らす機械学習アルゴリズムが使用されます。

ランサムウェアのアクティビティ

- Defender for Cloud Appsランサムウェア検出機能を異常検出で拡張し、高度なランサムウェア攻撃に対するより包括的なカバレッジを確保します。 セキュリティ調査の専門知識を使用して、ランサムウェア アクティビティを反映する行動パターンを特定Defender for Cloud Apps、包括的で堅牢な保護を確保します。 たとえば、ファイルのアップロードやファイル削除アクティビティの割合が高いDefender for Cloud Appsが特定された場合、これは、暗号化プロセスに悪影響を及ぼす可能性があります。 このデータは、接続された API から受信したログに収集され、学習された動作パターンや脅威インテリジェンス (既知のランサムウェア拡張機能など) と組み合わされます。 ランサムウェアDefender for Cloud Apps検出する方法の詳細については、「ランサムウェアからorganizationを保護する」を参照してください。

使用を終了したユーザーによって実行されたアクティビティ

- この検出により、終了した従業員が SaaS アプリに対してアクションを実行し続けるタイミングを特定できます。 データは、インサイダーの脅威の最大のリスクは悪い条件を残した従業員から来ていることを示しているため、終了した従業員からのアカウントに対するアクティビティを監視することが重要です。 場合によっては、従業員が退職すると、会社のアプリからアカウントがプロビジョニング解除されますが、多くの場合、特定の企業リソースへのアクセスは保持されます。 これは、特権アカウントを検討する場合にさらに重要です。元の管理者が行うことができる潜在的な損害は本質的に大きくなります。 この検出では、アプリ間でユーザーの動作を監視するDefender for Cloud Apps機能を利用して、ユーザーの定期的なアクティビティ、アカウントが削除されたという事実、および他のアプリの実際のアクティビティを識別できます。 たとえば、Microsoft Entra アカウントが削除されたが、まだ企業の AWS インフラストラクチャにアクセスできる従業員は、大規模な損害を引き起こす可能性があります。

この検出では、Microsoft Entra IDでアカウントが削除されたが、AWS や Salesforce などの他のプラットフォームでアクティビティを実行しているユーザーが検索されます。 これは、(プライマリ シングル サインオン アカウントではなく) 別のアカウントを使用してリソースを管理するユーザーに特に関連します。これらのアカウントは、ユーザーが退職しても削除されないことが多いためです。

疑わしい IP アドレスからのアクティビティ

- この検出により、ユーザーが Microsoft Threat Intelligence によって危険であると識別された IP アドレスからアクティブであったことが識別されます。 これらの IP アドレスは、パスワード スプレーの実行、Botnet C&C などの悪意のあるアクティビティに関与しており、アカウントの侵害を示している可能性があります。 この検出では、organizationのユーザーによって広く使用されている誤ってタグ付けされた IP アドレスなど、"誤検知" を減らす機械学習アルゴリズムが使用されます。

疑わしい受信トレイの転送

- この検出では、疑わしいメール転送ルールが検索されます。たとえば、ユーザーが、すべてのメールのコピーを外部アドレスに転送する受信トレイ ルールを作成した場合などです。

注:

Defender for Cloud Apps、ユーザーの一般的な動作に基づいて、疑わしいと識別される各転送ルールに対してのみアラートが表示されます。

疑わしい受信トレイ操作ルール

- この検出は、環境をプロファイルし、メッセージまたはフォルダーを削除または移動する疑わしいルールがユーザーの受信トレイに設定されている場合にアラートをトリガーします。 これは、ユーザーのアカウントが侵害されていること、メッセージが意図的に非表示になっている、メールボックスを使用してorganizationでスパムやマルウェアを配布していることを示している可能性があります。

疑わしいメール削除アクティビティ (プレビュー)

- このポリシーは、環境をプロファイルし、ユーザーが 1 つのセッションで疑わしい電子メール削除アクティビティを実行したときにアラートをトリガーします。 このポリシーは、ユーザーのメールボックスが、電子メール経由のコマンドアンドコントロール通信 (C&C/C2) などの潜在的な攻撃ベクトルによって侵害される可能性があることを示している可能性があります。

注:

Defender for Cloud Appsは、Microsoft Defender XDRと統合して、URL の爆発、マルウェアの保護など、Exchange オンラインの保護を提供します。 Defender for Microsoft 365 が有効になると、Defender for Cloud Apps アクティビティ ログにアラートが表示されます。

疑わしい OAuth アプリ ファイルのダウンロード アクティビティ

- 環境に接続されている OAuth アプリをスキャンし、ユーザーにとって珍しい方法でアプリが Microsoft SharePoint または Microsoft OneDrive から複数のファイルをダウンロードするとアラートをトリガーします。 これは、ユーザー アカウントが侵害されていることを示している可能性があります。

OAuth アプリの通常とは異なる ISP

- このポリシーは、環境をプロファイルし、OAuth アプリが一般的でない ISP からクラウド アプリケーションに接続したときにアラートをトリガーします。 このポリシーは、攻撃者が正当な侵害されたアプリを使用して、クラウド アプリケーションで悪意のあるアクティビティを実行しようとしたことを示している可能性があります。

異常なアクティビティ (ユーザー別)

これらの検出は、次を実行するユーザーを識別します。

- 通常とは異なる複数のファイルダウンロード アクティビティ

- 通常とは異なるファイル共有アクティビティ

- 異常なファイル削除アクティビティ

- 通常とは異なる偽装アクティビティ

- 通常とは異なる管理アクティビティ

- 通常とは異なる Power BI レポート共有アクティビティ (プレビュー)

- 通常とは異なる複数の VM 作成アクティビティ (プレビュー)

- 異常な複数のストレージ削除アクティビティ (プレビュー)

- クラウド リソースの異常なリージョン (プレビュー)

- 通常とは異なるファイル アクセス

これらのポリシーは、学習されたベースラインに関して 1 つのセッション内のアクティビティを検索します。これは、侵害の試行を示す可能性があります。 これらの検出は、ユーザーのログオン パターンをプロファイルし、誤検知を減らす機械学習アルゴリズムを利用します。 これらの検出は、環境をプロファイルし、organizationのアクティビティで学習されたベースラインに関するアラートをトリガーするヒューリスティック異常検出エンジンの一部です。

複数回のログイン試行の失敗

- この検出は、学習されたベースラインに関して、1 つのセッションで複数のログイン試行に失敗したユーザーを識別します。これは、侵害の試行を示す可能性があります。

複数の VM 削除アクティビティ

- このポリシーは、環境をプロファイルし、ユーザーが 1 つのセッションで複数の VM を削除したときに、organizationのベースラインを基準にしてアラートをトリガーします。 これは、侵害の試行を示している可能性があります。

自動ガバナンスを有効にする

異常検出ポリシーによって生成されたアラートに対して、自動修復アクションを有効にすることができます。

- [ポリシー] ページで検出ポリシーの名前 を 選択します。

- 開いた [ 異常検出ポリシーの編集] ウィンドウの [ ガバナンス アクション ] で、接続されている各アプリまたはすべてのアプリに対して必要な修復アクションを設定します。

- [更新] を選択します。

異常検出ポリシーを調整する

異常検出エンジンに影響を与えて、ユーザーの好みに応じてアラートを抑制または表示するには:

Impossible Travel ポリシーでは、秘密度スライダーを設定して、アラートがトリガーされる前に必要な異常な動作のレベルを決定できます。 たとえば、低または中に設定すると、ユーザーの一般的な場所からの不可能な移動アラートが抑制され、高に設定すると、そのようなアラートが表示されます。 次の秘密度レベルから選択できます。

低: システム、テナント、ユーザーの抑制

中: システムとユーザーの抑制

高: システム抑制のみ

ここで、

抑制の種類 説明 システム 常に抑制される組み込みの検出。 テナント テナント内の以前のアクティビティに基づく一般的なアクティビティ。 たとえば、organizationで以前にアラートが送信された ISP からのアクティビティを抑制します。 ユーザー 特定のユーザーの以前のアクティビティに基づく一般的なアクティビティ。 たとえば、ユーザーが一般的に使用する場所からのアクティビティを抑制します。

注:

まれな国/地域からの旅行、頻度の低い国/地域からのアクティビティ、匿名 IP アドレスからのアクティビティ、疑わしい IP アドレスアラートからのアクティビティは、失敗したログインと非対話型ログインには適用されません。

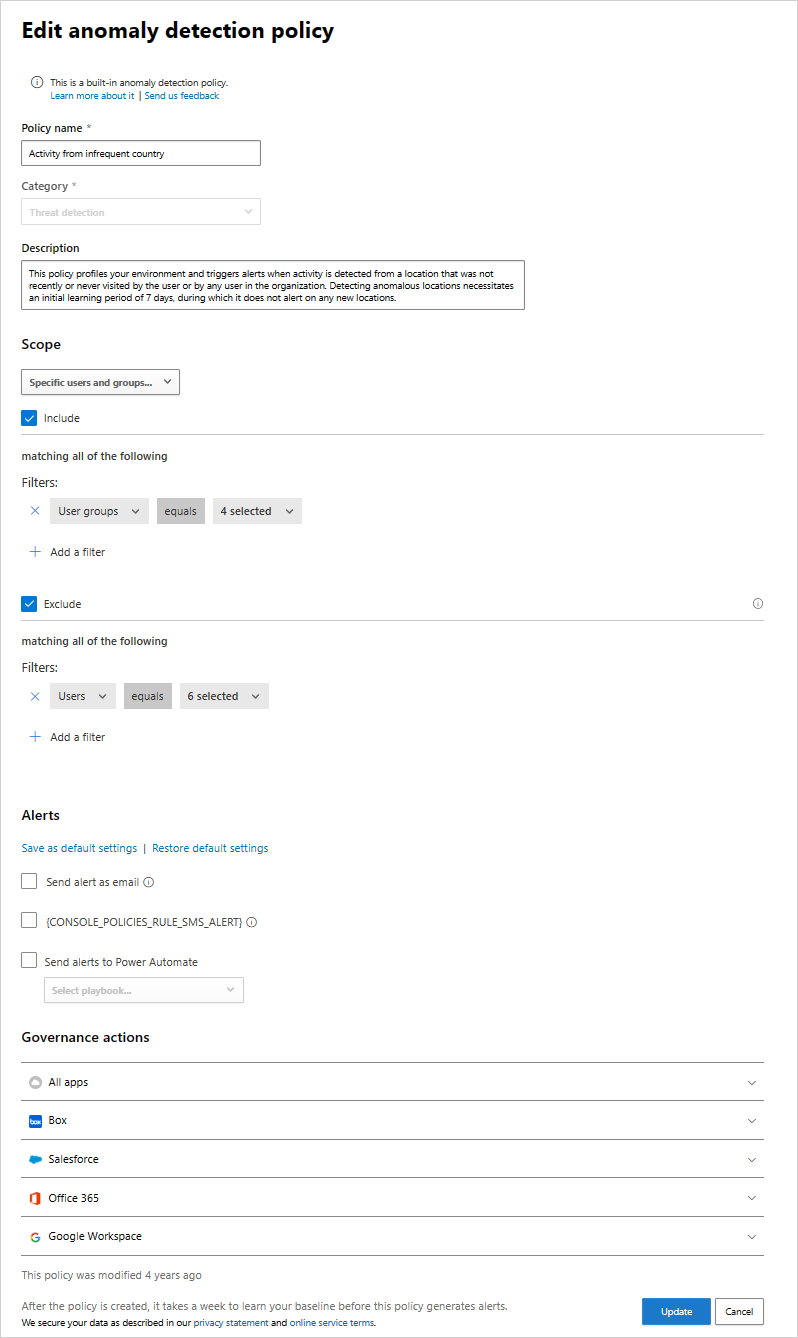

スコープの異常検出ポリシー

各異常検出ポリシーは、範囲を個別に指定して、ポリシーに含めるか除外するユーザーおよびグループのみに適用させることができます。 たとえば、ほとんどアクセスがない国からのアクティビティについて、頻繁に旅行する特定のユーザーを無視するよう設定できます。

異常検出ポリシーの範囲を指定するには、次のことを実行します。

Microsoft Defender ポータルで、Cloud Apps ->Policies ->Policy 管理に移動します。 次 に、ポリシーの種類として [異常検出ポリシー ] を選択します。

範囲を指定するポリシーを選択します。

[ スコープ] で、ドロップダウンを [ すべてのユーザーとグループ] の既定の設定から [ 特定のユーザーとグループ] に変更します。

[ 含める] を選択して、このポリシーを適用するユーザーとグループを指定します。 ここで選択されていないユーザーまたはグループは脅威とは見なされず、アラートは生成されません。

[ 除外] を選択して、このポリシーを適用しないユーザーを指定します。 ここで選択したユーザーは脅威とは見なされないため、[ 含める] で選択したグループのメンバーであってもアラートは生成されません。

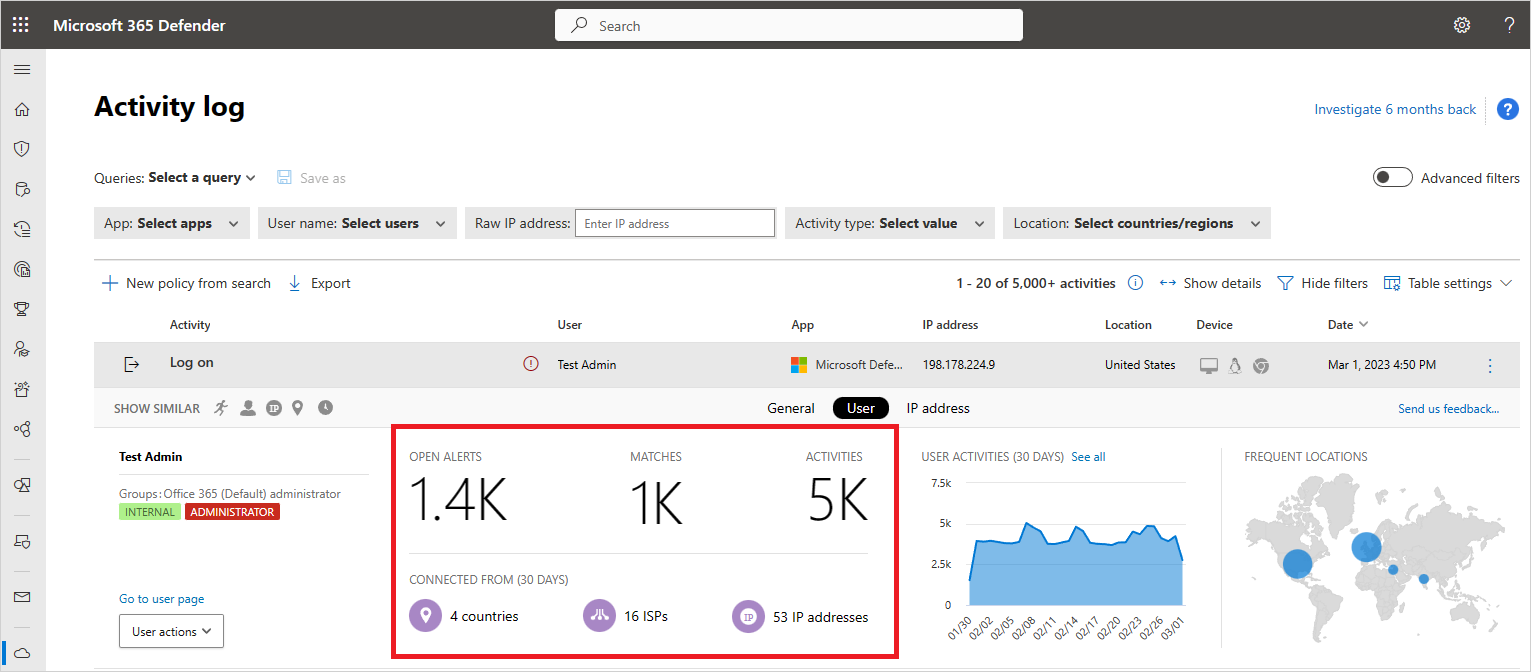

異常検出アラートのトリアージ

新しい異常検出ポリシーによってトリガーされるさまざまなアラートをすばやくトリアージし、最初に対応する必要があるアラートを決定できます。 これを行うには、アラートのコンテキストが必要なので、全体像を確認し、悪意のあることが実際に発生しているかどうかを理解できます。

アクティビティ ログでは、アクティビティを開いてアクティビティ ドロワーを表示できます。 [ ユーザー ] を選択して、[ユーザー分析情報] タブを表示します。このタブには、アラートの数、アクティビティ、接続元などの情報が含まれています。これは調査で重要です。

マルウェアに感染したファイルの場合は、ファイルが検出された後、 感染したファイルの一覧を表示できます。 ファイルドロワーでマルウェアファイル名を選択して、ファイルが感染しているマルウェアの種類の情報を提供するマルウェアレポートを開きます。

関連するビデオ

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。