Defender for Cloud Appsが Google Cloud Platform (GCP) 環境の保護にどのように役立つか

Google Cloud Platform は、organizationがクラウドでワークロード全体をホストおよび管理できるようにする IaaS プロバイダーです。 クラウドのインフラストラクチャを活用する利点と共に、organizationの最も重要な資産が脅威にさらされる可能性があります。 公開される資産には、機密情報の可能性があるストレージ インスタンス、最も重要なアプリケーション、ポート、およびorganizationへのアクセスを可能にする仮想プライベート ネットワークの一部を操作するコンピューティング リソースが含まれます。

GCP をDefender for Cloud Appsに接続すると、管理とサインインのアクティビティを監視し、ブルート フォース攻撃の可能性、特権ユーザー アカウントの悪意のある使用、VM の異常な削除を通知することで、資産をセキュリティで保護し、潜在的な脅威を検出できます。

主な脅威

- クラウド リソースの悪用

- 侵害されたアカウントとインサイダーの脅威

- データ漏洩

- リソースの構成ミスとアクセス制御の不十分

Defender for Cloud Appsが環境を保護するのにどのように役立つか

組み込みのポリシーとポリシー テンプレートを使用して GCP を制御する

次の組み込みのポリシー テンプレートを使用して、潜在的な脅威を検出して通知できます。

| 種類 | 氏名 |

|---|---|

| 組み込みの異常検出ポリシー |

匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 疑わしい IP アドレスからのアクティビティ 不可能な移動 終了したユーザーによって実行されるアクティビティ (IdP としてMicrosoft Entra IDが必要) 複数回のログイン試行の失敗 通常とは異なる管理アクティビティ 複数の VM 削除アクティビティ 通常とは異なる複数の VM 作成アクティビティ (プレビュー) |

| アクティビティ ポリシー テンプレート | コンピューティング エンジン リソースの変更 StackDriver 構成の変更 ストレージ リソースの変更 仮想プライベート ネットワークの変更 危険な IP アドレスからのログオン |

ポリシーの作成の詳細については、「ポリシーの 作成」を参照してください。

ガバナンス制御を自動化する

潜在的な脅威の監視に加えて、次の GCP ガバナンス アクションを適用して自動化して、検出された脅威を修復できます。

| タイプ | 操作 |

|---|---|

| ユーザー ガバナンス | - ユーザーに Google へのパスワードのリセットを要求する (接続されたリンクされた Google ワークスペース インスタンスが必要) - ユーザーを一時停止する (接続されたリンクされた Google ワークスペース インスタンスが必要) - ユーザーにアラートを通知する (Microsoft Entra ID経由) - ユーザーに再度サインインを要求する (Microsoft Entra ID経由) - ユーザーを一時停止する (Microsoft Entra ID経由) |

アプリからの脅威の修復の詳細については、「 接続されたアプリの管理」を参照してください。

リアルタイムで GCP を保護する

外部ユーザーをセキュリティで保護して共同作業し、機密データのダウンロードをアンマネージド デバイスまたは危険なデバイスにブロックして保護するためのベスト プラクティスを確認します。

Google Cloud Platform をMicrosoft Defender for Cloud Appsに接続する

このセクションでは、コネクタ API を使用して既存の Google Cloud Platform (GCP) アカウントにMicrosoft Defender for Cloud Appsを接続する手順について説明します。 この接続により、GCP の使用を可視化して制御できます。 GCP を保護Defender for Cloud Apps方法については、「GCP の保護」を参照してください。

統合には専用のプロジェクトを使用し、プロジェクトへのアクセスを制限して安定した統合を維持し、セットアップ プロセスの削除/変更を防ぐことをお勧めします。

注:

監査のために GCP 環境を接続する手順は、集計されたログを使用するための Google の推奨事項 に従います。 この統合では Google StackDriver が活用され、課金に影響を与える可能性のある追加のリソースが消費されます。 使用されるリソースは次のとおりです。

Defender for Cloud Apps監査接続では、アクティビティ監査ログ管理のみがインポートされます。データ アクセスとシステム イベント監査ログはインポートされません。 GCP ログの詳細については、「 クラウド監査ログ」を参照してください。

前提条件

統合 GCP ユーザーには、次のアクセス許可が必要です。

- IAM と管理編集 – 組織レベル

- プロジェクトの作成と編集

GCP セキュリティ監査をDefender for Cloud Apps接続に接続して、GCP アプリの使用を可視化して制御できます。

Google Cloud Platform を構成する

専用プロジェクトを作成する

統合の分離と安定性を実現するために、organizationの下に GCP で専用プロジェクトを作成する

統合 GCP ユーザー アカウントを使用して GCP ポータルにサインインします。

[ プロジェクトの作成] を選択して、新しいプロジェクトを開始します。

[ 新しいプロジェクト ] 画面で、プロジェクトに名前を付け、[ 作成] を選択します。

![[GCP プロジェクトの作成] ダイアログを示すスクリーンショット。](media/connect-gcp-create-project.png)

必要な API を有効にする

専用プロジェクトに切り替えます。

[ ライブラリ ] タブに移動します。

[クラウド ログ API] を検索して選択し、API ページで [ENABLE] を選択します。

[Cloud Pub/Sub API] を検索して選択し、API ページで [ENABLE] を選択します。

注:

[Pub/Sub Lite API] が選択されていないことを確認します。

セキュリティ監査統合用の専用サービス アカウントを作成する

[ IAM & 管理者] で、[ サービス アカウント] を選択します。

[ CREATE SERVICE ACCOUNT]\(サービス アカウントの作成 \) を選択して、専用のサービス アカウントを作成します。

アカウント名を入力し、[ 作成] を選択します。

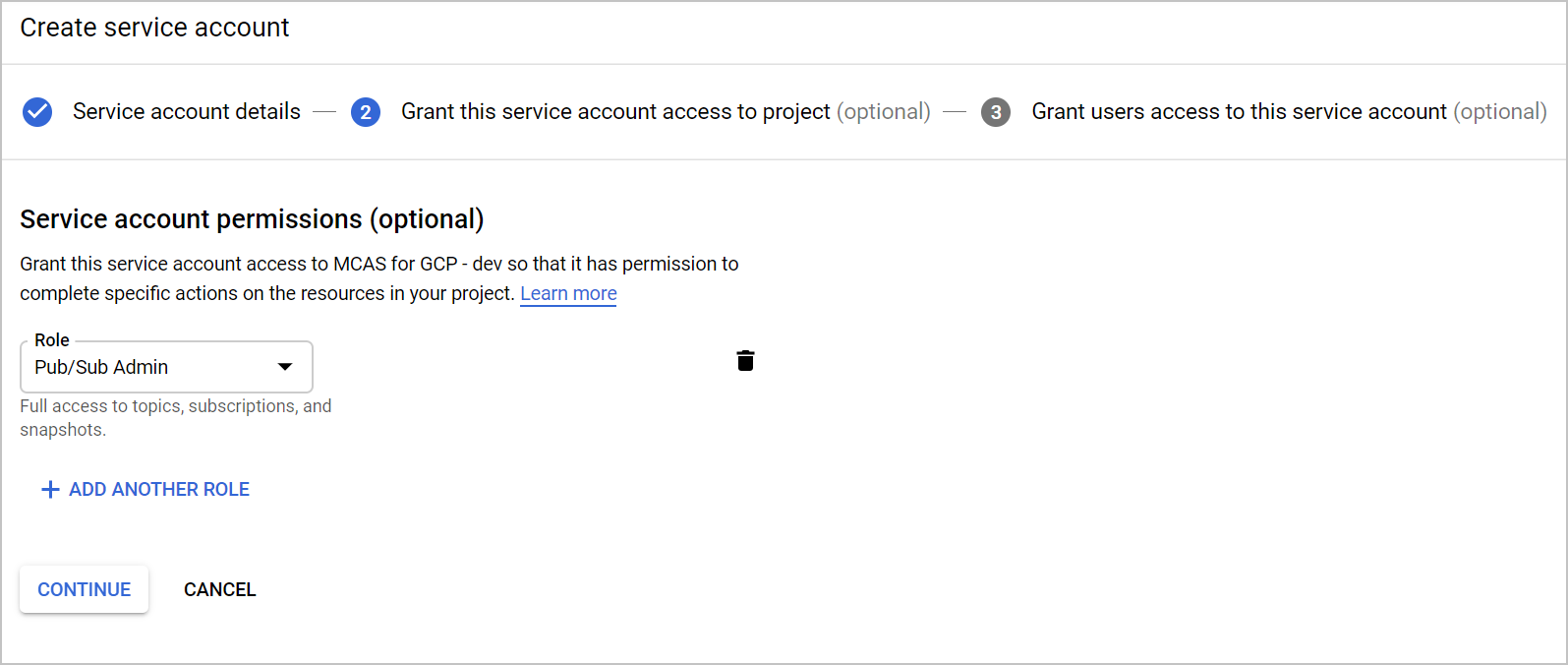

[ロール] を [Pub/Sub] 管理として指定し、[保存] を選択します。

Email値をコピーします。これは後で必要になります。

![[GCP サービス アカウント] ダイアログを示すスクリーンショット。](media/connect-gcp-create-service-account.png)

[ IAM & admin] で、[IAM] を選択 します。

organizationレベルに切り替えます。

[ 追加] を選択します。

[新しいメンバー] ボックスに、先ほどコピーしたEmail値を貼り付けます。

[ロール] を [ログ構成ライター] として指定し、[保存] を選択します。

![[メンバーの追加] ダイアログを示すスクリーンショット。](media/connect-gcp-add-member.png)

専用サービス アカウントの秘密キーを作成する

プロジェクト レベルに切り替えます。

[ IAM & 管理者] で、[ サービス アカウント] を選択します。

専用サービス アカウントを開き、[ 編集] を選択します。

[CREATE KEY]\(キーの作成\) を選択します

[ 秘密キーの作成 ] 画面で、[ JSON] を選択し、[ 作成] を選択します。

![[秘密キーの作成] ダイアログを示すスクリーンショット。](media/connect-gcp-create-private-key.png)

注:

後でデバイスにダウンロードされる JSON ファイルが必要になります。

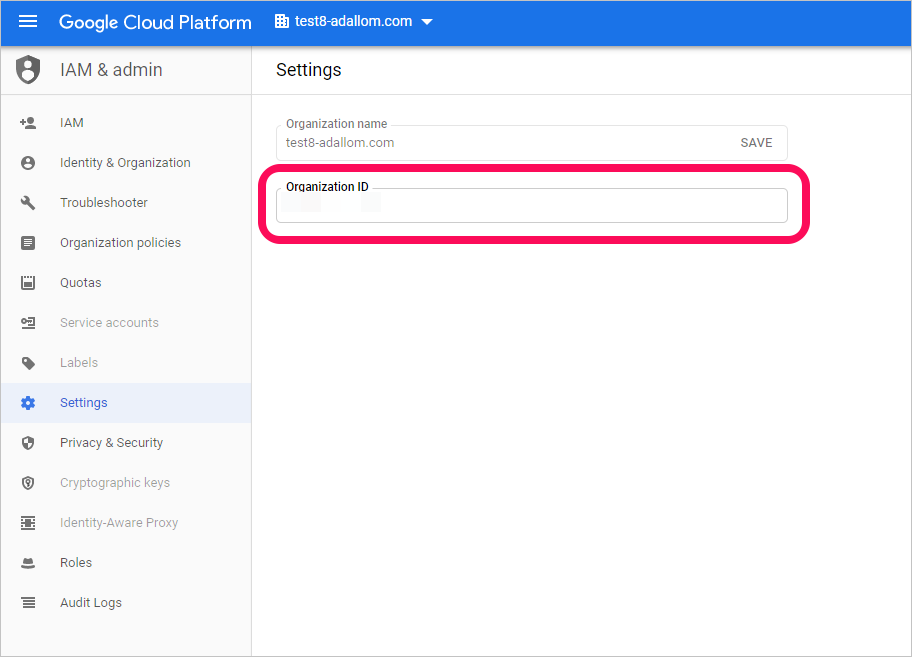

組織 ID を取得する

組織 ID を書き留めます。後で必要になります。 詳細については、「organization ID の取得」を参照してください。

Google Cloud Platform 監査をDefender for Cloud Appsに接続する

この手順では、GCP 接続の詳細を追加して、Google Cloud Platform 監査をDefender for Cloud Appsに接続する方法について説明します。

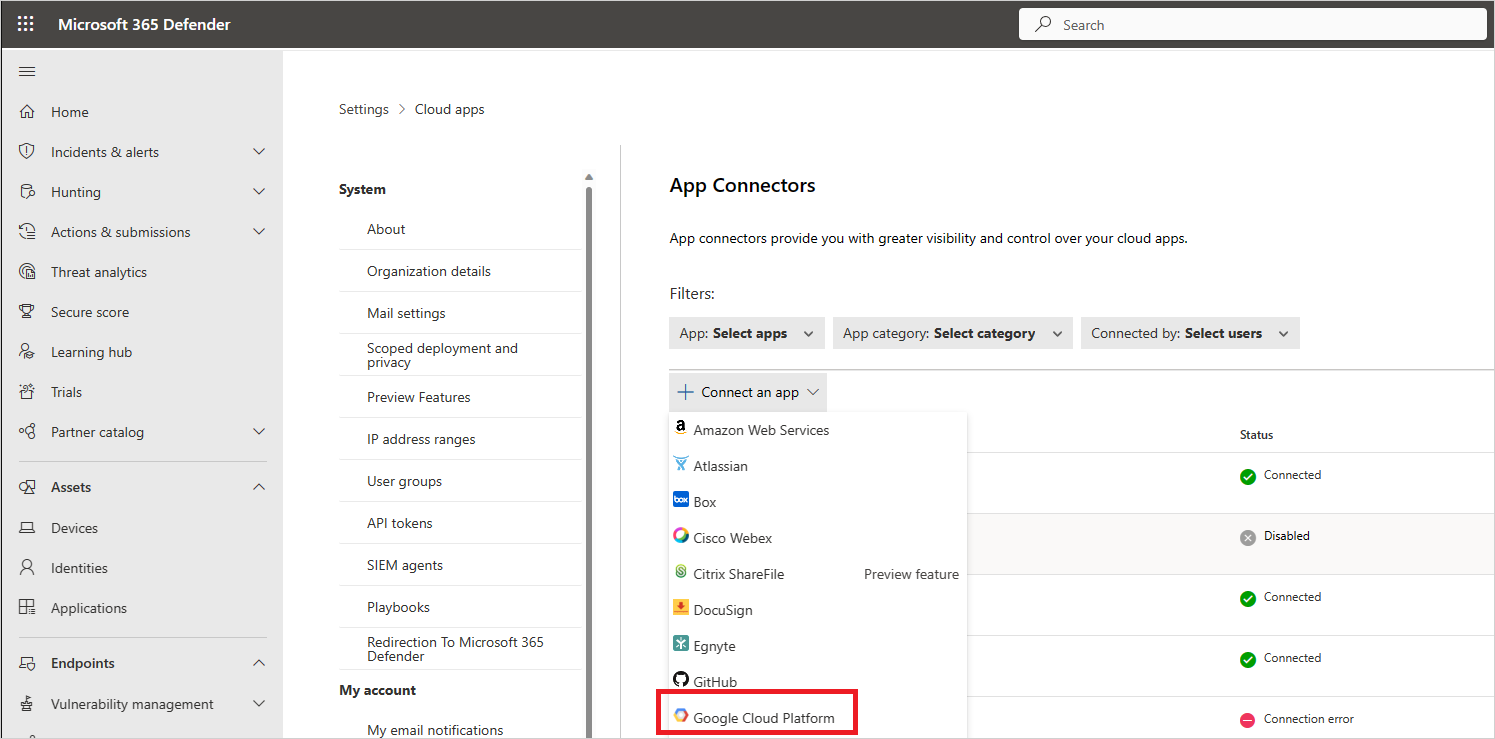

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。

[ アプリ コネクタ ] ページで、GCP コネクタの資格情報を指定するには、次のいずれかの操作を行います。

注:

統合されたユーザー管理とガバナンスを取得するには、Google ワークスペース インスタンスを接続することをお勧めします。 これは、Google ワークスペース製品を使用せず、GCP ユーザーが Google ワークスペース ユーザー管理システムを介して管理されている場合でも推奨されます。

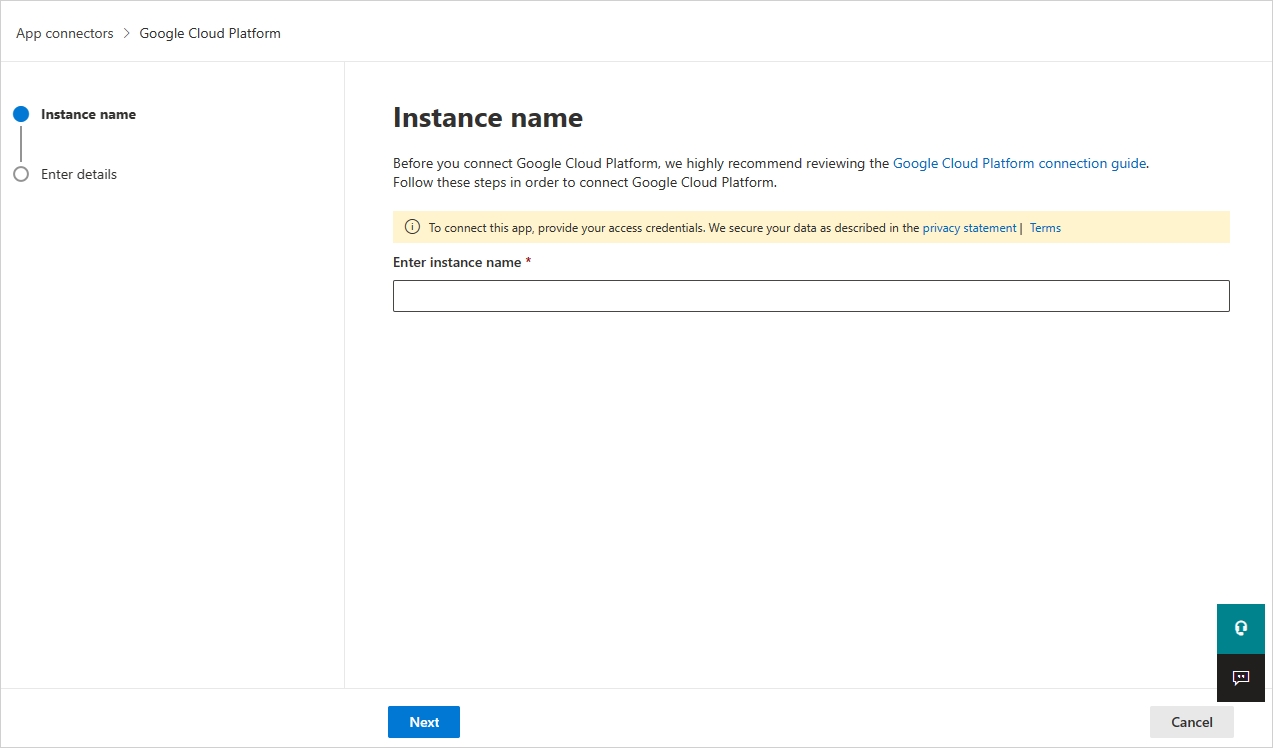

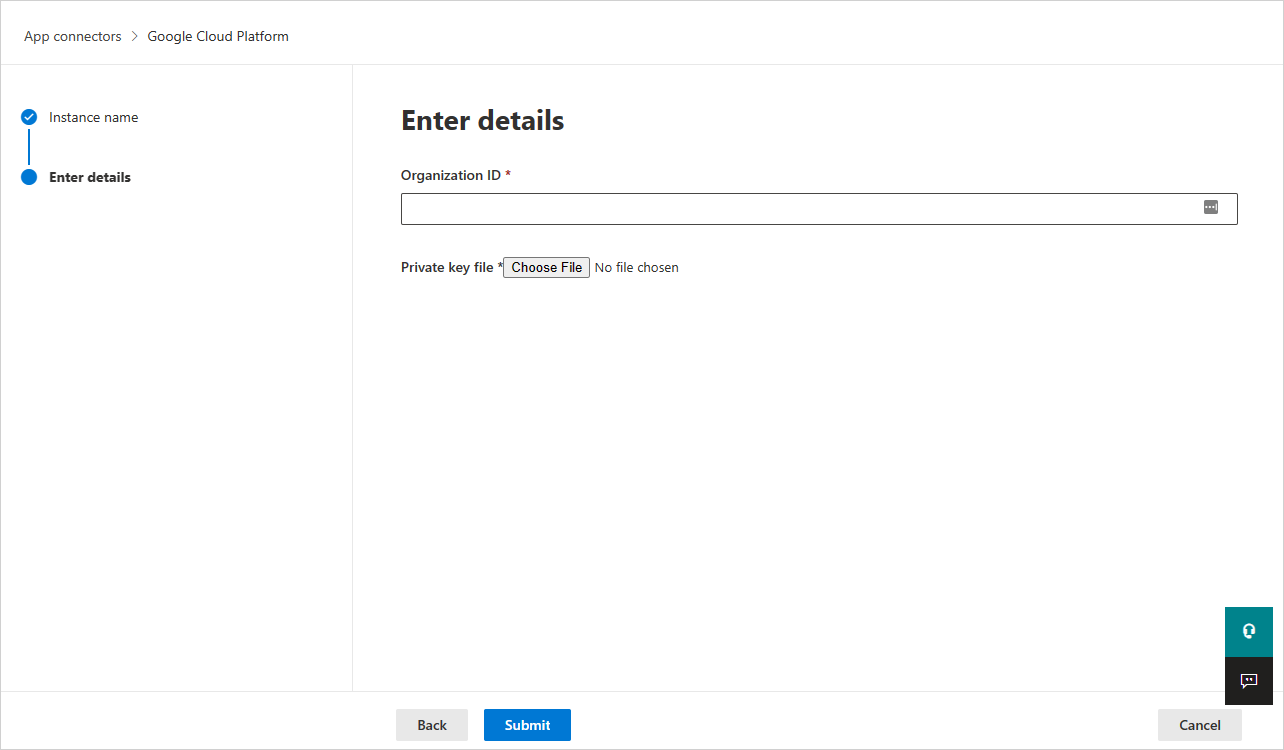

新しいコネクタの場合

[ + アプリの接続] を選択し、次に Google Cloud Platform を選択します。

次のウィンドウで、コネクタの名前を指定し、[ 次へ] を選択します。

[ 詳細の入力 ] ページで、次の操作を行い、[送信] を選択 します。

- [組織 ID] ボックスに、前にメモしたorganizationを入力します。

- [ 秘密キー ファイル ] ボックスで、先ほどダウンロードした JSON ファイルを参照します。

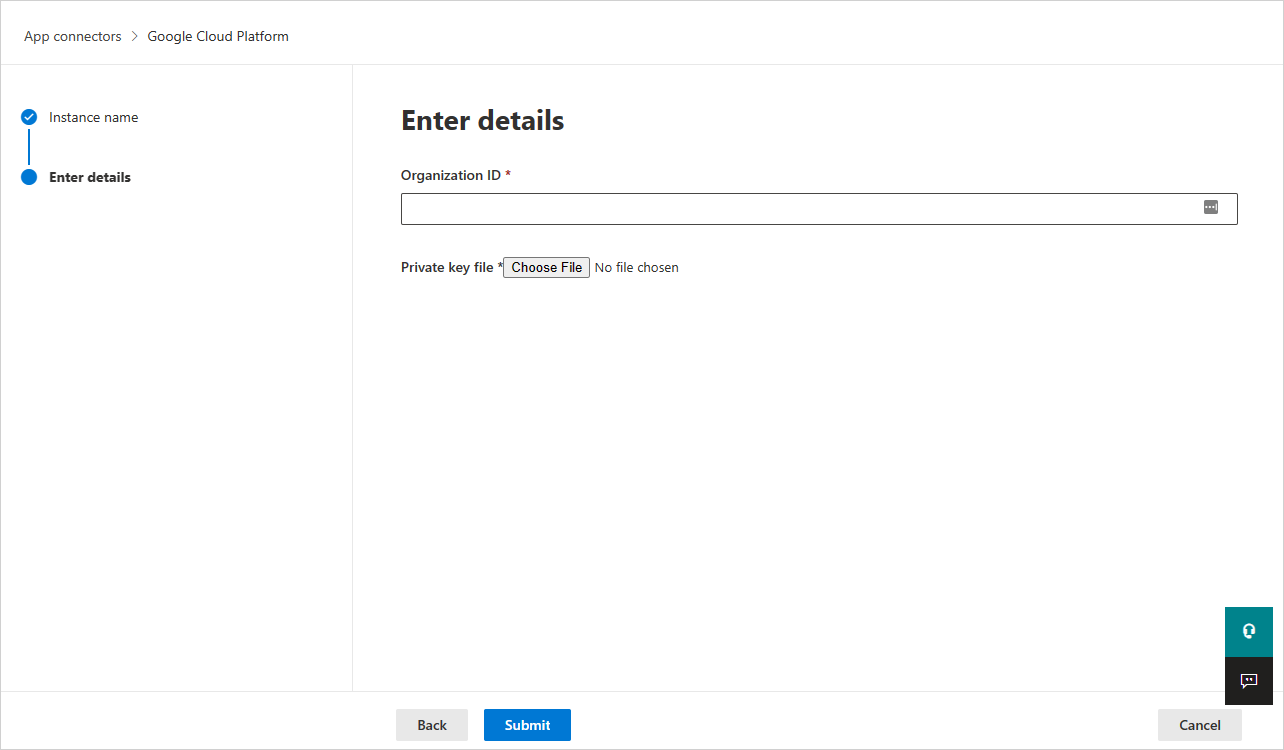

既存のコネクタの場合

コネクタの一覧で、GCP コネクタが表示される行で、[ 設定の編集] を選択します。

![[接続済みアプリ] ページのスクリーンショット。[セキュリティ監査の編集] リンクが表示されています。](media/connect-gcp-app-edit-audit.png)

[ 詳細の入力 ] ページで、次の操作を行い、[送信] を選択 します。

- [組織 ID] ボックスに、前にメモしたorganizationを入力します。

- [ 秘密キー ファイル ] ボックスで、先ほどダウンロードした JSON ファイルを参照します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。 接続されている App Connector の状態が [接続済み] になっていることを確認します。

注:

Defender for Cloud Appsは、統合プロジェクトの統合サービス アカウントを使用して、集約されたエクスポート シンク (organization レベル)、Pub/Sub トピック、Pub/Sub サブスクリプションを作成します。

集約されたエクスポート シンクは、GCP organization全体のログを集計するために使用され、作成された Pub/Sub トピックが宛先として使用されます。 Defender for Cloud Appsは、GCP organization全体の管理者アクティビティ ログを取得するために作成された Pub/Sub サブスクリプションを通じてこのトピックをサブスクライブします。

アプリの接続に問題がある場合は、「 アプリ コネクタのトラブルシューティング」を参照してください。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。