セキュリティで保護された概要

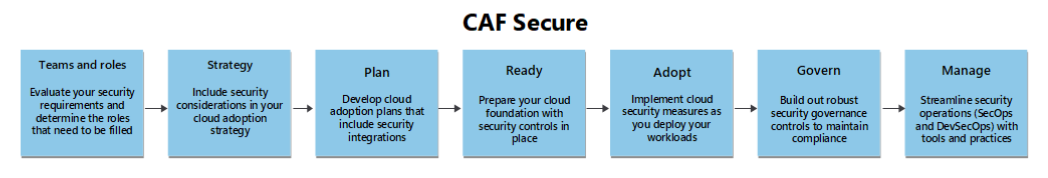

Azure Secure のクラウド導入フレームワーク手法は、Azure クラウド資産をセキュリティで保護するための構造化されたアプローチを提供します。

この一連の記事のガイダンスでは、クラウド導入体験のすべてのフェーズでセキュリティが不可欠であるため、クラウド導入フレームワーク内のすべての手法に関連する推奨事項を提供します。 そのため、クラウド導入体験の各フェーズを進める際に考慮すべきセキュリティに関する推奨事項を提供する各手法に沿った記事を見つけることができます。

このガイダンスのすべての推奨事項は、セキュリティ戦略、アーキテクチャ、実装の指針となるゼロ トラスト原則侵害の想定 (または侵害の想定)、最小限の特権、および明示的な信頼の検証に従っています。

包括的なセキュリティ ガイダンス

セキュリティは、クラウドとテクノロジ環境のほぼすべての側面で考慮する必要がある複雑で困難な規範です。 次の "重要なポイント" を考慮してください。

潜在的なターゲットまたは攻撃ベクトルは何でも: 今日の世界では、攻撃者は組織の人、プロセス、テクノロジの弱点を悪用して、悪意のある目標を達成できます。

セキュリティはチーム スポーツです。 これらの攻撃から防御するには、ビジネス チーム、テクノロジ チーム、セキュリティ チーム全体で調整されたアプローチが必要です。 各チームは、セキュリティの取り組みに貢献し、効果的に共同作業を行う必要があります。 Azure リソースをセキュリティで保護するために必要なさまざまなロールについては、 Teams とロールを参照してください。

この クラウド導入フレームワーク Secure ガイダンスは、さまざまなチームがセキュリティの責任を理解して実行できるように設計された、より包括的な Microsoft セキュリティ ガイダンスの 1 つのコンポーネントです。 完全なセットには、次のガイダンスが含まれています。

クラウド導入フレームワークセキュア手法は、Azure でホストされているすべてのワークロード開発と運用をサポートするテクノロジ インフラストラクチャを管理するチーム向けのセキュリティ ガイダンスを提供します。

Azure Well-Architected Framework のセキュリティ ガイダンス では、アプリケーション開発と DevOps および DevSecOps プロセスにセキュリティのベスト プラクティスを適用する方法について、個々のワークロード所有者にガイダンスを提供します。 Microsoft では、セキュリティ開発ライフサイクルで セキュリティ プラクティス DevSecOps コントロールを適用する方法に関するこのドキュメントを補完するガイダンスを提供しています。

Microsoft クラウド セキュリティ ベンチマーク は、利害関係者が堅牢なクラウド セキュリティを確保するためのベスト プラクティス ガイダンスを提供します。 このガイダンスには、使用可能なセキュリティ機能と Azure サービスに推奨される最適な構成を説明するセキュリティ ベースラインが含まれています。

ゼロ トラストガイダンスでは、セキュリティ チームがゼロ トラストモダン化イニシアチブをサポートする技術的な機能を実装するためのガイダンスを提供します。

各記事では、その整合手法に関連するいくつかのトピックについて説明します。

- セキュリティ体制の最新化

- インシデントの準備と対応

- 機密性、整合性、可用性 (CIA) Triad

- セキュリティ体制の維持

セキュリティ体制の最新化

クラウド導入の過程を通じて、最新化を通じて全体的なセキュリティ体制を強化する機会を探します。 この手法のガイダンスは、Microsoft ゼロ トラスト導入フレームワークと一致しています。 このフレームワークでは、セキュリティ体制を最新化するための詳細なステップ バイ ステップアプローチが提供されます。 クラウド導入フレームワーク手法の各フェーズの推奨事項を確認するときは、ゼロ トラスト導入フレームワークで提供されているガイダンスを使用してそれらを強化します。

インシデントの準備と対応

インシデントの準備と対応は、全体的なセキュリティ体制の基礎となる要素です。 インシデントに備えて対応する能力は、クラウド内での運用の成功に大きく影響する可能性があります。 適切に設計された準備メカニズムと運用プラクティスにより、脅威の迅速な検出が可能になり、インシデントの爆発半径を最小限に抑えることができます。 この方法により、迅速な復旧が容易になります。 同様に、適切に構造化された応答メカニズムと運用プラクティスにより、復旧アクティビティを通じた効率的なナビゲーションが確保され、プロセス全体を通じて継続的な改善の機会が明確になります。 これらの要素に重点を置くことで、全体的なセキュリティ戦略を強化し、クラウドでの回復性と運用継続性を確保できます。

CIA トライアド

CIA Triad は、3 つの主要な原則を表す情報セキュリティの基本的なモデルです。 これらの原則は、機密性、整合性、および可用性です。

機密性 により、承認された個人のみが機密情報にアクセスできるようになります。 このポリシーには、承認されていないアクセスからデータを保護するための暗号化やアクセス制御などの対策が含まれています。

整合性 は、データの精度と完全性を維持します。 この原則は、許可されていないユーザーによる改ざんや改ざんからデータを保護することを意味します。これにより、情報の信頼性が維持されます。

可用性 により、必要に応じて、承認されたユーザーが情報とリソースにアクセスできるようになります。 このタスクには、ダウンタイムを防ぎ、データへの継続的なアクセスを確保するためのシステムとネットワークの維持が含まれます。

CIA Triad を採用して、ビジネス テクノロジを確実に信頼性とセキュリティで保護します。 これを使用して、明確に定義され、厳密に守られ、実証済みのプラクティスを使用して、運用に信頼性とセキュリティを適用します。 トライアド原則がセキュリティと信頼性を確保するのに役立ついくつかの方法は次のとおりです。

データ保護: プライバシーと規制への準拠を保証する CIA Triad を利用して、機密データを侵害から保護します。

ビジネス継続性: データの整合性と可用性を確保して、ビジネス運用を維持し、ダウンタイムを回避します。

顧客の信頼: データ セキュリティへのコミットメントを示すことで、顧客と利害関係者との信頼を築くために CIA Triad を実装します。

各方法論に沿った記事では、CIA Triad の原則に関する推奨事項が提供されます。 この方法により、機密性、整合性、可用性に確実に対処できます。 このガイダンスは、クラウド導入体験のすべてのフェーズでこれらの側面を十分に検討するのに役立ちます。

セキュリティ体制の維持

サイバー脅威は継続的に進化し、より高度になるため、クラウドで堅牢なセキュリティ体制を維持するために継続的な改善が不可欠です。 これらの絶えず変化するリスクから保護するために、継続的な強化を確保してください。 これらのセクションのガイダンスは、継続的な改善の機会を特定することで、長期的な成功のために組織を設定するのに役立ちます。 時間の経過と同時にクラウド環境を確立して進化させる際には、これらの戦略に焦点を当てます。

クラウド セキュリティチェックリスト

クラウド セキュリティ チェックリストを使用して、各クラウド セキュリティ ステップのすべてのタスクを確認します。 必要なガイダンスにすばやく移動します。