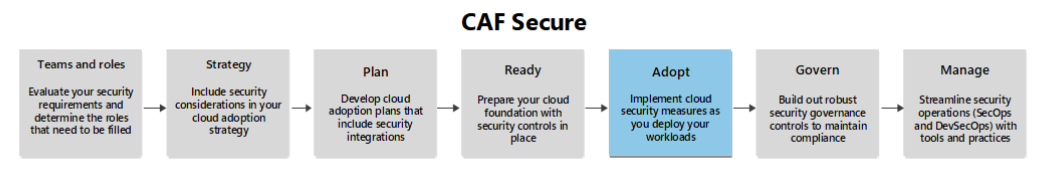

クラウド導入を安全に実行する

クラウド資産を実装し、ワークロードを移行するときは、堅牢なセキュリティ メカニズムとプラクティスを確立することが不可欠です。 この方法により、ワークロードが最初からセキュリティで保護され、ワークロードが運用環境に入った後にセキュリティギャップに対処する必要がなくなります。 導入フェーズ中にセキュリティに優先順位を付けて、ワークロードが一貫してベスト プラクティスに従って構築されるようにします。 また、確立されたセキュリティ プラクティスでは、適切に設計されたポリシーと手順を通じて、クラウド運用用の IT チームを準備します。

ワークロードをクラウドに移行する場合でも、まったく新しいクラウド資産を構築する場合でも、この記事のガイダンスを適用できます。 クラウド導入フレームワーク Adopt手法には、Migrate、Modernize、Innovate、および Relocate シナリオが組み込まれています。 クラウド体験の導入フェーズで実行するパスに関係なく、クラウド資産の基本要素を確立し、ワークロードを構築または移行するときに、この記事の推奨事項を検討することが重要です。

この記事は、 Adopt 手法のサポート ガイドです。 これには、体験でそのフェーズを進める際に考慮する必要があるセキュリティ最適化の領域が用意されています。

セキュリティ体制の最新化の導入

導入フェーズの一環として、セキュリティ体制の最新化に向けて取り組む際には、次の推奨事項を検討してください。

セキュリティ ベースライン: 開発のための明確で堅牢な基盤を確立するための可用性要件を含むセキュリティ ベースラインを定義します。 時間を節約し、環境を分析する際の人的エラーのリスクを軽減するには、既製のセキュリティ ベースライン分析ツールを使用します。

自動化を採用する: 自動化ツールを使用して日常的なタスクを管理し、人的エラーのリスクを軽減し、一貫性を向上させます。 フェールオーバーと復旧の手順を自動化できるクラウド サービスを利用します。 自動化を検討するタスクは次のとおりです。

- インフラストラクチャのデプロイと管理

- ソフトウェア開発ライフサイクル アクティビティ

- テスト

- 監視とアラート

- スケーリング

ゼロ トラストアクセスと承認の制御:強力なアクセス制御と ID 管理システムを実装して、承認された担当者のみが重要なシステムとデータにアクセスできるようにします。 このアプローチにより、サービスを中断する可能性のある悪意のあるアクティビティのリスクが軽減されます。 厳密に適用されたロールベースのアクセス制御 (RBA) を標準化し、サービスの可用性を妨げる可能性のある未承認のアクセスを防ぐために多要素認証を必要とします。 詳細については、「ゼロ トラストを使用した ID のセキュリティ保護」を参照してください。

変更管理の制度化

効果的な導入と変更管理 (ACM) 手法は、アクセス制御の実装と制度化を成功させるために不可欠です。 ベスト プラクティスと手法には、次のようなものがあります。

Prosci ADKAR モデル: このモデルは、変更を成功させるために 5 つの主要な構成要素に焦点を当てています。 これらのコンポーネントは、認識、欲望、知識、能力、強化です。 各要素に対処することで、組織は従業員がアクセス制御の必要性を理解し、変更をサポートし、必要な知識とスキルを持ち、変更を維持するために継続的な強化を受けることができます。

Kotter の 8 段階の変更モデル: このモデルでは、変更を先導するための 8 つの手順について説明します。 これらの手順には、緊急感の作成、強力な連合の形成、ビジョンと戦略の開発、ビジョンの伝達、広範な行動のための従業員の権限付与、短期的な勝利の創出、利益の統合、文化への新しいアプローチの固定などがあります。 これらの手順に従うことで、組織はアクセス制御の導入を効果的に管理できます。

Lewin の変更管理モデル: このモデルには、凍結解除、変更、再凍結の 3 つのステージがあります。 不凍段階では、組織はアクセス制御の必要性を特定し、緊急感を生み出すことで、変化に備えます。 変更ステージでは、新しいプロセスとプラクティスが実装されます。 再凍結ステージでは、新しいプラクティスが固まり、組織の文化に統合されます。

Microsoft の導入および変更管理フレームワーク: このフレームワークは、成功基準を定義し、利害関係者を関与させ、組織を準備することで、導入と変更を促進するための構造化されたアプローチを提供します。 また、このフレームワークは、実装の有効性を確保するために成功を測定します。 アクセス制御が効果的に採用され、制度化されるように、コミュニケーション、トレーニング、サポートの重要性を強調しています。

組織は、これらの ACM 手法とベスト プラクティスを組み込むことで、従業員がアクセス制御を実装し、受け入れることを保証できます。 このアプローチにより、より安全で準拠したエンタープライズ環境が実現します。

Azure ファシリテーション

セキュリティ ベースラインを確立する: Microsoft セキュア スコア は、改善のための具体的な推奨事項を使用してベースラインを確立するのに役立ちます。 Microsoft Defender XDR スイートの一部として提供され、多くの Microsoft および Microsoft 以外の製品のセキュリティを分析できます。

インフラストラクチャのデプロイの自動化: Azure Resource Manager テンプレート (ARM テンプレート) と Bicep は、宣言構文を使用してコードとしてのインフラストラクチャ (IaC) をデプロイするための Azure ネイティブ ツールです。 ARM テンプレートは JSON で記述されますが、Bicep はドメイン固有言語です。 Azure Pipelines または GitHub Actions 継続的インテグレーションと継続的デリバリー (CI/CD) パイプラインの両方に簡単に統合できます。

Terraform も Azure で完全にサポートされている宣言型 IaC ツールです。 Terraform を使用してインフラストラクチャをデプロイおよび管理し、CI/CD パイプラインに統合できます。

Microsoft Defender for Cloud を使用すると、IaC で誤った構成を検出できます。

Azure Deployment Environments: Deployment Environments を使うと、開発チームはプロジェクト ベースのテンプレートを使って一貫性のあるアプリ インフラストラクチャをすばやく作成できます。 これらのテンプレートは、セットアップ時間を最小にして、セキュリティ、コンプライアンス、コスト効率を最大にします。 デプロイ環境は、定義済みのサブスクリプションにデプロイされる Azure リソースのコレクションです。 開発インフラストラクチャ管理者は、エンタープライズ セキュリティ ポリシーを適用し、定義済みの IaC テンプレートのキュレーション セットを提供できます。

開発インフラストラクチャ管理者は、デプロイ環境をカタログ項目として定義します。 カタログ項目は、"カタログ" と呼ばれる GitHub または Azure DevOps リポジトリでホストされます。 カタログ項目は、IaC テンプレートとmanifest.yml ファイルで構成されます。

デプロイ環境の作成をスクリプト化して、プログラムで環境を管理できます。 ワークロードに重点を置いた詳細なガイダンスについては、Azure Well-Architected Framework の IaC アプローチを参照してください。

ルーチン タスクの自動化:

Azure Functions: Azure Functions は、任意の開発言語を使ってタスクを自動化するために使用できるサーバーレス ツールです。 Functions には、関数を他のサービスに接続する、イベント駆動のトリガーとバインドの包括的なセットが用意されています。 追加のコードを作成する必要はありません。

Azure Automation: PowerShell と Python は、運用タスクを自動化するために広く使われているプログラミング言語です。 これらの言語を使って、サービスの再起動、データ ストア間のログの転送、需要に合わせたインフラストラクチャのスケーリングなどの操作を実行します。 これらの操作をコードで表現し、必要に応じて実行できます。 個別に、これらの言語には、一元管理、バージョン管理、または実行履歴の追跡のためのプラットフォームがありません。 また、これらの言語には、監視によって駆動されるアラートなどのイベントに応答するためのネイティブ メカニズムもありません。 これらの機能を提供するには、自動化プラットフォームが必要です。 Automation は、Azure と Azure 以外のシステムを含む、クラウド環境とオンプレミス環境全体で PowerShell および Python コードをホストおよび実行するための Azure でホストされるプラットフォームを提供します。 PowerShell と Python のコードは、Automation Runbook に格納されます。 Automation を使用すると次のことができます。

必要に応じて、スケジュールに従って、または Webhook を通して、Runbook をトリガーします。

履歴とログを実行します。

シークレット ストアを統合します。

ソース管理を統合します。

Azure Update Manager: Update Manager は、仮想マシンの更新プログラムを管理および管理するために使用できる統合サービスです。 ワークロード全体で Windows と Linux の更新プログラムのコンプライアンスを監視できます。 また、Update Manager ではリアルタイムの更新や、定義されたメンテナンス期間内での更新をスケジュールすることもできます。 Update Manager を使って次のことを行います。

マシンのフリート全体のコンプライアンスを監視します。

定期的な更新をスケジュールします。

重要な更新プログラムを展開します。

Azure Logic Apps と Microsoft Power Automate: 承認フローや ChatOps 統合の構築などのワークロード タスクを処理するカスタム デジタル プロセス自動化 (DPA) を構築する場合は、Logic Apps または Power Automate の使用を検討します。 組み込みのコネクタとテンプレートからワークフローを構築できます。 Logic Apps と Power Automate は、基になる同じテクノロジに基づいて構築されており、トリガーベースまたは時間ベースのタスクに適しています。

自動スケーリング: 多くの Azure テクノロジには、自動スケーリング機能が組み込まれています。 API を使って、自動的にスケーリングするように他のサービスをプログラミングすることもできます。 詳細については、自動スケーリングのページを参照してください。

Azure Monitor アクション グループ: アラートがトリガーされたときに自己復旧操作を自動的に実行するには、Azure Monitor のアクション グループを使います。 これらの操作は、Runbook、Azure 関数、または Webhook を使って定義できます。

インシデントの準備と対応の導入

セキュリティで保護されたネットワークセグメント化と適切に設計されたサブスクリプションとリソース組織を使用してランディング ゾーンまたはその他のプラットフォーム設計を確立したら、インシデントの準備と対応に焦点を当てて実装を開始できます。 このフェーズでは、インシデント対応計画を含む準備と対応のメカニズムを開発することで、クラウド資産と運用プラクティスがビジネス目標と一致することを保証します。 この連携は、効率を維持し、戦略的目標を達成するために不可欠です。 導入フェーズでは、インシデントの準備と対応に 2 つの観点からアプローチする必要があります。 これらの観点は、脅威の準備と軽減、インフラストラクチャとアプリケーションのセキュリティです。

脅威の準備と軽減

脅威検出: リアルタイムで脅威を検出するための高度な監視ツールとプラクティスを実装します。 この実装には、異常なアクティビティ用のアラート システムの設定と、拡張検出と応答 (XDR) とセキュリティ情報およびイベント管理 (SIEM) ソリューションの統合が含まれます。 詳細については、脅威の保護と XDR のゼロ トラストを参照してください。

脆弱性管理: 修正プログラムの管理とセキュリティ更新プログラムを通じて定期的に脆弱性を特定して軽減し、システムとアプリケーションが既知の脅威から確実に保護されるようにします。

インシデント対応: セキュリティ インシデントに迅速に対処して復旧するための検出、分析、修復の手順を含むインシデント対応計画を策定し、維持します。 ワークロードに重点を置いたガイダンスについては、「 セキュリティ インシデント対応の推奨事項を参照してください。 軽減アクティビティを可能な限り自動化して、これらのアクティビティをより効率的にし、人為的ミスを起こしにくくします。 たとえば、SQL インジェクションを検出した場合、インシデントを含めるために SQL へのすべての接続を自動的にロックする Runbook またはワークフローを作成できます。

インフラストラクチャとアプリケーションのセキュリティ

セキュリティで保護されたデプロイ パイプライン: 統合されたセキュリティ チェックを使用して CI/CD パイプラインを構築し、アプリケーションが安全に開発、テスト、デプロイされていることを確認します。 このソリューションには、静的コード分析、脆弱性スキャン、コンプライアンス チェックが含まれます。 詳細については、ゼロ トラスト開発者向けガイダンスを参照してください。

IaC デプロイ: 例外なく、コードを介してすべてのインフラストラクチャをデプロイします。 この標準を管理することで、インフラストラクチャの構成ミスや未承認のデプロイのリスクを軽減します。 すべての IaC 資産をアプリケーション コード資産と併置し、ソフトウェアの展開と同じ セーフ展開プラクティス 適用します。

Azure ファシリテーション

脅威の検出と対応の自動化: Microsoft Defender XDR の自動調査と対応機能を使用して、脅威の検出と対応を自動化します。

IaC デプロイ のセキュリティ: デプロイ スタックを使用して Azure リソースを 1 つのまとまりのある単位として管理します。 ユーザーが deny 設定を使用して未承認の変更を実行できないように。

機密性の原則を採用する

CIA Triad の機密性の原則を採用するための包括的な戦略と実装計画が既に実施された後、次のステップは ACM に焦点を当てることです。 この手順には、暗号化とセキュリティで保護されたアクセス制御が、エンタープライズ クラウド環境全体で効果的に実装および制度化されていることを確認する必要があります。 導入フェーズでは、転送中の機密データと保存データを保護するために、データ損失防止 (DLP) 対策が実装されます。 実装には、暗号化ソリューションの展開、アクセス制御の構成、データの機密性と DLP ポリシーへの準拠の重要性に関するすべての従業員のトレーニングが含まれます。

暗号化とセキュリティで保護されたアクセス制御を実装する

承認されていないアクセスから機密情報を保護するには、堅牢な暗号化と安全なアクセス制御を実装することが重要です。 暗号化により、未承認のユーザーがデータを読み取りできなくなりますが、アクセス制御によって、特定のデータとリソースにアクセスできるユーザーが制御されます。 デプロイするクラウド サービスの暗号化機能を理解し、ビジネス要件を満たす適切な暗号化メカニズムを有効にします。

関連する標準を組み込んで採用する

暗号化とアクセス制御の一貫した実装を確保するには、関連する標準を開発して採用することが不可欠です。 組織は、暗号化とアクセス制御を使用するための明確なガイドラインとベスト プラクティスを確立し、これらの標準がすべての従業員に確実に伝達されるようにする必要があります。 たとえば、標準では、すべての機密データを AES-256 暗号化を使用して暗号化する必要があり、このデータへのアクセスは承認された担当者のみに制限する必要があることを指定できます。 組織は、これらの標準をポリシーと手順に組み込むことで、暗号化とアクセス制御が企業全体で一貫して適用されるようにすることができます。 定期的なトレーニングとサポートを提供することで、従業員の間でこれらのプラクティスをさらに強化します。 その他の例を次に示します。

強力な暗号化: 可能な場合はデータ ストアでの暗号化を有効にし、独自のキーの管理を検討してください。 クラウド プロバイダーは、データ ストアがホストされているストレージの保存時の暗号化を提供し、Azure SQL Database で transparent データ暗号化 などのデータベース暗号化を有効にするオプションを提供する場合があります。 可能な場合は、追加の暗号化レイヤーを適用します。

アクセス制御: RBAC の適用、条件付きアクセス制御、Just-In-Time アクセス、およびすべてのデータ ストアへの Just-Enough アクセス。 アクセス許可を定期的に確認する方法を標準化します。 構成システムへの書き込みアクセスを制限します。これにより、指定された Automation アカウントを介してのみ変更が許可されます。 このアカウントは、完全なレビュー プロセスの後、通常は Azure Pipelines の一部として変更を適用します。

標準の導入: 組織は、機密情報を含むすべての電子メールをMicrosoft Purview 情報保護を使用して暗号化する必要がある標準を開発する場合があります。 この要件により、転送中に機密データが確実に保護され、承認された受信者のみがアクセスできるようになります。

Azure ファシリテーション

SIEM および SOAR ソリューション: Microsoft Sentinel は、SIEM およびセキュリティ オーケストレーション、自動化、応答 (SOAR) のためのインテリジェントで包括的なソリューションを提供する、スケーラブルなクラウドネイティブ SIEM です。 Microsoft Sentinel は、脅威の検出、調査、対応、プロアクティブハンティングを提供し、企業の概要を説明します。

Azure encryption: Azure では、Azure SQL Database、Azure Cosmos DB、Azure Data Lake などのサービスの暗号化が提供されます。 サポートされている暗号化モデルには、サービスマネージド キーを使用したサーバー側の暗号化、Azure Key Vault のカスタマー マネージド キー、カスタマー マネージド ハードウェア上のカスタマー マネージド キーなどがあります。 クライアント側の暗号化モデルでは、アプリケーションが Azure に送信される前のアプリケーションによるデータ暗号化がサポートされます。 詳細については、「Azure の暗号化の概要」を参照してください。

アクセス制御管理: 以前は Azure Active Directory と呼ば Microsoft Entra ID は、包括的な ID およびアクセス管理機能を提供します。 多要素認証、条件付きアクセス ポリシー、シングル サインオンをサポートし、承認されたユーザーのみが機密データにアクセスできるようにします。

Microsoft Entra ID 保護では、高度な機械学習を使用して、サインイン リスクと通常とは異なるユーザー動作を特定し、アクセスをブロック、チャレンジ、制限、または許可します。 これは、ID の侵害を防ぎ、資格情報の盗難から保護し、ID セキュリティ体制に関する分析情報を提供するのに役立ちます。

Microsoft Defender for Identity は、組織全体の ID 監視をセキュリティで保護するのに役立つクラウドベースのセキュリティ ID 脅威検出ソリューションです。 自動化された脅威検出と対応メカニズムを使用して、組織に向けられた高度な脅威をより適切に特定、検出、調査するのに役立ちます。

Azure コンフィデンシャル コンピューティング: このサービスは、処理中にデータを保護します。 ハードウェア ベースの信頼された実行環境を使用して、使用中のデータを分離して保護し、クラウド管理者でもデータにアクセスできないことを保証します。

整合性の原則を採用する

導入フェーズでは、計画と設計が実際の実装に変わります。 データとシステムの整合性を確保するには、前のフェーズで開発した標準に従ってシステムを構築します。 さらに、関連するプロトコルと手順に関するエンジニア、管理者、およびオペレーターをトレーニングします。

データ整合性の導入

データ分類: 可能な場合は自動化し、必要に応じて手動でデータ分類フレームワークを実装します。 既製のツールを使用して、データ分類を自動化し、機密情報を特定します。 ドキュメントとコンテナーに手動でラベルを付けて、正確な分類を確保します。 知識豊富なユーザーの専門知識を活用して機密性を確立することで、分析用のデータ セットをキュレーションします。

データ検証と検証: デプロイするサービスの組み込みの検証と検証機能を利用します。 たとえば、Azure Data Factory には、ソースストアからコピー先ストアにデータを移動するときにデータの整合性を検証する機能が組み込まれています。 次のようなプラクティスを採用することを検討してください。

SQL で CHECKSUM 関数とBINARY_CHECKSUM関数を使用して、転送中にデータが破損しないようにします。

テーブルにハッシュを格納し、最後に変更された日付が変更されたときにハッシュを変更するサブルーチンを作成する。

監視とアラート: レビューに役立つ詳細な変更履歴情報を使用して、データ ストアの変更を監視します。 アラートを構成して、適切な可視性を確保し、データの整合性に影響を与える可能性のあるインシデントがある場合に効率的なアクションを実行できるようにします。

バックアップ ポリシー: すべての適切なシステムにバックアップ ポリシーを適用します。 サービスとしてのプラットフォームとサービスとしてのソフトウェアのバックアップ機能について説明します。 たとえば、Azure SQL Database には 自動バックアップが含まれており、必要に応じてアイテム保持ポリシーを構成できます。

設計標準を共有する: 組織全体にデータ整合性メカニズムを組み込んだアプリケーション設計標準を発行して共有します。 設計標準には、アプリケーション レベルで構成とデータの変更をネイティブに追跡し、データ スキーマ内でこの履歴を記録するなど、機能しない要件が含まれている必要があります。 このアプローチでは、整合性の監視を強化するための標準的なログ記録メカニズムに加えて、データ スキーマがデータストアの一部としてデータ履歴と構成履歴に関する詳細を保持することが義務付けられています。

システム整合性の導入

セキュリティ監視: 堅牢な監視ソリューションを使用して、クラウド資産内のすべてのリソースを自動的に登録し、インシデントが発生したときに適切なチームに通知するようにアラートが有効にされ、構成されていることを確認します。

自動構成管理: 新しいシステムを自動的に登録し、構成を継続的に管理する構成管理システムをデプロイして構成します。

自動パッチ管理: 新しいシステムを自動的に登録し、ポリシーに従ってパッチ適用を管理するパッチ管理システムをデプロイして構成します。 クラウド プラットフォームにネイティブ ツールを使用します。

Azure ファシリテーション

データ分類とラベル付け: Microsoft Purview は、データがどこに存在する場合でも、組織がデータを管理、保護、管理するのに役立つ堅牢なソリューションのセットです。 これは、手動および自動の データ分類 および 感度ラベル付けを提供します。

構成管理: Azure Arc は、クラウドベースおよびオンプレミス システムの構成を管理するために使用できる、一元化された統合インフラストラクチャのガバナンスと管理プラットフォームです。 Azure Arc を使用すると、 Azure Policy、 Defender for Cloud ポリシー、セキュリティ スコア評価からセキュリティ ベースラインを拡張し、すべてのリソースを 1 か所でログに記録および監視できます。

Patch management: Azure Update Manager は、Azure、オンプレミス、マルチクラウド環境で使用できる Windows および Linux マシン用の統合更新管理ソリューションです。 Azure Policy および Azure Arc マネージド マシンのサポートが組み込まれています。

可用性の原則を採用する

回復性のある設計パターンを定義した後、組織は導入フェーズに進むことができます。 ワークロードの可用性に関する詳細なガイダンスについては、Well-Architected Framework の Reliability の柱と Azure の信頼性 ドキュメントを参照してください。 クラウド導入のコンテキストでは、可用性をサポートする運用プラクティスの確立と体系化に重点を置いています。

可用性をサポートするための運用プラクティスを確立する

高可用性のクラウド資産を維持するには、クラウド システムを運用するチームが標準化された成熟したプラクティスに従う必要があります。 これらのプラクティスには、次のものが含まれている必要があります。

運用継続性: 組織は、攻撃条件下でも継続的な運用を計画する必要があります。 このアプローチには、迅速な復旧のためのプロセスの確立と、完全復旧が可能になるまで、重要なサービスを低下レベルで維持することが含まれます。

堅牢で継続的な可観測性: 発生したセキュリティ インシデントを検出する組織の能力により、インシデント対応計画を迅速に開始できます。 この戦略は、ビジネスへの影響を可能な限り最小限に抑えるのに役立ちます。 インシデント検出は、脅威検出のベスト プラクティスに従った、適切に設計された監視およびアラート システムによってのみ可能です。 詳細については、「 監視ガイド セキュリティ監視と脅威検出ガイド を参照してください。

プロアクティブ メンテナンス: ポリシーを使用してシステム更新プログラムを標準化し、適用します。 定期的なメンテナンス期間をスケジュールして、サービスを中断することなく、更新プログラムとパッチをシステムに適用します。 すべてのコンポーネントが最適に機能していることを確認するために、定期的な正常性チェックとメンテナンスアクティビティを実施します。

標準化されたガバナンス ポリシー: ツールでサポートされているポリシーを使用して、すべてのセキュリティ標準を適用します。 ポリシー管理ツールを使用して、すべてのシステムが既定でビジネス要件に準拠していること、およびポリシーが簡単に監査可能であることを確認します。

ディザスター リカバリーの準備: 障害が発生した場合に復旧可能であることを確認するために、ワークロードのディザスター リカバリー 計画を作成し、定期的にテストします。 詳細については、「 Disaster の回復」を参照してください。 復旧アクティビティを可能な限り自動化します。 たとえば、 Azure SQL Database などのサービスで自動フェールオーバー機能を使用します。

サービス レベル アグリーメント:クラウド プラットフォームがサービスに提供するサービス レベル アグリーメント (SLA) を すると、ワークロードのコンポーネントの保証されたアップタイムを理解するのに役立ちます。 これらの SLA を基礎として使用し、顧客に提供する SLA の独自のターゲット メトリックを開発します。 Microsoft は、すべてのクラウド サービスの SLA を オンライン サービス の SLA に発行します。

コンプライアンス要件: 一般データ保護規則 (GDPR) や HIPAA などの規制に準拠して、システムが高可用性に関連する標準を含む高い基準で設計および維持されるようにします。 コンプライアンス違反は、業務を妨害する可能性のある法的措置や罰金につながる可能性があります。 多くの場合、コンプライアンスはシステム構成に限定されません。 ほとんどのコンプライアンス フレームワークには、リスク管理とインシデント対応の標準も必要です。 運用標準がフレームワーク要件を満たし、スタッフが定期的にトレーニングされていることを確認します。

Azure ファシリテーション

ポリシーとコンプライアンスの管理:

Azure Policy は、組織の標準を適用し、コンプライアンスを大規模に評価するのに役立つポリシー管理ソリューションです。 多くの Azure サービスに対するポリシーの適用を自動化するには、 組み込みのポリシー定義を利用します。

Defender for Cloud には、セキュリティ標準への準拠を自動化できるセキュリティ ポリシーが用意されています。

運用継続性とディザスター リカバリー: 多くの Azure サービスには、運用継続性とディザスター リカバリー計画に組み込むことができる組み込みの復旧機能があります。 詳細については、 Azure サービスの信頼性ガイドを参照してください。

セキュリティの維持を採用する

次の推奨事項を検討して、クラウド導入の一環として実施したセキュリティメカニズムとプラクティスを、継続的に改善し、継続的に改善することができます。

セキュリティ レビュー ボードを作成する: プロジェクトを継続的にレビューし、セキュリティ制御を義務付けるセキュリティ レビュー ボードを作成します。 プロセスを定期的に確認して、改善の領域を見つけます。 すべてのユーザーにとってセキュリティが常に最優先されるように、プロセスを開発します。

脆弱性の管理 ソリューションを実装する: 脆弱性の管理 ソリューションを使用してセキュリティ脆弱性リスク スコアを監視し、リスクを最小限に抑えるために最も高いリスク スコアに対応するようにプロセスを定義します。 最新の一般的な脆弱性とリスクを追跡します。 修復のためにこれらの軽減策を定期的に適用するポリシーを用意します。

運用インフラストラクチャを強化する: インフラストラクチャを強化してクラウド資産をセキュリティで保護します。 業界のベスト プラクティスに従ってインフラストラクチャを強化するには、 Center for Internet Security (CIS) ベンチマークなどのベンチマーク ガイダンスに従。

MITRE ATT&CK サポート情報: MITRE ATT&CK サポート情報 を使用して、一般的な実際の攻撃戦術と手法の脅威モデルと手法の開発に役立ちます。

左にシフト: 運用前と運用環境に対して異なるアクセス レベルで分離された環境を使用します。 このアプローチは、左にシフトするのに役立ちます。これにより、開発のすべてのフェーズにセキュリティ上の懸念事項が追加され、より低い環境で柔軟性が提供されます。

Azure ファシリテーション

脆弱性管理: Microsoft Defender 脆弱性の管理 は、リスクベースの包括的な脆弱性の管理 ソリューションであり、最も重要な資産のすべての最大の脆弱性を 1 つのソリューションで特定、評価、修復、追跡するために使用できます。