セキュリティで保護されたクラウド導入を計画する

クラウド導入計画の策定は困難であり、多くの技術的な課題を抱えることがよくあります。 クラウド導入プロセスの各ステップ (特にクラウド インフラストラクチャのレガシ ワークロードを更新する場合) を慎重に計画する必要があります。 最初からセキュリティで保護されたクラウド資産を構築するには、導入計画のすべてのフェーズにセキュリティに関する考慮事項を統合する必要があります。 この方法は、新しいクラウド環境が最初から安全であることを保証するのに役立ちます。

移行または実装に関する決定を行うときは、ビジネスに適した最高のセキュリティ戦略の姿勢を設計します。 設計を開始するときに、パフォーマンスとコスト効率よりもセキュリティに優先順位を付けます。 この方法により、後でワークロードを再設計する必要がある可能性のあるリスクが発生しないようにすることができます。 この記事で説明するガイダンスは、基本的な原則としてセキュリティを備えるクラウド導入計画の策定に役立ちます。

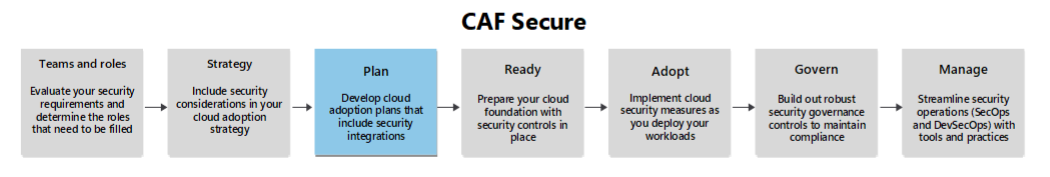

この記事は、 Plan 手法のサポート ガイドです。 これにより、体験でそのフェーズを進める際に考慮するセキュリティ最適化の領域が提供されます。

ランディング ゾーンの導入を計画する

クラウド資産の基本要素を構築するには、 ランド ゾーン アプローチを使用します。 この推奨事項は、特にエンタープライズおよび大規模な組織に適用されます。 小規模な組織やスタートアップ企業は、クラウド体験の開始時にこのアプローチを採用してもメリットがない可能性があります。 ただし、完全なランディング ゾーンを作成しない場合でもクラウド導入計画にこれらの領域を含める必要があるため、設計領域を理解することが重要です。

Azure ランディング ゾーンアプローチを使用して、クラウド資産の強固な基盤を確立できます。 この基盤は、ベスト プラクティスに従って、より効率的にセキュリティで保護できる管理しやすい環境を確保するのに役立ちます。

ランディング ゾーン: ランディング ゾーンは、ワークロードの基盤として機能する、構成済みのセキュリティが強化されたスケーラブルなクラウド環境です。 これには、ネットワーク トポロジ、ID 管理、セキュリティ、ガバナンス コンポーネントが含まれます。

利点: ランディング ゾーンは、クラウド環境を標準化するのに役立ちます。 このアプローチは、セキュリティ ポリシーとの一貫性とコンプライアンスを確保するのに役立ちます。 また、管理とスケーラビリティが容易になります。

セキュリティ体制の最新化

セキュリティモダン化計画を策定するときは、新しいテクノロジと運用プラクティスの採用に重点を置く必要があります。 これらのセキュリティ対策をビジネス目標に合わせることも同様に重要です。

ゼロ トラスト導入の計画

導入計画を策定するときに、計画全体にゼロ トラストの原則を組み込み、組織全体のチームが担当するフェーズと手順、およびチームが活動を達成する方法を構成するのに役立ちます。

Microsoft ゼロ トラスト アプローチでは、デプロイと構成の推奨事項など、7 つのテクノロジの柱に関するガイダンスが提供されます。 計画を立てる際に、各柱を調べて、これらの領域を包括的にカバーできるようにします。

ゼロ トラストの技術の柱

ID: 強力な認証を使用して ID を検証し、最小特権の原則に基づくアクセスを制御するためのガイダンス。

エンドポイント: データと対話するすべてのエンドポイント (デバイスやアプリを含む) をセキュリティで保護するためのガイダンス。 このガイダンスは、エンドポイントの接続先と接続方法に関係なく適用されます。

Data: 多層防御アプローチを使用してすべてのデータをセキュリティで保護するためのガイダンス。

アプリ: 使用するクラウド アプリとサービスをセキュリティで保護するためのガイダンス。

インフラストラクチャ: 厳格なポリシーと実施戦略を通じてクラウド インフラストラクチャをセキュリティで保護するためのガイダンス。

ネットワーク: セグメント化、トラフィック検査、エンドツーエンドの暗号化を通じてクラウド ネットワークをセキュリティで保護するためのガイダンス。

可視性、自動化、オーケストレーション: ゼロ トラスト原則の適用に役立つ運用ポリシーとプラクティスに関するガイダンス。

ビジネスの整合

テクノロジとビジネスの利害関係者の間の連携は、セキュリティモダン化計画の成功に不可欠です。 共同プロセスとして計画開発に取り組み、利害関係者と交渉して、プロセスとポリシーを適応させる最適な方法を見つける必要があります。 ビジネス関係者は、モダン化計画がビジネス機能に与える影響を理解する必要があります。 テクノロジの利害関係者は、重要なビジネス機能を安全かつ損なわれないように、どこで譲歩するかを知る必要があります。

インシデントの準備と対応

準備の計画: 脆弱性の管理 ソリューション、脅威とインシデント検出システム、堅牢なインフラストラクチャ監視ソリューションを評価して、インシデントの準備を計画します。 インフラストラクチャのセキュリティ強化を計画して、攻撃対象領域を減らします。

インシデント対応の計画: クラウドのセキュリティを確保するために堅牢なインシデント対応計画を構築します。 計画フェーズでは、調査、軽減、通信などの役割と主要なフェーズを特定して、インシデント対応計画の作成を開始します。 クラウド資産を作成するときに、これらのロールとフェーズに関する詳細を追加します。

機密性の計画

データ損失の防止: 組織全体で組織のデータ機密性を確立するために、特定のデータ損失防止ポリシーと手順を細心の注意を払って計画します。 このプロセスには、機密データの識別、データの保護方法の決定、暗号化テクノロジとセキュリティで保護されたアクセス制御の展開の計画が含まれます。

クラウド移行または開発計画にデータ保護要件を含めます。

データ分類: 機密度と規制要件に基づいてデータを識別して分類します。 このプロセスは、適切なセキュリティ対策を適用するのに役立ちます。

Encryption: 保存時および転送中にデータが暗号化されていることを確認します。 機密情報を保護するには、強力な暗号化標準を使用します。

アクセス制御: 承認されたユーザーのみが機密データにアクセスできるように、厳密なアクセス制御を実装します。 多要素認証とロールベースのアクセス制御を使用します。 ゼロ トラストの原則に従い、使用可能なすべてのデータ ポイントに基づいて常に認証と承認を行い、明示的に確認します。 これらのデータ ポイントには、ユーザー ID、場所、デバイスの正常性、サービスまたはワークロード、データ分類、異常が含まれます。

整合性の計画

機密性に関して推奨される対策に加えて、特定のデータとシステム整合性のメジャーを実装することを検討してください。

データとシステムの整合性の監視とガバナンスの計画: クラウド導入または開発計画では、データとシステムを監視して、未承認の変更とデータ検疫のポリシーを監視する計画を含めます。

整合性インシデントの計画: インシデント対応計画に、整合性に関する考慮事項を含めます。 これらの考慮事項は、データまたはシステムに対する未承認の変更と、監視とデータ検疫のプラクティスを通じて検出された無効または破損したデータを修復する方法に対処する必要があります。

可用性の計画

クラウド導入計画では、アーキテクチャの設計と運用の標準を採用することで、可用性に対応する必要があります。 これらの標準は、実装と将来のフェーズをガイドし、可用性要件を実現する方法のブループリントを提供します。 クラウド導入計画を構築するときは、次の推奨事項を検討してください。

インフラストラクチャとアプリケーションの設計パターンを標準化する: ワークロードの信頼性を確保するために、インフラストラクチャとアプリケーションの設計パターンを標準化します。 不要な複雑さを避けて、設計を反復可能にし、シャドウ IT の動作を回避します。 高度に使用可能なインフラストラクチャおよびに対応するアプリケーションのベスト プラクティスに従って設計標準を定義します。

開発ツールとプラクティスを標準化する: 開発ツールとプラクティスに対して明確に定義され、実施可能な 標準を開発します。 このアプローチにより、デプロイが CIA Triad の原則に準拠し、 セーフデプロイのベスト プラクティスが組み込まれます。

運用ツールとプラクティスを標準化する: 機密性、整合性、可用性を維持するためにオペレーターが従う明確に定義された厳密に適用された標準に依存します。 システムが攻撃に対する回復力を持ち、インシデントに効率的に対応できるように、標準に一貫して従い、定期的にトレーニングします。

セキュリティの維持を計画する

セキュリティ体制を長期的に維持するために、組織全体で継続的な改善の考え方を採用します。 このアプローチには、日常的なプラクティスにおける運用基準への準拠だけでなく、強化の機会を積極的に求めることも含まれます。 標準とポリシーを定期的に確認し、継続的な改善の考え方を促進するトレーニング プログラムを実装します。

セキュリティ ベースラインを計画するには、まず現在のセキュリティ体制を理解してベースラインを確立する必要があります。 Microsoft Secure Score などの自動化されたツールを使用して、ベースラインをすばやく確立し、改善のための領域に関する分析情報を得ます。