クラウド導入戦略にセキュリティを統合する

組織をクラウドに移行すると、セキュリティが大幅に複雑になります。 クラウドで成功するには、セキュリティ戦略がクラウド コンピューティングに固有の最新の課題を満たす必要があります。 クラウド資産の導入と運用において、セキュリティは組織のすべての側面で必要な考慮事項になります。 これは、オンプレミスのテクノロジ プラットフォームを実行する組織に共通する可能性があるため、特定のファセットにセカンダリに適用される個別の関数ではありません。 クラウド導入戦略を定義するときは、この記事に記載されている推奨事項を考慮して、セキュリティが戦略の不可欠な部分であり、今後のクラウド導入計画に組み込まれるようにします。

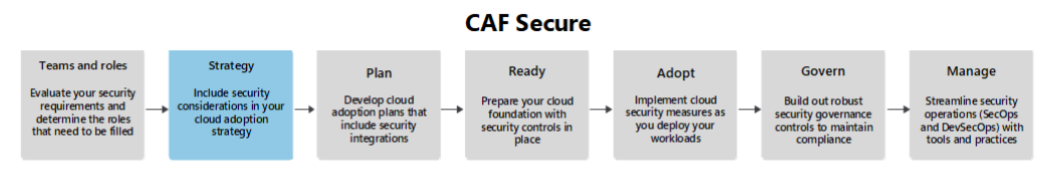

この記事は、 Strategy 手法のサポート ガイドです。 ここでは、体験でそのフェーズを進める際に考慮する必要があるセキュリティ最適化の領域について説明します。

セキュリティ体制の最新化

セキュリティ体制の最新化の戦略には、新しいテクノロジと新しい運用プラクティスの導入が含まれるだけではありません。 通常、組織全体の考え方の変化も含まれます。 新しい チームとロール の入力が必要になる場合があり、既存のチームとロールは、慣れていない方法でセキュリティに関与する必要がある場合があります。 これらの変更は組織にとって記念碑的な場合があるため、ストレスや内部紛争の原因になる可能性があるため、導入プロセス全体を通じて組織全体で健全で正直で責任のないコミュニケーションを促進することが重要です。

これらの考慮事項の包括的な概要については、 セキュリティ戦略の定義 ガイドを参照してください。

戦略としてのゼロ トラストの採用

ゼロ トラストを戦略として採用すると、セキュリティに対する最新のアプローチを導入してクラウドの旅を始めるのに役立ちます。 ゼロ トラストアプローチは、次の 3 つの原則に基づいています。

明示的に確認する 使用可能なすべてのデータ ポイントに基づいて、常に認証と承認を行います。

最小特権を使います。 ジャスト・イン・タイムおよびジャスト・エナフ・アクセス(JIT/JEA)、リスクベースのアダプティブ・ポリシー、データ保護により、ユーザー・アクセスを制限します。

侵害を想定する。 影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドの暗号化を検証し、分析を使用してシステムに関連するアクティビティを可視化し、脅威検出を推進し、防御を改善します。

クラウド導入プロセス全体にこれらの原則を適用すると、最新のセキュリティへの変換が組織全体にとってよりスムーズなエクスペリエンスになる可能性があります。

Microsoft では、組織がガイドとして使用できるゼロ トラストベースのセキュリティモダン化ブループリントを提供しています。 戦略の推奨事項については、 Define 戦略フェーズ を参照してください。

インシデントの準備と対応のための戦略の定義

クラウド セキュリティの準備のための明確なビジョンと明確に定義された具体的な目標を確立します。 セキュリティ容量の作成とセキュリティ スキルの開発に重点を置きます。 ビジネス戦略がセキュリティによって妨げられないように、インシデントの準備と対応戦略をビジネス戦略全体に合わせます。 信頼性とパフォーマンスに関するビジネス要件を理解し、インシデントに備えて対応するために必要なテクノロジ基盤を作成しながら、戦略がそれらの要件に確実に対応できるようにします。

機密性の戦略を定義する

エンタープライズ クラウド環境で機密性を採用するための戦略を定義する場合は、いくつかの重要な点を考慮する必要があります。

データのプライバシーと保護に優先順位を付けます。 データのプライバシーと保護の重要性を強調する明確なビジネス目標を確立します。 これらの目標には、GDPR、HIPAA、業界標準などの関連する規制への準拠が含まれます。

リスク管理戦略を計画する。 データの機密性に対する潜在的なリスクを特定して評価し、これらのリスクを軽減するための戦略を策定します。

データ損失保護 (DLP) 戦略を策定する。 DLP は、承認されていないユーザーによって機密データが失われたり、誤用されたり、アクセスされたりしないようにするのに役立つ一連のツールとプロセスです。 機密性の原則では、明確なデータ保護の目標を定義し、堅牢な暗号化とアクセス制御を実装するためのフレームワークを確立する必要があります。 戦略フェーズでは、DLP が全体的なセキュリティ ビジョンに統合され、機密データが承認されていないアクセスから確実に保護されるようにします。

整合性の戦略の定義

データとシステムの整合性を維持するには、適切に設計されたデータ保護コントロールやリスク管理など、機密性に関して推奨されるものと同じ戦略の多くが必要です。 これらの戦略は、データとシステムの整合性に関する追加の考慮事項で強化する必要があります。

データとシステムの整合性に優先順位を付けます。 データとシステムの整合性の維持は、ビジネス要件と目標の重要な基本事項である必要があります。 そのためには、高いレベルの整合性をサポートするセキュリティ制御と運用プラクティスに優先順位を付けます。 特に、ツールを使用して自動化を使用して、実際のデータとシステムの整合性管理の多くを実現します。 自動化は、整合性に関連する次のような多くの関数に使用できます。

ポリシー管理。

データの分類と管理。

インフラストラクチャのデプロイと更新の管理。

可用性の戦略の定義

クラウド導入戦略に可用性に関する考慮事項を含めると、信頼性と回復性に優れたクラウド資産を実装する準備が整い、可用性に関連するビジネス要件を確実に満たすことができます。

可用性の要件と目標は、すべてのビジネス機能とワークロード、基になるクラウド プラットフォームを含め、クラウド資産全体にまたがっています。 クラウド導入戦略を策定する際には、まず、クラウド資産のさまざまな側面の重要度を決定するための高レベルの目標から始め、適切なレベルの可用性が何でなければならないかについて利害関係者間で議論を開始し、コストとパフォーマンスの要件と目標のバランスを取ります。 このアプローチは、クラウド導入計画を構築するのに役立ちます。これにより、クラウド導入体験の次のフェーズに進む際に、より定義されたターゲットに向けて作業し、適切な範囲の設計と標準の基礎を築くことができます。

セキュリティ体制を維持するための戦略の定義

最新の堅牢なセキュリティ体制への移行は、最初の実装では終わりません。 新しい脅威に対応するには、標準への厳密な準拠を維持しながら、セキュリティ プラクティスを継続的に確認して調整する必要があります。 セキュリティの維持は、新たな脅威や技術的な変化に備えながら、組織が自身に設定した期待を満たす日常的な運用を継続的に実行する取り組みです。 この原則を採用すると、継続的な改善アプローチが異なっています。 セキュリティ チームは、厳しいセキュリティ プラクティスを維持するための基本基準を提供し、クラウド導入の取り組みの基礎であるセキュリティが維持されるという確信を利害関係者に提供します。

サステインメント戦略を策定するときは、実際の世界で全体的なセキュリティ戦略がどのように機能するかを学習し、それを継続的に進化させるためにレッスンを適用することに重点を置きます。 サステインメント戦略には、長期的なセキュリティ目標を確実に整合させるために、長期的なビジネス目標を組み込む必要があります。 これらの目標を考慮すると、サステインメント戦略では、整合性を維持するためにセキュリティ体制をどのように進化させる必要があるかが定義されます。

戦略の例

組織は、組織に最適な方法でクラウド導入戦略を策定する必要があります。 次の例は、この記事で提供されているガイダンスを Word 文書などの物語成果物に組み込む方法を示しています。

動機

クラウドに移行する動機は、基幹業務 (LOB) ワークロードを最新化し、Microsoft の世界規模のクラウド インフラストラクチャを利用して、顧客ベースの拡大に合わせて世界中で効率的にスケールアウトすることです。

ビジネス上の考慮事項:

- 取締役会と上級リーダーシップバイイン。 承認を得るために、クラウド導入計画の経営幹部の概要と財務予測を取締役会に提示する必要があります。 経営幹部の概要は、上級リーダーが共同で開発し、リーダーシップ チームが高レベルの計画に確実に一致するようにする必要があります。

セキュリティに関する考慮事項:

- 技術の対応性。 IT チームとセキュリティ チームは、移行計画を正常に定義するためにスキルアップが必要です。 クラウドへの移行の準備として新しいチームとロールを追加することが必要になる場合があります。

ビジネス成果: グローバルなリーチ

現在、北米でのみ運用しています。 5年間の計画は、ヨーロッパとアジアに拡大することです。 Microsoft のグローバル Azure クラウドを活用することで、ヨーロッパとアジアで LOB アプリケーションを効率的に提供するために必要なインフラストラクチャを構築できます。

ビジネス所有者: COO

技術所有者: CTO

セキュリティ所有者: CISO

ビジネス上の考慮事項:

- 予算予測。 クラウド移行計画の策定の一環として、IT、セキュリティ、および Sales は、ヨーロッパやアジアへの拡大の潜在的なコストを関係者が理解できるように、財務部門と予算予測モデルを共同で開発する必要があります。

セキュリティに関する考慮事項:

攻撃面の増加。 世界中に拡大すると、パブリックに公開されたシステムを複数のリージョンに配置することで、攻撃対象領域が大幅に増加します。 セキュリティ体制を迅速に 変更する必要があります。 ゼロ トラストガイダンスに従ってベスト プラクティスに従います。

クラウドに重点を置いた脅威。 クラウドへの移行により、まだ公開されていない新しい脅威が発生します。 これらの脅威は、システムに対する悪意のある攻撃に限定されるわけではありません。 クラウド プロバイダーも脅威の主要なターゲットであり、プロバイダーに影響を与えるインシデントは、システムまたはビジネスにダウンストリームの影響を与える可能性があります。 の準備と対応プロセスを見直し、計画の一部として必要な改善を組み込む必要があります。

ビジネス成果: データイノベーション

グローバルな拡大が進むにつれて、データ資産は指数関数的に成長します。 クラウド規模のデータと分析テクノロジを採用しない限り、そのデータの処理は持続できません。

事業主: CEO

技術所有者: CTO

セキュリティ所有者: CISO

ビジネス上の考慮事項:

- ローカル コンプライアンス要件。 現地のコンプライアンス規制に関する専門家と協力して、ビジネスがコンプライアンスを維持する技術チームをサポートする準備ができていることを確認する必要があります。 これは、特定の地域にビジネス エンティティを設定したり、ドイツや中国などの国でソブリン クラウドを使用したりすることを意味する場合があります。

セキュリティに関する考慮事項:

大規模なデータの機密性と整合性。 新しいテクノロジを採用し、新しい地域に移行する際に、データや顧客のデータが破損、侵害、または損失のリスクにさらされ、規制フレームワークに既定で準拠していないことを確認するために、と統合性戦略とメカニズムを見直して改善する必要があります。

アクセスと承認の戦略をゼロ トラストします。 アクセスと承認の戦略が最新のベスト プラクティスを満たし、グローバルに展開するにつれて管理できるように、ゼロ トラストアプローチを採用する必要があります。

ビジネス成果: パフォーマンスと信頼性

世界中に拡大するにつれて、LOB ワークロードは、お客様が依存する高パフォーマンスとダウンタイムなしの可用性を維持する必要があります。

ビジネス所有者: COO

技術所有者: CTO

セキュリティ所有者: CISO

ビジネス上の考慮事項:

- 移行全体のパフォーマンスと信頼性の維持。 お客様には、LOB アプリケーションに対する高い期待があります。 クラウドへの移行中にアプリケーションでダウンタイムが発生したり、サービスの低下が長引いたりした場合、評判や財務上の損害を受ける余裕はありません。 Microsoft サポート チームが移行計画の設計を支援し、移行に関与することで、ダウンタイムやサービスの低下のリスクを最小限に抑えることができます。

セキュリティに関する考慮事項:

拡張する新しい各リージョンに同じインフラストラクチャ パッケージを効率的かつ安全にデプロイできるように、セキュリティで保護された設計パターンを開発する必要があります。 可用性戦略では、パフォーマンス設計によってセキュリティが損なわれないようにし、パフォーマンス目標がセキュリティ対策の影響を受けないようにするために必要なトレードオフを検討する必要があります。

- 新しい地域にワークロードをデプロイするときにシステムが既定で保護されるように、システム integrity プロセスとメカニズムを設計パターンに含める必要があります。