セキュリティで保護されたクラウド資産を準備する

クラウド導入体験の準備フェーズでは、資産の基盤の作成に重点を置きます。 Microsoft Azure ランディング ゾーン アプローチを使用すると、企業や大規模な組織は、資産を実装するときに従う、より安全でスケーラブルなモジュール式の設計パターンを実現できます。 小規模な組織やスタートアップ企業は、ランディング ゾーンのアプローチで提供される組織のレベルを必要としないことがありますが、ランディング ゾーンの理念を理解することは、組織が基本設計を戦略化し、高度なセキュリティとスケーラビリティを得るのに役立ちます。

クラウド導入 strategy と planを定義したら、基盤を設計して実装フェーズを開始できます。 このガイドの推奨事項を使用して、基盤の設計と実装がセキュリティに優先順位を付けられるようにします。

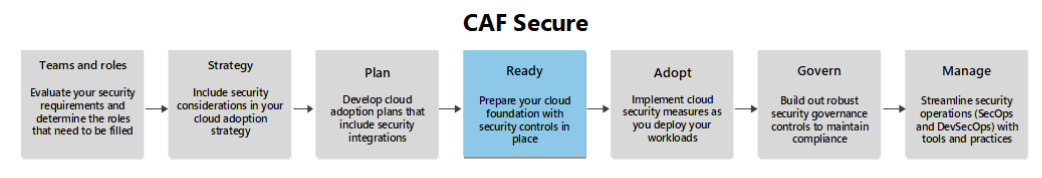

この記事は、 Ready 手法のサポート ガイドです。 ここでは、体験でそのフェーズを進める際に考慮する必要があるセキュリティ最適化の領域について説明します。

セキュリティ体制の最新化

セキュリティ体制を最新化するための最初の実装手順は、ランディング ゾーンまたはクラウド基盤を構築し、ID、承認、アクセス プラットフォームを作成または最新化することです。

ランディング ゾーン アプローチの採用: ランディング ゾーン アプローチを採用するか、ユース ケースに対して実用的な範囲でランディング ゾーン アプローチの設計原則を組み込むことで、最適化された方法で実装を開始できます。 クラウド資産が進化するにつれて、資産のさまざまなドメインを分離しておくと、資産全体の安全性と管理性を高めるのに役立ちます。

- 完全なエンタープライズ ランディング ゾーンを採用する予定がない場合でも、 設計領域を理解し クラウド資産に関連するガイダンスを適用する必要があります。 これらの設計領域をすべて考慮し、基礎がどのように設計されているかに関係なく、各領域に固有のコントロールを実装する必要があります。 たとえば、管理グループを使用すると、少数のサブスクリプションのみで構成されている場合でも、クラウド資産を管理するのに役立ちます。

クラウド リソースをデプロイするための制御された環境を提供する、セキュリティで保護されたスケーラブルなランディング ゾーンを開発します。 これらのゾーンは、セキュリティ ポリシーが一貫して適用され、リソースがセキュリティ要件に従って分離されるようにするのに役立ちます。 このトピックの詳細なガイダンスについてはセキュリティ設計領域を参照してください。

- 最新の ID、承認、アクセス: ゼロ トラストの原則に基づいて、ID、承認、アクセスに対する最新のアプローチは、既定で信頼から例外ごとの信頼に移行します。 これらの原則に従って、ユーザー、デバイス、システム、アプリは、必要なリソースにのみアクセスでき、必要な限り、ニーズを満たすことができます。 同じガイダンスが、サブスクリプション、ネットワーク リソース、ガバナンス ソリューション、ID およびアクセス管理 (IAM) プラットフォーム、およびテナントに対するアクセス許可を厳密に制御するという、資産の基本要素に適用されます。実行するワークロードに対して従うのと同じ推奨事項に従います。 このトピックの詳細なガイダンスについては、 識別とアクセス管理の設計領域 を参照してください。

Azure ファシリテーション

Azure ランディング ゾーン アクセラレータ: Microsoft では、いくつかのランディング ゾーン アクセラレータを保持しています。これは、特定の種類のワークロードを事前にパッケージ化したデプロイであり、すぐに開始できるようにランディング ゾーンに簡単にデプロイできます。 これには、 Azure Integration Services、 Azure Kubernetes Service (AKS)、 Azure API Management などのアクセラレータが含まれます。 最新のアプリケーションに関する考慮事項に関連するアクセラレータとその他のトピックの完全な一覧については、Azure ドキュメントのクラウド導入フレームワークの「Modern アプリケーション プラットフォーム シナリオ」セクションを参照してください。

Azure ランディング ゾーン Terraform モジュール: Azure ランディング ゾーン Terraform モジュールを使用して、自動化を使用してランディング ゾーンのデプロイを最適化できます。 継続的インテグレーションと継続的デプロイ (CI/CD) パイプラインを使用してランディング ゾーンをデプロイすることで、すべてのランディング ゾーンが同じようにデプロイされ、すべてのセキュリティ メカニズムが適用されるようにすることができます。

Microsoft Entra: Microsoft Entra は ID とネットワーク アクセス製品のファミリです。 これにより、組織はゼロ トラストセキュリティ戦略を実装し、ID の検証、アクセス条件の検証アクセス許可の確認、接続チャネルの暗号化、侵害の監視を行うトラスト ファブリックを作成できます。

インシデントの準備と対応の準備

戦略を定義し、インシデントの準備と対応の計画を策定したら、実装を開始できます。 完全なエンタープライズ ランディング ゾーン設計を採用する場合でも、より小規模な基本設計を採用する場合でも、高度なセキュリティを維持するにはネットワーク分離が重要です。

ネットワークのセグメント化: 攻撃対象領域を最小限に抑え、潜在的な侵害を含む適切なセグメント化と分離を備えたネットワーク アーキテクチャを設計します。 仮想プライベート クラウド (VPN)、サブネット、セキュリティ グループなどの手法を使用して、トラフィックを管理および制御します。 このトピックの詳細なガイダンスについてはネットワークのセグメント化に関するPlan の記事を参照してください。 Azure ランディング ゾーンのネットワーク セキュリティ ガイドの残りの部分を必ず確認してください。 このガイダンスには、 送信接続、 network 暗号化、 traffic 検査に関する推奨事項が含まれています。

Azure ファシリテーション

- Azure Virtual WAN: Azure Virtual WAN は、多くのネットワーク、セキュリティ、ルーティング機能を統合して、単一の運用インターフェイスを提供するネットワーク サービスです。 この設計は、ブランチ (VPN/SD-WAN デバイス)、ユーザー (Azure VPN/OpenVPN/IKEv2 クライアント)、Azure ExpressRoute 回線、仮想ネットワーク用に組み込まれたスケールとパフォーマンスを備えるハブアンドスポーク アーキテクチャです。 ランディング ゾーンを実装する場合、Azure Virtual WAN は、セグメント化とセキュリティ メカニズムを使用してネットワークを最適化するのに役立ちます。

機密性の準備

準備フェーズでは、機密性の観点からワークロードを準備することは、IAM ポリシーと標準が確実に実装および適用されるようにするプロセスです。 この準備により、ワークロードをデプロイするときに、データが既定でセキュリティで保護されます。 以下のポリシーと標準が適切に管理されていることを確認してください。

最小特権の原則。 タスクを実行するために必要な最小限のアクセス権をユーザーに付与します。

ロールベースのアクセス制御 (RBAC)。 ジョブの責任に基づいてロールとアクセス許可を割り当てます。 これにより、アクセスを効率的に管理し、不正アクセスのリスクを軽減できます。

多要素認証 (MFA)。 MFA を実装して、セキュリティのレイヤーを追加します。

条件付きアクセス制御。 条件付きアクセス制御は、特定の条件に基づいてポリシーを適用することで、追加のセキュリティを提供します。 ポリシーには、MFA の適用、地域に基づくアクセスのブロック、およびその他の多くのシナリオが含まれます。 IAM プラットフォームを選択するときは、条件付きアクセスがサポートされていること、および実装が要件を満たしていることを確認してください。

Azure ファシリテーション

- Microsoft Entra 条件付きアクセスは、Microsoft ゼロ トラスト ポリシー エンジンです。 ポリシーの決定を実施するときに、さまざまなソースからのシグナルを考慮します。

整合性の準備

機密性の準備と同様に、データとシステムの整合性に関する適切に管理されたポリシーと標準があることを確認し、既定でセキュリティを強化したワークロードをデプロイします。 次の領域のポリシーと標準を定義します。

データ管理のプラクティス

データ分類: データセキュリティリスクの高度なカテゴリを定義するデータ分類フレームワークと秘密度ラベル分類を作成します。 この分類を使用して、データ インベントリやアクティビティの分析情報からポリシー管理、調査の優先順位付けまで、すべてを簡略化します。 このトピックの詳細なガイダンスについては、 適切に設計されたデータ分類フレームワークの作成 を参照してください。

データの検証と検証: データの検証と検証を自動化し、データ エンジニアと管理者の負担を軽減し、人為的ミスのリスクを軽減するツールに投資します。

バックアップ ポリシー: Codify バックアップ ポリシーを使用して、すべてのデータが定期的にバックアップされるようにします。 バックアップと復元を定期的にテストして、バックアップが成功し、データが正しく一貫性があることを確認します。 これらのポリシーを、組織の目標復旧時間 (RTO) と目標復旧時点 (RPO) の目標に合わせます。

強力な暗号化: クラウド プロバイダーが保存中のデータと転送中のデータを既定で暗号化していることを確認します。 Azure では、データはエンド ツー エンドで暗号化されます。 詳細については、 Microsoft セキュリティ センター を参照してください。 ワークロードで使用するサービスについては、強力な暗号化がサポートされ、ビジネス要件を満たすように適切に構成されていることを確認します。

システム整合性設計パターン

セキュリティ監視: クラウド システムへの未承認の変更を検出するには、全体的な監視と監視戦略の一環として堅牢なセキュリティ監視プラットフォームを設計します。 全体的なガイダンスの詳細については、「管理手法 監視」セクション を参照してください。 セキュリティ監視に関する推奨事項については、ゼロ トラスト Visibility、自動化、オーケストレーションガイドを参照してください。

- SIEM と脅威の検出: セキュリティ情報とイベント管理 (SIEM) とセキュリティ オーケストレーション、自動化、対応 (SOAR) ツールと脅威検出ツールを使用して、インフラストラクチャに対する疑わしいアクティビティと潜在的な脅威を検出します。

自動構成管理: 構成管理を自動化するためのツールの使用を Codify します。 自動化を使用すると、すべてのシステム構成が一貫性があり、人的エラーが発生しないようにし、自動的に適用することができます。

自動パッチ管理: 仮想マシンの更新プログラムを管理および管理するためのツールの使用を Codify します。 自動パッチ適用は、すべてのシステムに定期的にパッチが適用され、システムバージョンが一貫していることを保証するのに役立ちます。

インフラストラクチャの自動デプロイ: すべてのデプロイに対するコードとしてのインフラストラクチャ (IaC) の使用を体系化します。 CI/CD パイプラインの一部として IaC をデプロイします。 ソフトウェアの展開と同じ セーフ展開プラクティス IaC 展開に適用します。

Azure ファシリテーション

Azure Policy Microsoft Defender for Cloud と Microsoft Defender for Cloud が連携して、クラウド資産全体にセキュリティ ポリシーを定義して適用することができます。 どちらのソリューションも、基本要素とワークロード リソースのガバナンスをサポートします。

Azure Update Manager は、ネイティブの Azure 更新プログラムとパッチ管理ソリューションです。 オンプレミス システムと Arc 対応システムに拡張できます。

Microsoft Sentinel は、Microsoft SIEM および SOAR ソリューションです。 サイバー脅威の検出、調査、対応、プロアクティブハンティング、企業全体の包括的なビューが提供されます。

可用性の準備

回復性のためにワークロードを設計することで、ビジネスが誤動作やセキュリティ インシデントに耐え、影響を受けるシステムの問題に対処しながら運用を続行できます。 クラウド導入フレームワーク原則に沿った次の推奨事項は、回復性のあるワークロードの設計に役立ちます。

回復性のあるアプリケーション設計を実装します。 クラウド導入フレームワークの広範な原則に合わせて、インフラストラクチャインシデントと非インフラストラクチャ インシデントの両方に対する回復性を強化するアプリケーション設計パターンを採用します。 継続的な操作と迅速な回復を保証するために、自己治癒および自己保存メカニズムを組み込んだ設計を標準化します。 回復力のある設計パターンに関する詳細なガイダンスについては、ウェルアーキテクト フレームワークの 責任 の柱を参照してください。

サーバーレス アーキテクチャを採用する。 サービスとしてのプラットフォーム (PaaS)、サービスとしてのソフトウェア (SaaS)、サービスとしての機能 (FaaS) などのサーバーレス テクノロジを使用して、サーバー管理のオーバーヘッドを削減し、需要に応じて自動的にスケーリングし、可用性を向上させます。 このアプローチは、ワークロードの最新化と運用効率の最適化に重点を置いたクラウド導入フレームワークをサポートします。

マイクロサービスとコンテナー化を使用します。 マイクロサービスとコンテナー化を実装して、モノリシック アプリケーションを個別にデプロイおよびスケーリングできる、より小規模で独立したサービスに分割することで、モノリシック アプリケーションを回避します。 このアプローチは、クラウド環境での機敏性とスケーラビリティのクラウド導入フレームワーク原則に沿っています。

サービスを分離します。 サービスを互いに戦略的に分離して、インシデントの爆発半径を減らします。 この戦略は、1 つのコンポーネントの障害がシステム全体に影響を与えないようにするのに役立ちます。 堅牢なサービス境界と運用の回復性を促進することで、クラウド導入フレームワーク ガバナンス モデルをサポートします。

自動スケーリングを有効にします。 トラフィックの急増時に可用性を維持できるように、さまざまな負荷を処理するための自動スケーリングがアプリケーション アーキテクチャでサポートされていることを確認します。 このプラクティスは、スケーラブルで応答性の高いクラウド環境の作成に関するクラウド導入フレームワークガイダンスと一致し、コストを管理しやすく予測可能な状態に保つのに役立ちます。

障害の分離を実装します。 個々のタスクまたは関数に対するエラーを分離するようにアプリケーションを設計します。 これにより、広範囲にわたる停止を防ぎ、回復性を高めることができます。 このアプローチは、信頼性とフォールト トレラントなシステムの作成に重点を置いたクラウド導入フレームワークをサポートします。

高可用性を確保します。 継続的な運用を維持するために、組み込みの冗長性とディザスター リカバリーメカニズムを組み込みます。 このアプローチでは、高可用性とビジネス継続性の計画に関するクラウド導入フレームワークベスト プラクティスがサポートされています。

自動フェールオーバーを計画します。 シームレスなフェールオーバーと中断のないサービスをサポートするために、複数のリージョンにアプリケーションをデプロイします。 このアプローチは、地理的冗長性とディザスター リカバリーのためのクラウド導入フレームワーク戦略と一致します。

セキュリティの維持に備える

準備フェーズでは、長期的なセキュリティ維持の準備を行うには、資産の基本要素が初期ワークロードのセキュリティのベスト プラクティスに準拠しているだけでなく、スケーラブルであることを確認する必要があります。 そうすることで、資産の成長と進化に伴い、セキュリティが損なわれず、セキュリティの管理が複雑になりすぎず、負担が大きくならないようにすることができます。 これは、シャドウ IT の動作を回避するのに役立ちます。 そのためには、準備フェーズ中に、大規模なアーキテクチャの再設計や運用プラクティスの大幅な見直しを行わずに、長期的なビジネス目標をどのように達成できるかを考えます。 ランディング ゾーン設計よりもはるかにシンプルな基盤を確立する場合でも、ネットワークや重要なワークロードなど、資産の主要な要素を再デプロイする必要なく、基本設計をエンタープライズ アーキテクチャに移行できることを確認してください。 資産の成長に合わせて成長できるが、安全なままである設計を作成することは、クラウド体験の成功に不可欠です。

既存の Azure 環境を Azure ランディング ゾーンの概念アーキテクチャに変換する既存の Azure フットプリントをランディング ゾーン アーキテクチャに移行する方法に関する推奨事項を参照してください。