セキュリティを強化してクラウド資産を管理する

クラウド導入体験の管理フェーズでは、クラウド資産の継続的な運用に重点を置いています。 資産を正常に管理するためには、セキュリティ体制を継続的に維持および強化することが重要であり、管理プラクティスの基礎と見なす必要があります。 コスト削減やパフォーマンスの向上を優先してセキュリティを無視した場合、ビジネスに深刻な損害を与える可能性のある脅威にさらされ、それによってもたらされる短期的な利益を取り消すリスクがあります。 セキュリティメカニズムとプラクティスに投資することで、有害な攻撃のリスクを最小限に抑えることで、長期的な成功のためにビジネスを立ち上げます。

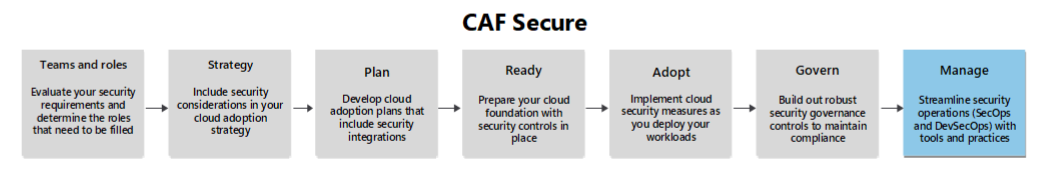

この記事は、 Manage 手法のサポート ガイドです。 ここでは、体験でそのフェーズを進める際に考慮する必要があるセキュリティ最適化の領域について説明します。

セキュリティ体制の最新化

クラウド導入体験の管理フェーズでは、堅牢な保守性プラットフォームが必要です完全な監視とインテリジェントなアラートが既に設定されていますが、このプラットフォームを最新化するには、積極的な対策とゼロ トラストの原則の採用に重点を置いた新しい考え方が必要になる場合があります。

侵害を想定する: 1 つ以上のシステムに侵害があると仮定することは、プロアクティブな検出の重要なテネットであり、脅威ハンティングと検出エンジニアリングの推進要因であると仮定します。 脅威ハンティング は仮説ベースのアプローチ (侵害が既に何らかの形で発生している) を使用して、その仮説を証明または反証するためにツールを使用してシステムをインテリジェントに分析します。 検出エンジニアリング は、新しい新しいサイバー攻撃を検出するための装備のない観測プラットフォームを拡張するための特殊な検出メカニズムを開発する手法です。

明示的に確認する: "既定の信頼" という考え方から "例外による信頼" に移行することは、可視性を通じて信頼されたアクティビティを検証できる必要があることを意味します。 インテリジェントな ID とアクセスの監視を使用して監視プラットフォームを拡張すると、異常な動作をリアルタイムで検出するのに役立ちます。

Azure ファシリテーション

- Microsoft Defender XDR は、エンドポイント、クラウド アプリ、ID など、複数のドメインにわたる高度な脅威ハンティングを提供します。

インシデントの準備と対応の管理

インシデントの準備:

セキュリティ情報イベント管理 (SIEM) とセキュリティ オーケストレーション、自動化、対応 (SOAR) ソリューションを実装して、セキュリティ インシデントを検出して対応するためのインフラストラクチャの監視とアラート システムを強化します。

クラウド システムの脆弱性を事前にスキャンします。 SIEM システムと統合できる脆弱性スキャナーを使用すると、環境全体のセキュリティ データが統合されます。これにより、複数の種類のセキュリティ リスクやインシデントを効率的に検出して対応できます。

拡張された検出と対応 (XDR) ソリューションを実装することで、環境内のセキュリティ リスクの可視性の深さを高めます。 このデータを SIEM システムにフィードすると、セキュリティ監視が 1 つのウィンドウに統合され、 セキュリティ運用 チームの効率が最適化されます。

インシデント対応計画: インシデント検出には、監視プラットフォームの最新化が不可欠です。 また、インシデント対応計画を維持するための基礎でもあります。 インシデント対応計画は、定期的に更新される実際のドキュメントである必要があります。 脅威ハンティングと検出エンジニアリングの取り組みや、MITRE ATT&CK サポート情報 などの公開されているリスク情報を最新の状態に保つ必要があります。

インシデント対応計画を維持するだけでなく、インシデント対応とディザスター リカバリー計画を完全に開発する必要もあります。

ビジネス継続性とディザスター リカバリー: クラウド環境に回復性があり、インシデントから迅速に復旧できるように、ディザスター リカバリー計画を開発してテストします。 ビジネス継続性をサポートするバックアップと復旧の戦略を含めます。 多くの場合、環境内の個々のワークロードには独自の復旧ターゲットとプロセスがあるため、ビジネスのすべての側面をカバーする単一のプランではなく、ワークロードベースのプランを用意することをお勧めします。 このトピックのワークロードに重点を置いたガイダンスについては適切に設計された Framework disaster 復旧ガイドを参照してください。

Azure ファシリテーション

Microsoft Defender for Cloud には、servers、torage、コンテナー、SQL データベース、、DNS など、多くのワークロード リソースを監視および保護するプランが用意されています。 これらのプランを使用すると、既存の監視ソリューションでは見つけることができない可能性がある詳細な分析情報を検出できます。

- Defender for Servers には、Azure ベースまたは Azure Arc 対応 VM に対する脆弱性スキャンのMicrosoft Defender 脆弱性の管理が含まれています。

Microsoft Sentinel は、Microsoft クラウドネイティブ SIEM および SOAR ソリューションです。 スタンドアロン ソリューションとして使用できます。 また、Microsoft Defender と統合して、 強化されたセキュリティ運用プラットフォームを提供します。

Defender XDR の自動調査と対応 は、セキュリティ運用チームが、多くのシナリオに対して自動検出と自己復旧機能を提供することで、脅威に効率的かつ効果的に対処するのに役立ちます。

機密性の管理

機密性に関連するセキュリティ体制の継続的な管理には、適切に設計された監視と監査のプラクティスを定期的に実行し、体系化された監査手順を維持し、継続的な改善の機会を探す必要があります。

定期的な監視と監査: 機密性ポリシーの整合性を確保するには、監視と監査の両方に対して定期的な周期を確立する必要があります。 継続的な監視は、潜在的なセキュリティの脅威と異常を早期に検出するのに役立ちます。 ただし、監視だけでは不十分です。 実施されているポリシーとコントロールが有効であり、それらが遵守されていることを確認するには、定期的な監査を実施する必要があります。 監査は、セキュリティ体制の包括的なレビューを提供し、対処する必要があるギャップや弱点を特定するのに役立ちます。

監査手順の文書化と制度化: 監査手順の文書化は、一貫性と説明責任のために不可欠です。 これらの手順を制度化することで、監査が体系的かつ定期的に行われるようにします。 詳細なドキュメントには、監査の範囲、手法、使用されるツール、および監査の頻度が含まれている必要があります。 このプラクティスは、高いレベルのセキュリティを維持するのに役立ちます。 また、コンプライアンスと規制の目的に対する明確な証跡も提供します。

機密性を強化するためのベスト プラクティスは次のとおりです。

職務の分離 (SoD): SoD の実装は、関心の競合を防ぎ、不正行為のリスクを軽減するのに役立ちます。 責任を異なる個人に分けることで、1 人のユーザーが重要なプロセスのすべての側面を制御できないようにします。

ユーザー ライフサイクルのプロアクティブ メンテナンス: ユーザー アカウントを定期的に更新および管理する必要があります。 この方法では、不要になったユーザーのアクセスを迅速に取り消し、ロールの変更に応じてアクセス許可を更新し、非アクティブなアカウントが無効であることを確認します。 プロアクティブ メンテナンスは、未承認のアクセスを防ぐのに役立ち、現在の承認されたユーザーのみが機密データにアクセスできるようにします。 Access Architects は、これらのメジャーを標準の運用手順に含める必要があります。

Azure ファシリテーション

Microsoft Purview データ損失防止 (DLP) は、攻撃者が使用する一般的なプロセスを通じて流出を検出して防ぐのに役立ちます。 Purview DLP は、エンドポイント デバイスから機密データを流出させるために、初めて使用またはクラウド アプリケーションを使用する敵対者を検出できます。 Purview DLP は、敵対者が検出されないように名前を変更したときに、これらのツールの実行を識別することもできます。

Microsoft Purview インサイダー リスク管理は、IP 盗難、データ漏えい、セキュリティ違反など、悪意のある、または不注意な内部関係者の潜在的なリスクを検出して防止するのに役立ちます。

整合性の管理

データとシステムの整合性を管理するには、資産に対する未承認の変更を検出するための特定の構成で堅牢な監視が必要です。 管理フェーズの他の重要な教義は、継続的な改善とトレーニングの実践を採用することです。

データ整合性の監視: データの整合性を効果的に監視することは複雑なタスクです。 インテリジェントなツールを使用すると、適切な監視メカニズムを構成する負担を軽減できます。 インテリジェントなデータ ガバナンスと SIEM および SOAR ソリューションを組み合わせると、データに関連するアクティビティに関する深い洞察を得て、インシデント対応計画の一部を自動化できます。 監視では、データ ストアへの不正アクセスやデータ ストアへの変更など、異常な動作を検出する必要があります。 即時ロックアウトなどの自動インシデント対応は、悪意のあるアクティビティの爆発半径を最小限に抑えるのに役立ちます。

システム整合性の監視: システム整合性の効果的な監視は、データの整合性を監視するよりも簡単です。 最新の監視およびアラート プラットフォームのほとんどは、システムの変更を検出するのに十分な設備を備えています。 IaC を介して環境に対する変更のみを許可し、適切に設計された認証とアクセス プラットフォームなど、デプロイに関する適切なガードレールを使用すると、承認されたプロトコルの外部で発生した変更が検出され、直ちに調査されるようにすることができます。

Azure ファシリテーション

データ整合性の監視

- Microsoft Purview の正常性管理 は、データ標準を体系化し、資産内のデータが時間の経過と共にこれらの標準にどのように準拠しているかを測定するのに役立ちます。 データの正常性を追跡するためのレポートが提供され、データ所有者が発生した問題を修復するのに役立ちます。

可用性の管理

クラウド資産の可用性を管理するには、テストによって検証される堅牢でプロアクティブな可用性の監視が必要です。

可用性の監視: すべてのインフラストラクチャとアプリケーションが監視用に構成されていること、および適切なチームに通知するようにアラートが構成されていることを確認します。 クラウドネイティブのログ記録と アプリケーションインストルメント化 機能を使用して、監視設計を簡素化し、運用上の負担を軽減します。

可用性テスト: すべてのインフラストラクチャとアプリケーションは、全体的なテスト戦略の一環として、可用性のために定期的にテストする必要があります。 障害の挿入と混乱のテスト は、誤動作を意図的に導入することで、可用性とセキュリティをテストするための優れた戦略です。

Azure ファシリテーション

前に説明した Defender for Cloud ソリューションに加えて、次のソリューションを検討してください。

Azure Monitor Application Insights の自動インストルメンテーション を使用すると、 Application Insights を使用して、アプリケーションを簡単にインストルメント化して豊富なテレメトリ監視を行うことができます。 自動インストルメンテーションでは、多くの Azure ベースとオンプレミスのホスティングの種類がサポートされています。

Azure Chaos Studio は、カオス エンジニアリングを使って、クラウド アプリケーションとサービスの回復性を測定、把握、改善するのに役立つマネージド サービスです。

セキュリティの維持管理

継続的な教育

進化する脅威とテクノロジを最新の状態に保つために、クラウド セキュリティ プラクティスの継続的な教育と認定を奨励します。 このトレーニングでは、次の内容を取り上げる必要があります。

脅威の検出。 Microsoft Sentinel などの高度な分析および監視ツールを使用して、脅威を早期に検出し、継続的な監視と脅威の事前識別を重視します。 高度な分析により、潜在的なセキュリティ上の脅威を示す可能性のある異常なパターンと動作を特定できます。 統合された脅威インテリジェンスは、既知の脅威に関する最新の情報を提供します。これにより、新たなリスクを検出するシステムの能力が強化されます。 検出された脅威への迅速な対応を確実にするために、封じ込めのための自動アクションなど、事前に計画された対応に関するトレーニングを含めます。

インシデント対応。 内部と外部の両方のソースから脅威が発生する可能性があると仮定して、ゼロ トラスト原則を統合する堅牢なインシデント対応戦略について、セキュリティ運用チームをトレーニングします。 このアクティビティには、ID の継続的な検証とリソースへのアクセスのセキュリティ保護が含まれます。 トレーニングでは、特定のインシデント シナリオに基づいて対応アクションをガイドするためのデシジョン ツリーとフローチャートの使用についても説明する必要があります。

- 可用性。 Azure サービスを使用して高可用性とディザスター リカバリー ソリューションのデプロイに関するトレーニングを提供し、必要なときにデータとリソースに確実にアクセスできるようにします。 このトレーニングには、インシデント中の可用性を維持するための手順を概説する計画済み応答の維持が含まれます。 また、トレーニングでは、中断が発生した場合でも重要なリソースへの継続的なアクセスを確保するための戦略についても説明し、Azure の高可用性ツールとディザスター リカバリー ツールの設定と管理に関する実践的なトレーニングを含める必要があります。

シミュレーションの演習: 実際のシナリオに向けてチームを準備するための定期的なセキュリティ訓練とシミュレーションを実施します。 これらの演習では、ゼロ トラスト フレームワーク内のインシデントに対応する組織の能力を評価し、セキュリティで保護されるまで、すべてのネットワーク セグメントが侵害された可能性があると見なします。 フィッシング攻撃、データ侵害、ランサムウェアなどのシナリオをシミュレートして、対応戦略のギャップを特定し、インシデントの処理に関する実践的なエクスペリエンスを提供する必要があります。 訓練では、侵害されたシステムを迅速に分離して、情報を配布するための明確で効率的なチャネルの確立を通じて、さらに広がり、迅速なコミュニケーションを防ぎ、関連するすべてのデータが安全に収集され、保存され、その後の分析と調査をサポートすることで証拠の保存を行うことで、封じ込め戦略を強調する必要があります。 インシデント プレイブックや通信プロトコルなどの計画済み応答を使用して、これらの訓練中のアクションが一貫性があり体系的であることを確認します。

インシデント対応訓練: さまざまな脅威シナリオをシミュレートする現実的な訓練を通じて、インシデント対応計画を定期的にテストします。 これらの訓練には、組織全体の包括的な準備を確実にするために、Security Operations Center (SOC) チーム、インシデント対応コーディネーター、ガバナンス リーダー、インシデント コントローラー、調査リーダー、インフラストラクチャ リーダー、クラウド ガバナンス チームなど、関連するすべての利害関係者が関与する必要があります。 アクセス制御の有効性 (機密性) のテスト、重要なデータの整合性チェックの実装、インシデント発生時のサービスの可用性を維持するための手順の実装など、CIA トライアドとゼロ トラスト原則の要素をこれらの訓練に組み込みます。 事前に定義された役割と責任などの事前に計画された対応を使用してチーム間で明確なコミュニケーションと共同作業を行い、影響を受けるシステムの迅速な分離と脅威の軽減による迅速な封じ込めにより、効果的な調整を強調します。 インシデント後のレビューと継続的な改善のための明確な記録を提供するために実行されたアクションを文書化します。

機密性と整合性のための継続的な改善戦略

継続的な改善は、エンタープライズ クラウド環境での機密性と整合性を維持および強化するために不可欠です。 構成管理と監査と検査の結果を文書化することは非常に重要です。 このドキュメントでは、傾向、定期的な問題、改善のための領域を特定するために分析できる履歴レコードを提供します。

機密性の戦略:

過去から学ぶ。 過去の検査から学んだ教訓を実装することは、継続的な改善の重要な理念です。 組織は、以前の監査と検査の結果を分析することで、弱点を特定し、将来同様の問題を防ぐための是正措置を実施できます。 このプロアクティブなアプローチにより、組織は継続的に進化し、セキュリティ体制が向上します。

リアルタイム データを使用します。 リアルタイム監視は、継続的な改善において重要な役割を果たします。 リアルタイム データを使用することで、組織は潜在的な脅威をすばやく特定して対応できます。これにより、セキュリティ対策が常に最新かつ効果的であることが保証されます。 この動的アプローチは、組織が過去の間違いを繰り返さないようにし、新たな脅威に対する回復力を維持するのに役立ちます。

機密性のトレーニング。 全体的なトレーニング戦略の一環として、従業員が機密保持ポリシーと手順に基づいてトレーニングされていることを確認します。 このトレーニングは、新入社員には必須であり、すべての従業員に対して定期的に実施する必要があります。 セキュリティ チームの従業員の場合は、自分の役割に固有のより深いトレーニングを含める必要があります。 承認されていないアクセスから機密情報を保護するために、暗号化と厳密なアクセス制御を実装することの重要性を教えます。 また、トレーニングでは、承認された担当者のみが機密データにアクセスできるように、データ暗号化テクノロジとアクセス管理ツールのベスト プラクティスについても説明する必要があります。

整合性戦略:

データを定期的に監査します。 データの手動監査を定期的に実行して、データ ガバナンスと監視ツールが期待どおりに動作していることを確認します。 改善の機会を探します。

データの検疫。 次のように、適切なデータ衛生習慣を採用します。

品質、精度、一貫性についてデータを手動で監査します。 検出されたエラーを修正します。

正規化などの戦略を使用して、不整合と冗長性を減らします。

運用環境で必要なくなった場合は、コールド ストレージまたはオフライン ストレージに履歴データをアーカイブします。 アーカイブする必要のないデータを消去します。

暗号化構成を定期的に確認して、すべての機密データが保存時および転送中に暗号化されていることを確認します。 暗号化の業界標準を定期的に確認し、システムがそれらの標準に準拠していることを確認します。

バックアップを実行するバックアップ要求側をサポートしています。 バックアップ構成を定期的に確認して、機密データまたはその他の重要なデータを含むすべてのデータ ストアがバックアップされていることを確認します。 復元テストを実行して、バックアップ データが有効であることを確認します。 定期的に復元をテストして、システムが組織の目標復旧時間 (RTO) と目標復旧時点 (RPO) の目標に準拠していることを確認します。

システムとデータへのアクセスを定期的に確認します。 システムとデータ ストアへのアクセス許可のレビューは、アクセス制御とポリシーにギャップがないことを確認するために定期的に行う必要があります。

整合性トレーニングを実施します。 全体的なトレーニング戦略の一環として、従業員がデータとシステムの整合性ポリシーと手順に関してトレーニングされていることを確認します。 このトレーニングは、新入社員には必須であり、すべての従業員に対して定期的に実施する必要があります。 セキュリティ チームの従業員に対して、自分の役割に固有のより深いトレーニングを提供します。 データの精度と信頼性を確保するために、コードとしてのインフラストラクチャ (IaC) の DevOps プロセスの使用に関するトレーニングを提供します。 バージョン管理、継続的インテグレーション、自動テストなどの DevOps プラクティスは、デプロイ前にクラウド環境のインフラストラクチャに対する変更を追跡、監査、検証するのに役立ちます。 DevOps プラクティスは、ランディング ゾーンを維持するために特に重要です。これは、インフラストラクチャの変更を体系的に処理する方法を提供することで、構成の一貫性と整合性を確保するためです。

次のステップ

ゼロ トラスト導入フレームワークを確認しクラウド導入の取り組みを通じてゼロ トラストアプローチを統合する方法について学習します。

適切に設計されたフレームワークの セキュリティ の柱を確認して、ワークロードに重点を置いたセキュリティ ガイダンスを取得します。