Scenario di distribuzione di Microsoft Entra: Modernizzare l'accesso remoto alle app locali con MFA per app

Gli scenari di distribuzione di Microsoft Entra forniscono indicazioni dettagliate su come combinare e testare questi prodotti Microsoft Entra Suite.

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- ID verificato di Microsoft Entra (funzionalità Premium)

- Accesso a Internet Microsoft Entra

- Accesso privato di Microsoft Entra

In queste guide vengono descritti gli scenari che mostrano il valore di Microsoft Entra Suite e come interagiscono le sue funzionalità tra di loro.

- Introduzione agli scenari di distribuzione di Microsoft Entra

- Scenario di distribuzione di Microsoft Entra - Forza lavoro e onboarding guest, identità e governance del ciclo di vita degli accessi in tutte le app

- Scenario di distribuzione di Microsoft Entra - Proteggere l'accesso a Internet in base alle esigenze aziendali

Scenario: Modernizzare l'accesso remoto con accesso rapido

In questa sezione viene descritto come configurare i prodotti Microsoft Entra Suite per uno scenario in cui l'organizzazione fittizia, Contoso, sta aggiornando la soluzione VPN esistente. La nuova soluzione basata sul cloud scalabile consente di passare a Secure Access Service Edge (SASE). Per raggiungere questo obiettivo, distribuiscono Accesso a Internet Microsoft Entra, Accesso privato Microsoft Entra e Microsoft Entra ID Protection.

Accesso privato Microsoft Entra fornisce agli utenti (in ufficio o in remoto) l'accesso sicuro alle risorse aziendali private. Accesso privato Microsoft Entra si basa sul proxy dell'applicazione Microsoft Entra per estendere l'accesso a qualsiasi risorsa privata, indipendentemente dalla porta e dal protocollo TCP/IP.

Gli utenti remoti possono connettersi ad app private in ambienti ibridi e multicloud, reti private e data center da qualsiasi dispositivo e rete senza richiedere una soluzione VPN. Il servizio offre l'accesso adattivo per app in base ai criteri di accesso condizionale (CA) per una sicurezza più granulare rispetto a una soluzione VPN tradizionale.

Microsoft Entra ID Protection- based identity and access management (IAM) consente di proteggere le identità utente e le credenziali da compromissioni.

È possibile replicare questi passaggi generali per la soluzione Contoso, come descritto in questo scenario.

- Registrarsi in Microsoft Entra Suite. Abilitare e configurare Microsoft Entra Internet e Accesso privato per le impostazioni di rete e sicurezza desiderate.

- Distribuire il client Microsoft Global Secure Access nei dispositivi utente e nei connettori Accesso privato Microsoft Entra nelle reti private. Includere reti virtuali basate su Internet as a Service (IaaS) multicloud per accedere alle app e alle risorse nelle reti Contoso.

- Configurare le app private come app di accesso sicuro globale. Assegnare utenti e gruppi appropriati. Configurare i criteri di accesso condizionale per tali app e utenti. Con questa configurazione, è possibile ottenere l'accesso minimo consentendo l'accesso solo a utenti e gruppi che richiedono l'accesso.

- Abilitare Microsoft Entra ID Protection per consentire agli amministratori di analizzare e correggere i rischi per proteggere e proteggere le organizzazioni. I rischi possono essere inseriti in strumenti come l'accesso condizionale per prendere decisioni di accesso e reinserci in uno strumento siem (Security Information and Event Management) per l'analisi.

- Usare log e analisi avanzati da Accesso a Internet Microsoft Entra, Accesso privato Microsoft Entra e Microsoft Entra ID Protection per tenere traccia e valutare lo stato di rete e sicurezza. Questa configurazione consente al team del Centro operazioni di sicurezza (SOC) di rilevare e esaminare tempestivamente le minacce per evitare l'escalation.

Le soluzioni Microsoft Entra Suite offrono questi vantaggi rispetto alla VPN:

- Gestione semplificata e consolidata

- Costi di VPN inferiori

- Maggiore sicurezza e visibilità

- Esperienza utente e efficienza più fluide

- Preparazione per SASE

Requisiti per l'accesso remoto con accesso rapido

Questa sezione definisce i requisiti per la soluzione dello scenario.

Autorizzazioni per l'accesso remoto con accesso rapido

Gli amministratori che interagiscono con le funzionalità di Accesso globale sicuro richiedono i ruoli Amministratore Accesso globale sicuro e Amministratore applicazioni.

La configurazione dei criteri di accesso condizionale richiede il ruolo di Amministratore accesso condizionale o di Amministratore della sicurezza. Alcune funzionalità potrebbero anche richiedere altri ruoli.

Prerequisiti per l'accesso remoto con accesso rapido

Per distribuire e testare correttamente questo scenario, configurare questi prerequisiti:

- Tenant di Microsoft Entra con licenza P1 di Microsoft Entra ID. Configurare Microsoft Entra ID per testare microsoft Entra ID Protection.

È possibile acquistare licenze o ottenere licenze di prova.

- Un utente con almeno i ruoli di Amministratore Accesso globale sicuro e di Amministratore di applicazioni per configurare le funzionalità di Microsoft Security Service Edge.

- Almeno un utente di test client nel tenant

- Un dispositivo client Windows con la configurazione seguente:

- Versione di Windows 10/11 64 bit.

- Aggiunta a Microsoft Entra o aggiunta a ibrido

- Connessione a Internet e nessun accesso alla rete aziendale o VPN

- Scaricare e installare il client di Accesso globale sicuro nel dispositivo client. L'articolo Client di Accesso globale sicuro per Windows consente di comprendere i prerequisiti e l'installazione.

- Per testare Accesso privato Microsoft Entra, configurare un server Windows in modo che funzioni come server di risorse:

- Windows Server 2012 R2 o versione successiva

- Una condivisione file

- Per testare Accesso privato Microsoft Entra, configurare un server Windows in modo che funzioni come server connettore:

- Windows Server 2012 R2 o versione successiva

- Connettività di rete al servizio Microsoft Entra

- Porte 80 e 443 aperte al traffico in uscita

- Consentire l'accesso agli URL necessari

- Stabilire la connettività tra il server connettore e il server applicazioni. Confermare l'accesso all'applicazione di test nel server applicazioni, ad esempio l'accesso riuscito alla condivisione file.

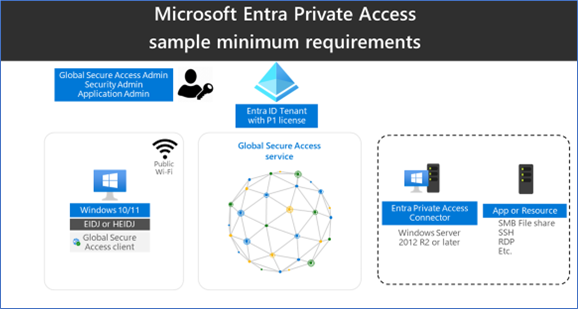

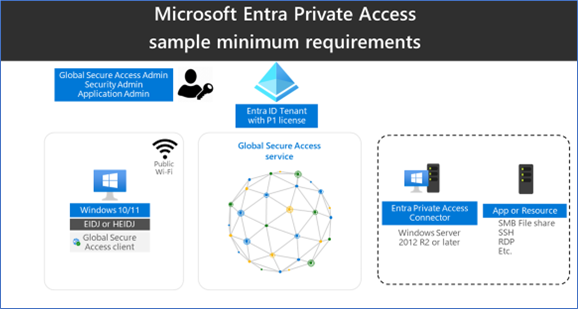

Questo diagramma illustra i requisiti minimi di architettura per distribuire e testare Accesso privato Microsoft Entra:

Configurare l'accesso sicuro globale per l'accesso remoto con accesso rapido

In questa sezione viene attivato l'Accesso globale sicuro tramite l'interfaccia di amministrazione di Microsoft Entra. Si configurano quindi le configurazioni iniziali necessarie per questo scenario.

- Accedi all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

- Passare a Accesso globale sicuro>Informazioni di base>Attiva l'Accesso globale sicuro nel tenant. Selezionare Attiva per abilitare le funzionalità SSE.

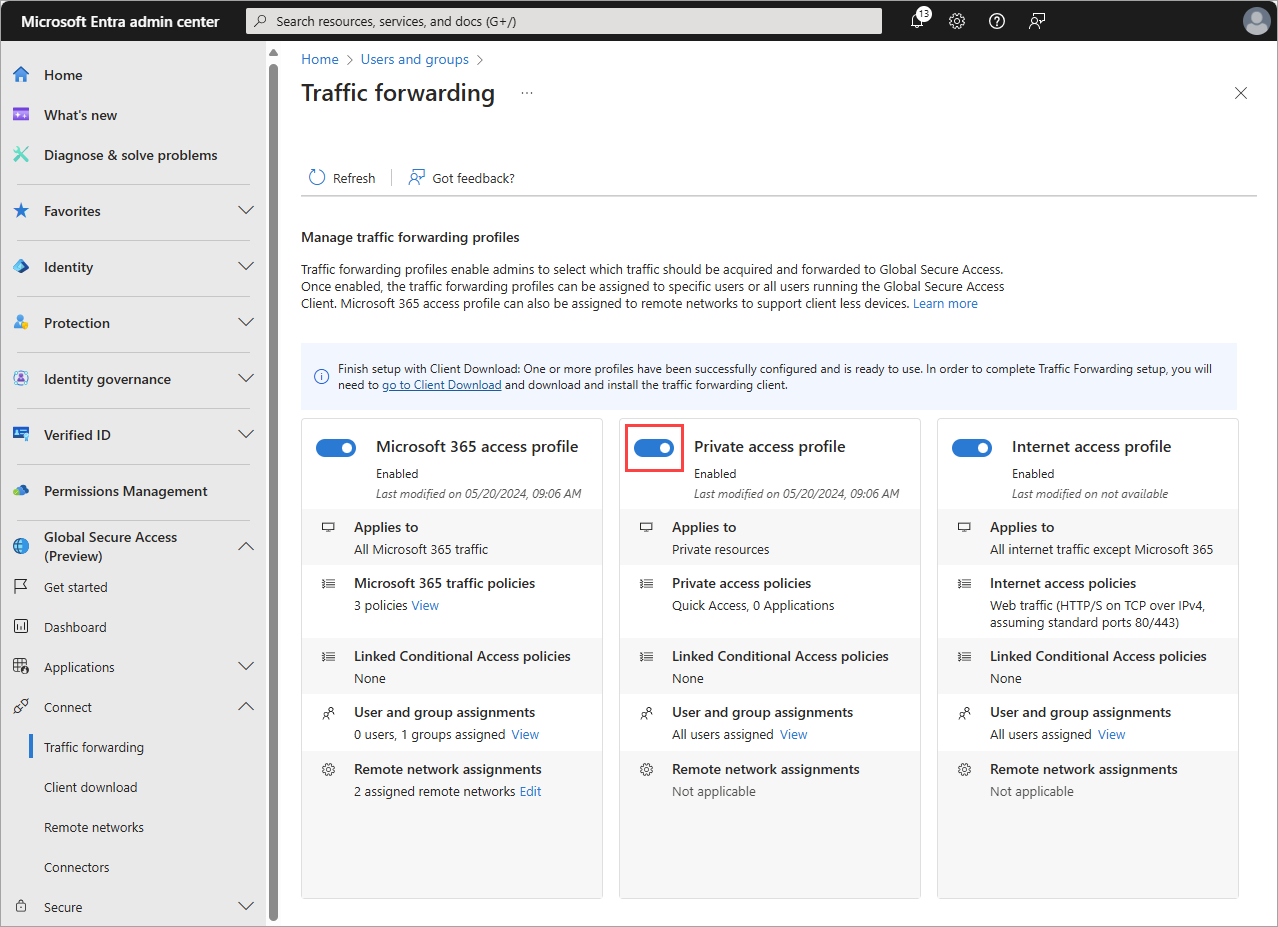

- Passare a Accesso globale sicuro>Connessione>Inoltro del traffico. Attiva/disattiva il profilo di accesso privato. L'inoltro del traffico consente di configurare il tipo di traffico di rete per eseguire il tunneling attraverso i servizi della soluzione Microsoft Security Service Edge. Configurare i profili di inoltro del traffico per gestire i tipi di traffico.

Il profilo di accesso di Microsoft 365 è per Accesso a Internet Microsoft Entra per Microsoft 365.

Il profilo di accesso privato è per Accesso privato Microsoft Entra.

Il profilo di accesso a Internet è per Accesso a Internet Microsoft Entra. La soluzione Microsoft Security Service Edge acquisisce solo il traffico nei dispositivi client in cui è installato il client di Accesso globale sicuro.

Installare il client Di accesso sicuro globale per l'accesso remoto con accesso rapido

Accesso a Internet Microsoft Entra per Microsoft 365 e Accesso privato Microsoft Entra usano il client di Accesso globale sicuro nei dispositivi Windows. Questo client acquisisce e inoltra il traffico di rete alla soluzione Microsoft Security Service Edge. Completare questi passaggi di installazione e configurazione:

Assicurarsi che il dispositivo Windows sia aggiunto a Microsoft Entra o aggiunto a ibrido.

Accedere al dispositivo Windows con un ruolo utente di Microsoft Entra con privilegi di amministratore locale.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro

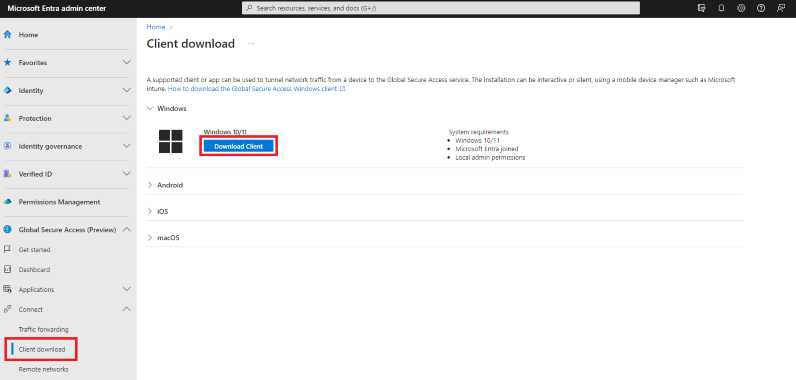

Passare ad Accesso globale sicuro>Connetti >Client Download. Selezionare Scarica client. Completare l’installazione.

Nella barra delle applicazioni, il client di Accesso globale sicuro viene prima visualizzato come disconnesso. Dopo alcuni secondi, quando vengono richieste le credenziali, immettere le credenziali dell'utente di prova.

Nella barra delle applicazioni della finestra passare il puntatore del mouse sull'icona Client Accesso globale sicuro e verificare lo stato sia impostato su Connesso.

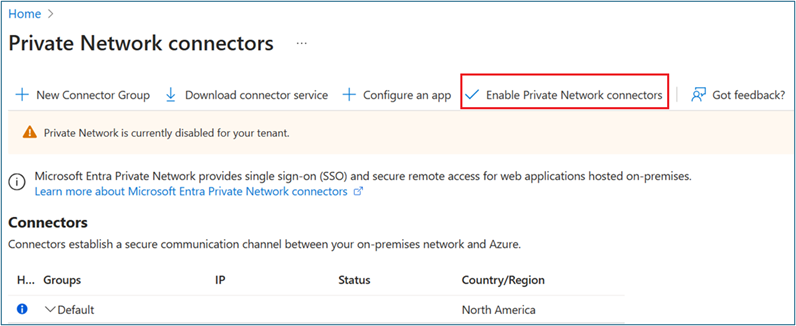

Configurare il server connettore per l'accesso remoto con accesso rapido

Il server connettore comunica con la soluzione Microsoft Security Service Edge come gateway alla rete aziendale. Usa connessioni in uscita tramite 80 e 443 e non richiede porte in entrata. Maggiori informazioni su Come configurare i connettori per l'accesso privato di Microsoft Entra. Completare questi passaggi di configurazione:

Nel server del connettore accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore di accesso sicuro globale.

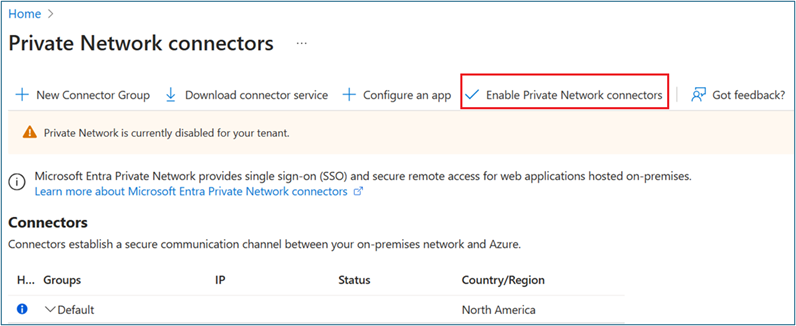

Passare ad Accesso globale sicuro>Connetti>Connettori. Selezionare Abilita connettori di rete privata.

Selezionare Scarica servizio connettore.

Seguire l'installazione guidata per installare il servizio connettore nel server connettore. Quando richiesto, immettere le credenziali del tenant per completare l'installazione.

Il server connettore viene installato quando viene visualizzato in Connettori.

In questo scenario viene usato il gruppo di connettori predefinito con un server connettore. In un ambiente di produzione creare gruppi di connettori con più server connettore. Vedere indicazioni dettagliate per la pubblicazione di app in reti separate usando i gruppi di connettori.

Creare un gruppo di sicurezza per l'accesso remoto con accesso rapido

In questo scenario si usa un gruppo di sicurezza per assegnare le autorizzazioni all'applicazione Accesso privato e ai criteri di accesso condizionale di destinazione.

- Nell'interfaccia di amministrazione di Microsoft Entra creare un nuovo gruppo di sicurezza solo cloud.

- Aggiungere l'utente di test come membro.

Determinare la risorsa privata per l'accesso remoto con accesso rapido

In questo scenario si usano i servizi di condivisione file come risorsa di esempio. È possibile usare qualsiasi applicazione o risorsa privata. È necessario conoscere le porte e i protocolli usati dall'applicazione per pubblicarla con Accesso privato Microsoft Entra.

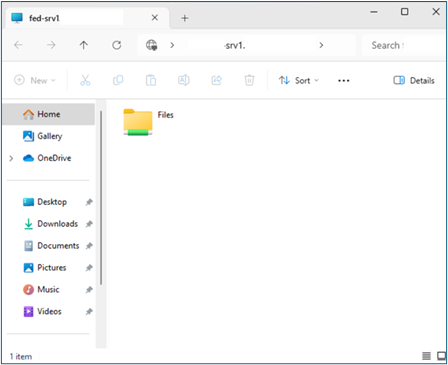

Identificare un server con una condivisione file da pubblicare e prendere nota del relativo indirizzo IP. I servizi di condivisione file usano la porta 445/TCP.

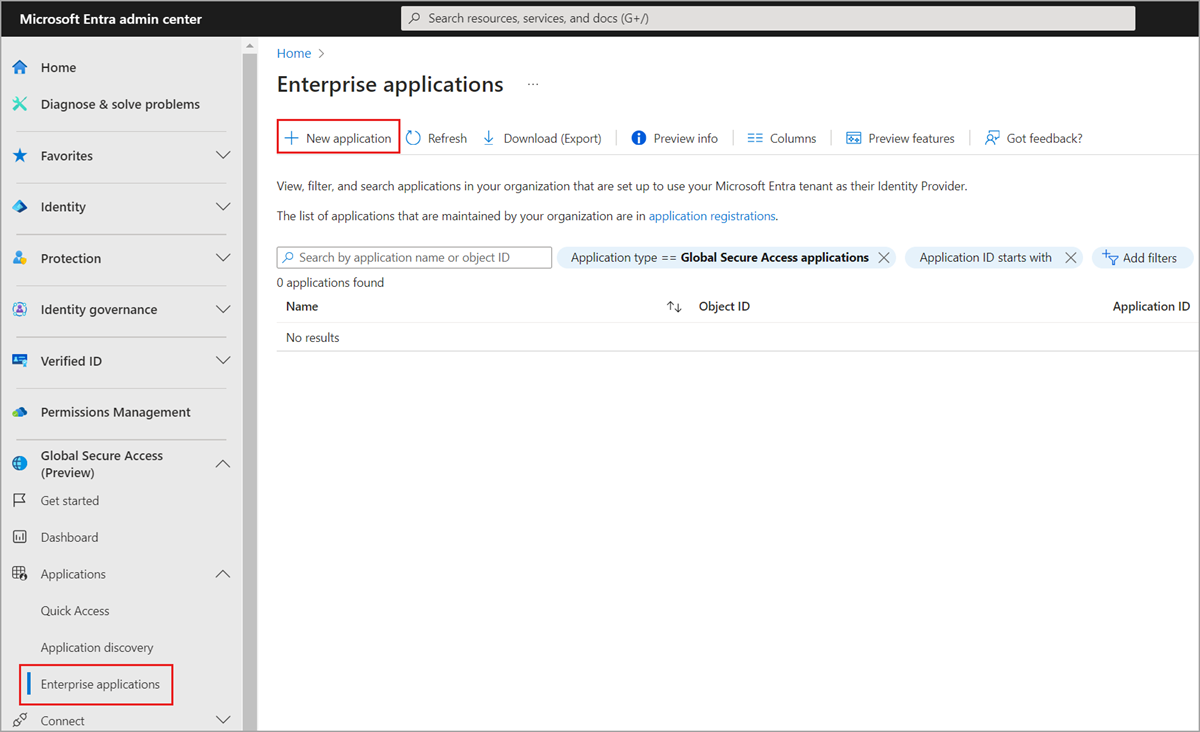

Pubblicare un'applicazione per l'accesso remoto con accesso rapido

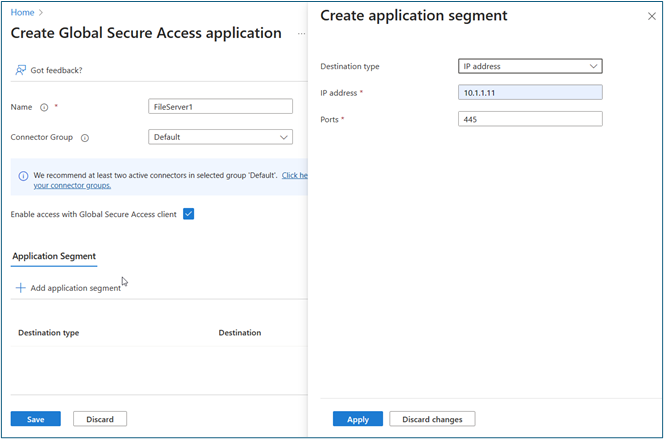

Accesso privato Microsoft Entra supporta applicazioni TCP (Transmission Control Protocol) tramite qualsiasi porta. Per connettersi al file server (porta TCP 445) tramite Internet, completare questa procedura:

Dal server connettore verificare che sia possibile accedere a una condivisione file nel file server.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro

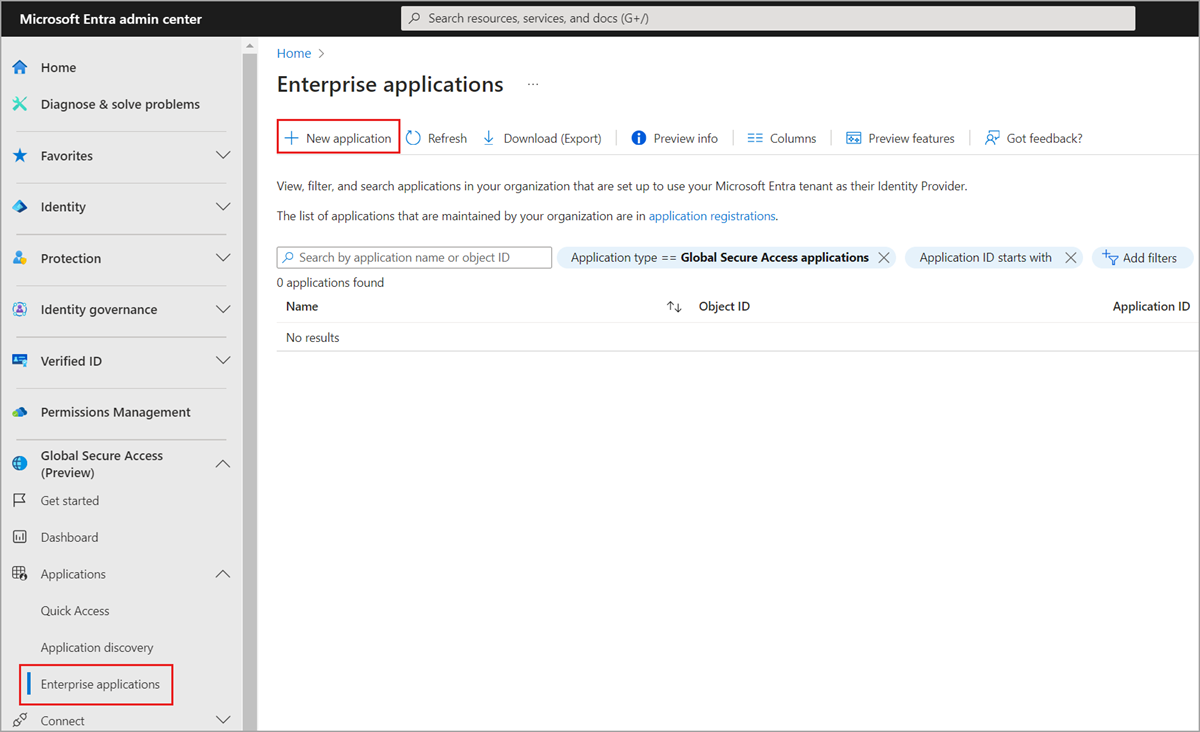

Passare a Applicazioni aziendali>sicuro globale+ Nuova applicazione.

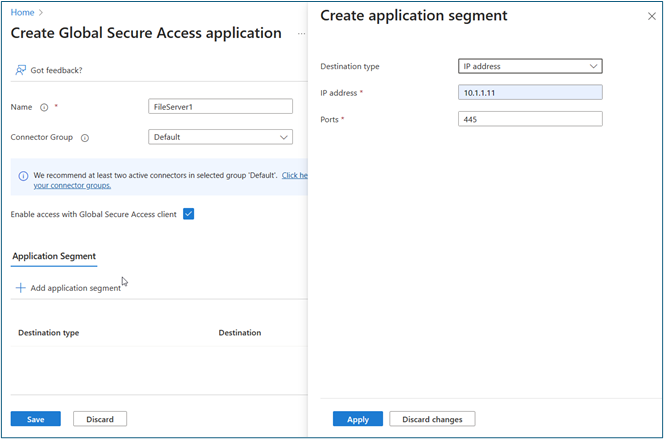

Immettere un nome , ad esempio FileServer1. Selezionare il gruppo di connettori predefinito. Selezionare +Aggiungi segmento di applicazione. Immettere l'indirizzo IP del server applicazioni e la porta 441.

Selezionare Applica>salva. Verificare che l'applicazione sia in applicazioni aziendali.

Passare a Applicazioni di identità>>aziendali. Selezionare la nuova applicazione.

Seleziona Utenti e gruppi. Aggiungere il gruppo di sicurezza creato in precedenza con utenti di test che accedono a questa condivisione file da Internet.

Proteggere l'applicazione pubblicata per l'accesso remoto con accesso rapido

In questa sezione vengono creati criteri di accesso condizionale che bloccano l'accesso alla nuova applicazione quando il rischio di un utente è elevato.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passare a Protezione>Accesso condizionale>Criteri.

- Selezionare Nuovi criteri.

- Immettere un nome e selezionare utenti. Selezionare utenti e gruppi. Selezionare il gruppo di sicurezza creato in precedenza.

- Selezionare Risorse di destinazione>App e l'applicazionecreata in precedenza, ad esempio FileServer1.

- Selezionare Condizioni>Rischio>Sì. Selezionare Livelli di rischio alti e medi . Selezionare Fatto.

- Selezionare Concedi>accesso>Selezionare.

- Attiva/Disattiva criterio.

- Rivedere le impostazioni.

- Seleziona Crea.

Convalidare l'accesso per l'accesso remoto con accesso rapido

In questa sezione viene verificato che l'utente possa accedere al file server senza rischi. Verificare che l'accesso sia bloccato quando viene rilevato il rischio.

Accedere al dispositivo in cui è stato installato in precedenza il client Di accesso sicuro globale.

Provare ad accedere al file server eseguendo \

\\IP_addresse verificare che sia possibile esplorare la condivisione file.

Se necessario, simulare il rischio utente seguendo le istruzioni riportate in Simulazione dei rilevamenti dei rischi in Microsoft Entra ID Protection. Potrebbe essere necessario provare più volte per aumentare il rischio utente a medio o alto.

Provare ad accedere al file server per verificare che l'accesso sia bloccato. Potrebbe essere necessario attendere fino a un'ora per l'applicazione del blocco.

Verificare che i criteri di accesso condizionale creati in precedenza usando i log di accesso blocchino l'accesso. Aprire i log di accesso non interattivi da ZTNA Network Access Client - Applicazione privata . Visualizzare i log dal nome dell'applicazione accesso privato creato in precedenza come nome della risorsa.

Scenario: Modernizzare l'accesso remoto per ogni app

In questa sezione viene descritto come configurare i prodotti Microsoft Entra Suite per uno scenario in cui l'organizzazione fittizia, Contoso, sta trasformando la propria pratica di cybersecurity. Adottano principi zero trust che verificano in modo esplicito, usano privilegi minimi e presuppongono violazioni in tutte le applicazioni e le risorse. Nel processo di individuazione sono state identificate più applicazioni aziendali che non usano l'autenticazione moderna e si basano sulla connettività alla rete aziendale (dalle succursali o in remoto con VPN).

È possibile replicare questi passaggi generali per la soluzione Contoso, come descritto in questo scenario.

- Per verificare in modo esplicito, configurare l'accesso privato a Microsoft Entra ID per accedere alla rete aziendale in base all'applicazione. Usare il set unificato di controlli di accesso forniti dall'accesso condizionale e microsoft Entra ID Protection per concedere l'accesso alla rete aziendale in base a identità, endpoint e segnale di rischio che usano con Microsoft 365 e altre applicazioni cloud.

- Per applicare privilegi minimi, usare Microsoft Entra ID Governance per creare pacchetti di accesso per includere l'accesso alla rete per app insieme alle applicazioni che lo richiedono. Questo approccio concede l'accesso alla rete aziendale ai dipendenti allineati alle funzioni di lavoro nel ciclo di vita del joiner/mover/leaver.

Nell'ambito di questa trasformazione, i team SecOps ottengono analisi della sicurezza più avanzate e più coesa per identificare meglio le minacce alla sicurezza. Questi sono i vantaggi dell'uso delle soluzioni insieme:

- Sicurezza e visibilità migliorate. Applicare criteri di accesso granulari e adattivi in base all'identità e al contesto di utenti e dispositivi, nonché alla riservatezza e alla posizione dei dati e alle applicazioni. Usare log e analisi arricchiti per ottenere informazioni dettagliate sulla rete e sul comportamento di sicurezza per rilevare e rispondere più rapidamente alle minacce.

- Accesso con privilegi minimi alle applicazioni locali. Ridurre l'accesso alla rete aziendale solo a ciò che le applicazioni richiedono. L'assegnazione e la governance dell'accesso allineato alla funzione di processo si evolve attraverso il ciclo joiners/movers/leavers. Questo approccio riduce il rischio di vettori di attacco di movimento laterale.

- Incrementare la produttività. Abilitare in modo coerente l'accesso alle applicazioni e alle reti quando gli utenti si uniscono all'organizzazione in modo che siano pronti per iniziare il giorno 1. Gli utenti hanno l'accesso corretto alle informazioni, alle appartenenze ai gruppi e alle applicazioni necessarie. Le funzionalità self-service per i mover all'interno dell'organizzazione garantiscono la revoca dell'accesso quando gli utenti lasciano l'organizzazione.

Requisiti per l'accesso remoto per app

Questa sezione definisce i requisiti per la soluzione dello scenario.

Autorizzazioni per l'accesso remoto per app

Gli amministratori che interagiscono con le funzionalità di Accesso globale sicuro richiedono i ruoli Amministratore Accesso globale sicuro e Amministratore applicazioni.

La configurazione di Identity Governance richiede almeno il ruolo di amministratore di Identity Governance.

Licenze per l'accesso remoto per app

Per implementare tutti i passaggi descritti in questo scenario, sono necessarie licenze di Accesso globale sicuro e di Microsoft Entra ID Governance. È possibile acquistare licenze o ottenere licenze di prova. Per altre informazioni sulle licenze di accesso sicuro globale, vedere la sezione relativa alle licenze di Che cos'è l'accesso sicuro globale?.

Utenti per l'accesso remoto per app

Per configurare e testare i passaggi in questo scenario, sono necessari gli utenti seguenti:

- Amministratore di Microsoft Entra con i ruoli definiti in Autorizzazioni

- Amministratore di Active Directory locale per configurare La sincronizzazione cloud e l'accesso alla risorsa di esempio (file server)

- Un utente regolare sincronizzato per eseguire test su un dispositivo client

Prerequisiti per l'accesso privato

Per distribuire e testare correttamente questo scenario, configurare questi prerequisiti.

- Un dispositivo client Windows con la configurazione seguente:

- Versione di Windows 10/11 64 bit.

- Aggiunta a Microsoft Entra o aggiunta a ibrido

- Connessione a Internet e nessun accesso alla rete aziendale o VPN

- Scaricare e installare il client di Accesso globale sicuro nel dispositivo client. L'articolo Client di Accesso globale sicuro per Windows consente di comprendere i prerequisiti e l'installazione.

- Per testare Accesso privato Microsoft Entra, configurare un server Windows in modo che funzioni come server di risorse:

- Windows Server 2012 R2 o versione successiva

- Una condivisione file

- Per testare Accesso privato Microsoft Entra, configurare un server Windows in modo che funzioni come server connettore:

- Windows Server 2012 R2 o versione successiva

- Connettività di rete al servizio Microsoft Entra

- Porte 80 e 443 aperte al traffico in uscita

- Consentire l'accesso agli URL necessari

- Stabilire la connettività tra il server connettore e il server applicazioni. Verificare di poter accedere all'applicazione di test nel server applicazioni, ad esempio l'accesso alla condivisione file con esito positivo.

Questo diagramma illustra i requisiti minimi di architettura per distribuire e testare Accesso privato Microsoft Entra:

Determinare la risorsa privata per l'accesso remoto per ogni app

In questo scenario si usano i servizi di condivisione file come risorsa di esempio. È possibile usare qualsiasi applicazione o risorsa privata. È necessario conoscere le porte e i protocolli usati dall'applicazione per pubblicarla con Accesso privato Microsoft Entra.

Identificare un server con una condivisione file che si desidera pubblicare e prendere nota del relativo indirizzo IP. I servizi di condivisione file usano la porta 445/TCP.

Configurare l'accesso sicuro globale per l'accesso remoto per ogni app

Attivare l'accesso sicuro globale tramite l'interfaccia di amministrazione di Microsoft Entra e configurare le configurazioni iniziali necessarie per questo scenario.

- Accedi all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

- Passare a Accesso globale sicuro>Informazioni di base>Attiva l'Accesso globale sicuro nel tenant. Selezionare Attiva per abilitare le funzionalità SSE nel tenant.

- Passare a Accesso globale sicuro>Connessione>Inoltro del traffico. Attiva/disattiva il profilo di accesso privato. L'inoltro del traffico consente di configurare il tipo di traffico di rete per eseguire il tunneling attraverso i servizi della soluzione Microsoft Security Service Edge. Configurare i profili di inoltro del traffico per gestire i tipi di traffico.

Il profilo di accesso di Microsoft 365 è per Accesso a Internet Microsoft Entra per Microsoft 365.

Il profilo di accesso privato è per Accesso privato Microsoft Entra.

Il profilo di accesso a Internet è per Accesso a Internet Microsoft Entra. La soluzione Microsoft Security Service Edge acquisisce solo il traffico nei dispositivi client in cui è installato il client di Accesso globale sicuro.

Installare il client Di accesso sicuro globale per l'accesso remoto per ogni app

Accesso a Internet Microsoft Entra per Microsoft 365 e Accesso privato Microsoft Entra usano il client di Accesso globale sicuro nei dispositivi Windows. Questo client acquisisce e inoltra il traffico di rete alla soluzione Microsoft Security Service Edge. Completare questi passaggi di installazione e configurazione:

Assicurarsi che il dispositivo Windows sia aggiunto a Microsoft Entra ID o aggiunto ibrido.

Accedere al dispositivo Windows con un ruolo utente microsoft Entra ID con privilegi di amministratore locale.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro

Passare ad Accesso globale sicuro>Connetti >Client Download. Selezionare Scarica client. Completare l’installazione.

Nella barra delle applicazioni, il client di Accesso globale sicuro viene prima visualizzato come disconnesso. Dopo alcuni secondi, quando vengono richieste le credenziali, immettere le credenziali dell'utente di prova.

Nella barra delle applicazioni della finestra passare il puntatore del mouse sull'icona Client Accesso globale sicuro e verificare lo stato sia impostato su Connesso.

Configurare il server connettore per l'accesso remoto per ogni app

Il server connettore comunica con la soluzione Microsoft Security Service Edge come gateway alla rete aziendale. Usa connessioni in uscita tramite 80 e 443 e non richiede porte in entrata. Informazioni su come configurare i connettori per Accesso privato Microsoft Entra. Completare questi passaggi di configurazione:

Nel server del connettore accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore di accesso sicuro globale.

Passare ad Accesso globale sicuro>Connetti>Connettori. Selezionare Abilita connettori di rete privata.

Selezionare Scarica servizio connettore.

Seguire l'installazione guidata per installare il servizio connettore nel server connettore. Quando richiesto, immettere le credenziali del tenant per completare l'installazione.

Il server connettore viene installato quando viene visualizzato in Connettori.

In questo scenario viene usato il gruppo di connettori predefinito con un server connettore. In un ambiente di produzione creare gruppi di connettori con più server connettore. Vedere indicazioni dettagliate per la pubblicazione di app in reti separate usando i gruppi di connettori.

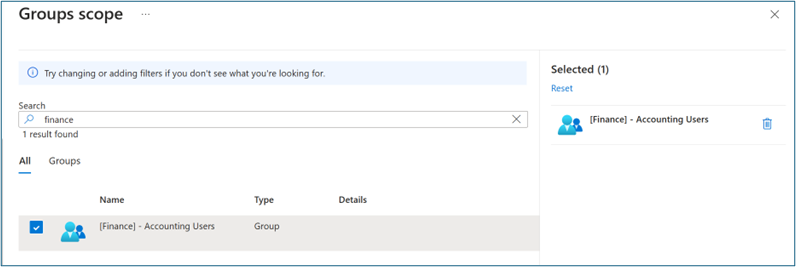

Creare un gruppo di sicurezza delle applicazioni di accesso privato

In questo scenario si usa un gruppo di sicurezza per assegnare le autorizzazioni all'applicazione Accesso privato e ai criteri di accesso condizionale di destinazione.

- Nell'interfaccia di amministrazione di Microsoft Entra creare un nuovo gruppo di sicurezza solo cloud.

- Aggiungere l'utente di test come membro.

Pubblicare un'applicazione per l'accesso remoto per ogni app

Accesso privato Microsoft Entra supporta applicazioni TCP (Transmission Control Protocol) tramite qualsiasi porta. Per connettersi al file server (porta TCP 445) tramite Internet, completare questa procedura:

Dal server connettore verificare che sia possibile accedere a una condivisione file nel file server.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro.

Passare a Applicazioni aziendali>sicuro globale+ Nuova applicazione.

Immettere un nome , ad esempio FileServer1. Selezionare il gruppo di connettori predefinito. Selezionare +Aggiungi segmento di applicazione. Immettere l'indirizzo IP del server applicazioni e la porta 441.

Selezionare Applica>salva. Verificare che l'applicazione sia in applicazioni aziendali.

Passare a Applicazioni di identità>>aziendali. Selezionare la nuova applicazione.

Seleziona Utenti e gruppi. Aggiungere il gruppo di sicurezza creato in precedenza con utenti di test che accedono a questa condivisione file da Internet.

Configurare la governance dell'accesso per l'accesso remoto per ogni app

In questa sezione vengono descritti i passaggi di configurazione per questa soluzione.

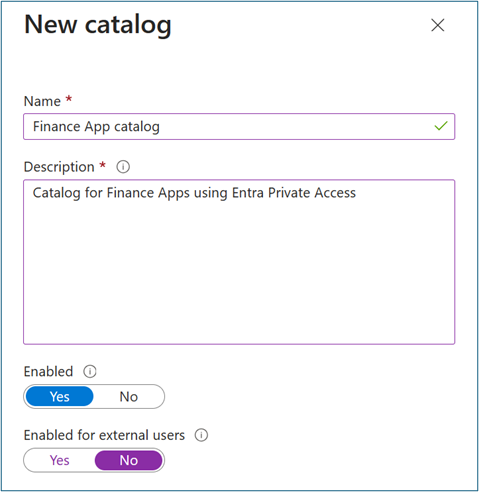

Creare il catalogo di gestione entitlement

Seguire questa procedura per creare un catalogo di gestione entitlement:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

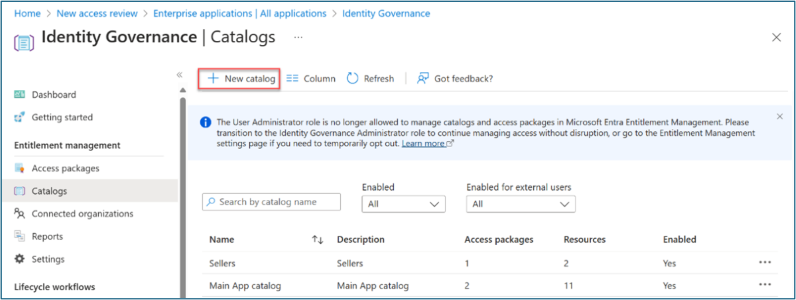

Passare a Identity governance>Gestione entitlement>Cataloghi.

Selezionare +Nuovo catalogo.

Immettere un nome univoco per il catalogo e specificare una descrizione. I richiedenti visualizzano queste informazioni nei dettagli del pacchetto di accesso.

Per creare pacchetti di accesso in questo catalogo per gli utenti interni, selezionare Abilitato per gli utenti>esterni No.

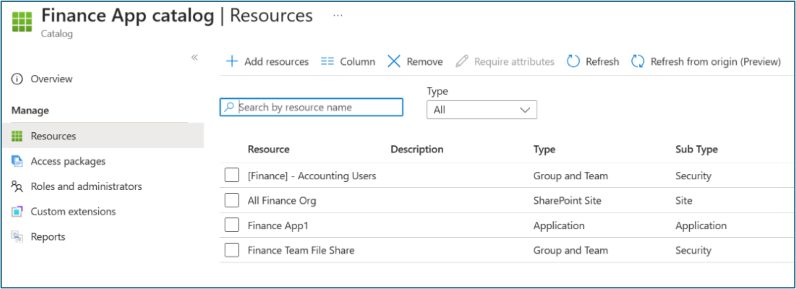

In Catalogo aprire il catalogo a cui si desidera aggiungere risorse. Selezionare Risorse>+Aggiungi risorse.

Selezionare Tipo, quindi Gruppi e Teams, Applicazioni o Siti di SharePoint.

Selezionare e aggiungere l'applicazione ( ad esempio FileServer1) e il gruppo di sicurezza (ad esempio Finance Team File Share) creato in precedenza. Selezionare Aggiungi.

Provisioning di gruppi in Active Directory

È consigliabile effettuare il provisioning di gruppi in Active Directory con Microsoft Entra Cloud Sync. Se si usa La sincronizzazione connetti, passare alla configurazione di Sincronizzazione cloud. Gli articoli Prerequisiti per Microsoft Entra Cloud Sync in Microsoft Entra ID e Come installare l'agente di provisioning di Microsoft Entra forniscono istruzioni dettagliate. Il writeback del gruppo v2 in Microsoft Entra Connect Sync non sarà più disponibile dopo il 30 giugno 2024.

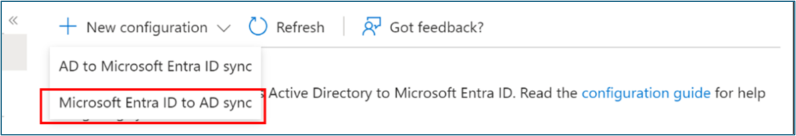

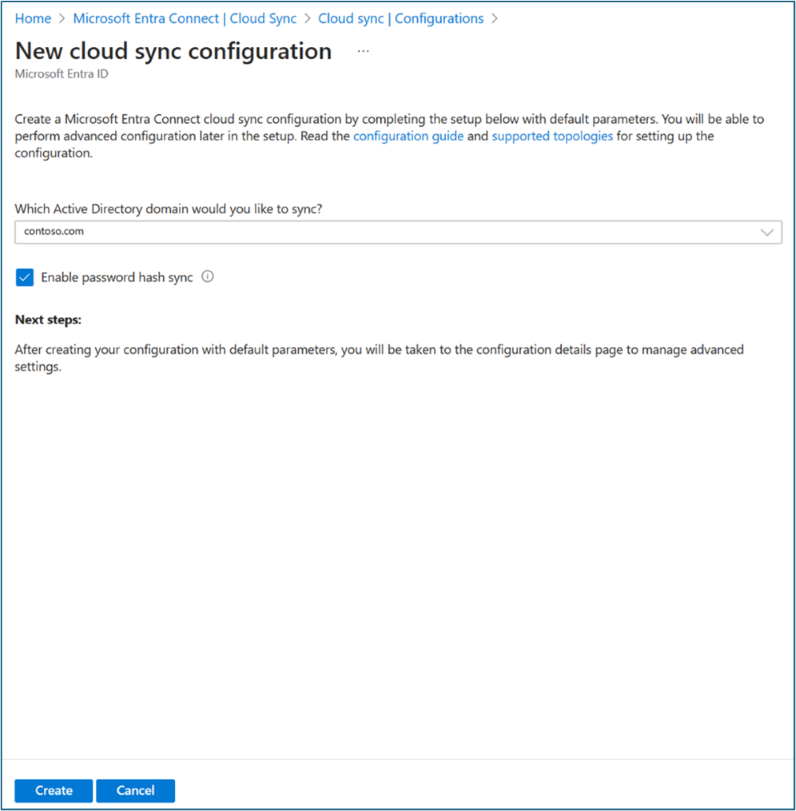

Per configurare la sincronizzazione di Microsoft Entra Cloud, seguire questa procedura:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione cloud.

Selezionare Nuova configurazione.

Selezionare Microsoft Entra ID to AD sync .Select Microsoft Entra ID to AD sync.

In Configurazioni selezionare il dominio. Facoltativamente, selezionare Abilita sincronizzazione dell'hash delle password.

Seleziona Crea.

Per La configurazione introduttiva, selezionare Aggiungi filtri di ambito (accanto all'icona Aggiungi filtri di ambito) o Filtri di ambito (in Gestisci).

Selezionare Gruppi di sicurezza selezionati nell'opzione Seleziona gruppi . Selezionare Modifica oggetti. Aggiungere il gruppo di sicurezza Microsoft Entra ID creato in precedenza, ad esempio Finance Team File Share. Questo gruppo viene usato per gestire l'accesso alle applicazioni locali usando flussi di lavoro del ciclo di vita e pacchetti di accesso nei passaggi successivi.

Assegnare l'accesso al file server locale

- Creare una condivisione file nel file server selezionato.

- Assegnare le autorizzazioni di lettura al gruppo di sicurezza Microsoft Entra ID (ad esempio Finance Team File Share) di cui è stato effettuato il provisioning in Active Directory.

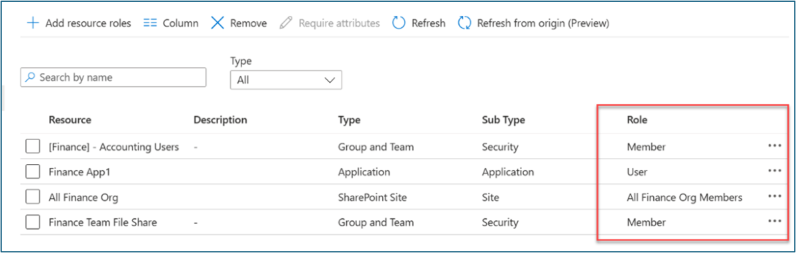

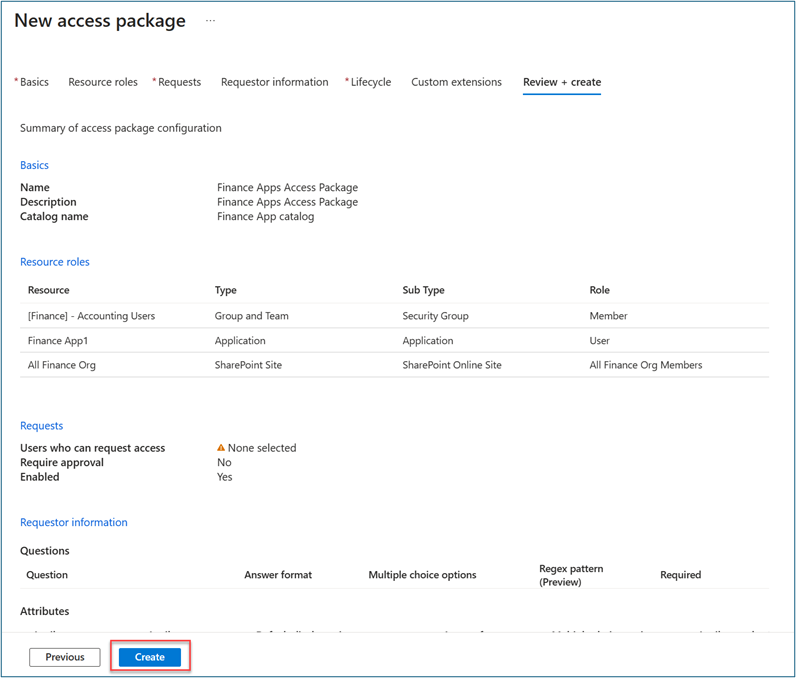

Creare un pacchetto di accesso per l'accesso remoto per ogni app

Seguire quesi passaggi per creare un pacchetto di accesso in Gestione entitlement:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity governance>Gestione entitlement>Pacchetto di accesso.

Selezionare Nuovo pacchetto di accesso.

Per Informazioni di base assegnare al pacchetto di accesso un nome, ad esempio Finance Apps Access Package. Specificare il catalogo creato in precedenza.

Per Ruoli risorsa selezionare le risorse aggiunte in precedenza, ad esempio l'appFileServer1 e il gruppo di sicurezza Finance Team File Share.

In Ruolo selezionare Membro per Condivisione file team finance e Utente per l'app FileServer1 .

In Richieste selezionare Per gli utenti nella directory. In alternativa, abilitare il pacchetto di accesso per gli utenti guest (da discutere in uno scenario separato).

Se è stata selezionata l'opzione Utenti e gruppi specifici, selezionare Aggiungi utenti e gruppi.

Non selezionare un utente in Seleziona utenti e gruppi. Si testa un utente che richiede l'accesso in un secondo momento.

Facoltativo:Nella sezione Approvazione, specificare se è necessaria l'approvazione quando gli utenti richiedono questo pacchetto di accesso.

Facoltativo: in Informazioni richiedente selezionare Domande. Immettere una domanda che si vuole porre al richiedente. Questa domanda è nota come stringa di visualizzazione. Per aggiungere opzioni di localizzazione, selezionare Aggiungi localizzazione.

Per Ciclo di vita specificare la scadenza dell'assegnazione di un utente al pacchetto di accesso. Specificare se gli utenti possono estendere le assegnazioni. In Scadenza, impostare Scadenza delle assegnazioni di pacchetti di accesso su In data, Numero di giorni, Numero di ore o Mai.

Seleziona Crea.

Creare flussi di lavoro del ciclo di vita

In questa sezione viene descritto come creare flussi di lavoro joiner e leaver ed eseguire flussi di lavoro su richiesta.

Creare un flusso di lavoro del joiner

Per creare un flusso di lavoro join, seguire questa procedura.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei flussi di lavoro del ciclo di vita.

Passare a Flussi di lavoro del ciclo di>delle identità Creare un flusso di lavoro.

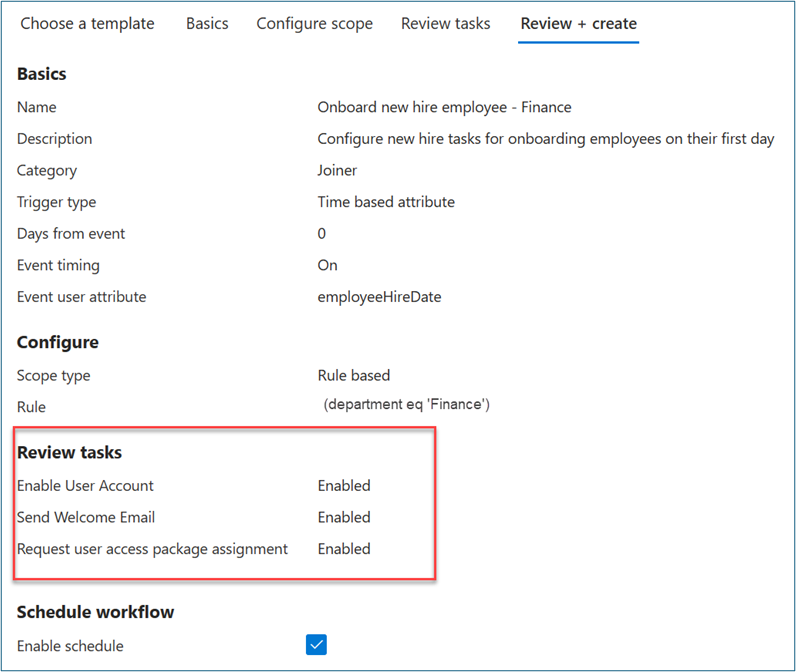

Per Scegliere un flusso di lavoro selezionare Onboard new hire employee (Onboard new hire employee).

Per Informazioni di base immettere Onboard New hire employee -- Finance per il nome visualizzato e la descrizione del flusso di lavoro. Selezionare Avanti.

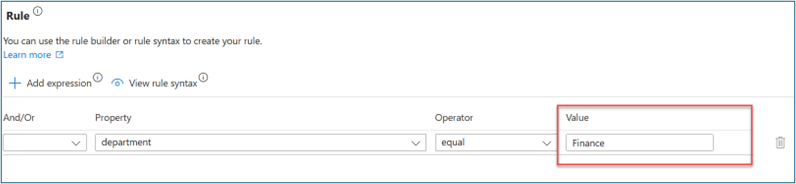

Per Configura regola>immettere i valori per Proprietà, Operatore e Valore. Modificare l'espressione dell'ambito impostandola solo su utenti in cui il reparto proprietà>ha valoreFinance. Assicurarsi che l'utente di test popola Proprietà con la stringa Finance in modo che si tratti dell'ambito del flusso di lavoro.

In Rivedi attività selezionare Aggiungi attività per aggiungere un'attività al modello. Per questo scenario, viene aggiunta l'assegnazione del pacchetto di accesso utente richiesta.

Per Informazioni di base selezionare Richiedi assegnazione pacchetto di accesso utente. Assegnare un nome a questa attività, ad esempio Assegna pacchetto di accesso finanziario. Selezionare un criterio.

In Configura selezionare il pacchetto di accesso creato in precedenza.

Facoltativo: aggiungere altre attività joiner come indicato di seguito. Per alcune di queste attività, assicurarsi che gli attributi importanti, ad esempio Manager e Posta elettronica , siano mappati correttamente agli utenti, come descritto in Automatizzare le attività di onboarding dei dipendenti prima del primo giorno di lavoro usando le API Flussi di lavoro del ciclo di vita.

- Abilitare l'account utente

- Aggiungere un utente a gruppi o team

- Invia messaggio di posta elettronica di benvenuto

- Generare TAP e inviare un messaggio di posta elettronica

Selezionare Abilita pianificazione.

Selezionare Rivedi e crea.

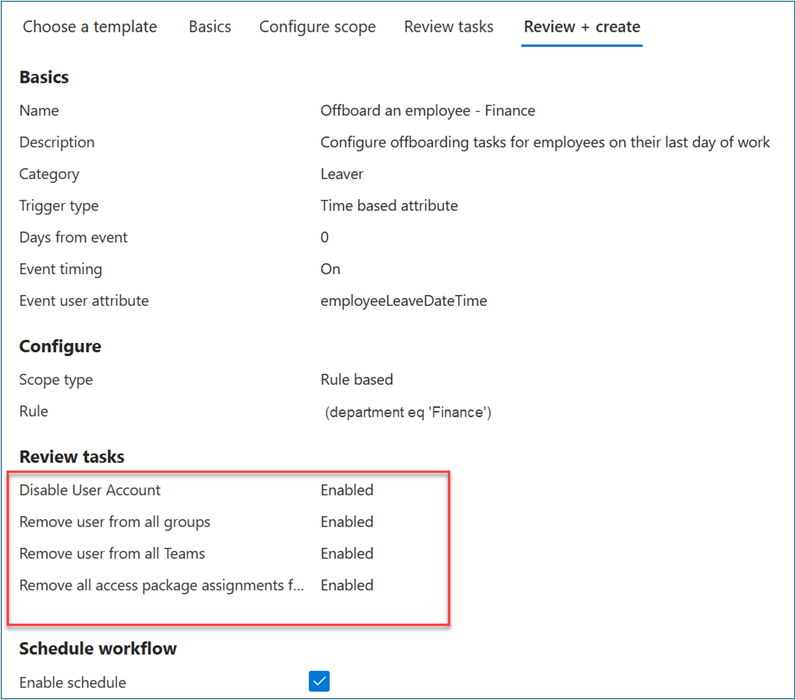

Creare un flusso di lavoro leaver

Per creare un flusso di lavoro di uscita, seguire questa procedura.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei flussi di lavoro del ciclo di vita.

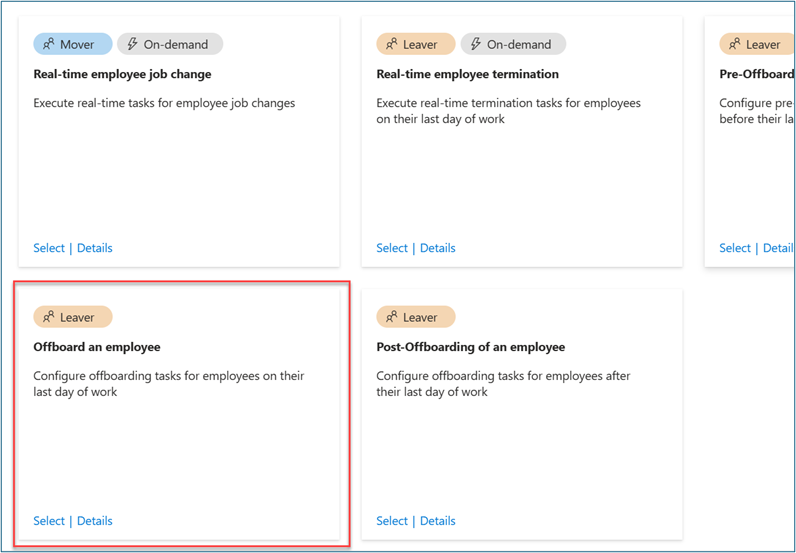

Passare a Flussi di lavoro del ciclo di>delle identità Creare un flusso di lavoro.

In Scegliere un flusso di lavoro selezionare Offboard an employee (Disattiva un dipendente).

In Informazioni di base immettere Offboard an employee -- Finance come nome visualizzato e descrizione per il flusso di lavoro. Selezionare Avanti.

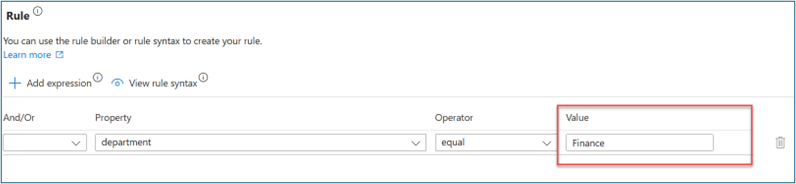

In Configura regola>immettere i valori per Proprietà, Operatore e Valore. Modificare l'espressione dell'ambito impostandola solo su utenti in cui il reparto proprietà>ha valoreFinance. Assicurarsi che l'utente di test popola Proprietà con la stringa Finance in modo che si tratti dell'ambito del flusso di lavoro.

In Rivedi attività selezionare Aggiungi attività per aggiungere un'attività al modello. Per questo scenario, viene aggiunta l'assegnazione del pacchetto di accesso utente richiesta.

Facoltativo: aggiungere altre attività di uscita, ad esempio:

- Disabilitare l'account utente

- Rimuovere l'utente da tutti i gruppi

- Rimuove l'utente da tutti i team

Attiva/disattiva la pianificazione.

Selezionare Rivedi e crea.

Nota

I flussi di lavoro del ciclo di vita vengono eseguiti automaticamente in base ai trigger definiti che combinano attributi basati sul tempo e un valore di offset. Ad esempio, se l'attributo è employeeHireDate e offsetInDays è -1, il flusso di lavoro deve attivare un giorno prima della data di assunzione del dipendente. Il valore può variare tra -180 e 180 giorni. I valori employeeHireDate e employeeLeaveDateTime devono essere impostati all'interno di Microsoft Entra ID per gli utenti.

Come sincronizzare gli attributi per i flussi di lavoro del ciclo di vita fornisce altre informazioni su attributi e processi.

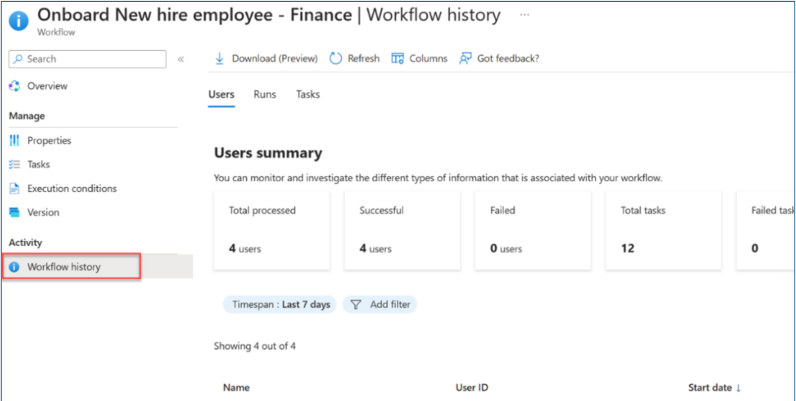

Eseguire il flusso di lavoro del join su richiesta

Per testare questo scenario senza attendere la pianificazione automatizzata, eseguire flussi di lavoro del ciclo di vita su richiesta.

Avviare il flusso di lavoro del joiner creato in precedenza.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei flussi di lavoro del ciclo di vita.

Andare a Governance dell'identità>Flussi di lavoro del ciclo di vita>Flussi di lavoro.

In Flusso di lavoro selezionare Onboard New hire employee -- Finance creato in precedenza.

Selezionare Esegui su richiesta.

In Seleziona utenti selezionare Aggiungi utenti.

In Aggiungi utenti selezionare gli utenti per cui si vuole eseguire il flusso di lavoro su richiesta.

Selezionare Aggiungi.

Confermare le scelte. Selezionare Esegui flusso di lavoro.

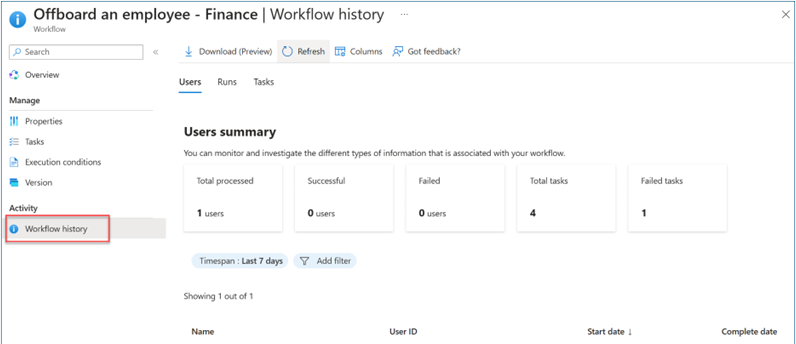

Selezionare Cronologia flusso di lavoro per verificare lo stato dell'attività.

Al termine di tutte le attività, verificare che l'utente abbia accesso alle applicazioni selezionate nel pacchetto di accesso. Questo passaggio completa lo scenario di join per consentire all'utente di accedere alle app necessarie il giorno 1.

Convalidare l'accesso per l'accesso remoto per ogni app

In questa sezione viene simulato un nuovo membro del team Finance che si aggiunge all'organizzazione. L'utente accede automaticamente alla condivisione file Finance Team e all'accesso remoto al file server con Accesso privato Microsoft Entra.

In questa sezione vengono descritte le opzioni per verificare l'accesso alle risorse assegnate.

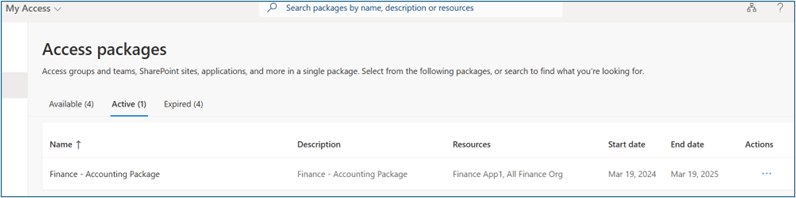

Verificare l'assegnazione dei pacchetti di accesso

Per verificare lo stato di assegnazione dei pacchetti di accesso, seguire questa procedura:

Come utente, accedere a

myaccess.microsoft.com.Selezionare Pacchetti di accesso, Attivo per visualizzare il pacchetto di accesso (ad esempio Finance Access Package) richiesto in precedenza.

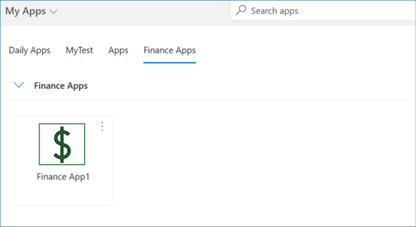

Verificare l'accesso alle app

Per verificare l'accesso alle app, seguire questa procedura:

Come utente, accedere a

myaccess.microsoft.com.Nell'elenco delle app trovare e accedere all'app creata in precedenza, ad esempio App Finance.

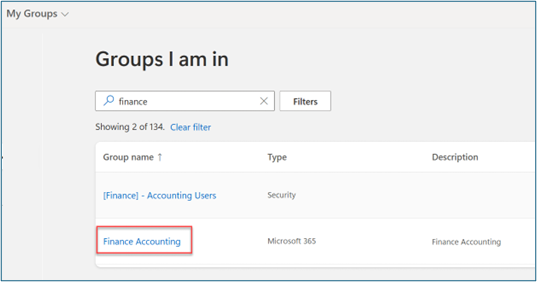

Verificare l'appartenenza al gruppo

Per verificare l'appartenenza ai gruppi, seguire questa procedura:

Come utente, accedere a

myaccess.microsoft.com.Selezionare Gruppi in cui si trova. Verificare l'appartenenza al gruppo creato in precedenza, ad esempio Contabilità finanziaria.

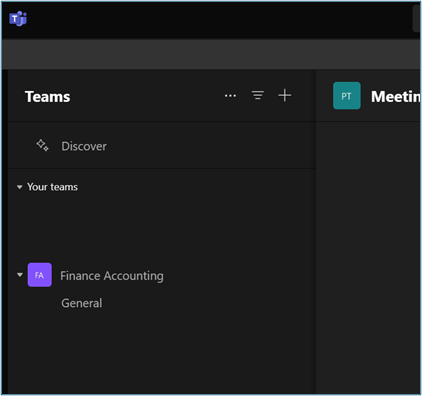

Verificare l'appartenenza a Teams

Per verificare l'appartenenza a Teams, seguire questa procedura:

Come utente, accedere a Teams.

Verificare l'appartenenza al team creato in precedenza, ad esempio Contabilità finanziaria.

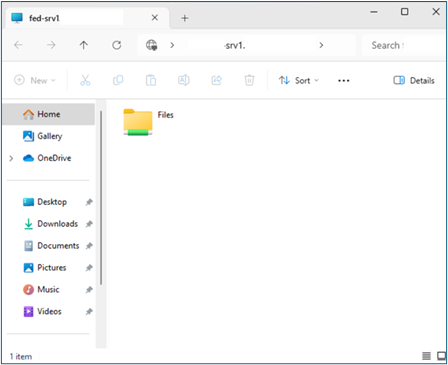

Verificare l'accesso remoto

Per verificare l'accesso utente al file server, seguire questa procedura:

Accedere al dispositivo di test in cui è stato installato il client di Accesso globale sicuro.

Eseguire \

\\IP_addresse convalidare l'accesso alla condivisione file.

Eseguire il flusso di lavoro leaver su richiesta

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei flussi di lavoro del ciclo di vita.

Andare a Governance dell'identità>Flussi di lavoro del ciclo di vita>Flussi di lavoro.

In Flussi di lavoro selezionare il flusso di lavoro Offboard an employee - Finance creato nei passaggi di uscita.

Selezionare Esegui su richiesta.

In Seleziona utenti selezionare Aggiungi utenti.

In Aggiungi utenti selezionare gli utenti per cui si vuole eseguire il flusso di lavoro su richiesta.

Selezionare Aggiungi.

Confermare le scelte e selezionare Esegui flusso di lavoro.

Selezionare Cronologia flusso di lavoro per verificare lo stato dell'attività.

Al termine di tutte le attività, verificare che l'utente venga rimosso da tutti gli accessi alle applicazioni selezionate nel pacchetto di accesso.

Convalidare la rimozione dell'accesso

Dopo aver eseguito il flusso di lavoro leaver, confermare la rimozione dell'accesso utente alle applicazioni finanziarie, al team finanziario, ai siti di SharePoint e alle condivisioni file ripetendo i passaggi descritti nelle sezioni Verificare l'accesso alle app e Verificare l'accesso remoto. Questo passaggio garantisce una verifica approfondita dell'utente impedito di accedere a queste risorse.

Contenuto correlato

- Informazioni su Microsoft Entra ID Governance

- Cos'è Microsoft Entra ID Protection?

- Pianificare una distribuzione di Microsoft Entra ID Protection

- Informazioni di base su Global Secure Access

- Informazioni sui client di Accesso globale sicuro per Accesso privato Microsoft Entra e Accesso a Internet Microsoft Entra

- Informazioni sull'Accesso privato Microsoft Entra

- Informazioni su Accesso a Internet Microsoft Entra