Scenario di distribuzione di Microsoft Entra - Proteggere l'accesso a Internet in base alle esigenze aziendali

Gli scenari di distribuzione di Microsoft Entra forniscono indicazioni dettagliate su come combinare e testare questi prodotti Microsoft Entra Suite.

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- ID verificato di Microsoft Entra (funzionalità Premium)

- Accesso a Internet Microsoft Entra

- Accesso privato di Microsoft Entra

In queste guide vengono descritti gli scenari che mostrano il valore di Microsoft Entra Suite e come interagiscono le sue funzionalità tra di loro.

- Introduzione agli scenari di distribuzione di Microsoft Entra

- Scenario di distribuzione di Microsoft Entra - Forza lavoro e onboarding guest, identità e governance del ciclo di vita degli accessi in tutte le app

- Scenario di distribuzione di Microsoft Entra: Modernizzare l'accesso remoto alle app locali con MFA per app

Panoramica dello scenario

In questa guida viene descritto come configurare i prodotti Microsoft Entra Suite per uno scenario in cui l'organizzazione fittizia, Contoso, dispone di rigidi criteri di accesso a Internet e vuole controllare l'accesso a Internet in base ai requisiti aziendali.

In uno scenario di esempio per cui viene descritto come configurare la soluzione, un utente del reparto marketing richiede l'accesso ai siti di social networking che Contoso vieta per tutti gli utenti. Gli utenti possono richiedere l'accesso in Accesso personale. Dopo l'approvazione, diventano membri di un gruppo che concede loro l'accesso ai siti di social networking.

In un altro scenario di esempio e nella soluzione corrispondente, un analista SOC deve accedere per un periodo di tempo specifico a un gruppo di destinazioni Internet ad alto rischio per analizzare un evento imprevisto. L'analista SOC può effettuare tale richiesta in Accesso personale. Dopo l'approvazione, diventano membri di un gruppo che concede loro l'accesso a destinazioni Internet ad alto rischio.

È possibile replicare questi passaggi generali per la soluzione Contoso, come descritto in questo scenario.

- Registrarsi in Microsoft Entra Suite. Abilitare e configurare l’Accesso a Internet Microsoft Entra per le impostazioni di rete e sicurezza desiderate.

- Distribuire i clienti Microsoft Global Secure Access nei dispositivi degli utenti. Abilitare accesso a Internet di Microsoft Entra

- Creare un profilo di sicurezza e criteri di filtro dei contenuti Web con criteri di base restrittivi che bloccano categorie Web e destinazioni Web specifiche per tutti gli utenti.

- Creare un profilo di sicurezza e criteri di filtro dei contenuti Web che consentono l'accesso ai siti di social networking.

- Creare un profilo di sicurezza che abilita la categoria Web Hacking.

- Usare Microsoft Entra ID Governance per consentire agli utenti di richiedere l'accesso ai pacchetti di accesso, ad esempio:

- Gli utenti del reparto marketing possono richiedere l'accesso ai siti di social networking con una verifica di accesso trimestrale.

- I membri del team SOC possono richiedere l'accesso a destinazioni Internet ad alto rischio con un limite di tempo di otto ore.

- Creare e collegare due criteri di accesso condizionale usando il controllo sessione del profilo di sicurezza dell’Accesso globale sicuro. Definire l'ambito dei criteri a gruppi di utenti per l'imposizione.

- Verificare che il traffico venga concesso in modo appropriato con i log del traffico in Accesso globale sicuro. Assicurarsi che gli utenti del reparto marketing possano accedere al pacchetto di accesso nel portale di Accesso personale.

Questi sono i vantaggi se si usano queste soluzioni insieme:

- Accesso con privilegi minimi alle destinazioni Internet. Ridurre l'accesso alle risorse Internet solo a ciò che l'utente richiede per il proprio ruolo di lavoro tramite il ciclo joiner/mover/leaver. Questo approccio riduce il rischio di compromissione dell'utente finale e del dispositivo.

- Gestione semplificata e unificata. Gestire le funzioni di rete e di sicurezza da una singola console basata sul cloud, riducendo la complessità e i costi di gestione di più soluzioni e appliance.

- Sicurezza e visibilità migliorate. Applicare criteri di accesso granulari e adattivi in base all'identità e al contesto dell'utente e del dispositivo, nonché alla riservatezza e alla posizione dei dati e alle app. I log e le analisi arricchiti forniscono informazioni dettagliate sul comportamento di rete e sicurezza per rilevare e rispondere più rapidamente alle minacce.

- Miglioramento dell'esperienza utente e della produttività. Fornire accesso rapido e facile alle app e alle risorse necessarie senza compromettere la sicurezza o le prestazioni.

Requisiti

Questa sezione definisce i requisiti per la soluzione di scenario.

Autorizzazioni

Gli amministratori che interagiscono con le funzionalità di Accesso globale sicuro richiedono i ruoli Amministratore Accesso globale sicuro e Amministratore applicazioni.

La configurazione dei criteri di accesso condizionale richiede il ruolo di Amministratore accesso condizionale o di Amministratore della sicurezza. Alcune funzionalità potrebbero anche richiedere altri ruoli.

La configurazione di Identity Governance richiede almeno il ruolo di amministratore di Identity Governance.

Licenze

Per implementare tutti i passaggi descritti in questo scenario, sono necessarie licenze di Accesso globale sicuro e di Microsoft Entra ID Governance. È possibile acquistare licenze o ottenere licenze di prova. Per altre informazioni sulle licenze di Accesso globale sicuro, vedere la sezione relativa alle licenze Che cos'è l'Accesso globale sicuro.

Prerequisiti per utenti e dispositivi

Per distribuire e testare correttamente questo scenario, effettuare la configurazione per questi prerequisiti:

- Tenant di Microsoft Entra con licenza P1 di Microsoft Entra ID. È possibile acquistare licenze o ottenere licenze di prova.

- Un utente con almeno i ruoli di Amministratore Accesso globale sicuro e di Amministratore di applicazioni per configurare le funzionalità di Microsoft Security Service Edge.

- Almeno un utente che funga da cliente di prova nel tenant.

- Un dispositivo client Windows con la configurazione seguente:

- Versione di Windows 10/11 64 bit.

- Aggiunta a Microsoft Entra o aggiunta a ibrido

- Connessione a Internet

- Scaricare e installare il client di Accesso globale sicuro nel dispositivo client. L'articolo Client di Accesso globale sicuro per Windows consente di comprendere i prerequisiti e l'installazione.

Configurare l'Accesso globale sicuro

In questa sezione viene attivato l'Accesso globale sicuro tramite l'interfaccia di amministrazione di Microsoft Entra. Vengono quindi configurate le configurazioni iniziali necessarie per lo scenario.

- Accedi all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

- Passare a Accesso globale sicuro>Informazioni di base>Attiva l'Accesso globale sicuro nel tenant. Selezionare Attiva per abilitare le funzionalità SSE.

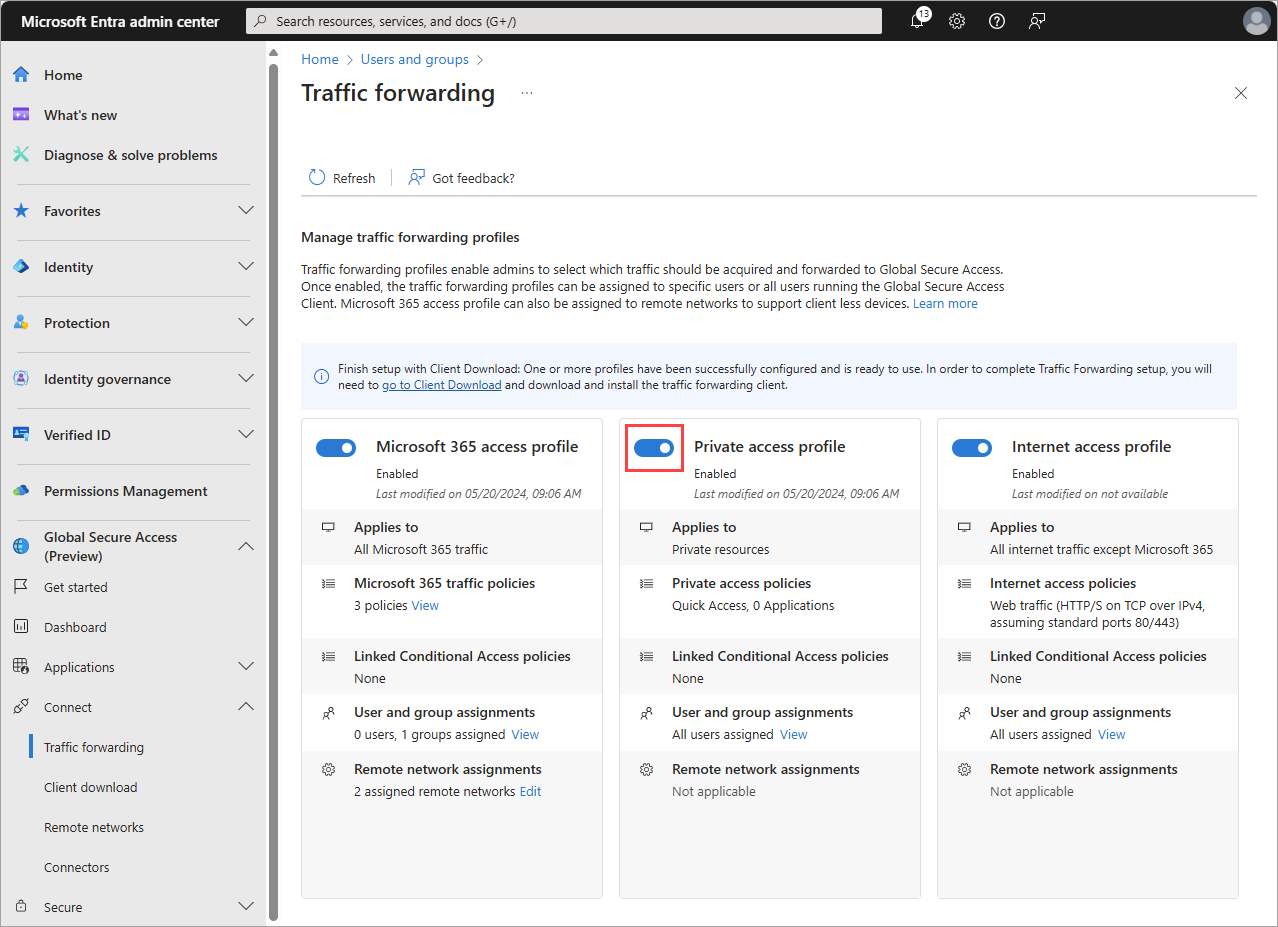

- Passare a Accesso globale sicuro>Connessione>Inoltro del traffico. Attiva/disattiva il profilo di accesso privato. L'inoltro del traffico consente di configurare il tipo di traffico di rete per eseguire il tunneling attraverso i servizi della soluzione Microsoft Security Service Edge. Configurare i profili di inoltro del traffico per gestire i tipi di traffico.

Il profilo di accesso di Microsoft 365 è per Accesso a Internet Microsoft Entra per Microsoft 365.

Il profilo di accesso privato è per Accesso privato Microsoft Entra.

Il profilo di accesso a Internet è per Accesso a Internet Microsoft Entra. La soluzione Microsoft Security Service Edge acquisisce solo il traffico nei dispositivi client in cui è installato il client di Accesso globale sicuro.

Installare il client di Accesso globale sicuro

Accesso a Internet Microsoft Entra per Microsoft 365 e Accesso privato Microsoft Entra usano il client di Accesso globale sicuro nei dispositivi Windows. Questo client acquisisce e inoltra il traffico di rete alla soluzione Microsoft Security Service Edge. Eseguire questi passaggi di installazione e configurazione:

Assicurarsi che il dispositivo Windows sia aggiunto a Microsoft Entra o aggiunto a ibrido.

Accedere al dispositivo Windows con un ruolo utente di Microsoft Entra che dispone di privilegi di amministratore locale.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro

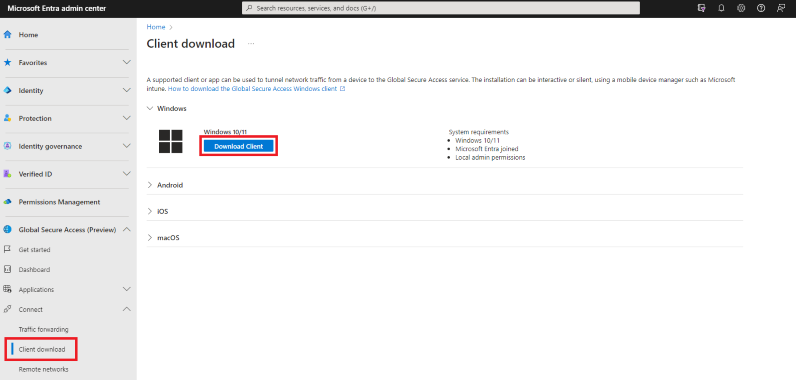

Passare ad Accesso globale sicuro>Connetti >Client Download. Selezionare Scarica client. Completare l’installazione.

Nella barra delle applicazioni, il client di Accesso globale sicuro viene prima visualizzato come disconnesso. Dopo alcuni secondi, quando vengono richieste le credenziali, immettere le credenziali dell'utente di prova.

Nella barra delle applicazioni della finestra passare il puntatore del mouse sull'icona Client Accesso globale sicuro e verificare lo stato sia impostato su Connesso.

Creazione di gruppi di sicurezza

In questo scenario vengono usati due gruppi di sicurezza per assegnare profili di sicurezza usando i criteri di accesso condizionale (CA). Nell'interfaccia di amministrazione di Microsoft Entra creare gruppi di sicurezza con questi nomi:

- Accesso a Internet - Consenti siti di social networking = Accesso a Internet - Consenti siti di hacking

Non aggiungere membri a questi gruppi. Più avanti in questo articolo, verrà configurato Identity Governance per aggiungere membri su richiesta.

Bloccare l'accesso con il profilo di base

In questa sezione viene bloccato l'accesso a siti non appropriati per tutti gli utenti dell'organizzazione con un profilo di base.

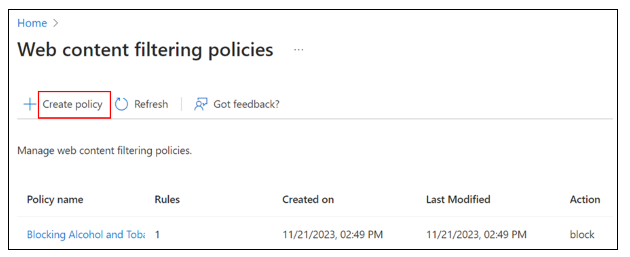

Creare criteri di filtro Web di base

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro

Passare a Accesso globale sicuro>Sicurezza>Criteri di filtro contenuto Web>Crea criteri>Configura filtro contenuto di Accesso globale sicuro.

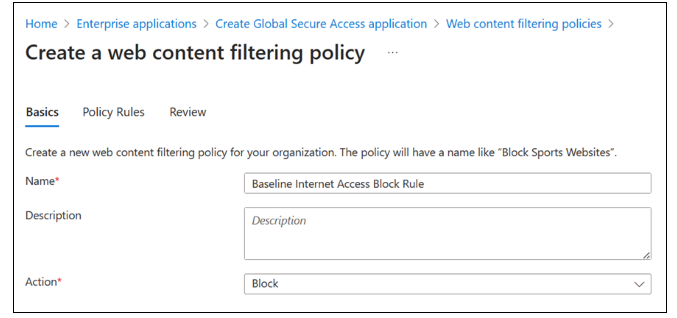

In Creare criteri di filtro del contenuto Web> Informazioni di base, completare questi campi:

Selezionare Avanti.

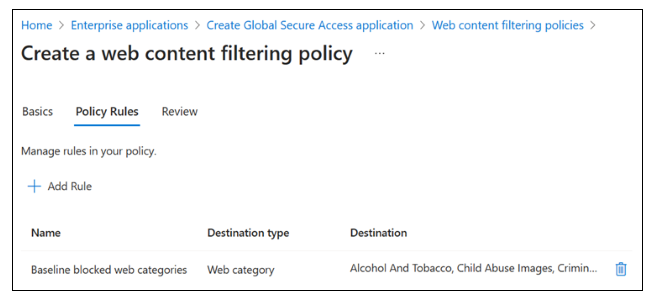

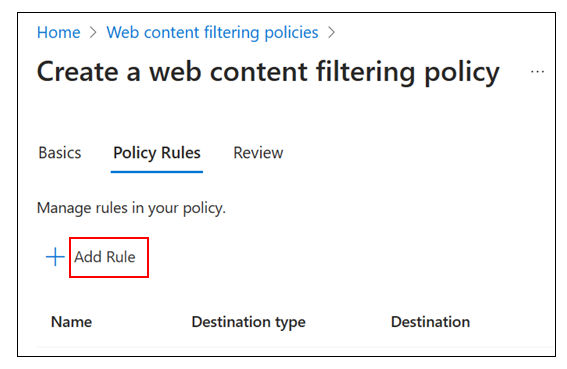

In Crea un criterio di filtro contenuto Web>Regole dei criteri selezionare Aggiungi regola.

In Aggiungi regola completare questi campi:

- Nome: categorie Web di base bloccate

- Tipo di destinazione: webCategory

Cerca: selezionare le categorie seguenti Verificare che si trovino in Elementi selezionati.

Alcol e tabacco

Attività illecite

Gioco d'azzardo

Hacking

Software illecito

Social Networking

Selezionare Aggiungi.

In Crea un criterio di filtro contenuto Web>Regole dei criteri confermare le selezioni.

Selezionare Avanti.

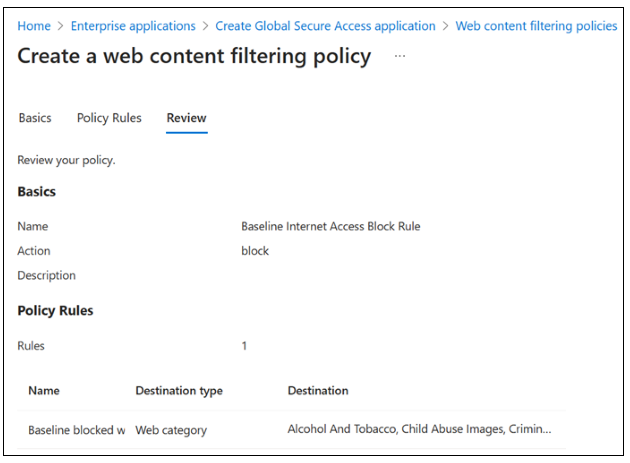

In Crea un criterio di filtro contenuto Web>Rivedi confermare la configurazione criterio.

Selezionare Create policy (Crea criterio).

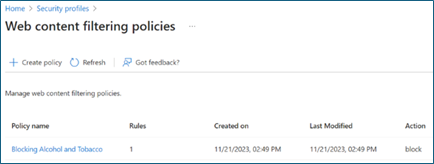

Se i criteri sono stati creati, questi saranno visualizzabili nell'elenco Gestisci criteri di filtro contenuto Web.

Configurazione del profilo di sicurezza di base

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro

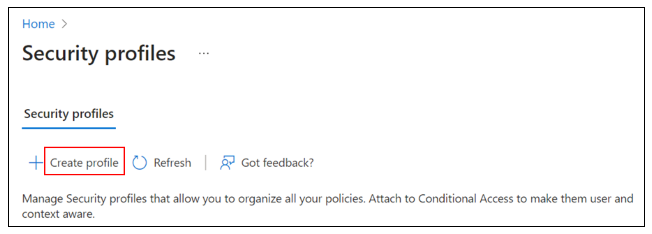

- Passare a Accesso globale sicuro>Sicuro>Profili di sicurezza.

- Selezionare Profilo di base.

- In Informazioni di base impostare lo Stato su abilitato.

- Seleziona Salva.

- In Edit Baseline Profile (Modifica profilo di base) selezionare Link policies (Criteri di collegamento). Selezionare Collega un criterio. Selezionare Criteri esistenti. Completare questi campi:

- Collega un criterio: selezionare Nome criterio e Regola di base di blocco di accesso a Internet

- Priorità: 100

- Stato: abilitato

- Selezionare Aggiungi.

- In Crea un profilo>Criteri collegamento verificare che la Regola di base di blocco di accesso a Internet sia presente nell'elenco.

- Chiudere il profilo di sicurezza di base.

Consentire l'accesso ai siti di social networking

In questa sezione viene creato un profilo di sicurezza che consente l'accesso ai siti di social networking per gli utenti che lo richiedono.

Creare criteri di filtro Web di social networking

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro

Passare a Accesso globale sicuro>Sicurezza>Criteri di filtro contenuto Web>Crea criteri>Configura filtro contenuto di Accesso globale sicuro.

In Creare criteri di filtro del contenuto Web> Informazioni di base, completare questi campi:

- Nome: Consenti siti di social networking

- Descrizione: aggiungere una descrizione

- Azione: Consenti

Selezionare Avanti.

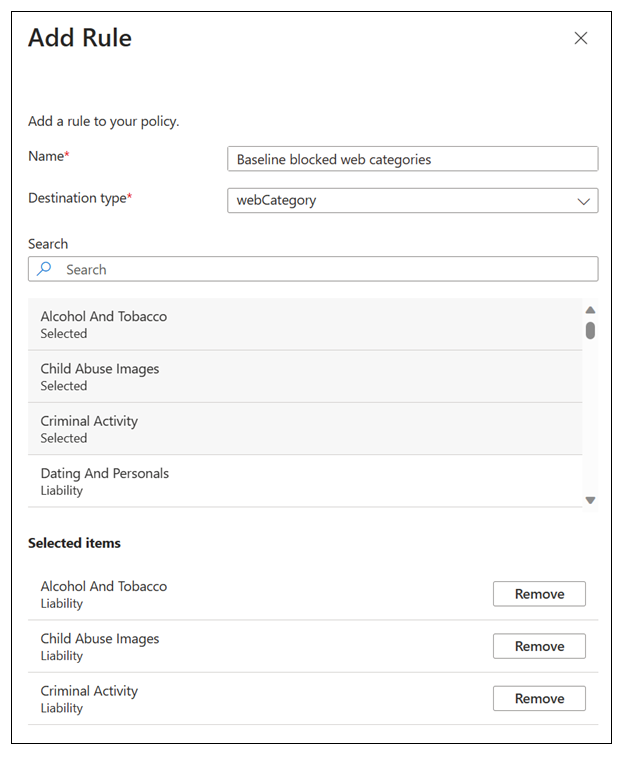

In Crea un criterio di filtro contenuto Web>Regole dei criteri selezionare Aggiungi regola.

In Aggiungi regola completare questi campi:

- Nome: Social networking

- Tipo di destinazione: webCategory

- Ricerca: Social

Selezionare Social Networking

Selezionare Aggiungi.

In Crea un criterio di filtro contenuto Web>Regole dei criteri selezionare Avanti.

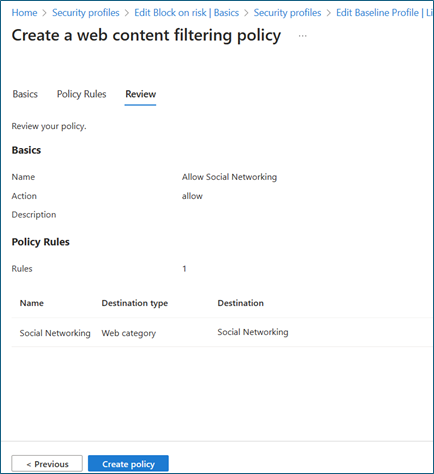

In Crea un criterio di filtro contenuto Web>Rivedi confermare la configurazione criterio.

Selezionare Crea criterio.

Se i criteri sono stati creati, questi saranno visualizzabili nell'elenco Gestisci criteri di filtro contenuto Web.

Creare un profilo dei criteri di sicurezza di social networking

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro

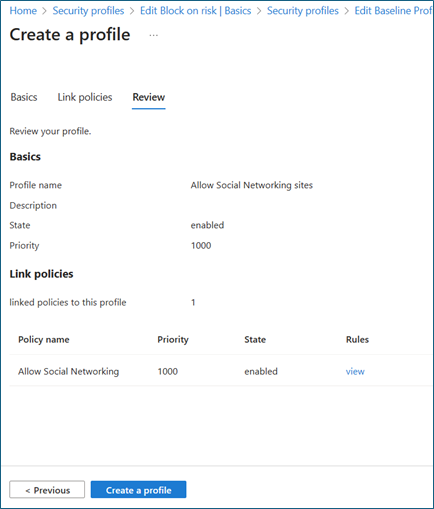

Passare a Accesso globale sicuro>Sicuro>Profili di sicurezza. Selezionare Crea profilo.

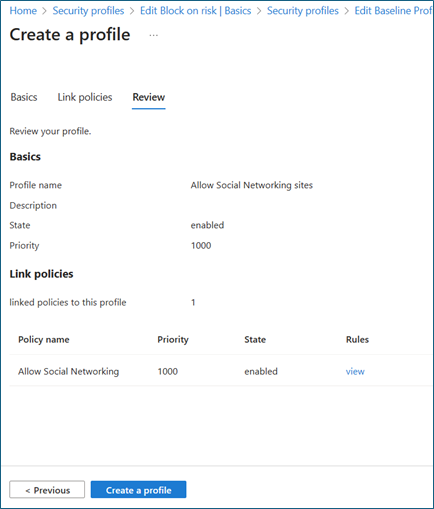

In Creare un profilo>Informazioni di base, completare questi campi:

- Nome profilo: Consenti siti di social networking

- Descrizione: aggiungere una descrizione

- Stato: abilitato

- Priorità: 1000.

Selezionare Avanti.

In Crea un profilo>Collega criteri selezionare Collega un criterio.

Selezionare Criteri esistenti.

In Collega un criterio completare questi campi:

- Nome criterio: Consenti social networking

- Priorità: 1000.

- Stato: abilitato

Selezionare Aggiungi.

In Crea un profilo>Criteri di collegamento, verificare che l'opzione Consenti social networking sia elencata.

Selezionare Avanti.

In Crea un profilo>Rivedi confermare la configurazione del profilo.

Selezionare Crea un profilo.

Creare criteri di accesso condizionale di social networking

In questa sezione viene creato un criterio di accesso condizionale che applica il profilo di sicurezza Consenti social networking per gli utenti che richiedono l'accesso.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passare a Protezione>Accesso condizionale>Criteri.

- Selezionare Nuovi criteri.

- In Nuovo criterio di accesso condizionale completare questi campi:

- Nome: Accesso a Internet - Consenti siti di social networking

- Utenti o identità dei carichi di lavoro: utenti specifici inclusi.

- A cosa si applica questo criterio? Utenti e gruppi

- Includi>Seleziona utenti e gruppi > Utenti e gruppi

- Selezionare il gruppo di test, ad esempio Accesso a Internet- Consenti siti di social networking. Selezionare Seleziona.

- Risorse di destinazione

- Selezionare i criteri applicati a >Accesso globale sicuro

- Selezionare i profili di traffico cui questo criterio si applica >Internet.

- Lasciare le impostazioni predefinite del controllo Concedi per concedere l'accesso in modo che il profilo di sicurezza definito definisca la funzionalità di blocco.

- In Sessione selezionare Usa profilo di sicurezza Accesso globale sicuro.

- Selezionare Consenti siti di social networking.

- In Panoramica dell'accesso condizionale>Abilitare criteri selezionare On.

- Seleziona Crea.

Consenti l'accesso ai siti di hacking

In questa sezione viene creato un nuovo profilo di sicurezza che consente l'accesso ai siti di hacking per gli utenti che lo richiedono. Gli utenti ricevono l'accesso per otto ore, dopodiché l'accesso viene rimosso automaticamente.

Creare criteri di filtro Web di hacking

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro

Passare a Accesso globale sicuro>Sicurezza>Criteri di filtro contenuto Web>Crea criteri>Configura filtro contenuto di Accesso globale sicuro.

In Creare criteri di filtro del contenuto Web> Informazioni di base, completare questi campi:

- Nome: Consenti siti di hacking

- Descrizione: aggiungere una descrizione

- Azione: Consenti

Selezionare Avanti.

In Crea un criterio di filtro contenuto Web>Regole dei criteri selezionare Aggiungi regola.

In Aggiungi regola completare questi campi:

- Nome: Hacking

- Tipo di destinazione: webCategory

- Cerca: Hacking, seleziona Hacking

Selezionare Aggiungi.

In Crea un criterio di filtro contenuto Web>Regole dei criteri selezionare Avanti.

In Crea un criterio di filtro contenuto Web>Rivedi confermare la configurazione criterio.

Selezionare Crea criterio.

Se i criteri sono stati creati, questi saranno visualizzabili nell'elenco Gestisci criteri di filtro contenuto Web.

Creare un profilo dei criteri di sicurezza hacking

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro.

Passare a Accesso globale sicuro>Sicuro>Profili di sicurezza. Selezionare Crea profilo.

In Creare un profilo>Informazioni di base, completare questi campi:

- Nome profilo: Consenti siti di hacking

- Descrizione: aggiungere una descrizione

- Stato: abilitato

- Priorità: 2000

Selezionare Avanti.

In Crea un profilo>Collega criteri selezionare Collega un criterio.

Selezionare Criteri esistenti.

Nella finestra di dialogo Collega un criterio, completare questi campi:

- Nome criterio: Consenti hacking

- Priorità: 2000

- Stato: abilitato

Selezionare Aggiungi.

In Creare un profilo>Collega criteri confermare che Consenti hacking sia presente nell'elenco.

Selezionare Avanti.

In Crea un profilo>Rivedi confermare la configurazione del profilo.

Selezionare Crea un profilo.

Creare nuovi criteri di accesso condizionale di hacking

In questa sezione viene creato un criterio di accesso condizionale che applica il profilo di sicurezza Consenti hacking per gli utenti che richiedono l'accesso.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passare a Protezione>Accesso condizionale>Criteri.

- Selezionare Nuovi criteri.

- Nella finestra di dialogo Nuovo criterio di accesso condizionale completare questi campi:

- Nome: Accesso a Internet - Consenti siti di hacking

- Utenti o identità dei carichi di lavoro: utenti specifici inclusi.

- A cosa si applica questo criterio? Utenti e gruppi

- Includi>Seleziona utenti e gruppi > Utenti e gruppi

- Selezionare il gruppo di test (ad esempio Accesso a Internet - Consenti siti di hacking) > selezionare Seleziona.

- Risorse di destinazione

- Selezionare i criteri applicati a >Accesso globale sicuro

- Selezionare i profili di traffico cui questo criterio si applica >Internet.

- Lasciare le impostazioni predefinite del controllo Concedi per concedere l'accesso in modo che il profilo di sicurezza definito definisca la funzionalità di blocco.

- Nella finestra di dialogo Sessione, selezionare Usa profilo di sicurezza Accesso globale sicuro.

- Selezionare Consenti siti di hacking.

- In Panoramica dell'accesso condizionale>Abilitare criteri selezionare On.

- Seleziona Crea.

Configurare la governance degli accessi

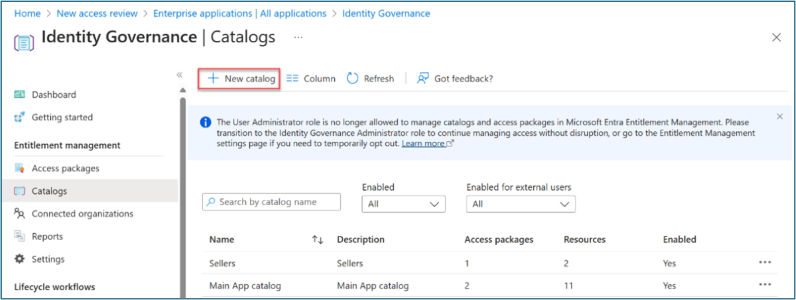

Seguire questa procedura per creare un catalogo di gestione entitlement:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity governance > Gestione entitlement > Cataloghi.

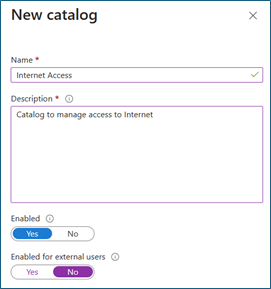

Selezionare Nuovo catalogo

Immettere un nome univoco per il catalogo e specificare una descrizione. I richiedenti visualizzano queste informazioni nei dettagli di un pacchetto di accesso (ad esempio, Accesso a Internet).

Per questo scenario, vengono creati per gli utenti interni pacchetti di accesso nel catalogo. Impostare Abilitato per gli utenti esterni su No.

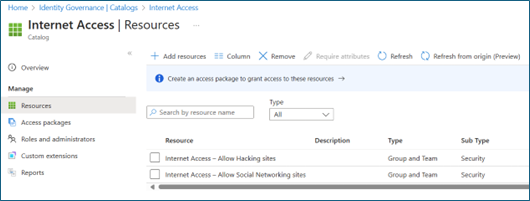

Per aggiungere le risorse, passare a Cataloghi e aprire il catalogo a cui si desidera aggiungere risorse. Seleziona Risorse. Selezionare Aggiungi risorse.

Aggiungere i due gruppi di sicurezza creati in precedenza (ad esempio Accesso a Internet - Consenti siti di social networking e accesso a Internet - Consenti siti di hacking).

Creare pacchetti di accesso

In questa sezione vengono creati pacchetti di accesso che consentono agli utenti di richiedere l'accesso alle categorie di siti Internet definite da ogni profilo di sicurezza. Seguire quesi passaggi per creare un pacchetto di accesso in Gestione entitlement:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity governance>Gestione entitlement>Pacchetto di accesso.

Selezionare Nuovo pacchetto di accesso.

Per Informazioni di base assegnare al pacchetto di accesso un nome (ad esempio Accesso a Internet - Consenti siti di social networking). Specificare il catalogo creato in precedenza.

Per Ruoli risorsa selezionare la sicurezza aggiunta in precedenza, ad esempio Accesso a Internet- Consenti siti di social networking.

In Ruolo selezionare Membro.

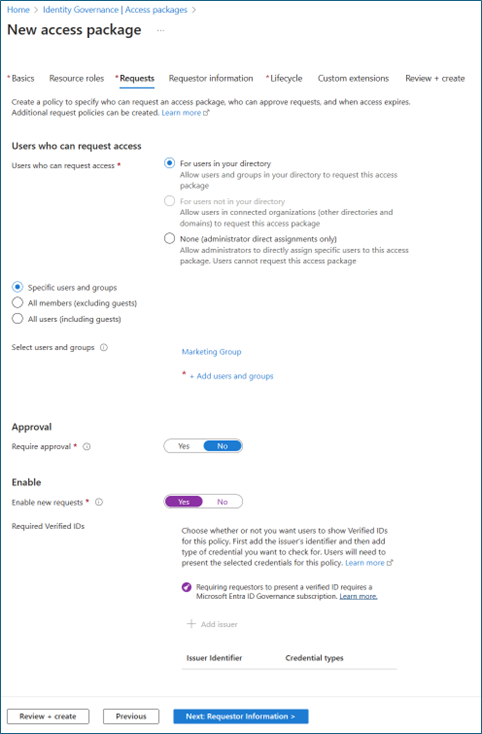

In Richieste selezionare Per gli utenti nella directory.

Per definire l'ambito degli utenti che possono richiedere l'accesso ai siti di social networking, selezionare Specifica utenti e gruppi e aggiungere un gruppo di utenti appropriato. In caso contrario, selezionare Tutti i membri.

In Richieste selezionare Sì per Abilita nuove richieste.

Facoltativo:Nella sezione Approvazione, specificare se è necessaria l'approvazione quando gli utenti richiedono questo pacchetto di accesso.

Per Ciclo di vita specificare la scadenza dell'assegnazione di un utente al pacchetto di accesso. Specificare se gli utenti possono estendere le assegnazioni. In Scadenza, impostare Scadenza delle assegnazioni di pacchetti di accesso su In data, Numero di giorni, Numero di ore o Mai.

Ripetere i passaggi per creare un nuovo pacchetto di accesso che consente l'accesso ai siti di hacking. Configurare queste impostazioni:

- Risorsa: Accesso a Internet - Consenti siti di hacking

- Chi può richiedere: membri del team SOC

- Ciclo di vita: impostare il numero di ore su 8 ore

Accesso utente di test

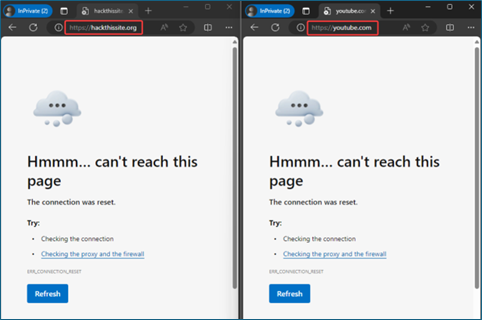

In questa sezione viene verificato che l'utente non possa accedere ai siti bloccati dal profilo di base.

- Accedere al dispositivo di test in cui è stato installato il client di Accesso globale sicuro.

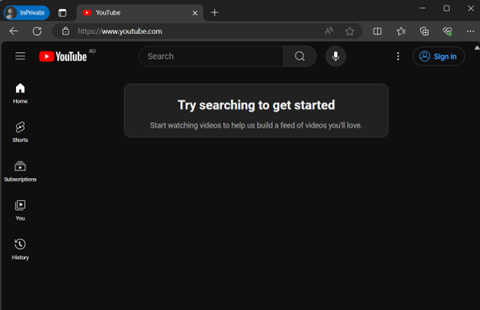

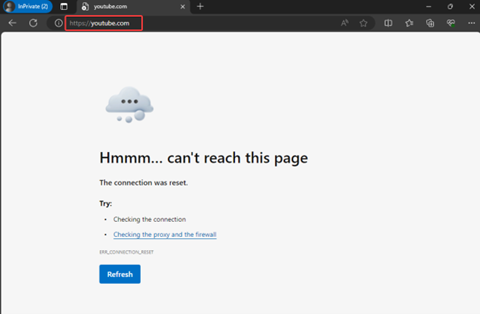

- In un browser passare ai siti bloccati dal profilo di base e verificare l'accesso bloccato. Ad esempio:

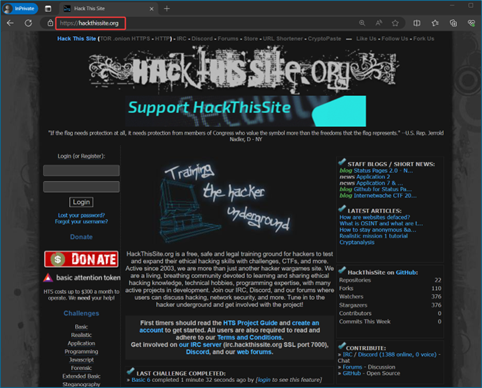

hackthissite.orgè un campo di formazione gratuito, sicuro e legale per i professionisti della sicurezza per testare ed espandere le competenze di hacking etico. Questo sito è classificato come Hacking.YouTube.comè una piattaforma gratuita di condivisione video. Questo sito è classificato come Social Networking.

Richiedere l'accesso ai social networking

In questa sezione viene verificato che un utente del reparto marketing possa richiedere l'accesso ai siti di social networking.

Accedere al dispositivo in cui è stato installato il client Accesso globale sicuro con un utente membro del team marketing (o un utente che dispone dell'autorizzazione per richiedere l'accesso all'esempio Accesso a Internet - Consenti il pacchetto di accesso ai siti di social networking).

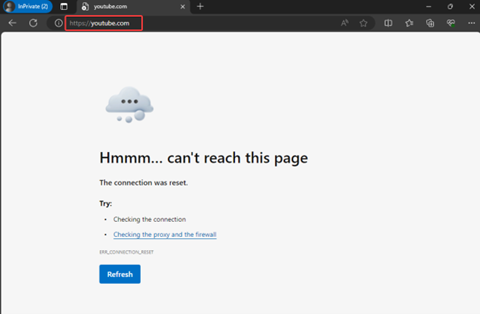

In un browser convalidare l'accesso bloccato a un sito nella categoria Social Networking bloccata dal profilo di sicurezza di base. Provare ad esempio ad accedere a

youtube.com.

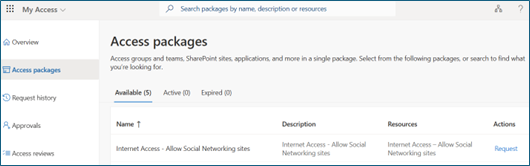

Passa a

myaccess.microsoft.com. Selezionare Pacchetti di accesso. Selezionare Richiedi il pacchetto di accesso Accesso a Internet - Consenti i siti di social networking.

Selezionare Continua. Selezionare Richiesta.

Se è stata configurata l'approvazione per il pacchetto di accesso, accedere come responsabile approvazione. Passa a

myaccess.microsoft.com. Approvare la richiesta.Accedere come utente del reparto marketing. Passa a

myaccess.microsoft.com. Selezionare Cronologia richieste. Convalidare che lo stato della richiesta per Accesso a Internet- Consenti siti di social networking sia Recapitato.L'applicazione di nuove impostazioni potrebbe richiedere alcuni minuti. Per velocizzare il processo, fare clic con il pulsante destro del mouse sull'icona Accesso globale sicuro, presente nell'area di notifica. Selezionare Accedi come utente diverso. Accedi di nuovo.

Provare ad accedere ai siti nella categoria di social networking bloccata dal profilo di sicurezza di base. Verificare che sia possibile esplorarli correttamente. Provare ad esempio a esplorare

youtube.com.

Richiedere l'accesso al sito di hacking

In questa sezione viene verificato che un utente del team SOC possa richiedere l'accesso ai siti di hacking.

Accedere al dispositivo in cui è stato installato il client di Accesso globale sicuro con un utente membro del team SOC (o un utente che dispone dell'autorizzazione per richiedere l'accesso all'esempio Accesso a Internet - Consenti l'accesso ai siti di hacking).

In un browser convalidare l'accesso bloccato a un sito nella categoria di hacking bloccata dal profilo di sicurezza di base. Ad esempio:

hackthissite.org.

Passa a

myaccess.microsoft.com. Selezionare Pacchetti di accesso. Selezionare il pacchetto di accesso Request for the Internet Access -- Allow Hacking sites (Richiedi accesso a Internet - Consenti accesso ai siti di hacking).Selezionare Continua. Selezionare Richiesta.

Se è stata configurata l'approvazione per il pacchetto di accesso, accedere come responsabile approvazione. Passa a

myaccess.microsoft.com. Approvare la richiesta.Accedere come utente del team SOC. Passa a

myaccess.microsoft.com. Selezionare Cronologia richieste. Convalidare che lo stato della richiesta per Accesso a Internet- Consenti siti di hacking sia Recapitato.L'applicazione di nuove impostazioni potrebbe richiedere alcuni minuti. Per velocizzare il processo, fare clic con il pulsante destro del mouse sull'icona Accesso globale sicuro, presente nell'area di notifica. Selezionare Accedi come utente diverso. Accedi di nuovo.

Provare ad accedere ai siti nella categoria di hacking bloccata dal profilo di sicurezza di base. Verificare che sia possibile esplorarli correttamente. Provare ad esempio a esplorare

hackthissite.org.

Se nei passaggi precedenti è stato configurato l'accesso al sito di hacking con Numero di ore del ciclo di vita> impostato su 8, verificare l'accesso bloccato ai siti di hacking dopo otto ore trascorse.