Effettuare il provisioning dell'ID Microsoft Entra in Active Directory - Configurazione

Il documento seguente illustra come configurare Microsoft Entra Cloud Sync per il provisioning da Microsoft Entra ID ad Active Directory. Per informazioni sul provisioning da AD a Microsoft Entra ID, vedere Configurare - Provisioning di Active Directory in Microsoft Entra ID con Microsoft Entra Cloud Sync

Importante

L'anteprima pubblica del writeback dei gruppi v2 in Microsoft Entra Connect Sync non sarà più disponibile dopo il 30 giugno 2024. Questa funzionalità verrà sospesa in tale data e non sarà più supportata in Connect Sync per effettuare il provisioning dei gruppi di sicurezza cloud in Active Directory. La funzionalità continuerà a essere utilizzabile oltre la data di interruzione; tuttavia, dopo tale data non riceverà più supporto e potrebbe smettere di funzionare in qualsiasi momento senza preavviso.

È disponibile una funzionalità simile in Microsoft Entra Cloud Sync denominata Provisioning dei gruppi in Active Directory che è possibile usare al posto del writeback dei gruppi v2 per il provisioning di gruppi di sicurezza cloud in Active Directory. Microsoft sta lavorando per migliorare questa funzionalità in Cloud Sync insieme ad altre nuove funzionalità che verranno sviluppate in Cloud Sync.

I clienti che usano questa funzionalità di anteprima in Connect Sync dovranno cambiare la configurazione da Connect Sync to Cloud Sync. È possibile scegliere di spostare tutta la sincronizzazione ibrida in Cloud Sync (se soddisfa specifiche esigenze). È anche possibile eseguire Cloud Sync in modalità affiancata e spostarvi solo il provisioning di gruppi di sicurezza in Active Directory.

I clienti che effettuano il provisioning di gruppi di Microsoft 365 in Active Directory possono continuare a usare il writeback dei gruppi v1 per questa funzionalità.

È possibile valutare lo spostamento esclusivo in Cloud Sync usando la procedura guidata di sincronizzazione utenti.

Configurazione del provisioning

Per configurare il provisioning, attenersi alla procedura seguente.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

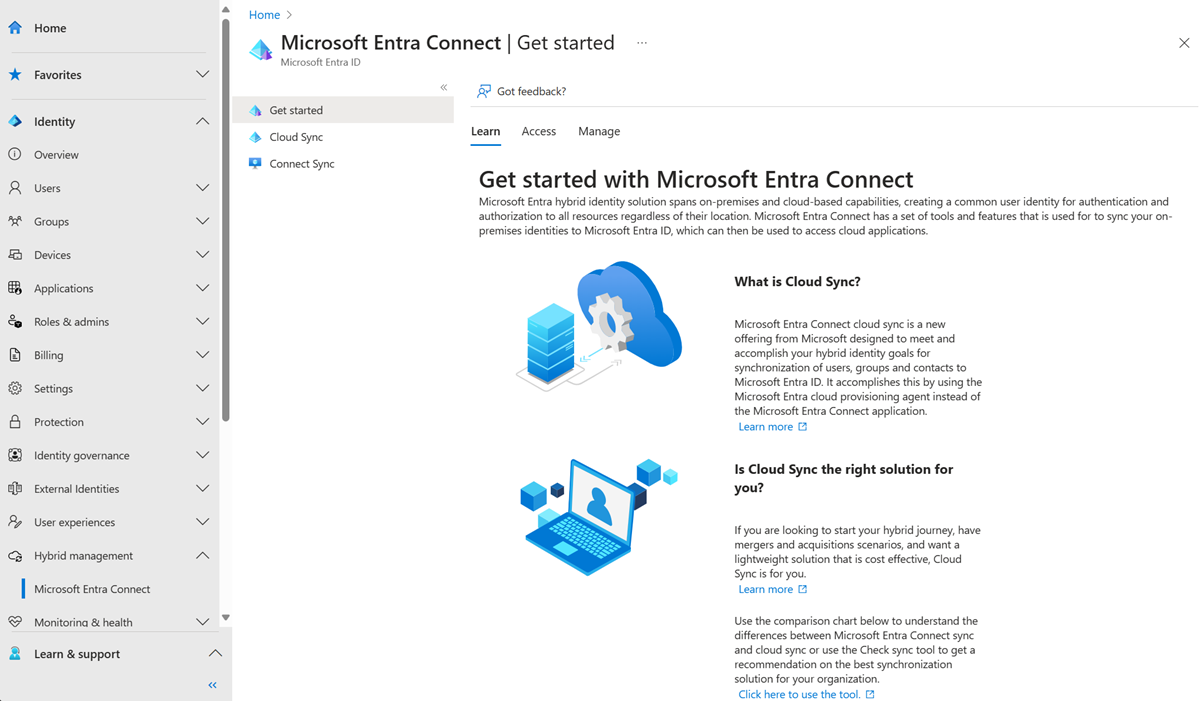

- Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione cloud.

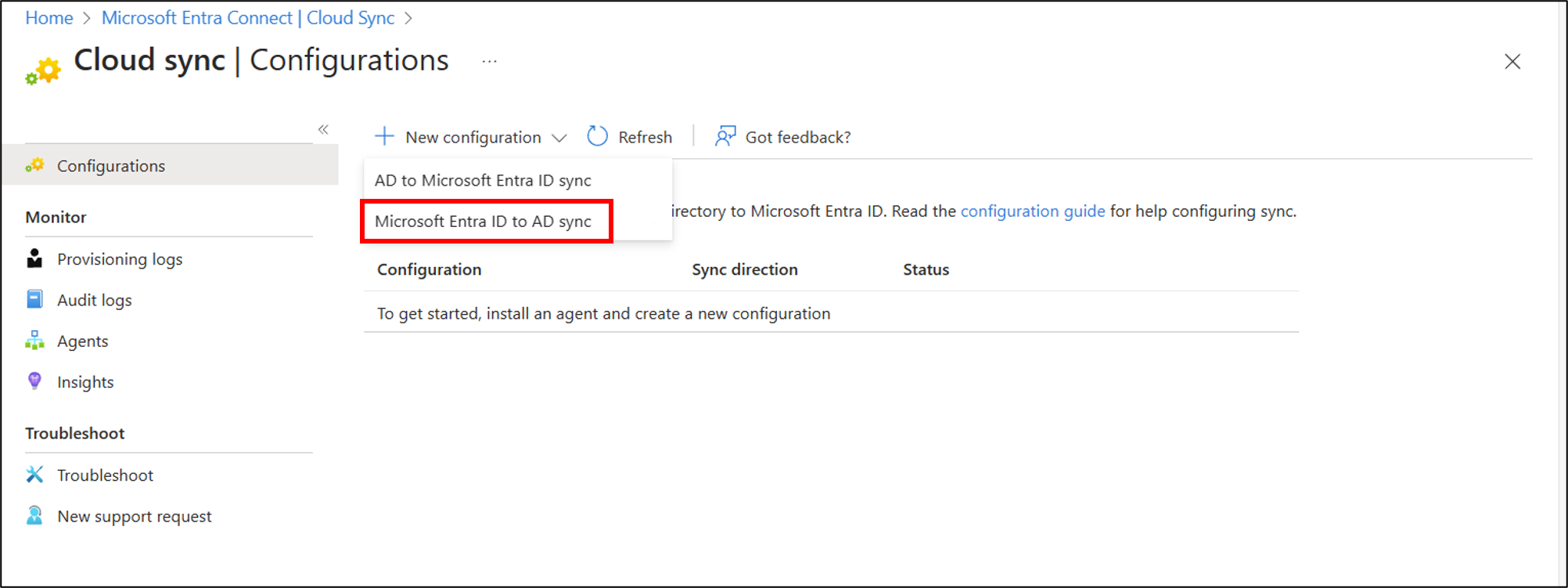

- Selezionare Nuova configurazione.

- Selezionare Microsoft Entra ID to AD sync .Select Microsoft Entra ID to AD sync.

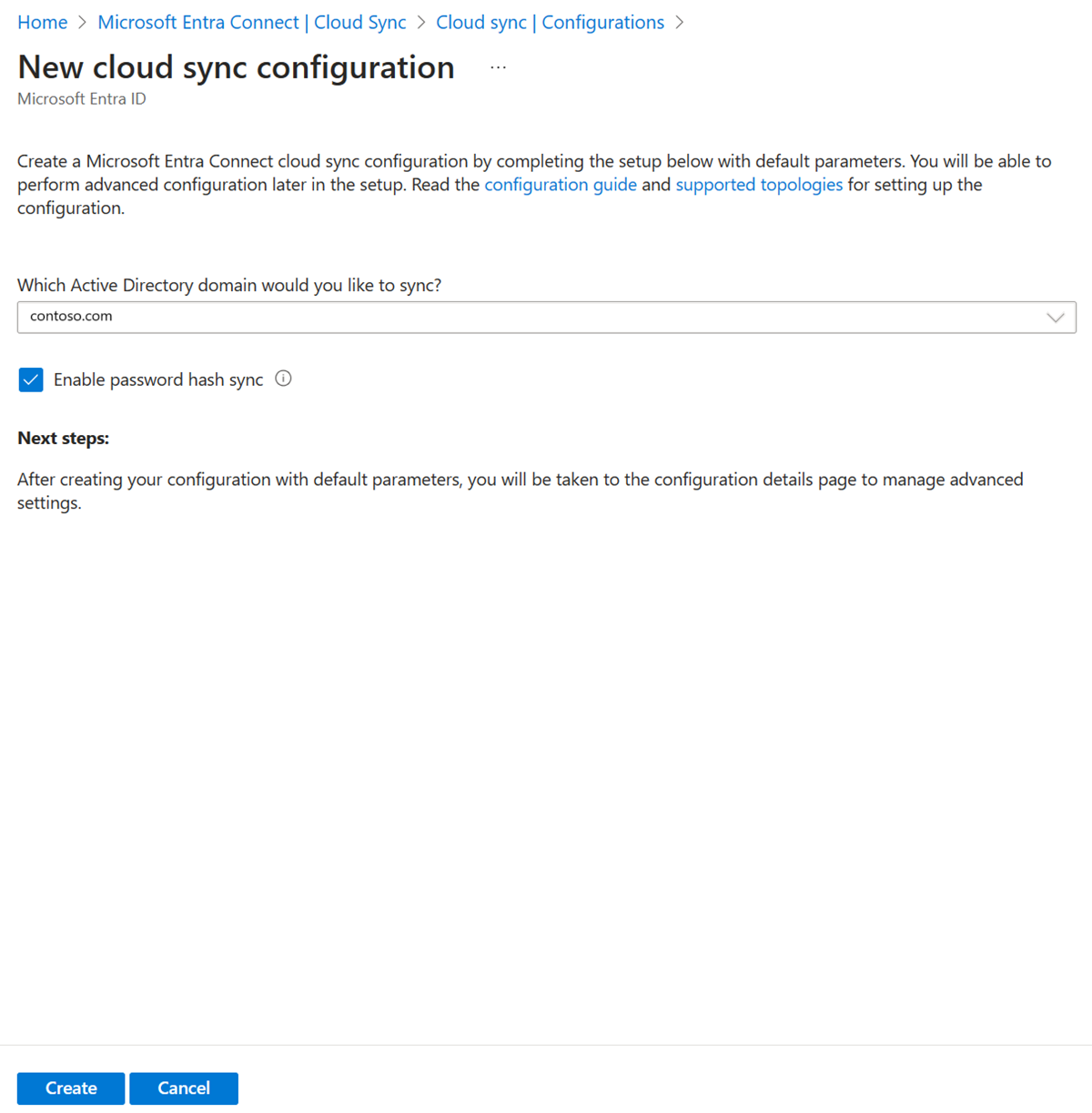

- Nella schermata di configurazione selezionare il dominio e se abilitare la sincronizzazione dell'hash delle password. Fare clic su Crea.

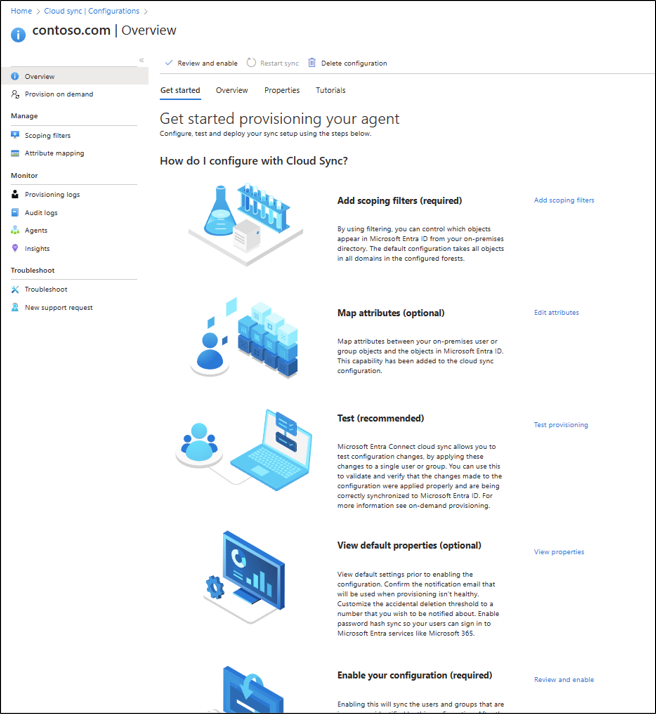

- Verrà visualizzata la schermata Attività iniziali. Da qui è possibile continuare a configurare la sincronizzazione cloud.

- La configurazione viene suddivisa nelle 5 sezioni seguenti.

| Sezione | Descrizione |

|---|---|

| 1. Aggiungere filtri di ambito | Usare questa sezione per definire gli oggetti visualizzati in Microsoft Entra ID |

| 2. Eseguire il mapping degli attributi | Usare questa sezione per eseguire il mapping degli attributi tra utenti/gruppi locali con gli oggetti Microsoft Entra |

| 3. Test | Testare la configurazione prima di distribuirla |

| 4. Visualizzare le proprietà predefinite | Visualizzare l'impostazione predefinita prima di abilitarle e apportare modifiche dove appropriato |

| 5. Abilitare la configurazione | Una volta pronti, abilitare la configurazione e utenti/gruppi inizierà la sincronizzazione |

Ambito del provisioning in gruppi specifici

È possibile definire l'ambito dell'agente per sincronizzare tutti o specifici gruppi di sicurezza. È possibile configurare gruppi e unità organizzative all'interno di una configurazione.

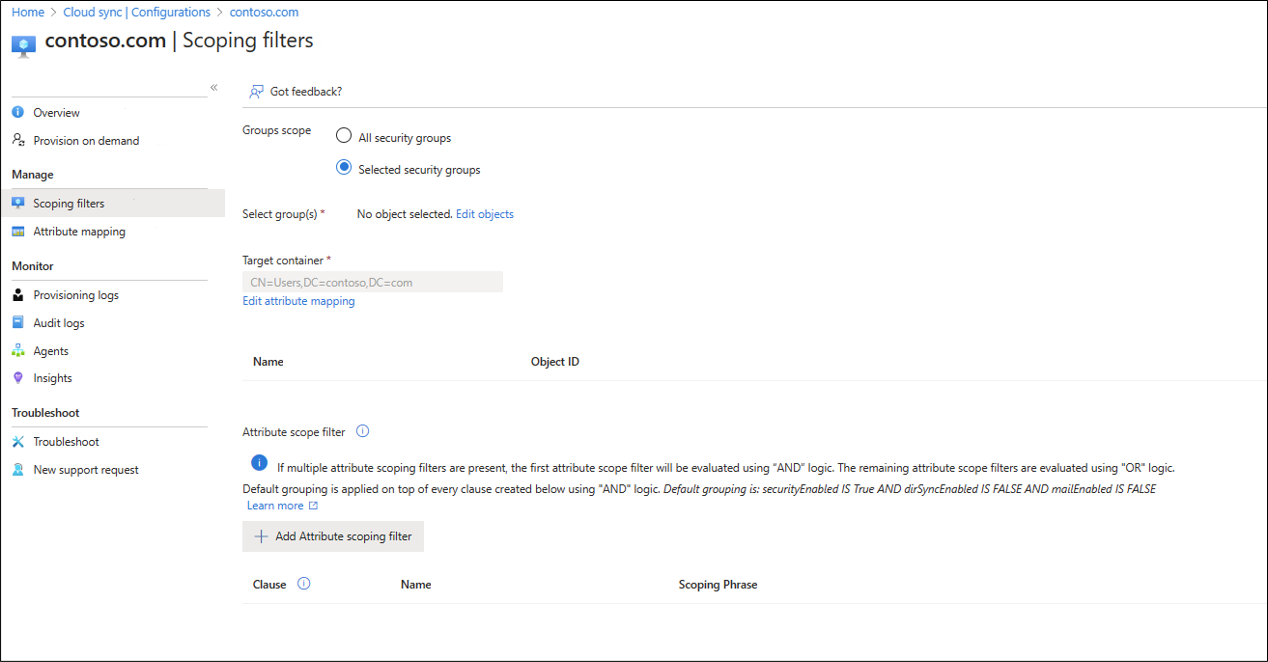

- Nella schermata Introduzione alla configurazione. Fare clic su Aggiungi filtri di ambito accanto all'icona Aggiungi filtri di ambito oppure fare clic su Filtri di ambito a sinistra in Gestisci.

- Selezionare il filtro di ambito. Il filtro può essere uno dei seguenti:

- Tutti i gruppi di sicurezza: definisce l'ambito della configurazione da applicare a tutti i gruppi di sicurezza cloud.

- Gruppi di sicurezza selezionati: definisce l'ambito della configurazione da applicare a gruppi di sicurezza specifici.

- Per gruppi di sicurezza specifici selezionare Modifica gruppi e selezionare i gruppi desiderati dall'elenco.

Nota

Se si seleziona un gruppo di sicurezza con un gruppo di sicurezza annidato come membro, solo il gruppo annidato verrà riscritto e non i membri. Ad esempio, se un gruppo di sicurezza Sales è membro del gruppo di sicurezza Marketing, solo il gruppo Sales stesso verrà riscritto e non i membri del gruppo Sales.

Se si desidera annidare i gruppi e eseguirne il provisioning di Active Directory, sarà necessario aggiungere anche tutti i gruppi di membri all'ambito.

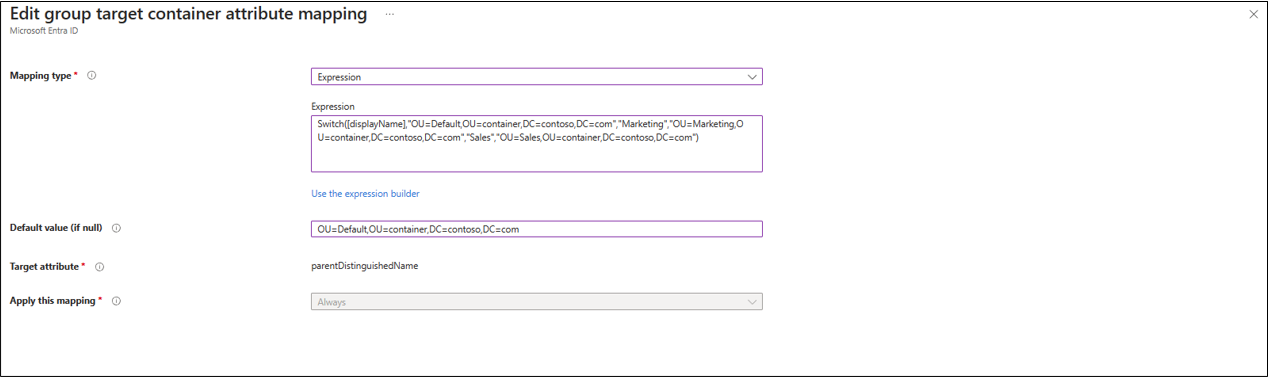

- È possibile usare la casella Contenitore di destinazione per definire l'ambito dei gruppi che usano un contenitore specifico. Eseguire questa attività usando l'attributo parentDistinguishedName. Usare un mapping costante, diretto o di espressione.

È possibile configurare più contenitori di destinazione usando un'espressione di mapping degli attributi con la funzione Switch(). Con questa espressione, se il valore displayName è Marketing o Sales, il gruppo viene creato nell'unità organizzativa corrispondente. Se non esiste alcuna corrispondenza, il gruppo viene creato nell'unità organizzativa predefinita.

Switch([displayName],"OU=Default,OU=container,DC=contoso,DC=com","Marketing","OU=Marketing,OU=container,DC=contoso,DC=com","Sales","OU=Sales,OU=container,DC=contoso,DC=com")

- Il filtro dell'ambito basato su attributi è supportato. Per altre informazioni, vedere Filtro dell'ambito basato su attributi e Informazioni di riferimento per la scrittura di espressioni per i mapping degli attributi in Microsoft Entra ID e scenario - Uso delle estensioni della directory con il provisioning di gruppi in Active Directory.

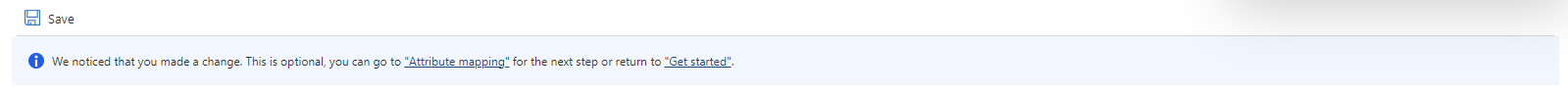

- Dopo aver configurato i filtri di ambito, fare clic su Salva.

- Dopo il salvataggio, verrà visualizzato un messaggio che indica cosa è ancora necessario fare per configurare la sincronizzazione cloud. È possibile fare clic sul collegamento per continuare.

Definire l'ambito del provisioning in gruppi specifici usando le estensioni della directory

Per scopi e filtri più avanzati, è possibile configurare l'uso delle estensioni di directory. Per una panoramica delle estensioni della directory, vedere Estensioni della directory per il provisioning di Microsoft Entra ID in Active Directory

Per un'esercitazione dettagliata su come estendere lo schema e quindi usare l'attributo di estensione della directory con il provisioning della sincronizzazione cloud in ACTIVE Directory, vedere Scenario - Uso delle estensioni della directory con il provisioning di gruppi in Active Directory.

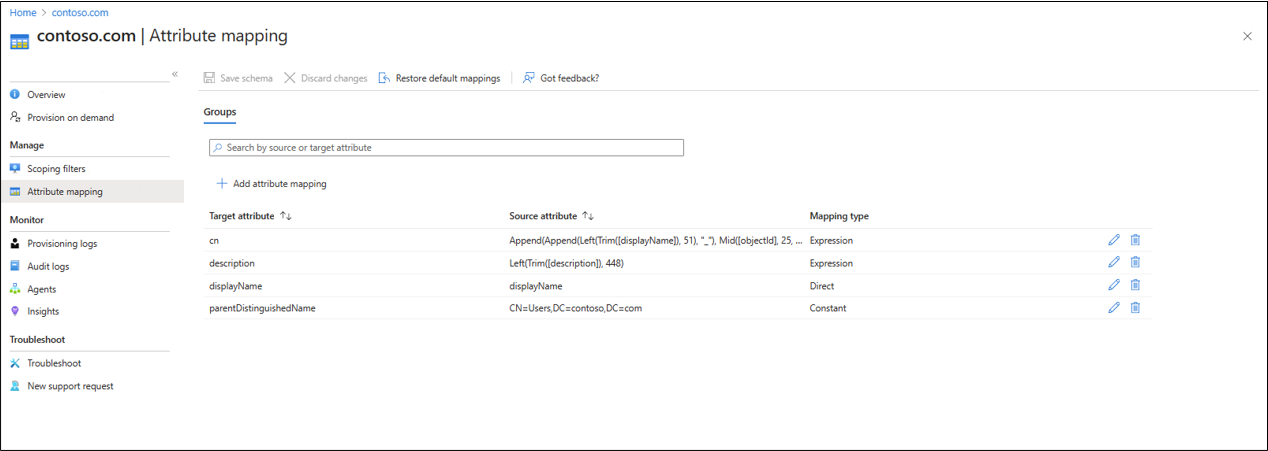

Mapping attributi

Microsoft Entra Cloud Sync consente di eseguire facilmente il mapping degli attributi tra gli oggetti utente/gruppo locali e gli oggetti in Microsoft Entra ID.

Puoi personalizzare i mapping degli attributi predefiniti in base alle esigenze aziendali. Quindi, puoi modificare o eliminare i mapping degli attributi esistenti oppure crearne di nuovi.

Dopo il salvataggio, verrà visualizzato un messaggio che indica cosa è ancora necessario fare per configurare la sincronizzazione cloud. È possibile fare clic sul collegamento per continuare.

Per altre informazioni, vedere Mapping degli attributi e Informazioni di riferimento per la scrittura di espressioni per i mapping degli attributi in Microsoft Entra ID.

Estensioni della directory e mapping di attributi personalizzati.

Microsoft Entra Cloud Sync consente di estendere la directory con estensioni e fornisce il mapping degli attributi personalizzato. Per altre informazioni, vedere Estensioni della directory e mapping di attributi personalizzati.

Provisioning su richiesta

Microsoft Entra Cloud Sync consente di testare le modifiche di configurazione applicando queste modifiche a un singolo utente o gruppo.

È possibile usarlo per convalidare e verificare che le modifiche apportate alla configurazione siano state applicate correttamente e siano sincronizzate correttamente con Microsoft Entra ID.

Dopo il test, verrà visualizzato un messaggio che indica cosa è ancora necessario fare per configurare la sincronizzazione cloud. È possibile fare clic sul collegamento per continuare.

Per altre informazioni, vedere Provisioning su richiesta.

Eliminazioni accidentali e notifiche tramite posta elettronica

La sezione delle proprietà predefinite fornisce informazioni sulle eliminazioni accidentali e le notifiche tramite posta elettronica.

La funzionalità di eliminazione accidentale è progettata per proteggere l'utente da modifiche accidentali alla configurazione e alle modifiche apportate alla directory locale che influirebbero su molti utenti e gruppi.

Questa funzionalità consente di:

- Configurare la possibilità di impedire eliminazioni accidentali automaticamente.

- Impostare il numero di oggetti (soglia) oltre il quale la configurazione avrà effetto

- Configurare un indirizzo di posta elettronica di notifica in modo che possano ricevere una notifica tramite posta elettronica dopo che il processo di sincronizzazione in questione viene messo in quarantena per questo scenario

Per altre informazioni, vedere Eliminazioni accidentali

Fare clic sulla matita accanto a Informazioni di base per modificare le impostazioni predefinite in una configurazione.

Abilitare la configurazione

Dopo aver finalizzato e testato la configurazione, è possibile abilitarla.

Fare clic su Abilita configurazione per abilitarla.

Quarantena

La sincronizzazione cloud monitora l'integrità della configurazione e inserisce oggetti non integri in uno stato di quarantena. Se la maggior parte o tutte le chiamate effettuate sul sistema di destinazione hanno esito negativo in modo coerente a causa di un errore, ad esempio credenziali di amministratore non valide, il processo di sincronizzazione viene contrassegnato come in quarantena. Per altre informazioni, vedere la sezione relativa alla risoluzione dei problemi relativa alle quarantena.

Riavviare il provisioning

Se non si vuole attendere l'esecuzione pianificata successiva, attivare l'esecuzione del provisioning usando il pulsante Riavvia sincronizzazione .

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione cloud.

In Configurazione selezionare la configurazione.

Nella parte superiore selezionare Riavvia sincronizzazione.

Rimuovere una configurazione

Per eliminare una configurazione, seguire questa procedura.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione cloud.

In Configurazione selezionare la configurazione.

Nella parte superiore della schermata di configurazione selezionare Elimina configurazione.

Importante

Non viene visualizzata alcuna conferma prima di eliminare una configurazione. Assicurarsi che questa sia l'azione che si vuole eseguire prima di selezionare Elimina.

Passaggi successivi

- Writeback dei gruppi con la sincronizzazione cloud si Microsoft Entra

- Gestire le app locali basate su Active Directory (Kerberos) usando Microsoft Entra ID Governance

- Eseguire la migrazione del writeback dei gruppi di sincronizzazione v2 di Microsoft Entra Connect alla sincronizzazione cloud di Microsoft Entra