Introduzione all'ID verificato di Microsoft Entra

Nel mondo attuale, le nostre vite digitali e fisiche stanno diventando sempre più intrecciate con le app, i servizi e i dispositivi che usiamo. Questa rivoluzione digitale ha aperto un mondo di possibilità, permettendoci di entrare in contatto con innumerevoli aziende e individui in modi che erano una volta inimmaginabili.

Questa maggiore connettività introduce un maggiore rischio di furti di identità e violazioni dei dati. Queste violazioni possono essere devastanti per la nostra vita personale e professionale. Microsoft collabora attivamente con varie organizzazioni e organismi standard per creare una soluzione di identità decentralizzata che mette gli utenti al controllo delle proprie identità digitali. Le tecnologie di identità decentralizzate offrono un modo sicuro e privato per gestire i dati di identità senza basarsi su autorità centralizzate o intermediari.

Perché abbiamo bisogno di un'identità decentralizzata

Oggi usiamo la nostra identità digitale al lavoro, a casa e in ogni app, servizio e dispositivo che usiamo. Questa identità è costituita da tutto ciò che diciamo, facciamo ed esperienza nella nostra vita, acquistando biglietti per un evento, controllando in un hotel o persino ordinando il pranzo. Attualmente, la nostra identità e tutte le nostre interazioni digitali dipendono da terze parti, in alcuni casi, anche senza la nostra conoscenza.

Ogni giorno gli utenti concedono alle app e ai dispositivi l'accesso ai dati. Tenere traccia di chi ha accesso a quali informazioni risulterebbe molto impegnativo. Sul fronte aziendale, la collaborazione con consumatori e partner richiede un'orchestrazione ad alto contatto per scambiare in modo sicuro i dati in modo da mantenere la privacy e la sicurezza per tutte le figure coinvolte.

Crediamo che un sistema di identità decentralizzato basato su standard possa sbloccare una nuova serie di esperienze che offrono a utenti e organizzazioni un maggiore controllo sui dati e garantiscono un livello più elevato di fiducia e sicurezza per app, dispositivi e provider di servizi.

Guida con gli standard aperti

Microsoft collabora attivamente con i membri di DIF (Decentralized Identity Foundation), il gruppo W3C Credentials Community e la più ampia community di identità. I seguenti standard vengono implementati nei nostri servizi.

- Identificatori decentralizzati W3C

- Credenziali verificabili W3C

- DIF Sidetree

- Configurazione DIF Well Known DID

- DIF DID-SIOP

- Scambio di presentazioni DIF

Che cosa sono i DID?

Prima di comprendere i DID, è utile confrontarli con altri sistemi di gestione delle identità. Gli indirizzi di posta elettronica e gli ID di social network sono alias facili da usare per la collaborazione. Tuttavia, adesso, sono sovraccarichi, servendo ora come punti di controllo per l'accesso ai dati in molti scenari al di fuori della collaborazione. Questa situazione crea un potenziale problema, perché l'accesso a questi ID può essere rimosso in qualsiasi momento. Gli identificatori decentralizzati (DID) sono diversi. I DID sono identificatori univoci globali generati dall'utente, di proprietà automatica e radicati in sistemi di attendibilità decentralizzati. Possiedono caratteristiche uniche, come una maggiore garanzia di immutabilità, resistenza alla censura ed evasività alle manomissioni. Questi attributi sono fondamentali per qualsiasi sistema di identificazione ideato per assicurare la sovranità individuale e il controllo utente.

La soluzione di credenziali verificabili di Microsoft usa credenziali decentralizzate (DID) per firmare in modo crittografico come prova che una relying party (verifier) attesta le informazioni che dimostrano la proprietà di una credenziale verificabile. Per chiunque crei una soluzione di credenziali verificabile basata sull'offerta Microsoft, è consigliabile comprendere di base i DID.

Quali sono le credenziali verificabili?

Gli ID vengono usati ogni giorno. Le patenti vengono usate come prova della nostra capacità di guidare. Le università rilasciano diplomi che dimostrano il raggiungimento di un livello di istruzione. Usiamo i passaporti per dimostrare chi siamo alle autorità quando arriviamo a destinazioni straniere. Il modello di dati descrive la gestione di questi tipi di scenari quando si lavora su Internet, ma in modo sicuro che rispetti la privacy degli utenti. È possibile ottenere informazioni aggiuntive in Il Verifiable Credentials Data Model 1.0.

In breve, le credenziali verificabili sono oggetti dati costituiti da attestazioni fornite dall'autorità di certificazione che attestano le informazioni su un soggetto. Lo schema identifica queste attestazioni. Le dichiarazioni includono il DID dell'emittente e del soggetto. Il DID dell'autorità emittente produce una firma digitale come prova della loro attestazione a queste informazioni

Come funziona l'identità decentralizzata?

È necessaria una nuova forma di identità. Occorre un'identità che riunisce tecnologie e standard per fornire attributi di identità chiave come la sovranità individuale e la resistenza alla censura. Queste funzionalità sono difficili da ottenere usando i sistemi esistenti.

Per mantenere queste promesse, è necessaria una base tecnica costituita da sette innovazioni chiave. Un'innovazione chiave è costituito dagli identificatori di proprietà dell'utente, un agente utente per gestire le chiavi associate a tali identificatori e archivi dati crittografati e controllati dall'utente.

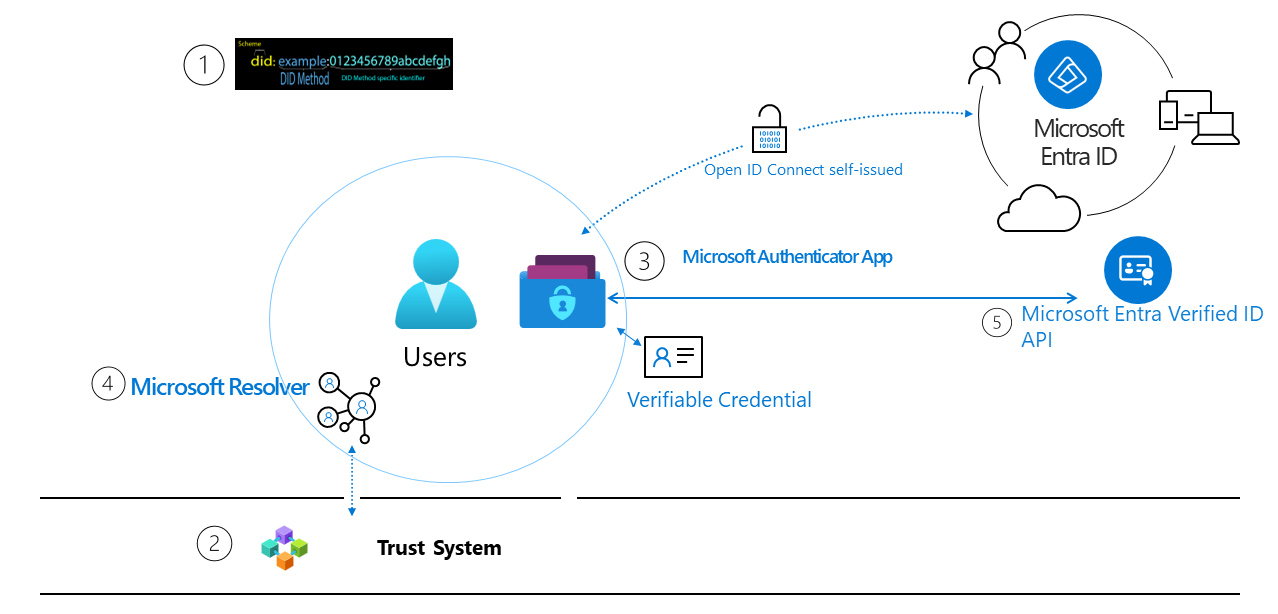

1. Identificatori decentralizzati W3C (DID). ID che gli utenti creano, possiedono e controllano in modo indipendente da qualsiasi organizzazione o ente pubblico. Gli identificatori decentralizzati sono identificatori univoci globali collegati ai metadati dell'infrastruttura a chiave pubblica decentralizzata (DPKI) costituiti da documenti JSON che contengono il materiale della chiave pubblica, i descrittori di autenticazione e gli endpoint di servizio.

2. Trust System. Per poter risolvere i documenti DID, i DID vengono in genere registrati in una rete sottostante di qualche tipo che rappresenta un sistema di attendibilità. Microsoft supporta attualmente il sistema di attendibilità DID:Web. DID:Web è un modello basato su autorizzazioni che consente l'attendibilità usando la reputazione esistente di un dominio Web. DID:Web è in stato di supporto disponibile a livello generale.

3. Agente utente/Portafoglio DID: App Microsoft Authenticator. Consente alle persone reali di usare identità decentralizzate e credenziali verificabili. Microsoft Authenticator crea DIDs, facilita le richieste di rilascio e presentazione per credenziali verificabili e gestisce il backup del seed del DID tramite un file di portafoglio crittografato.

4. Resolver Microsoft

UN'API che cerca e risolve i DID usando il did:webmetodo e restituisce l'oggetto DDO (DID Document Object). Il DDO include i metadati DPKI associati al DID, ad esempio chiavi pubbliche ed endpoint di servizio.

5. servizio ID verificato di Microsoft Entra.

Un servizio di rilascio e verifica in Azure e un'API REST per le credenziali verificabili W3C firmate con il did:web metodo . Consentono ai proprietari delle identità di generare, presentare e verificare le attestazioni. Questo servizio costituisce la base di fiducia tra gli utenti dei sistemi.

Uno scenario di esempio

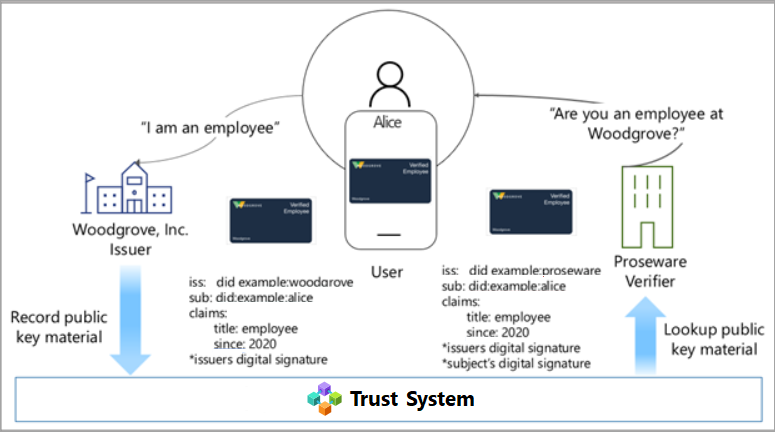

Lo scenario usato per spiegare il funzionamento delle credenziali verificabili comporta:

- Woodgrove Inc., una società.

- Proseware, un'azienda che offre sconti per i dipendenti di Woodgrove.

- Alice, dipendente di Woodgrove, Inc. che vuole ottenere uno sconto da Proseware

Oggi Alice fornisce un nome utente e una password per accedere all'ambiente di rete di Woodgrove. Woodgrove sta distribuendo una soluzione di credenziali verificabile per fornire un modo più gestibile per Alice di dimostrare il suo stato di lavoro a Woodgrove. Proseware accetta credenziali verificabili rilasciate da Woodgrove come prova di impiego che possono concedere l'accesso agli sconti aziendali come parte del programma di sconto aziendale.

Alice si rivolge a Woodgrove Inc per ottenere una credenziale verificabile come prova di impiego. Woodgrove Inc attesta l'identità di Alice e rilascia una credenziale verificabile firmata che Alice può accettare e archiviare nella sua applicazione portafoglio digitale. Alice può ora presentare questa credenziale verificabile come prova di impiego nel sito Proseware. Dopo una presentazione delle credenziali riuscita, Alice si qualifica per gli sconti proseware. La transazione viene registrata nell'applicazione portafoglio di Alice. Le registrazioni di log aiutano Alice a tenere traccia di dove e a chi ha presentato la sua credenziale verificabile di certificato di impiego.

Ruoli in una soluzione di credenziali verificabile

Nella soluzione di credenziali verificabili sono presenti tre attori principali. Nel diagramma seguente:

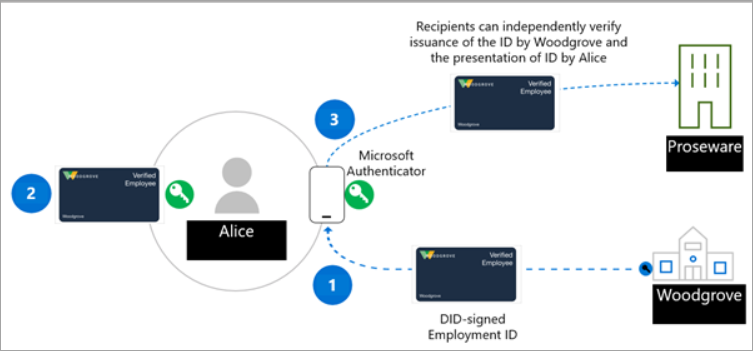

- Nel passaggio 1, l'utenterichiede una credenziale verificabile da un'autorità emittente.

- Nel passaggio 2, l'autorità emittente delle credenziali attesta che la prova fornita dall'utente è accurata e crea una credenziale verificabile firmata con il proprio DID per cui l'operazione DID dell'utente è l'oggetto.

- Nel passaggio 3, l'utente firma una presentazione verificabile (VP) con il proprio DID e lo invia al verificatore. Il verificatore convalida quindi le credenziali associandole alla chiave pubblica inserita nel DPKI.

I ruoli in questo scenario sono:

Emittente

L'autorità emittente è un'organizzazione che crea una soluzione di rilascio che richiede informazioni da un utente. Le informazioni vengono usate per verificare l'identità dell'utente. Ad esempio, Woodgrove, Inc. ha una soluzione di rilascio che consente loro di creare e distribuire credenziali verificabili (VC) a tutti i dipendenti. Il dipendente usa l'app Authenticator per accedere con il nome utente e la password, che passa un token ID al servizio emittente. Dopo che Woodgrove, Inc. convalida il token ID inviato, la soluzione di rilascio crea un VC che include attestazioni sul dipendente e viene firmato con il DID di Woodgrove, Inc. Ora il dipendente dispone di una credenziale verificabile firmata dal datore di lavoro, che include il DID del dipendente come DID del soggetto.

Utente

L'utente è la persona o l'entità che richiede un vc. Ad esempio, Alice è un nuovo dipendente di Woodgrove ed è stata precedentemente rilasciata la sua prova di credenziale verificabile per l'impiego. Quando Alice deve fornire una prova di impiego per ottenere uno sconto in Proseware, può concedere l'accesso alle credenziali nell'app Authenticator firmando una presentazione verificabile che dimostra che Alice è il proprietario del DID. Proseware è in grado di convalidare le credenziali rilasciate da Woodgrove e la proprietà delle credenziali verificabili di Alice.

Verificatore

Il verificatore è una società o un'entità che deve verificare le attestazioni di uno o più emittenti attendibili. Ad esempio, Proseware si fida che Woodgrove, Inc. svolga un lavoro adeguato nella verifica dell'identità dei propri dipendenti e nel rilascio di credenziali verificabili autentiche e valide. Quando Alice tenta di ordinare le attrezzature necessarie per il suo lavoro, Proseware usa standard aperti come Self-Issued OpenID Provider (SIOP) e Presentation Exchange per richiedere le credenziali dell'utente dimostrando che sono un dipendente di Woodgrove, Inc. Ad esempio, Proseware potrebbe fornire ad Alice un collegamento a un sito Web con un codice a matrice che analizza con la fotocamera del telefono. In questo modo viene avviata la richiesta di un VC specifico, che l'Autenticatore analizzerà e darà ad Alice la possibilità di approvare la richiesta per dimostrare il proprio impiego a Proseware. Proseware può usare l'API del servizio credenziali verificabile o l'SDK per verificare l'autenticità della presentazione verificabile. In base alle informazioni fornite da Alice, danno ad Alice lo sconto. Se altre aziende e organizzazioni conoscono che Woodgrove, Inc. rilascia i VC ai propri dipendenti, possono anche creare una soluzione di verifica e usare le credenziali verificabili di Woodgrove, Inc. per fornire offerte speciali riservate ai dipendenti di Woodgrove, Inc.

Nota

Il verificatore può usare standard aperti per eseguire la presentazione e la verifica oppure configurare il proprio tenant di Microsoft Entra per consentire al servizio MICROSOFT Entra Verified ID di eseguire la maggior parte del lavoro.

Passaggi successivi

Ora che conoscete i DID e le credenziali verificabili, provatele voi stessi seguendo il nostro articolo introduttivo o uno dei nostri articoli che forniscono maggiori dettagli sui concetti di credenziali verificabili.