Client di accesso sicuro globale per Microsoft Windows

Il client Accesso sicuro globale, un componente essenziale di Accesso sicuro globale, consente alle organizzazioni di gestire e proteggere il traffico di rete nei dispositivi degli utenti finali. Il ruolo principale del client consiste nel instradare il traffico che deve essere protetto dall'accesso sicuro globale al servizio cloud. Tutto l'altro traffico passa direttamente alla rete. I profili di inoltro, configurati nel portale, determinano il traffico che il client di accesso sicuro globale instrada al servizio cloud.

Nota

Il client di accesso sicuro globale è disponibile anche per macOS, Android e iOS. Per informazioni su come installare il client Accesso sicuro globale in queste piattaforme, vedere client di accesso sicuro globale per macOS, client di accesso sicuro globale per Androide client di accesso sicuro globale per iOS.

Questo articolo descrive come scaricare e installare il client Accesso sicuro globale per Windows.

Prerequisiti

- Tenant di Microsoft Entra di cui è stato eseguito l'onboarding in Accesso sicuro globale.

- Un dispositivo gestito aggiunto al tenant di cui è stato eseguito l'onboarding. Il dispositivo deve essere aggiunto a Microsoft Entra o aggiunto a Microsoft Entra ibrido.

- I dispositivi registrati Microsoft Entra non sono supportati.

- Il client Accesso sicuro globale richiede una versione a 64 bit di Windows 10 o Windows 11.

- Desktop virtuale Azure a sessione singola è supportato.

- Desktop virtuale Azure a sessione multipla non è supportato.

- Windows 365 è supportato.

- Le credenziali di amministratore locale sono necessarie per installare o aggiornare il client.

- Il client Di accesso sicuro globale richiede licenze. Per informazioni dettagliate, vedi la sezione relativa alle licenze di Che cos'è l'accesso sicuro globale. Se necessario è possibile acquistare licenze o ottenere licenze di test.

Scarica il client

La versione più recente del client Di accesso sicuro globale è disponibile per il download dall'interfaccia di amministrazione di Microsoft Entra.

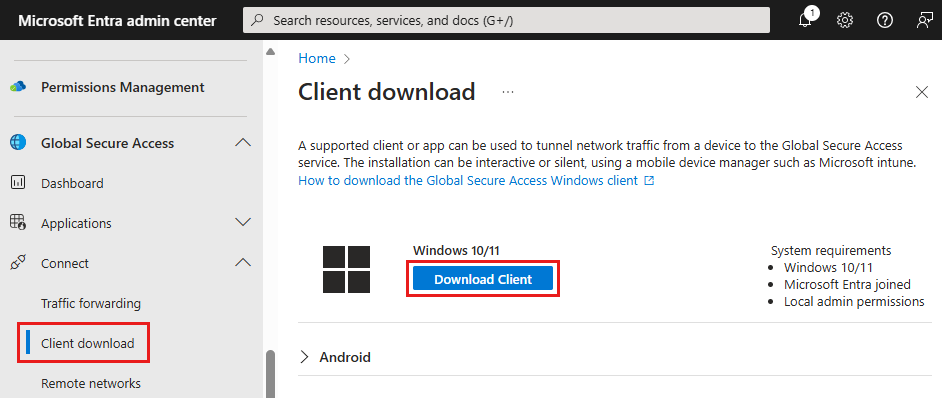

- Accedere all'Interfaccia di amministrazione di Microsoft Entra come Amministratore Accesso globale sicuro.

- Passare ad Accesso globale sicuro>Connetti>Client download.

- Selezionare Scarica client.

Installare il client Di accesso sicuro globale

Installazione automatica

Le organizzazioni possono installare automaticamente il client Di accesso sicuro globale con il /quiet commutatore o usare soluzioni MDM (Mobile Gestione dispositivi), ad esempio Microsoft Intune per distribuire il client nei propri dispositivi.

Installazione manuale

Per installare manualmente il client Di accesso sicuro globale:

- Eseguire il file di installazione GlobalSecureAccessClient.exe. Accettare le condizioni di licenza software.

- Il client installa e accede automaticamente con le credenziali di Microsoft Entra. Se l'accesso invisibile all'utente non riesce, il programma di installazione richiede di eseguire l'accesso manualmente.

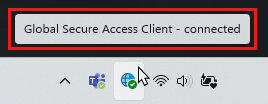

- Accedi. L'icona di connessione diventa verde.

- Passare il puntatore del mouse sull'icona di connessione per aprire la notifica di stato del client, che deve essere visualizzata come Connessa.

Azioni client

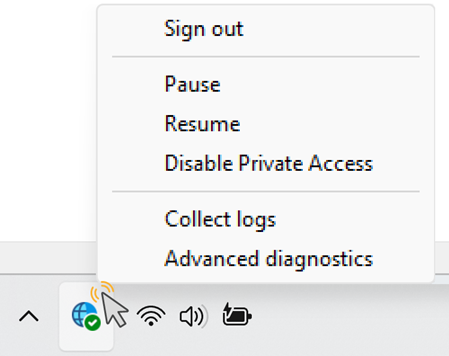

Per visualizzare le azioni del menu client disponibili, fare clic con il pulsante destro del mouse sull'icona della barra degli accessi sicuri globali.

Suggerimento

Le azioni del menu client Accesso sicuro globale variano in base alla configurazione delle chiavi del Registro di sistema client.

| Azione | Descrizione |

|---|---|

| Disconnettersi | Nascosto per impostazione predefinita. Usare l'azione Disconnetti quando è necessario accedere al client Di accesso sicuro globale con un utente di Microsoft Entra diverso da quello usato per accedere a Windows. Per rendere disponibile questa azione, aggiornare le chiavi del Registro di sistema client appropriate. |

| Disabilita | Selezionare l'azione Disabilita per disabilitare il client. Il client rimane disabilitato fino a quando non si abilita il client o si riavvia il computer. |

| Abilitazione | Abilita il client Di accesso sicuro globale. |

| Disabilitare l'accesso privato | Nascosto per impostazione predefinita. Usare l'azione Disabilita accesso privato quando si vuole ignorare l'accesso sicuro globale ogni volta che si connette il dispositivo direttamente alla rete aziendale per accedere alle applicazioni private direttamente attraverso la rete anziché tramite l'accesso sicuro globale. Per rendere disponibile questa azione, aggiornare le chiavi del Registro di sistema client appropriate. |

| Raccogliere i log | Selezionare questa azione per raccogliere i log client (informazioni sul computer client, i registri eventi correlati per i servizi e i valori del Registro di sistema) e archiviarli in un file ZIP da condividere con supporto tecnico Microsoft per l'analisi. Il percorso predefinito per i log è C:\Program Files\Global Secure Access Client\Logs. È anche possibile raccogliere i log client in Windows immettendo il comando seguente nel prompt dei comandi: C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>. |

| Diagnostica avanzata | Selezionare questa azione per avviare l'utilità Diagnostica avanzata e accedere a un'ampia gamma di strumenti per la risoluzione dei problemi . |

Indicatori di stato del client

Notifica di stato

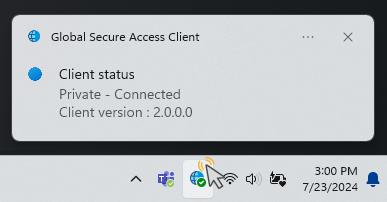

Fare doppio clic sull'icona Accesso sicuro globale per aprire la notifica di stato del client e visualizzare lo stato di ogni canale configurato per il client.

Stato client nell'icona dell'area di notifica

| Icon | Message | Descrizione |

|---|---|---|

| Accesso globale sicuro | Il client sta inizializzando e controllando la connessione ad Accesso sicuro globale. | |

| Accesso sicuro globale - Connesso | Il client è connesso all'accesso sicuro globale. | |

| Accesso sicuro globale - Disabilitato | Il client è disabilitato perché i servizi sono offline o l'utente ha disabilitato il client. | |

| Accesso sicuro globale - Disconnesso | Il client non è riuscito a connettersi all'accesso sicuro globale. | |

| Accesso sicuro globale- Alcuni canali non sono raggiungibili | Il client è parzialmente connesso ad Accesso sicuro globale( ovvero la connessione ad almeno un canale non è riuscita: Microsoft Entra, Microsoft 365, Accesso privato, Accesso Internet). | |

| Accesso sicuro globale - Disabilitato dall'organizzazione | L'organizzazione ha disabilitato il client, ovvero tutti i profili di inoltro del traffico sono disabilitati. | |

| Accesso sicuro globale : l'accesso privato è disabilitato | L'utente ha disabilitato l'accesso privato in questo dispositivo. | |

| Accesso sicuro globale: non è stato possibile connettersi a Internet | Il client non è riuscito a rilevare una connessione Internet. Il dispositivo è connesso a una rete che non ha una connessione Internet o una rete che richiede l'accesso al portale captive. |

Limitazioni note

Questa funzionalità presenta una o più limitazioni note. Per informazioni più dettagliate sui problemi noti e sulle limitazioni di questa funzionalità, vedere Limitazioni note per l'accesso sicuro globale.

Risoluzione dei problemi

Per risolvere i problemi del client accesso sicuro globale, fare clic con il pulsante destro del mouse sull'icona del client nella barra delle applicazioni e selezionare una delle opzioni di risoluzione dei problemi: Raccogliere log o Diagnostica avanzata.

Suggerimento

Gli amministratori possono modificare le opzioni del menu client accesso sicuro globale rivedendo le chiavi del Registro di sistema client.

Per informazioni più dettagliate sulla risoluzione dei problemi del client Di accesso sicuro globale, vedere gli articoli seguenti:

- Risolvere i problemi del client Di accesso sicuro globale: diagnostica avanzata

- Risolvere i problemi del client Di accesso sicuro globale: scheda Controllo integrità

Chiavi del Registro di sistema client

Il client Accesso sicuro globale usa chiavi specifiche del Registro di sistema per abilitare o disabilitare funzionalità diverse. Gli amministratori possono usare soluzioni mdm (Mobile Gestione dispositivi), ad esempio Microsoft Intune o Criteri di gruppo per controllare i valori del Registro di sistema.

Attenzione

Non modificare altri valori del Registro di sistema a meno che non venga indicato da supporto tecnico Microsoft.

Limitare gli utenti senza privilegi

L'amministratore può impedire agli utenti senza privilegi nel dispositivo Windows di disabilitare o abilitare il client impostando la chiave del Registro di sistema seguente:

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| Dati | Descrizione |

|---|---|

| 0x0 | Gli utenti senza privilegi nel dispositivo Windows possono disabilitare e abilitare il client. |

| 0x1 | Gli utenti senza privilegi nel dispositivo Windows non sono limitati alla disabilitazione e all'abilitazione del client. Una richiesta di controllo dell'account utente richiede le credenziali di amministratore locale per disabilitare e abilitare le opzioni. L'amministratore può anche nascondere il pulsante disabilita (vedere Nascondere o visualizzare i pulsanti del menu della barra delle applicazioni). |

Disabilitare o abilitare l'accesso privato nel client

Questo valore del Registro di sistema controlla se l'accesso privato è abilitato o disabilitato per il client. Se un utente è connesso alla rete aziendale, può scegliere di ignorare l'accesso sicuro globale e accedere direttamente alle applicazioni private.

Gli utenti possono disabilitare e abilitare l'accesso privato tramite il menu della barra delle applicazioni.

Suggerimento

Questa opzione è disponibile nel menu solo se non è nascosta (vedere Nascondere o visualizzare i pulsanti del menu della barra delle applicazioni) e l'accesso privato è abilitato per questo tenant.

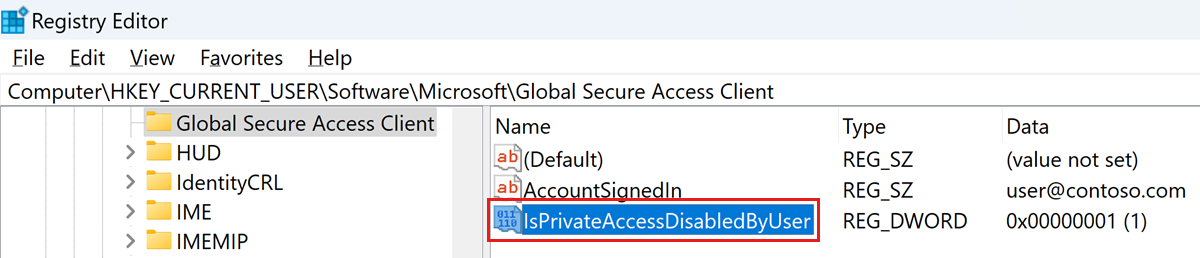

Gli amministratori possono disabilitare o abilitare l'accesso privato per l'utente impostando la chiave del Registro di sistema:

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| Valore | Type | Dati | Descrizione |

|---|---|---|---|

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x0 | L'accesso privato è abilitato in questo dispositivo. Il traffico di rete verso applicazioni private passa attraverso l'accesso sicuro globale. |

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x1 | L'accesso privato è disabilitato in questo dispositivo. Il traffico di rete verso applicazioni private passa direttamente alla rete. |

Se il valore del Registro di sistema non esiste, il valore predefinito è 0x0, l'accesso privato è abilitato.

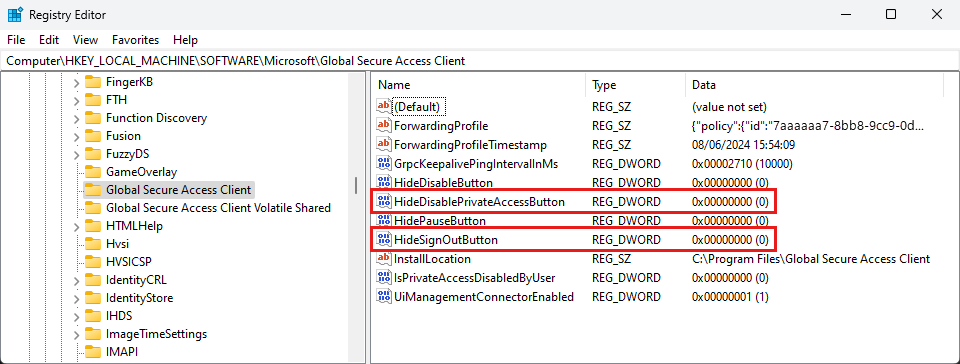

Nascondi o scopri i pulsanti del menu della barra delle applicazioni

L'amministratore può visualizzare o nascondere pulsanti specifici nel menu icona dell'area di notifica del client. Creare i valori nella chiave del Registro di sistema seguente:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| Valore | Type | Dati | Comportamento predefinito | Descrizione |

|---|---|---|---|---|

| HideSignOutButton | REG_DWORD | 0x0 - visualizzato 0x1 - nascosto | Nascosto | Configurare questa impostazione per visualizzare o nascondere l'azione Disconnetti . Questa opzione è per scenari specifici quando un utente deve accedere al client con un utente Microsoft Entra diverso da quello usato per accedere a Windows. Nota: è necessario accedere al client con un utente nello stesso tenant di Microsoft Entra a cui viene aggiunto il dispositivo. È anche possibile usare l'azione Disconnetti per autenticare nuovamente l'utente esistente. |

| HideDisablePrivateAccessButton | REG_DWORD | 0x0 - visualizzato 0x1 - nascosto | Nascosto | Configurare questa impostazione per visualizzare o nascondere l'azione Disabilita accesso privato. Questa opzione è per uno scenario in cui il dispositivo è connesso direttamente alla rete aziendale e l'utente preferisce accedere alle applicazioni private direttamente tramite la rete anziché tramite l'accesso sicuro globale. |

| HideDisableButton | REG_DWORD | 0x0 - visualizzato 0x1 - nascosto | Mostrato | Configurare questa impostazione per visualizzare o nascondere l'azione Disabilita . Se visibile, l'utente può disabilitare il client Di accesso sicuro globale. Il client rimane disabilitato fino a quando l'utente non lo abilita nuovamente. Se l'azione Disabilita è nascosta, un utente senza privilegi non può disabilitare il client. |

Per altre informazioni, vedere Linee guida per la configurazione di IPv6 in Windows per utenti avanzati.