Scenario di distribuzione di Microsoft Entra - Forza lavoro e onboarding guest, identità e governance del ciclo di vita degli accessi in tutte le app

Gli scenari di distribuzione di Microsoft Entra forniscono indicazioni dettagliate su come combinare e testare questi prodotti Microsoft Entra Suite.

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- ID verificato di Microsoft Entra (funzionalità Premium)

- Accesso a Internet Microsoft Entra

- Accesso privato di Microsoft Entra

In queste guide vengono descritti gli scenari che mostrano il valore di Microsoft Entra Suite e come interagiscono le sue funzionalità tra di loro.

- Introduzione agli scenari di distribuzione di Microsoft Entra

- Scenario di distribuzione di Microsoft Entra: Modernizzare l'accesso remoto alle app locali con MFA per app

- Scenario di distribuzione di Microsoft Entra - Proteggere l'accesso a Internet in base alle esigenze aziendali

Panoramica dello scenario

In questa guida viene descritto come configurare i prodotti Microsoft Entra Suite per uno scenario in cui l'organizzazione fittizia, Contoso, vuole assumere nuovi dipendenti remoti e fornire loro l'accesso sicuro e facile alle app e alle risorse necessarie. Vogliono invitare e collaborare con utenti esterni (ad esempio partner, fornitori o clienti) e fornire loro l'accesso alle app e alle risorse pertinenti.

Contoso usa ID verificato di Microsoft Entra per rilasciare e verificare le prove digitali dell'identità e dello stato per i nuovi dipendenti remoti (in base ai dati delle risorse umane) e gli utenti esterni (in base agli inviti tramite posta elettronica). I portafogli digitali archiviano la prova e lo stato dell'identità per consentire l'accesso alle app e alle risorse. Come misura di sicurezza aggiuntiva, Contoso potrebbe verificare l'identità con il riconoscimento facciale di Verifica viso in base all'immagine archiviata dalle credenziali.

Usano Microsoft Entra ID Governance per creare e concedere pacchetti di accesso per i dipendenti e gli utenti esterni in base alle credenziali verificabili.

- Per i dipendenti, si basano sui pacchetti di accesso alla funzione e al reparto di lavoro. I pacchetti di accesso includono app e risorse cloud e locali a cui i dipendenti devono accedere.

- Per i collaboratori esterni, si basano sui pacchetti di accesso all'invito per definire ruoli utente e autorizzazioni esterni. I pacchetti di accesso includono solo app e risorse a cui gli utenti esterni devono accedere.

I dipendenti e gli utenti esterni possono richiedere pacchetti di accesso tramite un portale self-service in cui forniscono prove digitali come verifica dell'identità. Con l'accesso Single Sign-On e l'autenticazione a più fattori, gli account Microsoft Entra dei dipendenti e degli utenti esterni forniscono l'accesso alle app e alle risorse incluse nei pacchetti di accesso. Contoso verifica le credenziali e concede pacchetti di accesso senza richiedere approvazioni manuali o provisioning.

Contoso usa microsoft Entra ID Protection e l'accesso condizionale per monitorare e proteggere gli account dagli accessi rischiosi e dal comportamento degli utenti. Applicano controlli di accesso appropriati in base alla posizione, al dispositivo e al livello di rischio.

Configurare i prerequisiti

Per distribuire e testare correttamente la soluzione, configurare i prerequisiti descritti in questa sezione.

Configurare l'ID verificato di Microsoft Entra

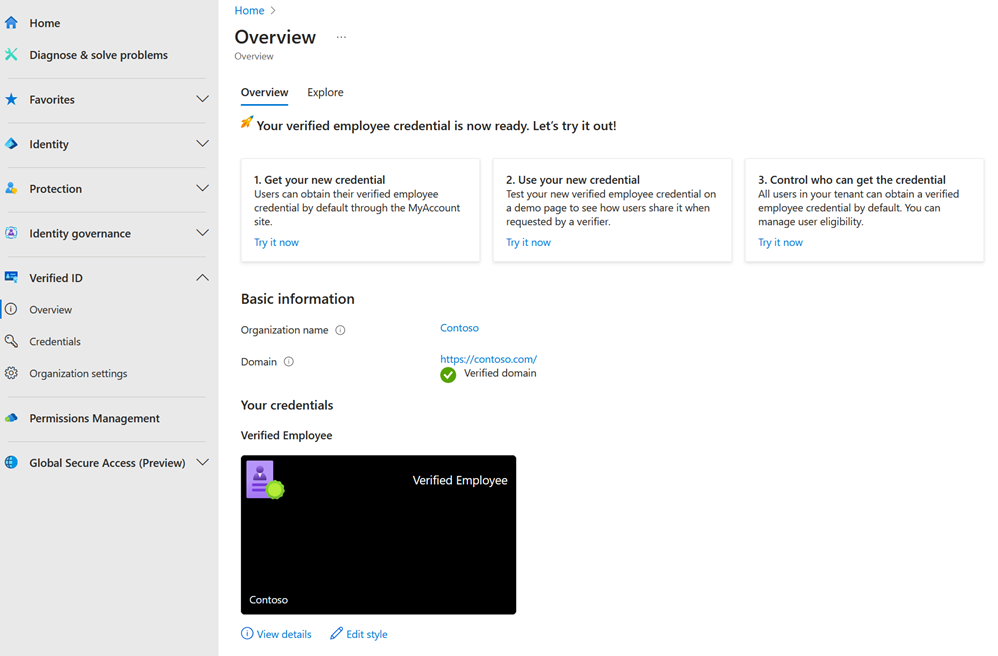

Per questo scenario, completare questi passaggi prerequisiti per configurare ID verificato di Microsoft Entra con installazione rapida (anteprima):

Registrare un dominio personalizzato (obbligatorio per l'installazione rapida) seguendo la procedura descritta nell'articolo Aggiungere il dominio personalizzato.

Accedere all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

- Selezionare ID verificato.

- Selezionare Impostazione.

- Seleziona Inizia.

Se sono stati registrati più domini per il tenant di Microsoft Entra, selezionare quello che si vuole usare per l'ID verificato.

Al termine del processo di installazione, nella pagina Account personale vengono visualizzate le credenziali predefinite dell'area di lavoro disponibili per la modifica e l'offerta ai dipendenti del tenant.

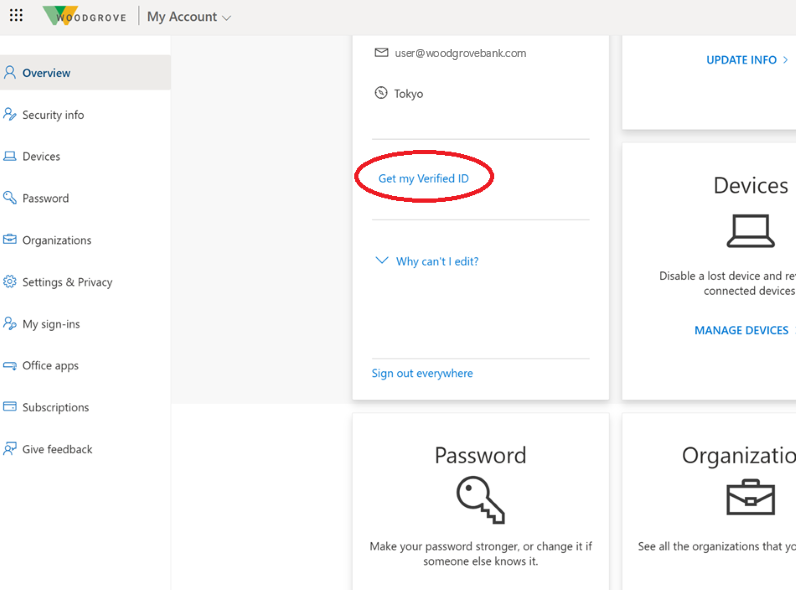

Accedere all'account personale dell'utente di test con le credenziali di Microsoft Entra. Selezionare Ottieni l'ID verificato per rilasciare credenziali dell'area di lavoro verificate.

Aggiungere un'organizzazione esterna attendibile (B2B)

Seguire questi passaggi prerequisiti per aggiungere un'organizzazione esterna attendibile (B2B) per lo scenario.

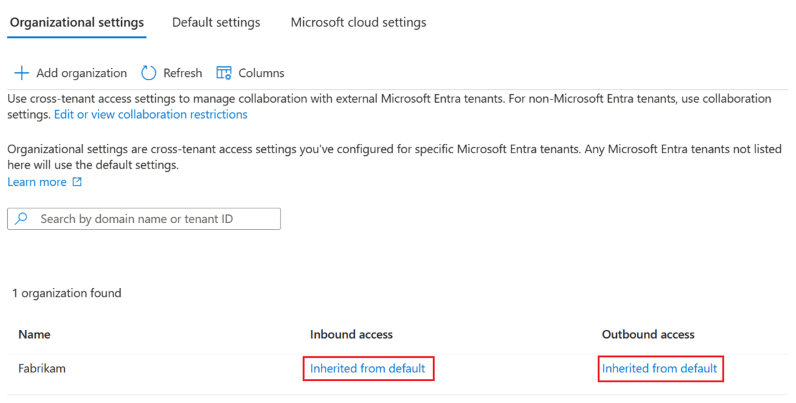

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore della sicurezza.

Passa a Identità>Identità esterne>Impostazioni accesso tra tenant. Selezionare Impostazioni organizzative.

Selezionare Aggiungi organizzazione.

Immettere il nome di dominio completo dell'organizzazione (o l'ID tenant).

Selezionare l'organizzazione nei risultati della ricerca. Selezionare Aggiungi.

Confermare la nuova organizzazione (che eredita le impostazioni di accesso dalle impostazioni predefinite) in Impostazioni organizzative.

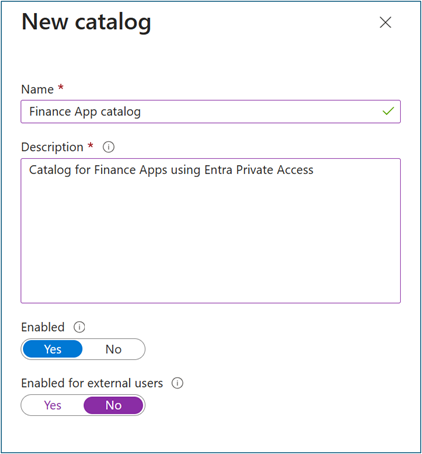

Creare un catalogo

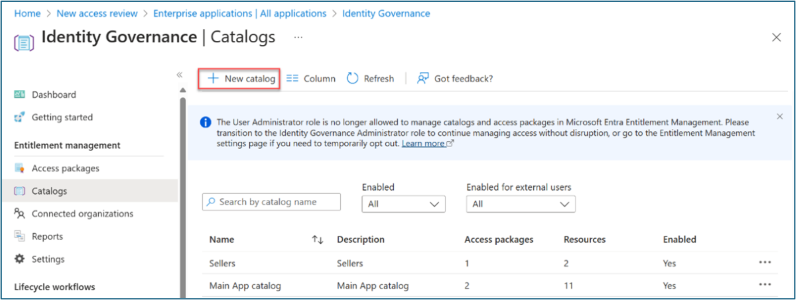

Seguire questa procedura per creare un catalogo di gestione entitlement per lo scenario.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity governance>Gestione entitlement>Cataloghi.

Selezionare +Nuovo catalogo.

Immettere un nome univoco e una descrizione per il catalogo . I richiedenti visualizzano queste informazioni nei dettagli di un pacchetto di accesso.

Per creare pacchetti di accesso in questo catalogo solo per gli utenti interni, selezionare Abilitato per gli utenti>esterni No.

In Catalogo aprire il catalogo a cui si desidera aggiungere risorse. Selezionare Risorse>+Aggiungi risorse.

Selezionare Tipo, quindi Gruppi e Teams, Applicazioni o Siti di SharePoint.

Selezionare una o più risorse del tipo da aggiungere al catalogo. Selezionare Aggiungi.

Creare pacchetti di accesso

Per distribuire e testare correttamente la soluzione, configurare i pacchetti di accesso descritti in questa sezione.

Pacchetto di accesso per utenti remoti (interno)

Seguire questa procedura per creare un pacchetto di accesso nella gestione entitlement con ID verificato per gli utenti remoti (interni).

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity governance>Gestione entitlement>Pacchetto di accesso.

Selezionare Nuovo pacchetto di accesso.

Per Informazioni di base assegnare al pacchetto di accesso un nome, ad esempio Finance Apps for Remote Users (App finanziarie per utenti remoti). Specificare il catalogo creato in precedenza.

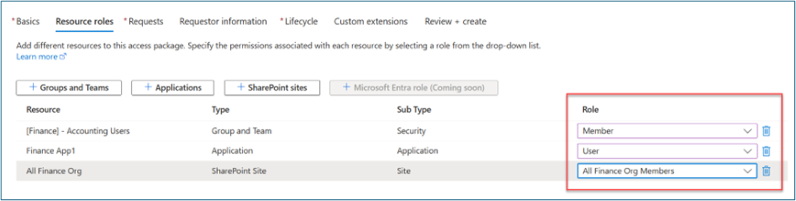

Per Ruoli risorsa selezionare un tipo di risorsa, ad esempio Gruppi e Teams, Applicazioni, Siti di SharePoint. Selezionare una o più risorse.

In Ruolo selezionare il ruolo a cui si vogliono assegnare gli utenti per ogni risorsa.

In Richieste selezionare Per gli utenti nella directory.

In Seleziona utenti e gruppi selezionare Per utenti nella directory. Selezionare + Aggiungi utenti e gruppi. Selezionare un gruppo esistente autorizzato a richiedere il pacchetto di accesso.

Scorrere fino a Id verificati necessari.

Selezionare + Aggiungi autorità di certificazione. Selezionare un'autorità emittente dalla rete ID verificato di Microsoft Entra. Assicurarsi di selezionare un'autorità emittente da un'identità verificata esistente nel portafoglio guest.

Facoltativo: in Approvazione specificare se gli utenti richiedono l'approvazione quando richiedono il pacchetto di accesso.

Facoltativo: in Informazioni richiedente selezionare Domande. Immettere una domanda (nota come stringa di visualizzazione) che si vuole chiedere al richiedente. Per aggiungere opzioni di localizzazione, selezionare Aggiungi localizzazione.

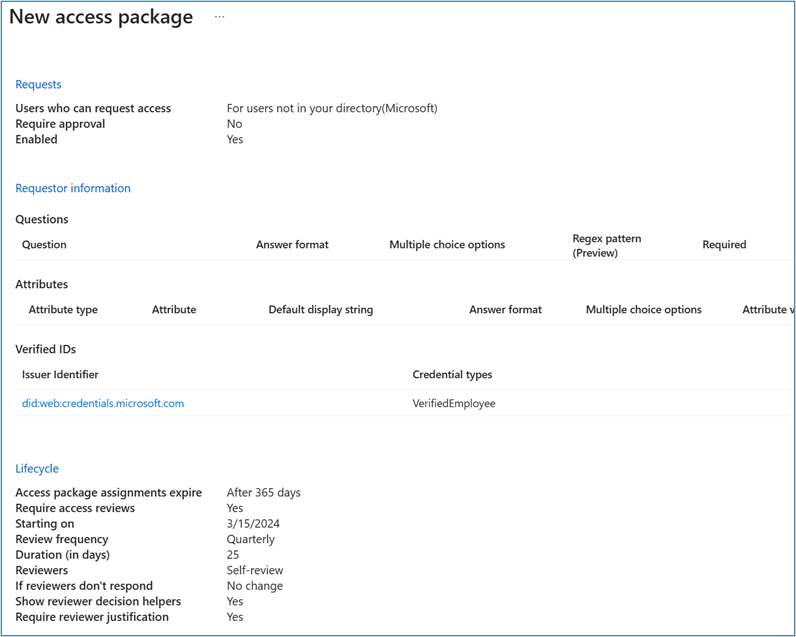

Per Ciclo di vita specificare la scadenza dell'assegnazione di un utente al pacchetto di accesso. Specificare se gli utenti possono estendere le assegnazioni. In Scadenza, impostare Scadenza delle assegnazioni di pacchetti di accesso su In data, Numero di giorni, Numero di ore o Mai.

In Verifiche di accesso selezionare Sì.

In A partire selezionare la data corrente. Impostare Frequenza revisione su Trimestrale. Impostare Durata (in giorni) su 21.

Pacchetto di accesso per gli utenti guest (B2B)

Seguire questa procedura per creare un pacchetto di accesso nella gestione entitlement con ID verificato per gli utenti guest (B2B).

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity governance>Gestione entitlement>Pacchetto di accesso.

Selezionare Nuovo pacchetto di accesso.

Per Informazioni di base assegnare al pacchetto di accesso un nome, ad esempio Finance Apps for Remote Users (App finanziarie per utenti remoti). Specificare il catalogo creato in precedenza.

Per Ruoli risorsa selezionare un tipo di risorsa, ad esempio Gruppi e Teams, Applicazioni, Siti di SharePoint. Selezionare una o più risorse.

In Ruolo selezionare il ruolo a cui si vogliono assegnare gli utenti per ogni risorsa.

In Richieste selezionare Per gli utenti non presenti nella directory.

Selezionare Organizzazioni connesse specifiche. Per selezionare un elenco di organizzazioni connesse aggiunte in precedenza, selezionare Aggiungi directory.

Immettere il nome o il nome di dominio per cercare un'organizzazione connessa in precedenza.

Scorrere fino a Id verificati necessari.

Selezionare + Aggiungi autorità di certificazione. Selezionare un'autorità emittente dalla rete ID verificato di Microsoft Entra. Assicurarsi di selezionare un'autorità emittente da un'identità verificata esistente nel portafoglio guest.

Facoltativo: in Approvazione specificare se gli utenti richiedono l'approvazione quando richiedono il pacchetto di accesso.

Facoltativo: in Informazioni richiedente selezionare Domande. Immettere una domanda (nota come stringa di visualizzazione) che si vuole chiedere al richiedente. Per aggiungere opzioni di localizzazione, selezionare Aggiungi localizzazione.

Per Ciclo di vita specificare la scadenza dell'assegnazione di un utente al pacchetto di accesso. Specificare se gli utenti possono estendere le assegnazioni. In Scadenza, impostare Scadenza delle assegnazioni di pacchetti di accesso su In data, Numero di giorni, Numero di ore o Mai.

In Verifiche di accesso selezionare Sì.

In A partire selezionare la data corrente. Impostare Frequenza revisione su Trimestrale. Impostare Durata (in giorni) su 21.

Selezionare Revisori specifici. Selezionare Verifica automatica.

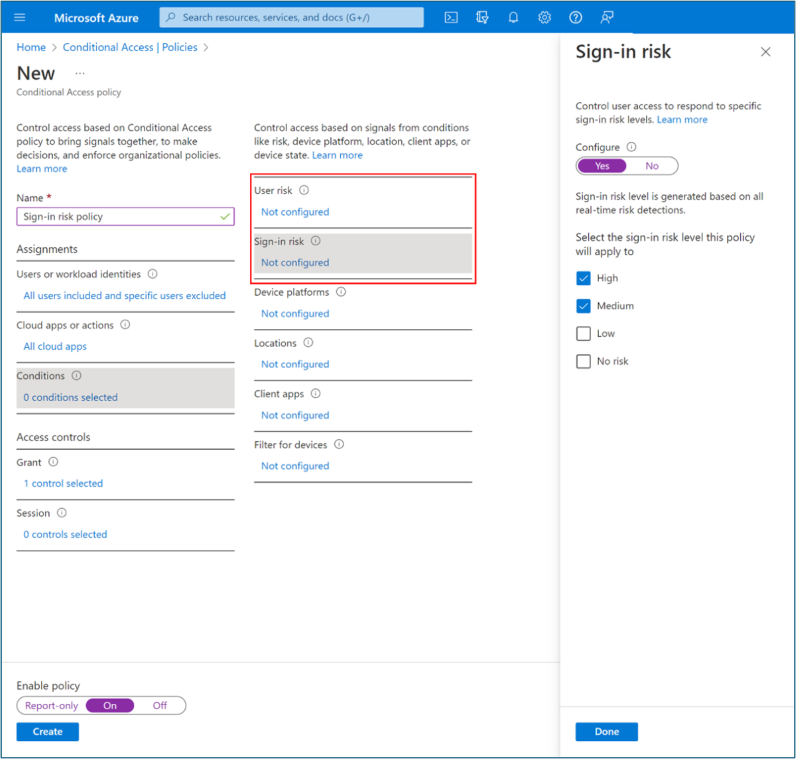

Creare un criterio di accesso condizionale basato sul rischio

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

Passare a Protezione>Accesso condizionale>Criteri.

Selezionare Nuovi criteri.

Immettere un nome di criteri, ad esempio Proteggi le applicazioni per gli utenti di accesso ad alto rischio remoto.

In Assegnazioni selezionare Utenti.

- Per Includi selezionare un gruppo di utenti remoti o selezionare tutti gli utenti.

- Per Escludi selezionare Utenti e gruppi. Selezionare l'accesso di emergenza o gli account break-glass dell'organizzazione.

- Selezionare Fatto.

Per App cloud o azioni>Includi, selezionare le applicazioni di destinazione di questo criterio.

Per Condizioni>rischio di accesso, impostare Configura su Sì. Per Selezionare il livello di rischio di accesso a cui verrà applicato questo criterio, selezionare Alto e Medio.

- Selezionare Fatto.

Per Controlli di>accesso Concedi.

- Selezionare Concedi accesso>Richiedi autenticazione a più fattori.

Per Sessione selezionare Frequenza di accesso. Selezionare Ogni volta.

Confermare le impostazioni. Selezionare Abilita criterio.

Richiedere il pacchetto di accesso

Dopo aver configurato un pacchetto di accesso con un requisito di ID verificato, gli utenti finali che rientrano nell'ambito dei criteri possono richiedere l'accesso nel portale Accesso personale. Mentre i responsabili approvazione esaminano le richieste di approvazione, possono visualizzare le attestazioni delle credenziali verificate presenti dai richiedenti.

Come utente remoto o guest, accedere a

myaccess.microsoft.com.Cercare il pacchetto di accesso creato in precedenza( ad esempio Finance Apps for Remote Users). È possibile esplorare i pacchetti elencati o usare la barra di ricerca. Selezionare Richiesta.

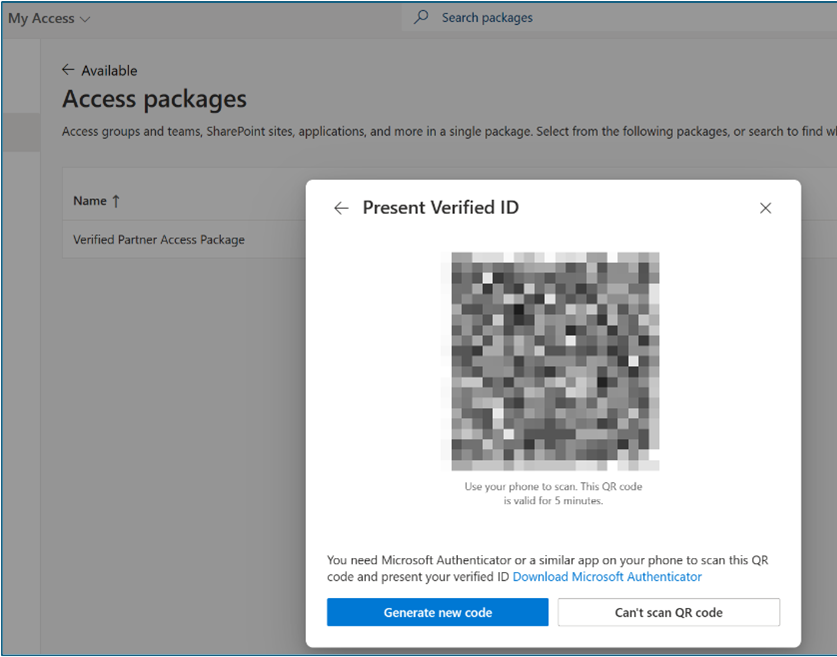

Il sistema visualizza un banner informativo con un messaggio, ad esempio, Per richiedere l'accesso a questo pacchetto di accesso, è necessario presentare le credenziali verificabili. Selezionare Richiedi accesso. Per avviare Microsoft Authenticator, scansionare il codice a matrice con il telefono. Condividere le credenziali.

Dopo aver condiviso le credenziali, continuare con il flusso di lavoro di approvazione.

Facoltativo: seguire le istruzioni per simulare i rilevamenti dei rischi in Microsoft Entra ID Protection . Potrebbe essere necessario provare più volte per aumentare il rischio utente a medio o alto.

Provare ad accedere all'applicazione creata in precedenza per lo scenario per confermare l'accesso bloccato. Potrebbe essere necessario attendere fino a un'ora per l'applicazione del blocco.

Usare i log di accesso per convalidare l'accesso bloccato dai criteri di accesso condizionale creati in precedenza. Aprire i log di accesso non interattivi dall'applicazione ZTNA Network Access Client - Private . Visualizzare i log dal nome dell'applicazione accesso privato creato in precedenza come nome della risorsa.