Novità dell'archivio per Microsoft Defender per identità

Questo articolo elenca Microsoft Defender per identità note sulla versione per le versioni e le funzionalità rilasciate oltre 6 mesi fa.

Per informazioni sulle versioni e le funzionalità più recenti, vedere Novità di Microsoft Defender per identità.

Nota

A partire dal 15 giugno 2022, Microsoft non supporterà più il sensore Defender per identità nei dispositivi che eseguono Windows Server 2008 R2. È consigliabile identificare eventuali controller di dominio (DC) o server AD FS rimanenti in esecuzione Windows Server 2008 R2 come sistema operativo e pianificare l'aggiornamento a un sistema operativo supportato.

Per i due mesi successivi al 15 giugno 2022, il sensore continuerà a funzionare. Dopo questo periodo di due mesi, a partire dal 15 agosto 2022, il sensore non funzionerà più sulle piattaforme Windows Server 2008 R2. Altri dettagli sono disponibili all'indirizzo: https://aka.ms/mdi/2008r2

Luglio 2023

Defender per identità versione 2.209

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

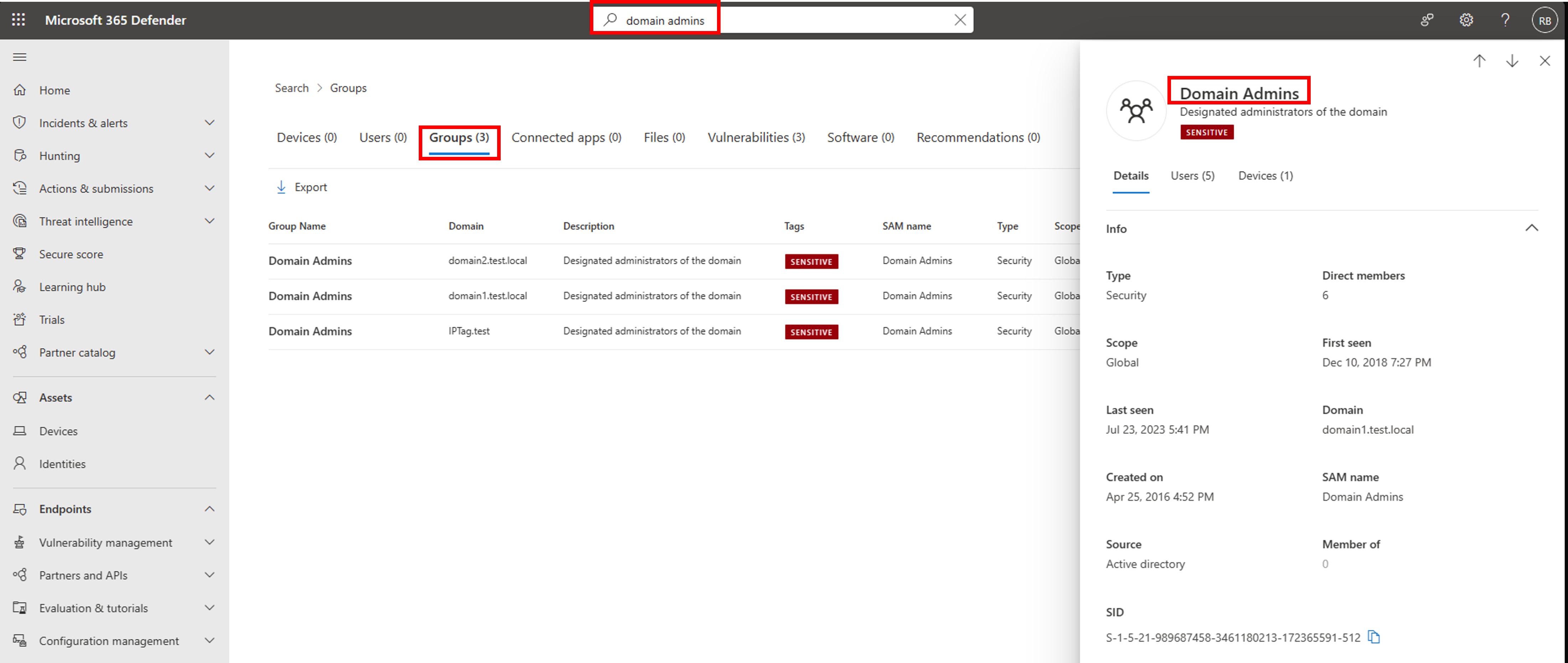

Cercare gruppi di Active Directory in Microsoft Defender XDR (anteprima)

Il Microsoft Defender XDR ricerca globale supporta ora la ricerca in base al nome del gruppo di Active Directory. Tutti i gruppi trovati vengono visualizzati nei risultati in una scheda Gruppi separata. Selezionare un gruppo di Active Directory dai risultati della ricerca per visualizzare altri dettagli, tra cui:

- Tipo

- Ambito

- Dominio

- Nome SAM

- SID

- Ora di creazione del gruppo

- La prima volta che un'attività del gruppo è stata osservata

- Gruppi che contengono il gruppo selezionato

- Elenco di tutti i membri del gruppo

Ad esempio:

Per altre informazioni, vedere Microsoft Defender per identità in Microsoft Defender XDR.

Nuovi report sul comportamento di sicurezza

Le valutazioni del comportamento di sicurezza delle identità di Defender per identità rilevano e consigliano in modo proattivo le azioni nelle configurazioni di Active Directory locale.

Le nuove valutazioni del comportamento di sicurezza seguenti sono ora disponibili in Microsoft Secure Score:

- Rimuovere i diritti di accesso per gli account sospetti con l'autorizzazione SDHolder Amministrazione

- Rimuovere gli account non amministrativi con autorizzazioni DCSync

- Rimuovere gli amministratori locali sugli asset di identità

- Avviare la distribuzione di Defender per identità

Per altre informazioni, vedere valutazioni del comportamento di sicurezza di Microsoft Defender per identità.

Reindirizzamento automatico per il portale di Defender per identità classico

L'esperienza e la funzionalità del portale di Microsoft Defender per identità sono convergenti nella piattaforma XDR (Extended Detection and Response) di Microsoft, Microsoft Defender XDR. A partire dal 6 luglio 2023, i clienti che usano il portale di Defender per identità classico vengono reindirizzati automaticamente a Microsoft Defender XDR, senza alcuna opzione per ripristinare il portale classico.

Per altre informazioni, vedere il post di blog e Microsoft Defender per identità in Microsoft Defender XDR.

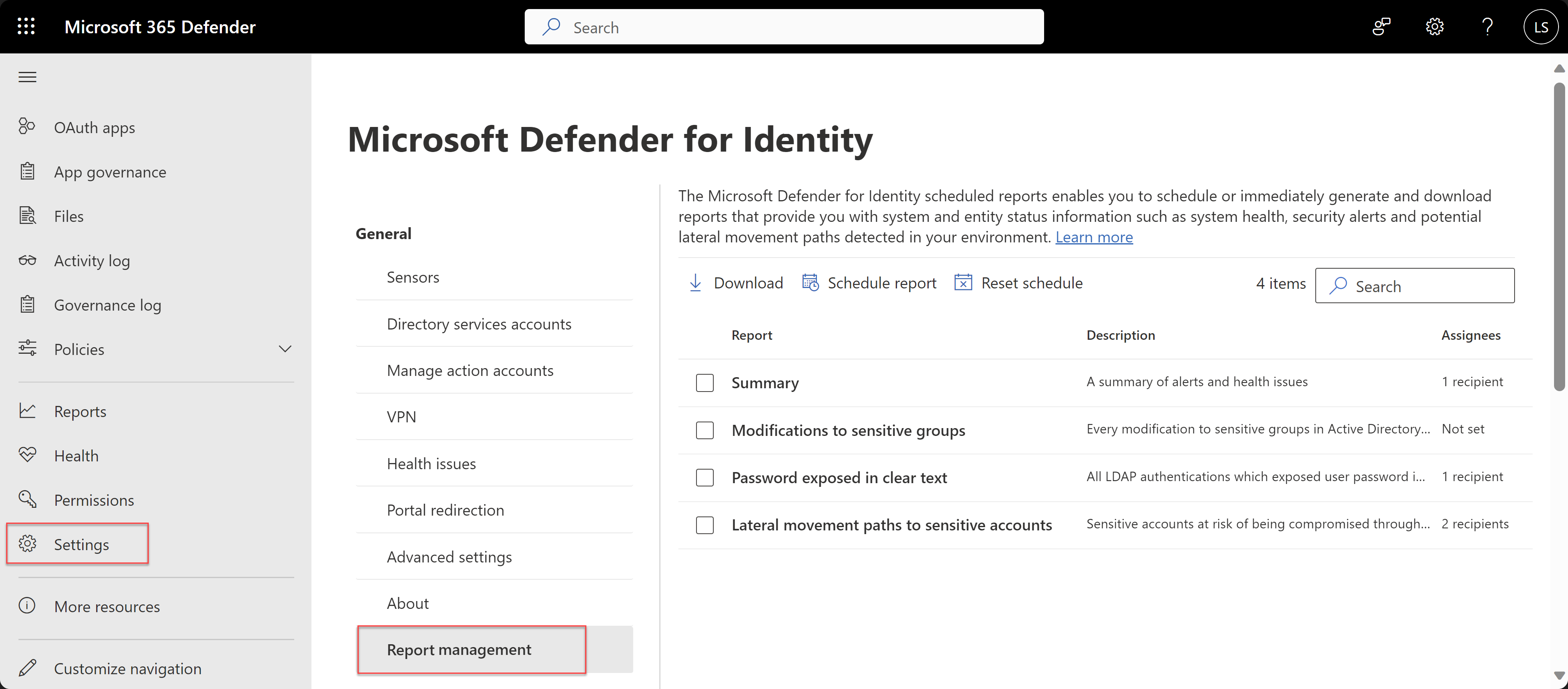

Download e pianificazione del report di Defender per identità in Microsoft Defender XDR (anteprima)

È ora possibile scaricare e pianificare report periodici di Defender per identità dal portale di Microsoft Defender, creando parità nelle funzionalità dei report con il portale di Defender per identità classico legacy.

Scaricare e pianificare i report in Microsoft Defender XDR dalla pagina di gestione del report identità delle impostazioni >>. Ad esempio:

Per altre informazioni, vedere Microsoft Defender per identità report in Microsoft Defender XDR.

Defender per identità versione 2.208

- Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.207

Questa versione fornisce il nuovo parametro di installazione AccessKeyFile . Usare il parametro AccessKeyFile durante un'installazione invisibile all'utente di un sensore Defender per identità per impostare la chiave di accesso dell'area di lavoro da un percorso di testo specificato. Per altre informazioni, vedere Installare il sensore Microsoft Defender per identità.

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Giugno 2023

Defender per identità versione 2.206

- Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Ricerca avanzata con una tabella IdentityInfo avanzata

- Per i tenant con Defender per identità distribuito, la tabella di ricerca avanzata di Microsoft 365 IdentityInfo include ora più attributi per identità e identità rilevate dal sensore Defender per identità dall'ambiente locale.

Per altre informazioni, vedere la documentazione Microsoft Defender XDR ricerca avanzata.

Defender per identità versione 2.205

- Questa versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Maggio 2023

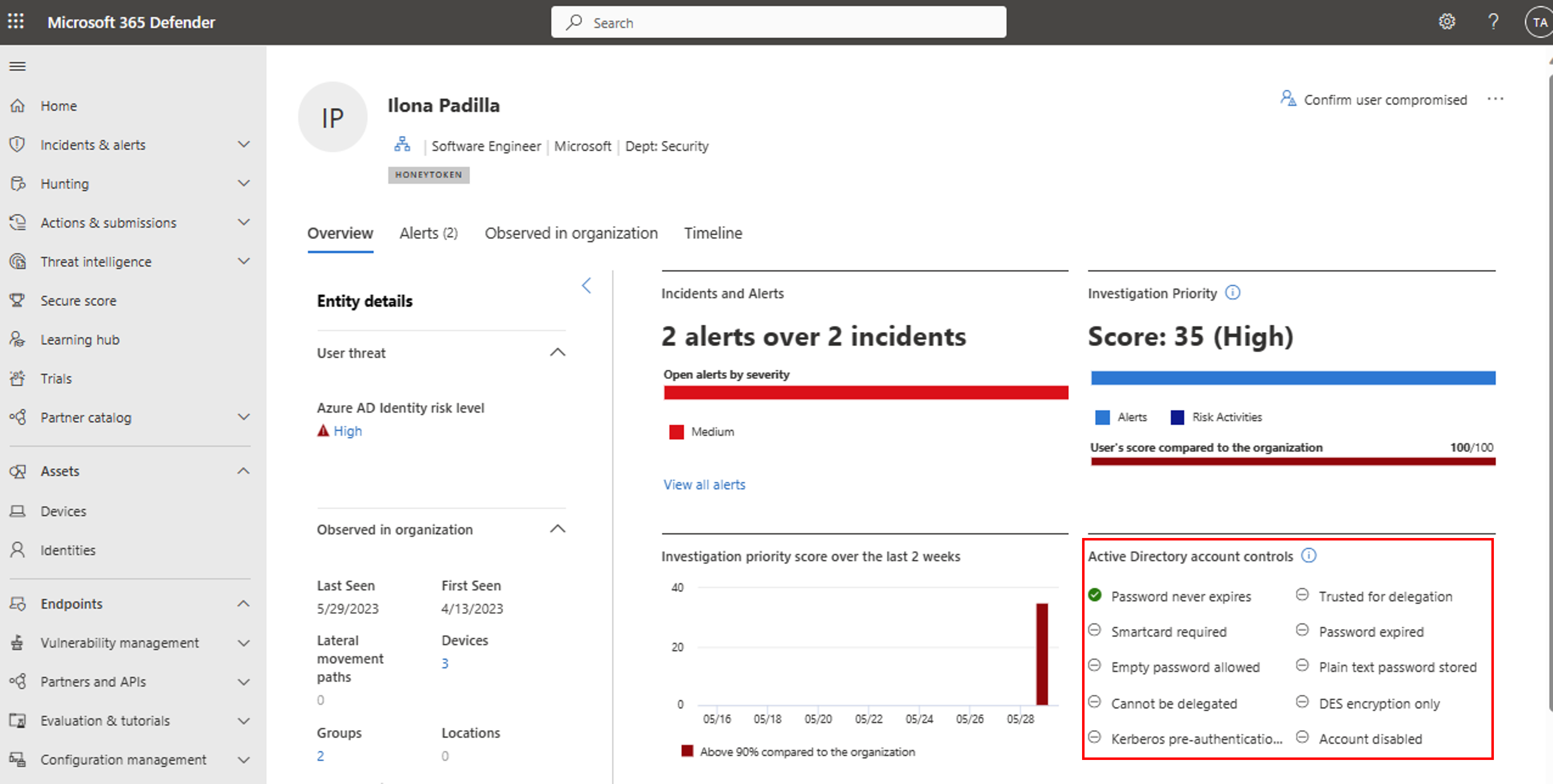

Evidenziazioni avanzate del controllo dell'account Active Directory

La pagina dei dettagli dell'utente Microsoft Defender XDR Identity> include ora i nuovi dati di controllo dell'account Active Directory.

Nella scheda Panoramica dei dettagli utente è stata aggiunta la nuova scheda Controlli account Active Directory per evidenziare importanti impostazioni di sicurezza e controlli active directory. Ad esempio, usare questa scheda per sapere se un utente specifico è in grado di ignorare i requisiti della password o ha una password che non scade mai.

Ad esempio:

Per altre informazioni, vedere la documentazione dell'attributo User-Account-Control .

Defender per identità versione 2.204

Data di rilascio: 29 maggio 2023

Nuovo avviso di integrità per gli errori di inserimento dei dati di integrazione VPN (radius). Per altre informazioni, vedere Microsoft Defender per identità avvisi sull'integrità dei sensori.

Questa versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.203

Data di rilascio: 15 maggio 2023

Nuovo avviso di integrità per verificare che il controllo contenitori ADFS sia configurato correttamente. Per altre informazioni, vedere Microsoft Defender per identità avvisi sull'integrità dei sensori.

La pagina Microsoft Defender 365 Identity include gli aggiornamenti dell'interfaccia utente per l'esperienza del percorso di spostamento laterale. Non è stata modificata alcuna funzionalità. Per altre informazioni, vedere Comprendere e analizzare i percorsi di spostamento laterale con Microsoft Defender per identità.

Questa versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Miglioramenti della sequenza temporale delle identità

La scheda Sequenza temporale delle identità contiene ora funzionalità nuove e migliorate. Con la sequenza temporale aggiornata, è ora possibile filtrare in base al tipo di attività, al protocollo e alla posizione, oltre ai filtri originali. È anche possibile esportare la sequenza temporale in un file CSV e trovare informazioni aggiuntive sulle attività associate alle tecniche MITRE ATT&CK. Per altre informazioni, vedere Analizzare gli utenti in Microsoft Defender XDR.

Ottimizzazione degli avvisi in Microsoft Defender XDR

L'ottimizzazione degli avvisi, ora disponibile in Microsoft Defender XDR, consente di modificare gli avvisi e ottimizzarli. L'ottimizzazione degli avvisi riduce i falsi positivi, consente ai team soc di concentrarsi sugli avvisi ad alta priorità e migliora la copertura del rilevamento delle minacce in tutto il sistema.

In Microsoft Defender XDR creare condizioni delle regole in base ai tipi di evidenza e quindi applicare la regola a qualsiasi tipo di regola corrispondente alle condizioni. Per altre informazioni, vedere Ottimizzare un avviso.

Aprile 2023

Defender per identità versione 2.202

Data di rilascio: 23 aprile 2023

- Nuovo avviso di integrità per verificare che il controllo contenitore di configurazione di Servizi directory sia configurato correttamente, come descritto nella pagina degli avvisi di integrità.

- Le nuove aree di lavoro per i tenant di Active Directory mappate alla Nuova Zelanda vengono create nell'area Australia orientale. Per l'elenco più aggiornato della distribuzione a livello di area, vedere Componenti di Defender per identità.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Marzo 2023

Defender per identità versione 2.201

Data di rilascio: 27 marzo 2023

È in corso la disabilitazione dell'avviso honeytoken SAM-R. Anche se questi tipi di account non devono mai essere accessibili o sottoposti a query, alcuni sistemi legacy potrebbero usare questi account come parte delle normali operazioni. Se questa funzionalità è necessaria, è sempre possibile creare una query di ricerca avanzata e usarla come rilevamento personalizzato. Nelle prossime settimane verrà anche esaminato l'avviso LDAP honeytoken, ma per il momento rimane funzionante.

Sono stati risolti problemi di logica di rilevamento nell'avviso di integrità controllo oggetti di Servizi directory per sistemi operativi non inglesi e per Windows 2012 con schemi di Servizi directory precedenti alla versione 87.

È stato rimosso il prerequisito per la configurazione di un account di Servizi directory per l'avvio dei sensori. Per altre informazioni, vedere Microsoft Defender per identità consigli sull'account del servizio directory.

Non è più necessaria la registrazione degli eventi 1644. Se questa impostazione del Registro di sistema è abilitata, è possibile rimuoverla. Per altre informazioni, vedere ID evento 1644.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.200

Data di rilascio: 16 marzo 2023

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.199

Data di rilascio: 5 marzo 2023

Alcune esclusioni per Honeytoken sono state sottoposte a query tramite l'avviso SAM-R non funzionavano correttamente. In questi casi, gli avvisi venivano attivati anche per le entità escluse. Questo errore è stato risolto.

Nome del protocollo NTLM aggiornato per le tabelle identity advanced hunting: il nome

Ntlmdel protocollo precedente è ora elencato come nuovo nomeNTLMdel protocollo nelle tabelle delle identità di ricerca avanzata: IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Se attualmente si usa ilNtlmprotocollo in formato con distinzione tra maiuscole e minuscole dalle tabelle degli eventi Identity, è necessario modificarlo inNTLM.La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Febbraio 2023

Defender per identità versione 2.198

Data di rilascio: 15 febbraio 2023

La sequenza temporale dell'identità è ora disponibile come parte della nuova pagina Identità in Microsoft Defender XDR: la pagina Utente aggiornata in Microsoft Defender XDR ha ora un aspetto nuovo, con una visualizzazione estesa degli asset correlati e una nuova scheda sequenza temporale dedicata. La sequenza temporale rappresenta le attività e gli avvisi degli ultimi 30 giorni e unifica le voci di identità dell'utente in tutti i carichi di lavoro disponibili (Defender per identità/Defender for Cloud Apps/Defender per endpoint). Usando la sequenza temporale, è possibile concentrarsi facilmente sulle attività eseguite dall'utente (o eseguite su di esse), in intervalli di tempo specifici. Per altre informazioni, vedere Analizzare gli utenti in Microsoft Defender XDR

Ulteriori miglioramenti per gli avvisi honeytoken: nella versione 2.191 sono stati introdotti diversi nuovi scenari per l'avviso di attività honeytoken.

In base al feedback dei clienti, è stato deciso di suddividere l'avviso di attività honeytoken in cinque avvisi separati:

- All'utente honeytoken è stata eseguita una query tramite SAM-R.

- All'utente honeytoken è stata eseguita una query tramite LDAP.

- Attività di autenticazione utente honeytoken

- L'utente honeytoken ha modificato gli attributi.

- Appartenenza al gruppo Honeytoken modificata.

Inoltre, sono state aggiunte esclusioni per questi avvisi, offrendo un'esperienza personalizzata per l'ambiente.

Non vediamo l'ora di ascoltare il tuo feedback per continuare a migliorare.

Nuovo avviso di sicurezza: l'utilizzo sospetto del certificato tramite il protocollo Kerberos (PKINIT).: molte delle tecniche per abusare di Servizi certificati Active Directory implicano l'uso di un certificato in una fase dell'attacco. Microsoft Defender per identità ora avvisa gli utenti quando osserva tale utilizzo sospetto del certificato. Questo approccio di monitoraggio comportamentale offre una protezione completa dagli attacchi di Servizi certificati Active Directory, attivando un avviso quando viene tentata l'autenticazione di un certificato sospetto su un controller di dominio con un sensore Defender per identità installato. Per altre informazioni, vedere Microsoft Defender per identità rileva ora l'utilizzo sospetto del certificato.

Interruzione automatica degli attacchi: Defender per identità ora interagisce con Microsoft Defender XDR per offrire l'interruzione automatica degli attacchi. Questa integrazione significa che, per i segnali provenienti da Microsoft Defender XDR, è possibile attivare l'azione Disabilita utente. Queste azioni sono attivate da segnali XDR ad alta fedeltà, combinati con informazioni dettagliate provenienti dall'indagine continua di migliaia di incidenti da parte dei team di ricerca di Microsoft. L'azione sospende l'account utente compromesso in Active Directory e sincronizza queste informazioni con Microsoft Entra ID. Per altre informazioni sull'interruzione automatica degli attacchi, leggere il post di blog di Microsoft Defender XDR.

È anche possibile escludere utenti specifici dalle azioni di risposta automatizzate. Per altre informazioni, vedere Configurare le esclusioni di risposta automatizzate di Defender for Identity.

Rimuovere il periodo di apprendimento: gli avvisi generati da Defender per identità si basano su vari fattori, ad esempio la profilatura, il rilevamento deterministico, l'apprendimento automatico e gli algoritmi comportamentali appresi sulla rete. Il processo di apprendimento completo per Defender per identità può richiedere fino a 30 giorni per ogni controller di dominio. Tuttavia, potrebbero essere presenti istanze in cui si desidera ricevere avvisi anche prima che il processo di apprendimento completo sia stato completato. Ad esempio, quando si installa un nuovo sensore in un controller di dominio o quando si valuta il prodotto, potrebbe essere necessario ricevere immediatamente avvisi. In questi casi, è possibile disattivare il periodo di apprendimento per gli avvisi interessati abilitando la funzionalità Rimuovi periodo di apprendimento . Per altre informazioni, vedere Advanced settings.

Nuovo modo di inviare avvisi a M365D: un anno fa, è stato annunciato che tutte le esperienze Microsoft Defender per identità sono disponibili nel portale di Microsoft Defender. La pipeline di avviso principale passa gradualmente da Defender per identità > Defender for Cloud Apps > Microsoft Defender XDR a Defender per identità > Microsoft Defender XDR. Questa integrazione significa che gli aggiornamenti dello stato in Defender for Cloud Apps non si rifletteranno in Microsoft Defender XDR e viceversa. Questa modifica dovrebbe ridurre significativamente il tempo necessario affinché gli avvisi vengano visualizzati nel portale di Microsoft Defender. Come parte di questa migrazione, tutti i criteri di Defender per identità non saranno più disponibili nel portale di Defender for Cloud Apps a partire dal 5 marzo. Come sempre, è consigliabile usare il portale di Microsoft Defender per tutte le esperienze di Defender per identità.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Gennaio 2023

Defender per identità versione 2.197

Data di rilascio: 22 gennaio 2023

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.196

Data di rilascio: 10 gennaio 2023

Nuovo avviso di integrità per verificare che il controllo degli oggetti di Servizi directory sia configurato correttamente, come descritto nella pagina degli avvisi di integrità.

Nuovo avviso di integrità per verificare che le impostazioni di alimentazione del sensore siano configurate per prestazioni ottimali, come descritto nella pagina degli avvisi di integrità.

Sono state aggiunte informazioni su MITRE ATT&CK alle tabelle IdentityLogonEvents, IdentityDirectoryEvents e IdentityQueryEvents in Microsoft Defender XDR Ricerca avanzata. Nella colonna AdditionalFields sono disponibili informazioni dettagliate sulle tecniche di attacco e sulla tattica (categoria) associate ad alcune delle attività logiche.

Poiché tutte le principali funzionalità Microsoft Defender per identità sono ora disponibili nel portale di Microsoft Defender, l'impostazione di reindirizzamento del portale viene abilitata automaticamente per ogni tenant a partire dal 31 gennaio 2023. Per altre informazioni, vedere Reindirizzamento degli account da Microsoft Defender per identità a Microsoft Defender XDR.

Dicembre 2022

Defender per identità versione 2.195

Data di rilascio: 7 dicembre 2022

I data center defender per identità sono ora distribuiti anche nell'area australia orientale. Per l'elenco più aggiornato della distribuzione a livello di area, vedere Componenti di Defender per identità.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Novembre 2022

Defender per identità versione 2.194

Data di rilascio: 10 novembre 2022

Nuovo avviso di integrità per verificare che il controllo avanzato di Servizi directory sia configurato correttamente, come descritto nella pagina degli avvisi di integrità.

Alcune delle modifiche introdotte in Defender per identità versione 2.191 relative agli avvisi honeytoken non sono state abilitate correttamente. Tali problemi sono stati risolti ora.

A partire dalla fine di novembre, l'integrazione manuale con Microsoft Defender per endpoint non è più supportata. Tuttavia, è consigliabile usare il portale di Microsoft Defender (https://security.microsoft.com) che include l'integrazione predefinita.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Ottobre 2022

Defender per identità versione 2.193

Data di rilascio: 30 ottobre 2022

Nuovo avviso di sicurezza: autenticazione anomala Active Directory Federation Services (AD FS) tramite un certificato sospetto

Questa nuova tecnica è collegata al famigerato attore NOBELIUM ed è stata soprannominata "MagicWeb" – consente a un avversario di impiantare una backdoor su server AD FS compromessi, che consentirà la rappresentazione come qualsiasi utente di dominio e quindi l'accesso alle risorse esterne. Per altre informazioni su questo attacco, leggere questo post di blog.Defender per identità può ora usare l'account LocalSystem nel controller di dominio per eseguire azioni di correzione (abilitare/disabilitare l'utente, forzare la reimpostazione della password dell'utente), oltre all'opzione gMSA disponibile in precedenza. In questo modo viene abilitato il supporto predefinito per le azioni di correzione. Per altre informazioni, vedere Microsoft Defender per identità account azione.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.192

Data di rilascio: 23 ottobre 2022

Nuovo avviso di integrità per verificare che il controllo NTLM sia abilitato, come descritto nella pagina degli avvisi di integrità.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Settembre 2022

Defender per identità versione 2.191

Data di rilascio: 19 settembre 2022

-

Altre attività per attivare avvisi honeytoken

Microsoft Defender per identità offre la possibilità di definire account honeytoken, che vengono usati come trappole per gli attori malintenzionati. Qualsiasi autenticazione associata a questi account honeytoken (normalmente inattivi), attiva un avviso di attività honeytoken (ID esterno 2014). Novità di questa versione, qualsiasi query LDAP o SAMR su questi account honeytoken attiverà un avviso. Inoltre, se l'evento 5136 viene controllato, verrà attivato un avviso quando uno degli attributi del honeytoken è stato modificato o se è stata modificata l'appartenenza al gruppo del honeytoken.

Per altre informazioni, vedere Configurare la raccolta di eventi di Windows.

Defender per identità versione 2.190

Data di rilascio: 11 settembre 2022

Valutazione aggiornata: configurazioni di dominio non sicure

La valutazione della configurazione del dominio non sicura disponibile tramite Microsoft Secure Score valuta ora la configurazione dei criteri di firma LDAP del controller di dominio e gli avvisi se rileva una configurazione non sicura. Per altre informazioni, vedere Valutazione della sicurezza: configurazioni di dominio non sicure.La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.189

Data di rilascio: 4 settembre 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Agosto 2022

Defender per identità versione 2.188

Data di rilascio: 28 agosto 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.187

Data di rilascio: 18 agosto 2022

È stata modificata una parte della logica alla base dell'attivazione dell'avviso Sospetto attacco DCSync (replica dei servizi directory) (ID esterno 2006). Questo rilevatore ora copre i casi in cui l'indirizzo IP di origine visualizzato dal sensore sembra essere un dispositivo NAT.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.186

Data di rilascio: 10 agosto 2022

Gli avvisi di integrità mostreranno ora il nome di dominio completo (FQDN) del sensore anziché il nome NetBIOS.

Sono disponibili nuovi avvisi di integrità per l'acquisizione del tipo di componente e della configurazione, come descritto nella pagina avvisi di integrità.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Luglio 2022

Defender per identità versione 2.185

Data di rilascio: 18 luglio 2022

È stato risolto un problema per cui il sospetto utilizzo di Golden Ticket (account inesistente) (ID esterno 2027) rilevava erroneamente i dispositivi macOS.

Azioni utente: è stato deciso di dividere l'azione Disabilita utente nella pagina utente in due azioni diverse:

- Disabilita utente: disabilita l'utente a livello di Active Directory

- Sospendi utente: che disabilita l'utente a livello di Microsoft Entra ID

Sappiamo che il tempo necessario per la sincronizzazione da Active Directory a Microsoft Entra ID può essere fondamentale, quindi ora è possibile scegliere di disabilitare gli utenti in uno dopo l'altro, per rimuovere la dipendenza dalla sincronizzazione stessa. Si noti che un utente disabilitato solo in Microsoft Entra ID verrà sovrascritto da Active Directory, se l'utente è ancora attivo.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.184

Data di rilascio: 10 luglio 2022

Nuove valutazioni della sicurezza

Defender per identità include ora la nuova valutazione della sicurezza seguente:- Configurazioni di dominio non sicure

Microsoft Defender per identità monitora continuamente l'ambiente per identificare i domini con valori di configurazione che espongono un rischio per la sicurezza e segnala questi domini per facilitare la protezione dell'ambiente. Per altre informazioni, vedere Valutazione della sicurezza: configurazioni di dominio non sicure.

- Configurazioni di dominio non sicure

Il pacchetto di installazione di Defender per identità installerà ora il componente Npcap anziché i driver WinPcap. Per altre informazioni, vedere Driver WinPcap e Npcap.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Giugno 2022

Defender per identità versione 2.183.15436.10558 (hotfix)

Data di rilascio: 20 giugno 2022 (aggiornato il 4 luglio 2022)

- Nuovo avviso di sicurezza: sospetto attacco DFSCoerce tramite distributed file system protocol

In risposta alla pubblicazione di uno strumento di attacco recente che sfrutta un flusso nel protocollo DFS, Microsoft Defender per identità attiverà un avviso di sicurezza ogni volta che un utente malintenzionato usa questo metodo di attacco. Per altre informazioni su questo attacco, leggere il post di blog.

Defender per identità versione 2.183

Data di rilascio: 20 giugno 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.182

Data di rilascio: 4 giugno 2022

- È disponibile una nuova pagina Informazioni su per Defender per identità. È possibile trovarlo nel portale di Microsoft Defender, in Impostazioni ->Identities ->About. Fornisce diversi dettagli importanti sull'istanza di Defender per identità, tra cui il nome dell'istanza, la versione, l'ID e la georilevazione dell'istanza. Queste informazioni possono essere utili per la risoluzione dei problemi e l'apertura di ticket di supporto.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Maggio 2022

Defender per identità versione 2.181

Data di rilascio: 22 maggio 2022

È ora possibile eseguire azioni di correzione direttamente sugli account locali, usando Microsoft Defender per identità.

- Disabilita utente : ciò impedisce temporaneamente a un utente di accedere alla rete. Può aiutare a evitare che gli utenti compromessi si spostino lateralmente e tentino di esfiltrare dati o compromettono ulteriormente la rete.

- Reimposta la password utente : richiede all'utente di modificare la password al successivo accesso, assicurandosi che questo account non possa essere usato per ulteriori tentativi di rappresentazione.

Queste azioni possono essere eseguite da diverse posizioni in Microsoft Defender XDR: la pagina utente, il pannello laterale della pagina utente, la ricerca avanzata e persino i rilevamenti personalizzati. A tale scopo, è necessario configurare un account gMSA con privilegi che Microsoft Defender per identità userà per eseguire le azioni. Per altre informazioni sui requisiti, vedere Microsoft Defender per identità account azione.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.180

Data di rilascio: 12 maggio 2022

Nuovo avviso di sicurezza: modifica sospetta di un attributo dNSHostName (CVE-2022-26923)

In risposta alla pubblicazione di un CVE recente, Microsoft Defender per identità attiverà un avviso di sicurezza ogni volta che un utente malintenzionato tenta di sfruttare CVE-2022 -26923. Per altre informazioni su questo attacco, leggere il post di blog.Nella versione 2.177 sono stati rilasciate altre attività LDAP che possono essere coperte da Defender per identità. È stato tuttavia rilevato un bug che causa la mancata presentazione e inserimento degli eventi nel portale di Defender per identità. Questo problema è stato risolto in questa versione. Dalla versione 2.180 in poi, quando si abilita l'ID evento 1644 non si ottiene solo visibilità sulle attività LDAP tramite Servizi Web Active Directory, ma anche altre attività LDAP includeranno l'utente che ha eseguito l'attività LDAP nel computer di origine. Questo vale per gli avvisi di sicurezza e le attività logiche basate su eventi LDAP.

In risposta al recente sfruttamento di KrbRelayUp, è stato rilasciato un rilevatore silenzioso che ci aiuta a valutare la risposta a questo sfruttamento. Il rilevatore invisibile all'utente ci consentirà di valutare l'efficacia del rilevamento e raccogliere informazioni in base agli eventi che stiamo raccogliendo. Se questo rilevamento viene visualizzato come di alta qualità, verrà rilasciato un nuovo avviso di sicurezza nella versione successiva.

L'esecuzione di codice remoto tramite DNS è stata rinominata Tentativo di esecuzione remota del codice tramite DNS, perché riflette meglio la logica alla base di questi avvisi di sicurezza.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.179

Data di rilascio: 1° maggio 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Aprile 2022

Defender per identità versione 2.178

Data di rilascio: 10 aprile 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Marzo 2022

Defender per identità versione 2.177

Data di rilascio: 27 marzo 2022

Microsoft Defender per identità ora è possibile monitorare query LDAP aggiuntive nella rete. Queste attività LDAP vengono inviate tramite il protocollo del servizio Web Active Directory e agiscono come normali query LDAP. Per avere visibilità su queste attività, è necessario abilitare l'evento 1644 nei controller di dominio. Questo evento illustra le attività LDAP nel dominio e viene usato principalmente per identificare ricerche LDAP (Lightweight Directory Access Protocol) costose, inefficienti o lente gestite dai controller di dominio Active Directory. Per altre informazioni, vedere Configurazioni legacy.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.176

Data di rilascio: 16 marzo 2022

A partire da questa versione, quando si installa il sensore da un nuovo pacchetto, la versione del sensore in Installazione applicazioni verrà visualizzata con il numero di versione completo (ad esempio, 2.176.x.y), anziché la versione statica 2.0.0.0 mostrata in precedenza. Continuerà a mostrare quella versione (quella installata tramite il pacchetto) anche se la versione verrà aggiornata tramite gli aggiornamenti automatici dei servizi cloud defender per identità. La versione reale può essere visualizzata nella pagina delle impostazioni del sensore nel portale, nel percorso eseguibile o nella versione del file.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.175

Data di rilascio: 6 marzo 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Febbraio 2022

Defender per identità versione 2.174

Data di rilascio: 20 febbraio 2022

È stato aggiunto il nome di dominio completo shost dell'account coinvolto nell'avviso al messaggio inviato al SIEM. Per altre informazioni, vedere Microsoft Defender per identità informazioni di riferimento sui log SIEM.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.173

Data di rilascio: 13 febbraio 2022

Tutte le funzionalità Microsoft Defender per identità sono ora disponibili nel portale di Microsoft Defender. Per altre informazioni, vedere questo post di blog.

Questa versione risolve i problemi durante l'installazione del sensore in Windows Server 2019 con KB5009557 installato o in un server con autorizzazioni EventLog protette.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.172

Data di rilascio: 8 febbraio 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Gennaio 2022

Defender per identità versione 2.171

Data di rilascio: 31 gennaio 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.170

Data di rilascio: 24 gennaio 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.169

Data di rilascio: 17 gennaio 2022

Microsoft è lieta di rilasciare la possibilità di configurare un account azione per Microsoft Defender per identità. Questo è il primo passaggio nella possibilità di eseguire azioni sugli utenti direttamente dal prodotto. Come primo passaggio, è possibile definire l'account gMSA Microsoft Defender per identità userà per eseguire le azioni. È consigliabile iniziare a creare questi utenti per usufruire della funzionalità Azioni una volta attiva. Per altre informazioni, vedere Gestire gli account azione.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.168

Data di rilascio: 9 gennaio 2022

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Dicembre 2021

Defender per identità versione 2.167

Data di rilascio: 29 dicembre 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.166

Data di rilascio: 27 dicembre 2021

- La versione include un nuovo avviso di sicurezza: modifica sospetta di un attributo sAMNameAccount (CVE-2021-42278 e CVE-2021-42287 exploitation) (ID esterno 2419).

In risposta alla pubblicazione di cve recenti, Microsoft Defender per identità attiverà un avviso di sicurezza ogni volta che un utente malintenzionato tenta di sfruttare CVE-2021-42278 e CVE-2021-42287. Per altre informazioni su questo attacco, leggere il post di blog. - La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.165

Data di rilascio: 6 dicembre 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Novembre 2021

Defender per identità versione 2.164

Data di rilascio: 17 novembre 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.163

Data di rilascio: 8 novembre 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.162

Data di rilascio: 1 novembre 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Settembre 2021

Defender per identità versione 2.161

Data di rilascio: 12 settembre 2021

- La versione include una nuova attività monitorata: la password dell'account gMSA è stata recuperata da un utente. Per altre informazioni, vedere Microsoft Defender per identità attività monitorate

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Agosto 2021

Defender per identità versione 2.160

Data di rilascio: 22 agosto 2021

- La versione include vari miglioramenti e include altri scenari in base alle ultime modifiche apportate allo sfruttamento di PetitPotam.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.159

Data di rilascio: 15 agosto 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

- La versione include un miglioramento rispetto all'avviso appena pubblicato: connessione di rete sospetta tramite crittografia del protocollo remoto del file system (ID esterno 2416).

È stato esteso il supporto per questo rilevamento per attivare quando un potenziale utente malintenzionato comunica tramite un canale EFS-RPC crittografato. Gli avvisi attivati quando il canale viene crittografato verranno considerati come un avviso di gravità media, invece di High quando non è crittografato. Per altre informazioni sull'avviso, vedere Connessione di rete sospetta tramite crittografia del protocollo remoto del file system (ID esterno 2416).

Defender per identità versione 2.158

Data di rilascio: 8 agosto 2021

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

La versione include un nuovo avviso di sicurezza: connessione di rete sospetta tramite crittografia del protocollo remoto del file system (ID esterno 2416).

In questo rilevamento, Microsoft Defender per identità attiverà un avviso di sicurezza ogni volta che un utente malintenzionato tenta di sfruttare EFS-RPC sul controller di dominio. Questo vettore di attacco è associato al recente attacco PetitPotam. Per altre informazioni sull'avviso, vedere Connessione di rete sospetta tramite crittografia del protocollo remoto del file system (ID esterno 2416).La versione include un nuovo avviso di sicurezza: Exchange Server Esecuzione remota del codice (CVE-2021-26855) (ID esterno 2414)

In questo rilevamento, Microsoft Defender per identità attiverà un avviso di sicurezza ogni volta che un utente malintenzionato tenta di modificare l'attributo "msExchExternalHostName" nell'oggetto Exchange per l'esecuzione remota del codice. Per altre informazioni su questo avviso, vedere Exchange Server Esecuzione remota del codice (CVE-2021-26855) (ID esterno 2414). Questo rilevamento si basa sull'evento 4662 di Windows, quindi deve essere abilitato in anticipo. Per informazioni su come configurare e raccogliere questo evento, vedere Configurare la raccolta di eventi di Windows e seguire le istruzioni per Abilitare il controllo in un oggetto exchange.

Defender per identità versione 2.157

Data di rilascio: 1 agosto 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Luglio 2021

Defender per identità versione 2.156

Data di rilascio: 25 luglio 2021

- A partire da questa versione, viene aggiunto il file eseguibile del driver Npcap al pacchetto di installazione del sensore. Per altre informazioni, vedere Driver WinPcap e Npcap.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.155

Data di rilascio: 18 luglio 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.154

Data di rilascio: 11 luglio 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

- La versione include miglioramenti e rilevamenti aggiuntivi per lo sfruttamento dello spooler di stampa noto come rilevamento PrintNightmare, per coprire altri scenari di attacco.

Defender per identità versione 2.153

Data di rilascio: 4 luglio 2021

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

La versione include un nuovo avviso di sicurezza: sospetto tentativo di sfruttamento del servizio Spooler di stampa windows (sfruttamento CVE-2021-34527) (ID esterno 2415).

In questo rilevamento, Defender per identità attiva un avviso di sicurezza ogni volta che un utente malintenzionato tenta di sfruttare il servizio Spooler di stampa windows sul controller di dominio. Questo vettore di attacco è associato allo sfruttamento dello spooler di stampa ed è noto come PrintNightmare. Altre informazioni su questo avviso.

Giugno 2021

Defender per identità versione 2.152

Data di rilascio: 27 giugno 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.151

Data di rilascio: 20 giugno 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.150

Data di rilascio: 13 giugno 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Maggio 2021

Defender per identità versione 2.149

Data di rilascio: 31 maggio 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.148

Data di rilascio: 23 maggio 2021

- Se si configura e si raccoglie l'ID evento 4662, Defender per identità segnalerà quale utente ha apportato la modifica del numero di sequenza di aggiornamento (USN) a varie proprietà dell'oggetto Active Directory. Ad esempio, se viene modificata una password dell'account e l'evento 4662 è abilitato, l'evento registrerà chi ha modificato la password.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.147

Data di rilascio: 9 maggio 2021

- In base al feedback dei clienti, il numero predefinito di sensori consentiti viene aumentato da 200 a 350 e le credenziali di Servizi directory da 10 a 30.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.146

Data di rilascio: 2 maggio 2021

Email notifiche sia per i problemi di integrità che per gli avvisi di sicurezza avranno ora l'URL di indagine sia per Microsoft Defender per identità che per Microsoft Defender XDR.

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Aprile 2021

Defender per identità versione 2.145

Data di rilascio: 22 aprile 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.144

Data di rilascio: 12 aprile 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Marzo 2021

Defender per identità versione 2.143

Data di rilascio: 14 marzo 2021

- È stato aggiunto l'evento 4741 di Windows per rilevare gli account computer aggiunti alle attività di Active Directory . Configurare il nuovo evento da raccogliere da Defender per identità. Una volta configurati, gli eventi raccolti saranno disponibili per la visualizzazione nel log attività e nel Microsoft Defender XDR Ricerca avanzata.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.142

Data di rilascio: 7 marzo 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Febbraio 2021

Defender per identità versione 2.141

Data di rilascio: 21 febbraio 2021

-

Nuovo avviso di sicurezza: sospetto attacco di tostatura AS-REP (ID esterno 2412)

L'avviso di sicurezza Sospetto attacco AS-REP Roasting (ID esterno 2412) di Defender for Identity è ora disponibile. In questo rilevamento viene attivato un avviso di sicurezza di Defender per identità quando un utente malintenzionato si rivolge agli account con preautenticazione Kerberos disabilitata e tenta di ottenere i dati TGT Kerberos. L'intento dell'utente malintenzionato potrebbe essere quello di estrarre le credenziali dai dati usando attacchi di cracking delle password offline. Per altre informazioni, vedere Esposizione di tostatura Kerberos AS-REP (ID esterno 2412). - La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.140

Data di rilascio: 14 febbraio 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Gennaio 2021

Defender per identità versione 2.139

Data di rilascio: 31 gennaio 2021

- La gravità dell'esposizione spn Kerberos sospetta è stata aggiornata in modo da riflettere meglio l'impatto dell'avviso. Per altre informazioni sull'avviso, vedere Sospetta esposizione spn Kerberos (ID esterno 2410)

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.138

Data di rilascio: 24 gennaio 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.137

Data di rilascio: 17 gennaio 2021

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.136

Data di rilascio: 3 gennaio 2021

- Defender per identità supporta ora l'installazione di sensori nei server Active Directory Federation Services (AD FS). L'installazione del sensore in server AD FS compatibili estende Microsoft Defender per identità visibilità nell'ambiente ibrido monitorando questo componente critico dell'infrastruttura. Sono stati anche aggiornati alcuni dei rilevamenti esistenti (creazione di servizi sospetti, sospetto attacco di forza bruta (LDAP) e ricognizione dell'enumerazione account, per lavorare anche sui dati di AD FS. Per avviare la distribuzione del sensore Microsoft Defender per identità per il server AD FS, scaricare il pacchetto di distribuzione più recente dalla pagina di configurazione del sensore.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Dicembre 2020

Defender per identità versione 2.135

Data di rilascio: 20 dicembre 2020

- È stato migliorato l'avviso LDAP (Active Directory Attributes Reconnaissance) (ID esterno 2210) per rilevare anche le tecniche usate per ottenere le informazioni necessarie per generare token di sicurezza, ad esempio come parte della campagna Solorigate.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.134

Data di rilascio: 13 dicembre 2020

- Il rilevatore NetLogon rilasciato di recente è stato migliorato per funzionare anche quando si verifica la transazione del canale Netlogon su un canale crittografato. Per altre informazioni sul rilevatore, vedere Sospetto tentativo di elevazione dei privilegi netlogon.

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.133

Data di rilascio: 6 dicembre 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Novembre 2020

Defender per identità versione 2.132

Data di rilascio: 17 novembre 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Defender per identità versione 2.131

Data di rilascio: 8 novembre 2020

-

Nuovo avviso di sicurezza: sospetta esposizione spn Kerberos (ID esterno 2410)

È ora disponibile l'avviso di sicurezza Sospetto esposizione SPN Kerberos (ID esterno 2410) di Defender per identità. In questo rilevamento viene attivato un avviso di sicurezza di Defender per identità quando un utente malintenzionato enumera gli account del servizio e i rispettivi nomi SPN e quindi richiede ticket TGS Kerberos per i servizi. L'intento dell'utente malintenzionato potrebbe essere quello di estrarre gli hash dai ticket e salvarli per un uso successivo in attacchi di forza bruta offline. Per altre informazioni, vedere Esposizione spn Kerberos. - La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Ottobre 2020

Defender per identità versione 2.130

Data di rilascio: 25 ottobre 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.129

Data di rilascio: 18 ottobre 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Settembre 2020

Azure ATP versione 2.128

Data di rilascio: 27 settembre 2020

-

Configurazione delle notifiche di posta elettronica modificate

Verranno rimossi gli interruttori Notifica di posta elettronica per attivare le notifiche tramite posta elettronica. Per ricevere notifiche tramite posta elettronica, è sufficiente aggiungere un indirizzo. Per altre informazioni, vedere Impostare le notifiche. - La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.127

Data di rilascio: 20 settembre 2020

-

Nuovo avviso di sicurezza: sospetto tentativo di elevazione dei privilegi netlogon (ID esterno 2411)

È ora disponibile l'avviso di sicurezza Sospetto tentativo di elevazione dei privilegi netlogon di Azure ATP (sfruttamento CVE-2020-1472) (ID esterno 2411). In questo rilevamento viene attivato un avviso di sicurezza di Azure ATP quando un utente malintenzionato stabilisce una connessione del canale sicuro Netlogon vulnerabile a un controller di dominio, usando il protocollo remoto Netlogon (MS-NRPC), noto anche come vulnerabilità di elevazione dei privilegi di Netlogon. Per altre informazioni, vedere Sospetto tentativo di elevazione dei privilegi netlogon. - La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.126

Data di rilascio: 13 settembre 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.125

Data di rilascio: 6 settembre 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Agosto 2020

Azure ATP versione 2.124

Data di rilascio: 30 agosto 2020

-

Nuovi avvisi di sicurezza

Gli avvisi di sicurezza di Azure ATP includono ora i nuovi rilevamenti seguenti:-

Ricognizione degli attributi di Active Directory (LDAP) (ID esterno 2210)

In questo rilevamento viene attivato un avviso di sicurezza di Azure ATP quando si sospetta che un utente malintenzionato acquisirà correttamente informazioni critiche sul dominio da usare nella kill chain degli attacchi. Per altre informazioni, vedere Ricognizione degli attributi di Active Directory. -

Sospetto utilizzo del certificato Kerberos non autorizzato (ID esterno 2047)

In questo rilevamento viene attivato un avviso di sicurezza di Azure ATP quando un utente malintenzionato che ha acquisito il controllo sull'organizzazione compromettendo il server dell'autorità di certificazione è sospettato di generare certificati che possono essere usati come account backdoor in attacchi futuri, ad esempio lo spostamento lateralmente nella rete. Per altre informazioni, vedere Sospetto utilizzo di certificati Kerberos non autorizzati. -

Sospetto utilizzo di golden ticket (anomalia del ticket con RBCD) (ID esterno 2040)

Gli utenti malintenzionati con diritti di amministratore di dominio possono compromettere l'account KRBTGT. Usando l'account KRBTGT, è possibile creare un ticket per la concessione di ticket Kerberos (TGT) che fornisce l'autorizzazione a qualsiasi risorsa.

Questo TGT contraffatto è chiamato "Golden Ticket" perché consente agli utenti malintenzionati di ottenere una persistenza di rete duratura usando la delega vincolata basata su risorse (RBCD). I biglietti d'oro contraffatti di questo tipo hanno caratteristiche univoche che questo nuovo rilevamento è progettato per identificare. Per altre informazioni, vedere Sospetto utilizzo di golden ticket (anomalia del ticket con RBCD).

-

Ricognizione degli attributi di Active Directory (LDAP) (ID esterno 2210)

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.123

Data di rilascio: 23 agosto 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.122

Data di rilascio: 16 agosto 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.121

Data di rilascio: 2 agosto 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Luglio 2020

Azure ATP versione 2.120

Data di rilascio: 26 luglio 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.119

Data di rilascio: 5 luglio 2020

-

Miglioramento della funzionalità: scheda Nuovi controller di dominio esclusi nel report di Excel

Per migliorare l'accuratezza del calcolo della copertura del controller di dominio, i controller di dominio con trust esterni verranno esclusi dal calcolo per ottenere una copertura del 100%. I controller di dominio esclusi verranno visualizzati nella nuova scheda dei controller di dominio esclusi nel download del report di Excel sulla copertura di dominio. Per informazioni sul download del report, vedere Stato del controller di dominio. - La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Giugno 2020

Azure ATP versione 2.118

Data di rilascio: 28 giugno 2020

Nuove valutazioni della sicurezza

Le valutazioni della sicurezza di Azure ATP includono ora le nuove valutazioni seguenti:-

Percorsi di spostamento laterale più rischiosi

Questa valutazione monitora continuamente l'ambiente per identificare gli account sensibili con i percorsi di spostamento laterale più rischiosi che espongono un rischio per la sicurezza e report su questi account per facilitare la gestione dell'ambiente. I percorsi sono considerati rischiosi se hanno tre o più account non sensibili che possono esporre l'account sensibile al furto di credenziali da parte di attori malintenzionati. Per altre informazioni, vedere Valutazione della sicurezza: percorsi di spostamento laterale (LMP) più rischiosi. -

Attributi di account non sicuri

Questa valutazione di Azure ATP monitora continuamente l'ambiente per identificare gli account con valori di attributo che espongono un rischio per la sicurezza e segnala questi account per facilitare la protezione dell'ambiente. Per altre informazioni, vedere Valutazione della sicurezza: attributi di account non sicuri.

-

Percorsi di spostamento laterale più rischiosi

Definizione di riservatezza aggiornata

Stiamo espandendo la definizione di riservatezza per gli account locali per includere le entità che possono usare la replica di Active Directory.

Azure ATP versione 2.117

Data di rilascio: 14 giugno 2020

Miglioramento delle funzionalità: dettagli aggiuntivi dell'attività disponibili nell'esperienza SecOps unificata

Sono state estese le informazioni sul dispositivo inviate a Defender for Cloud Apps inclusi i nomi dei dispositivi, gli indirizzi IP, gli UPN dell'account e la porta usata. Per altre informazioni sull'integrazione con Defender for Cloud Apps, vedere Uso di Azure ATP con Defender for Cloud Apps.La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.116

Data di rilascio: 7 giugno 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Maggio 2020

Azure ATP versione 2.115

Data di rilascio: 31 maggio 2020

Nuove valutazioni della sicurezza

Le valutazioni della sicurezza di Azure ATP includono ora le nuove valutazioni seguenti:-

Attributi della cronologia SID non sicuri

Questa valutazione segnala gli attributi della cronologia SID che possono essere usati da utenti malintenzionati per ottenere l'accesso all'ambiente. Per altre informazioni, vedere Valutazione della sicurezza: Attributi della cronologia SID non sicuri. -

Utilizzo di Microsoft LAPS

Questa valutazione segnala gli account di amministratore locale che non usano la "soluzione con password amministratore locale" (LAPS) di Microsoft per proteggere le password. L'uso di LAPS semplifica la gestione delle password e aiuta anche a difendersi dagli attacchi informatici. Per altre informazioni, vedere Valutazione della sicurezza: Utilizzo di Microsoft LAPS.

-

Attributi della cronologia SID non sicuri

La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.114

Data di rilascio: 17 maggio 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.113

Data di rilascio: 5 maggio 2020

Miglioramento delle funzionalità: attività di accesso alle risorse arricchite con NTLMv1

A partire da questa versione, Azure ATP fornisce ora informazioni per le attività di accesso alle risorse che mostrano se la risorsa usa l'autenticazione NTLMv1. Questa configurazione delle risorse non è sicura e comporta il rischio che gli attori malintenzionati possano forzare l'applicazione a loro vantaggio. Per altre informazioni sul rischio, vedere Utilizzo dei protocolli legacy.Miglioramento della funzionalità: sospetto attacco di forza bruta (Kerberos, NTLM)

L'attacco di forza bruta viene usato dagli utenti malintenzionati per ottenere un punto d'appoggio nell'organizzazione ed è un metodo chiave per l'individuazione delle minacce e dei rischi in Azure ATP. Per concentrarsi sui rischi critici per gli utenti, questo aggiornamento semplifica e velocizza l'analisi e la correzione dei rischi, limitando e assegnando priorità al volume di avvisi.

Marzo 2020

Azure ATP versione 2.112

Data di rilascio: 15 marzo 2020

Le nuove istanze di Azure ATP si integrano automaticamente con Microsoft Defender for Cloud Apps

Quando si crea un'istanza di Azure ATP (in precedenza istanza), l'integrazione con Microsoft Defender for Cloud Apps è abilitata per impostazione predefinita. Per altre informazioni sull'integrazione, vedere Uso di Azure ATP con Microsoft Defender for Cloud Apps.Nuove attività monitorate

Sono ora disponibili i monitoraggi attività seguenti:Accesso interattivo con certificato

Accesso non riuscito con certificato

Accesso delegato alle risorse

Altre informazioni sulle attività monitorate da Azure ATP e su come filtrare e cercare le attività monitorate nel portale.

Miglioramento delle funzionalità: Attività di accesso alle risorse arricchite

A partire da questa versione, Azure ATP fornisce ora informazioni per le attività di accesso alle risorse che mostrano se la risorsa è attendibile per la delega non vincolata. Questa configurazione delle risorse non è sicura e comporta il rischio che gli attori malintenzionati possano forzare l'applicazione a loro vantaggio. Per altre informazioni sul rischio, vedere Valutazione della sicurezza: Delega Kerberos non protetta.Sospetta manipolazione dei pacchetti SMB (sfruttamento CVE-2020-0796) - (anteprima)

L'avviso di sicurezza Sospetto manipolazione pacchetti SMB di Azure ATP è ora disponibile in anteprima pubblica. In questo rilevamento viene attivato un avviso di sicurezza di Azure ATP quando un pacchetto SMBv3 sospettato di sfruttare la vulnerabilità di sicurezza CVE-2020-0796 viene eseguito su un controller di dominio nella rete.

Azure ATP versione 2.111

Data di rilascio: 1 marzo 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Febbraio 2020

Azure ATP versione 2.110

Data di rilascio: 23 febbraio 2020

-

Nuova valutazione della sicurezza: controller di dominio non monitorati

Le valutazioni della sicurezza di Azure ATP includono ora un report su controller di dominio non monitorati, server senza sensore, che consentono di gestire la copertura completa dell'ambiente. Per altre informazioni, vedere Controller di dominio non monitorati.

Azure ATP versione 2.109

Data di rilascio: 16 febbraio 2020

-

Miglioramento delle funzionalità: entità sensibili

A partire da questa versione (2.109), i computer identificati come autorità di certificazione, server DHCP o DNS da Azure ATP vengono ora contrassegnati automaticamente come sensibili.

Azure ATP versione 2.108

Data di rilascio: 9 febbraio 2020

Nuova funzionalità: supporto per gli account del servizio gestito del gruppo

Azure ATP supporta ora l'uso di account del servizio gestito di gruppo (gMSA) per una maggiore sicurezza quando si connettono i sensori di Azure ATP alle foreste Microsoft Entra. Per altre informazioni sull'uso di gMSA con sensori Azure ATP, vedere Connettersi alla foresta di Active Directory.Miglioramento delle funzionalità: report pianificato con troppi dati

Quando un report pianificato contiene troppi dati, il messaggio di posta elettronica ora informa l'utente del fatto visualizzando il testo seguente: Troppi dati durante il periodo specificato per generare un report. In questo modo si sostituisce il comportamento precedente di individuazione del fatto solo dopo aver fatto clic sul collegamento al report nel messaggio di posta elettronica.Miglioramento delle funzionalità: logica di copertura del controller di dominio aggiornata

È stata aggiornata la logica del report di copertura del controller di dominio per includere informazioni aggiuntive da Microsoft Entra ID, ottenendo una visualizzazione più accurata dei controller di dominio senza sensori su di essi. Questa nuova logica dovrebbe avere anche un effetto positivo sul punteggio di sicurezza Microsoft corrispondente.

Azure ATP versione 2.107

Data di rilascio: 3 febbraio 2020

Nuova attività monitorata: modifica della cronologia SID

La modifica della cronologia SID è ora un'attività monitorata e filtrabile. Altre informazioni sulle attività monitorate da Azure ATP e su come filtrare e cercare le attività monitorate nel portale.Miglioramento della funzionalità: gli avvisi chiusi o eliminati non vengono più riaperti

Dopo aver chiuso o eliminato un avviso nel portale di Azure ATP, se la stessa attività viene rilevata di nuovo entro un breve periodo di tempo, viene aperto un nuovo avviso. In precedenza, nelle stesse condizioni, l'avviso era stato riaperto.TLS 1.2 necessario per l'accesso al portale e i sensori

TLS 1.2 è ora necessario per usare i sensori azure ATP e il servizio cloud. L'accesso al portale di Azure ATP non sarà più possibile usando browser che non supportano TLS 1.2.

Gennaio 2020

Azure ATP versione 2.106

Data di rilascio: 19 gennaio 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.105

Data di rilascio: 12 gennaio 2020

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Dicembre 2019

Azure ATP versione 2.104

Data di rilascio: 23 dicembre 2019

Scadenza della versione del sensore eliminata

I pacchetti di distribuzione e installazione del sensore di Azure ATP non scadono più dopo diverse versioni e ora si aggiornano una sola volta. Il risultato di questa funzionalità è che i pacchetti di installazione del sensore scaricati in precedenza possono ora essere installati anche se sono precedenti al numero massimo di versioni scadute.Confermare la compromissione

È ora possibile confermare la compromissione di specifici utenti di Microsoft 365 e impostare il livello di rischio elevato. Questo flusso di lavoro consente ai team delle operazioni di sicurezza di un'altra funzionalità di risposta di ridurre le soglie time-to-resolve degli eventi imprevisti di sicurezza. Altre informazioni su come confermare la compromissione con Azure ATP e Defender for Cloud Apps.Banner nuova esperienza

Nelle pagine del portale di Azure ATP in cui è disponibile una nuova esperienza nel portale di Defender for Cloud Apps, vengono visualizzati nuovi banner che descrivono ciò che è disponibile con i collegamenti di accesso.Questa versione include anche miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.103

Data di rilascio: 15 dicembre 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.102

Data di rilascio: 8 dicembre 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Novembre 2019

Azure ATP versione 2.101

Data di rilascio: 24 novembre 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.100

Data di rilascio: 17 novembre 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.99

Data di rilascio: 3 novembre 2019

Miglioramento delle funzionalità: aggiunta della notifica dell'interfaccia utente della disponibilità del portale di Defender for Cloud Apps al portale di Azure ATP

Verificando che tutti gli utenti siano a conoscenza della disponibilità delle funzionalità avanzate disponibili tramite il portale di Defender for Cloud Apps, è stata aggiunta la notifica per il portale dalla sequenza temporale degli avvisi di Azure ATP esistente.La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Ottobre 2019

Azure ATP versione 2.98

Data di rilascio: 27 ottobre 2019

Miglioramento della funzionalità: avviso sospetto attacco di forza bruta

È stato migliorato l'avviso Sospetto attacco di forza bruta (SMB) usando un'analisi aggiuntiva e una logica di rilevamento migliorata per ridurre i risultati degli avvisi positivi reali (B-TP) e falsi positivi (FP).La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.97

Data di rilascio: 6 ottobre 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Settembre 2019

Azure ATP versione 2.96

Data di rilascio: 22 settembre 2019

Dati di autenticazione NTLM arricchiti con l'evento 8004 di Windows

I sensori di Azure ATP sono ora in grado di leggere e arricchire automaticamente le attività di autenticazione NTLM con i dati del server a cui si accede quando il controllo NTLM è abilitato e l'evento 8004 di Windows è attivato. Azure ATP analizza l'evento 8004 di Windows per le autenticazioni NTLM per arricchire i dati di autenticazione NTLM usati per l'analisi delle minacce e gli avvisi di Azure ATP. Questa funzionalità avanzata fornisce attività di accesso alle risorse sui dati NTLM e attività di accesso non riuscite arricchite, tra cui il computer di destinazione a cui l'utente ha tentato ma non è riuscito ad accedere.Altre informazioni sulle attività di autenticazione NTLM con l'evento 8004 di Windows.

La versione include anche miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.95

Data di rilascio: 15 settembre 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.94

Data di rilascio: 8 settembre 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.93

Data di rilascio: 1 settembre 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Agosto 2019

Azure ATP versione 2.92

Data di rilascio: 25 agosto 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.91

Data di rilascio: 18 agosto 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.90

Data di rilascio: 11 agosto 2019

- La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.89

Data di rilascio: 4 agosto 2019

Miglioramenti del metodo del sensore

Per evitare l'eccesso di generazione di traffico NTLM nella creazione di valutazioni accurate del percorso di spostamento laterale (LMP), sono stati apportati miglioramenti ai metodi dei sensori di Azure ATP per fare meno affidamento sull'utilizzo NTLM e fare un uso più significativo di Kerberos.Miglioramento degli avvisi: sospetto utilizzo di Golden Ticket (account inesistente)

Le modifiche del nome SAM sono state aggiunte ai tipi di prova di supporto elencati in questo tipo di avviso. Per altre informazioni sull'avviso, incluso come impedire questo tipo di attività e correggere, vedere Sospetto utilizzo di Golden Ticket (account non esistente).Disponibilità generale: sospetta manomissione dell'autenticazione NTLM

L'avviso sospetto di manomissione dell'autenticazione NTLM non è più in modalità anteprima ed è ora disponibile a livello generale.La versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Luglio 2019

Azure ATP versione 2.88

Data di rilascio: 28 luglio 2019

- Questa versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.87

Data di rilascio: 21 luglio 2019

Miglioramento delle funzionalità: raccolta di eventi Syslog automatizzati per i sensori autonomi di Azure ATP

Le connessioni Syslog in ingresso per i sensori autonomi di Azure ATP sono ora completamente automatizzate, rimuovendo l'opzione di attivazione/disattivazione dalla schermata di configurazione. Queste modifiche non hanno alcun effetto sulle connessioni Syslog in uscita.Questa versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.86

Data di rilascio: 14 luglio 2019

Nuovo avviso di sicurezza: sospetta manomissione dell'autenticazione NTLM (ID esterno 2039)

Il nuovo avviso di sicurezza sospetto di manomissione dell'autenticazione NTLM di Azure ATP è ora disponibile in anteprima pubblica. In questo rilevamento viene attivato un avviso di sicurezza di Azure ATP quando si sospetta che l'uso di un attacco "man-in-the-middle" venga ignorato correttamente ntlm Message Integrity Check (MIC), una vulnerabilità di sicurezza descritta in Microsoft CVE-2019-040. Questi tipi di attacchi tentano di effettuare il downgrade delle funzionalità di sicurezza NTLM e di eseguire correttamente l'autenticazione, con l'obiettivo finale di eseguire movimenti laterali riusciti.Miglioramento della funzionalità: identificazione del sistema operativo del dispositivo arricchita

Fino ad ora, Azure ATP ha fornito informazioni sul sistema operativo del dispositivo dell'entità in base all'attributo disponibile in Active Directory. In precedenza, se le informazioni sul sistema operativo non erano disponibili in Active Directory, le informazioni non erano disponibili anche nelle pagine delle entità di Azure ATP. A partire da questa versione, Azure ATP ora fornisce queste informazioni per i dispositivi in cui Active Directory non dispone delle informazioni o non sono registrati in Active Directory usando metodi di identificazione del sistema operativo del dispositivo arricchiti.L'aggiunta di dati di identificazione del sistema operativo del dispositivo arricchiti consente di identificare i dispositivi non registrati e non Windows, facilitando al tempo stesso il processo di indagine. Per altre informazioni sulla risoluzione dei nomi di rete in Azure ATP, vedere Understanding Network Name Resolution (NNR) (Informazioni sulla risoluzione dei nomi di rete).

Nuova funzionalità: proxy autenticato - anteprima

Azure ATP supporta ora il proxy autenticato. Specificare l'URL proxy usando la riga di comando del sensore e specificare Nome utente/Password per usare proxy che richiedono l'autenticazione. Per altre informazioni su come usare il proxy autenticato, vedere Configurare il proxy.Miglioramento delle funzionalità: processo di sincronizzazione del dominio automatizzato

Il processo di designazione e assegnazione di tag ai controller di dominio come candidati per la sincronizzazione del dominio durante l'installazione e la configurazione in corso è ora completamente automatizzato. L'opzione toggle per selezionare manualmente i controller di dominio come candidati del programma di sincronizzazione del dominio viene rimossa.Questa versione include anche miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.85

Data di rilascio: 7 luglio 2019

- Questa versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.84

Data di rilascio: 1 luglio 2019

Nuovo supporto per la posizione: data center di Azure Regno Unito

Le istanze di Azure ATP sono ora supportate nel data center di Azure Regno Unito. Per altre informazioni sulla creazione di istanze di Azure ATP e delle relative posizioni del data center corrispondenti, vedere Passaggio 1 dell'installazione di Azure ATP.Miglioramento delle funzionalità: nuovo nome e funzionalità per l'avviso Aggiunte sospette ai gruppi sensibili (ID esterno 2024)

L'avviso Aggiunte sospette ai gruppi sensibili è stato in precedenza denominato avviso Modifiche sospette ai gruppi sensibili . L'ID esterno dell'avviso (ID 2024) rimane invariato. La modifica del nome descrittivo riflette in modo più accurato lo scopo dell'invio di avvisi sulle aggiunte ai gruppi sensibili . L'avviso avanzato include anche nuove prove e descrizioni migliorate. Per altre informazioni, vedere Aggiunte sospette ai gruppi sensibili.Nuova funzionalità della documentazione: Guida per il passaggio da Advanced Threat Analytics ad Azure ATP

Questo nuovo articolo include prerequisiti, linee guida per la pianificazione, nonché passaggi di configurazione e verifica per il passaggio da ATA al servizio Azure ATP. Per altre informazioni, vedere Passare da ATA ad Azure ATP.Questa versione include anche miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Giugno 2019

Azure ATP versione 2.83

Data di rilascio: 23 giugno 2019

Miglioramento della funzionalità: avviso di creazione del servizio sospetto (ID esterno 2026)

Questo avviso offre ora una pagina di avviso migliorata con ulteriori evidenze e una nuova descrizione. Per altre informazioni, vedere Avviso di sicurezza per la creazione di servizi sospetti.Supporto per la denominazione delle istanze: supporto aggiunto per il prefisso di dominio solo cifre

Supporto aggiunto per la creazione di istanze di Azure ATP usando prefissi di dominio iniziali che contengono solo cifre. Ad esempio, sono ora supportati solo i prefissi di dominio iniziali delle cifre, ad esempio 123456.contoso.com.Questa versione include anche miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.82

Data di rilascio: 18 giugno 2019

Nuova anteprima pubblica

L'esperienza di analisi delle minacce all'identità di Azure ATP è ora disponibile in anteprima pubblica e disponibile per tutti i tenant protetti da Azure ATP. Per altre informazioni, vedere Esperienza di analisi Microsoft Defender for Cloud Apps azure ATP.Disponibilità generale

Il supporto di Azure ATP per le foreste non attendibili è ora disponibile a livello generale. Per altre informazioni, vedere Azure ATP multi-forest.See Azure ATP multi-forest to learn more.Questa versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.81

Data di rilascio: 10 giugno 2019

- Questa versione include miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.80

Data di rilascio: 2 giugno 2019

Miglioramento della funzionalità: avviso di connessione VPN sospetta

Questo avviso include ora prove e testi avanzati per una migliore usabilità. Per altre informazioni sulle funzionalità di avviso e sui passaggi di correzione suggeriti e sulla prevenzione, vedere la descrizione dell'avviso di connessione VPN sospetta.Questa versione include anche miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Maggio 2019

Azure ATP versione 2.79

Data di rilascio: 26 maggio 2019

Disponibilità generale: ricognizione dell'entità di sicurezza (LDAP) (ID esterno 2038)

Questo avviso è ora disponibile a livello generale (disponibilità generale). Per altre informazioni sull'avviso, le funzionalità di avviso e la correzione e la prevenzione suggerite, vedere la descrizione dell'avviso ldap (Security principal reconnaissance)

Questa versione include anche miglioramenti e correzioni di bug per l'infrastruttura del sensore interno.

Azure ATP versione 2.78

Data di rilascio: 19 maggio 2019

Miglioramento delle funzionalità: entità sensibili

Assegnazione di tag sensibili manuali per Exchange ServerÈ ora possibile contrassegnarvi manualmente le entità come Server Exchange durante la configurazione.

Per contrassegnare manualmente un'entità come Exchange Server:

- Nel portale di Azure ATP selezionare Configurazione.

- In Rilevamento selezionare Tag entità e quindi Selezionare Sensibile.

- Selezionare Exchange Server e quindi aggiungere l'entità da contrassegnare.