Modificare le soglie di avviso

Questo articolo descrive come configurare il numero di falsi positivi modificando le soglie per avvisi di Microsoft Defender per identità specifici.

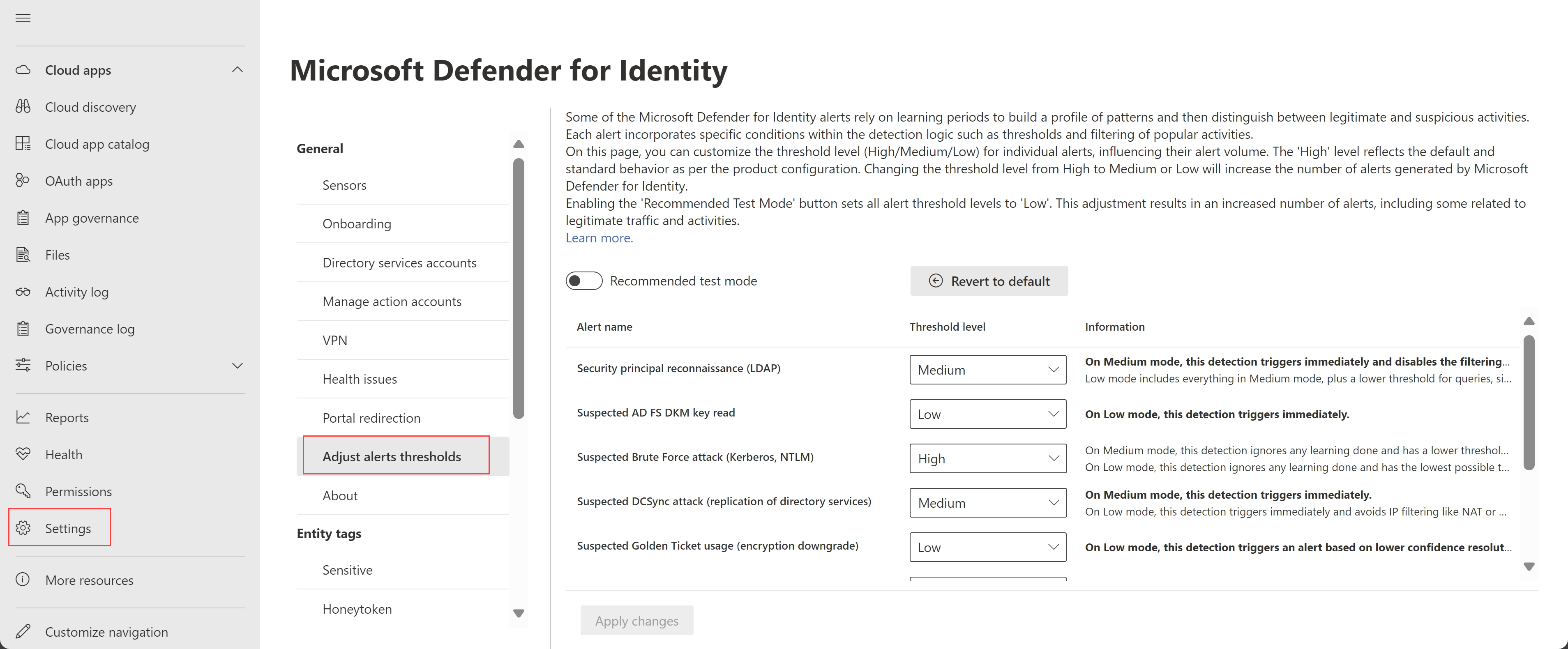

Alcuni avvisi di Defender per identità si basano su periodi di apprendimento per creare un profilo di modelli e quindi distinguere tra attività legittime e sospette. Ogni avviso ha anche condizioni specifiche all'interno della logica di rilevamento che consentono di distinguere tra attività legittime e sospette, ad esempio soglie di avviso e filtri per le attività più diffuse.

Usare la pagina Regola soglie di avviso per personalizzare il livello di soglia per avvisi specifici per influenzare il volume degli avvisi. Ad esempio, se si eseguono test completi, è possibile ridurre le soglie di avviso per attivare il numero più elevato possibile di avvisi.

Gli avvisi vengono sempre attivati immediatamente se è selezionata l'opzione Modalità di test consigliata o se un livello di soglia è impostato su Medio o Basso, indipendentemente dal fatto che il periodo di apprendimento dell'avviso sia già stato completato.

Nota

La pagina Regola soglie di avviso era precedentemente denominata Impostazioni avanzate. Per informazioni dettagliate su questa transizione e su come sono state mantenute le impostazioni precedenti, vedere l'annuncio Novità.

Prerequisiti

Per visualizzare la pagina Regola soglie avvisi in Microsoft Defender XDR, è necessario accedere almeno come visualizzatore di sicurezza.

Per apportare modifiche nella pagina Regola soglie avvisi , è necessario accedere almeno come amministratore della sicurezza.

Definire le soglie di avviso

È consigliabile modificare le soglie di avviso dal valore predefinito (Alto) solo dopo un'attenta considerazione.

Ad esempio, se si dispone di NAT o VPN, è consigliabile prendere in considerazione attentamente eventuali modifiche ai rilevamenti pertinenti, tra cui sospetto attacco DCSync (replica dei servizi directory) e rilevamento sospetto di furto di identità .

Per definire le soglie di avviso:

In Microsoft Defender XDR passare a Impostazioni>Identità>Modificare le soglie di avviso.

Individuare l'avviso in cui si vuole modificare la soglia di avviso e selezionare il livello di soglia da applicare.

- High è il valore predefinito e applica soglie standard per ridurre i falsi positivi.

- Le soglie medie e basse aumentano il numero di avvisi generati da Defender per identità.

Quando si seleziona Medio o Basso, i dettagli sono in grassetto nella colonna Informazioni per comprendere in che modo la modifica influisce sul comportamento degli avvisi.

Selezionare Applica modifiche per salvare le modifiche.

Selezionare Ripristina impostazione predefinita e quindi Applica modifiche per reimpostare tutti gli avvisi alla soglia predefinita (Alta). Il ripristino dell'impostazione predefinita è irreversibile e le modifiche apportate ai livelli di soglia vanno perse.

Passare alla modalità di test

L'opzione Modalità di test consigliata è progettata per consentire di comprendere tutti gli avvisi di Defender per identità, inclusi alcuni relativi al traffico legittimo e alle attività, in modo da poter valutare defender per identità nel modo più efficiente possibile.

Se Defender per identità è stato distribuito di recente e si vuole testarlo, selezionare l'opzione Modalità di test consigliata per impostare tutte le soglie di avviso su Bassa e aumentare il numero di avvisi attivati.

I livelli di soglia sono di sola lettura quando è selezionata l'opzione Modalità di test consigliata . Al termine dei test, disattivare nuovamente l'opzione Modalità di test consigliata per tornare alle impostazioni precedenti.

Selezionare Applica modifiche per salvare le modifiche.

Rilevamenti supportati per le configurazioni di soglia

La tabella seguente descrive i tipi di rilevamenti che supportano le regolazioni per i livelli di soglia, inclusi gli effetti delle soglie medie e basse .

Le celle contrassegnate con N/D indicano che il livello di soglia non è supportato per il rilevamento

| Rilevamento | Medio | Basso |

|---|---|---|

| Ricognizione dell'entità di sicurezza (LDAP) | Se impostato su Medio, questo rilevamento attiva immediatamente gli avvisi, senza attendere un periodo di apprendimento, e disabilita anche eventuali filtri per le query più diffuse nell'ambiente. | Se impostato su Basso, si applica tutto il supporto per la soglia Media , oltre a una soglia inferiore per le query, l'enumerazione a ambito singolo e altro ancora. |

| Aggiunte sospette ai gruppi sensibili | N/D | Se impostato su Basso, questo rilevamento evita la finestra scorrevole e ignora eventuali apprendimenti precedenti.When set to Low, this detection avoids the sliding window and ignores any previous learnings. |

| Sospetto lettura del tasto AD FS DKM | N/D | Se impostato su Basso, questo rilevamento viene attivato immediatamente, senza attendere un periodo di apprendimento. |

| Sospetto attacco di forza bruta (Kerberos, NTLM) | Se impostato su Medio, questo rilevamento ignora qualsiasi apprendimento eseguito e ha una soglia inferiore per le password non riuscite. | Se impostato su Basso, questo rilevamento ignora qualsiasi apprendimento eseguito e ha la soglia più bassa possibile per le password non riuscite. |

| Sospetto attacco DCSync (replica dei servizi directory) | Se impostato su Medio, questo rilevamento viene attivato immediatamente, senza attendere un periodo di apprendimento. | Se impostato su Basso, questo rilevamento viene attivato immediatamente, senza attendere un periodo di apprendimento ed evita filtri IP come NAT o VPN. |

| Sospetto utilizzo di Golden Ticket (dati di autorizzazione contraffatti) | N/D | Se impostato su Basso, questo rilevamento viene attivato immediatamente, senza attendere un periodo di apprendimento. |

| Sospetto utilizzo di Golden Ticket (downgrade della crittografia) | N/D | Se impostato su Basso, questo rilevamento attiva un avviso in base alla risoluzione di confidenza inferiore di un dispositivo. |

| Sospetto furto di identità (pass-the-ticket) | N/D | Se impostato su Basso, questo rilevamento viene attivato immediatamente, senza attendere un periodo di apprendimento ed evita filtri IP come NAT o VPN. |

| Ricognizione dell'appartenenza a utenti e gruppi (SAMR) | Se impostato su Medio, questo rilevamento viene attivato immediatamente, senza attendere un periodo di apprendimento. | Se impostato su Basso, questo rilevamento viene attivato immediatamente e include una soglia di avviso inferiore. |

Per altre informazioni, vedere Avvisi di sicurezza in Microsoft Defender per identità.

Passaggio successivo

Per altre informazioni, vedere Analizzare gli avvisi di sicurezza di Defender per identità in Microsoft Defender XDR.