Novità di Microsoft Defender per identità

Questo articolo viene aggiornato di frequente per segnalare le novità delle versioni più recenti di Microsoft Defender per identità.

Novità dell'ambito e dei riferimenti

Le versioni di Defender per identità vengono distribuite gradualmente tra i tenant dei clienti. Se è presente una funzionalità documentata qui che non è ancora visualizzata nel tenant, controllare di nuovo in un secondo momento per l'aggiornamento.

Per altre informazioni, vedere anche:

- Novità di Microsoft Defender XDR

- Novità di Microsoft Defender per Endpoint

- Novità di Microsoft Defender per le app cloud

Per gli aggiornamenti sulle versioni e le funzionalità rilasciate sei mesi fa o precedenti, vedere l'archivio Novità per Microsoft Defender per identità.

Marzo 2025

Nuovi eventi di query LDAP aggiunti alla tabella IdentityQueryEvents in Ricerca avanzata

I nuovi eventi di query LDAP verranno aggiunti entro il 6 marzo alla IdentityQueryEvents tabella in Ricerca avanzata per offrire maggiore visibilità sulle query di ricerca LDAP aggiuntive in esecuzione nell'ambiente del cliente.

Questo aggiornamento può comportare un aumento dell'attività all'interno della tabella Advanced Hunting IdentityQueryEvents per le query LDAP. Se sono presenti rilevamenti personalizzati correlati a queste query, è possibile che venga visualizzato un numero maggiore di avvisi attivati.

È consigliabile esaminare i rilevamenti personalizzati esistenti per assicurarsi che siano allineati agli obiettivi. Se necessario, è possibile modificare la query di conseguenza.

Febbraio 2025

Aggiornamenti dei moduli di PowerShell DefenderForIdentity (versione 1.0.0.3)

Nuove funzionalità e miglioramenti:

- Supporto per ottenere, testare e impostare il Cestino di Active Directory in Get/Set/Test MDIConfiguration.

- Supporto per ottenere, testare e impostare la configurazione del proxy nel nuovo sensore MDI.

- Il valore del Registro di sistema di Servizi certificati Active Directory per il filtro di controllo imposta ora correttamente il tipo.

- New-MDIConfigurationReport ora mostra il nome dell'oggetto Criteri di gruppo testato e supporta gli argomenti Server e Identity.

Correzioni:

- Maggiore affidabilità per le autorizzazioni del contenitore DeletedObjects nei sistemi operativi non inglesi.

- Correzione dell'output estraneo per la creazione della chiave radice KDS.

- Altre correzioni di affidabilità.

Scheda Nuovi percorsi di attacco nella pagina Profilo di identità

Questa scheda fornisce visibilità sui potenziali percorsi di attacco che portano a un'identità critica o la coinvolgono all'interno del percorso, consentendo di valutare i rischi per la sicurezza. Per altre informazioni, vedere Panoramica del percorso di attacco in Gestione esposizione.

Miglioramenti aggiuntivi della pagina di identità:

Nuovo pannello laterale con altre informazioni per ogni voce nella sequenza temporale dell'utente.

Funzionalità di filtro nella scheda Dispositivi in Osservato nell'organizzazione.

Aggiornamento della raccomandazione sul comportamento "Proteggere e gestire le password di amministratore locale con Microsoft LAPS"

Questo aggiornamento allinea la valutazione del comportamento di sicurezza all'interno di Secure Score con la versione più recente di Windows LAPS, assicurando che rifletta le procedure consigliate di sicurezza correnti per la gestione delle password di amministratore locale.

Eventi nuovi e aggiornati nella tabella IdentityDirectoryEvents di ricerca avanzata

Sono stati aggiunti e aggiornati gli eventi seguenti nella IdentityDirectoryEvents tabella in Ricerca avanzata:

Il flag di controllo dell'account utente è stato modificato

Creazione di gruppi di sicurezza in Active Directory

Tentativo non riuscito di modificare una password dell'account

Modifica corretta della password dell'account

L'ID gruppo primario dell'account è stato modificato

Inoltre, il riferimento allo schema predefinito per Ricerca avanzata in Microsoft Defender XDR è stato aggiornato per includere informazioni dettagliate su tutti i tipi di evento supportati (ActionTypevalori) nelle tabelle correlate all'identità, garantendo la visibilità completa sugli eventi disponibili. Per altre informazioni, vedere Dettagli dello schema di ricerca avanzata.

Gennaio 2025

Presentazione della nuova guida all'identità

Esplorare le principali funzionalità di MDI con il nuovo tour delle identità nel portale M365. Esplorare Eventi imprevisti, Ricerca e Impostazioni per migliorare la sicurezza delle identità e l'analisi delle minacce.

Dicembre 2024

Nuova valutazione del comportamento di sicurezza: Impedire la registrazione di certificati con criteri di applicazione arbitrari (ESC15)

Defender per identità ha aggiunto la nuova raccomandazione Esc15 (Prevent Certificate Enrollment with arbitrary Application Policies) in Microsoft Secure Score.

Questa raccomandazione riguarda direttamente la versione CVE-2024-49019 pubblicata di recente, che evidenzia i rischi per la sicurezza associati alle configurazioni vulnerabili di Servizi certificati Active Directory. Questa valutazione del comportamento di sicurezza elenca tutti i modelli di certificato vulnerabili presenti negli ambienti dei clienti a causa di server servizi certificati Active Directory senza patch.

La nuova raccomandazione viene aggiunta ad altre raccomandazioni correlate a Servizi certificati Active Directory. Insieme, queste valutazioni offrono report sul comportamento di sicurezza che rilevano problemi di sicurezza e gravi errori di configurazione che comportano rischi per l'intera organizzazione, insieme ai rilevamenti correlati.

Per altre informazioni, vedere:

Ottobre 2024

MDI sta espandendo la copertura con le nuove 10 raccomandazioni per il comportamento delle identità (anteprima)

Le nuove valutazioni del comportamento di sicurezza delle identità (ISPM) possono aiutare i clienti a monitorare la configurazione errata controllando i punti deboli e riducendo il rischio di potenziali attacchi all'infrastruttura locale.

Queste nuove raccomandazioni sulle identità, nell'ambito di Microsoft Secure Score, sono nuovi report sul comportamento di sicurezza correlati all'infrastruttura di Active Directory e agli oggetti Criteri di gruppo:

Modificare la password precedente dell'account computer del controller di dominio

L'oggetto Criteri di gruppo assegna identità senza privilegi ai gruppi locali con privilegi elevati

L'oggetto Criteri di gruppo può essere modificato da account senza privilegi

Password reversibili trovate negli oggetti Criteri di gruppo

Modificare la password dell'account amministratore di dominio predefinito

Inoltre, è stata aggiornata la raccomandazione esistente di "Modificare le deleghe Kerberos non sicure per impedire la rappresentazione" per includere l'indicazione della delega vincolata Kerberos con la transizione del protocollo a un servizio con privilegi.

Agosto 2024

Nuovo sensore Microsoft Entra Connect:

Nell'ambito del nostro continuo sforzo per migliorare Microsoft Defender per identità copertura negli ambienti di identità ibridi, è stato introdotto un nuovo sensore per i server Microsoft Entra Connect. Inoltre, sono stati rilasciati nuovi rilevamenti di sicurezza ibridi e nuove raccomandazioni sul comportamento delle identità appositamente per Microsoft Entra Connect, consentendo ai clienti di rimanere protetti e attenuare i potenziali rischi.

Nuove raccomandazioni sulla postura di Connect Identity Microsoft Entra:

-

Ruotare la password per Microsoft Entra account del connettore Connect

- Un account connettore di connessione Microsoft Entra compromesso (account connettore di Servizi di dominio Active Directory, comunemente indicato come MSOL_XXXXXXXX) può concedere l'accesso a funzioni con privilegi elevati come la replica e la reimpostazione della password, consentendo agli utenti malintenzionati di modificare le impostazioni di sincronizzazione e compromettere la sicurezza sia negli ambienti cloud che locali, oltre a offrire diversi percorsi per compromettere l'intero dominio. In questa valutazione è consigliabile modificare la password degli account MSOL con la password impostata per l'ultima volta oltre 90 giorni fa. Per altre informazioni, fare clic qui.

-

Rimuovere le autorizzazioni di replica non necessarie per Microsoft Entra connetti account

- Per impostazione predefinita, l'account del connettore Microsoft Entra Connect dispone di autorizzazioni estese per garantire la corretta sincronizzazione,anche se non sono effettivamente necessarie. Se la sincronizzazione hash delle password non è configurata, è importante rimuovere le autorizzazioni non necessarie per ridurre la potenziale superficie di attacco. Per altre informazioni, fare clic qui

-

Modificare la password per Microsoft Entra configurazione dell'account SSO facile

- Questo report elenca tutti gli account computer SSO Microsoft Entra senza problemi con password impostata più di 90 giorni fa. La password per l'account computer SSO di Azure non viene modificata automaticamente ogni 30 giorni. Se un utente malintenzionato compromette questo account, può generare ticket di servizio per l'account AZUREADSSOACC per conto di qualsiasi utente e rappresentare qualsiasi utente nel tenant Microsoft Entra sincronizzato da Active Directory. Un utente malintenzionato può usarlo per passare lateralmente da Active Directory a Microsoft Entra ID. Per altre informazioni, fare clic qui.

Nuovi rilevamenti di Microsoft Entra Connect:

-

Accesso interattivo sospetto al server Microsoft Entra Connect

- Gli accessi diretti ai server Microsoft Entra Connect sono molto insoliti e potenzialmente dannosi. Gli utenti malintenzionati spesso puntano a questi server per rubare le credenziali per un accesso di rete più ampio. Microsoft Defender per identità è ora in grado di rilevare accessi anomali ai server Microsoft Entra Connect, consentendo di identificare e rispondere più rapidamente a queste potenziali minacce. È applicabile in modo specifico quando il server Microsoft Entra Connect è un server autonomo e non funziona come controller di dominio.

-

Reimpostazione della password utente tramite Microsoft Entra account Connect

- L'account del connettore Microsoft Entra Connect spesso dispone di privilegi elevati, inclusa la possibilità di reimpostare le password dell'utente. Microsoft Defender per identità ora ha visibilità su tali azioni e rileverà qualsiasi utilizzo di tali autorizzazioni identificate come dannose e non legittime. Questo avviso verrà attivato solo se la funzionalità di writeback delle password è disabilitata.

-

Writeback sospetto da parte di Microsoft Entra Connect in un utente sensibile

- Anche se Microsoft Entra Connect impedisce già il writeback per gli utenti nei gruppi con privilegi, Microsoft Defender per identità espande questa protezione identificando altri tipi di account sensibili. Questo rilevamento avanzato consente di evitare reimpostazioni non autorizzate delle password negli account critici, che può essere un passaggio fondamentale negli attacchi avanzati destinati sia agli ambienti cloud che locali.

Miglioramenti e funzionalità aggiuntivi:

- Nuova attività di qualsiasi reimpostazione della password non riuscita in un account sensibile disponibile nella tabella 'IdentityDirectoryEvents' in Ricerca avanzata. Ciò consente ai clienti di tenere traccia degli eventi di reimpostazione della password non riusciti e di creare un rilevamento personalizzato basato su questi dati.

- Accuratezza migliorata per il rilevamento degli attacchi di sincronizzazione controller di dominio.

- Nuovo problema di integrità per i casi in cui il sensore non è in grado di recuperare la configurazione dal servizio Microsoft Entra Connect.

- Monitoraggio esteso per gli avvisi di sicurezza, ad esempio PowerShell Remote Execution Detector, abilitando il nuovo sensore nei server di connessione Microsoft Entra.

Altre informazioni sul nuovo sensore

Aggiornamento del modulo di PowerShell DefenderForIdentity

Il modulo PowerShell DefenderForIdentity è stato aggiornato, incorporando nuove funzionalità e risolvendo diverse correzioni di bug. I miglioramenti principali includono:

-

Nuovo

New-MDIDSACmdlet: semplifica la creazione di account del servizio, con un'impostazione predefinita per Account del servizio gestito di gruppo (gMSA) e un'opzione per creare account standard. - Rilevamento PDCe automatico: migliora l'affidabilità della creazione dell'oggetto Criteri di gruppo (GPO) specificando automaticamente come destinazione l'emulatore del controller di dominio primario (PDCe) per la maggior parte delle operazioni di Active Directory.

-

Destinazione manuale del controller di dominio: nuovo parametro server per

Get/Set/Test-MDIConfigurationi cmdlet, che consente di specificare un controller di dominio per la destinazione anziché il PDCe.

Per altre informazioni, vedere:

- Modulo di PowerShell DefenderForIdentity (PowerShell Gallery)

- Documentazione di riferimento di DefenderForIdentity di PowerShell

Luglio 2024

6 I nuovi rilevamenti sono nuovi nell'anteprima pubblica:

-

Possibile attacco NetSync

- NetSync è un modulo in Mimikatz, uno strumento post-sfruttamento, che richiede l'hash della password di un dispositivo di destinazione fingendo di essere un controller di dominio. Un utente malintenzionato potrebbe eseguire attività dannose all'interno della rete usando questa funzionalità per ottenere l'accesso alle risorse dell'organizzazione.

-

Possibile acquisizione di un account SSO Microsoft Entra facile

- Un oggetto account SSO (Single Sign-On) facile da Microsoft Entra, AZUREADSSOACC, è stato modificato in modo sospetto. Un utente malintenzionato potrebbe passare lateralmente dall'ambiente locale al cloud.

-

Query LDAP sospetta

- È stata rilevata una query LDAP (Lightweight Directory Access Protocol) sospetta associata a uno strumento di attacco noto. Un utente malintenzionato potrebbe eseguire la ricognizione per i passaggi successivi.

-

SPN sospetto aggiunto a un utente

- Un nome di entità servizio sospetto (SPN) è stato aggiunto a un utente sensibile. Un utente malintenzionato potrebbe tentare di ottenere un accesso elevato per lo spostamento laterale all'interno dell'organizzazione

-

Creazione sospetta del gruppo ESXi

- Nel dominio è stato creato un gruppo ESXi VMWare sospetto. Questo potrebbe indicare che un utente malintenzionato sta tentando di ottenere altre autorizzazioni per i passaggi successivi di un attacco.

-

Autenticazione ADFS sospetta

- Un account aggiunto a un dominio che ha eseguito l'accesso usando Active Directory Federation Services (ADFS) da un indirizzo IP sospetto. Un utente malintenzionato potrebbe aver rubato le credenziali di un utente e usarlo per spostarsi lateralmente nell'organizzazione.

Defender per identità versione 2.238

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Giugno 2024

Cercare facilmente le informazioni utente dal dashboard ITDR

Il widget Shield offre una rapida panoramica del numero di utenti in ambienti ibridi, cloud e locali. Questa funzionalità include ora collegamenti diretti alla piattaforma Advanced Hunting, offrendo informazioni dettagliate sull'utente a portata di mano.

Il widget Integrità distribuzione ITDR include ora Microsoft Entra accesso condizionale e Accesso privato Microsoft Entra

È ora possibile visualizzare la disponibilità delle licenze per l'accesso condizionale del carico di lavoro Microsoft Entra, Microsoft Entra l'accesso condizionale dell'utente e Accesso privato Microsoft Entra.

Defender per identità versione 2.237

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Maggio 2024

Defender per identità versione 2.236

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.235

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Aprile 2024

Rilevare facilmente la vulnerabilità di bypass della funzionalità di sicurezza Kerberos di Windows CVE-2024-21427

Per aiutare i clienti a identificare e rilevare meglio i tentativi di ignorare i protocolli di sicurezza in base a questa vulnerabilità, è stata aggiunta una nuova attività all'interno di Ricerca avanzata che monitora l'autenticazione Kerberos AS.

Con questi dati i clienti possono ora creare facilmente regole di rilevamento personalizzate all'interno di Microsoft Defender XDR e attivare automaticamente avvisi per questo tipo di attività

Accedere al portale di Defender XDR -> Ricerca -> Ricerca avanzata.

È ora possibile copiare la query consigliata come indicato di seguito e fare clic su "Crea regola di rilevamento". Tenere presente che la query fornita tiene traccia anche dei tentativi di accesso non riusciti, che potrebbero generare informazioni non correlate a un potenziale attacco. È quindi possibile personalizzare la query in base ai requisiti specifici.

IdentityLogonEvents

| where Application == "Active Directory"

| where Protocol == "Kerberos"

| where LogonType in("Resource access", "Failed logon")

| extend Error = AdditionalFields["Error"]

| extend KerberosType = AdditionalFields['KerberosType']

| where KerberosType == "KerberosAs"

| extend Spns = AdditionalFields["Spns"]

| extend DestinationDC = AdditionalFields["TO.DEVICE"]

| where Spns !contains "krbtgt" and Spns !contains "kadmin"

| project Timestamp, ActionType, LogonType, AccountUpn, AccountSid, IPAddress, DeviceName, KerberosType, Spns, Error, DestinationDC, DestinationIPAddress, ReportId

Defender per identità versione 2.234

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.233

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Marzo 2024

Nuove autorizzazioni di sola lettura per la visualizzazione delle impostazioni di Defender per identità

È ora possibile configurare gli utenti di Defender per identità con autorizzazioni di sola lettura per visualizzare le impostazioni di Defender per identità.

Per altre informazioni, vedere Autorizzazioni necessarie Defender per identità in Microsoft Defender XDR.

Nuova API basata su grafo per la visualizzazione e la gestione dei problemi di integrità

È ora possibile visualizzare e gestire i problemi di integrità Microsoft Defender per identità tramite il API Graph

Per altre informazioni, vedere Gestione dei problemi di integrità tramite API Graph.

Defender per identità versione 2.232

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.231

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Febbraio 2024

Defender per identità versione 2.230

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Nuova valutazione del comportamento di sicurezza per la configurazione dell'endpoint IIS di Servizi certificati Active Directory non sicuro

Defender per identità ha aggiunto la nuova raccomandazione Edit insecure ADCS certificate enrollment IIS endpoints (ESC8) in Microsoft Secure Score.Defender for Identity ha aggiunto la nuova raccomandazione Edit insecure ADCS certificate enrollment IIS endpoints (ESC8) in Microsoft Secure Score.Defender for Identity has added the new Edit insecure ADCS certificate enrollment IIS endpoints (ESC8) recommendation in Microsoft Secure Score.

Servizi certificati Active Directory supporta la registrazione dei certificati tramite vari metodi e protocolli, inclusa la registrazione tramite HTTP tramite il servizio registrazione certificati (CES) o l'interfaccia di registrazione Web (Certsrv). Le configurazioni non sicure degli endpoint IIS CES o Certsrv potrebbero creare vulnerabilità agli attacchi di inoltro (ESC8).

La nuova raccomandazione Edit insecure ADCS certificate enrollment IIS endpoints (ESC8) viene aggiunta ad altre raccomandazioni relative a Servizi certificati Active Directory rilasciate di recente. Insieme, queste valutazioni offrono report sul comportamento di sicurezza che rilevano problemi di sicurezza e gravi errori di configurazione che comportano rischi per l'intera organizzazione, insieme ai rilevamenti correlati.

Per altre informazioni, vedere:

- Valutazione della sicurezza: modificare gli endpoint IIS di registrazione certificati ADCS non sicuri (ESC8)

- Valutazioni del comportamento di sicurezza per i sensori di Servizi certificati Active Directory

- valutazioni del comportamento di sicurezza di Microsoft Defender per identità

Defender per identità versione 2.229

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

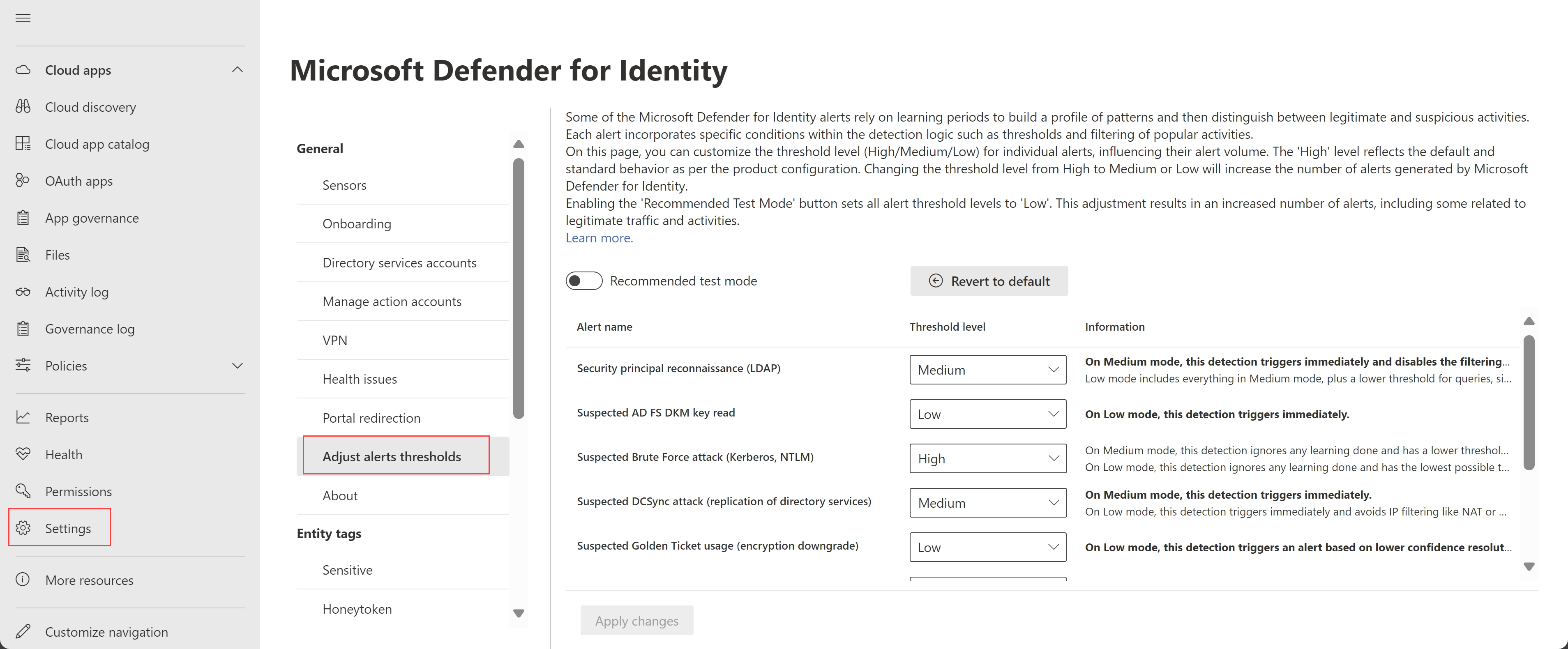

Esperienza utente migliorata per la modifica delle soglie degli avvisi (anteprima)

La pagina Impostazioni avanzate di Defender per identità è ora rinominata in Regola soglie di avviso e offre un'esperienza aggiornata con maggiore flessibilità per la modifica delle soglie di avviso.

Le modifiche includono:

È stata rimossa l'opzione Rimuovi periodo di apprendimento precedente e è stata aggiunta una nuova opzione modalità di test consigliata . Selezionare Modalità di test consigliata per impostare tutti i livelli di soglia su Bassa, aumentando il numero di avvisi e imposta tutti gli altri livelli di soglia su sola lettura.

La colonna Livello di riservatezza precedente viene ora rinominata livello soglia, con valori appena definiti. Per impostazione predefinita, tutti gli avvisi sono impostati su Una soglia elevata , che rappresenta il comportamento predefinito e una configurazione di avviso standard.

Nella tabella seguente viene elencato il mapping tra i valori del livello di riservatezza precedenti e i nuovi valori del livello soglia :

| Livello di riservatezza (nome precedente) | Livello soglia (nuovo nome) |

|---|---|

| Normale | High |

| Medium | Medium |

| High | Basso |

Se nella pagina Impostazioni avanzate sono stati definiti valori specifici, sono stati trasferiti alla nuova pagina Regola soglie di avviso come indicato di seguito:

| Configurazione della pagina Impostazioni avanzate | Nuova configurazione della pagina Regola soglie di avviso |

|---|---|

| Rimuovere il periodo di apprendimento attivato |

Modalità di test consigliata disattivata. Le impostazioni di configurazione della soglia di avviso rimangono invariate. |

| Rimuovere il periodo di apprendimento disattivato |

Modalità di test consigliata disattivata. Tutte le impostazioni di configurazione della soglia di avviso vengono reimpostate ai valori predefiniti, con un livello di soglia elevato . |

Gli avvisi vengono sempre attivati immediatamente se è selezionata l'opzione Modalità di test consigliata o se un livello di soglia è impostato su Medio o Basso, indipendentemente dal fatto che il periodo di apprendimento dell'avviso sia già stato completato.

Per altre informazioni, vedere Modificare le soglie di avviso.

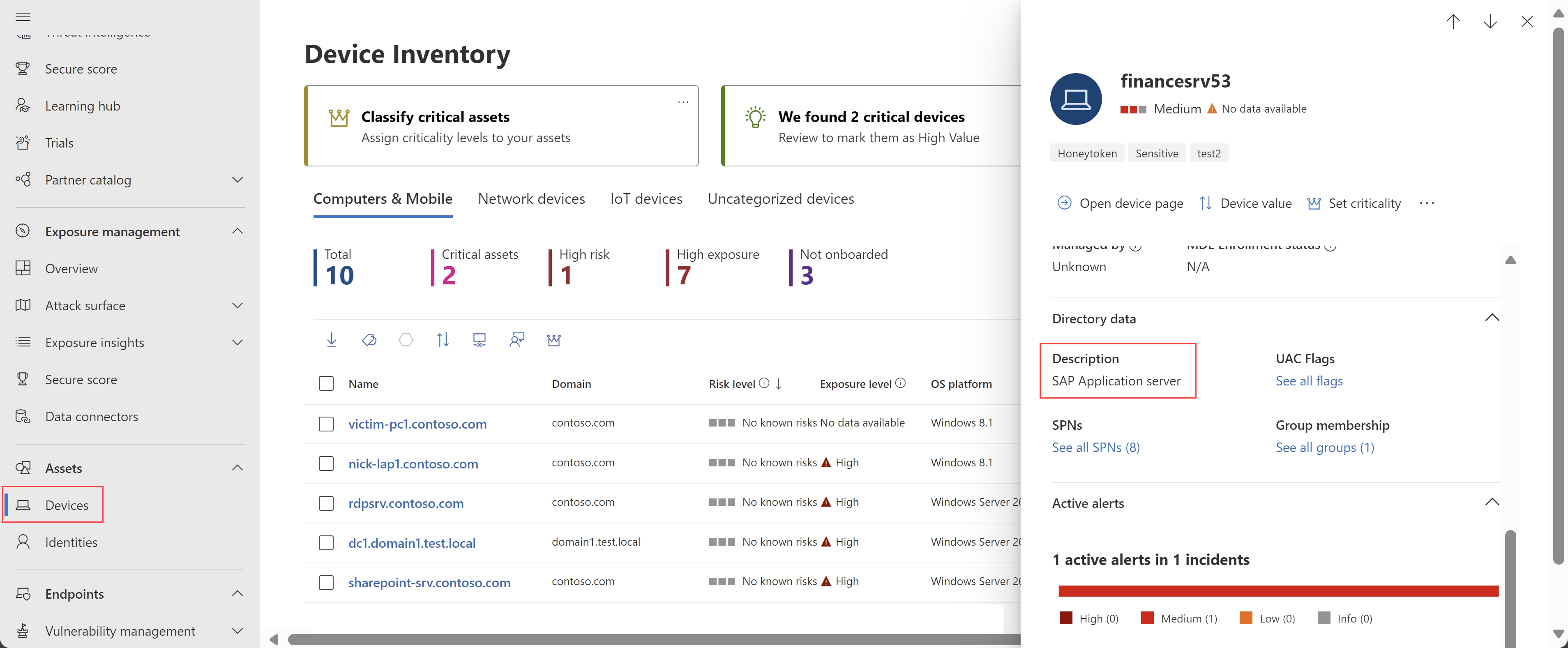

Le pagine dei dettagli del dispositivo includono ora le descrizioni dei dispositivi (anteprima)

Microsoft Defender XDR include ora le descrizioni dei dispositivi nei riquadri dei dettagli del dispositivo e nelle pagine dei dettagli del dispositivo. Le descrizioni vengono popolate dall'attributo Active Directory Description del dispositivo.

Ad esempio, nel riquadro sul lato dei dettagli del dispositivo:

Per altre informazioni, vedere Procedura di indagine per i dispositivi sospetti.

Defender per identità versione 2.228

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità e i nuovi avvisi seguenti:

- Ricognizione dell'enumerazione account (LDAP) (ID esterno 2437) (anteprima)

- Modifica della password in modalità ripristino servizi directory (ID esterno 2438) (anteprima)

Gennaio 2024

Defender per identità versione 2.227

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

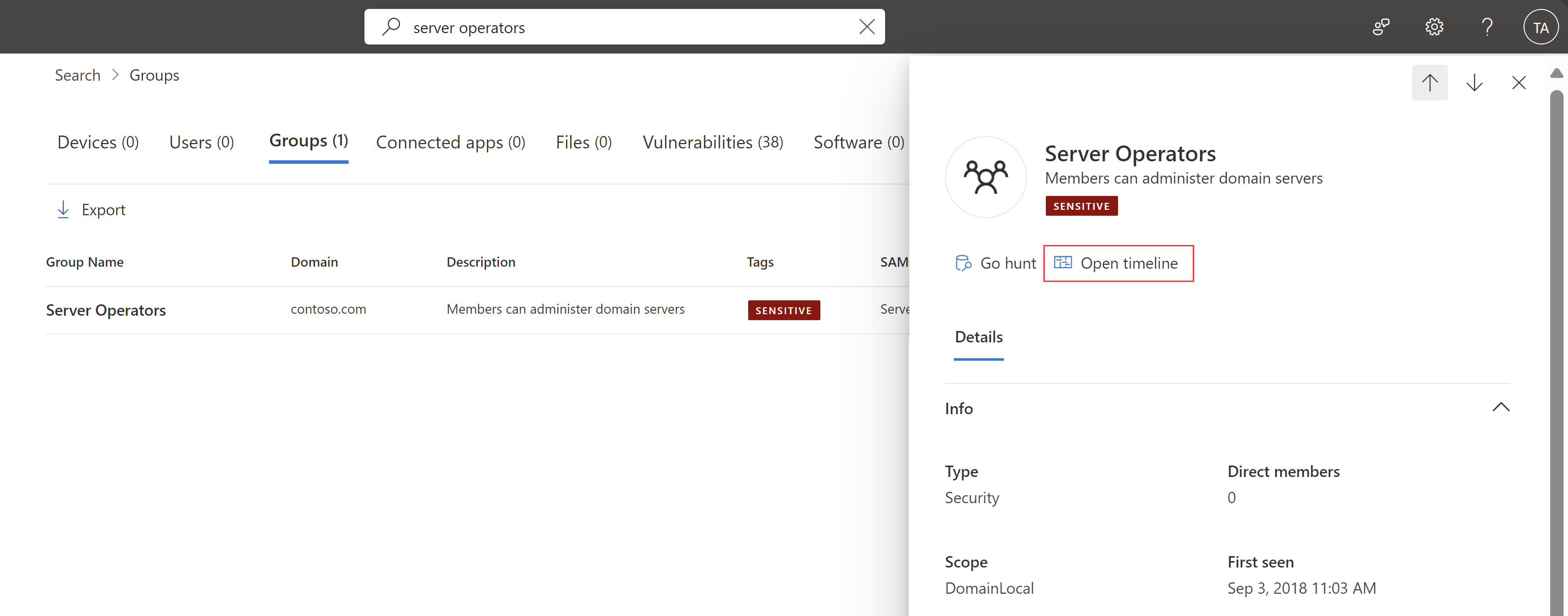

Scheda Sequenza temporale aggiunta per le entità del gruppo

È ora possibile visualizzare le attività e gli avvisi correlati alle entità del gruppo di Active Directory degli ultimi 180 giorni in Microsoft Defender XDR, ad esempio modifiche all'appartenenza a gruppi, query LDAP e così via.

Per accedere alla pagina sequenza temporale del gruppo, selezionare Apri sequenza temporale nel riquadro dei dettagli del gruppo.

Ad esempio:

Per altre informazioni, vedere Passaggi di indagine per i gruppi sospetti.

Configurare e convalidare l'ambiente Defender per identità tramite PowerShell

Defender per identità supporta ora il nuovo modulo Di PowerShell DefenderForIdentity, progettato per consentire di configurare e convalidare l'ambiente per l'uso di Microsoft Defender per identità.

Usare i comandi di PowerShell per evitare errori di configurazione e risparmiare tempo ed evitare il carico non necessario nel sistema.

Sono state aggiunte le procedure seguenti alla documentazione di Defender per identità per facilitare l'uso dei nuovi comandi di PowerShell:

- Modificare la configurazione del proxy usando PowerShell

- Configurare, ottenere e testare i criteri di controllo con PowerShell

- Generare un report con le configurazioni correnti tramite PowerShell

- Testare le autorizzazioni e le deleghe DSA tramite PowerShell

- Testare la connettività del servizio con PowerShell

Per altre informazioni, vedere:

- Modulo di PowerShell DefenderForIdentity (PowerShell Gallery)

- Documentazione di riferimento di DefenderForIdentity di PowerShell

Defender per identità versione 2.226

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.225

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Dicembre 2023

Nota

Se viene visualizzato un numero ridotto di avvisi di tentativo di esecuzione del codice remoto , vedere gli annunci di settembre aggiornati, che includono un aggiornamento alla logica di rilevamento di Defender per identità. Defender per identità continua a registrare le attività di esecuzione remota del codice come in precedenza.

Nuova area identità e dashboard in Microsoft 365 Defender (anteprima)

I clienti di Defender per identità hanno ora una nuova area Identità in Microsoft 365 Defender per informazioni sulla sicurezza delle identità con Defender per identità.

In Microsoft 365 Defender selezionare Identità per visualizzare una delle nuove pagine seguenti:

Dashboard: questa pagina mostra grafici e widget che consentono di monitorare le attività di rilevamento delle minacce e di risposta alle identità. Ad esempio:

Per altre informazioni, vedere Usare il dashboard ITDR di Defender per identità.

Problemi di integrità: questa pagina viene spostata dall'area Identità delle impostazioni > ed elenca eventuali problemi di integrità correnti per la distribuzione generale di Defender per identità e sensori specifici. Per altre informazioni, vedere Microsoft Defender per identità problemi di integrità dei sensori.

Strumenti: questa pagina contiene collegamenti a informazioni e risorse utili quando si usa Defender per identità. In questa pagina trovare i collegamenti alla documentazione, in particolare nello strumento di pianificazione della capacità e nello script Test-MdiReadiness.ps1 .

Defender per identità versione 2.224

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

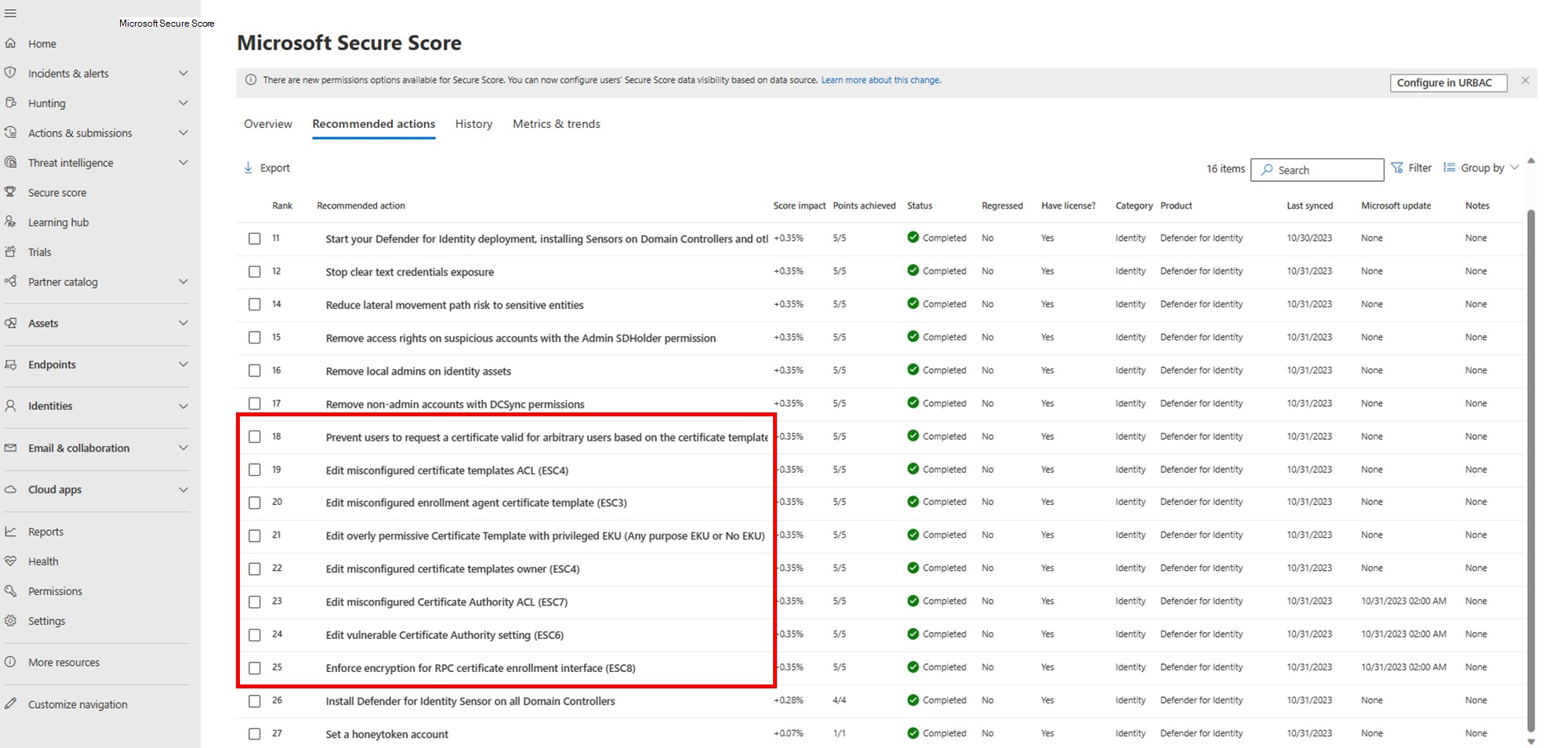

Valutazioni del comportamento di sicurezza per i sensori di Servizi certificati Active Directory (anteprima)

Le valutazioni del comportamento di sicurezza di Defender per identità rilevano e consigliano in modo proattivo le azioni nelle configurazioni di Active Directory locale.

Le azioni consigliate includono ora le nuove valutazioni del comportamento di sicurezza seguenti, in particolare per i modelli di certificato e le autorità di certificazione.

Azioni consigliate per i modelli di certificato:

- Impedire agli utenti di richiedere un certificato valido per gli utenti arbitrari in base al modello di certificato (ESC1)

- Modificare un modello di certificato eccessivamente permissivo con EKU con privilegi (EKU per qualsiasi scopo o Nessun EKU) (ESC2)

- Modello di certificato dell'agente di registrazione non configurato correttamente (ESC3)

- Modificare i modelli di certificato non configurati correttamente ACL (ESC4)

- Modificare il proprietario dei modelli di certificato non configurati correttamente (ESC4)

Azioni consigliate per l'autorità di certificazione:

Le nuove valutazioni sono disponibili in Microsoft Secure Score, che presenta problemi di sicurezza e gravi errori di configurazione che comportano rischi per l'intera organizzazione, insieme ai rilevamenti. Il punteggio viene aggiornato di conseguenza.

Ad esempio:

Per altre informazioni, vedere valutazioni del comportamento di sicurezza di Microsoft Defender per identità.

Nota

Anche se le valutazioni dei modelli di certificato sono disponibili per tutti i clienti in cui è installato Servizi certificati Active Directory nel proprio ambiente, le valutazioni dell'autorità di certificazione sono disponibili solo per i clienti che hanno installato un sensore in un server servizi certificati Active Directory. Per altre informazioni, vedere Nuovo tipo di sensore per Servizi certificati Active Directory.

Defender per identità versione 2.223

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.222

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.221

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Novembre 2023

Defender per identità versione 2.220

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.219

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

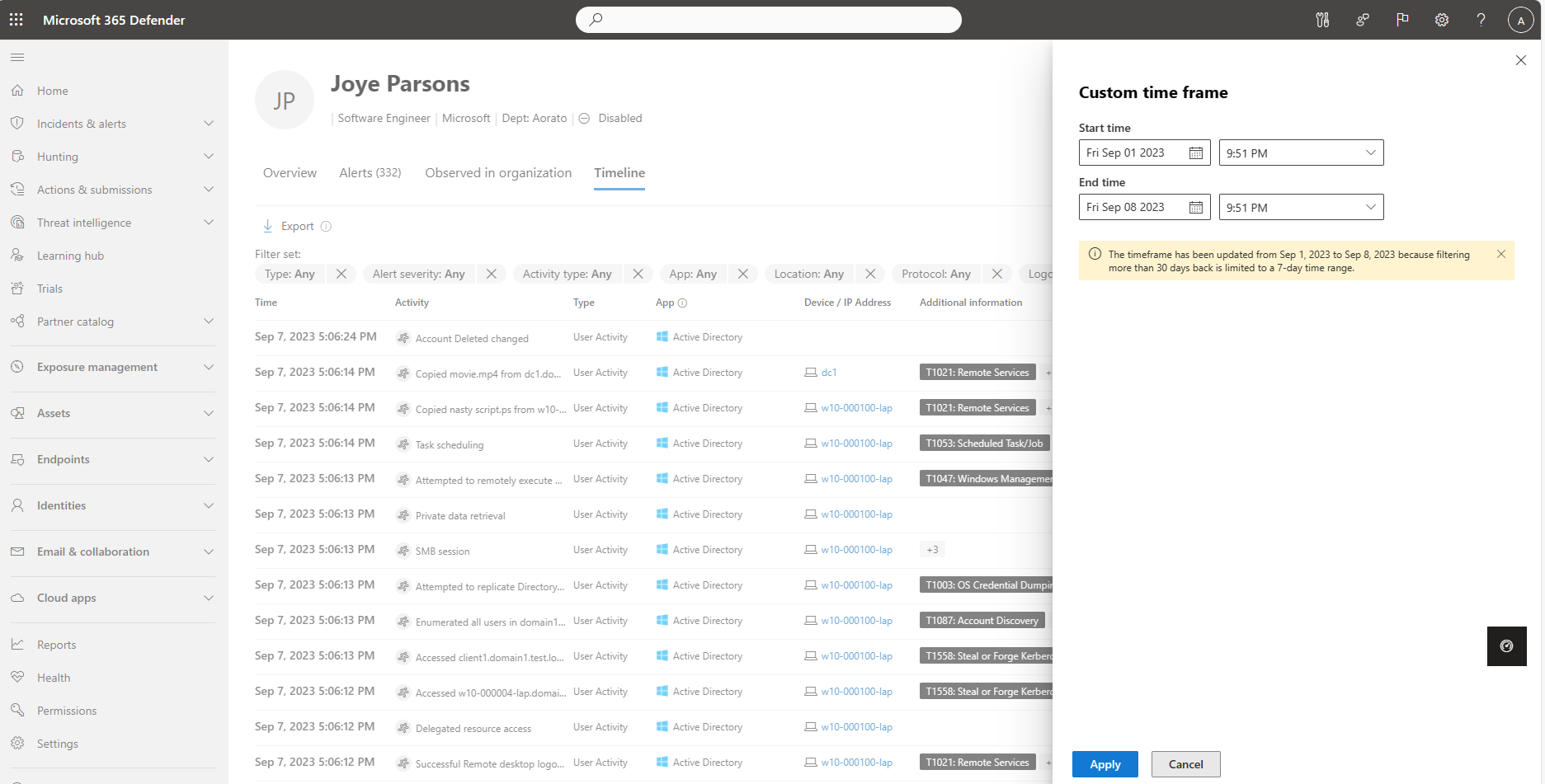

La sequenza temporale delle identità include più di 30 giorni di dati (anteprima)

Defender per identità sta gradualmente implementando la conservazione dei dati estesa sui dettagli dell'identità a più di 30 giorni.

La scheda Sequenza temporale della pagina dei dettagli dell'identità, che include le attività di Defender per identità, Microsoft Defender for Cloud Apps e Microsoft Defender per endpoint, include attualmente un minimo di 150 giorni e sta crescendo. Nelle prossime settimane potrebbero verificarsi alcune variazioni nei tassi di conservazione dei dati.

Per visualizzare le attività e gli avvisi nella sequenza temporale dell'identità entro un intervallo di tempo specifico, selezionare l'intervallo predefinito di 30 giorni e quindi selezionare Intervallo personalizzato. I dati filtrati da più di 30 giorni fa vengono visualizzati per un massimo di sette giorni alla volta.

Ad esempio:

Per altre informazioni, vedere Analizzare gli asset e analizzare gli utenti in Microsoft Defender XDR.

Defender per identità versione 2.218

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Ottobre 2023

Defender per identità versione 2.217

Questa versione include i miglioramenti seguenti:

Report di riepilogo: il report di riepilogo viene aggiornato per includere due nuove colonne nella scheda Problemi di integrità :

- Dettagli: informazioni aggiuntive sul problema, ad esempio un elenco di oggetti interessati o sensori specifici su cui si verifica il problema.

- Raccomandazioni: elenco di azioni consigliate che è possibile eseguire per risolvere il problema o come analizzare ulteriormente il problema.

Per altre informazioni, vedere Scaricare e pianificare i report di Defender per identità in Microsoft Defender XDR (anteprima).

Problemi di integrità: l'interruttore "Rimuovi periodo di apprendimento" è stato disattivato automaticamente per questo problema di integrità del tenant*.

Questa versione include anche correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.216

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Settembre 2023

Numero ridotto di avvisi per i tentativi di esecuzione di codice remoto

Per allineare meglio gli avvisi di Defender per identità e Microsoft Defender per endpoint, è stata aggiornata la logica di rilevamento per i rilevamenti di tentativi di esecuzione del codice di Defender for Identity Remote.

Anche se questa modifica comporta una riduzione del numero di avvisi di tentativo di esecuzione del codice remoto , Defender per identità continua a registrare le attività di esecuzione remota del codice. I clienti possono continuare a creare query di ricerca avanzate e creare criteri di rilevamento personalizzati.

Impostazioni di riservatezza degli avvisi e miglioramenti del periodo di apprendimento

Alcuni avvisi di Defender per identità attendono un periodo di apprendimento prima dell'attivazione degli avvisi, mentre creano un profilo di modelli da usare per distinguere tra attività legittime e sospette.

Defender per identità offre ora i miglioramenti seguenti per l'esperienza del periodo di apprendimento:

Gli amministratori possono ora usare l'impostazione Rimuovi periodo di apprendimento per configurare la riservatezza usata per avvisi specifici. Definire la riservatezza come Normale per configurare l'impostazione Rimuovi periodo di apprendimento come Disattivata per il tipo di avviso selezionato.

Dopo aver distribuito un nuovo sensore in una nuova area di lavoro di Defender per identità, l'impostazione Rimuovi periodo di apprendimentoviene attivata automaticamente per 30 giorni. Al termine di 30 giorni, l'impostazione Rimuovi periodo di apprendimento viene disattivata automaticamente e i livelli di riservatezza degli avvisi vengono restituiti alla funzionalità predefinita.

Per fare in modo che Defender per identità usi la funzionalità del periodo di apprendimento standard, in cui gli avvisi non vengono generati fino al termine del periodo di apprendimento, configurare l'impostazione Rimuovi periodi di apprendimento su Disattivato.

Se l'impostazione Rimuovi periodo di apprendimento è stata aggiornata in precedenza, l'impostazione rimane invariate come è stata configurata.

Per altre informazioni, vedere Advanced settings.

Nota

La pagina Impostazioni avanzate elencava originariamente l'avviso di ricognizione dell'enumerazione account in Rimuovi le opzioni del periodo di apprendimento come configurabili per le impostazioni di riservatezza. Questo avviso è stato rimosso dall'elenco e viene sostituito dall'avviso ldap (Security principal reconnaissance). Questo bug dell'interfaccia utente è stato risolto a novembre 2023.

Defender per identità versione 2.215

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

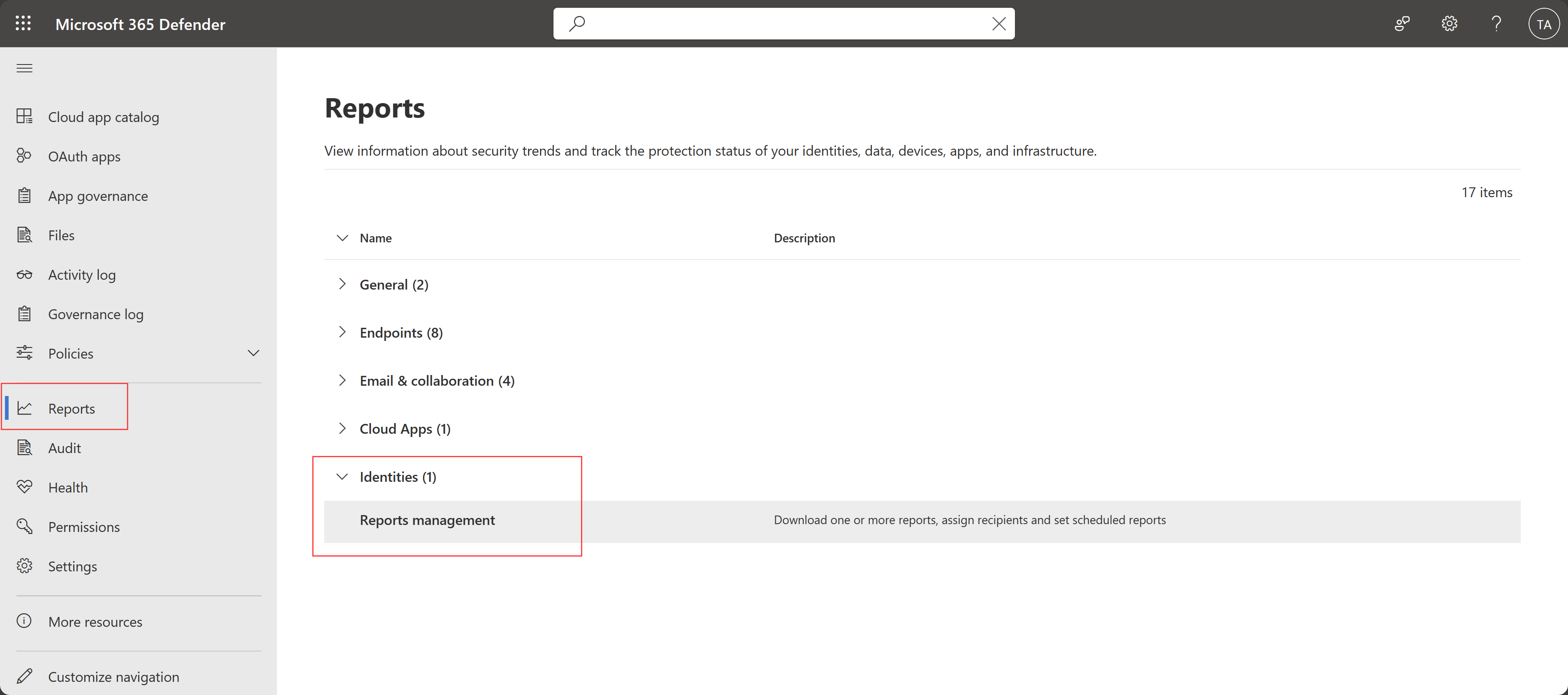

Report di Defender per identità spostati nell'area report principale

È ora possibile accedere ai report di Defender per identità dall'area Report principale di Microsoft Defender XDR anziché dall'area Impostazioni. Ad esempio:

Per altre informazioni, vedere Scaricare e pianificare i report di Defender per identità in Microsoft Defender XDR (anteprima).

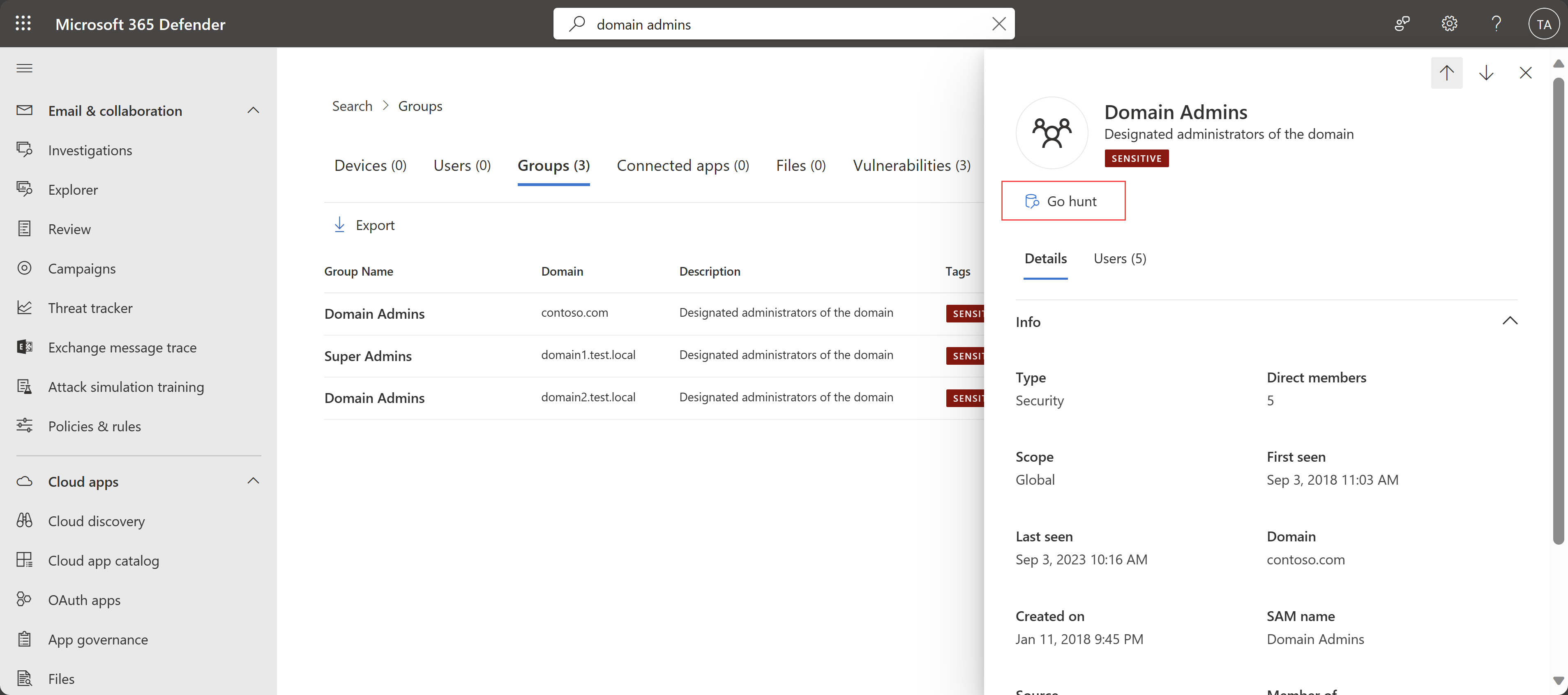

Pulsante Vai a caccia per i gruppi in Microsoft Defender XDR

Defender per identità ha aggiunto il pulsante di ricerca Go per i gruppi in Microsoft Defender XDR. Gli utenti possono usare il pulsante di ricerca Go per eseguire query per le attività e gli avvisi correlati ai gruppi durante un'indagine.

Ad esempio:

Per altre informazioni, vedere Ricerca rapida di informazioni su entità o eventi con go hunt.

Defender per identità versione 2.214

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Miglioramenti delle prestazioni

Defender per identità ha apportato miglioramenti interni per la latenza, la stabilità e le prestazioni durante il trasferimento di eventi in tempo reale dai servizi Defender per identità a Microsoft Defender XDR. I clienti non dovrebbero aspettarsi ritardi nei dati di Defender for Identity visualizzati in Microsoft Defender XDR, ad esempio avvisi o attività per la ricerca avanzata.

Per altre informazioni, vedere:

- Avvisi di sicurezza in Microsoft Defender per identità

- valutazioni del comportamento di sicurezza di Microsoft Defender per identità

- Cercare in modo proattivo le minacce con ricerca avanzata in Microsoft Defender XDR

Agosto 2023

Defender per identità versione 2.213

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.212

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Defender per identità versione 2.211

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.

Nuovo tipo di sensore per Servizi certificati Active Directory

Defender per identità supporta ora il nuovo tipo di sensore ADCS per un server dedicato con Servizi certificati Active Directory configurato.

Viene visualizzato il nuovo tipo di sensore identificato nella pagina Impostazioni > Identità > Sensori in Microsoft Defender XDR. Per altre informazioni, vedere Gestire e aggiornare Microsoft Defender per identità sensori.

Insieme al nuovo tipo di sensore, Defender per identità ora fornisce anche avvisi di Servizi certificati Active Directory correlati e report di punteggio sicuro. Per visualizzare i nuovi avvisi e i report del punteggio di sicurezza, assicurarsi che gli eventi necessari vengano raccolti e registrati nel server. Per altre informazioni, vedere Configurare il controllo per gli eventi di Servizi certificati Active Directory.

Servizi certificati Active Directory è un ruolo Windows Server che rilascia e gestisce i certificati dell'infrastruttura a chiave pubblica (PKI) nei protocolli di comunicazione e autenticazione sicuri. Per altre informazioni, vedere Che cos'è Servizi certificati Active Directory?

Defender per identità versione 2.210

Questa versione include miglioramenti e correzioni di bug per i servizi cloud e il sensore Defender per identità.