Valutazione della sicurezza: Delega Kerberos non protetta

Che cos'è la delega Kerberos?

La delega Kerberos è un'impostazione di delega che consente alle applicazioni di richiedere le credenziali di accesso dell'utente finale per accedere alle risorse per conto dell'utente di origine.

Quale rischio comporta la delega Kerberos non sicura a un'organizzazione?

La delega Kerberos non protetta offre a un'entità la possibilità di rappresentare l'utente in qualsiasi altro servizio scelto. Si supponga, ad esempio, di avere un sito Web IIS e che l'account del pool di applicazioni sia configurato con delega non vincolata. Il sito Web IIS ha anche l'autenticazione di Windows abilitata, consentendo l'autenticazione Kerberos nativa e il sito usa un SQL Server back-end per i dati aziendali. Con l'account domain Amministrazione, si passa al sito Web IIS e si esegue l'autenticazione. Il sito Web, usando la delega non vincolata, può ottenere un ticket di servizio da un controller di dominio al servizio SQL e farlo nel proprio nome.

Il problema principale con la delega Kerberos è che è necessario considerare attendibile l'applicazione per fare sempre la cosa giusta. Gli attori malintenzionati possono invece forzare l'applicazione a fare la cosa sbagliata. Se si è connessi come amministratore di dominio, il sito può creare un ticket per tutti gli altri servizi desiderata, agendo come amministratore di dominio. Ad esempio, il sito può scegliere un controller di dominio e apportare modifiche al gruppo di amministratori dell'organizzazione . Analogamente, il sito potrebbe acquisire l'hash dell'account KRBTGT o scaricare un file interessante dal reparto Risorse umane. Il rischio è chiaro e le possibilità di delega non sicura sono quasi infinite.

Di seguito è riportata una descrizione del rischio rappresentato dai diversi tipi di delega:

- Delega non vincolata: qualsiasi servizio può essere abusato se una delle voci di delega è sensibile.

- Delega vincolata: le entità vincolate possono essere usate in modo improprio se una delle relative voci di delega è sensibile.

- Delega vincolata basata su risorse: le entità vincolate basate su risorse possono essere abusate se l'entità stessa è sensibile.

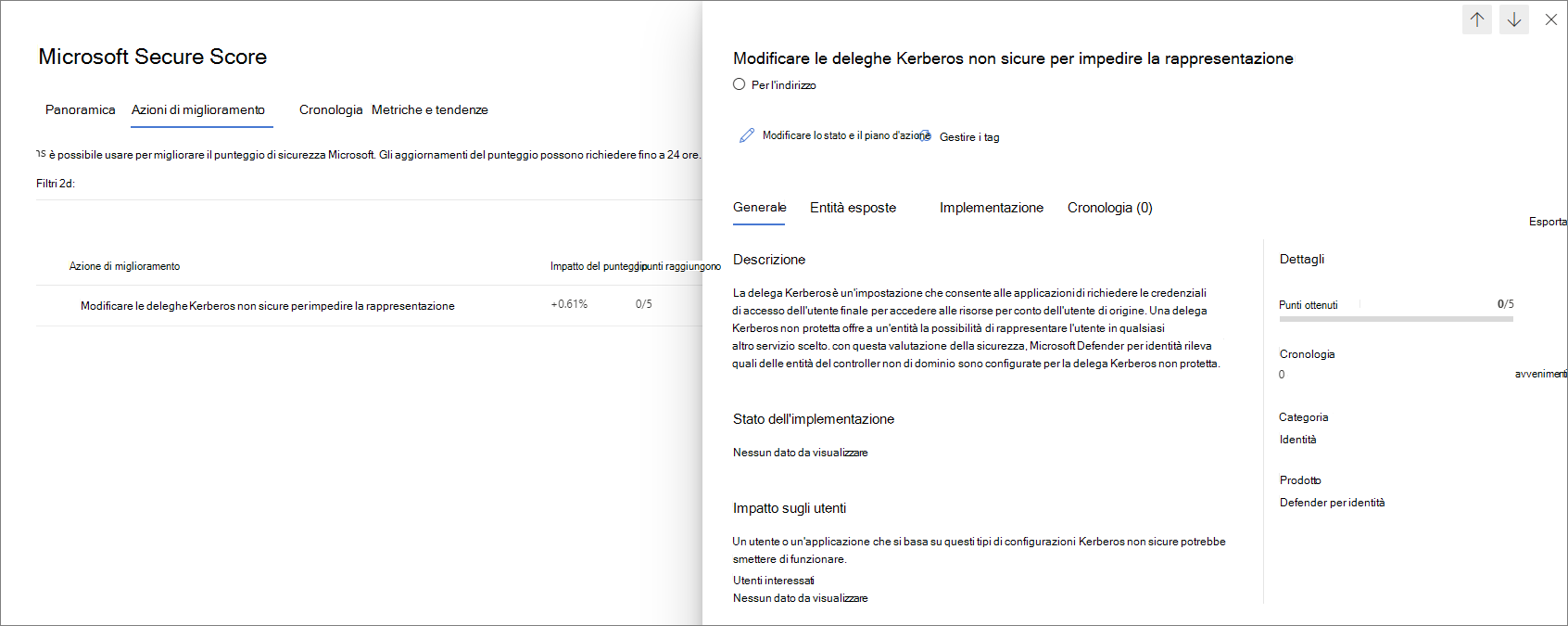

Ricerca per categorie usare questa valutazione della sicurezza?

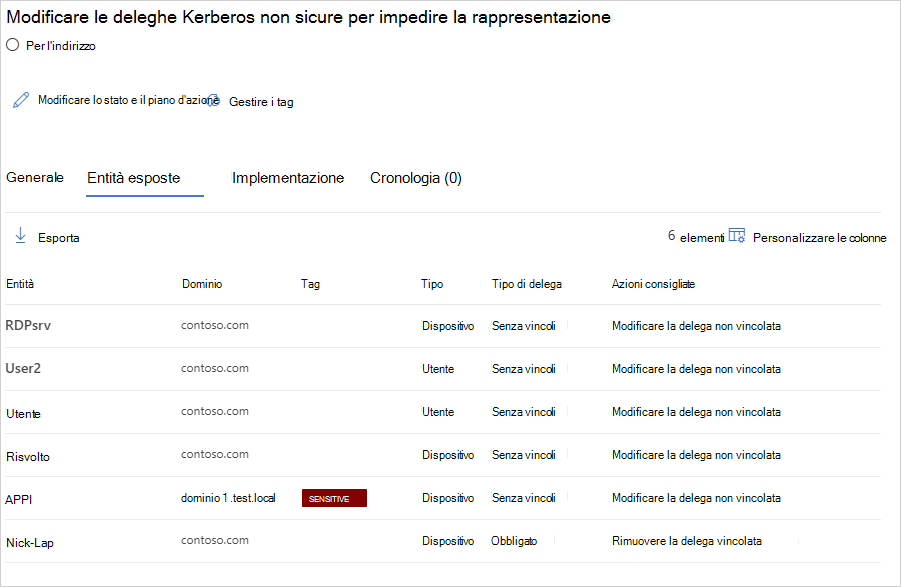

Esaminare l'azione consigliata all'indirizzo https://security.microsoft.com/securescore?viewid=actions per individuare quali entità del controller non di dominio sono configurate per la delega Kerberos non protetta.

Eseguire le azioni appropriate per gli utenti a rischio, ad esempio rimuovendo l'attributo non vincolato o modificandolo in una delega vincolata più sicura.

Nota

Mentre le valutazioni vengono aggiornate quasi in tempo reale, i punteggi e gli stati vengono aggiornati ogni 24 ore. Anche se l'elenco delle entità interessate viene aggiornato entro pochi minuti dall'implementazione delle raccomandazioni, lo stato potrebbe richiedere tempo fino a quando non viene contrassegnato come Completato.

Bonifica

Usare la correzione appropriata per il tipo di delega.

Delega non vincolata

Disabilitare la delega o usare uno dei tipi di delega vincolata Kerberos (KCD) seguenti:

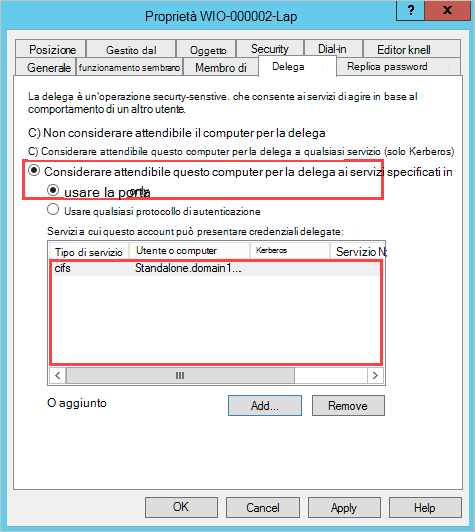

Delega vincolata: Limita i servizi che l'account può rappresentare.

Selezionare Computer attendibile per la delega solo ai servizi specificati.

Specificare i servizi a cui l'account può presentare le credenziali delegate.

Delega vincolata basata su risorse: Limita le entità che possono rappresentare questo account.

Il KCD basato su risorse viene configurato tramite PowerShell. Si usano i cmdlet Set-ADComputer o Set-ADUser , a seconda che l'account di rappresentazione sia un account computer o un account utente o un account del servizio.

Delega vincolata

Esaminare gli utenti sensibili elencati nelle raccomandazioni e rimuoverli dai servizi a cui l'account interessato può presentare le credenziali delegate.

Delega vincolata basata su risorse (RBCD)

Esaminare gli utenti sensibili elencati nelle raccomandazioni e rimuoverli dalla risorsa. Per altre informazioni sulla configurazione di RBCD, vedere Configurare la delega vincolata Kerberos in Microsoft Entra Domain Services.