Valutazione della sicurezza: verificare che gli account con privilegi non siano delegati

Questa raccomandazione elenca tutti gli account con privilegi che non hanno l'impostazione "non delegata" abilitata, evidenziando quelli potenzialmente esposti ai rischi correlati alla delega. Gli account con privilegi sono account che sono membri di un gruppo con privilegi, ad esempio amministratori di dominio, amministratori dello schema e così via.

Rischio dell'organizzazione

Se il flag sensibile è disabilitato, gli utenti malintenzionati potrebbero sfruttare la delega Kerberos per usare in modo improprio le credenziali dell'account con privilegi, causando accessi non autorizzati, spostamento laterale e potenziali violazioni della sicurezza a livello di rete. L'impostazione del flag sensibile sugli account utente con privilegi impedisce agli utenti di ottenere l'accesso all'account e modificare le impostazioni di sistema.

Per gli account del dispositivo, l'impostazione di tali account su "non delegato" è importante per impedire l'uso in qualsiasi scenario di delega, assicurando che le credenziali nel computer non possano essere inoltrate per accedere ad altri servizi.

Passaggi di correzione

Esaminare l'elenco delle entità esposte per individuare quali degli account con privilegi non hanno il flag di configurazione "questo account è sensibile e non può essere delegato".

Eseguire le azioni appropriate per tali account:

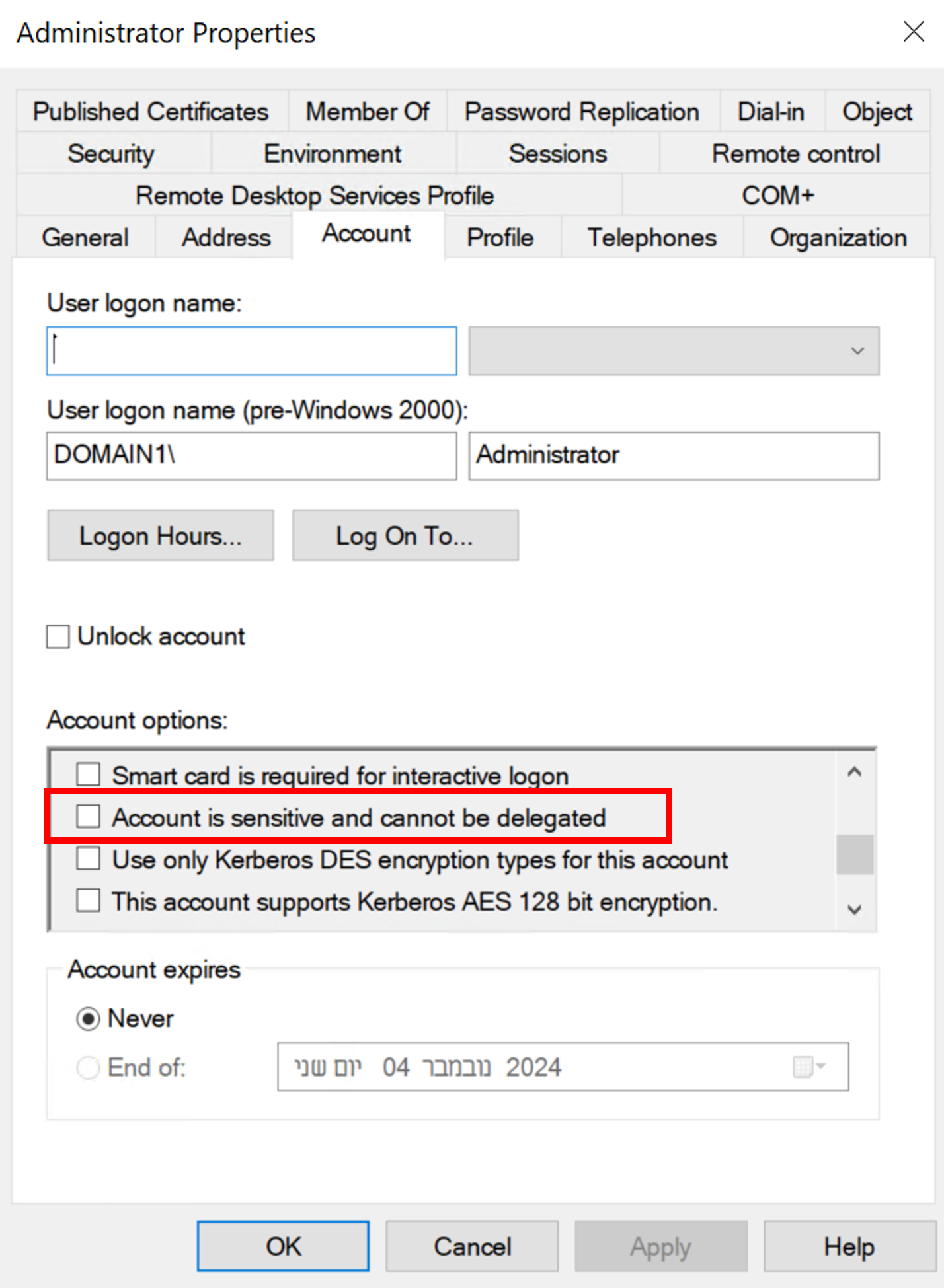

Per gli account utente: impostando i flag di controllo dell'account su "questo account è sensibile e non può essere delegato". Nella scheda Account selezionare la casella di controllo per questo flag nella sezione Opzioni account. Ciò impedisce agli utenti di ottenere l'accesso all'account e modificare le impostazioni di sistema.

Per gli account del dispositivo:

L'approccio più sicuro consiste nell'usare uno script di PowerShell per configurare il dispositivo per impedirne l'uso in qualsiasi scenario di delega, assicurando che le credenziali nel computer non possano essere inoltrate per accedere ad altri servizi.$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$trueUn'altra opzione consiste nell'impostare l'attributo

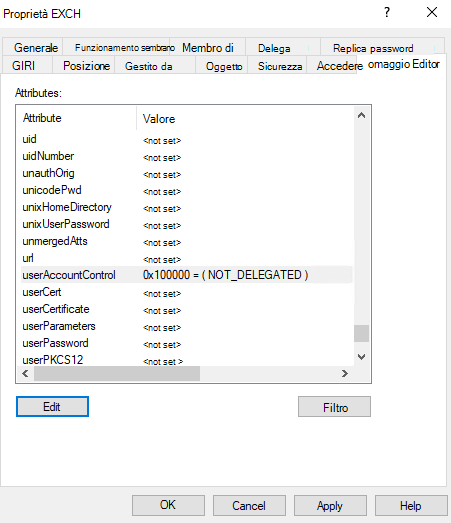

UserAccountControlNOT_DELEGATED = 0x100000su nella scheda Attributo Editor per il dispositivo esposto.Ad esempio: