Valutazione della sicurezza: Applicare la crittografia per l'interfaccia di registrazione dei certificati RPC (ESC11)

Questo articolo descrive il report di valutazione del comportamento di sicurezza imponi crittografia per la registrazione di certificati RPC di Microsoft Defender per identità.

Che cos'è la crittografia con la registrazione di certificati RPC?

Servizi certificati Active Directory supporta la registrazione dei certificati tramite il protocollo RPC, in particolare con l'interfaccia MS-ICPR. In questi casi, le impostazioni della CA determinano le impostazioni di sicurezza per l'interfaccia RPC, incluso il requisito per la privacy dei pacchetti.

Se il IF_ENFORCEENCRYPTICERTREQUEST flag è attivato, l'interfaccia RPC accetta solo connessioni con il RPC_C_AUTHN_LEVEL_PKT_PRIVACY livello di autenticazione. Questo è il livello di autenticazione più alto e richiede che ogni pacchetto venga firmato e crittografato in modo da evitare qualsiasi tipo di attacco di inoltro. Questa operazione è simile a quella SMB Signing del protocollo SMB.

Se l'interfaccia di registrazione RPC non richiede la privacy dei pacchetti, diventa vulnerabile agli attacchi di inoltro (ESC11). Il IF_ENFORCEENCRYPTICERTREQUEST flag è attivato per impostazione predefinita, ma è spesso disattivato per consentire ai client che non possono supportare il livello di autenticazione RPC richiesto, ad esempio i client che eseguono Windows XP.

Prerequisiti

Questa valutazione è disponibile solo per i clienti che hanno installato un sensore in un server servizi certificati Active Directory. Per altre informazioni, vedere Nuovo tipo di sensore per Servizi certificati Active Directory.

Ricerca per categorie usare questa valutazione della sicurezza per migliorare il comportamento di sicurezza dell'organizzazione?

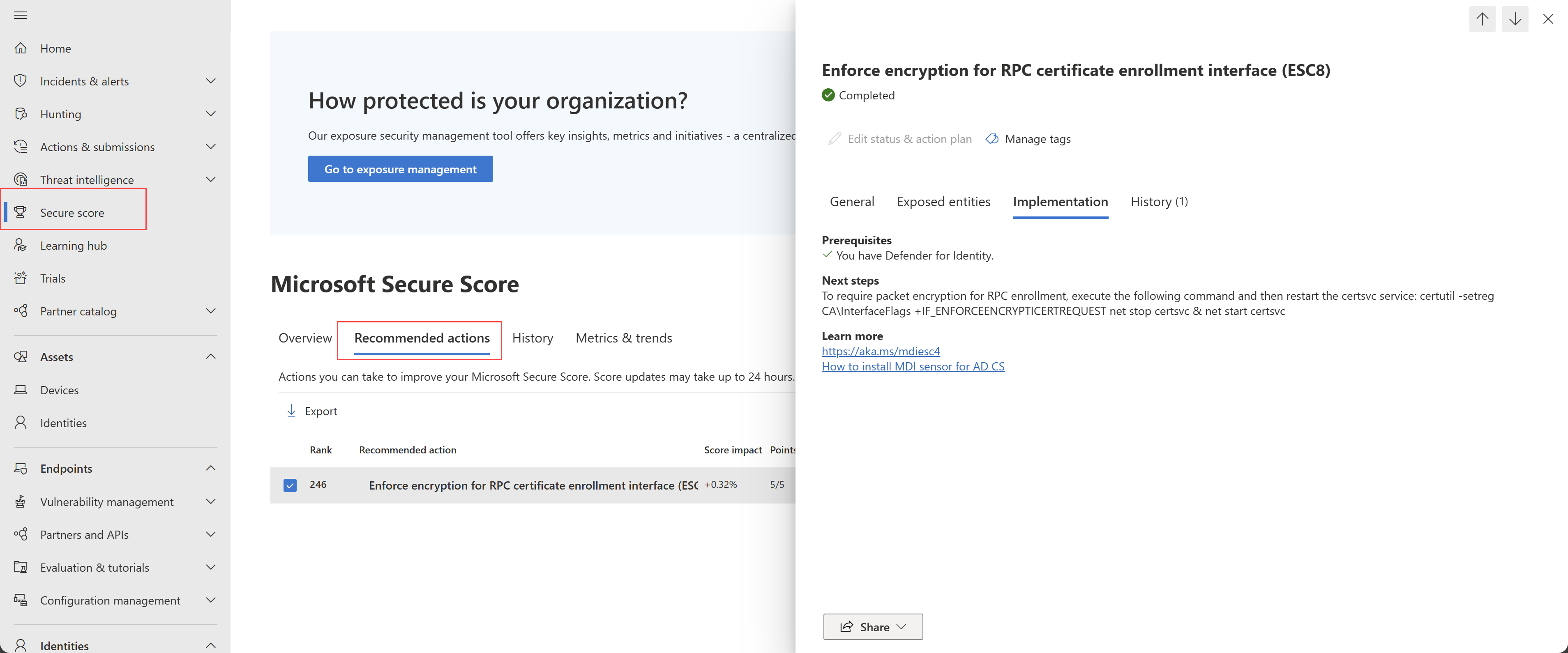

Esaminare l'azione consigliata in https://security.microsoft.com/securescore?viewid=actions per applicare la crittografia per la registrazione di certificati RPC. Ad esempio:

Ricerca del motivo per cui la

IF_ENFORCEENCRYPTICERTREQUESTbandiera è disattivata.Assicurarsi di attivare il

IF_ENFORCEENCRYPTICERTREQUESTflag per rimuovere la vulnerabilità.Per attivare il flag, eseguire:

certutil -setreg CA\InterfaceFlags +IF_ENFORCEENCRYPTICERTREQUESTPer riavviare il servizio, eseguire:

net stop certsvc & net start certsvc

Assicurarsi di testare le impostazioni in un ambiente controllato prima di attivarle nell'ambiente di produzione.

Nota

Mentre le valutazioni vengono aggiornate quasi in tempo reale, i punteggi e gli stati vengono aggiornati ogni 24 ore. Anche se l'elenco delle entità interessate viene aggiornato entro pochi minuti dall'implementazione delle raccomandazioni, lo stato potrebbe richiedere tempo fino a quando non viene contrassegnato come Completato.