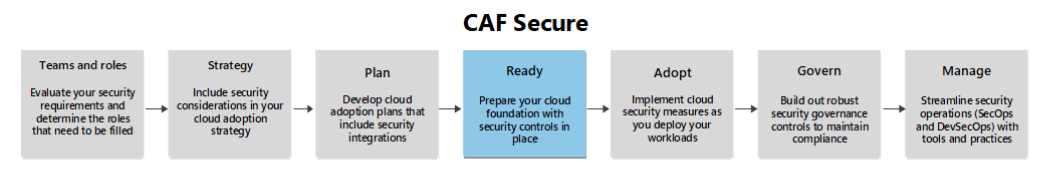

Preparare il cloud estate sicuro

Durante la fase Ready di un percorso di adozione del cloud, ci si concentra sulla creazione della base dell'ambiente. L'approccio alla zona di destinazione di Microsoft Azure offre alle aziende e alle organizzazioni di grandi dimensioni un modello di progettazione più sicuro, scalabile e modulare da seguire quando implementano le proprie proprietà. Le organizzazioni e le startup più piccole potrebbero non avere bisogno del livello di organizzazione fornito dall'approccio della zona di destinazione, ma una conoscenza della filosofia della zona di destinazione può aiutare qualsiasi organizzazione a progettare una struttura di base e ottenere un elevato grado di sicurezza e scalabilità.

Dopo aver definito la strategia e il piano di adozione del cloud, è possibile iniziare la fase di implementazione progettando le basi. Usare le raccomandazioni riportate in questa guida per assicurarsi che la progettazione e l'implementazione di base definisano la priorità per la sicurezza.

Questo articolo è una guida di supporto alla metodologia Ready . Descrive le aree di ottimizzazione della sicurezza che è consigliabile considerare quando si passa attraverso tale fase del percorso.

Modernizzazione del comportamento di sicurezza

I primi passaggi di implementazione per modernizzare il comportamento di sicurezza sono la creazione della zona di destinazione o la base del cloud e la creazione o la modernizzazione dell'identità, dell'autorizzazione e della piattaforma di accesso.

Adozione dell'approccio alla zona di destinazione: adottare l'approccio della zona di destinazione o incorporare i principi di progettazione dell'approccio della zona di destinazione nella misura pratica per il caso d'uso consente di avviare l'implementazione in modo ottimizzato. Man mano che il cloud si evolve, mantenere diversi domini del patrimonio separato consente di mantenere l'intero patrimonio più sicuro e gestibile.

- Se non si prevede di adottare una zona di destinazione aziendale completa, è comunque necessario comprendere le aree di progettazione e applicare indicazioni rilevanti per il cloud estate. È necessario considerare tutte queste aree di progettazione e implementare controlli specifici di ogni area, indipendentemente dal modo in cui vengono architettate le fondamenta. Ad esempio, l'uso dei gruppi di gestione consente di gestire il cloud estate anche se è costituito solo da poche sottoscrizioni.

Sviluppare zone di destinazione sicure e scalabili che forniscono ambienti controllati per la distribuzione delle risorse cloud. Queste zone consentono di garantire che i criteri di sicurezza vengano applicati in modo coerente e che le risorse siano separate in base ai requisiti di sicurezza. Per indicazioni dettagliate su questo argomento, vedere l'area di progettazione della sicurezza.

- Identità, autorizzazione e accesso moderni: in base ai principi di Zero Trust, l'approccio moderno all'identità, all'autorizzazione e all'accesso passa da trust-by-default a trust-by-exception. Segue questi principi che gli utenti, i dispositivi, i sistemi e le app devono poter accedere solo alle risorse necessarie e solo per il tempo necessario per soddisfare le proprie esigenze. Le stesse linee guida si applicano agli elementi fondamentali dell'ambiente: controllano rigorosamente le autorizzazioni per le sottoscrizioni, le risorse di rete, le soluzioni di governance, la piattaforma IAM (Identity and Access Management) e i tenant seguendo le stesse raccomandazioni seguite per i carichi di lavoro eseguiti. Per indicazioni dettagliate su questo argomento, vedere l'area di progettazione della gestione delle identità e degli accessi.

Facilitazione di Azure

Acceleratori di zona di destinazione di Azure: Microsoft gestisce diversi acceleratori di zona di destinazione, ovvero distribuzioni preconfezionate di un determinato tipo di carico di lavoro che possono essere facilmente distribuite in una zona di destinazione per iniziare rapidamente. Includono acceleratori per Azure Integration Services, servizio Azure Kubernetes (AKS), Azure Gestione API e altri. Per un elenco completo degli acceleratori e di altri argomenti relativi alle considerazioni sulle applicazioni moderne, vedere la sezione Scenario della piattaforma applicativa moderna della documentazione di Cloud Adoption Framework per Azure.

Modulo Terraform zone di destinazione di Azure: è possibile ottimizzare le distribuzioni delle zone di destinazione con l'automazione usando il modulo Terraform zone di destinazione di Azure. Usando la pipeline di integrazione continua e distribuzione continua (CI/CD) per distribuire le zone di destinazione, è possibile assicurarsi che tutte le zone di destinazione vengano distribuite in modo identico, con tutti i meccanismi di sicurezza applicati.

Microsoft Entra: Microsoft Entra è una famiglia di prodotti di identità e accesso alla rete. Consente alle organizzazioni di implementare una strategia di sicurezza Zero Trust e di creare un'infrastruttura di attendibilità che verifica le identità, convalida le condizioni di accesso, controlla le autorizzazioni, crittografa i canali di connessione e monitora la compromissione.

Prepararsi per la preparazione e la risposta agli eventi imprevisti

Dopo aver definito la strategia e sviluppato il piano per la preparazione e la risposta agli eventi imprevisti, è possibile iniziare l'implementazione. Indipendentemente dall'adozione di una progettazione completa della zona di destinazione aziendale o da una progettazione di base più piccola, la separazione della rete è fondamentale per mantenere un livello elevato di sicurezza.

Segmentazione di rete: progettare un'architettura di rete con segmentazione e isolamento appropriati per ridurre al minimo le superfici di attacco e contenere potenziali violazioni. Usare tecniche come cloud privati virtuali (VPC), subnet e gruppi di sicurezza per gestire e controllare il traffico. Per indicazioni dettagliate su questo argomento, vedere l'articolo Pianificare la segmentazione di rete. Assicurarsi di esaminare il resto delle guide alla sicurezza di rete della zona di destinazione di Azure. Le indicazioni includono raccomandazioni per la connettività in ingresso e in uscita, la crittografia di rete e l'ispezione del traffico.

Facilitazione di Azure

- Azure rete WAN virtuale: Azure rete WAN virtuale è un servizio di rete che consolida molte funzionalità di rete, sicurezza e routing per offrire una singola interfaccia operativa. La progettazione è un'architettura hub-spoke con scalabilità e prestazioni predefinite per i rami (dispositivi VPN/SD-WAN), utenti (client VPN/OpenVPN/IKEv2 di Azure), circuiti Azure ExpressRoute e reti virtuali. Quando si implementano le zone di destinazione, Azure rete WAN virtuale consente di ottimizzare la rete tramite meccanismi di segmentazione e sicurezza.

Prepararsi per la riservatezza

Durante la fase Ready, la preparazione dei carichi di lavoro dal punto di vista della riservatezza è un processo che garantisce l'implementazione e l'applicazione dei criteri e degli standard IAM. Questa preparazione garantisce che, quando si distribuiscono i carichi di lavoro, i dati verranno protetti per impostazione predefinita. Assicurarsi di disporre di criteri e standard ben regolati per:

Principio dei privilegi minimi. Concedere agli utenti l'accesso minimo necessario per eseguire le attività.

Controllo degli accessi in base al ruolo. Assegnare ruoli e autorizzazioni in base alle responsabilità del processo. In questo modo è possibile gestire l'accesso in modo efficiente e ridurre il rischio di accesso non autorizzato.

Autenticazione a più fattori (MFA). Implementare l'autenticazione a più fattori per aggiungere un ulteriore livello di sicurezza.

Controlli di accesso condizionale. I controlli di accesso condizionale offrono sicurezza aggiuntiva applicando criteri in base a condizioni specifiche. I criteri possono includere l'applicazione di MFA, il blocco dell'accesso in base all'area geografica e molti altri scenari. Quando si sceglie una piattaforma IAM, assicurarsi che l'accesso condizionale sia supportato e che l'implementazione soddisfi i requisiti.

Facilitazione di Azure

- L'accesso condizionale Microsoft Entra è il motore dei criteri Microsoft Zero Trust. Prende in considerazione i segnali provenienti da varie origini quando si applicano decisioni relative ai criteri.

Preparare l'integrità

Come per le operazioni di preparazione alla riservatezza, assicurarsi di avere criteri e standard ben regolati per i dati e l'integrità del sistema, in modo da distribuire i carichi di lavoro con maggiore sicurezza per impostazione predefinita. Definire criteri e standard per le aree seguenti.

Procedure di gestione dei dati

Classificazione dei dati: creare un framework di classificazione dei dati e una tassonomia delle etichette di riservatezza che definisce categorie di alto livello di rischio per la sicurezza dei dati. Questa tassonomia verrà usata per semplificare tutti gli elementi, dall'inventario dei dati o dalle informazioni dettagliate sulle attività, alla gestione dei criteri, all'analisi delle priorità. Per indicazioni dettagliate su questo argomento, vedere Creare un framework di classificazione dei dati ben progettato.

Verifica e convalida dei dati: investire negli strumenti che automatizzano la verifica e la convalida dei dati per ridurre il carico di lavoro dei data engineer e amministratori e ridurre il rischio di errore umano.

Criteri di backup: codificare i criteri di backup per assicurarsi che venga eseguito regolarmente il backup di tutti i dati. Testare i backup e i ripristini regolarmente per assicurarsi che i backup abbiano esito positivo e che i dati siano corretti e coerenti. Allineare questi criteri agli obiettivi del tempo di ripristino (RTO) dell'organizzazione e agli obiettivi del punto di ripristino (RPO).

Crittografia avanzata: assicurarsi che il provider di servizi cloud crittografi i dati inattivi e in transito per impostazione predefinita. In Azure i dati vengono crittografati end-to-end. Per informazioni dettagliate, vedere il Centro protezione Microsoft. Per i servizi usati nei carichi di lavoro, assicurarsi che la crittografia avanzata sia supportata e configurata in modo appropriato per soddisfare i requisiti aziendali.

Modelli di progettazione dell'integrità del sistema

Monitoraggio della sicurezza: per rilevare modifiche non autorizzate ai sistemi cloud, progettare una solida piattaforma di monitoraggio della sicurezza come parte della strategia complessiva di monitoraggio e osservabilità. Per indicazioni generali dettagliate, vedere la sezione Gestire il monitoraggio della metodologia. Vedere la guida alla visibilità, all'automazione e all'orchestrazione Zero Trust per consigli sul monitoraggio della sicurezza.

- Siem e rilevamento delle minacce: usare gli strumenti di gestione delle informazioni di sicurezza e degli eventi (SIEM) e l'orchestrazione della sicurezza, l'automazione e la risposta (SOAR) e gli strumenti di rilevamento delle minacce per rilevare attività sospette e potenziali minacce all'infrastruttura.

Gestione automatica della configurazione: codificare l'uso degli strumenti per automatizzare la gestione della configurazione. L'automazione consente di garantire che tutte le configurazioni di sistema siano coerenti, libere dall'errore umano e applicate automaticamente.

Gestione automatica delle patch: codificare l'uso degli strumenti per la gestione e la governance degli aggiornamenti per le macchine virtuali. L'applicazione automatica delle patch consente di garantire che tutti i sistemi vengano corretti regolarmente e che le versioni di sistema siano coerenti.

Distribuzioni automatizzate dell'infrastruttura: codificare l'uso dell'infrastruttura come codice (IaC) per tutte le distribuzioni. Distribuire IaC come parte delle pipeline CI/CD. Applicare le stesse procedure di distribuzione sicure per le distribuzioni IaC come si farebbe per le distribuzioni software.

Facilitazione di Azure

Criteri di Azure e Microsoft Defender per il cloud collaborare per definire e applicare criteri di sicurezza nel cloud. Entrambe le soluzioni supportano la governance degli elementi fondamentali e delle risorse del carico di lavoro.

Gestione aggiornamenti di Azure è la soluzione nativa di gestione degli aggiornamenti e delle patch di Azure. È possibile estenderlo ai sistemi locali e ai sistemi abilitati per Arc.

Microsoft Sentinel è la soluzione SIEM e SOAR Microsoft. Fornisce il rilevamento, l'indagine e la risposta informatica, la ricerca proattiva e una visione completa nell'intera azienda.

Preparare la disponibilità

La progettazione dei carichi di lavoro per la resilienza consente di garantire che l'azienda possa resistere a malfunzionamenti e incidenti di sicurezza e che le operazioni possano continuare mentre vengono risolti i problemi con i sistemi interessati. Le raccomandazioni seguenti, allineate ai principi di Cloud Adoption Framework, consentono di progettare carichi di lavoro resilienti:

Implementare la progettazione resiliente dell'applicazione. Adottare modelli di progettazione delle applicazioni che migliorano la resilienza sia per gli eventi imprevisti dell'infrastruttura che per gli eventi imprevisti non dell'infrastruttura, in linea con i principi più ampi di Cloud Adoption Framework. Standardizzare le progettazioni che incorporano meccanismi di auto-riparazione e auto-conservazione per garantire il funzionamento continuo e il ripristino rapido. Per indicazioni dettagliate sui modelli di progettazione resilienti, vedere il pilastro Affidabilità di Well-Architected Framework.

Adottare l'architettura serverless. Usare tecnologie serverless, tra cui piattaforma distribuita come servizio (PaaS), software come servizio (SaaS) e funzionare come servizio (FaaS), per ridurre il sovraccarico di gestione del server, ridimensionare automaticamente con la domanda e migliorare la disponibilità. Questo approccio supporta l'accento su Cloud Adoption Framework sulla modernizzazione dei carichi di lavoro e sull'ottimizzazione dell'efficienza operativa.

Usare microservizi e containerizzazione. Implementare microservizi e containerizzazione per evitare applicazioni monolitiche suddividendole in servizi più piccoli e indipendenti che è possibile distribuire e ridimensionare in modo indipendente. Questo approccio è allineato ai principi di agilità e scalabilità di Cloud Adoption Framework negli ambienti cloud.

Separare i servizi. Isolare strategicamente i servizi l'uno dall'altro per ridurre il raggio di esplosione degli incidenti. Questa strategia consente di garantire che gli errori in un componente non influiscano sull'intero sistema. Supporta il modello di governance di Cloud Adoption Framework promuovendo limiti di servizio affidabili e resilienza operativa.

Abilitare il ridimensionamento automatico. Assicurarsi che l'architettura dell'applicazione supporti il ridimensionamento automatico per gestire carichi variabili in modo che possa mantenere la disponibilità durante i picchi di traffico. Questa procedura è allineata alle linee guida di Cloud Adoption Framework per la creazione di ambienti cloud scalabili e reattivi e consente di mantenere i costi gestibili e prevedibili.

Implementare l'isolamento degli errori. Progettare l'applicazione per isolare gli errori nelle singole attività o funzioni. In questo modo è possibile evitare interruzioni diffuse e migliorare la resilienza. Questo approccio supporta Cloud Adoption Framework incentrato sulla creazione di sistemi affidabili e a tolleranza di errore.

Garantire la disponibilità elevata. Incorporare meccanismi di ridondanza e ripristino di emergenza predefiniti per mantenere il funzionamento continuo. Questo approccio supporta le procedure consigliate di Cloud Adoption Framework per la disponibilità elevata e la pianificazione della continuità aziendale.

Pianificare il failover automatico. Distribuire applicazioni in più aree per supportare il failover facile e il servizio senza interruzioni. Questo approccio è allineato alla strategia di Cloud Adoption Framework per la ridondanza geografica e il ripristino di emergenza.

Prepararsi per il mantenimento della sicurezza

Durante la fase Ready, la preparazione per il mantenimento della sicurezza a lungo termine comporta la necessità di garantire che gli elementi fondamentali del patrimonio rispettino le procedure consigliate per la sicurezza per i carichi di lavoro iniziali, ma siano anche scalabili. In questo modo è possibile assicurarsi che, man mano che la propria azienda cresce e si evolve, la sicurezza non verrà compromessa e la gestione della sicurezza non diventerà troppo complessa e complessa. Questo, a sua volta, consente di evitare comportamenti IT ombreggiati. A tal fine, durante la fase Ready, si pensi a come gli obiettivi aziendali per il lungo termine possono essere raggiunti senza riprogettazioni di architettura importanti o importanti revisioni alle procedure operative. Anche se si sceglie di stabilire una base molto più semplice rispetto a una progettazione della zona di destinazione, assicurarsi di poter eseguire la transizione della progettazione di base a un'architettura aziendale senza dover ridistribuire gli elementi principali dell'ambiente, ad esempio i carichi di lavoro critici e di rete. La creazione di un progetto in grado di crescere man mano che la propria azienda cresce, ma rimane comunque sicura, è fondamentale per il successo del percorso nel cloud.

Vedere Eseguire la transizione di un ambiente di Azure esistente all'architettura concettuale della zona di destinazione di Azure per consigli sullo spostamento di un footprint di Azure esistente in un'architettura della zona di destinazione.