Integrare la sicurezza nella strategia di adozione del cloud

Lo spostamento dell'organizzazione nel cloud aggiunge una notevole complessità alla sicurezza. Per avere successo nel cloud, la strategia di sicurezza deve soddisfare le sfide moderne che sono intrinseche al cloud computing. Nell'adozione e nel funzionamento di un cloud estate, la sicurezza diventa una considerazione necessaria in tutti i facet dell'organizzazione. Non è una funzione separata applicata in modo secondario a determinati facet, come può essere comune per le organizzazioni che eseguono piattaforme tecnologiche locali. Quando si definisce la strategia di adozione del cloud, prendere in considerazione le raccomandazioni fornite in questo articolo per assicurarsi che la sicurezza sia parte integrante della strategia e che verrà integrata nel piano di adozione del cloud man mano che si avanza.

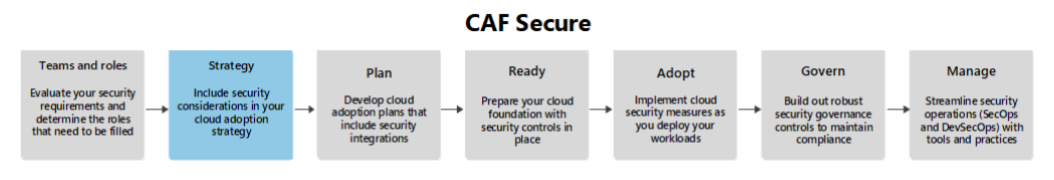

Questo articolo è una guida di supporto alla metodologia di strategia . Descrive le aree di ottimizzazione della sicurezza che è consigliabile considerare quando si passa attraverso tale fase del percorso.

Modernizzazione del comportamento di sicurezza

La strategia di modernizzazione del comportamento di sicurezza non implica solo l'adozione di nuove tecnologie e nuove pratiche operative. In genere comporta anche un cambio di mentalità all'interno dell'organizzazione. Potrebbero essere necessari nuovi team e ruoli , mentre i team e i ruoli esistenti potrebbero dover essere coinvolti nella sicurezza in modi non appropriati. Questi cambiamenti, che a volte possono essere monumentali per le organizzazioni, possono essere la fonte di stress e conflitti interni, quindi è importante promuovere comunicazioni sane, oneste e senza colpa nell'intera organizzazione durante il processo di adozione.

Per una panoramica completa di queste considerazioni, vedere la Guida alla definizione di una strategia di sicurezza.

Adozione di Zero Trust come strategia

L'adozione di Zero Trust come strategia consente di iniziare il percorso cloud con un approccio moderno alla sicurezza. L'approccio Zero Trust si basa su tre principi:

Verificare esplicitamente. Eseguire sempre l'autenticazione e l'autorizzazione in base a tutti i punti dati disponibili.

Usare privilegi minimi. Limitare l'accesso degli utenti con JUST-In-Time e Just-Enough-Access (JIT/JEA), criteri adattivi basati sui rischi e protezione dei dati.

Presupporre le violazioni. Ridurre al minimo il raggio di esplosione e l'accesso al segmento. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità sulle attività correlate ai sistemi, favorire il rilevamento delle minacce e migliorare le difese.

Se si applicano questi principi nel processo di adozione del cloud, la trasformazione alla sicurezza moderna può essere un'esperienza più fluida per l'intera organizzazione.

Microsoft offre un progetto di modernizzazione della sicurezza basato su Zero Trust che le organizzazioni possono usare come guida. Fare riferimento alla fase Definire la strategia per le raccomandazioni relative alla strategia.

Definizione di una strategia per la preparazione e la risposta agli eventi imprevisti

Definire una visione chiara e obiettivi specifici ben definiti per l'idoneità alla sicurezza cloud. Concentrarsi sulla creazione di capacità di sicurezza e sullo sviluppo di competenze di sicurezza. Allineare la preparazione e la strategia di risposta agli eventi imprevisti alla strategia aziendale complessiva per garantire che la strategia aziendale non sia ostacolata dalla sicurezza. Comprendere i requisiti aziendali per l'affidabilità e le prestazioni per garantire che la strategia possa soddisfare tali requisiti creando al tempo stesso le basi tecnologiche necessarie per prepararsi e rispondere agli eventi imprevisti.

Definizione di una strategia per la riservatezza

Quando si definisce una strategia per l'adozione della riservatezza in un ambiente cloud aziendale, è necessario considerare diversi punti chiave:

Assegnare priorità alla privacy e alla protezione dei dati. Definire obiettivi aziendali chiari che sottolineano l'importanza della privacy e della protezione dei dati. Questi obiettivi includono la conformità alle normative pertinenti, ad esempio GDPR, HIPAA e standard del settore.

Pianificare una strategia di gestione dei rischi. Identificare e valutare i potenziali rischi per la riservatezza dei dati e sviluppare strategie per attenuare questi rischi.

Sviluppare una strategia di protezione dalla perdita di dati (DLP). La prevenzione della perdita dei dati è un set di strumenti e processi che consentono di garantire che i dati sensibili non vengano persi, usati in modo improprio o a cui si accede da utenti non autorizzati. In termini di principio di riservatezza, implica la definizione di obiettivi chiari di protezione dei dati e la definizione di un framework per l'implementazione di potenti controlli di crittografia e accesso. Durante la fase di strategia, la prevenzione della perdita dei dati è integrata nella visione generale della sicurezza per garantire che i dati sensibili siano protetti da accessi non autorizzati.

Definizione di una strategia per l'integrità

Per mantenere i dati e l'integrità del sistema sono necessarie molte delle stesse strategie suggerite per la riservatezza, ad esempio controlli di protezione dei dati ben progettati e gestione dei rischi. Queste strategie devono essere aumentate con considerazioni aggiuntive per l'integrità dei dati e del sistema:

Assegnare priorità ai dati e all'integrità del sistema. La gestione dei dati e dell'integrità del sistema deve essere un elemento chiave nei requisiti e negli obiettivi aziendali. A tale scopo, assegnare priorità ai controlli di sicurezza e alle procedure operative che supportano un livello elevato di integrità. In particolare, usare l'automazione tramite strumenti per la maggior parte dei dati e la gestione dell'integrità del sistema, come è pratico. L'automazione può essere usata per molte funzioni correlate all'integrità, ad esempio:

Gestione dei criteri.

Classificazione e gestione dei dati.

Distribuzioni dell'infrastruttura e gestione degli aggiornamenti.

Definizione di una strategia per la disponibilità

L'inclusione di considerazioni sulla disponibilità nella strategia di adozione del cloud consente di assicurarsi di essere pronti a implementare un cloud estate affidabile e resiliente e che sia possibile avere la certezza di soddisfare i requisiti aziendali in relazione alla disponibilità.

I requisiti e gli obiettivi di disponibilità riguardano l'intero ambiente cloud, incluse tutte le funzioni aziendali e i carichi di lavoro e la piattaforma cloud sottostante. Assicurarsi che, man mano che si sviluppa la strategia di adozione del cloud, si inizia con obiettivi di alto livello per determinare la criticità dei vari aspetti del cloud estate e iniziare discussioni tra gli stakeholder sul livello di disponibilità appropriato, bilanciando al tempo stesso i requisiti e gli obiettivi di costo e prestazioni. Questo approccio consente di strutturare i piani di adozione del cloud in modo da poter lavorare verso obiettivi più definiti man mano che si procede alle fasi successive del percorso di adozione del cloud, definendo le basi per progetti e standard con ambito appropriato.

Definizione di una strategia per sostenere il comportamento di sicurezza

Il percorso verso un comportamento di sicurezza moderno e affidabile non termina con l'implementazione iniziale. Per tenere il passo con le nuove minacce, è necessario rivedere e perfezionare continuamente le procedure di sicurezza mantenendo al tempo di rispettare rigorosamente gli standard. Sostenere la sicurezza è uno sforzo continuo di esecuzione di operazioni quotidiane che soddisfano le aspettative che l'organizzazione ha impostato per se stesso durante la preparazione per le minacce emergenti e i cambiamenti tecnologici. L'adozione di questo principio codifica l'approccio di miglioramento continuo. Fornisce ai team di sicurezza gli standard guida per la gestione di procedure di sicurezza vigilanti e offre agli stakeholder la fiducia che la sicurezza rimanga un elemento fondamentale del percorso di adozione del cloud.

Quando si sviluppa una strategia di sostegno, ci si concentra sull'apprendimento delle prestazioni complessive della strategia di sicurezza nel mondo reale e sull'applicazione di lezioni per evolverla continuamente. Una strategia di sostegno deve incorporare obiettivi aziendali a lungo termine per garantire che gli obiettivi di sicurezza a lungo termine siano allineati. Quando questi obiettivi vengono presi in considerazione, la strategia di sostegno definisce il modo in cui il comportamento di sicurezza deve evolversi per rimanere allineato.

Strategia di esempio

L'organizzazione deve sviluppare la strategia di adozione del cloud nel modo migliore per l'organizzazione. Nell'esempio seguente viene illustrato come incorporare le linee guida offerte in questo articolo in un artefatto narrativo, ad esempio un documento di Word.

Motivazioni

La motivazione per il passaggio al cloud consiste nel modernizzare il carico di lavoro line-of-business (LOB) e sfruttare l'infrastruttura cloud Microsoft in tutto il mondo per aumentare in modo efficiente il numero di istanze in tutto il mondo man mano che la nostra base di clienti cresce.

Considerazioni aziendali:

- Board e senior leadership buy-in. È necessario presentare un riepilogo esecutivo del piano di adozione del cloud, con proiezioni finanziarie, al consiglio di amministrazione per l'approvazione. Il riepilogo esecutivo deve essere co-sviluppato dalla leadership senior per garantire che il team di leadership sia in accordo sul piano di alto livello.

Considerazioni sulla sicurezza:

- Idoneità tecnica. I team IT e security dovranno eseguire l'upskilling per definire correttamente il piano di migrazione. Potrebbe essere necessario aggiungere nuovi team e ruoli durante la preparazione per passare al cloud.

Risultato aziendale: Copertura globale

Attualmente operamo solo in America del Nord. Il nostro piano di cinque anni è quello di espandersi in Europa e Asia. Sfruttando il cloud globale di Microsoft Azure, sarà possibile creare l'infrastruttura necessaria per offrire in modo efficiente l'applicazione LOB in Europa e Asia.

Proprietario dell'azienda: COO

Proprietario tecnico: CTO

Proprietario della sicurezza: CISO

Considerazioni aziendali:

- Previsione del budget. Nell'ambito dello sviluppo del piano di migrazione cloud, IT, Sicurezza e Vendite deve sviluppare modelli di previsione del budget con il reparto Finance per garantire che gli stakeholder comprendano i potenziali costi di espansione in Europa e Asia.

Considerazioni sulla sicurezza:

Aumento delle superfici di attacco. L'espansione in tutto il mondo aumenterà notevolmente le superfici di attacco posizionando sistemi esposti pubblicamente in più aree. Dobbiamo modernizzare rapidamente il nostro comportamento di sicurezza. Verranno seguite le linee guida zero trust per assicurarsi di seguire le procedure consigliate.

Minacce incentrate sul cloud. Il passaggio al cloud comporterà nuove minacce che non sono state esposte. Queste minacce non sono limitate ad attacchi dannosi nei nostri sistemi. Il provider di servizi cloud è anche un obiettivo importante per le minacce e gli eventi imprevisti che influiscono sul provider possono avere effetti downstream sui sistemi o sulle aziende. È necessario esaminare i processi di preparazione e risposta degli eventi imprevisti e incorporare i miglioramenti necessari come parte del piano.

Risultato aziendale: Innovazione dei dati

Con l'espansione globale, il patrimonio di dati crescerà in modo esponenziale. La gestione dei dati non sarà sostenibile a meno che non vengano adottate tecnologie di analisi e dati su scala cloud.

Proprietario dell'azienda: CEO

Proprietario tecnico: CTO

Proprietario della sicurezza: CISO

Considerazioni aziendali:

- Requisiti di conformità locali. Dobbiamo collaborare con esperti sulle normative locali di conformità per garantire che l'azienda sia pronta a supportare i team tecnici per mantenere la conformità. Ciò potrebbe significare la configurazione di entità aziendali in determinate aree geografiche o l'uso di cloud sovrani in paesi come Germania e Cina.

Considerazioni sulla sicurezza:

Riservatezza e integrità dei dati su larga scala. Dobbiamo rivedere e migliorare le strategie e i meccanismi di riservatezza e integrità per garantire che, quando adottiamo nuove tecnologie e passiamo a nuove aree geografiche, non mettiamo i dati o i dati dei nostri clienti a rischio di danneggiamento, violazione o perdita e che rispettiamo i framework normativi per impostazione predefinita.

Strategia di autorizzazione e accesso Zero Trust. È necessario adottare l'approccio Zero Trust per garantire che la strategia di accesso e autorizzazione soddisfi le procedure consigliate moderne ed è gestibile man mano che si espande a livello globale.

Risultato aziendale: prestazioni e affidabilità

Man mano che si espande in tutto il mondo, il carico di lavoro line-of-business deve mantenere le prestazioni elevate e la disponibilità senza tempi di inattività su cui si basano i clienti.

Proprietario dell'azienda: COO

Proprietario tecnico: CTO

Proprietario della sicurezza: CISO

Considerazioni aziendali:

- Mantenimento delle prestazioni e dell'affidabilità durante la migrazione. I clienti hanno aspettative elevate per l'applicazione LINEB. Non è possibile permettersi di subire danni alla reputazione e finanziari se l'applicazione subisce tempi di inattività o un servizio danneggiato prolungato nel corso della migrazione al cloud. Coinvolgere il team di supporto Microsoft per progettare il piano di migrazione ed essere coinvolti nella migrazione ridurrà al minimo i rischi di tempi di inattività o di un servizio danneggiato.

Considerazioni sulla sicurezza:

È necessario sviluppare modelli di progettazione sicuri per garantire che sia possibile distribuire in modo efficiente e sicuro pacchetti di infrastruttura identici in ogni nuova area in cui ci si espande. La strategia di disponibilità deve considerare compromessi che è necessario fare per assicurarsi che la sicurezza non venga compromessa dalle progettazioni delle prestazioni e che gli obiettivi di prestazioni non siano interessati dalle misure di sicurezza.

- È necessario includere i processi e i meccanismi di integrità del sistema nei modelli di progettazione per garantire che i sistemi siano protetti per impostazione predefinita quando si distribuisce il carico di lavoro in nuove aree geografiche.