Pianificare un'adozione sicura del cloud

Lo sviluppo di un piano di adozione del cloud può essere difficile e spesso presenta molte sfide tecniche. È necessario pianificare attentamente ogni passaggio del processo di adozione del cloud, in particolare quando si aggiornano i carichi di lavoro legacy per l'infrastruttura cloud. Per creare un ambiente cloud sicuro fin dall'inizio, è necessario integrare le considerazioni sulla sicurezza in ogni fase del piano di adozione. Questo approccio consente di garantire che il nuovo ambiente cloud sia sicuro fin dall'inizio.

Quando si prendere decisioni sulla migrazione o sull'implementazione, progettare la strategia di sicurezza più elevata che è fattibile per l'azienda. Classificare in ordine di priorità la sicurezza rispetto alle prestazioni e all'efficienza dei costi quando si avviano le progettazioni. Questo approccio garantisce che non si introducano rischi che potrebbero richiedere la riprogettazione dei carichi di lavoro in un secondo momento. Le linee guida fornite in questo articolo consentono di sviluppare un piano di adozione del cloud con sicurezza come principio fondamentale.

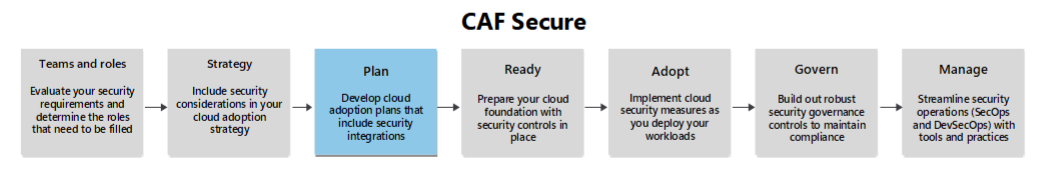

Questo articolo è una guida di supporto alla metodologia del piano . Fornisce aree di ottimizzazione della sicurezza da considerare quando si passa attraverso tale fase nel percorso.

Pianificare l'adozione della zona di destinazione

Per creare elementi fondamentali del cloud, usare l'approccio della zona di destinazione. Questa raccomandazione si applica in modo specifico alle organizzazioni aziendali e di grandi dimensioni. Le organizzazioni e le start-up più piccole potrebbero non trarre vantaggio dall'adozione di questo approccio all'inizio del percorso cloud. Tuttavia, è importante comprendere le aree di progettazione perché è necessario includere queste aree nel piano di adozione del cloud, anche se non si crea una zona di destinazione completa.

È possibile usare l'approccio della zona di destinazione di Azure per stabilire una solida base per il cloud estate. Questa base consente di garantire un ambiente gestibile che è possibile proteggere in modo più efficiente in base alle procedure consigliate.

Zone di destinazione: una zona di destinazione è un ambiente preconfigurato, con sicurezza avanzata e scalabile nel cloud che funge da base per i carichi di lavoro. Include componenti di topologia di rete, gestione delle identità, sicurezza e governance.

Vantaggi: le zone di destinazione consentono di standardizzare gli ambienti cloud. Questo approccio consente di garantire la coerenza e la conformità con i criteri di sicurezza. Semplificano anche la gestione e la scalabilità.

Modernizzazione del comportamento di sicurezza

Quando si sviluppa un piano di modernizzazione della sicurezza, è essenziale concentrarsi sull'adozione di nuove tecnologie e procedure operative. È altrettanto importante allineare queste misure di sicurezza agli obiettivi aziendali.

Pianificare l'adozione di Zero Trust

Man mano che si sviluppa il piano di adozione, incorporare i principi di Zero Trust nel piano per strutturare le fasi e i passaggi per i team in tutta l'organizzazione sono responsabili e come possono svolgere le proprie attività.

L'approccio Microsoft Zero Trust fornisce indicazioni per sette pilastri tecnologici, incluse le raccomandazioni sulla distribuzione e la configurazione. Durante la creazione del piano, esplorare ogni pilastro per garantire una copertura completa di queste aree.

Pilastri della tecnologia Zero Trust

Identità: linee guida per la verifica delle identità con autenticazione avanzata e il controllo dell'accesso in base al principio dei privilegi minimi.

Endpoint: linee guida per la protezione di tutti gli endpoint, inclusi i dispositivi e le app, che interagiscono con i dati. Queste indicazioni si applicano indipendentemente dalla posizione di connessione degli endpoint e dalla modalità di connessione.

Dati: linee guida per la protezione di tutti i dati usando un approccio di difesa approfondito.

App: indicazioni per proteggere le app e i servizi cloud usati.

Infrastruttura: linee guida per la protezione dell'infrastruttura cloud tramite criteri rigorosi e strategie di imposizione.

Rete: linee guida per proteggere la rete cloud tramite segmentazione, ispezione del traffico e crittografia end-to-end.

Visibilità, automazione e orchestrazione: linee guida per criteri operativi e procedure che consentono di applicare i principi Zero Trust.

Allineamento aziendale

L'allineamento tra tecnologie e stakeholder aziendali è fondamentale per il successo del piano di modernizzazione della sicurezza. È necessario pianificare lo sviluppo come processo collaborativo e negoziare con gli stakeholder per trovare il modo migliore per adattare processi e criteri. Gli stakeholder aziendali devono comprendere in che modo il piano di modernizzazione influisce sulle funzioni aziendali. Gli stakeholder della tecnologia devono sapere dove effettuare concessioni per mantenere sicure e intatte le funzioni aziendali critiche.

Preparazione e risposta agli eventi imprevisti

Pianificare la preparazione: pianificare la preparazione degli eventi imprevisti valutando gestione delle vulnerabilità soluzioni, sistemi di rilevamento delle minacce e eventi imprevisti e soluzioni di monitoraggio dell'infrastruttura affidabili. Pianificare la protezione avanzata dell'infrastruttura per ridurre le superfici di attacco.

Pianificare la risposta agli eventi imprevisti: creare un piano di risposta affidabile agli eventi imprevisti per garantire la sicurezza cloud. Nella fase piano iniziare a elaborare il piano di risposta agli eventi imprevisti identificando i ruoli e le fasi chiave, ad esempio indagine, mitigazione e comunicazioni. Si aggiungeranno dettagli su questi ruoli e fasi durante la creazione del cloud estate.

Pianificare la riservatezza

Protezione dalla perdita dei dati: per stabilire la riservatezza dei dati dell'organizzazione in tutta l'azienda, pianificare meticolosamente specifici criteri e procedure di prevenzione della perdita dei dati. Questo processo include l'identificazione dei dati sensibili, la determinazione della protezione dei dati e la pianificazione della distribuzione delle tecnologie di crittografia e dei controlli di accesso sicuri.

Includere i requisiti di protezione dei dati nei piani di migrazione o sviluppo cloud:

Classificazione dei dati: identificare e classificare i dati in base ai requisiti normativi e di riservatezza. Questo processo consente di applicare misure di sicurezza appropriate.

Crittografia: assicurarsi che i dati siano crittografati inattivi e in transito. Usare standard di crittografia avanzata per proteggere le informazioni riservate.

Controlli di accesso: implementare controlli di accesso rigorosi per garantire che solo gli utenti autorizzati possano accedere ai dati sensibili. Usare l'autenticazione a più fattori e il controllo degli accessi in base al ruolo. Seguire il principio zero trust e verificare in modo esplicito, autenticando e autorizzando sempre in base a tutti i punti dati disponibili. Questi punti dati includono identità utente, posizione, integrità dei dispositivi, servizio o carico di lavoro, classificazione dei dati e anomalie.

Pianificare l'integrità

Oltre alle misure consigliate per la riservatezza, è consigliabile implementare misure specifiche di integrità dei dati e del sistema.

Pianificare l'osservabilità e la governance dei dati e dell'integrità del sistema: nei piani di adozione o sviluppo del cloud, includere piani per monitorare i dati e i sistemi per modifiche e criteri non autorizzati per l'igiene dei dati.

Pianificare gli eventi imprevisti di integrità: nel piano di risposta agli eventi imprevisti includere considerazioni sull'integrità. Queste considerazioni devono affrontare modifiche non autorizzate ai dati o ai sistemi e come correggere i dati non validi o danneggiati individuati tramite le procedure di monitoraggio e igiene dei dati.

Pianificare la disponibilità

Il piano di adozione del cloud deve soddisfare la disponibilità adottando standard per la progettazione e le operazioni dell'architettura. Questi standard guidano l'implementazione e le fasi future e forniscono un progetto per ottenere i requisiti di disponibilità. Prendere in considerazione i consigli seguenti durante la compilazione del piano di adozione del cloud:

Standardizzare i modelli di progettazione dell'infrastruttura e delle applicazioni: standardizzare i modelli di progettazione dell'infrastruttura e dell'applicazione per garantire che i carichi di lavoro siano affidabili. Evitare inutili complessità per rendere ripetibili le progettazioni e scoraggiare i comportamenti IT ombreggiati. Seguire le procedure consigliate per l'infrastruttura a disponibilità elevata e le applicazioni resilienti durante la definizione degli standard di progettazione.

Standardizzare gli strumenti e le procedure di sviluppo: sviluppare standard ben definiti e applicabili per gli strumenti e le procedure di sviluppo. Questo approccio consente di garantire che le distribuzioni rispettino i principi della triade cia e incorporano le procedure consigliate per le distribuzioni sicure.

Standardizzare gli strumenti operativi e le procedure: dipendono da standard ben definiti e rigorosamente applicati agli operatori per mantenere la riservatezza, l'integrità e la disponibilità. Seguire gli standard in modo coerente e addestrarli regolarmente in modo che i sistemi siano resilienti agli attacchi e possano rispondere in modo efficiente agli eventi imprevisti.

Pianificare il mantenimento della sicurezza

Per il mantenimento a lungo termine del comportamento di sicurezza, adottare una mentalità orientata al miglioramento continuo nell'organizzazione. Questo approccio include non solo l'adesione agli standard operativi nelle pratiche quotidiane, ma anche la ricerca attiva di opportunità di miglioramento. Esaminare regolarmente gli standard e i criteri e implementare un programma di formazione che promuove una mentalità di miglioramento continuo.

Per pianificare la baseline di sicurezza, è prima necessario comprendere il comportamento di sicurezza corrente per stabilire la baseline. Usare uno strumento automatizzato come Microsoft Secure Score per stabilire rapidamente la baseline e ottenere informazioni dettagliate sulle aree per il miglioramento.