Definire i requisiti di crittografia di rete

Questa sezione esplora le principali raccomandazioni per la crittografia di rete tra l'ambiente locale e di Azure nonché tra le aree di Azure.

Considerazioni relative alla progettazione

I costi e la larghezza di banda disponibile sono inversamente proporzionali alla lunghezza del tunnel di crittografia tra gli endpoint.

La crittografia di Azure Rete virtuale migliora le funzionalità di crittografia in transito esistenti in Azure e consente la crittografia e la decrittografia del traffico senza problemi tra macchine virtuali e set di scalabilità di macchine virtuali.

Quando si usa una VPN per connettersi ad Azure, il traffico viene crittografato su Internet tramite tunnel IPsec.

Quando si usa Azure ExpressRoute con peering privato, il traffico non è attualmente crittografato.

È possibile configurare una connessione VPN da sito a sito tramite peering privato ExpressRoute.

È possibile applicare la crittografia MACsec (Media Access Control Security) a ExpressRoute Direct per ottenere la crittografia di rete.

Quando il traffico di Azure si sposta tra i data center (al di fuori dei limiti fisici non controllati da Microsoft o per conto di Microsoft), la crittografia del livello di collegamento dati MACsec viene usata nell'hardware di rete sottostante. Questo è applicabile al traffico di peering di rete virtuale.

Suggerimenti per la progettazione

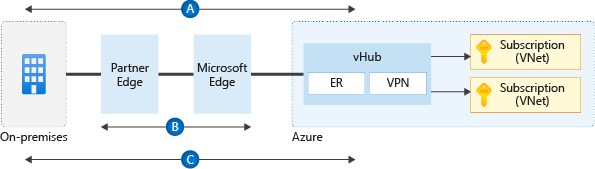

Figura 1: Flussi di crittografia.

Quando si stabiliscono connessioni VPN da locale ad Azure usando gateway VPN, il traffico viene crittografato a livello di protocollo tramite tunnel IPsec. Il diagramma precedente mostra questa crittografia nel flusso

A.Se è necessario crittografare il traffico da VM a macchina virtuale nella stessa rete virtuale o tra reti virtuali con peering a livello di area o globale, usare la crittografia Rete virtuale.

Quando si usa ExpressRoute Direct, configurare MACsec per crittografare il traffico al livello 2 tra i router dell'organizzazione e MSEE. Il diagramma mostra questa crittografia nel flusso

B.Per gli scenari di rete WAN virtuale in cui MACsec non è un'opzione (ad esempio, non si usa ExpressRoute Direct), usare un gateway VPN della rete WAN virtuale per stabilire tunnel IPsec sul peering privato ExpressRoute. Il diagramma mostra questa crittografia nel flusso

C.Per gli scenari senza rete WAN virtuale e in cui MACsec non è un'opzione (ad esempio, non si usa ExpressRoute Direct), le uniche opzioni sono:

- Usare le appliance virtuali di rete partner per stabilire tunnel IPsec sul peering privato ExpressRoute.

- Stabilire un tunnel VPN su ExpressRoute con peering Microsoft.

- Valutare la possibilità di configurare una connessione VPN da sito a sito tramite peering privato ExpressRoute.

Se le soluzioni native di Azure (come illustrato nei flussi

BeCnel diagramma) non soddisfano i requisiti, usare le appliance virtuali di rete partner in Azure per crittografare il traffico tramite peering privato ExpressRoute.