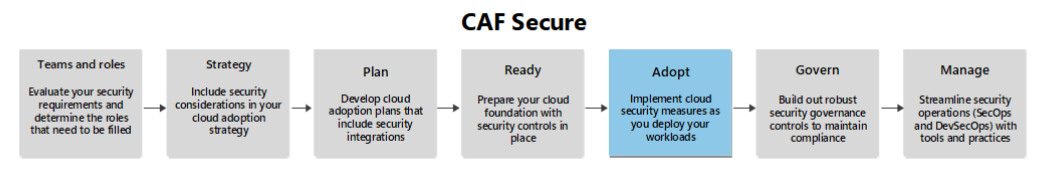

Eseguire l'adozione del cloud in modo sicuro

Quando si implementa il cloud estate e si esegue la migrazione dei carichi di lavoro in, è essenziale stabilire procedure e meccanismi di sicurezza affidabili. Questo approccio garantisce che i carichi di lavoro siano protetti dall'avvio e impedisca la necessità di risolvere i gap di sicurezza dopo che i carichi di lavoro sono in produzione. Classificare in ordine di priorità la sicurezza durante la fase adopt per garantire che i carichi di lavoro vengano compilati in modo coerente e in base alle procedure consigliate. Le procedure di sicurezza stabilite preparano anche i team IT per le operazioni cloud tramite criteri e procedure ben progettati.

Indipendentemente dal fatto che si stia eseguendo la migrazione dei carichi di lavoro nel cloud o si stia creando un ambiente cloud completamente nuovo, è possibile applicare le indicazioni contenute in questo articolo. La metodologia di adozione di Cloud Adoption Framework incorpora gli scenari Migrate, Modernize, Innovate e Rilocazione. Indipendentemente dal percorso adottato durante la fase adopt del percorso cloud, è importante prendere in considerazione le raccomandazioni riportate in questo articolo quando si stabiliscono gli elementi fondamentali del cloud estate e si compilano o si esegue la migrazione dei carichi di lavoro.

Questo articolo è una guida di supporto alla metodologia Adopt . Fornisce aree di ottimizzazione della sicurezza che è consigliabile considerare quando si passa attraverso tale fase del percorso.

Adozione della modernizzazione del comportamento di sicurezza

Considerare le raccomandazioni seguenti mentre si lavora per modernizzare il comportamento di sicurezza nell'ambito della fase adopt:

Baseline di sicurezza: definire le baseline di sicurezza che includono i requisiti di disponibilità per stabilire una base chiara e affidabile per lo sviluppo. Per risparmiare tempo e ridurre il rischio di errori umani nell'analisi degli ambienti, usare uno strumento di analisi delle baseline di sicurezza non disponibile.

Adottare l'automazione: usare gli strumenti di automazione per gestire le attività di routine per ridurre il rischio di errori umani e migliorare la coerenza. Sfruttare i vantaggi dei servizi cloud che possono automatizzare le procedure di failover e ripristino. Le attività che è possibile prendere in considerazione per l'automazione includono:

- Distribuzioni e gestione dell'infrastruttura

- Attività del ciclo di vita dello sviluppo software

- Test

- Monitoraggio e avvisi

- Scalabilità

Controlli di autorizzazione e accesso Zero Trust: implementare controlli di accesso avanzati e sistemi di gestione delle identità per garantire che solo il personale autorizzato abbia accesso a sistemi e dati critici. Questo approccio riduce il rischio di attività dannose che potrebbero interrompere i servizi. Standardizzare i controlli degli accessi in base al ruolo (RBAC) applicati rigorosamente e richiedere l'autenticazione a più fattori per impedire l'accesso non autorizzato che potrebbe compromettere la disponibilità del servizio. Per altre informazioni, vedere Protezione dell'identità con Zero Trust.

Istituzionalizzazione della gestione dei cambiamenti

Le metodologie di adozione e gestione dei cambiamenti efficaci sono fondamentali per garantire la corretta implementazione e l'istituzionalizzazione dei controlli di accesso. Alcune delle procedure consigliate e delle metodologie includono:

Modello ADKAR Prosci: questo modello è incentrato su cinque blocchi predefiniti chiave per una modifica corretta. Questi componenti sono Consapevolezza, Desiderio, Conoscenza, Capacità e Rinforzo. Rivolgendosi a ogni elemento, le organizzazioni possono garantire che i dipendenti comprendano la necessità di controlli di accesso, siano motivati a supportare il cambiamento, abbiano le conoscenze e le competenze necessarie e ricevano un continuo rinforzo per mantenere il cambiamento.

Modello di modifica in 8 passaggi di Kotter: questo modello descrive otto passaggi per la modifica iniziale. Questi passaggi includono la creazione di un senso d'urgenza, la formazione di una potente coalizione, lo sviluppo di una visione e una strategia, la comunicazione della visione, la possibilità di dare ai dipendenti un'azione basata su vasta scala, generando vittorie a breve termine, consolidando guadagni e ancorando nuovi approcci alla cultura. Seguendo questi passaggi, le organizzazioni possono gestire in modo efficace l'adozione dei controlli di accesso.

Modello di gestione delle modifiche di Lewin: questo modello ha tre fasi, che sono Unfreeze, Change e Refreeze. Nella fase Unfreeze le organizzazioni si preparano al cambiamento identificando la necessità di controlli di accesso e creando un senso di urgenza. Nella fase di modifica vengono implementati nuovi processi e procedure. Nella fase Refreeze le nuove procedure sono consolidate e integrate nella cultura organizzativa.

Framework di gestione delle modifiche e adozione di Microsoft: questo framework fornisce un approccio strutturato per promuovere l'adozione e il cambiamento definendo criteri di successo, coinvolgere gli stakeholder e preparare l'organizzazione. Questo quadro misura anche il successo per garantire l'efficacia dell'implementazione. Sottolinea l'importanza della comunicazione, della formazione e del sostegno per garantire che i controlli di accesso vengano effettivamente adottati e istituzionalizzati.

Le organizzazioni possono garantire che i controlli di accesso vengano implementati e abbracciati dai dipendenti incorporando queste metodologie ECM e le procedure consigliate. Questo approccio comporta un ambiente aziendale più sicuro e conforme.

Facilitazione di Azure

Stabilire una baseline di sicurezza: Microsoft Secure Score consente di stabilire linee di base con raccomandazioni tangibili per i miglioramenti. Viene fornito come parte della suite Microsoft Defender XDR e può analizzare la sicurezza di molti prodotti Microsoft e non Microsoft.

Automazione della distribuzione dell'infrastruttura: i modelli di Azure Resource Manager e Bicep sono strumenti nativi di Azure per la distribuzione dell'infrastruttura come codice (IaC) usando la sintassi dichiarativa. I modelli arm vengono scritti in JSON, mentre Bicep è un linguaggio specifico del dominio. È possibile integrare facilmente sia in Azure Pipelines che in pipeline di GitHub Actions l'integrazione continua e la distribuzione continua (CI/CD).

Terraform è un altro strumento IaC dichiarativo completamente supportato in Azure. È possibile usare Terraform per distribuire e gestire l'infrastruttura ed è possibile integrarla nella pipeline CI/CD.

È possibile usare Microsoft Defender per il cloud per individuare errori di configurazione in IaC.

Ambienti di distribuzione di Azure: gli ambienti di distribuzione consentono ai team di sviluppo di creare rapidamente un'infrastruttura di app coerente usando modelli basati su progetto. Questi modelli riducono al minimo il tempo di configurazione e ottimizzano la sicurezza, la conformità e l'efficienza dei costi. Un ambiente di distribuzione è una raccolta di risorse di Azure distribuite in sottoscrizioni predefinite. Gli amministratori dell'infrastruttura di sviluppo possono applicare criteri di sicurezza aziendali e fornire un set curato di modelli IaC predefiniti.

Gli amministratori dell'infrastruttura di sviluppo definiscono gli ambienti di distribuzione come elementi del catalogo. Gli elementi del catalogo sono ospitati in un repository GitHub o Azure DevOps, denominato catalogo. Un elemento del catalogo è costituito da un modello IaC e da un file manifest.yml.

È possibile creare script per la creazione di ambienti di distribuzione e gestire gli ambienti a livello di codice. Per indicazioni dettagliate incentrate sul carico di lavoro, vedere l'approccio IaC di Azure Well-Architected Framework.

Automazione delle attività di routine:

Funzioni di Azure: Funzioni di Azure è uno strumento serverless che è possibile usare per automatizzare le attività usando il linguaggio di sviluppo preferito. Funzioni offre un set completo di trigger e associazioni basati su eventi che connettono le funzioni ad altri servizi. Non è necessario scrivere codice aggiuntivo.

Automazione di Azure: PowerShell e Python sono linguaggi di programmazione comuni per automatizzare le attività operative. Usare questi linguaggi per eseguire operazioni come il riavvio dei servizi, il trasferimento dei log tra archivi dati e la scalabilità dell'infrastruttura per soddisfare la domanda. È possibile esprimere queste operazioni nel codice ed eseguirle su richiesta. Singolarmente, questi linguaggi non dispongono di una piattaforma per la gestione centralizzata, il controllo della versione o la cronologia di esecuzione del rilevamento. I linguaggi non dispongono anche di un meccanismo nativo per rispondere a eventi come gli avvisi basati sul monitoraggio. Per fornire queste funzionalità, è necessaria una piattaforma di automazione. Automazione offre una piattaforma ospitata in Azure per l'hosting e l'esecuzione di codice PowerShell e Python in ambienti cloud e locali, inclusi i sistemi Azure e non Azure. Il codice PowerShell e Python viene archiviato in un runbook di Automazione. L'automazione può essere utilizzata nei contesti indicati di seguito.

Attivare runbook su richiesta, in base a una pianificazione o tramite un webhook.

Cronologia di esecuzione e registrazione.

Integrare un archivio segreti.

Integrare il controllo del codice sorgente.

Gestione aggiornamenti di Azure: Gestione aggiornamenti è un servizio unificato che è possibile usare per gestire e gestire gli aggiornamenti per le macchine virtuali. È possibile monitorare la conformità degli aggiornamenti di Windows e Linux nel carico di lavoro. Con il Gestore aggiornamenti di Azure è possibile installare aggiornamenti in tempo reale o pianificarli all'interno di una finestra di manutenzione definita. Usare Gestione aggiornamenti per:

Supervisionare la conformità sull'intera flotta di macchine.

Pianificare gli aggiornamenti ricorrenti.

Distribuire gli aggiornamenti critici.

App per la logica di Azure e Microsoft Power Automate: Quando si crea un'automazione personalizzata dei processi digitali (DPA) per gestire attività del carico di lavoro come flussi di approvazione o compilazione di integrazioni ChatOps, è consigliabile usare App per la logica o Power Automate. È possibile costruire flussi di lavoro da connettori e modelli predefiniti. App per la logica e Power Automate si basano sulla stessa tecnologia sottostante e sono ideali per le attività basate su trigger o basate sul tempo.

Scalabilità automatica: molte tecnologie di Azure hanno funzionalità di scalabilità automatica predefinite. È anche possibile programmare altri servizi per ridimensionare automaticamente usando le API. Per altre informazioni, vedere Scalabilità automatica.

Gruppi di azioni di Monitoraggio di Azure: per eseguire automaticamente operazioni di riparazione automatica quando viene attivato un avviso, usare i gruppi di azioni di Monitoraggio di Azure. È possibile definire queste operazioni usando un runbook, una funzione di Azure o un webhook.

Preparazione e adozione delle risposte agli eventi imprevisti

Dopo aver stabilito la zona di destinazione o un'altra progettazione della piattaforma con la segmentazione di rete sicura e l'organizzazione di sottoscrizioni e risorse ben progettate, è possibile iniziare l'implementazione con un focus sulla preparazione e sulla risposta agli eventi imprevisti. Durante questa fase, lo sviluppo di meccanismi di preparazione e risposta, incluso il piano di risposta agli eventi imprevisti, garantisce che le procedure operative e del cloud siano allineate agli obiettivi aziendali. Questo allineamento è fondamentale per mantenere l'efficienza e raggiungere gli obiettivi strategici. La fase di adozione deve affrontare la preparazione e la risposta agli eventi imprevisti da due prospettive. Queste prospettive sono l'idoneità e la mitigazione delle minacce e la sicurezza dell'infrastruttura e delle applicazioni.

Idoneità e mitigazione delle minacce

Rilevamento delle minacce: implementare procedure e strumenti di monitoraggio avanzati per rilevare le minacce in tempo reale. Questa implementazione include la configurazione di sistemi di avviso per attività insolite e l'integrazione di soluzioni XDR (Extended Detection and Response) e siem (Security Information and Event Management). Per altre informazioni, vedere Protezione dalle minacce Zero Trust e XDR.

Gestione delle vulnerabilità: identificare e attenuare regolarmente le vulnerabilità tramite la gestione delle patch e gli aggiornamenti della sicurezza per garantire che i sistemi e le applicazioni siano protetti da minacce note.

Risposta agli eventi imprevisti: sviluppare e gestire un piano di risposta agli eventi imprevisti che include i passaggi di rilevamento, analisi e correzione per risolvere e risolvere rapidamente gli eventi imprevisti di sicurezza. Per indicazioni incentrate sul carico di lavoro, vedere Raccomandazioni per la risposta agli eventi imprevisti di sicurezza. Automatizzare le attività di mitigazione il più possibile per rendere queste attività più efficienti e meno soggette a errori umani. Ad esempio, se si rileva un attacco SQL injection, è possibile avere un runbook o un flusso di lavoro che blocca automaticamente tutte le connessioni a SQL per contenere l'evento imprevisto.

Sicurezza dell'infrastruttura e delle applicazioni

Pipeline di distribuzione sicura: creare pipeline CI/CD con controlli di sicurezza integrati per garantire che le applicazioni vengano sviluppate, testate e distribuite in modo sicuro. Questa soluzione include l'analisi statica del codice, l'analisi delle vulnerabilità e i controlli di conformità. Per altre informazioni, vedere Linee guida per gli sviluppatori Zero Trust.

Distribuzioni IaC: distribuire tutta l'infrastruttura tramite codice, senza eccezioni. Ridurre il rischio di un'infrastruttura non configurata correttamente e di distribuzioni non autorizzate imponendo questo standard. Colocare tutti gli asset IaC con asset di codice dell'applicazione e applicare le stesse procedure di distribuzione sicura delle distribuzioni software.

Facilitazione di Azure

Rilevamento delle minacce e automazione delle risposte: automatizzare il rilevamento e la risposta delle minacce con le funzionalità di indagine e risposta automatizzate in Microsoft Defender XDR.

Sicurezza della distribuzione IaC: usare gli stack di distribuzione per gestire le risorse di Azure come singola unità coesa. Impedire agli utenti di eseguire modifiche non autorizzate usando le impostazioni di negazione.

Adottare il principio di riservatezza

Dopo che la strategia e il piano di implementazione generali per l'adozione del principio di riservatezza della CIA sono già in vigore, il passaggio successivo è quello di concentrarsi su ACM. Questo passaggio include la garanzia che i controlli di accesso sicuri e di crittografia siano implementati e istituzionalizzati in modo efficace nell'ambiente cloud aziendale. Nella fase di adozione vengono implementate misure di prevenzione della perdita dei dati (DLP) per proteggere i dati sensibili in transito e i dati inattivi. L'implementazione prevede la distribuzione di soluzioni di crittografia, la configurazione dei controlli di accesso e la formazione di tutti i dipendenti sull'importanza della riservatezza dei dati e sulla conformità ai criteri di prevenzione della perdita dei dati.

Implementare la crittografia e i controlli di accesso sicuri

Per proteggere le informazioni riservate dall'accesso non autorizzato, è fondamentale implementare potenti controlli di crittografia e accesso sicuro. La crittografia garantisce che i dati siano illeggibili per gli utenti non autorizzati, mentre i controlli di accesso regolano chi può accedere a dati e risorse specifici. Comprendere le funzionalità di crittografia dei servizi cloud distribuiti e abilitare i meccanismi di crittografia appropriati per soddisfare i requisiti aziendali.

Incorporare e adottare gli standard associati

Per garantire l'implementazione coerente dei controlli di crittografia e accesso, è essenziale sviluppare e adottare standard associati. Le organizzazioni devono definire linee guida chiare e procedure consigliate per l'uso dei controlli di crittografia e accesso e assicurarsi che questi standard vengano comunicati a tutti i dipendenti. Ad esempio, uno standard potrebbe specificare che tutti i dati sensibili devono essere crittografati usando la crittografia AES-256 e che l'accesso a questi dati deve essere limitato solo al personale autorizzato. Le organizzazioni possono garantire che i controlli di crittografia e accesso vengano applicati in modo coerente in tutta l'azienda incorporando questi standard nei criteri e nelle procedure. Fornire formazione regolare e supporto rafforza ulteriormente queste pratiche tra i dipendenti. Altri esempi includono:

Crittografia avanzata: abilitare la crittografia negli archivi dati quando possibile e prendere in considerazione la gestione delle proprie chiavi. Il provider di servizi cloud potrebbe offrire la crittografia dei dati inattivi per l'archiviazione ospitata dall'archivio dati e offrire la possibilità di abilitare la crittografia del database, ad esempio Transparent Data Encryption in database SQL di Azure. Applicare il livello aggiuntivo di crittografia quando possibile.

Controlli di accesso: applicare il controllo degli accessi in base al ruolo, i controlli di accesso condizionale, l'accesso JIT e l'accesso just-enough a tutti gli archivi dati. Standardizzare regolarmente la procedura di revisione delle autorizzazioni. Limitare l'accesso in scrittura ai sistemi di configurazione, che consente le modifiche solo tramite un account di automazione designato. Questo account applica modifiche dopo processi di revisione approfonditi, in genere come parte di Azure Pipelines.

Adozione degli standard: l'organizzazione potrebbe sviluppare uno standard che richiede che tutti i messaggi di posta elettronica contenenti informazioni riservate siano crittografati tramite Microsoft Purview Information Protection. Questo requisito garantisce che i dati sensibili vengano protetti durante la trasmissione e accessibili solo dai destinatari autorizzati.

Facilitazione di Azure

Soluzioni SIEM e SOAR: Microsoft Sentinel è un SIEM scalabile e nativo del cloud che offre una soluzione intelligente e completa per l'orchestrazione siem e la sicurezza, l'automazione e la risposta (SOAR). Microsoft Sentinel offre rilevamento delle minacce, indagine, risposta e ricerca proattiva, con una panoramica generale dell'azienda.

Crittografia di Azure: Azure fornisce la crittografia per servizi come database SQL di Azure, Azure Cosmos DB e Azure Data Lake. I modelli di crittografia supportati includono la crittografia lato server con chiavi gestite dal servizio, chiavi gestite dal cliente in Azure Key Vault e chiavi gestite dal cliente su hardware controllato dal cliente. I modelli di crittografia lato client supportano la crittografia dei dati da parte di un'applicazione prima che venga inviata ad Azure. Per maggiori informazioni, consultare la sezione Panoramica di crittografia di Azure.

Gestione del controllo di accesso: in precedenza noto come Azure Active Directory, Microsoft Entra ID offre funzionalità complete di gestione delle identità e degli accessi. Supporta l'autenticazione a più fattori, i criteri di accesso condizionale e l'accesso Single Sign-On per garantire che solo gli utenti autorizzati possano accedere ai dati sensibili.

Microsoft Entra ID Protection usa l'apprendimento automatico avanzato per identificare i rischi di accesso e il comportamento insolito degli utenti per bloccare, sfidare, limitare o concedere l'accesso. Consente di prevenire la compromissione dell'identità, di proteggersi dal furto di credenziali e di fornire informazioni dettagliate sul comportamento di sicurezza delle identità.

Microsoft Defender per identità è una soluzione di rilevamento delle minacce per le identità di sicurezza basata sul cloud che consente di proteggere il monitoraggio delle identità nell'organizzazione. Consente di identificare, rilevare e analizzare meglio le minacce avanzate dirette all'organizzazione tramite meccanismi automatizzati di rilevamento e risposta delle minacce.

Confidential computing di Azure: questo servizio protegge i dati durante l'elaborazione. Usa ambienti di esecuzione attendibili basati su hardware per isolare e proteggere i dati in uso, assicurando che anche gli amministratori cloud non possano accedere ai dati.

Adottare il principio di integrità

Nella fase adopt, la pianificazione e i progetti vengono trasformati in implementazioni reali. Per garantire l'integrità dei dati e del sistema, creare i sistemi in base agli standard sviluppati nelle fasi precedenti. Inoltre, formare ingegneri, amministratori e operatori sui protocolli e le procedure pertinenti.

Adozione dell'integrità dei dati

Classificazione dei dati: implementare il framework di classificazione dei dati tramite l'automazione, quando possibile e manualmente, quando necessario. Usare gli strumenti predefiniti per automatizzare la classificazione dei dati e identificare le informazioni riservate. Etichettare manualmente documenti e contenitori per garantire una classificazione accurata. Curare i set di dati per l'analisi sfruttando le competenze degli utenti esperti per stabilire la sensibilità.

Verifica e convalida dei dati: sfruttare le funzionalità predefinite di verifica e convalida nei servizi distribuiti. Azure Data Factory, ad esempio, offre funzionalità predefinite per verificare la coerenza dei dati quando si spostano dati da un'origine a un archivio di destinazione. Prendere in considerazione l'adozione di procedure come:

Uso delle funzioni CHECKSUM e BINARY_CHECKSUM in SQL per assicurarsi che i dati non siano danneggiati in transito.

Archiviazione degli hash nelle tabelle e creazione di subroutine che modificano gli hash quando cambia la data dell'ultima modifica.

Monitoraggio e avvisi: monitorare gli archivi dati per individuare le modifiche con informazioni dettagliate sulla cronologia delle modifiche per facilitare le revisioni. Configurare gli avvisi per assicurarsi di avere visibilità appropriata e di eseguire azioni efficienti in caso di eventi imprevisti che potrebbero influire sull'integrità dei dati.

Criteri di backup: applicare i criteri di backup in tutti i sistemi appropriati. Comprendere le funzionalità di backup della piattaforma distribuita come servizio e software come servizio. Ad esempio, database SQL di Azure include backup automatici ed è possibile configurare i criteri di conservazione in base alle esigenze.

Condividere gli standard di progettazione: pubblicare e condividere gli standard di progettazione delle applicazioni che incorporano meccanismi di integrità dei dati nell'organizzazione. Gli standard di progettazione devono includere requisiti non funzionali, ad esempio il rilevamento nativo delle modifiche di configurazione e dei dati a livello di applicazione e la registrazione di questa cronologia all'interno dello schema dei dati. Questo approccio impone che lo schema dei dati mantenga i dettagli sulla cronologia dei dati e sulla cronologia di configurazione come parte dell'archivio dati, oltre ai meccanismi di registrazione standard per rafforzare il monitoraggio dell'integrità.

Adozione dell'integrità del sistema

Monitoraggio della sicurezza: usare una soluzione di monitoraggio affidabile per registrare automaticamente tutte le risorse nel cloud e assicurarsi che gli avvisi siano abilitati e configurati per notificare ai team appropriati quando si verificano eventi imprevisti.

Gestione automatica della configurazione: distribuire e configurare un sistema di gestione della configurazione che registra automaticamente nuovi sistemi e gestisce continuamente le configurazioni.

Gestione automatica delle patch: distribuire e configurare un sistema di gestione delle patch che registra automaticamente nuovi sistemi e gestisce l'applicazione di patch in base ai criteri. Preferisce gli strumenti nativi per la piattaforma cloud.

Facilitazione di Azure

Classificazione e etichettatura dei dati: Microsoft Purview è un solido set di soluzioni che consentono all'organizzazione di gestire, proteggere e gestire i dati ovunque si trovino. Offre la classificazione manuale e automatica dei dati e l'etichettatura della riservatezza.

Gestione della configurazione: Azure Arc è una piattaforma centralizzata e unificata di governance e gestione dell'infrastruttura che è possibile usare per gestire le configurazioni per i sistemi locali e basati sul cloud. Usando Azure Arc, è possibile estendere le baseline di sicurezza da Criteri di Azure, criteri di Defender per il cloud e valutazioni di Secure Score, nonché registrare e monitorare tutte le risorse in un'unica posizione.

Gestione delle patch: Gestione aggiornamenti di Azure è una soluzione unificata di gestione degli aggiornamenti per computer Windows e Linux che è possibile usare per ambienti Azure, locali e multicloud. Include il supporto predefinito per Criteri di Azure e i computer gestiti di Azure Arc.

Adottare il principio di disponibilità

Dopo aver definito i modelli di progettazione resilienti, l'organizzazione può passare alla fase di adozione. Per indicazioni dettagliate sulla disponibilità del carico di lavoro, vedere il pilastro Affidabilità di Well-Architected Framework e la documentazione sull'affidabilità di Azure. Nel contesto dell'adozione del cloud, l'attenzione è quella di stabilire e codificare le procedure operative che supportano la disponibilità.

Stabilire procedure operative per supportare la disponibilità

Per mantenere un ambiente cloud a disponibilità elevata, i team che gestiscono i sistemi cloud devono rispettare le procedure standardizzate e mature. Queste procedure devono includere:

Continuità operativa: le organizzazioni devono pianificare operazioni continue anche in condizioni di attacco. Questo approccio include la definizione di processi per il ripristino rapido e la gestione dei servizi critici a un livello degradato fino a quando non è possibile il ripristino completo.

Osservabilità affidabile e continua: la capacità di un'organizzazione di rilevare gli eventi imprevisti di sicurezza man mano che si verificano consente loro di avviare rapidamente i piani di risposta agli eventi imprevisti. Questa strategia consente di ridurre al minimo gli effetti aziendali il più possibile. Il rilevamento degli eventi imprevisti è possibile solo tramite un sistema di monitoraggio e avviso ben progettato, che segue le procedure consigliate per il rilevamento delle minacce. Per altre informazioni, vedere la guida all'osservabilità e la guida al monitoraggio della sicurezza e al rilevamento delle minacce.

Manutenzione proattiva: standardizzare e applicare gli aggiornamenti di sistema tramite i criteri. Pianificare le normali finestre di manutenzione per applicare aggiornamenti e patch ai sistemi senza interrompere i servizi. Eseguire regolari controlli di integrità e attività di manutenzione per garantire che tutti i componenti funzionino in modo ottimale.

Criteri di governance standardizzati: applicare tutti gli standard di sicurezza tramite criteri supportati da strumenti. Usare uno strumento di gestione dei criteri per garantire che tutti i sistemi siano conformi ai requisiti aziendali per impostazione predefinita e che i criteri siano facilmente controllabili.

Preparazione al ripristino di emergenza: sviluppare e testare regolarmente i piani di ripristino di emergenza per i carichi di lavoro per assicurarsi che siano recuperabili in caso di emergenza. Per altre informazioni, vedere Ripristino di emergenza. Automatizzare le attività di ripristino il più possibile. Ad esempio, usare le funzionalità di failover automatico nei servizi come database SQL di Azure.

Contratti di servizio: contratti di servizio forniti dalla piattaforma cloud per i relativi servizi consentono di comprendere il tempo di attività garantito per i componenti dei carichi di lavoro. Usare questi contratti di servizio come base per sviluppare quindi metriche di destinazione personalizzate per i contratti di servizio forniti ai clienti. Microsoft pubblica i contratti di servizio per tutti i servizi cloud nei contratti di servizio per Servizi online.

Requisiti di conformità: rispettare normative come il Regolamento generale sulla protezione dei dati (GDPR) e HIPAA per garantire che i sistemi siano progettati e mantenuti a standard elevati, inclusi gli standard correlati alla disponibilità. La mancata conformità può comportare azioni legali e multe che potrebbero compromettere le operazioni aziendali. La conformità spesso non è limitata alla configurazione del sistema. La maggior parte dei framework di conformità richiede anche la gestione dei rischi e gli standard di risposta agli eventi imprevisti. Assicurarsi che gli standard operativi soddisfino i requisiti del framework e che il personale sia addestrato regolarmente.

Facilitazione di Azure

Gestione dei criteri e della conformità:

Criteri di Azure è una soluzione di gestione dei criteri che consente di applicare gli standard dell'organizzazione e di valutare la conformità su larga scala. Per automatizzare l'applicazione dei criteri per molti servizi di Azure, sfruttare le definizioni di criteri predefinite.

Defender per il cloud fornisce criteri di sicurezza in grado di automatizzare la conformità agli standard di sicurezza.

Continuità operativa e ripristino di emergenza: molti servizi di Azure dispongono di funzionalità di ripristino predefinite che è possibile incorporare nei piani di continuità operativa e ripristino di emergenza. Per altre informazioni, vedere Guide all'affidabilità dei servizi di Azure.

Adottare il sostegno alla sicurezza

Prendere in considerazione i consigli seguenti per garantire che i meccanismi e le procedure di sicurezza messi in atto come parte dell'adozione del cloud possano essere sostenuti e migliorati continuamente man mano che si continua il percorso:

Istituto un consiglio di revisione della sicurezza: creare una bacheca di revisione della sicurezza che riveda continuamente i progetti e impone controlli di sicurezza. Esaminare regolarmente i processi per trovare aree di miglioramento. Sviluppare processi per garantire che la sicurezza sia sempre al centro della mente per tutti.

Implementare una soluzione gestione delle vulnerabilità: usare una soluzione gestione delle vulnerabilità per monitorare il punteggio di rischio della vulnerabilità di sicurezza e definire un processo per agire sul punteggio di rischio più alto al minimo per ridurre al minimo il rischio. Tenere traccia delle più recenti vulnerabilità ed esposizioni. Disporre di un criterio per applicare regolarmente tali mitigazioni per la correzione.

Rafforzare l'infrastruttura di produzione: proteggere il cloud con la protezione avanzata dell'infrastruttura. Per rafforzare l'infrastruttura in base alle procedure consigliate del settore, seguire le linee guida sul benchmark del Benchmark del Centro per la sicurezza Internet (CIS).

Usare la knowledge base MITRE ATT&CK: usare la knowledge base MITRE ATT&CK per sviluppare modelli di minaccia e metodologie per tattiche e tecniche di attacco reali comuni.

Sposta a sinistra: usare ambienti separati con livelli di accesso diversi per la preproduzione rispetto all'ambiente di produzione. Questo approccio consente di spostarsi a sinistra, che aggiunge problemi di sicurezza a tutte le fasi di sviluppo e offre flessibilità in ambienti inferiori.

Facilitazione di Azure

Gestione delle vulnerabilità: Gestione delle vulnerabilità di Microsoft Defender è una soluzione di gestione delle vulnerabilità basata sul rischio completa che è possibile usare per identificare, valutare, correggere e tenere traccia di tutte le vulnerabilità più importanti tra gli asset più critici, tutti in un unico soluzione.