Pianificare la segmentazione della rete della zona di destinazione

Questa sezione illustra le raccomandazioni chiave per offrire una segmentazione di rete interna altamente sicura all'interno di una zona di destinazione per guidare un'implementazione di rete Zero Trust.

Considerazioni relative alla progettazione

Il modello Zero Trust presuppone uno stato violato e verifica ogni richiesta come se provenga da una rete non controllata.

Un'implementazione avanzata della rete Zero Trust usa microimetri cloud in ingresso e in uscita completamente distribuiti e micro-segmentazione più profonda.

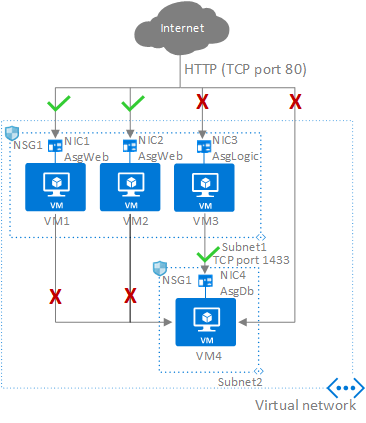

I gruppi di sicurezza di rete (NSG) possono usare i tag del servizio di Azure per facilitare la connettività alle soluzioni PaaS (Platform as a Service) di Azure.

I gruppi di sicurezza delle applicazioni (ASG) non si estendono o forniscono protezione tra reti virtuali.

Usare i log dei flussi del gruppo di sicurezza di rete per controllare il traffico che passa attraverso un punto di rete con un gruppo di sicurezza di rete collegato.

I log dei flussi di rete virtuale offrono funzionalità simili ai log dei flussi del gruppo di sicurezza di rete, ma coprono una gamma più ampia di casi d'uso. Semplificano anche l'ambito del monitoraggio del traffico perché è possibile abilitare la registrazione a livello di rete virtuale.

Suggerimenti per la progettazione

Delegare la creazione della subnet al proprietario della zona di destinazione. In questo modo potrà definire come segmentare i carichi di lavoro tra subnet, ad esempio una singola subnet di grandi dimensioni, un'applicazione multilivello o un'applicazione inserita in rete. Il team della piattaforma può usare Criteri di Azure per assicurarsi che un gruppo di sicurezza di rete con regole specifiche (ad esempio, rifiutare SSH o RDP in ingresso da Internet o consentire/bloccare il traffico tra le zone di destinazione) sia sempre associato a subnet con criteri deny-only.

Usare gli NSG per proteggere il traffico tra subnet, nonché il traffico est/ovest attraverso la piattaforma (traffico tra le zone di destinazione).

Il team dell'applicazione deve usare i gruppi di sicurezza delle applicazioni a livello di subnet per proteggere le macchine virtuali multilivello all'interno della zona di destinazione.

Usare gruppi di sicurezza di rete e gruppi di sicurezza delle applicazioni per micro segmentare il traffico all'interno della zona di destinazione ed evitare di usare un’appliance virtuale di rete centrale per filtrare i flussi di traffico.

Abilitare i log dei flussi di rete virtuale e usare l'analisi del traffico per ottenere informazioni dettagliate sui flussi di traffico in ingresso e in uscita. Abilitare i log dei flussi in tutte le reti virtuali e le subnet critiche nelle sottoscrizioni, ad esempio reti virtuali e subnet che contengono controller di dominio di Windows Server Active Directory o archivi dati critici. Inoltre, è possibile usare i log dei flussi per rilevare e analizzare potenziali eventi imprevisti di sicurezza, conformità e monitoraggio e per ottimizzare l'utilizzo.

Usare i gruppi di sicurezza di rete per consentire in modo selettivo la connettività tra le zone di destinazione.

Per le topologie di rete WAN virtuale, instradare il traffico tra le zone di destinazione tramite Firewall di Azure se l'organizzazione richiede funzionalità di filtro e registrazione per il flusso del traffico tra le zone di destinazione.

Se l'organizzazione decide di implementare il tunneling forzato (annuncio della route predefinita) in locale, è consigliabile incorporare le seguenti regole dei gruppi di sicurezza di rete in uscita per negare il traffico in uscita dalle reti virtuali direttamente a Internet in caso di eliminazione della sessione BGP.

Nota

Le priorità delle regole dovranno essere adeguate in base al set di regole del gruppo di sicurezza di rete esistente.

| Priorità | Nome | Source (Sorgente) | Destination | Service | Azione | Commento |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Consentire il traffico durante le normali operazioni. Con il tunneling forzato abilitato, 0.0.0.0/0 viene considerato parte del tag VirtualNetwork purché il BGP lo annunci a ExpressRoute o al Gateway VPN. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Negare il traffico direttamente a Internet se la route 0.0.0.0/0 viene ritirata dalle route annunciate, ad esempio a causa di un'interruzione o di una configurazione errata. |

Attenzione

I servizi PaaS di Azure che possono essere inseriti in una rete virtuale potrebbero non essere compatibili con il tunneling forzato. Le operazioni del piano di controllo possono comunque richiedere la connettività diretta a specifici indirizzi IP pubblici per il corretto funzionamento del servizio. È consigliabile controllare la documentazione specifica del servizio per i requisiti di rete ed esentare infine la subnet del servizio dalla propagazione della route predefinita. I tag di servizio nella route definita dall'utente possono essere usati per ignorare il traffico predefinito del piano di controllo e reindirizzare solo se il tag di servizio specifico è disponibile.