Résolution des problèmes d’accès et de contrôles de session pour les utilisateurs administrateurs

Cet article fournit aux administrateurs Microsoft Defender for Cloud Apps des conseils sur la façon d’examiner et de résoudre les problèmes courants d’accès et de contrôle de session rencontrés par les administrateurs.

Remarque

Tout dépannage lié aux fonctionnalités de proxy s’applique uniquement aux sessions qui ne sont pas configurées pour la protection dans le navigateur avec Microsoft Edge.

Vérifier la configuration minimale requise

Avant de commencer la résolution des problèmes, assurez-vous que votre environnement répond aux exigences générales minimales suivantes pour les contrôles d’accès et de session.

| Conditions requises | Description |

|---|---|

| Licences | Vérifiez que vous disposez d’une licence valide pour Microsoft Defender for Cloud Apps. |

| Ouverture de session unique (SSO) | Les applications doivent être configurées avec l’une des solutions d’authentification unique prises en charge : - Microsoft Entra ID à l’aide de SAML 2.0 ou OpenID Connect 2.0 - Fournisseur d’identité non-Microsoft utilisant SAML 2.0 |

| Prise en charge du navigateur | Les contrôles de session sont disponibles pour les sessions basées sur un navigateur sur les dernières versions des navigateurs suivants : - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari La protection dans le navigateur pour Microsoft Edge a également des exigences spécifiques, notamment l’utilisateur connecté avec son profil professionnel. Pour plus d’informations, consultez Exigences de protection dans le navigateur. |

| Temps d’arrêt | Defender for Cloud Apps vous permet de définir le comportement par défaut à appliquer en cas d’interruption de service, telle qu’un composant ne fonctionne pas correctement. Par exemple, lorsque les contrôles de stratégie normaux ne peuvent pas être appliqués, vous pouvez choisir de renforcer (bloquer) ou de contourner (autoriser) les utilisateurs à effectuer des actions sur du contenu potentiellement sensible. Pour configurer le comportement par défaut pendant le temps d’arrêt du système, dans Microsoft Defender XDR, accédez à Paramètres>Accès conditionnel Contrôle d’application>Comportement par défaut>Autoriser ou Bloquer l’accès. |

Exigences de protection dans le navigateur

Si vous utilisez la protection dans le navigateur avec Microsoft Edge et que vous êtes toujours servi par un proxy inverse, vérifiez que vous répondez aux exigences supplémentaires suivantes :

La fonctionnalité est activée dans vos paramètres de Defender XDR. Pour plus d’informations, consultez Configurer les paramètres de protection dans le navigateur.

Toutes les stratégies couvertes par l’utilisateur sont prises en charge pour Microsoft Edge for Business. Si un utilisateur est servi par une autre stratégie qui n’est pas prise en charge par Microsoft Edge for Business, il est toujours servi par le proxy inverse. Pour plus d’informations, consultez Exigences de protection dans le navigateur.

Vous utilisez une plateforme prise en charge, notamment un système d’exploitation, une plateforme d’identité et une version Edge prises en charge. Pour plus d’informations, consultez Exigences de protection dans le navigateur.

Informations de référence sur la résolution des problèmes pour les administrateurs

Utilisez le tableau suivant pour trouver le problème que vous essayez de résoudre :

Problèmes de condition réseau

Les problèmes de condition réseau courants que vous pouvez rencontrer sont les suivants :

- Erreurs réseau lors de la navigation vers une page de navigateur

- Connexion lente

- Considérations supplémentaires

Erreurs réseau lors de la navigation vers une page de navigateur

Lorsque vous configurez pour la première fois Defender for Cloud Apps contrôles d’accès et de session pour une application, les erreurs réseau courantes qui peuvent survenir sont les suivantes : Ce site n’est pas sécurisé et il n’y a pas de connexion Internet. Ces messages peuvent indiquer une erreur de configuration réseau générale.

Étapes recommandées

Configurez votre pare-feu pour qu’il fonctionne avec Defender for Cloud Apps à l’aide des adresses IP Azure et des noms DNS pertinents pour votre environnement.

- Ajoutez le port sortant 443 pour les adresses IP et les noms DNS suivants pour votre centre de données Defender for Cloud Apps.

- Redémarrer votre appareil et votre session de navigateur

- Vérifiez que la connexion fonctionne comme prévu

Activez TLS 1.2 dans les options Internet de votre navigateur. Par exemple :

Navigateur Étapes Microsoft Internet Explorer 1. Ouvrir internet Explorer

2. Sélectionnez Outils>Onglet Options> InternetAvancé

3. Sous Sécurité, sélectionnez TLS 1.2

4. Sélectionnez Appliquer, puis OK

5. Redémarrez votre navigateur et vérifiez que vous pouvez accéder à l’applicationMicrosoft Edge /Edge Chromium 1. Ouvrez la recherche à partir de la barre des tâches et recherchez « Options Internet »

2. Sélectionnez Options Internet

3. Sous Sécurité, sélectionnez TLS 1.2

4. Sélectionnez Appliquer, puis OK

5. Redémarrez votre navigateur et vérifiez que vous pouvez accéder à l’applicationGoogle Chrome 1. Ouvrir Google Chrome

2. En haut à droite, sélectionnez Plus (3 points verticaux) >Paramètres

3. En bas, sélectionnez Avancé

4. Sous Système, sélectionnez Ouvrir les paramètres du proxy

5. Sous l’onglet Avancé , sous Sécurité, sélectionnez TLS 1.2

6. Sélectionnez OK

7. Redémarrez votre navigateur et vérifiez que vous êtes en mesure d’accéder à l’applicationMozilla Firefox 1. Ouvrir Mozilla Firefox

2. Dans la barre d’adresses, recherchez « about :config »

3. Dans la zone de recherche, recherchez « TLS »

4. Double-cliquez sur l’entrée pour security.tls.version.min

5. Définissez la valeur entière sur 3 pour forcer TLS 1.2 comme version minimale requise

6. Sélectionnez Enregistrer (case activée marquer à droite de la zone de valeur)

7. Redémarrez votre navigateur et vérifiez que vous êtes en mesure d’accéder à l’applicationSafari Si vous utilisez Safari version 7 ou ultérieure, TLS 1.2 est automatiquement activé

Defender for Cloud Apps utilise les protocoles TLS (Transport Layer Security) 1.2+ pour fournir le meilleur chiffrement de la classe :

- Les applications clientes natives et les navigateurs qui ne prennent pas en charge TLS 1.2+ ne sont pas accessibles lorsqu’ils sont configurés avec le contrôle de session.

- Les applications SaaS qui utilisent TLS 1.1 ou une version antérieure apparaissent dans le navigateur comme utilisant TLS 1.2+ lorsqu’elles sont configurées avec Defender for Cloud Apps.

Conseil

Bien que les contrôles de session soient conçus pour fonctionner avec n’importe quel navigateur sur n’importe quelle plateforme majeure sur n’importe quel système d’exploitation, nous prenons en charge les dernières versions de Microsoft Edge, Google Chrome, Mozilla Firefox ou Apple Safari. Vous souhaiterez peut-être bloquer ou autoriser l’accès spécifiquement aux applications mobiles ou de bureau.

Connexions lentes

Le chaînage de proxy et la gestion des nonces sont quelques-uns des problèmes courants qui peuvent entraîner un ralentissement des performances de connexion.

Étapes recommandées

Configurez votre environnement pour supprimer tous les facteurs susceptibles d’entraîner une lenteur lors de la connexion. Par exemple, des pare-feu ou un chaînage de proxy de transfert peuvent être configurés, ce qui connecte au moins deux serveurs proxy pour accéder à la page prévue. Vous pouvez également avoir d’autres facteurs externes qui affectent la lenteur.

- Identifiez si le chaînage de proxy se produit dans votre environnement.

- Supprimez tous les proxys de transfert si possible.

Certaines applications utilisent un hachage nonce lors de l’authentification pour empêcher les attaques par relecture. Par défaut, Defender for Cloud Apps suppose qu’une application utilise un nonce. Si l’application avec laquelle vous travaillez n’utilise pas nonce, désactivez la gestion des nonces pour cette application dans Defender for Cloud Apps :

- Dans Microsoft Defender XDR, sélectionnez Paramètres Applications>cloud.

- Sous Applications connectées, sélectionnez Applications de contrôle d’application par accès conditionnel.

- Dans la liste des applications, sur la ligne dans laquelle l’application que vous configurez apparaît, sélectionnez les trois points à la fin de la ligne, puis sélectionnez Modifier pour votre application.

- Sélectionnez Nonce-handling pour développer la section, puis désactivez Activer la gestion des nonces.

- Déconnectez-vous de l’application et fermez toutes les sessions de navigateur.

- Redémarrez votre navigateur et reconnectez-vous à l’application. Vérifiez que la connexion fonctionne comme prévu.

Autres considérations relatives aux conditions réseau

Lors de la résolution des problèmes liés aux conditions réseau, tenez également compte des remarques suivantes sur le proxy Defender for Cloud Apps :

Vérifiez si votre session est routée vers un autre centre de données : Defender for Cloud Apps utilise des centres de données Azure dans le monde entier pour optimiser les performances grâce à la géolocalisation.

Cela signifie que la session d’un utilisateur peut être hébergée en dehors d’une région, en fonction des modèles de trafic et de son emplacement. Toutefois, pour protéger votre confidentialité, aucune donnée de session n’est stockée dans ces centres de données.

Performances du proxy : la dérivation d’une base de référence des performances dépend de nombreux facteurs en dehors du proxy Defender for Cloud Apps, tels que :

- Quels autres proxys ou passerelles se trouvent dans la série avec ce proxy

- D’où provient l’utilisateur

- Emplacement de la ressource ciblée

- Demandes spécifiques sur la page

En général, tout proxy ajoute une latence. Les avantages du proxy Defender for Cloud Apps sont les suivants :

Utilisation de la disponibilité mondiale des contrôleurs de domaine Azure pour géolocaliser les utilisateurs sur le nœud le plus proche et réduire leur distance d’aller-retour. Les contrôleurs de domaine Azure peuvent géolocaliser à une échelle que peu de services dans le monde ont.

L’utilisation de l’intégration à Microsoft Entra l’accès conditionnel pour acheminer uniquement les sessions que vous souhaitez proxy vers notre service, au lieu de tous les utilisateurs dans toutes les situations.

Problèmes d’identification de l’appareil

Defender for Cloud Apps fournit les options suivantes pour identifier l’état de gestion d’un appareil.

- conformité Microsoft Intune

- Joint à un domaine Microsoft Entra hybride

- Certificats clients

Pour plus d’informations, consultez Appareils gérés par l’identité avec contrôle d’application par accès conditionnel.

Les problèmes d’identification d’appareil courants que vous pouvez rencontrer sont les suivants :

- Appareils joints hybrides Intune conformes ou Microsoft Entra non identifiés

- Les certificats clients ne sont pas demandés quand ils sont attendus

- Les certificats clients invitent à chaque connexion

- Considérations supplémentaires

Appareils joints hybrides Intune conformes ou Microsoft Entra non identifiés

Microsoft Entra l’accès conditionnel permet de transmettre directement aux Defender for Cloud Apps des informations d’appareil hybrides Intune et Microsoft Entra. Dans Defender for Cloud Apps, utilisez l’état de l’appareil comme filtre pour les stratégies d’accès ou de session.

Pour plus d’informations, consultez Présentation de la gestion des appareils dans Microsoft Entra ID.

Étapes recommandées

Dans Microsoft Defender XDR, sélectionnez Paramètres Applications>cloud.

Sous Contrôle d’application par accès conditionnel, sélectionnez Identification de l’appareil. Cette page affiche les options d’identification de l’appareil disponibles dans Defender for Cloud Apps.

Pour Intune l’identification d’appareil conforme et Microsoft Entra l’identification hybride jointe, respectivement, sélectionnez Afficher la configuration et vérifiez que les services sont configurés. Les services sont automatiquement synchronisés à partir de Microsoft Entra ID et Intune respectivement.

Créez une stratégie d’accès ou de session avec le filtre Balise d’appareil égal à Jointure Azure AD Hybride, Intune conforme, ou les deux.

Dans un navigateur, connectez-vous à un appareil Microsoft Entra joint ou Intune conforme en fonction de votre filtre de stratégie.

Vérifiez que les activités de ces appareils remplissent le journal. Dans Defender for Cloud Apps, dans la page Journal d’activité, filtrez étiquette d’appareil égale à Jointure Azure AD hybride, Intune conforme, ou les deux en fonction de vos filtres de stratégie.

Si les activités ne sont pas renseignées dans le journal d’activité Defender for Cloud Apps, accédez à Microsoft Entra ID et procédez comme suit :

Sous Surveillance> desconnexions, vérifiez qu’il existe des activités de connexion dans les journaux.

Sélectionnez l’entrée de journal appropriée pour l’appareil auquel vous vous êtes connecté.

Dans le volet Détails, sous l’onglet Informations sur l’appareil, vérifiez que l’appareil est géré (joint à Azure AD hybride) ou conforme (Intune conforme).

Si vous ne pouvez pas vérifier l’un ou l’autre état, essayez une autre entrée de journal ou vérifiez que les données de votre appareil sont correctement configurées dans Microsoft Entra ID.

Pour l’accès conditionnel, certains navigateurs peuvent nécessiter une configuration supplémentaire, telle que l’installation d’une extension. Pour plus d’informations, consultez Prise en charge du navigateur par accès conditionnel.

Si vous ne voyez toujours pas les informations de l’appareil dans la page Connexions, ouvrez un ticket de support pour Microsoft Entra ID.

Les certificats clients ne sont pas demandés quand ils sont attendus

Le mécanisme d’identification d’appareil peut demander l’authentification des appareils appropriés à l’aide de certificats clients. Vous pouvez charger un certificat d’autorité de certification racine ou intermédiaire X.509, au format de certificat PEM.

Les certificats doivent contenir la clé publique de l’autorité de certification, qui est ensuite utilisée pour signer les certificats clients présentés pendant une session. Pour plus d’informations, consultez Vérifier la gestion des appareils sans Microsoft Entra.

Étapes recommandées

Dans Microsoft Defender XDR, sélectionnez Paramètres Applications>cloud.

Sous Contrôle d’application par accès conditionnel, sélectionnez Identification de l’appareil. Cette page affiche les options d’identification de l’appareil disponibles avec Defender for Cloud Apps.

Vérifiez que vous avez chargé un certificat d’autorité de certification racine ou intermédiaire X.509. Vous devez charger le certificat d’autorité de certification utilisé pour signer pour votre autorité de certification.

Créez une stratégie d’accès ou de session avec le filtre Étiquette d’appareil égal à Certificat client valide.

Assurez-vous que votre certificat client est :

- Déployé à l’aide du format de fichier PKCS #12, généralement une extension de fichier .p12 ou .pfx

- Installé dans le magasin d’utilisateurs, et non dans le magasin d’appareils, de l’appareil que vous utilisez pour le test

Redémarrez votre session de navigateur.

Lors de la connexion à l’application protégée :

- Vérifiez que vous êtes redirigé vers la syntaxe d’URL suivante :

<https://*.managed.access-control.cas.ms/aad_login> - Si vous utilisez iOS, vérifiez que vous utilisez le navigateur Safari.

- Si vous utilisez Firefox, vous devez également ajouter le certificat au magasin de certificats de Firefox. Tous les autres navigateurs utilisent le même magasin de certificats par défaut.

- Vérifiez que vous êtes redirigé vers la syntaxe d’URL suivante :

Vérifiez que le certificat client est invité dans votre navigateur.

S’il n’apparaît pas, essayez un autre navigateur. La plupart des principaux navigateurs prennent en charge l’exécution d’un certificat client case activée. Toutefois, les applications mobiles et de bureau utilisent souvent des navigateurs intégrés qui peuvent ne pas prendre en charge cette case activée et donc affecter l’authentification pour ces applications.

Vérifiez que les activités de ces appareils remplissent le journal. Dans Defender for Cloud Apps, dans la page Journal d’activité, ajoutez un filtre sur Étiquette d’appareil égal à Certificat client valide.

Si vous ne voyez toujours pas l’invite, ouvrez un ticket de support et incluez les informations suivantes :

- Les détails du navigateur ou de l’application native où vous avez rencontré le problème

- La version du système d’exploitation, par exemple iOS/Android/Windows 10

- Indiquez si l’invite fonctionne sur Microsoft Edge Chromium

Les certificats clients invitent à chaque connexion

Si vous constatez que le certificat client apparaît après l’ouverture d’un nouvel onglet, cela peut être dû à des paramètres masqués dans Options Internet. Vérifiez vos paramètres dans votre navigateur. Par exemple :

Dans Microsoft Internet Explorer :

- Ouvrez Internet Explorer et sélectionnez Outils>Onglet Options> Internetavancées.

- Sous Sécurité, sélectionnez Ne pas demander la sélection du certificat client lorsqu’il n’existe> qu’un seul certificat Sélectionnez Appliquer>OK.

- Redémarrez votre navigateur et vérifiez que vous pouvez accéder à l’application sans les invites supplémentaires.

Dans Microsoft Edge/Edge Chromium :

- Ouvrez la recherche à partir de la barre des tâches et recherchez Options Internet.

- Sélectionnez Options> InternetSécurité>Intranet> localNiveau personnalisé.

- Sous Divers>Ne pas demander la sélection du certificat client lorsqu’il n’existe qu’un seul certificat, sélectionnez Désactiver.

- Sélectionnez OK>Appliquer>OK.

- Redémarrez votre navigateur et vérifiez que vous pouvez accéder à l’application sans les invites supplémentaires.

Autres considérations relatives à l’identification des appareils

Lors de la résolution des problèmes d’identification de l’appareil, vous pouvez exiger la révocation des certificats clients.

Les certificats révoqués par l’autorité de certification ne sont plus approuvés. La sélection de cette option nécessite que tous les certificats réussissent le protocole de liste de révocation de certificats. Si votre certificat client ne contient pas de point de terminaison de liste de révocation de certificats, vous ne pouvez pas vous connecter à partir de l’appareil géré.

Problèmes liés à l’intégration d’une application

Microsoft Entra ID applications sont automatiquement intégrées à Defender for Cloud Apps pour l’accès conditionnel et les contrôles de session. Vous devez intégrer manuellement des applications non-Microsoft IdP, y compris les applications de catalogue et personnalisées.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Déployer le contrôle d’application d’accès conditionnel pour les applications catalogue avec des fournisseurs d’identité non-Microsoft

- Déployer le contrôle d’application d’accès conditionnel pour les applications personnalisées avec des fournisseurs d’identité non-Microsoft

Les scénarios courants que vous pouvez rencontrer lors de l’intégration d’une application sont les suivants :

- L’application n’apparaît pas dans la page Des applications de contrôle d’application par accès conditionnel

- Status d’application : Continuer l’installation

- Impossible de configurer des contrôles pour les applications intégrées

- L’option De contrôle de session de requête s’affiche

L’application n’apparaît pas dans la page des applications de contrôle d’application à accès conditionnel

Lors de l’intégration d’une application de fournisseur d’identité non-Microsoft au contrôle d’application d’accès conditionnel, l’étape finale du déploiement consiste à faire en ce que l’utilisateur final accède à l’application. Effectuez les étapes décrites dans cette section si l’application n’apparaît pas dans la page Paramètres Applications > cloud > Applications connectées > Accès conditionnel Applications contrôle d’application attendue.

Étapes recommandées

Assurez-vous que votre application remplit les conditions préalables de contrôle d’application d’accès conditionnel suivantes :

- Vérifiez que vous disposez d’une licence Defender for Cloud Apps valide.

- Créez une application en double.

- Assurez-vous que l’application utilise le protocole SAML.

- Vérifiez que vous avez entièrement intégré l’application et que le status de l’application est Connecté.

Veillez à accéder à l’application dans une nouvelle session de navigateur en utilisant un nouveau mode incognito ou en vous reconnectant.

Remarque

Les applications Entra ID n’apparaissent dans la page Applications de contrôle d’application par accès conditionnel qu’après avoir été configurées dans au moins une stratégie, ou si vous disposez d’une stratégie sans spécification d’application et qu’un utilisateur s’est connecté à l’application.

Status d’application : Continuer l’installation

Les status d’une application peuvent varier et peuvent inclure Continuer l’installation, Connecté ou Aucune activité.

Pour les applications connectées via des fournisseurs d’identité non-Microsoft( IdP), si la configuration n’est pas terminée, lorsque vous accédez à l’application, vous voyez une page avec la status de Continuer l’installation. Procédez comme suit pour terminer l’installation.

Étapes recommandées

Sélectionnez Continuer l’installation.

Passez en revue les articles suivants et vérifiez que vous avez effectué toutes les étapes requises :

- Déployer le contrôle d’application d’accès conditionnel pour les applications catalogue avec des fournisseurs d’identité non-Microsoft

- Déployer le contrôle d’application d’accès conditionnel pour les applications personnalisées avec des fournisseurs d’identité non-Microsoft

Portez une attention particulière aux étapes suivantes :

- Veillez à créer une application SAML personnalisée. Vous avez besoin de cette application pour modifier les URL et les attributs SAML qui ne sont peut-être pas disponibles dans les applications de la galerie.

- Si votre fournisseur d’identité n’autorise pas la réutilisation du même identificateur, également appelé ID d’entité ou Audience, modifiez l’identificateur de l’application d’origine.

Impossible de configurer des contrôles pour les applications intégrées

Les applications intégrées peuvent être détectées de manière heuristique et vous pouvez utiliser des stratégies d’accès pour les surveiller ou les bloquer. Procédez comme suit pour configurer des contrôles pour les applications natives.

Étapes recommandées

Dans une stratégie d’accès, ajoutez un filtre d’application cliente et définissez-le sur Mobile et desktop.

Sous Actions, sélectionnez Bloquer.

Si vous le souhaitez, personnalisez le message de blocage que vos utilisateurs reçoivent lorsqu’ils ne peuvent pas télécharger des fichiers. Par exemple, personnalisez ce message sur Vous devez utiliser un navigateur web pour accéder à cette application.

Testez et vérifiez que le contrôle fonctionne comme prévu.

La page Application n’est pas reconnue s’affiche

Defender for Cloud Apps pouvez reconnaître plus de 31 000 applications via le catalogue d’applications cloud.

Si vous utilisez une application personnalisée configurée via Microsoft Entra’authentification unique et ne fait pas partie des applications prises en charge, vous rencontrez une page Application non reconnue. Pour résoudre le problème, vous devez configurer l’application avec le contrôle d’application par accès conditionnel.

Étapes recommandées

Dans Microsoft Defender XDR, sélectionnez Paramètres Applications>cloud. Sous Applications connectées, sélectionnez Applications de contrôle d’application par accès conditionnel.

Dans la bannière, sélectionnez Afficher les nouvelles applications.

Dans la liste des nouvelles applications, recherchez l’application que vous intégrez, sélectionnez le + signe, puis sélectionnez Ajouter.

- Indiquez si l’application est une application personnalisée ou standard .

- Passez à l’Assistant, vérifiez que les domaines définis par l’utilisateur spécifiés sont corrects pour l’application que vous configurez.

Vérifiez que l’application s’affiche dans la page Applications de contrôle d’application par accès conditionnel .

L’option De contrôle de session de requête s’affiche

Après l’intégration d’une application de fournisseur d’identité non-Microsoft, vous pouvez voir l’option Demander le contrôle de session . Cela se produit parce que seules les applications catalogue ont des contrôles de session prêtes à l’emploi. Pour toute autre application, vous devez suivre un processus d’intégration automatique.

Suivez les instructions dans Déployer le contrôle d’application d’accès conditionnel pour les applications personnalisées avec des fournisseurs d’identité non-Microsoft.

Étapes recommandées

Dans Microsoft Defender XDR, sélectionnez Paramètres Applications>cloud.

Sous Contrôle d’application par accès conditionnel, sélectionnez Intégration/maintenance des applications.

Entrez le nom principal ou l’adresse e-mail de l’utilisateur qui intégrera l’application, puis sélectionnez Enregistrer.

Accédez à l’application que vous déployez. La page que vous voyez varie selon que l’application est reconnue ou non. Effectuez l’une des opérations suivantes, en fonction de la page que vous voyez :

Non reconnu. Vous voyez une page Application non reconnue qui vous invite à configurer votre application. Procédez comme suit :

- Intégrez l’application pour le contrôle d’application d’accès conditionnel.

- Ajoutez les domaines de l’application.

- Installez les certificats de l’application.

Reconnu. Si votre application est reconnue, vous voyez une page d’intégration vous invitant à poursuivre le processus de configuration de l’application.

Vérifiez que l’application est configurée avec tous les domaines requis pour qu’elle fonctionne correctement, puis revenez à la page de l’application.

Autres considérations relatives à l’intégration des applications

Lors de la résolution des problèmes liés à l’intégration des applications, il existe des éléments supplémentaires à prendre en compte.

Comprendre la différence entre les paramètres de stratégie d’accès conditionnel Microsoft Entra : « Surveiller uniquement », « Bloquer les téléchargements » et « Utiliser une stratégie personnalisée »

Dans Microsoft Entra stratégies d’accès conditionnel, vous pouvez configurer les contrôles de Defender for Cloud Apps intégrés suivants : Surveiller uniquement et Bloquer les téléchargements. Ces paramètres appliquent et appliquent la fonctionnalité de proxy Defender for Cloud Apps pour les applications cloud et les conditions configurées dans Microsoft Entra ID.

Pour les stratégies plus complexes, sélectionnez Utiliser une stratégie personnalisée, ce qui vous permet de configurer des stratégies d’accès et de session dans Defender for Cloud Apps.

Comprendre l’option de filtre d’application cliente « Mobile and Desktop » dans les stratégies d’accès

Dans Defender for Cloud Apps stratégies d’accès, sauf si le filtre Application cliente est défini sur Mobile et bureau, la stratégie d’accès obtenue s’applique aux sessions de navigateur.

La raison en est d’empêcher le proxy par inadvertance des sessions utilisateur, ce qui peut être un sous-produit de l’utilisation de ce filtre.

Problèmes lors de la création de stratégies d’accès et de session

Defender for Cloud Apps fournit les stratégies configurables suivantes :

- Stratégies d’accès : utilisées pour surveiller ou bloquer l’accès aux applications de navigateur, mobiles et/ou de bureau.

- Stratégies de sessions. Permet de surveiller, de bloquer et d’effectuer des actions spécifiques pour empêcher les scénarios d’infiltration et d’exfiltration des données dans le navigateur.

Pour utiliser ces stratégies dans Defender for Cloud Apps, vous devez d’abord configurer une stratégie dans Microsoft Entra’accès conditionnel afin d’étendre les contrôles de session :

Dans la stratégie Microsoft Entra, sous Contrôles d’accès, sélectionnez Contrôled’application à l’aide de l’accès conditionnel de session>.

Sélectionnez une stratégie intégrée (Surveiller uniquement ou Bloquer les téléchargements) ou Utilisez une stratégie personnalisée pour définir une stratégie avancée dans Defender for Cloud Apps.

Sélectionnez Sélectionner pour continuer.

Les scénarios courants que vous pouvez rencontrer lors de la configuration de ces stratégies sont les suivants :

- Dans les stratégies d’accès conditionnel, vous ne pouvez pas voir l’option de contrôle d’application d’accès conditionnel

- Message d’erreur lors de la création d’une stratégie : Aucune application n’est déployée avec le contrôle d’application à accès conditionnel

- Impossible de créer des stratégies de session pour une application

- Impossible de choisir la méthode d’inspection : service de classification des données

- Impossible de choisir Action : Protéger

Dans les stratégies d’accès conditionnel, vous ne pouvez pas voir l’option de contrôle d’application d’accès conditionnel

Pour router les sessions vers Defender for Cloud Apps, Microsoft Entra stratégies d’accès conditionnel doivent être configurées pour inclure des contrôles de session de contrôle d’application par accès conditionnel.

Étapes recommandées

Si vous ne voyez pas l’option Contrôle d’application par accès conditionnel dans votre stratégie d’accès conditionnel, vérifiez que vous disposez d’une licence valide pour Microsoft Entra ID P1 et d’une licence Defender for Cloud Apps valide.

Message d’erreur lors de la création d’une stratégie : Aucune application n’est déployée avec le contrôle d’application à accès conditionnel

Lorsque vous créez une stratégie d’accès ou de session, le message d’erreur suivant peut s’afficher : Aucune application n’est déployée avec le contrôle d’application à accès conditionnel. Cette erreur indique que l’application est une application non-Fournisseur d’identité Microsoft qui n’a pas été intégrée pour le contrôle d’application par accès conditionnel.

Étapes recommandées

Dans Microsoft Defender XDR, sélectionnez Paramètres Applications>cloud. Sous Applications connectées, sélectionnez Applications de contrôle d’application par accès conditionnel.

Si vous voyez le message Aucune application connectée, utilisez les guides suivants pour déployer des applications :

Si vous rencontrez des problèmes lors du déploiement de l’application, consultez Problèmes lors de l’intégration d’une application.

Impossible de créer des stratégies de session pour une application

Après l’intégration d’une application de fournisseur d’identité non-Microsoft pour le contrôle d’application d’accès conditionnel, dans la page Applications de contrôle d’application par accès conditionnel , vous pouvez voir l’option : Demander le contrôle de session.

Remarque

Les applications catalogue ont des contrôles de session prêtes à l’emploi. Pour toutes les autres applications de fournisseur d’identité non-Microsoft, vous devez suivre un processus d’intégration automatique. Étapes recommandées

Déployez votre application sur le contrôle de session. Pour plus d’informations, consultez Intégrer des applications personnalisées non-Microsoft IdP pour le contrôle d’application par accès conditionnel.

Créez une stratégie de session et sélectionnez le filtre Application .

Assurez-vous que votre application est désormais répertoriée dans la liste déroulante.

Impossible de choisir la méthode d’inspection : service de classification des données

Dans les stratégies de session, lorsque vous utilisez le type de contrôle de session Téléchargement de fichier de contrôle (avec inspection), vous pouvez utiliser la méthode d’inspection du service de classification des données pour analyser vos fichiers en temps réel et détecter le contenu sensible qui correspond à l’un des critères que vous avez configurés.

Si la méthode d’inspection du service de classification des données n’est pas disponible, procédez comme suit pour examiner le problème.

Étapes recommandées

Vérifiez que le type de contrôle session est défini sur Téléchargement du fichier de contrôle (avec inspection).

Remarque

La méthode d’inspection du service de classification des données n’est disponible que pour l’option De téléchargement du fichier de contrôle (avec inspection).

Déterminez si la fonctionnalité service de classification des données est disponible dans votre région :

- Si la fonctionnalité n’est pas disponible dans votre région, utilisez la méthode d’inspection DLP intégrée .

- Si la fonctionnalité est disponible dans votre région, mais que vous ne voyez toujours pas la méthode d’inspection du service de classification des données , ouvrez un ticket de support.

Impossible de choisir Action : Protéger

Dans les stratégies de session, lorsque vous utilisez le type de contrôle de session téléchargement du fichier de contrôle (avec inspection), en plus des actions Surveiller et Bloquer , vous pouvez spécifier l’action Protéger . Cette action vous permet d’autoriser les téléchargements de fichiers avec la possibilité de chiffrer ou d’appliquer des autorisations au fichier en fonction des conditions, de l’inspection du contenu ou des deux.

Si l’action Protéger n’est pas disponible, procédez comme suit pour examiner le problème.

Étapes recommandées

Si l’action Protéger n’est pas disponible ou est grisée, vérifiez que vous disposez d’une licence Microsoft Purview. Pour plus d’informations, consultez intégration Protection des données Microsoft Purview.

Si l’action Protéger est disponible, mais ne voit pas les étiquettes appropriées.

Dans Defender for Cloud Apps, dans la barre de menus, sélectionnez l’icône > de paramètres Microsoft Information Protection et vérifiez que l’intégration est activée.

Pour les étiquettes Office, dans le portail Microsoft Purview, vérifiez que l’option Étiquetage unifié est sélectionnée.

Diagnostiquer et résoudre les problèmes avec la barre d’outils Vue Administration

La barre d’outils vue Administration se trouve en bas de votre écran et fournit des outils permettant aux utilisateurs administrateurs de diagnostiquer et de résoudre les problèmes liés au contrôle d’application par accès conditionnel.

Pour afficher la barre d’outils Vue Administration, vous devez veiller à ajouter des comptes d’utilisateur administrateur spécifiques à la liste Intégration/maintenance des applications dans les paramètres Microsoft Defender XDR.

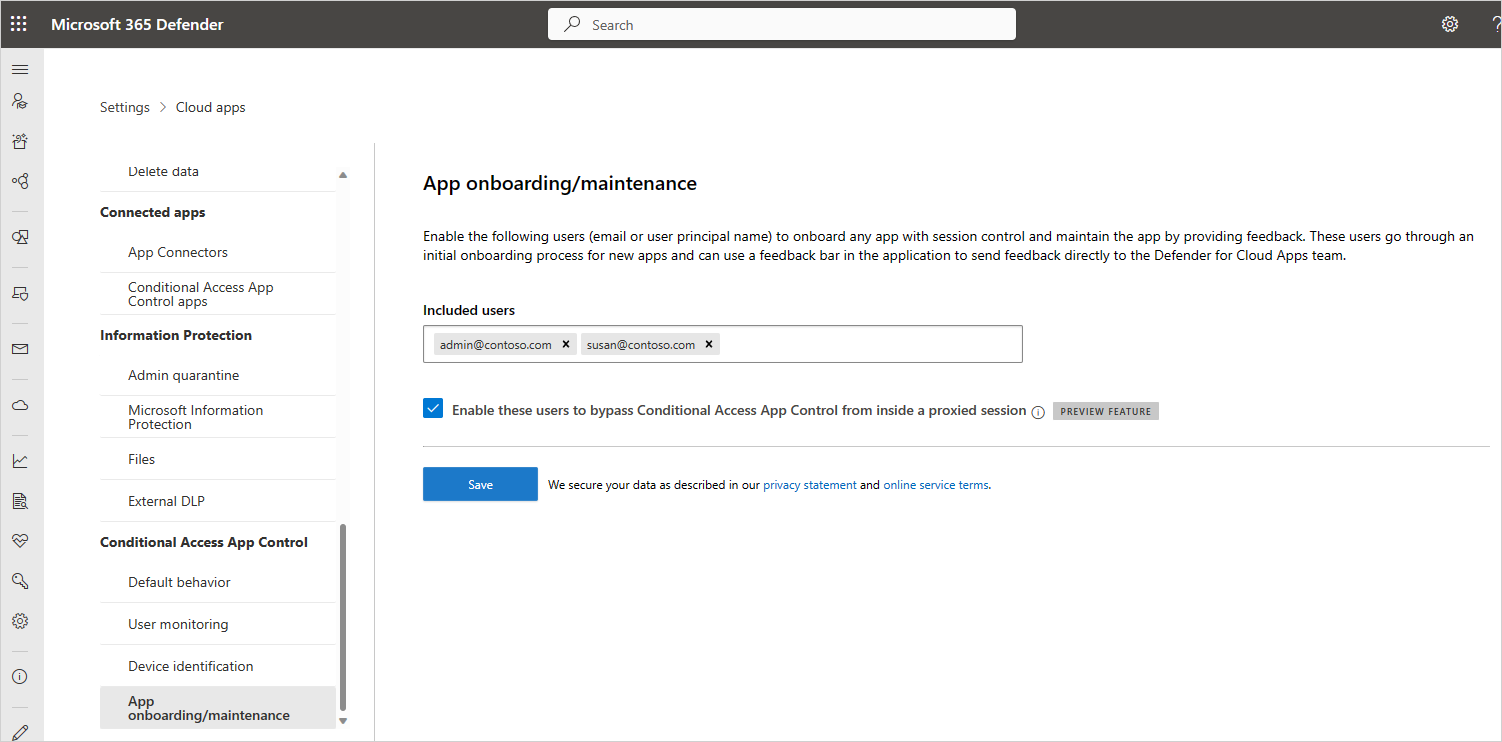

Pour ajouter un utilisateur à la liste Intégration/maintenance des applications :

Dans Microsoft Defender XDR, sélectionnez Paramètres Applications>cloud.

Faites défiler vers le bas et, sous Contrôle d’application par accès conditionnel, sélectionnez Intégration/maintenance des applications.

Entrez le nom principal ou l’adresse e-mail de l’utilisateur administrateur que vous souhaitez ajouter.

Sélectionnez l’option Autoriser ces utilisateurs à contourner le contrôle d’application par accès conditionnel à partir d’une session proxiée , puis sélectionnez Enregistrer.

Par exemple :

La prochaine fois que l’un des utilisateurs répertoriés démarre une nouvelle session dans une application prise en charge où il est administrateur, la barre d’outils Administration Affichage s’affiche en bas du navigateur.

Par exemple, l’image suivante montre la barre d’outils Affichage Administration en bas d’une fenêtre de navigateur, lorsque vous utilisez OneNote dans le navigateur :

Les sections suivantes décrivent comment utiliser la barre d’outils vue Administration pour tester et dépanner.

Mode de test

En tant qu’utilisateur administrateur, vous pouvez tester les correctifs de bogues de proxy à venir avant que la dernière version ne soit entièrement déployée sur tous les locataires. Envoyez vos commentaires sur le correctif de bogue à l’équipe du support technique Microsoft pour accélérer les cycles de publication.

En mode test, seuls les utilisateurs administrateurs sont exposés aux modifications fournies dans les correctifs de bogues. Il n’y a aucun effet sur les autres utilisateurs.

- Pour activer le mode test, dans la barre d’outils Affichage Administration, sélectionnez Mode test.

- Une fois que vous avez terminé vos tests, sélectionnez Terminer le mode test pour revenir aux fonctionnalités normales.

Contourner la session proxy

Si vous utilisez un navigateur non-Edge et que vous avez des difficultés à accéder ou à charger votre application, vous pouvez vérifier si le problème est lié au proxy d’accès conditionnel en exécutant l’application sans le proxy.

Pour contourner le proxy, dans la barre d’outils Affichage Administration, sélectionnez Expérience de contournement. Vérifiez que la session est ignorée en notant que l’URL n’est pas suffixeée.

Le proxy d’accès conditionnel est de nouveau utilisé dans votre prochaine session.

Pour plus d’informations, consultez Microsoft Defender for Cloud Apps contrôle d’application d’accès conditionnel et Protection dans le navigateur avec Microsoft Edge for Business (préversion) .

Deuxième connexion (également appelée « deuxième connexion »)

Certaines applications ont plusieurs liens profonds pour se connecter. À moins que vous ne définissiez les liens de connexion dans les paramètres de l’application, les utilisateurs peuvent être redirigés vers une page non reconnue lorsqu’ils se connectent, ce qui bloque leur accès.

L’intégration entre les fournisseurs d’identité tels que Microsoft Entra ID est basée sur l’interception d’une connexion d’application et sa redirection. Cela signifie que les connexions au navigateur ne peuvent pas être contrôlées directement sans déclencher une deuxième connexion. Pour déclencher une deuxième connexion, nous devons utiliser une deuxième URL de connexion spécifiquement à cet effet.

Si l’application utilise un nonce, la deuxième connexion peut être transparente pour les utilisateurs, ou ils sont invités à se reconnecter.

Si elle n’est pas transparente pour l’utilisateur final, ajoutez la deuxième URL de connexion aux paramètres de l’application :

Accédez à Paramètres Applications > cloud Applications > connectées > Accès conditionnel Contrôle d’application Applications

Sélectionnez l’application appropriée, puis sélectionnez les trois points.

Sélectionnez Modifier l’application\Configuration de connexion avancée.

Ajoutez la deuxième URL de connexion comme indiqué dans la page d’erreur.

Si vous êtes certain que l’application n’utilise pas de nonce, vous pouvez le désactiver en modifiant les paramètres des applications comme décrit dans Connexions lentes.

Enregistrer une session

Vous pouvez contribuer à l’analyse de la cause racine d’un problème en envoyant un enregistrement de session aux ingénieurs du support technique Microsoft. Utilisez la barre d’outils vue Administration pour enregistrer votre session.

Remarque

Toutes les données personnelles sont supprimées des enregistrements.

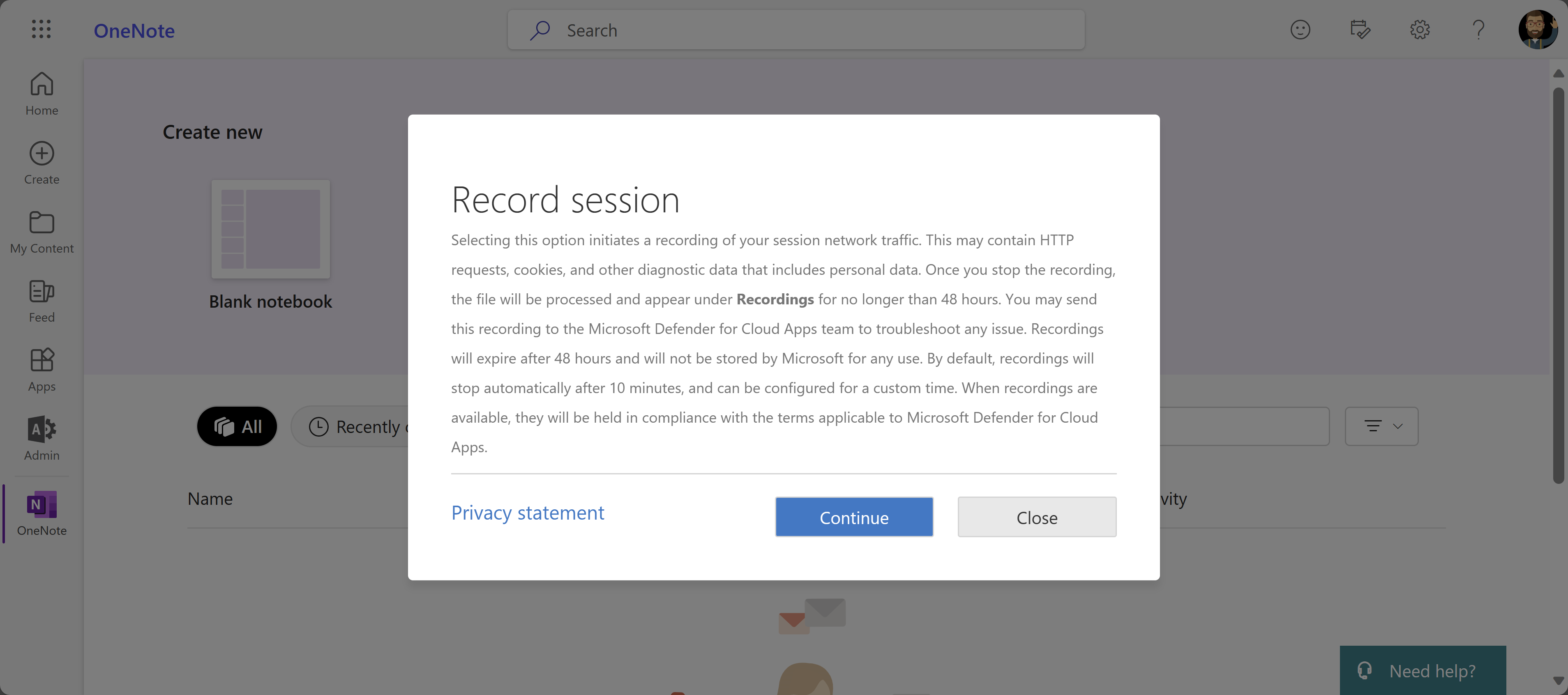

Pour enregistrer une session :

Dans la barre d’outils Vue Administration, sélectionnez Enregistrer une session. Lorsque vous y êtes invité, sélectionnez Continuer pour accepter les conditions. Par exemple :

Connectez-vous à votre application si nécessaire pour commencer à simuler la session.

Lorsque vous avez terminé l’enregistrement du scénario, veillez à sélectionner Arrêter l’enregistrement dans la barre d’outils Administration Affichage.

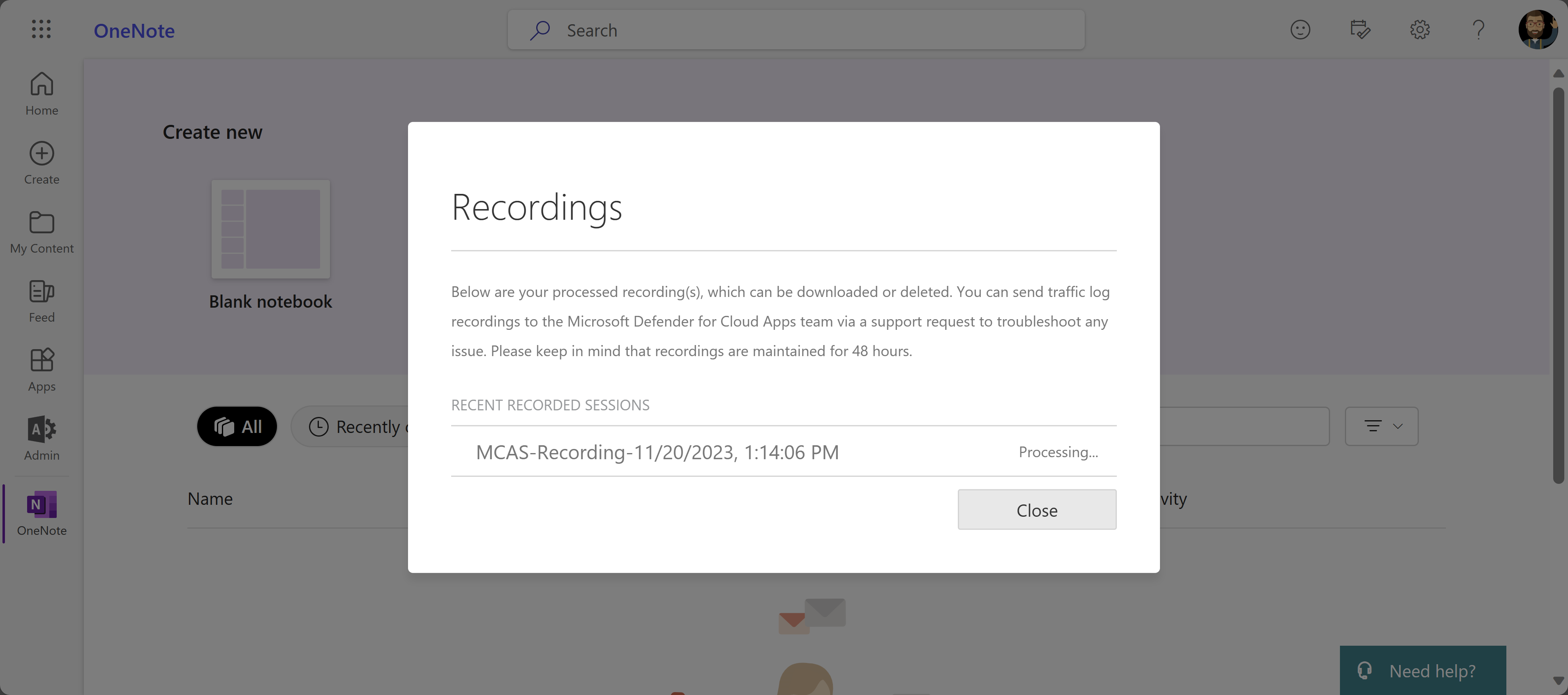

Pour afficher vos sessions enregistrées :

Une fois l’enregistrement terminé, affichez les sessions enregistrées en sélectionnant Enregistrements de session dans la barre d’outils Affichage Administration. Une liste des sessions enregistrées des 48 heures précédentes s’affiche. Par exemple :

Pour gérer vos enregistrements, sélectionnez un fichier, puis sélectionnez Supprimer ou Télécharger si nécessaire. Par exemple :

Ajouter des domaines pour votre application

L’association des domaines appropriés à une application permet Defender for Cloud Apps d’appliquer des stratégies et d’auditer des activités.

Par exemple, si vous avez configuré une stratégie qui bloque le téléchargement de fichiers pour un domaine associé, les téléchargements de fichiers par l’application à partir de ce domaine sont bloqués. Toutefois, les téléchargements de fichiers par l’application à partir de domaines non associés à l’application ne seront pas bloqués et l’action ne sera pas auditée dans le journal d’activité.

Si un administrateur navigue dans une application proxiée vers un domaine non reconnu, ce Defender for Cloud Apps ne prend pas en compte une partie de la même application ou de toute autre application, le message Domaine non reconnu s’affiche, invitant l’administrateur à ajouter le domaine afin qu’il soit protégé la prochaine fois. Dans ce cas, si l’administrateur ne souhaite pas ajouter le domaine, aucune action n’est nécessaire.

Remarque

Defender for Cloud Apps ajoute toujours un suffixe aux domaines qui ne sont pas associés à l’application pour garantir une expérience utilisateur transparente.

Pour ajouter des domaines pour votre application :

Ouvrez votre application dans un navigateur, avec la barre d’outils Defender for Cloud Apps Administration Affichage visible sur votre écran.

Dans la barre d’outils Vue Administration, sélectionnez Domaines découverts.

Dans le volet Domaines découverts , notez les noms de domaine répertoriés ou exportez la liste sous forme de fichier .csv.

Le volet Domaines découverts affiche la liste de tous les domaines qui ne sont pas associés à l’application. Les noms de domaine sont complets.

Dans Microsoft Defender XDR, sélectionnez Paramètres Applications>cloud Applications>connectées Accès>conditionnel Applications contrôle d’application.

Recherchez votre application dans le tableau. Sélectionnez le menu d’options à droite, puis sélectionnez Modifier l’application.

Dans le champ Domaines définis par l’utilisateur, entrez les domaines que vous souhaitez associer à cette application.

Pour afficher la liste des domaines déjà configurés dans l’application, sélectionnez le lien Afficher les domaines d’application .

Lorsque vous ajoutez des domaines, déterminez si vous souhaitez ajouter des domaines spécifiques ou utiliser un astérisque (***** en tant que caractère générique pour utiliser plusieurs domaines à la fois.

Par exemple,

sub1.contoso.com,sub2.contoso.comsont des exemples de domaines spécifiques. Pour ajouter ces deux domaines à la fois, ainsi que d’autres domaines frères, utilisez*.contoso.com.

Pour plus d’informations, consultez Protéger les applications avec Microsoft Defender for Cloud Apps contrôle d’application d’accès conditionnel.