Protection dans le navigateur avec Microsoft Edge for Business (préversion)

Defender for Cloud Apps utilisateurs qui utilisent Microsoft Edge for Business et qui sont soumis à des stratégies de session sont protégés directement à partir du navigateur. La protection dans le navigateur réduit le besoin de proxys, améliorant ainsi la sécurité et la productivité.

Les utilisateurs protégés profitent d’une expérience fluide avec leurs applications cloud, sans problèmes de latence ou de compatibilité des applications, et avec un niveau de protection de sécurité plus élevé.

Exigences de protection dans le navigateur

Pour utiliser la protection dans le navigateur, les utilisateurs doivent être dans le profil professionnel de leur navigateur.

Les profils Microsoft Edge permettent aux utilisateurs de fractionner les données de navigation en profils distincts, où les données qui appartiennent à chaque profil sont conservées séparément des autres profils. Par exemple, lorsque les utilisateurs ont des profils différents pour la navigation personnelle et le travail, leurs favoris personnels et leur historique ne sont pas synchronisés avec leur profil professionnel.

Lorsque les utilisateurs ont des profils distincts, leur navigateur professionnel (Microsoft Edge for Business) et leur navigateur personnel (Microsoft Edge) ont des caches et des emplacements de stockage distincts, et les informations restent séparées.

Pour utiliser la protection dans le navigateur, les utilisateurs doivent également disposer des exigences environnementales suivantes :

| Conditions requises | Description |

|---|---|

| Systèmes d’exploitation | Windows 10 ou 11, macOS |

| Plateforme d’identité | Identifiant Microsoft Entra |

| versions Microsoft Edge for Business | Les deux dernières versions stables. Par exemple, si la version la plus récente de Microsoft Edge est 126, la protection dans le navigateur fonctionne pour v126 et v125. Pour plus d’informations, consultez Versions de Microsoft Edge. |

| Stratégies de session prises en charge |

Les utilisateurs qui sont servis par plusieurs stratégies, y compris au moins une stratégie qui n’est pas prise en charge par Microsoft Edge for Business, leurs sessions sont toujours servies par le proxy inverse. Les stratégies définies dans le portail Microsoft Entra ID sont également toujours prises en charge par un proxy inverse. |

Tous les autres scénarios sont automatiquement pris en charge avec la technologie de proxy inverse standard, y compris les sessions utilisateur des navigateurs qui ne prennent pas en charge la protection dans le navigateur, ou pour les stratégies non prises en charge par la protection dans le navigateur.

Par instance, les scénarios suivants sont pris en charge par le proxy inverse :

- Utilisateurs de Google Chrome.

- Utilisateurs Microsoft Edge qui sont limités à une stratégie de téléchargement de fichiers de protection.

- Utilisateurs De Microsoft Edge sur des appareils Android.

- Utilisateurs dans les applications qui utilisent la méthode d’authentification OKTA.

- Utilisateurs de Microsoft Edge en mode InPrivate.

- Utilisateurs de Microsoft Edge avec des versions antérieures du navigateur.

- Utilisateurs invités B2B.

- La session est limitée à une stratégie d’accès conditionnel définie dans Microsoft Entra ID portail.

Expérience utilisateur avec la protection dans le navigateur

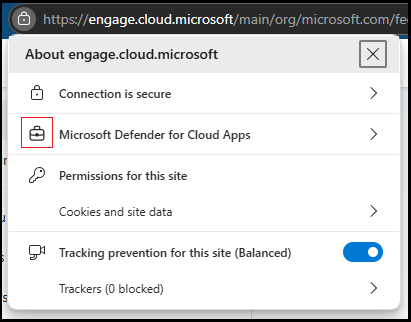

Pour confirmer que la protection dans le navigateur est active, les utilisateurs doivent sélectionner l’icône « verrou » dans la barre d’adresse du navigateur et rechercher le symbole « valise » dans le formulaire qui s’affiche. Le symbole indique que la session est protégée par Defender for Cloud Apps. Par exemple :

En outre, le .mcas.ms suffixe n’apparaît pas dans la barre d’adresses du navigateur avec protection dans le navigateur, comme il le fait avec le contrôle d’application d’accès conditionnel standard, et les outils de développement sont désactivés avec la protection dans le navigateur.

Application du profil professionnel pour la protection dans le navigateur

Pour accéder à une ressource professionnelle dans contoso.com avec une protection dans le navigateur, les utilisateurs doivent se connecter avec leur username@contoso.com profil. Si les utilisateurs tentent d’accéder à la ressource professionnelle à partir de l’extérieur du profil professionnel, ils sont invités à basculer vers le profil professionnel ou à en créer un s’il n’existe pas. Les utilisateurs peuvent également choisir de continuer avec leur profil actuel, auquel cas ils sont servis par l’architecture de proxy inverse.

Si l’utilisateur décide de créer un profil professionnel, il est invité à utiliser l’option Autoriser mon organization à gérer mon appareil. Dans ce cas, les utilisateurs n’ont pas besoin de sélectionner cette option pour créer le profil professionnel ou bénéficier d’une protection dans le navigateur.

Pour plus d’informations, consultez Microsoft Edge for Business et Comment ajouter de nouveaux profils à Microsoft Edge.

Configurer les paramètres de protection dans le navigateur

La protection dans le navigateur avec Microsoft Edge for Business est activée par défaut. Les administrateurs peuvent désactiver et activer l’intégration, et configurer une invite pour que les utilisateurs non-Microsoft Edge basculent vers Microsoft Edge pour améliorer les performances et la sécurité.

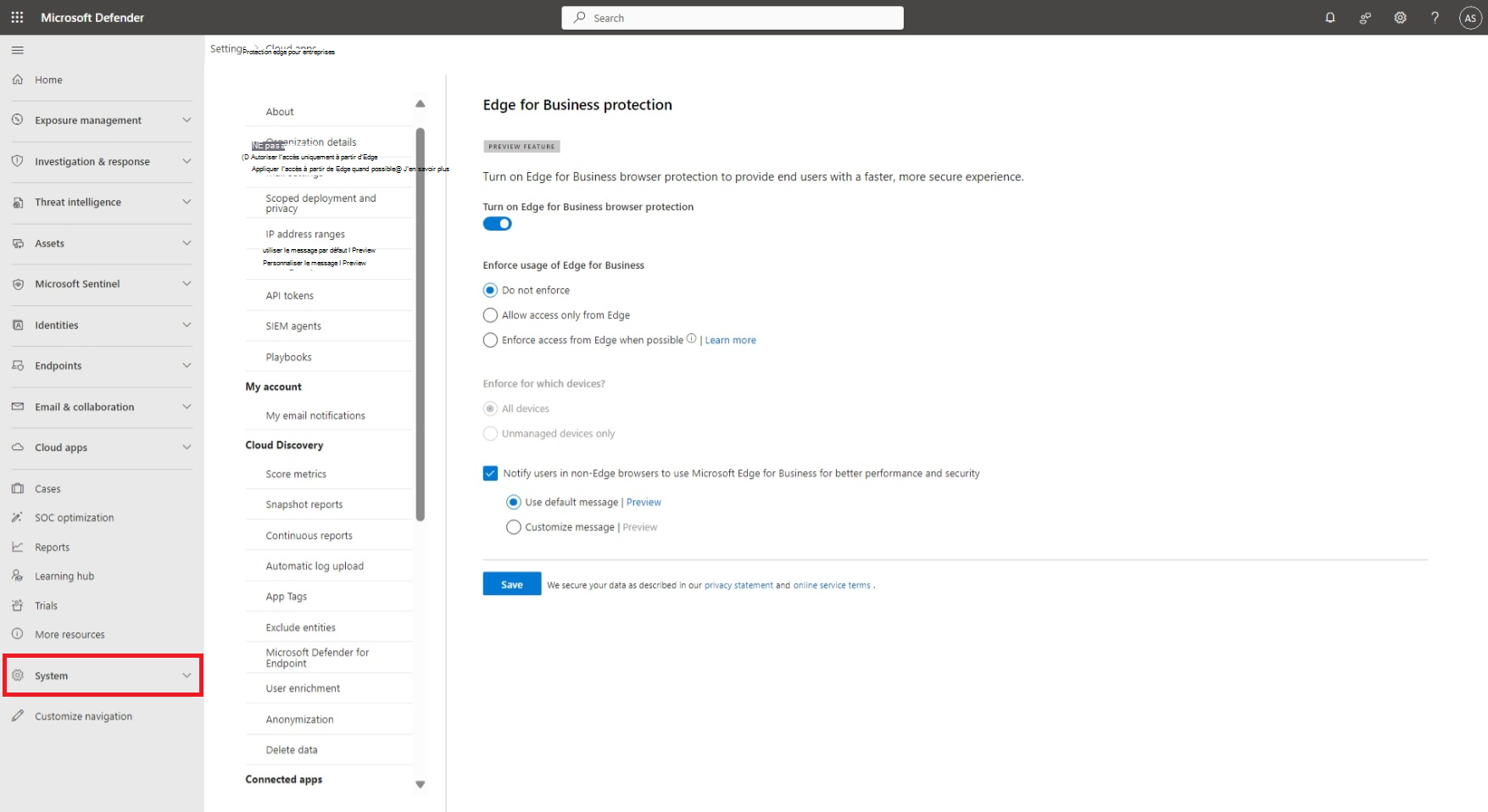

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez àParamètres>système> Applicationscloud> Contrôled’application par accès conditionnel, section >Edge for Business Protection. Ou, pour accéder directement à la page de protection Edge for Business , utilisez https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

Dans la page Protection Edge for Business , configurez les paramètres suivants en fonction des besoins :

Activer la protection du navigateur Edge entreprise : la valeur par défaut est Activé, mais vous pouvez activer le paramètre sur Désactivé.

Informez les utilisateurs des navigateurs non-Edge d’utiliser Microsoft Edge for Business pour améliorer les performances et la sécurité : si vous sélectionnez la zone case activée, sélectionnez l’une des valeurs suivantes qui s’affichent :

- Utiliser le message par défaut (par défaut)

- Personnaliser le message : entrez le texte personnalisé dans la zone qui s’affiche.

Utilisez le lien Aperçu pour afficher la notification.

Lorsque vous avez terminé d’accéder à la page De protection Edge for Business , sélectionnez Enregistrer.

Utilisation de Microsoft Purview et de la protection contre la perte de données de point de terminaison

Si le même contexte et l’action exacts sont configurés pour les stratégies de Defender for Cloud Apps et une stratégie de protection contre la perte de données (DLP) de point de terminaison Microsoft Purview, la stratégie DLP de point de terminaison est appliquée.

Par exemple, vous disposez d’une stratégie DLP de point de terminaison qui bloque le chargement d’un fichier dans Salesforce, et vous disposez également d’une stratégie de Defender for Cloud Apps qui surveille les chargements de fichiers dans Salesforce. Dans ce scénario, la stratégie DLP de point de terminaison est appliquée.

Pour plus d’informations, consultez En savoir plus sur la protection contre la perte de données.

Appliquer la protection du navigateur Microsoft Edge lors de l’accès aux applications professionnelles

Les administrateurs qui comprennent la puissance de la protection du navigateur Microsoft Edge peuvent obliger les utilisateurs à utiliser Microsoft Edge lors de l’accès aux ressources de l’entreprise. Une raison principale est la sécurité, car la barrière au contournement des contrôles de session à l’aide de Microsoft Edge est beaucoup plus élevée qu’avec la technologie de proxy inverse.

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez àParamètres>système> Applicationscloud> Contrôled’application par accès conditionnel, section >Edge for Business Protection. Ou, pour accéder directement à la page de protection Edge for Business , utilisez https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

Dans la page Protection Edge pour Entreprises , tant que l’option Activer la protection du navigateur Edge pour entreprises est activée, Appliquer l’utilisation de Edge pour Entreprises est disponible avec les valeurs suivantes :

Ne pas appliquer (par défaut)

Autoriser l’accès uniquement à partir de Edge : l’accès à l’application métier (limité aux stratégies de session) est disponible uniquement via le navigateur Microsoft Edge.

Appliquer l’accès à partir de Edge lorsque cela est possible : les utilisateurs doivent utiliser Microsoft Edge pour accéder à l’application si leur contexte le permet. Sinon, ils peuvent utiliser un autre navigateur pour accéder à l’application protégée.

Par exemple, un utilisateur est soumis à une stratégie qui ne s’aligne pas sur les fonctionnalités de protection dans le navigateur (par exemple, Protéger le fichier lors du téléchargement) OU le système d’exploitation n’est pas compatible (pour instance, Android).

Dans ce scénario, étant donné que l’utilisateur n’a pas de contrôle sur le contexte, il peut choisir d’utiliser un autre navigateur.

Si les stratégies applicables le permettent et que le système d’exploitation est compatible (Windows 10, 11, macOS), l’utilisateur doit utiliser Microsoft Edge.

Si vous sélectionnez Autoriser l’accès uniquement à partir de Microsoft Edge ou Appliquer l’accès à partir de Microsoft Edge lorsque cela est possible, le paramètre Appliquer pour quels appareils ? est disponible avec les valeurs suivantes :

- Tous les appareils (par défaut)

- Appareils non gérés uniquement

Lorsque vous avez terminé d’accéder à la page De protection Edge for Business , sélectionnez Enregistrer.

Contenu connexe

Pour plus d’informations, consultez Microsoft Defender for Cloud Apps contrôle d’application par accès conditionnel.