Créer des stratégies d’accès Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps stratégies d’accès utilisent le contrôle d’application par accès conditionnel pour fournir une surveillance et un contrôle en temps réel de l’accès aux applications cloud. Les stratégies d’accès contrôlent l’accès en fonction de l’utilisateur, de l’emplacement, de l’appareil et de l’application, et sont prises en charge pour n’importe quel appareil.

Les stratégies créées pour une application hôte ne sont pas connectées à des applications de ressources associées. Par exemple, les stratégies d’accès que vous créez pour Teams, Exchange ou Gmail ne sont pas connectées à SharePoint, OneDrive ou Google Drive. Si vous avez besoin d’une stratégie pour l’application de ressources en plus de l’application hôte, créez une stratégie distincte.

Conseil

Si vous préférez généralement autoriser l’accès lors de la surveillance des sessions ou limiter des activités de session spécifiques, créez plutôt des stratégies de session. Pour plus d’informations, consultez Stratégies de session.

Configuration requise

Avant de commencer, vérifiez que vous disposez des prérequis suivants :

Une licence Defender for Cloud Apps, soit sous forme de licence autonome, soit dans le cadre d’une autre licence.

Une licence pour Microsoft Entra ID P1, soit sous forme de licence autonome, soit dans le cadre d’une autre licence.

Si vous utilisez un fournisseur d’identité non-Microsoft, la licence requise par votre solution de fournisseur d’identité (IdP).

Les applications pertinentes intégrées au contrôle d’application d’accès conditionnel. Microsoft Entra ID applications sont automatiquement intégrées, tandis que les applications non-Microsoft IdP doivent être intégrées manuellement.

Si vous travaillez avec un fournisseur d’identité non-Microsoft, vérifiez que vous avez également configuré votre fournisseur d’identité pour qu’il fonctionne avec Microsoft Defender for Cloud Apps. Pour plus d’informations, reportez-vous aux rubriques suivantes :

Pour que votre stratégie d’accès fonctionne, vous devez également disposer d’une stratégie d’accès conditionnel Microsoft Entra ID, qui crée les autorisations pour contrôler le trafic.

Exemple : Créer des stratégies d’accès conditionnel Microsoft Entra ID à utiliser avec Defender for Cloud Apps

Cette procédure fournit un exemple général de création d’une stratégie d’accès conditionnel à utiliser avec Defender for Cloud Apps.

Dans Microsoft Entra ID accès conditionnel, sélectionnez Créer une stratégie.

Entrez un nom explicite pour votre stratégie, puis sélectionnez le lien sous Session pour ajouter des contrôles à votre stratégie.

Dans la zone Session , sélectionnez Utiliser le contrôle d’application par accès conditionnel.

Dans la zone Utilisateurs , sélectionnez pour inclure tous les utilisateurs, ou des utilisateurs et des groupes spécifiques uniquement.

Dans les zones Conditions et Applications clientes , sélectionnez les conditions et applications clientes que vous souhaitez inclure dans votre stratégie.

Enregistrez la stratégie en basculant Rapport uniquement sur Activé, puis en sélectionnant Créer.

Microsoft Entra ID prend en charge les stratégies basées sur un navigateur et non basées sur un navigateur. Nous vous recommandons de créer les deux types pour une couverture de sécurité accrue.

Répétez cette procédure pour créer une stratégie d’accès conditionnel non basée sur unrowser. Dans la zone Applications clientes , basculez l’option Configurer sur Oui. Ensuite, sous Clients d’authentification modernes, désactivez l’option Navigateur . Laissez toutes les autres sélections par défaut sélectionnées.

Remarque : l’application d’entreprise « Microsoft Defender for Cloud Apps – Contrôles de session » est utilisée en interne par le service de contrôle d’application par accès conditionnel. Vérifiez que la stratégie d’autorité de certification ne restreint pas l’accès à cette application dans les ressources cibles.

Pour plus d’informations, consultez Stratégies d’accès conditionnel et Création d’une stratégie d’accès conditionnel.

Créer une stratégie d’accès Defender for Cloud Apps

Cette procédure explique comment créer une stratégie d’accès dans Defender for Cloud Apps.

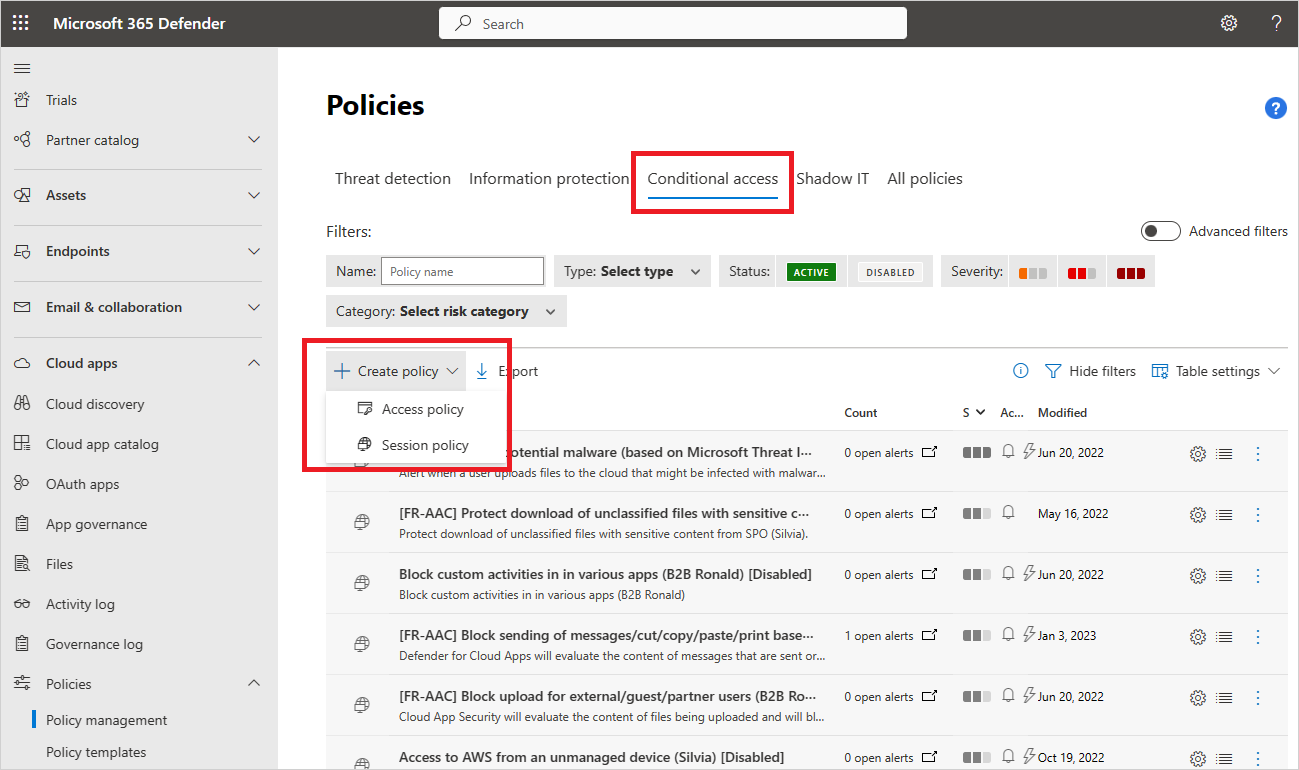

Dans Microsoft Defender XDR, sélectionnez l’onglet Gestion des > stratégies cloud > Apps > Accès conditionnel.

Sélectionnez Créer une stratégie>Stratégie d’accès. Par exemple :

Dans la page Créer une stratégie d’accès , entrez les informations de base suivantes :

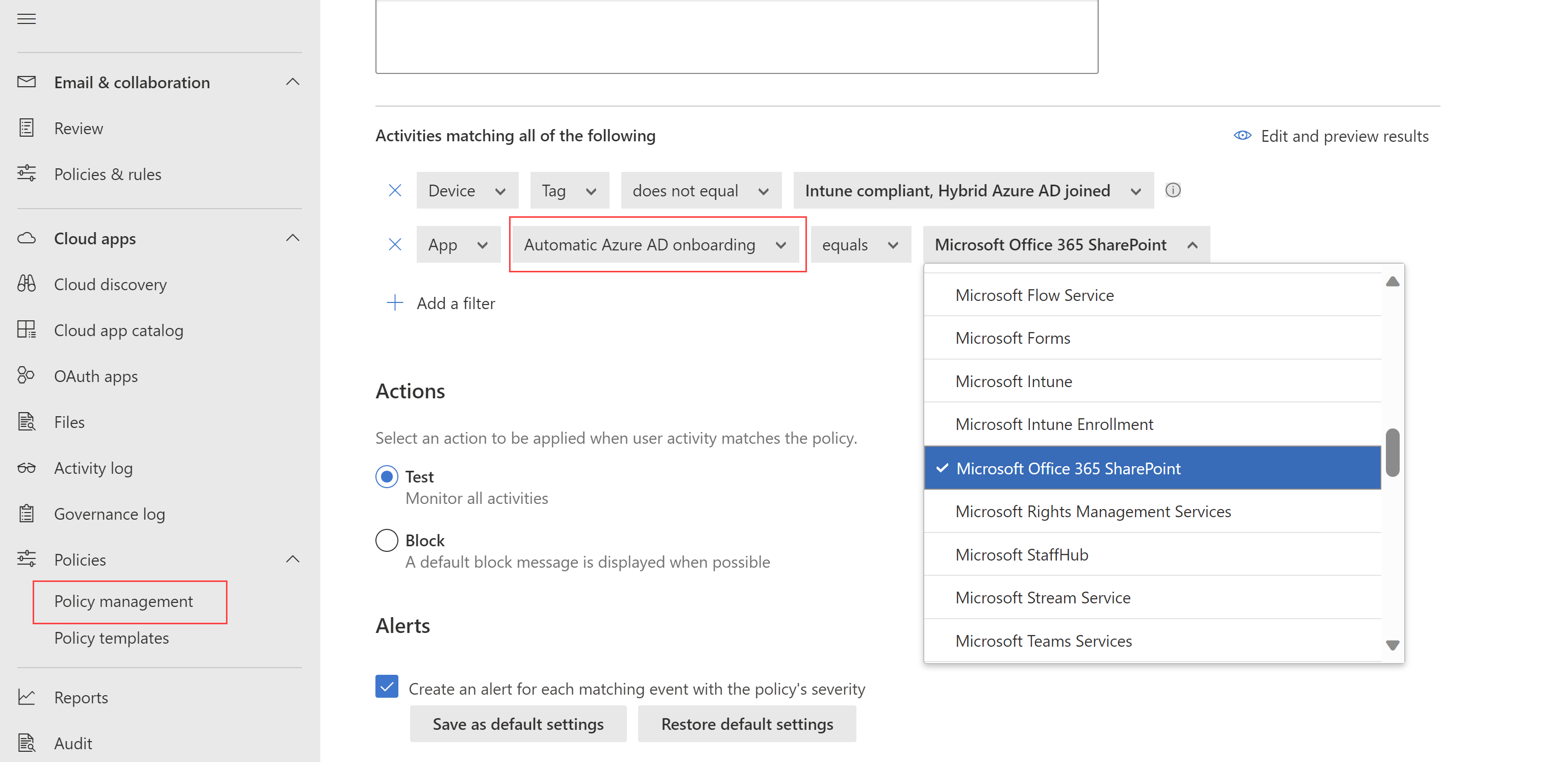

Nom Description Nom de la stratégie Un nom explicite pour votre stratégie, par exemple Bloquer l’accès à partir d’appareils non gérés Gravité de la stratégie Sélectionnez la gravité que vous souhaitez appliquer à votre stratégie. Catégorie Conserver la valeur par défaut du contrôle d’accès Description Entrez une description facultative et explicite de votre stratégie afin d’aider votre équipe à comprendre son objectif. Dans la zone Activités correspondant à toutes les zones suivantes , sélectionnez des filtres d’activité supplémentaires à appliquer à la stratégie. Les filtres incluent les options suivantes :

Nom Description Application Filtres pour une application spécifique à inclure dans la stratégie. Sélectionnez les applications en sélectionnant d’abord si elles utilisent l’intégration automatisée d’Azure AD pour les applications Microsoft Entra ID ou l’intégration manuelle pour les applications non-Microsoft IdP. Ensuite, sélectionnez l’application que vous souhaitez inclure dans votre filtre dans la liste.

Si votre application de fournisseur d’identité non-Microsoft ne figure pas dans la liste, vérifiez que vous l’avez entièrement intégrée. Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Intégrer des applications de catalogue de fournisseur d’identité non-Microsoft pour le contrôle d’application d’accès conditionnel

- Intégrer des applications personnalisées non-Microsoft IdP pour le contrôle d’application d’accès conditionnel

Si vous choisissez de ne pas utiliser le filtre d’application , la stratégie s’applique à toutes les applications marquées comme activées dans la page Paramètres Applications >> cloud Applications connectées > Contrôle d’application .

Remarque : Vous pouvez voir des chevauchements entre les applications intégrées et les applications qui nécessitent une intégration manuelle. En cas de conflit dans votre filtre entre les applications, les applications intégrées manuellement sont prioritaires.Application cliente Filtrez les applications de navigateur ou mobiles/de bureau. Appareil Filtrez les étiquettes d’appareil, telles que pour une méthode de gestion des appareils spécifique, ou les types d’appareils, tels que PC, mobile ou tablette. Adresse IP Filtrez par adresse IP ou utilisez des balises d’adresse IP précédemment attribuées. Emplacement Filtrer par emplacement géographique. L’absence d’un emplacement clairement défini peut identifier les activités à risque. IsP inscrit Filtrez les activités provenant d’un isp spécifique. Utilisateur Filtrez pour un utilisateur ou un groupe d’utilisateurs spécifique. Chaîne de l'agent utilisateur Filtrez une chaîne d’agent utilisateur spécifique. Balise d’agent utilisateur Filtrez les balises d’agent utilisateur, telles que pour les navigateurs ou systèmes d’exploitation obsolètes. Par exemple :

Sélectionnez Modifier et afficher un aperçu des résultats pour obtenir un aperçu des types d’activités qui seraient retournés avec votre sélection actuelle.

Dans la zone Actions , sélectionnez l’une des options suivantes :

Audit : définissez cette action pour autoriser l’accès en fonction des filtres de stratégie que vous définissez explicitement.

Bloquer : définissez cette action pour bloquer l’accès en fonction des filtres de stratégie que vous définissez explicitement.

Dans la zone Alertes , configurez l’une des actions suivantes en fonction des besoins :

- Créer une alerte pour chaque événement correspondant avec la gravité de la stratégie

- Envoyer une alerte sous forme d’e-mail

- Limite d’alerte quotidienne par stratégie

- Envoyer des alertes à Power Automate

Lorsque vous avez terminé, sélectionnez Créer.

Tester votre stratégie

Une fois que vous avez créé votre stratégie d’accès, testez-la en vous authentifiant auprès de chaque application configurée dans la stratégie. Vérifiez que l’expérience de votre application est comme prévu, puis case activée vos journaux d’activité.

Nous vous recommandons d’effectuer les actions suivantes :

- Créez une stratégie pour un utilisateur que vous avez créé spécifiquement à des fins de test.

- Déconnectez-vous de toutes les sessions existantes avant de vous authentifier à nouveau auprès de vos applications.

- Connectez-vous aux applications mobiles et de bureau à partir d’appareils gérés et non gérés pour vous assurer que les activités sont entièrement capturées dans le journal d’activité.

Veillez à vous connecter avec un utilisateur qui correspond à votre stratégie.

Pour tester votre stratégie dans votre application :

- Visitez toutes les pages de l’application qui font partie du processus de travail d’un utilisateur et vérifiez que les pages s’affichent correctement.

- Vérifiez que le comportement et les fonctionnalités de l’application ne sont pas affectés par des actions courantes telles que le téléchargement et le chargement de fichiers.

- Si vous travaillez avec des applications personnalisées et non-Fournisseur d’identité Microsoft, case activée chacun des domaines que vous avez ajoutés manuellement pour votre application.

Pour case activée journaux d’activité :

Dans Microsoft Defender XDR, sélectionnez Journal d’activité des applications > cloud et case activée pour les activités de connexion capturées pour chaque étape. Vous pouvez filtrer en sélectionnant Filtres avancés et en filtrant pour Le contrôle d’accès égal à la source.

Les activités de connexion à l’authentification unique sont des événements de contrôle d’application d’accès conditionnel.

Sélectionnez une activité à développer pour plus d’informations. Vérifiez que la balise Agent utilisateur indique correctement si l’appareil est un client intégré, qu’il s’agisse d’une application mobile ou de bureau, ou s’il s’agit d’un appareil géré conforme et joint à un domaine.

Si vous rencontrez des erreurs ou des problèmes, utilisez la barre d’outils d’affichage Administration pour collecter des ressources telles que .Har des fichiers et des sessions enregistrées, puis créez un ticket de support.

Créer des stratégies d’accès pour les appareils gérés par l’identité

Utilisez des certificats clients pour contrôler l’accès des appareils qui ne sont pas joints Microsoft Entra hybrides et qui ne sont pas gérés par Microsoft Intune. Déployez de nouveaux certificats sur des appareils gérés ou utilisez des certificats existants, tels que des certificats GPM tiers. Par exemple, vous pouvez déployer un certificat client sur des appareils gérés, puis bloquer l’accès à partir d’appareils sans certificat.

Pour plus d’informations, consultez Appareils gérés par identité avec contrôle d’application par accès conditionnel.

Contenu connexe

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Résolution des problèmes liés aux contrôles d’accès et de session

- Tutoriel : Bloquer le téléchargement d’informations sensibles avec le contrôle d’application par accès conditionnel

- Blocage des téléchargements sur des appareils non gérés à l’aide de contrôles de session

- Webinaire sur le contrôle d’application à accès conditionnel

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.