Résolution des problèmes de contrôle d’accès et de session pour les utilisateurs finaux

Cet article fournit aux administrateurs Microsoft Defender for Cloud Apps des conseils sur la façon d’examiner et de résoudre les problèmes courants d’accès et de contrôle de session rencontrés par les utilisateurs finaux.

Vérifier la configuration minimale requise

Avant de commencer la résolution des problèmes, assurez-vous que votre environnement répond aux exigences générales minimales suivantes pour les contrôles d’accès et de session.

| Conditions requises | Description |

|---|---|

| Licences | Vérifiez que vous disposez d’une licence valide pour Microsoft Defender for Cloud Apps. |

| Ouverture de session unique (SSO) | Les applications doivent être configurées avec l’une des solutions d’authentification unique (SSO) prises en charge : - Microsoft Entra ID à l’aide de SAML 2.0 ou OpenID Connect 2.0 - Fournisseur d’identité non-Microsoft utilisant SAML 2.0 |

| Prise en charge du navigateur | Les contrôles de session sont disponibles pour les sessions basées sur un navigateur sur les dernières versions des navigateurs suivants : - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari La protection dans le navigateur pour Microsoft Edge a également des exigences spécifiques, notamment l’utilisateur connecté avec son profil professionnel. Pour plus d’informations, consultez Exigences de protection dans le navigateur. |

| Temps d’arrêt | Defender for Cloud Apps vous permet de définir le comportement par défaut à appliquer en cas d’interruption de service, telle qu’un composant ne fonctionne pas correctement. Par exemple, vous pouvez choisir de renforcer (bloquer) ou de contourner (autoriser) les utilisateurs à effectuer des actions sur du contenu potentiellement sensible lorsque les contrôles de stratégie normaux ne peuvent pas être appliqués. Pour configurer le comportement par défaut pendant le temps d’arrêt du système, dans Microsoft Defender XDR, accédez à Paramètres>Accès conditionnel Contrôle d’application>Comportement par défaut>Autoriser ou Bloquer l’accès. |

La page d’analyse de l’utilisateur n’apparaît pas

Lors du routage d’un utilisateur via le Defender for Cloud Apps, vous pouvez informer l’utilisateur que sa session est surveillée. Par défaut, la page de surveillance de l’utilisateur est activée.

Cette section décrit les étapes de résolution des problèmes que nous vous recommandons d’effectuer si la page de surveillance de l’utilisateur est activée, mais n’apparaît pas comme prévu.

Étapes recommandées

Dans le portail Microsoft Defender, sélectionnez Paramètres Applications>cloud.

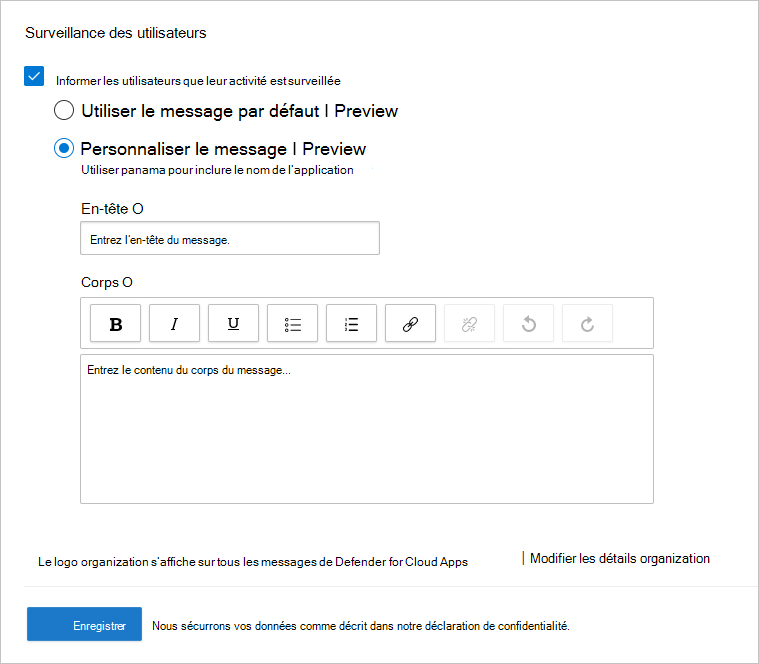

Sous Contrôle d’application à accès conditionnel, sélectionnez Surveillance de l’utilisateur. Cette page affiche les options de surveillance utilisateur disponibles dans Defender for Cloud Apps. Par exemple :

Vérifiez que l’option Notifier les utilisateurs que leur activité est surveillée est sélectionnée.

Indiquez si vous souhaitez utiliser le message par défaut ou fournir un message personnalisé :

Type de message Détails Par défaut En-tête :

L’accès à [Nom de l’application s’affiche ici] est surveillé

Body :

Pour améliorer la sécurité, votre organization autorise l’accès à [Nom de l’application apparaît ici] en mode moniteur. L’accès est disponible uniquement à partir d’un navigateur web.Personnalisé En-tête :

Utilisez cette zone pour fournir un titre personnalisé pour informer les utilisateurs qu’ils sont surveillés.

Body :

Utilisez cette zone pour ajouter d’autres informations personnalisées pour l’utilisateur, telles que les personnes à contacter avec des questions, et prend en charge les entrées suivantes : texte brut, texte enrichi, liens hypertexte.Sélectionnez Aperçu pour vérifier la page de surveillance de l’utilisateur qui s’affiche avant d’accéder à une application.

Sélectionnez Enregistrer.

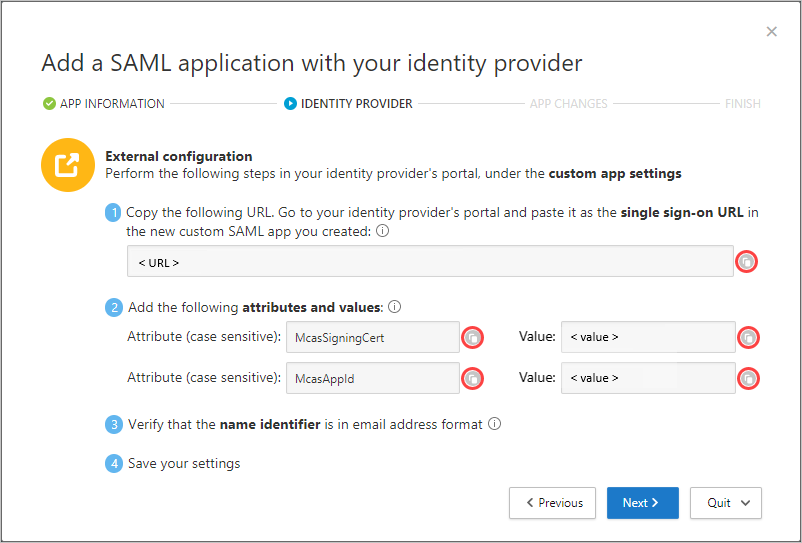

Impossible d’accéder à l’application à partir d’un fournisseur d’identité non-Microsoft

Si un utilisateur final reçoit un échec général après s’être connecté à une application à partir d’un fournisseur d’identité non-Microsoft, validez la configuration du fournisseur d’identité non-Microsoft.

Étapes recommandées

Dans le portail Microsoft Defender, sélectionnez Paramètres Applications>cloud.

Sous Applications connectées, sélectionnez Applications de contrôle d’application par accès conditionnel.

Dans la liste des applications, sur la ligne à laquelle l’application n’est pas accessible, sélectionnez les trois points à la fin de la ligne, puis sélectionnez Modifier l’application.

Vérifiez que le certificat SAML qui a été chargé est correct.

Vérifiez que les URL d’authentification unique valides sont fournies dans la configuration de l’application.

Vérifiez que les attributs et les valeurs de l’application personnalisée sont reflétés dans les paramètres du fournisseur d’identité.

Par exemple :

Si vous ne pouvez toujours pas accéder à l’application, ouvrez un ticket de support.

La page Un problème s’affiche

Parfois, pendant une session par proxy, la page Quelque chose s’est mal passé peut s’afficher. Cela peut se produire dans les cas suivants :

- Un utilisateur se connecte après avoir été inactif pendant un certain temps

- L’actualisation du navigateur et le chargement de la page prend plus de temps que prévu

- L’application de fournisseur d’identité non-Microsoft n’est pas configurée correctement

Étapes recommandées

Si l’utilisateur final tente d’accéder à une application configurée à l’aide d’un fournisseur d’identité non-Microsoft, consultez Impossible d’accéder à l’application à partir d’un fournisseur d’identité non-Microsoft et status d’application : Continuer l’installation.

Si l’utilisateur final a atteint cette page de manière inattendue, procédez comme suit :

- Redémarrez votre session de navigateur.

- Effacez l’historique, les cookies et le cache du navigateur.

Les actions du Presse-papiers ou les contrôles de fichier ne sont pas bloqués

La possibilité de bloquer les actions du Presse-papiers telles que les contrôles couper, copier, coller et fichier tels que le téléchargement, le chargement et l’impression est nécessaire pour empêcher les scénarios d’exfiltration et d’infiltration des données.

Cette capacité permet aux entreprises d’équilibrer la sécurité et la productivité pour les utilisateurs finaux. Si vous rencontrez des problèmes avec ces fonctionnalités, procédez comme suit pour examiner le problème.

Étapes recommandées

Si la session est en cours de proxy, procédez comme suit pour vérifier la stratégie :

Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Journal d’activité.

Utilisez le filtre avancé, sélectionnez Action appliquée et définissez sa valeur sur Bloqué.

Vérifiez qu’il existe des activités de fichiers bloquées :

S’il y a une activité, développez le tiroir d’activité en cliquant sur l’activité.

Sous l’onglet Général du tiroir d’activité, sélectionnez le lien stratégies correspondantes pour vérifier que la stratégie que vous avez appliquée est présente.

Si vous ne voyez pas votre stratégie, consultez Problèmes lors de la création de stratégies d’accès et de session.

Si vous voyez Accès bloqué/autorisé en raison du comportement par défaut, cela indique que le système était arrêté et que le comportement par défaut a été appliqué.

Pour modifier le comportement par défaut, dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Ensuite, sous Contrôle d’application par accès conditionnel, sélectionnez Comportement par défaut, puis définissez le comportement par défaut sur Autoriser ou Bloquer l’accès.

Accédez au portail d’administration Microsoft 365 et surveillez les notifications concernant les temps d’arrêt du système.

Si vous ne parvenez toujours pas à voir l’activité bloquée, ouvrez un ticket de support.

Les téléchargements ne sont pas protégés

En tant qu’utilisateur final, le téléchargement de données sensibles sur un appareil non géré peut être nécessaire. Dans ces scénarios, vous pouvez protéger des documents avec Protection des données Microsoft Purview.

Si l’utilisateur final ne parvient pas à chiffrer correctement le document, procédez comme suit pour examiner le problème.

Étapes recommandées

Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Journal d’activité.

Utilisez le filtre avancé, sélectionnez Action appliquée et définissez sa valeur sur Protégé.

Vérifiez qu’il existe des activités de fichiers bloquées :

En cas d’activité, développez le tiroir de l’activité en cliquant sur l’activité.

Sous l’onglet Général du tiroir d’activité, sélectionnez le lien stratégies correspondantes pour vérifier que la stratégie que vous avez appliquée est présente.

Si vous ne voyez pas votre stratégie, consultez Problèmes lors de la création de stratégies d’accès et de session.

Si vous voyez Accès bloqué/autorisé en raison du comportement par défaut, cela indique que le système était arrêté et que le comportement par défaut a été appliqué.

Pour modifier le comportement par défaut, dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Ensuite, sous Contrôle d’application par accès conditionnel, sélectionnez Comportement par défaut, puis définissez le comportement par défaut sur Autoriser ou Bloquer l’accès.

Accédez au tableau de bord Intégrité du service Microsoft 365 et surveillez les notifications relatives aux temps d’arrêt du système.

Si vous protégez le fichier avec une étiquette de confidentialité ou des autorisations personnalisées, dans la description de l’activité, vérifiez que l’extension de fichier est l’un des types de fichiers pris en charge suivants :

Word : docm, docx, dotm, dotx

Excel : xlam, xlsm, xlsx, xltx

PowerPoint : potm, potx, ppsx, ppsm, pptm, pptx

PDF si l’étiquetage unifié est activé

Si le type de fichier n’est pas pris en charge, dans la stratégie de session, vous pouvez sélectionner Bloquer le téléchargement de tout fichier qui n’est pas pris en charge par la protection native ou dont la protection native échoue.

Si vous ne parvenez toujours pas à voir l’activité bloquée, ouvrez un ticket de support.

Navigation vers une URL particulière d’une application avec suffixe et atterrissage sur une page générique

Dans certains scénarios, la navigation vers un lien peut entraîner l’arrivée de l’utilisateur sur la page d’accueil de l’application plutôt que sur le chemin d’accès complet du lien.

Conseil

Defender for Cloud Apps tient à jour une liste d’applications connues pour subir une perte de contexte. Pour plus d’informations, consultez Limitations de la perte de contexte.

Étapes recommandées

Si vous utilisez un navigateur autre que Microsoft Edge et qu’un utilisateur accède à la page d’accueil de l’application au lieu du chemin d’accès complet du lien, résolvez le problème en ajoutant .mcas.ms à l’URL d’origine.

Par exemple, si l’URL d’origine est :

https://www.github.com/organization/threads/threadnumber, remplacez-le par https://www.github.com.mcas.ms/organization/threads/threadnumber

Les utilisateurs de Microsoft Edge bénéficient de la protection dans le navigateur, ne sont pas redirigés vers un proxy inverse et ne doivent pas avoir besoin du .mcas.ms suffixe ajouté. Pour les applications qui subissent une perte de contexte, ouvrez un ticket de support.

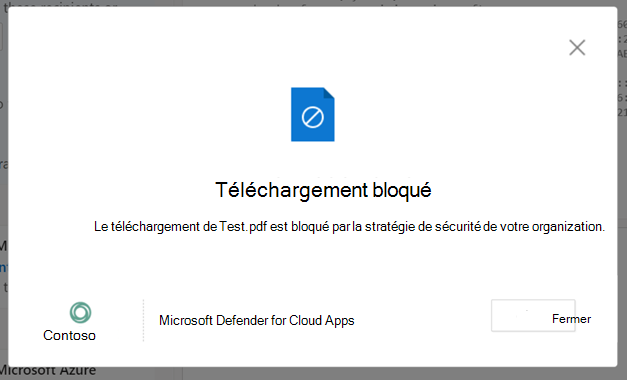

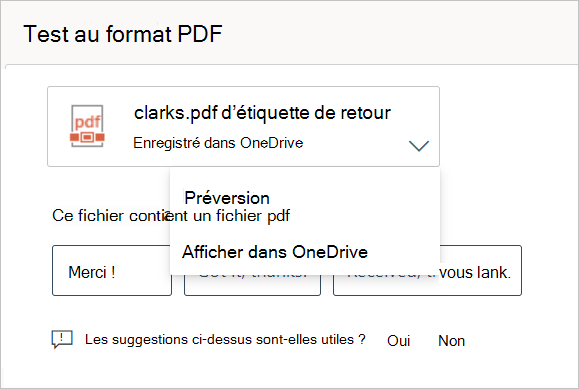

Le blocage des téléchargements entraîne le blocage des aperçus PDF

Parfois, lorsque vous affichez un aperçu ou une impression de fichiers PDF, les applications lancent un téléchargement du fichier. Cela amène Defender for Cloud Apps à intervenir pour s’assurer que le téléchargement est bloqué et que les données ne sont pas divulguées de votre environnement.

Par exemple, si vous avez créé une stratégie de session pour bloquer les téléchargements pour Outlook Web Access (OWA), l’aperçu ou l’impression de fichiers PDF peut être bloqué, avec un message comme celui-ci :

Pour autoriser la préversion, un administrateur Exchange doit effectuer les étapes suivantes :

Téléchargez le module PowerShell Exchange Online.

Connectez-vous au module. Pour plus d’informations, reportez-vous à Connexion à Exchange Online.

Après vous être connecté à l’Exchange Online PowerShell, utilisez l’applet de commande Set-OwaMailboxPolicy pour mettre à jour les paramètres de la stratégie :

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseRemarque

La stratégie OwaMailboxPolicy-Default est le nom de stratégie OWA par défaut dans Exchange Online. Certains clients ont peut-être déployé ou créé une stratégie OWA personnalisée avec un autre nom. Si vous avez plusieurs stratégies OWA, elles peuvent être appliquées à des utilisateurs spécifiques. Par conséquent, vous devez également les mettre à jour pour avoir une couverture complète.

Une fois ces paramètres définis, exécutez un test sur OWA avec un fichier PDF et une stratégie de session configurée pour bloquer les téléchargements. L’option Télécharger doit être supprimée de la liste déroulante et vous pouvez afficher un aperçu du fichier. Par exemple :

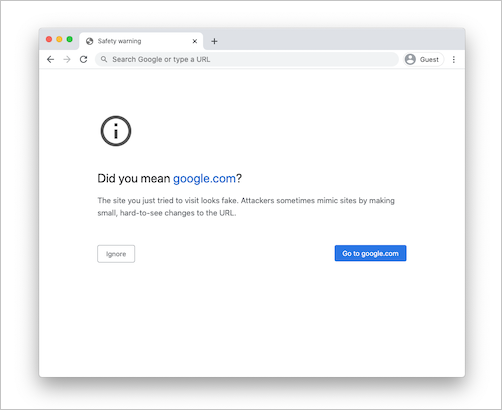

Un avertissement de site similaire s’affiche

Les acteurs malveillants peuvent créer des URL similaires aux URL d’autres sites afin d’emprunter l’identité et d’inciter les utilisateurs à croire qu’ils naviguent vers un autre site. Certains navigateurs tentent de détecter ce comportement et d’avertir les utilisateurs avant d’accéder à l’URL ou de bloquer l’accès.

Dans de rares cas, les utilisateurs sous contrôle de session reçoivent un message du navigateur indiquant un accès suspect au site. La raison en est que le navigateur traite le domaine suffixe (par exemple : .mcas.ms) comme suspect.

Ce message s’affiche uniquement pour les utilisateurs Chrome, car les utilisateurs de Microsoft Edge bénéficient de la protection dans le navigateur, sans l’architecture de proxy inverse. Par exemple :

Si vous recevez un message comme celui-ci, contactez le support microsoft pour l’adresser au fournisseur de navigateur approprié.

Autres considérations relatives à la résolution des problèmes d’applications

Lors de la résolution des problèmes d’applications, il y a d’autres éléments à prendre en compte :

La prise en charge des contrôles de session pour les navigateurs modernes Defender for Cloud Apps les contrôles de session inclut désormais la prise en charge du nouveau navigateur Microsoft Edge basé sur Chromium. Bien que nous continuions à prendre en charge les versions les plus récentes d’Internet Explorer et la version héritée de Microsoft Edge, la prise en charge est limitée et nous vous recommandons d’utiliser le nouveau navigateur Microsoft Edge.

Les contrôles de session protègent la limitation Co-Auth l’étiquetage sous l’action « protéger » n’est pas pris en charge par Defender for Cloud Apps contrôles de session. Pour plus d’informations, consultez Activer la co-création pour les fichiers chiffrés avec des étiquettes de confidentialité.