Email stratégies de marquage à l’aide de Microsoft Purview pour la conformité du gouvernement australien avec PSPF

Cet article fournit des conseils aux organisations gouvernementales australiennes sur l’utilisation de Microsoft Purview pour le marquage des e-mails. Son objectif est de démontrer que Microsoft Purview peut s’intégrer à Microsoft Exchange afin d’appliquer des marquages de protection en conformité avec PSPF le Protective Security Policy Framework (PSPF), y compris PSPF Policy 8 Annexe F : Australian Government Email Protective Marquage Standard. L’objectif de ces conseils est d’aider les organisations gouvernementales australiennes à protéger les informations et à accroître leur maturité en matière de sécurité des informations.

Protection Security Policy Framework (PSPF) Policy 8 Condition 4 stipule que les informations, y compris les e-mails, doivent être clairement identifiées à l’aide de marquages de protection appropriés :

| Conditions requises | Détails |

|---|---|

| PSPF Policy 8 Condition 4 : Marquage des informations (v2018.6) | L’expéditeur doit clairement identifier les informations sensibles et classifiées de sécurité, y compris les e-mails, à l’aide de marquages de protection applicables en utilisant des marquages de protection textuels pour marquer les informations sensibles et classifiées de sécurité (et les métadonnées associées), sauf si elles ne sont pas pratiques pour des raisons opérationnelles. |

Les marquages de protection peuvent être appliqués de nombreuses façons, par exemple par le biais de marquages de contenu d’étiquette, abordés dans le marquage du contenu des étiquettes de confidentialité. Toutefois, il est possible pour les destinataires de modifier les marquages de protection textuels dans leurs e-mails de réponse. Politique 8 de la PSPF Annexe F : Le gouvernement australien Email le marquage protecteur Standard fournit des conseils supplémentaires sur le marquage des e-mails. L’annexe F inclut la syntaxe de marquage qui peut être appliquée à l’objet de l’e-mail ou aux métadonnées d’e-mail sous la forme d’en-têtes x.

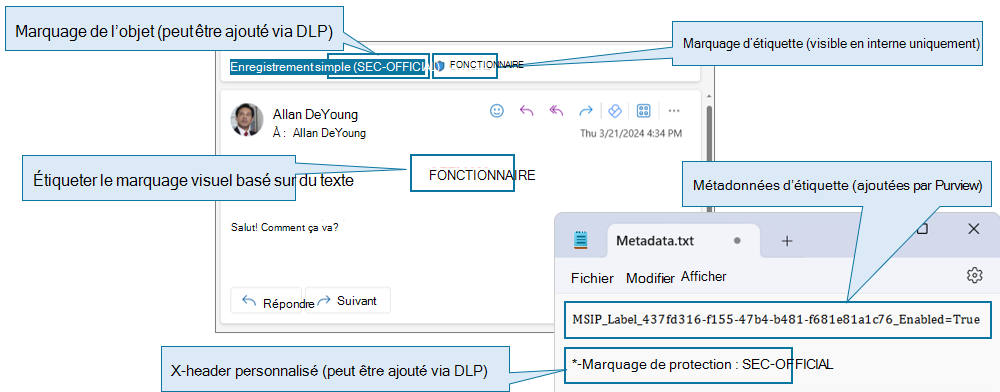

Le graphique suivant illustre les différentes méthodes de marquage disponibles et décrites dans cet article :

X-Protective-Marking x-headers

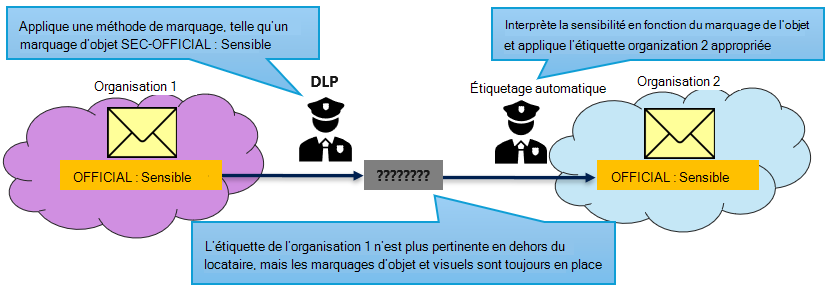

Par défaut, une étiquette de confidentialité, qui est configurée dans un environnement et qui a un ensemble de contrôles configurés pour protéger les informations associées, n’est pas automatiquement appliquée dans les environnements externes. Les éléments envoyés à un organization externes ont des métadonnées et des marquages visuels appliqués. Il incombe ensuite au organization de réception de s’assurer que les informations contenues sont correctement protégées.

Afin de s’assurer que les informations sont traitées de manière appropriée par les organisations de réception, il est important de marquer les éléments avec des indicateurs pour faciliter l’interprétation de leur classification de sécurité. Une fois interprété, l’élément est ensuite placé dans l’étendue des contrôles de sécurité de la deuxième organisation. La traduction des classifications entre les organisations est obtenue pour les e-mails à l’aide de Protection contre la perte de données Microsoft Purview (DLP) et de l’étiquetage automatique basé sur les services. DLP marque les e-mails avec des marquages que l’étiquetage automatique basé sur le service (ou un service équivalent) interprète à la fin de la réception :

Email x-headers fournissent une méthode de marquage qui concerne moins la visibilité de l’utilisateur que la garantie que les systèmes peuvent interpréter les marquages appliqués aux e-mails. Du point de vue des plateformes de messagerie, les en-têtes x constituent la source d’informations la plus fiable concernant la classification d’un élément, car ils ne peuvent pas être facilement manipulés par les utilisateurs.

Pour vous assurer que les informations basées sur les e-mails sont correctement contrôlées et protégées à mesure qu’elles circulent entre les organisations gouvernementales, l’en-tête X-protective-Marking PSPF est utilisé. Cet en-tête x est lu et interprété par les plateformes de messagerie pour tous les e-mails entrant dans un environnement d’administration, et utilisé pour appliquer des contrôles appropriés à la sensibilité des informations contenues.

Importante

L’utilisation cohérente des en-têtes x est essentielle à la réussite de ce processus, car les organisations de réception utilisent des en-têtes x pour interpréter les marquages et appliquer des contrôles pertinents.

Pour vous assurer que les en-têtes x sont cohérents entre les organisations, PSPF Policy 8 Annexe F : Australian Government Email Protective Marking Standard définit la configuration d’en-tête x suivante :

| Conditions requises | Détails |

|---|---|

| Politique 8 du PSPF Annexe F Syntaxe X-Protective-Marking |

X-Protective-Marking:VER=[version], NS=gov.au, SEC=[SecurityClassification], CAVEAT=[CaveatType]:[CaveatValue], EXPIRES=[genDate]\|[event], DOWNTO=[SecurityClassification], ACCESS=[InformationManagementMarker], NOTE=[comment], ORIGIN=[authorEmail] |

Les composants couramment configurés sont les suivants :

-

VER, qui répertorie la version de la norme sur laquelle le système est configuré (actuellement v2018.6). -

NS, qui sont les domaines dans lesquels le marquage est pertinent pour les organisations gouvernementales qui utilisent ce guide, la configuration diffère. Par exemple, le Victorian Protective Data Security Framework (VPDSF) indique qu’un domaine de vic.gov.au est utilisé ici.). -

SECs’aligne sur un marquage ou une classification (NON OFFICIEL, OFFICIEL, OFFICIEL sensible ou PROTÉGÉ). -

CAVEATest rempli si un avertissement tel que CABINET est appliqué au contenu. -

ACCESSest rempli si un marqueur imm (Information Management Marker) est appliqué au contenu.

En-tête d’origine

Contenu organization et sortant

L’annexe F de la politique 8 du PSPF indique que le ORIGIN champ : « capture l’adresse e-mail de l’auteur afin que la personne qui a initialement classifié le message électronique soit toujours connue. Ce n’est pas nécessairement la même chose que dans le champ RFC5322 à partir du champ.

Importante

Une erreur courante consiste à configurer le ORIGIN champ via une règle de flux de courrier qui marque l’adresse de l’expéditeur sur le champ d’origine du courrier sortant. Cette configuration entraîne la modification du champ chaque fois qu’une activité de réponse ou de transfert se produit. Cette configuration ne répond pas à l’exigence PSPF, car le ORIGIN champ ne doit pas changer une fois défini.

Contenu externe et entrant

L’élément le plus important du ORIGIN champ est l’entité d’origine. La politique 8 du PSPF définit l’origine comme « l’entité qui a initialement généré les informations ou reçu les informations de l’extérieur du gouvernement australien ». Pour capturer les informations d’entité d’origine dans le ORIGIN champ, nous pourrions utiliser une adresse e-mail générique. Par exemple : info@entity.gov.au. Cette adresse e-mail est marquée dans le champ d’origine de tous les messages électroniques générés par un organization, ce qui permet de respecter l’intention des exigences.

Si des informations supplémentaires sur les spécificités d’un e-mail, telles que l’expéditeur d’origine, le destinataire ou la personne qui a transféré un e-mail, sont nécessaires, des services tels que le suivi des messages dans Exchange Online et la recherche de contenu eDiscovery peuvent être utilisés pour faire apparaître ces informations.

Utilisation de deux-points dans les champs d’en-tête

RFC 5322 : Format de message Internet et RFC 822 : Standard pour le format des messages texte Internet ARPA indiquent que le caractère spécial deux-points doit être utilisé comme délimiteur entre les noms de champ x-headers et le corps du champ.

L’interface Microsoft Purview dans les services Microsoft 365 respecte les normes RFC et autorise un signe deux-points : et est traitée comme prévu pour les clients australiens.

Risque de suppression de l’en-tête x

Lorsque des organisations gouvernementales australiennes travaillent avec des plateformes de messagerie et des clients non-entreprises, le système de l’autre organization peut supprimer les en-têtes x des e-mails de réponse. Les plateformes de messagerie d’entreprise, telles que les Exchange Online et les clients tels qu’Outlook, veillent à ce que lorsque les utilisateurs répondent à des e-mails, les métadonnées de courrier importantes, y compris les en-têtes x, sont conservées. D’autres clients, notamment les plateformes de messagerie anonyme et les clients de messagerie d’appareils mobiles natifs, sont susceptibles de supprimer les métadonnées de messagerie qu’ils ne comprennent pas. Cela a un impact à la fois sur la sécurité de la messagerie et sur l’expérience utilisateur, sauf s’il est pris en compte dans la conception.

Un e-mail envoyé à partir d’un organization typique du gouvernement australien à un utilisateur non-Microsoft 365 aura des en-têtes de protection x et d’autres métadonnées d’étiquette spécifiques à Microsoft (telles que les en-têtes msip_labels) appliqués. Ces métadonnées qui peuvent être utilisées pour garantir que chaque e-mail d’une conversation hérite de l’étiquette qui a été appliquée au message précédent. Lorsqu’un utilisateur non-Microsoft 365 répond à un e-mail marqué, sa réponse peut être supprimée uniquement en métadonnées d’e-mail essentielles. Le résultat est que l’e-mail de réponse, lorsqu’il est reçu par la plateforme de messagerie de votre organization, ne sera pas étiqueté. L’utilisateur doit ensuite sélectionner et appliquer une nouvelle étiquette sur sa réponse, en l’alignant manuellement sur le marquage de l’élément d’origine. Cette approche crée des risques de déclassification.

Bien que les en-têtes x soient la méthode idéale pour marquer les e-mails, car ils ne peuvent pas être facilement modifiés par les destinataires, Microsoft recommande que plusieurs méthodes de marquage soient configurées et utilisées dans les stratégies d’étiquetage automatique pour le gouvernement australien :

- X-Protective-Marking x-header (méthode primaire)

- Marquage basé sur l’objet (méthode auxiliaire 1)

- Étiqueter les marquages visuels à interpréter par les SIT (méthode auxiliaire 2)

Lors de l’application de plusieurs approches de marquage et d’étiquetage automatique, l’étiquette de sensibilité la plus élevée détectée dans un élément appliqué à l’élément et/ou recommandée à l’utilisateur. Cela réduit toute probabilité que le contenu soit mal étiqueté en raison d’une manipulation de destinataire ou d’un en-tête.

Les approches d’étiquetage automatique pour aider à atténuer les risques liés à l’en-tête sont décrites plus en détail dans Recommandations d’étiquetage automatique basées sur le client pour le gouvernement australien et Recommandations d’étiquetage automatique basées sur les services pour le gouvernement australien.

Application d’en-têtes X-Protective-Marking via une stratégie DLP

Une stratégie DLP peut être utilisée pour appliquer des en-têtes x-protective-marking aux e-mails.

De nouvelles stratégies DLP peuvent être créées à partir de portail de conformité Microsoft Purview. Ces stratégies doivent être créées à partir d’un modèle de stratégie personnalisé et doivent s’appliquer uniquement au service Exchange. La sélection de ce service uniquement permet de voir toutes les conditions spécifiques de l’échange. Si d’autres services sont sélectionnés, la liste affiche uniquement les conditions communes à tous les services sélectionnés.

La stratégie doit contenir une règle pour chaque étiquette de confidentialité publiée pour les utilisateurs.

Importante

Une stratégie DLP unique contenant plusieurs règles qui appliquent des marquages d’objet et d’en-tête x est recommandée plutôt que plusieurs stratégies DLP. Une stratégie permettant d’effectuer ces actions pour toutes les étiquettes requises a été incluse dans un exemple de stratégie DLP appliquant des en-têtes x et des marquages d’objet.

Chaque règle doit être nommée en fonction de son objectif. Par exemple, un nom de règle Apply UNOFFICIAL x-Header. Pour les règles qui acceptent des combinaisons de marquages, les noms d’étiquettes peuvent dépasser la longueur autorisée pour les noms de règles DLP. Pour cette raison, la troncation est requise. Dans les exemples de stratégies DLP pour appliquer des en-têtes x et des marquages d’objet , la mise en garde ou les imMs ont été raccourcis pour tenir compte de cela.

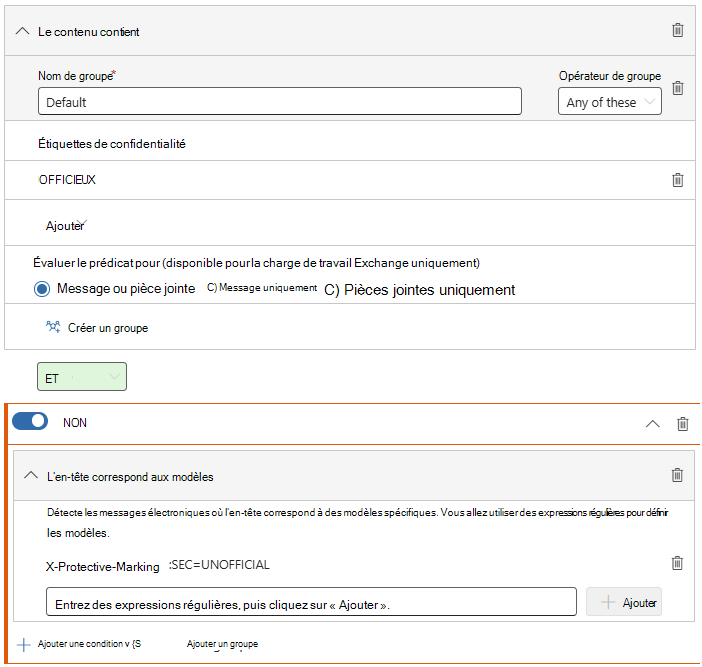

Les règles doivent avoir une condition de contenu contenant> uneétiquette de confidentialité, puis avoir l’étiquette pertinente pour la règle sélectionnée.

Les options d’évaluation du prédicat pour le message ou la pièce jointe doivent être sélectionnées, car cela permet de garantir que les en-têtes x appliqués aux e-mails prennent en compte les pièces jointes plus sensibles, ce qui étend les fonctionnalités abordées dans l’héritage des étiquettes.

Les administrateurs doivent être conscients du fait que x-protective-marking x-headers peut contenir d’autres données, par exemple, des valeurs pour EXPIRES ou DOWNTO. La présence de ces informations est peu probable pour de nombreuses organisations en raison de leur utilisation limitée, mais si les données existent, elles doivent être conservées. Pour ce faire, créez un groupe de conditions à l’aide de l’opérande NOT . Cela garantit que si un en-tête existe déjà sur un élément, il n’est pas remplacé :

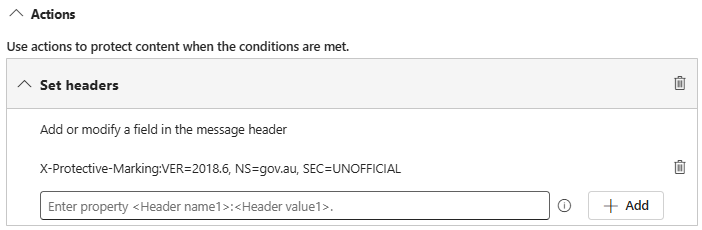

Les actions de règle sont configurées pour définir des en-têtes. La valeur d’en-tête doit ensuite s’aligner sur la valeur x-protective-marking pour l’étiquette appliquée.

Conseil

Si vous copiez des valeurs d’en-tête x à partir d’un fichier mis en forme tel qu’un document Word, certains caractères spéciaux ont pu être remplacés par un équivalent. Les virgules ou les traits d’union inversés sont des exemples de caractères qui ont pu être remplacés en raison d’une mise en forme. L’interface Microsoft Purview garantit l’hygine de configuration par le biais de la validation de formulaire. Cela peut empêcher les formulaires d’accepter certaines valeurs de texte collées. Si des problèmes sont rencontrés, retapez les caractères spéciaux à l’aide du clavier plutôt que de dépendre des valeurs collées.

Test des en-têtes X-Protective-Marking

Les stratégies DLP décrites dans cet article doivent être testées dans les environnements de test pour garantir l’exactitude et l’alignement avec l’infrastructure PSPF. Email x-headers peuvent être consultés via la plupart des clients de messagerie. Dans Outlook, selon la version du client, les en-têtes peuvent être affichés en ouvrant un e-mail et en sélectionnantPropriétés du fichier>, ou en ouvrant un message et en sélectionnant Afficher>les propriétés du message.

Microsoft Message Header Analyzer est utilisé pour afficher les informations d’en-tête, qui se trouve dans https://mha.azurewebsites.net/.

PspF Policy 8 Annexe F fournit des exemples, que vous pouvez comparer à votre propre configuration.

Marquages basés sur l’objet

Une autre approche du marquage des e-mails s’appuie sur les champs d’objet de l’e-mail, qui peuvent être modifiés pour inclure un marquage à la fin de l’objet d’un e-mail. Par exemple, « Objet de l’e-mail de test [SEC=PROTECTED] ».

Comme expliqué dans l’annexe F de la politique 8 du PSPF, les marquages basés sur l’objet peuvent être facilement manipulés pendant la génération ou le transport des e-mails. Toutefois, pour atténuer le risque de suppression des en-têtes x, les marquages basés sur l’objet aident les situations où les plateformes de messagerie ou les clients ont supprimé des métadonnées de messagerie. Par conséquent, le marquage basé sur l’objet doit être utilisé comme méthode auxiliaire pour les x-headers.

| Conditions requises | Détails |

|---|---|

| PspF Policy 8 - Appliquer des marquages de protection par le biais des métadonnées | Pour les e-mails, l’approche recommandée est que les entités appliquent des marquages de protection à l’extension d’en-tête de message Internet, conformément à la Standard Email marquage de protection à l’annexe G. Cela facilite la construction et l’analyse par les passerelles de messagerie et les serveurs, et permet la gestion des informations en fonction du marquage de protection. Lorsqu’une extension d’en-tête de message Internet n’est pas possible, des marquages de protection sont placés dans le champ d’objet d’un e-mail. |

Remarque

Bien que le marquage basé sur l’objet soit moins technique que les approches basées sur l’en-tête x, il s’agit toujours d’une méthode tout à fait valide pour appliquer des marquages aux e-mails.

Application de marquages d’e-mail basés sur l’objet

Comme avec les x-headers, les marqueurs basés sur l’objet sont appliqués via des stratégies DLP. Les stratégies doivent être créées à partir du modèle de stratégie personnalisé et s’appliquer uniquement au service Exchange.

Vérifiez que la stratégie contient une règle pour chaque étiquette de confidentialité. Un exemple de nom de règle approprié est Appliquer le marquage d’objet NON OFFICIEL. Comme avec les règles basées sur l’en-tête x, les noms de règle sont susceptibles de dépasser les valeurs autorisées lorsque des combinaisons de marquages sont utilisées. Pour cette raison, les exemples d’exemples de stratégies DLP pour appliquer des en-têtes x et des marquages d’objet appliquent la troncation aux noms de mise en garde ou de machines imMs.

Ces règles ont besoin d’une condition de contenu contenant , puis de l’étiquette de confidentialité appropriée pour la règle. Il n’est pas nécessaire d’appliquer des exceptions pour les règles appliquant des marquages d’objet.

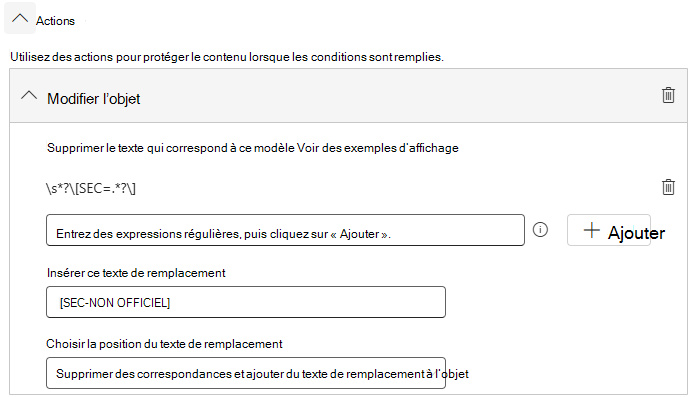

L’action de règle doit être configurée pour modifier l’objet.

L’action modifier l’objet doit être configurée avec une expression régulière (RegEx) de \s*?\[SEC=.*?\]. Cette RegEx vérifie et supprime les valeurs dans les données entre crochets commençant par [SEC=. Il supprime également les espaces avant les marquages.

L’utilisation de cette méthode basée sur RegEx pour réappliquer les marquages d’objet garantit que la duplication des marquages ne se produit pas (par exemple, [SEC=NON OFFICIEL] [SEC=NON OFFICIEL]). Les stratégies DLP peuvent le faire en supprimant et en remplaçant le marquage de l’objet par la valeur de la source de vérité, qui dans ce cas est l’étiquette de l’e-mail.

Dans le champ Insérer ce texte de remplacement , entrez le texte utilisé comme marquage basé sur l’objet. Il est souhaitable de préfixer le marquage appliqué via le texte de remplacement avec un caractère d’espace (par exemple, « [SEC=NON OFFICIEL]'), car il permet de s’assurer qu’un espace est présent après la fin de l’objet de l’e-mail et avant le marquage. Assurez-vous que votre RegEx inclut les espaces de détection (\s*?) dans le modèle modifier l’objet afin de maintenir la cohérence de l’expérience. Sans regEx, les espaces pourraient facilement s’empiler avant le marquage.

La position du texte de remplacement doit être définie pour supprimer les correspondances et ajouter du texte de remplacement à l’objet.

Importante

Une stratégie DLP unique contenant plusieurs règles qui appliquent des marquages d’objet et d’en-tête x est recommandée plutôt que plusieurs stratégies DLP. Une stratégie permettant d’effectuer ces actions pour toutes les étiquettes requises a été incluse dans un exemple de stratégie DLP appliquant des en-têtes x et des marquages d’objet.

Exemple de stratégie DLP pour appliquer des en-têtes x et des marquages d’objet

La stratégie DLP suivante est destinée à appliquer des en-têtes x-protective-marking et des marquages d’objet aux e-mails.

Nom de la stratégie : Ajouter un marquage d’objet et d’en-tête x PSPF

Services applicables : Échanger

| Règle | Conditions | Actions |

|---|---|---|

UNOFFICIAL append subject |

Le contenu contient l’étiquette de confidentialité : NON OFFICIEL | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=UNOFFICIAL]

Position : supprimer les correspondances et ajouter |

UNOFFICIAL add x-header |

Le contenu contient l’étiquette de confidentialité : NON OFFICIEL | Définir l’en-tête :X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=UNOFFICIAL Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=UNOFFICIAL |

OFFICIAL append subject |

Le contenu contient l’étiquette de confidentialité : OFFICIAL | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=OFFICIAL]

Position : supprimer les correspondances et ajouter |

OFFICIAL add x-header |

Le contenu contient l’étiquette de confidentialité : OFFICIAL | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=OFFICIAL |

OFFICIAL Sensitive append subject |

Le contenu contient l’étiquette de confidentialité : OFFICIAL Sensitive | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=OFFICIAL:Sensitive]

Position : supprimer les correspondances et ajouter |

OFFICIAL Sensitive add x-header |

Le contenu contient l’étiquette de confidentialité : OFFICIAL Sensitive | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive |

OFFICIAL Sensitive PP append subject |

Le contenu contient l’étiquette de confidentialité : CONFIDENTIALITÉ PERSONNELLE SENSIBLE OFFICIELLE | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=OFFICIAL:Sensitive, ACCESS=Personal-Privacy]

Position : supprimer les correspondances et ajouter |

OFFICIAL Sensitive PP add x-header |

Le contenu contient l’étiquette de confidentialité : CONFIDENTIALITÉ PERSONNELLE SENSIBLE OFFICIELLE | Définir l’en-tête :X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, ACCESS=Personal-Privacy Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive, ACCESS=Personal-Privacy |

OFFICIAL Sensitive LP append subject |

Le contenu contient l’étiquette de confidentialité : privilège juridique sensible officiel | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=OFFICIAL:Sensitive, ACCESS=Legal-Privilege]

Position : supprimer les correspondances et ajouter |

OFFICIAL Sensitive LP add x-header |

Le contenu contient l’étiquette de confidentialité : privilège juridique sensible officiel | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, ACCESS=Legal-Privilege Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legal-Privilege |

OFFICIAL Sensitive LS append subject |

Le contenu contient l’étiquette de confidentialité : SECRET LÉGISLATIF SENSIBLE OFFICIEL | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy]

Position : supprimer les correspondances et ajouter |

OFFICIAL Sensitive LS adds x-header |

Le contenu contient l’étiquette de confidentialité : SECRET LÉGISLATIF SENSIBLE OFFICIEL | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy Sauf si l’en-tête correspond aux modèles : X-Protective-Marking: SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy |

OFFICIAL Sensitive NC append subject |

Le contenu contient l’étiquette de confidentialité : CABINET NATIONAL SENSIBLE OFFICIEL | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=OFFICIAL:Sensitive, CAVEAT=SH:NATIONAL-CABINET]

Position : supprimer les correspondances et ajouter |

OFFICIAL Sensitive NC add x-header |

Le contenu contient l’étiquette de confidentialité : CABINET NATIONAL SENSIBLE OFFICIEL | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, CAVEAT=SH:NATIONAL-CABINET Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive, CAVEAT=SH[-: ]NATIONAL-CABINET |

PROTECTED append subject |

Le contenu contient l’étiquette de confidentialité : PROTECTED | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=PROTECTED]

Position : supprimer les correspondances et ajouter |

PROTECTED add x-header |

Le contenu contient l’étiquette de confidentialité : PROTECTED | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=PROTECTED |

PROTECTED PP append subject |

Le contenu contient l’étiquette de confidentialité : PROTECTED Personal Privacy | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=PROTECTED, ACCESS=Personal-Privacy]

Position : supprimer les correspondances et ajouter |

PROTECTED PP add x-header |

Le contenu contient l’étiquette de confidentialité : PROTECTED Personal Privacy | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, ACCESS=Personal-Privacy Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=PROTECTED, ACCESS=Personal-Privacy |

PROTECTED LP append subject |

Le contenu contient l’étiquette de confidentialité : PROTECTED Legal Privilege | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=PROTECTED, ACCESS=Legal-Privilege]

Position : supprimer les correspondances et ajouter |

PROTECTED LP add x-header |

Le contenu contient l’étiquette de confidentialité : PROTECTED Legal Privilege | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, ACCESS=Legal-Privilege Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=PROTECTED, ACCESS=Legal-Privilege |

PROTECTED LS append subject |

Le contenu contient l’étiquette de confidentialité : SECRET LÉGISLATIF PROTÉGÉ | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=PROTECTED, ACCESS=Legislative-Secrecy]

Position : supprimer les correspondances et ajouter |

PROTECTED LS add x-header |

Le contenu contient l’étiquette de confidentialité : SECRET LÉGISLATIF PROTÉGÉ | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, ACCESS=Legislative-Secrecy Sauf si l’en-tête correspond aux modèles : X-Protective-Marking : SEC=PROTECTED, ACCESS=Legislative-Secrecy |

PROTECTED CABINET append subject |

Le contenu contient l’étiquette de confidentialité : CABINET PROTÉGÉ | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=PROTECTED, CAVEAT=SH:CABINET]

Position : supprimer les correspondances et ajouter |

PROTECTED CABINET add x-header |

Le contenu contient l’étiquette de confidentialité : CABINET PROTÉGÉ | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, CAVEAT=SH:CABINET Sauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=PROTECTED, CAVEAT=SH[-: ]CABINET |

PROTECTED NC append subject |

Le contenu contient l’étiquette de confidentialité : PROTECTED NATIONAL CABINET | Modifiez l’objet, supprimez le texte qui correspond à : \s*?\[SEC=.*?\] Insérez ce texte de remplacement :

[SEC=PROTECTED, CAVEAT=SH:NATIONAL-CABINET]

Position : supprimer les correspondances et ajouter |

PROTECTED NC add x-header |

Le contenu contient l’étiquette de confidentialité : PROTECTED NATIONAL CABINET | Définir l’en-tête : X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, CAVEAT=SH:NATIONAL-CABINETSauf si l’en-tête correspond aux modèles : X-Protective-Marking:SEC=PROTECTED, CAVEAT=SH[-: ]NATIONAL-CABINET |

Remarque

Les règles DLP précédentes utilisent [-: ] dans RegEx, ce qui permet de mettre en correspondance un trait d’union, un signe deux-points ou un espace. Cela est destiné à prendre en charge les organisations qui vous envoient des informations, mais en raison d’une maturité de conformité inférieure ou d’une configuration obsolète, ne peut pas appliquer de caractères deux-points aux en-têtes x.