Infrastruktuurin ketjuttaminen

Infrastruktuurin ketjutus käyttää erittäin yhdistettyjen tietojoukkojen välisiä suhteita tutkimuksen laatimiseen. Tämä prosessi on uhkainfrastruktuurianalyysin ydin, ja sen avulla organisaatiot voivat näyttää uusia yhteyksiä, ryhmiteltää samankaltaisia hyökkäystoimintoja ja perustella oletuksia tapausten käsittelyn aikana.

Ennakkovaatimukset

Tutustu seuraaviin Defender TI -artikkeleihin:

Tarvitset vain lähtökohdan

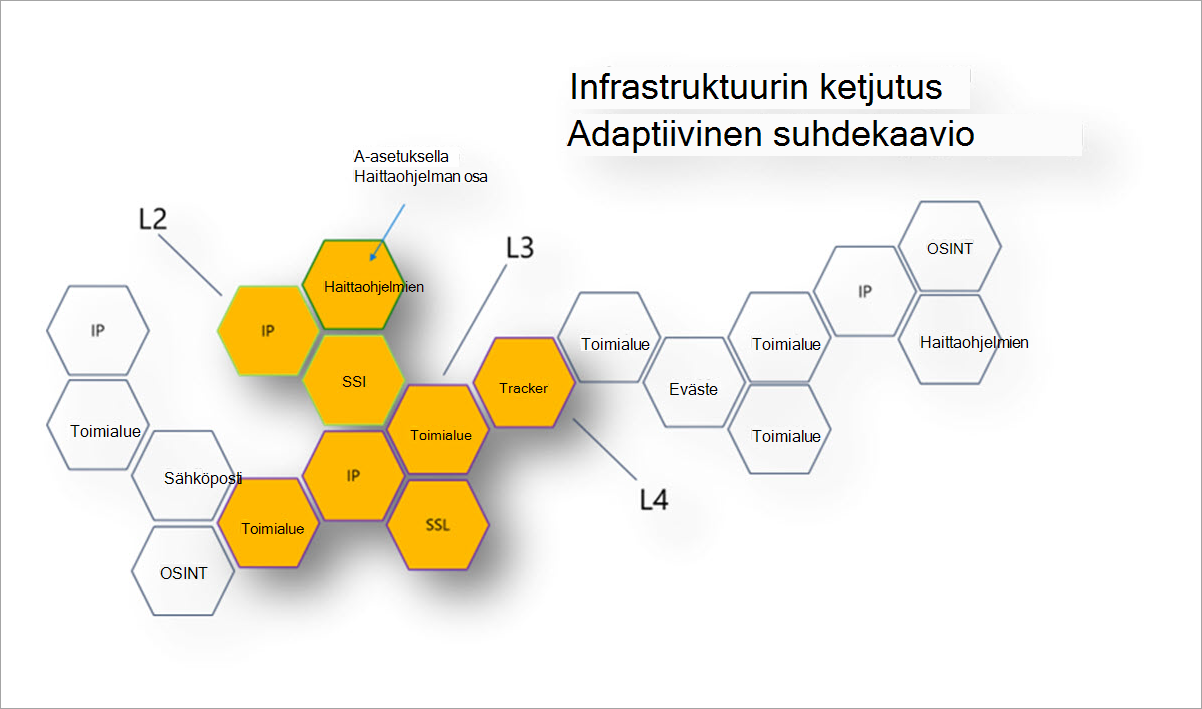

Näemme hyökkäyskampanjoiden käyttävän monenlaisia hämäystekniikoita - yksinkertaisesta geosuodatuksesta monimutkaisiin taktiikoihin, kuten passiiviseen käyttöjärjestelmän sormenjälkiin. Nämä tekniikat voivat mahdollisesti pysäyttää ajan tutkinnan pisteen raiteillaan. Edellisessä kuvassa korostetaan infrastruktuurin ketjutuksen käsitettä. Tietojen rikastamisominaisuuden avulla voimme aloittaa haittaohjelmalla, joka yrittää muodostaa yhteyden IP-osoitteeseen (mahdollisesti komento- ja hallintapalvelimeen). Kyseisessä IP-osoitteessa on saattanut olla TLS-varmenne, jolla on yleinen nimi, kuten toimialuenimi. Tämä toimialue saattaa olla yhdistetty sivuun, joka sisältää koodissa yksilöllisen seurannan, kuten NewRelicID tai jokin muu analytiikkatunnus, jonka olisimme saattaneet havaita muualla. Tai ehkä toimialue on historiallisesti yhdistetty muuhun infrastruktuuriin, joka saattaa valottaa tutkimuksiamme. Tärkein seikka on, että yksi asiayhteydestä poistettu arvopiste ei ehkä ole erityisen hyödyllinen, mutta kun havaitsemme luonnollisen yhteyden kaikkiin muihin teknisiin tietoihin, voimme alkaa ommella yhteen tarinaa.

Vastustajan ulkopuolinen perspektiivi

Vastustajan ulkopuolinen perspektiivi mahdollistaa sen, että he voivat hyödyntää jatkuvasti laajenevaa verkko- ja mobiililäsnäoloasi, joka toimii palomuurin ulkopuolella.

Lähestymällä verkko- ja mobiiliominaisuuksia ja käyttämällä niitä todellisena käyttäjänä mahdollistat Microsoftin indeksointi-, skannaus- ja koneoppimisteknologian, jonka avulla vastustajien veronkiertotekniikat voidaan purkaa keräämällä käyttäjäistunnon tietoja ja havaitsemalla tietojenkalastelu, haittaohjelmat, roistosovellukset, ei-toivottu sisältö ja toimialueen rikkominen suuressa mittakaavassa. Tämä lähestymistapa auttaa tarjoamaan toiminnallisia, tapahtumapohjaisia uhkahälytyksiä ja -työnkulkuja uhkien hallinnan, järjestelmätunnisteiden, analyytikoiden merkityksellisten tietojen ja vastustajien infrastruktuuriin liittyvien mainepisteiden muodossa.

Kun uhkia koskevia tietoja tulee enemmän saataville, analyytikoilta vaaditaan enemmän työkaluja, koulutusta ja vaivaa tietojoukkojen ja vastaavien uhkien ymmärtämiseksi. Microsoft Defender Threat Intelligence (Defender TI) yhdistää nämä ponnistelut tarjoamalla yhden näkymän useisiin tietolähteisiin.