Tietojoukot

Microsoft keskittää useita tietojoukkoja Microsoft Defender Threat Intelligence (Defender TI), mikä helpottaa Microsoftin asiakkaiden ja yhteisön infrastruktuurianalyysien tekemistä. Microsoftin ensisijaisena painopisteenä on tarjota mahdollisimman paljon tietoja Internet-infrastruktuurista erilaisten suojauskäyttötapausten tukemiseksi.

Microsoft kerää, analysoi ja indeksoi Internet-tietoja auttaakseen sinua:

- Uhkien tunnistaminen ja niihin vastaaminen

- Priorisoi tapaukset

- Organisaatioosi kohdistettuihin toimijaryhmiin liittyvä infrastruktuurin ennakoiva tunnistaminen

Microsoft kerää Internet-tietoja passiivisen toimialueen nimijärjestelmän (PDNS) tunnistinverkon, näennäiskäyttäjien maailmanlaajuisen välityspalvelinverkoston, porttitarkistusten ja muiden haittaohjelmien lähteiden kautta ja lisäsi DNS-tietoja.

Nämä Internet-tiedot on luokiteltu kahteen erilliseen ryhmään: perinteiseen ja kehittyneeseen ryhmään. Perinteisiä tietojoukkoja ovat muun muassa seuraavat:

Kehittyneitä tietojoukkoja ovat muun muassa seuraavat:

Kehittyneet tietojoukot kerätään noudattamalla indeksoitujen verkkosivujen Document Object Modelia (DOM). Lisäksi komponentteja ja jäljittimiä tarkkaillaan havaitsemissäännöistä, jotka käynnistetään porttitarkistusten bannerivastausten tai TLS-varmennetietojen perusteella.

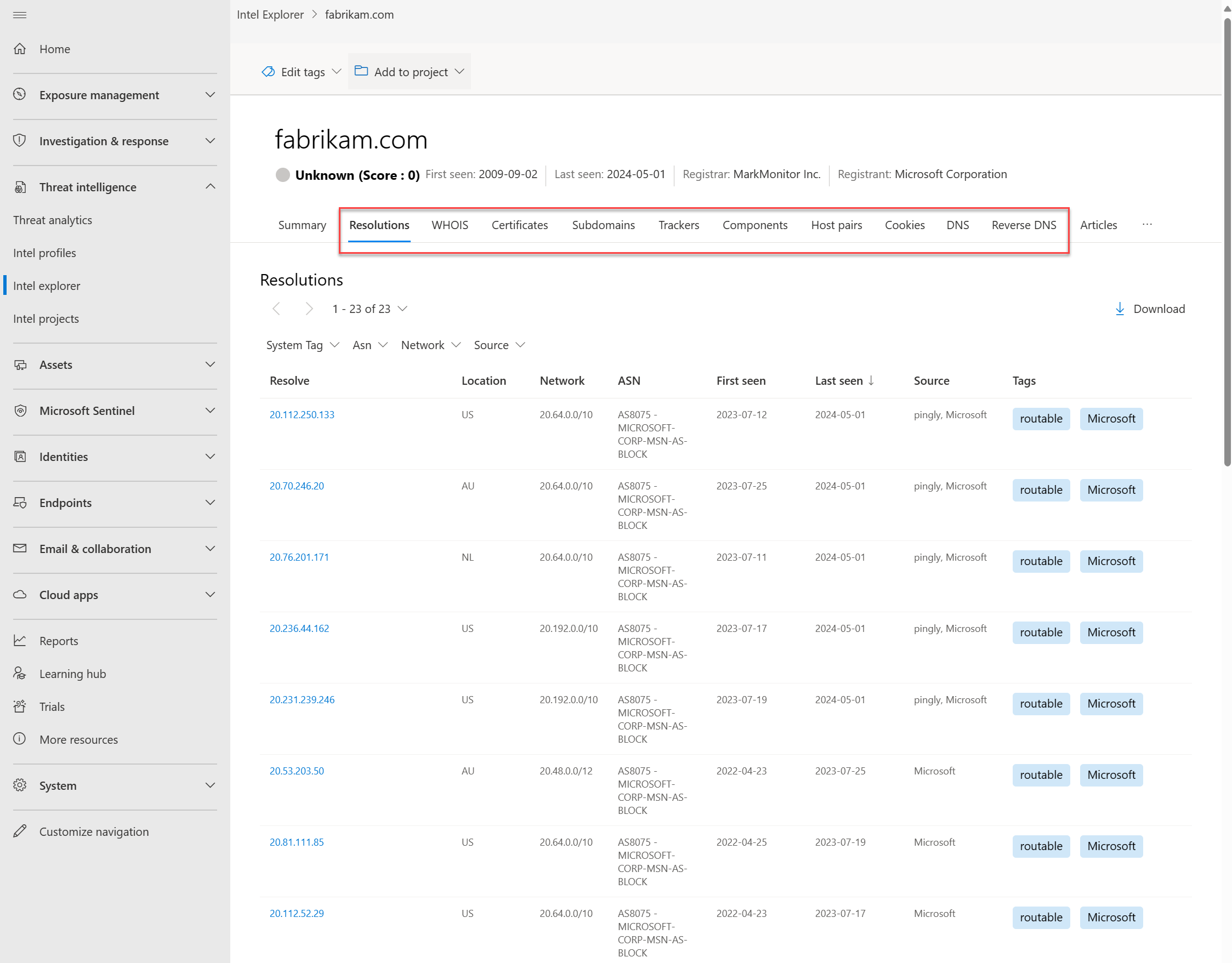

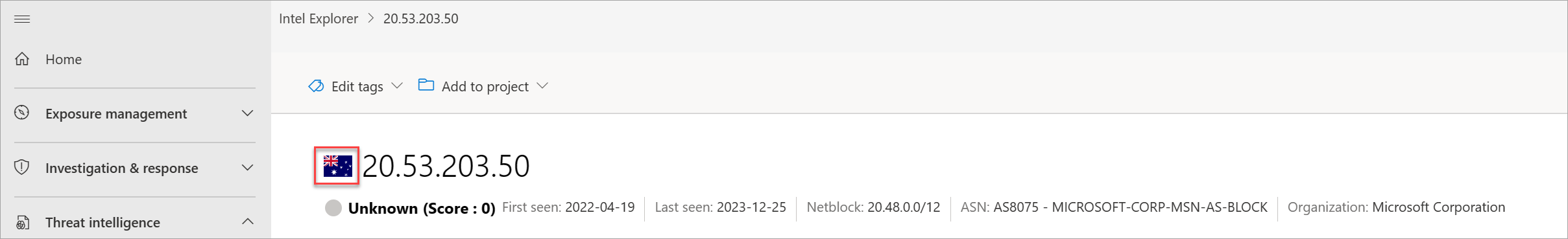

Päätöslauselmat

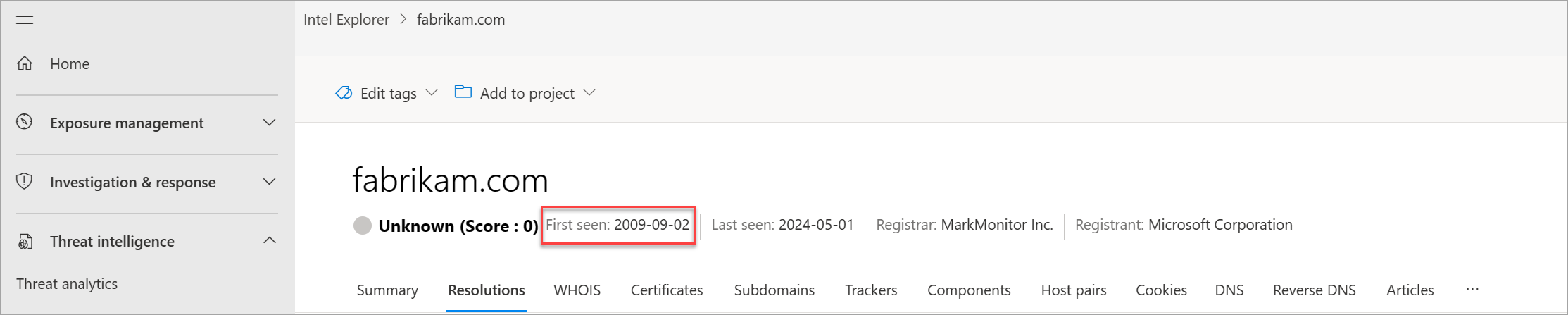

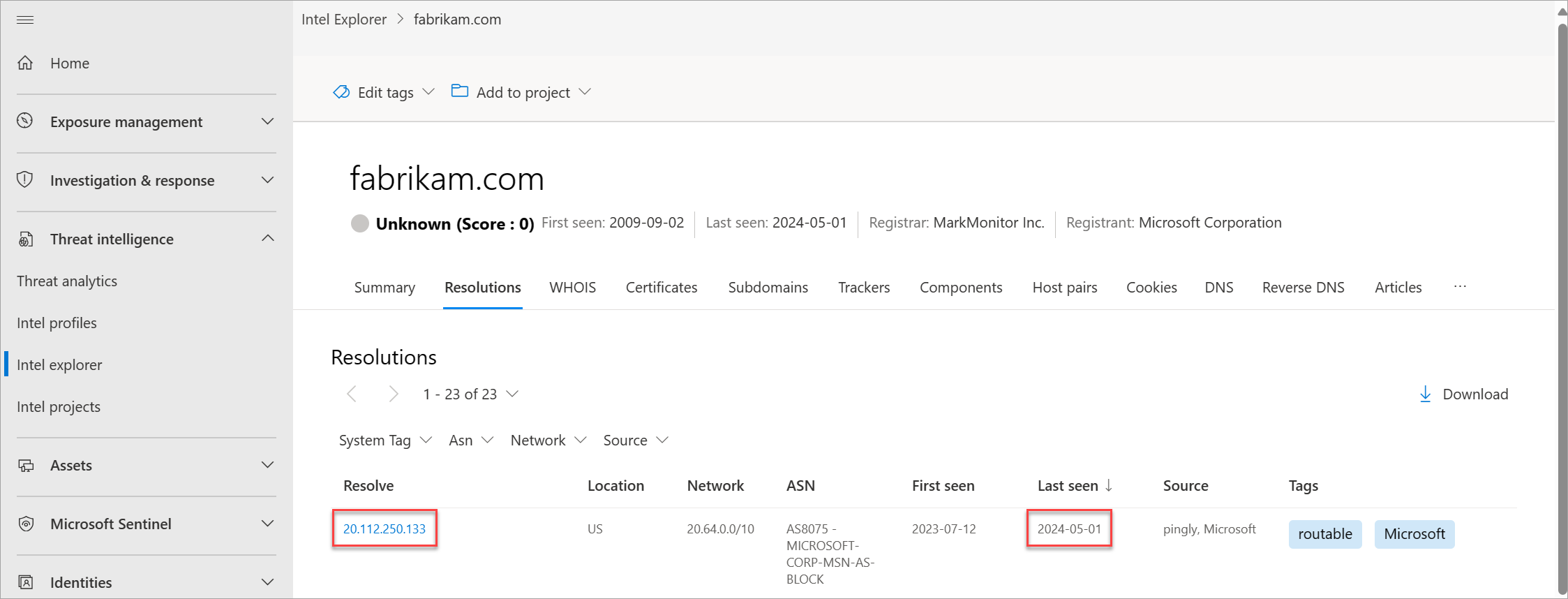

PDNS on tietuejärjestelmä, joka tallentaa tietyn sijainnin, tietueen ja aikavälin DNS-ratkaisutiedot. Tämän historiallisen tarkkuuden tietojoukon avulla voit tarkastella, mitkä toimialueet on ratkaistu IP-osoitteeksi ja päinvastoin. Tämä tietojoukko mahdollistaa aikaan perustuvan korrelaation toimialueen tai IP-päällekkäisyyden perusteella.

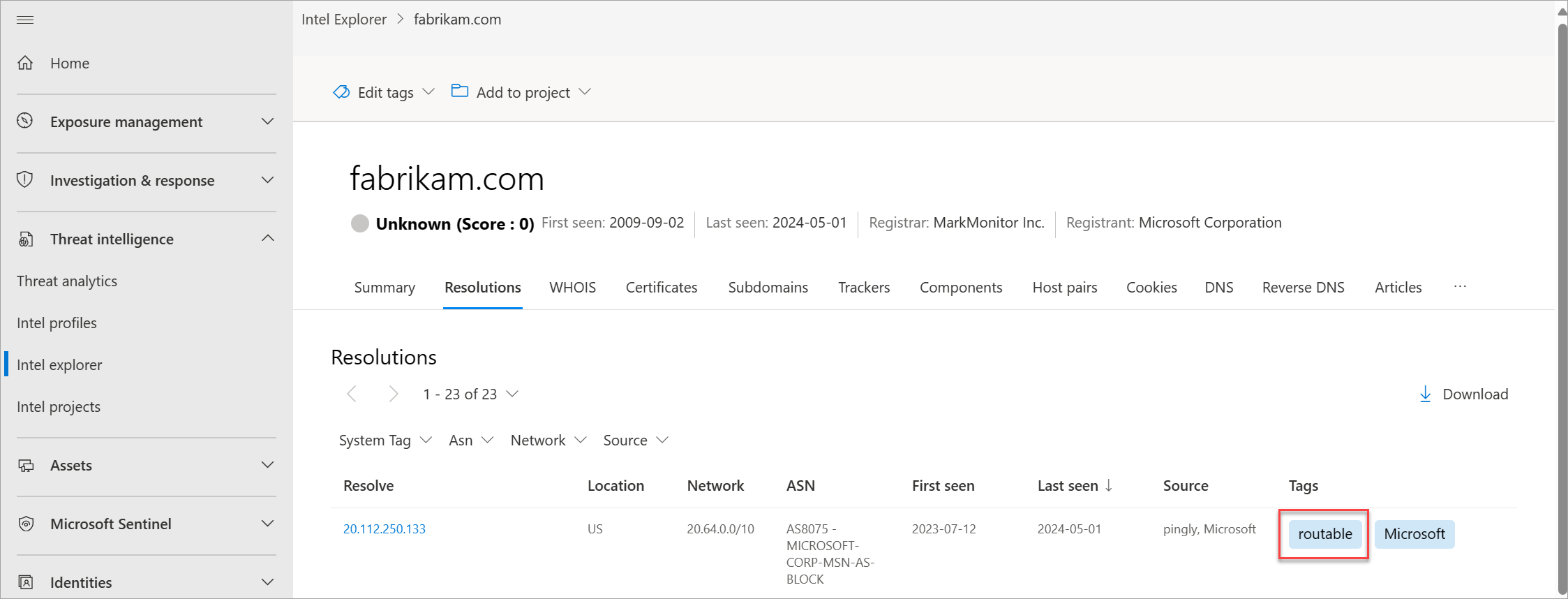

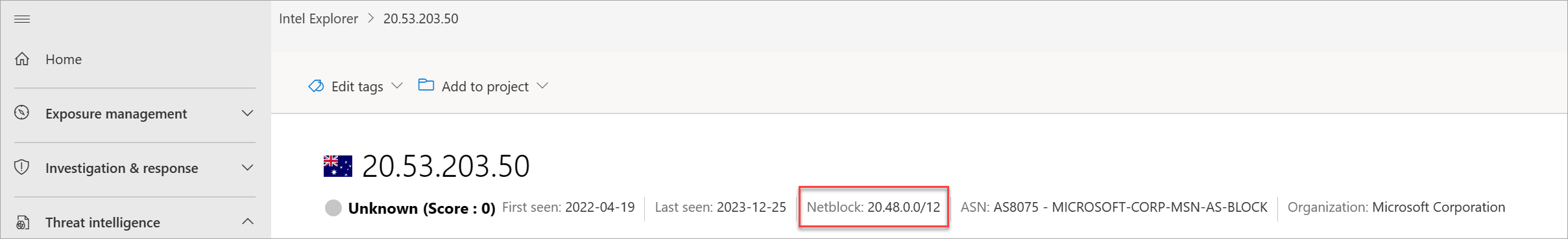

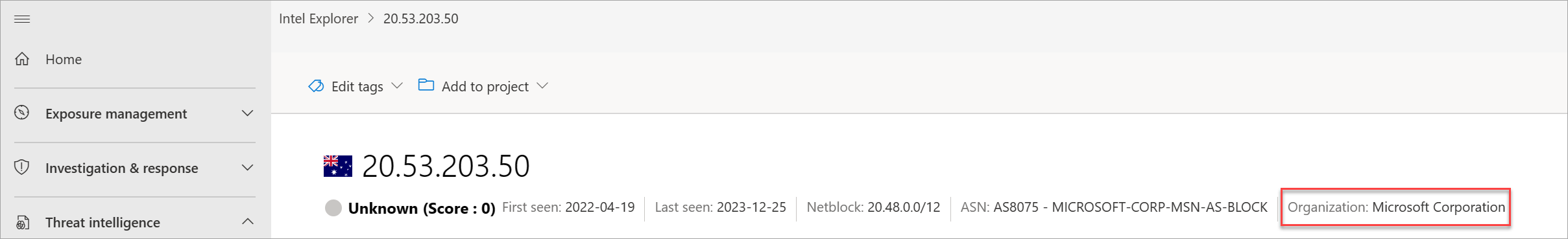

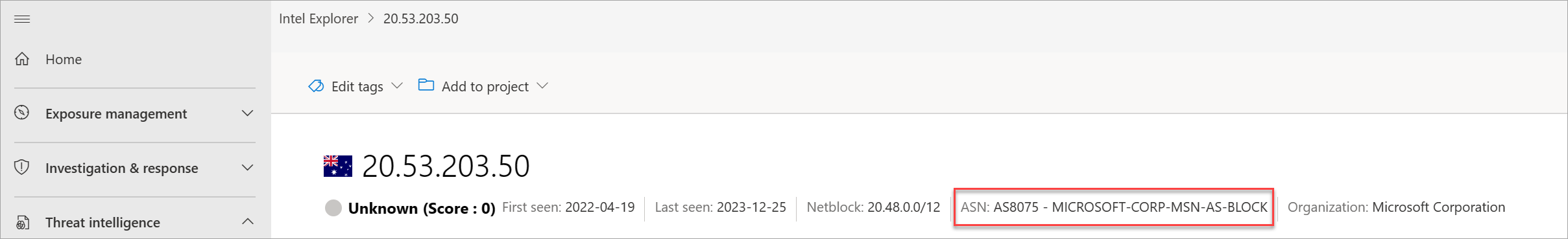

PDNS saattaa mahdollistaa aiemmin tuntemattoman tai äskettäin seisovan uhkatoimijainfrastruktuurin tunnistamisen. Estävien luetteloiden indikaattorien ennakoiva lisääminen voi katkaista viestintäpolut ennen kampanjoiden toimintaa. Tietuetarkkuustiedot ovat käytettävissä Ratkaisut-välilehdellä, joka sijaitsee Intel Explorer -sivulla Microsoft Defender portaalissa. DNS-välilehdessä on käytettävissä lisää DNS-tietuetyyppejä .

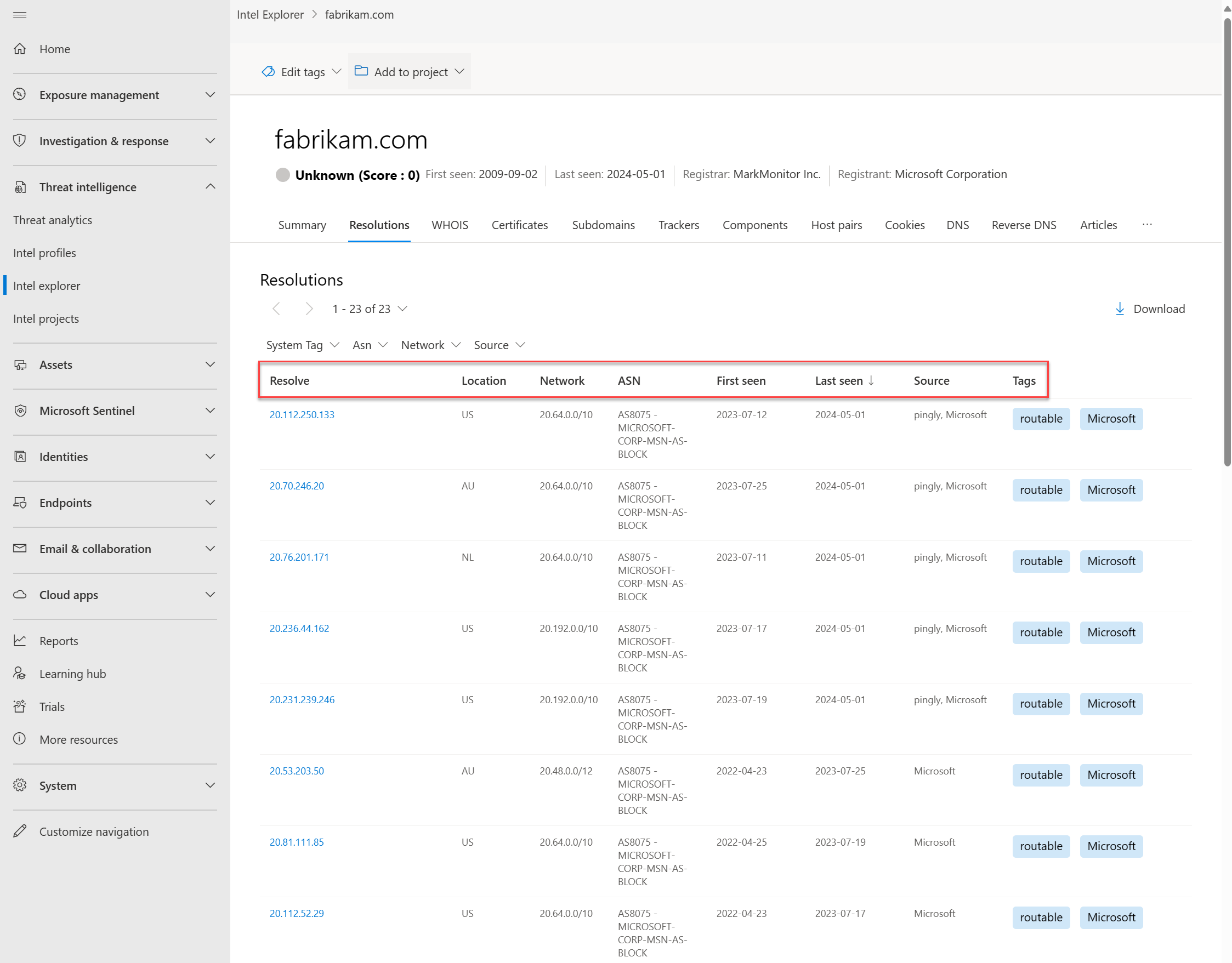

PDNS-ratkaisutietomme sisältävät seuraavat tiedot:

- Ratkaise: Ratkaisevan entiteetin nimi (joko IP-osoite tai toimialue)

- Sijainti: SIJAINTI, jossa IP-osoite sijaitsee

- Verkko: IP-osoitteeseen liittyvä netblock tai aliverkko

- ASN: Autonomisen järjestelmän numero (ASN) ja organisaation nimi

- Ensin nähty: Aikaleima päivämäärästä, jolloin Microsoft ensimmäisen kerran havaitsi tämän ratkaisun

- Viimeksi nähty: Aikaleima päivämäärästä, jolloin Microsoft viimeksi havaitsi tämän ratkaisun

- Lähde: Lähde, joka on ottanut yhteyden tunnistamisen käyttöön.

- Tunnisteet: Tähän artefaktiin käytetyt tunnisteet Defender TI:ssä (lisätietoja)

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

Toimialueet:

Milloin Defender TI havaitsi toimialueen ensimmäisen kerran ip-osoitteen ratkaisemisen?

Milloin Defender TI näki toimialueen viimeksi ratkovan IP-osoitetta aktiivisesti?

Mihin IP-osoitteeseen tai osoitteisiin toimialue tällä hetkellä ratkaistaan?

IP-osoitteet:

Onko IP-osoite reititettävä?

Minkä aliverkon IP-osoitteen osa on?

Onko aliverkkoon liitetty omistaja?

Mikä ON IP-osoitteen osa?

Onko maantieteellistä sijaintia?

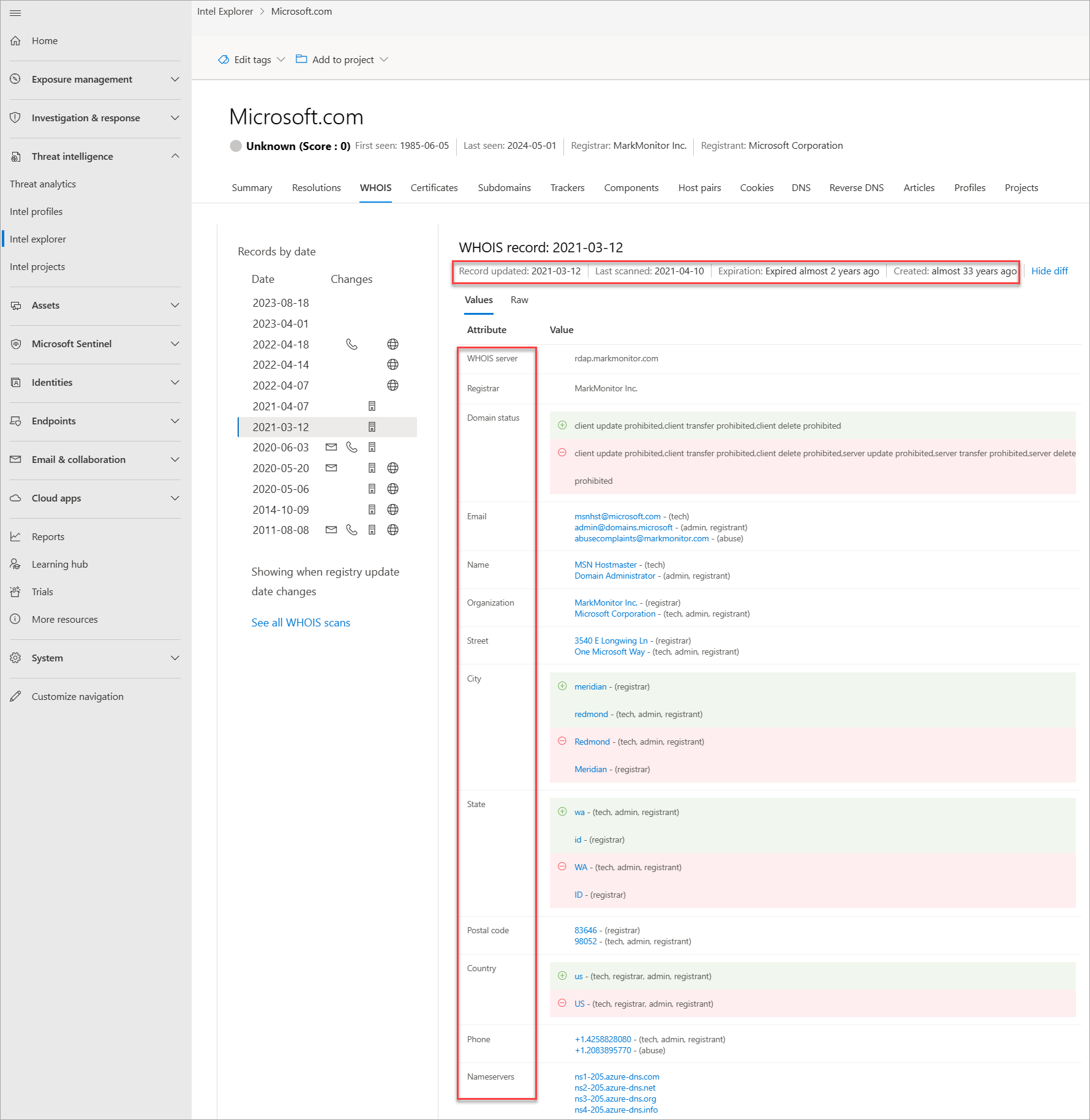

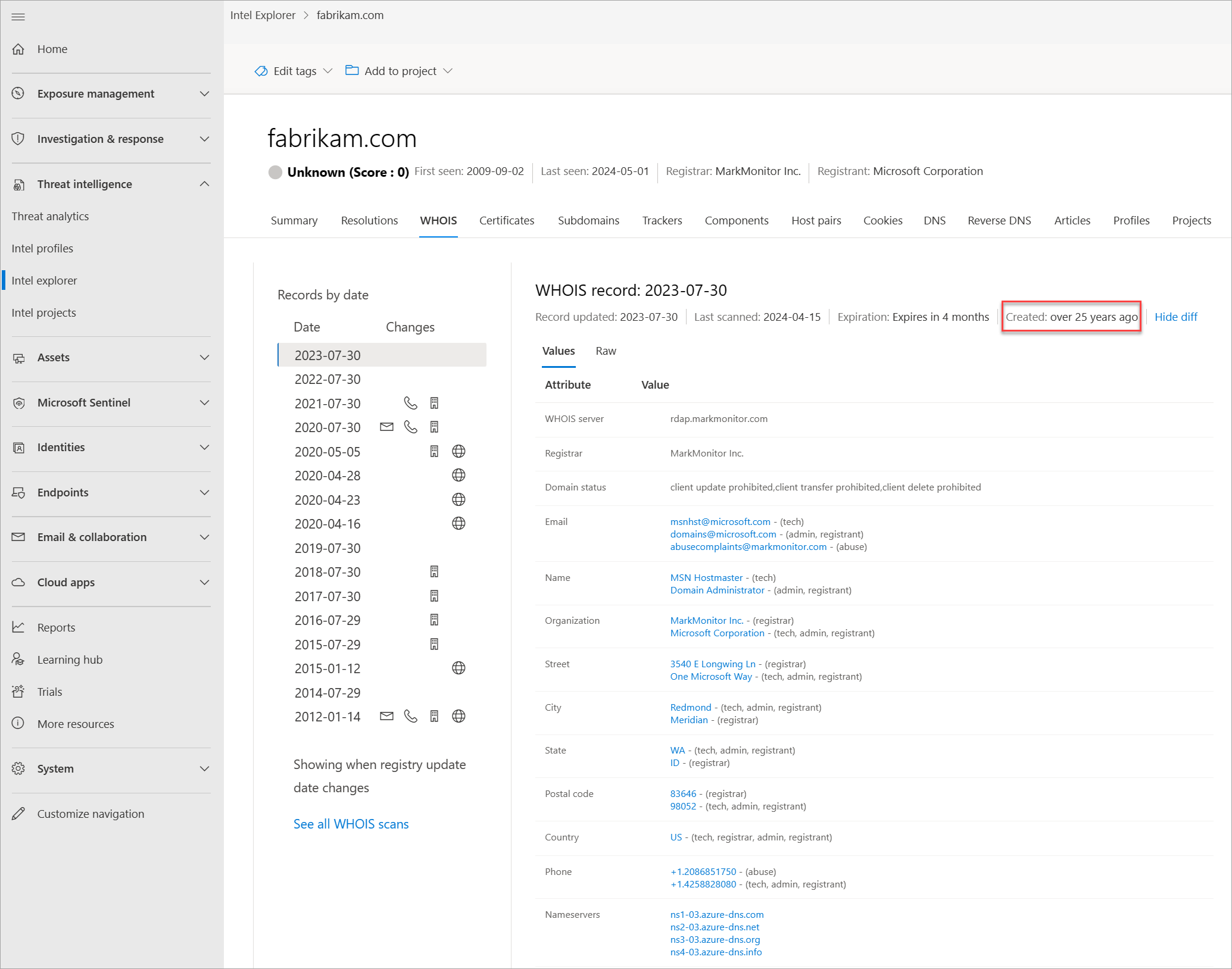

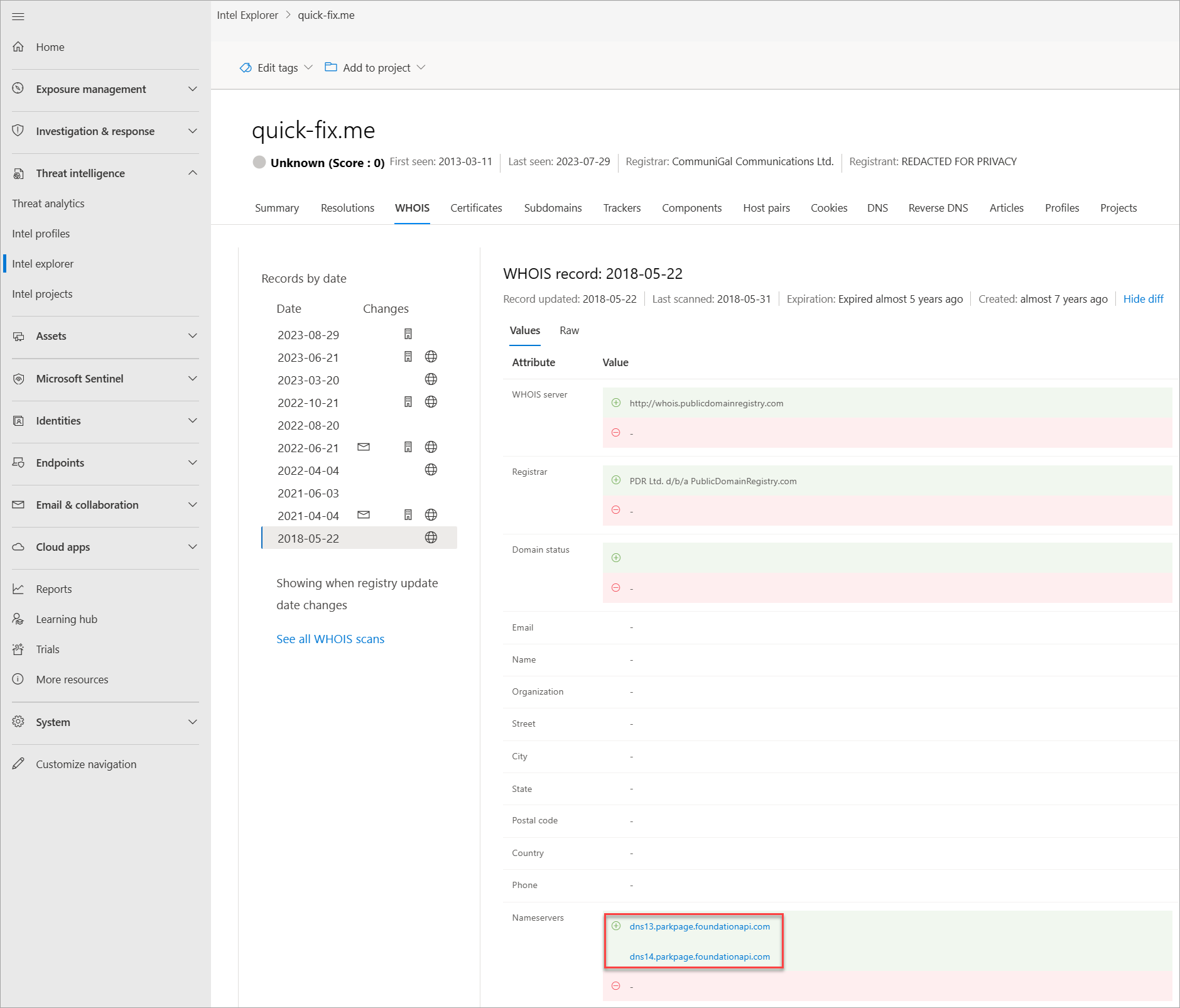

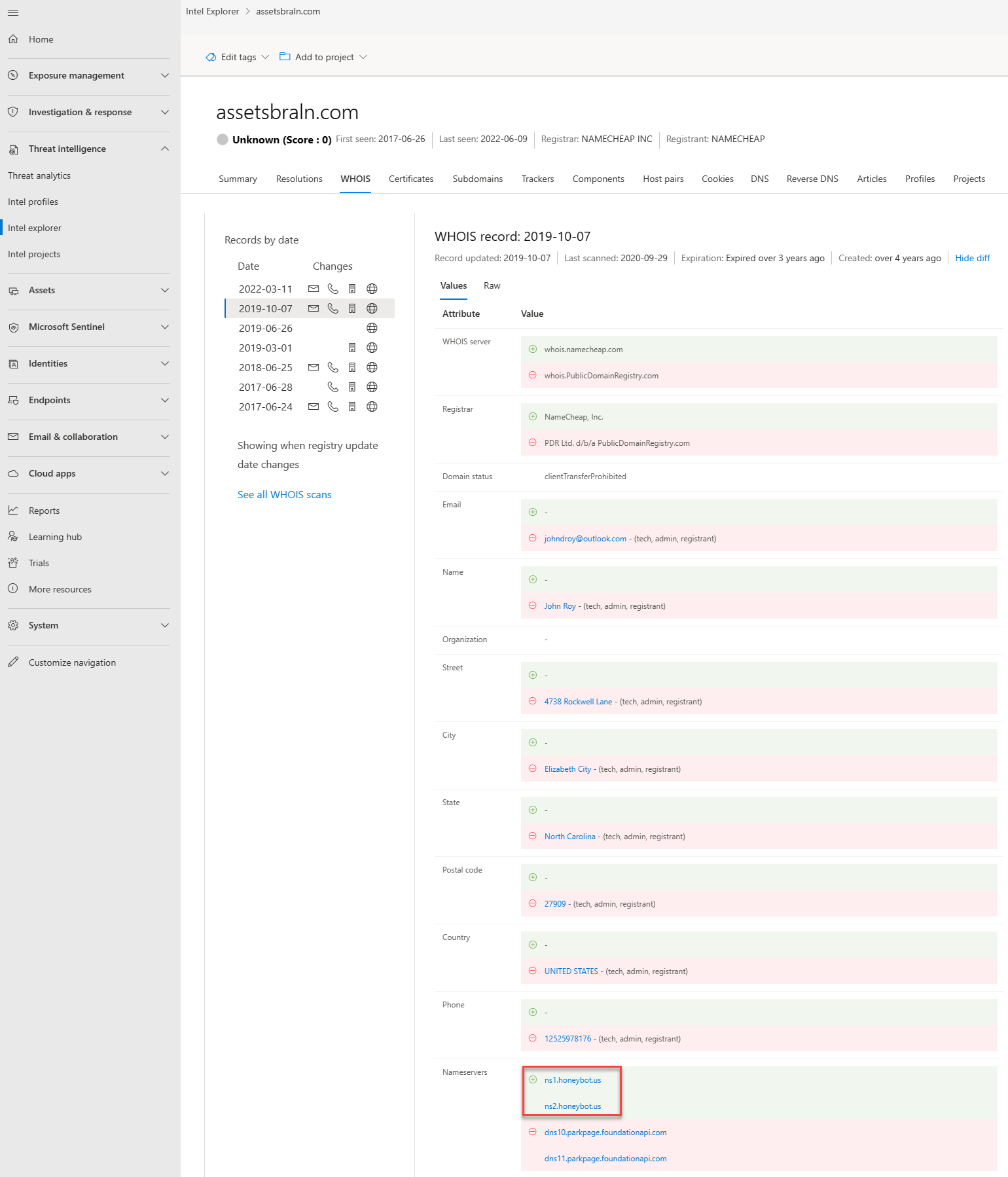

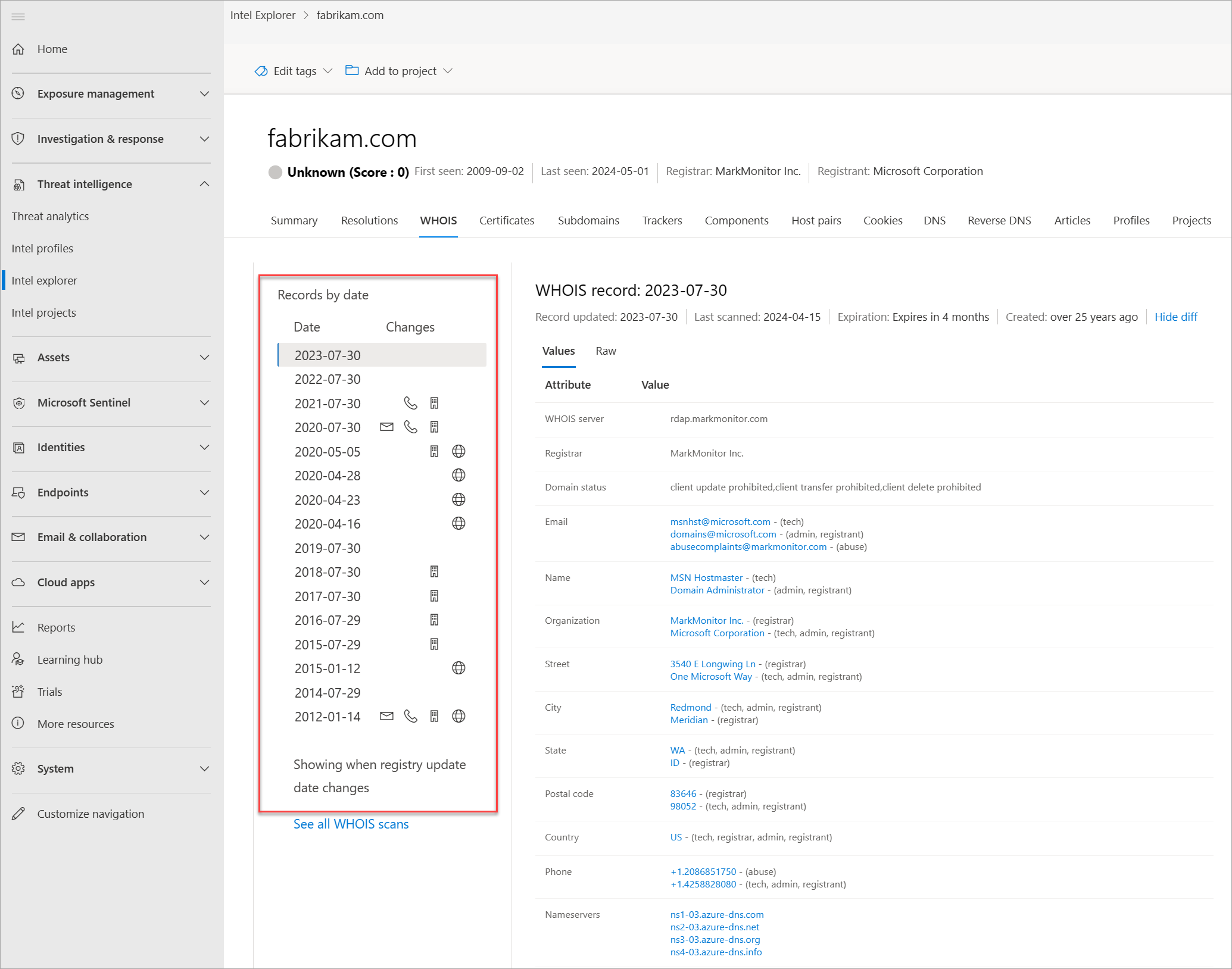

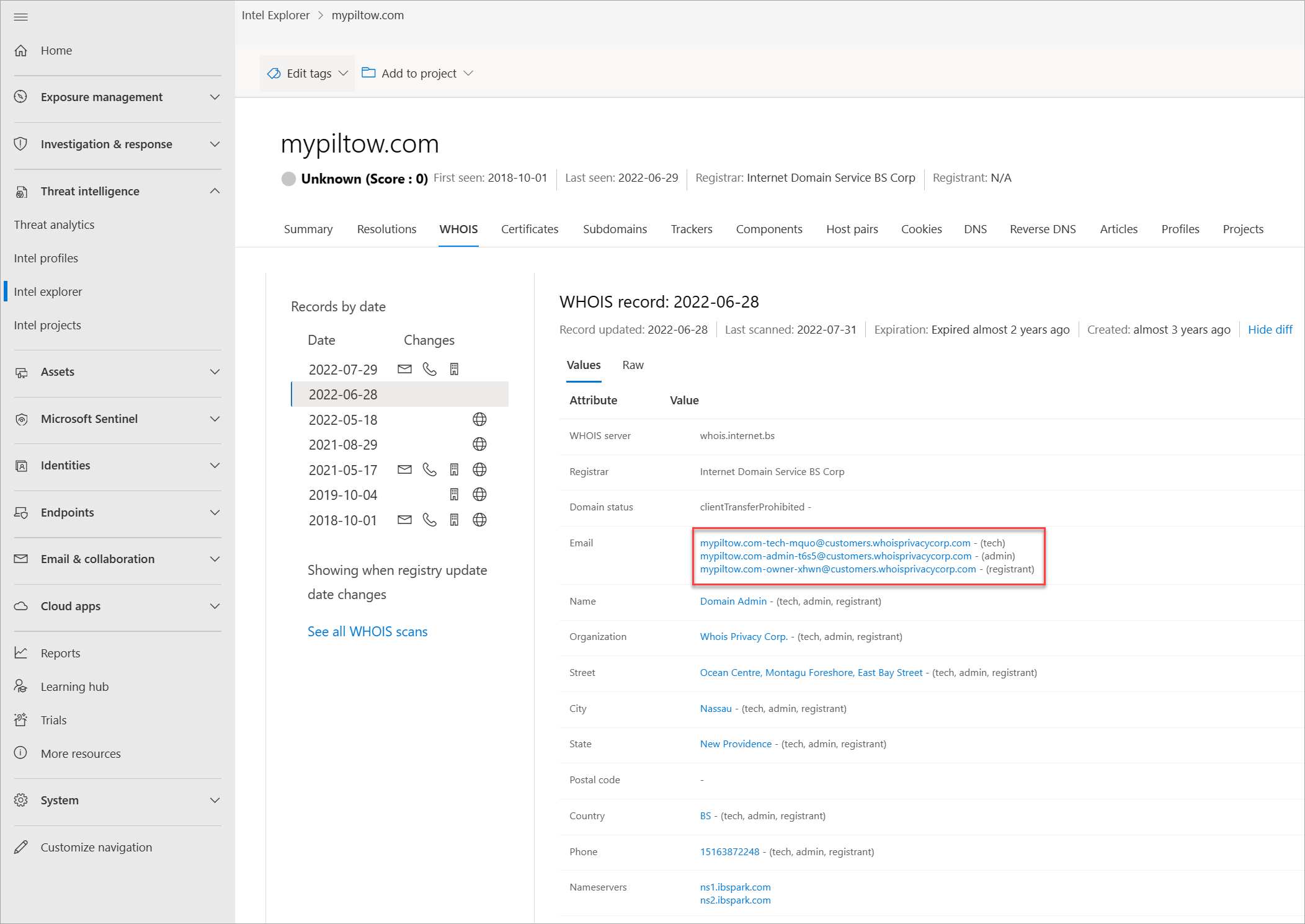

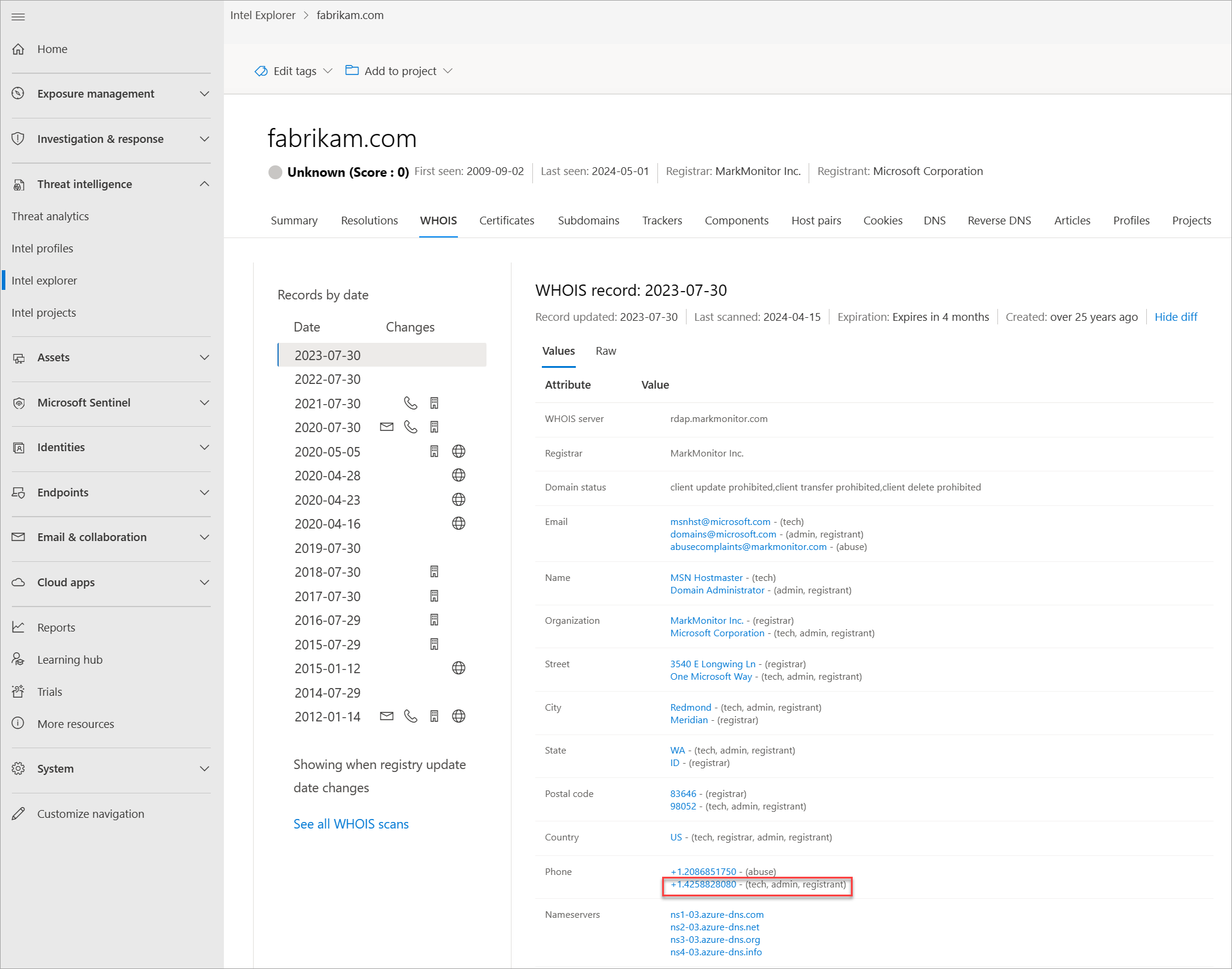

WHOIS

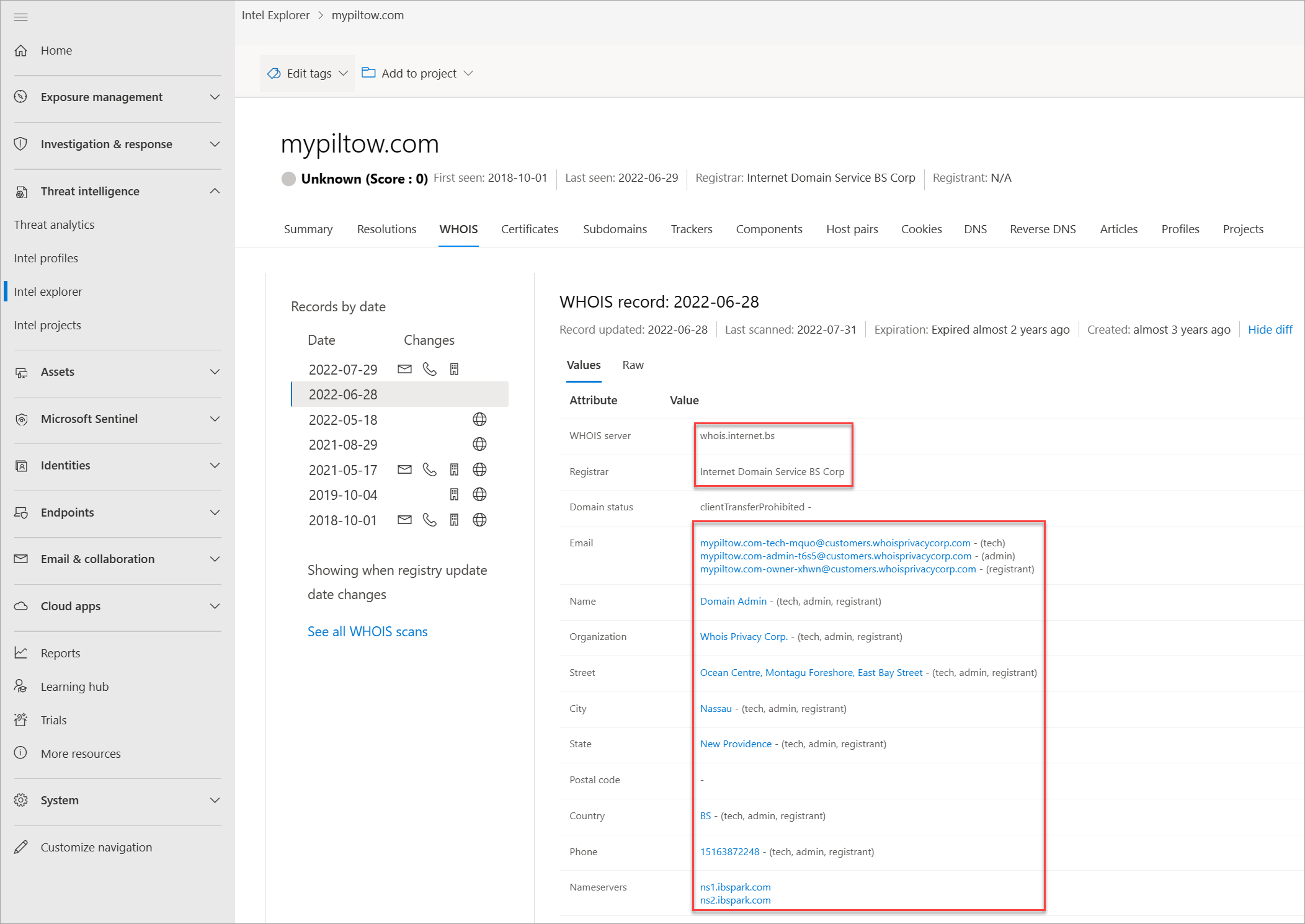

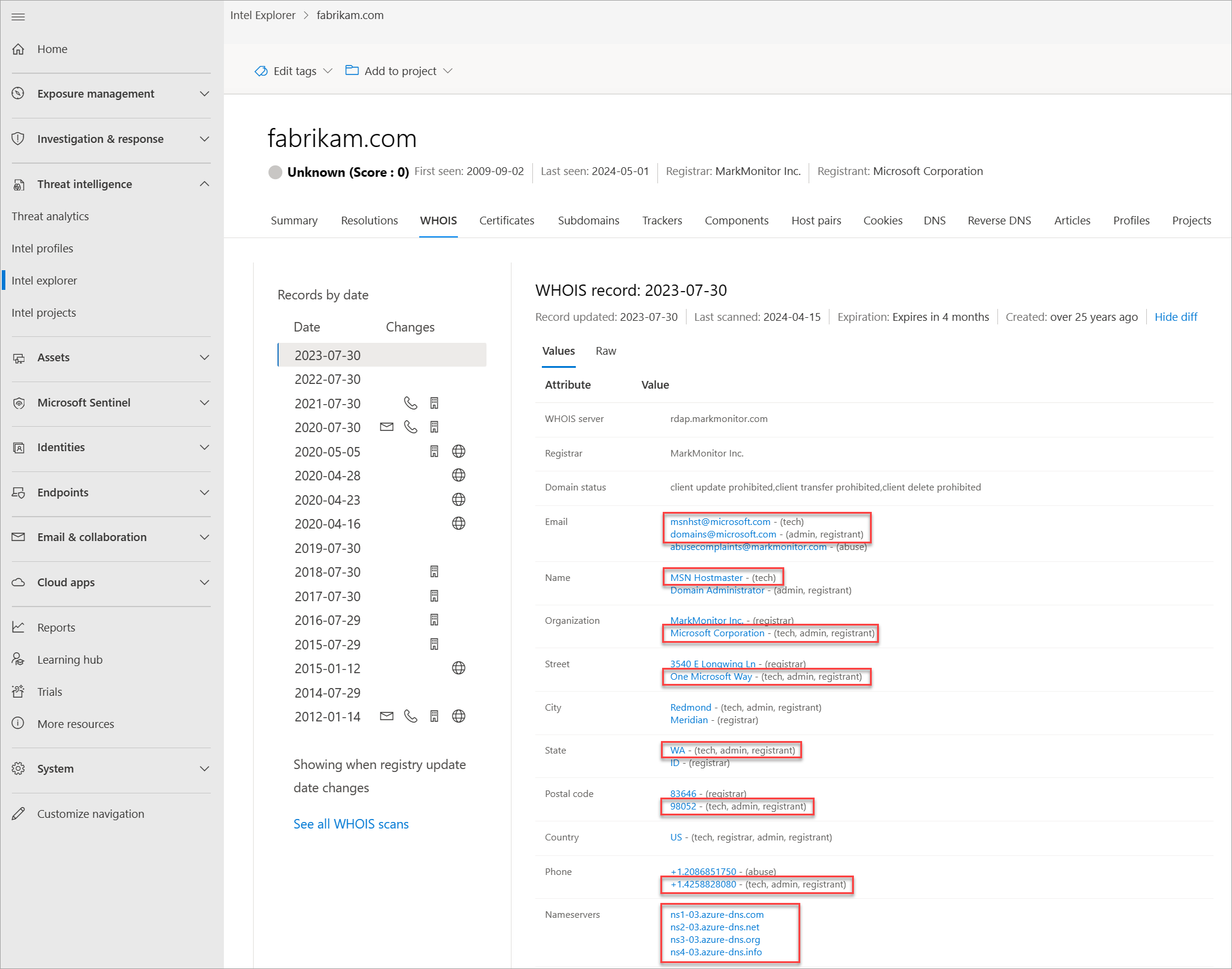

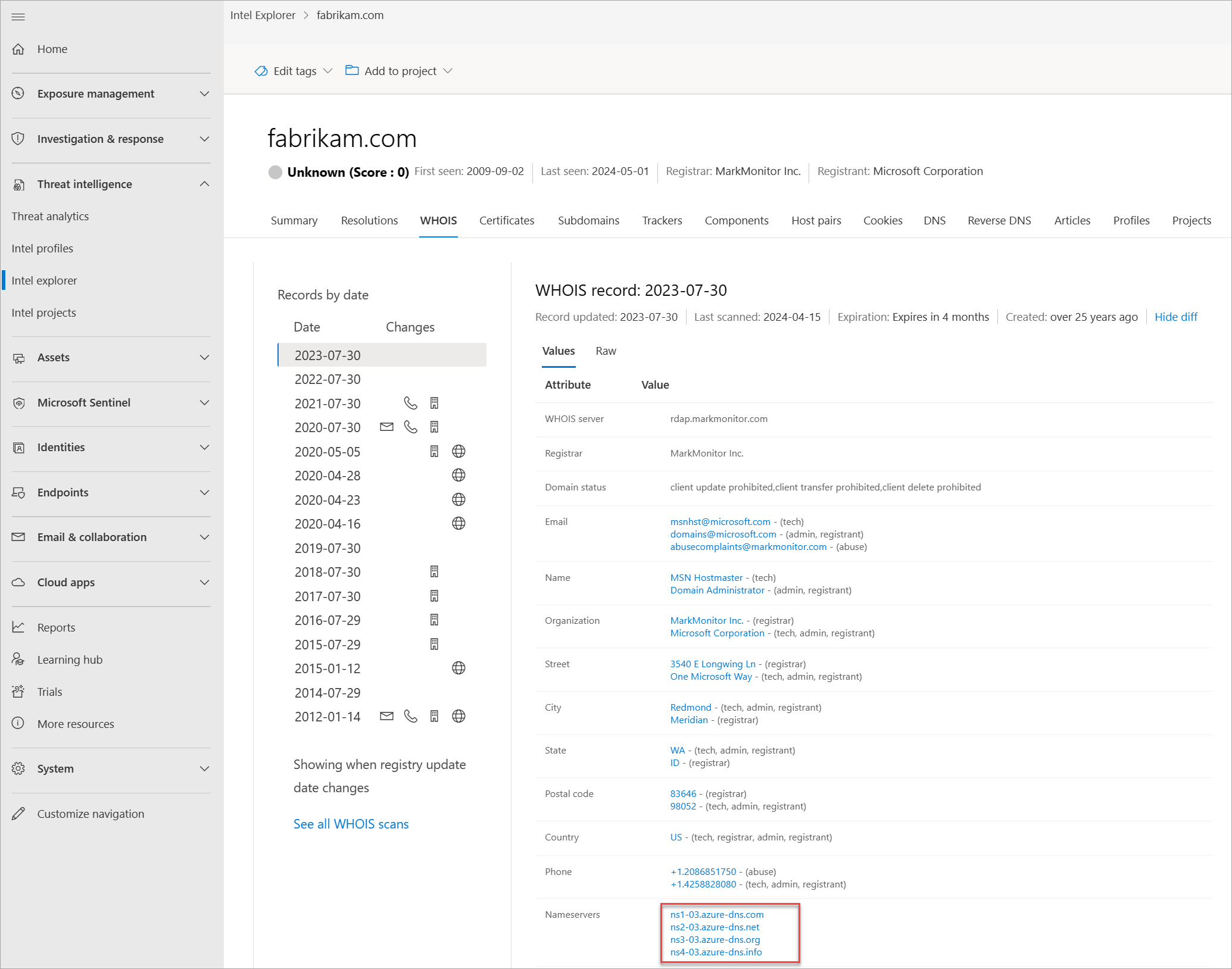

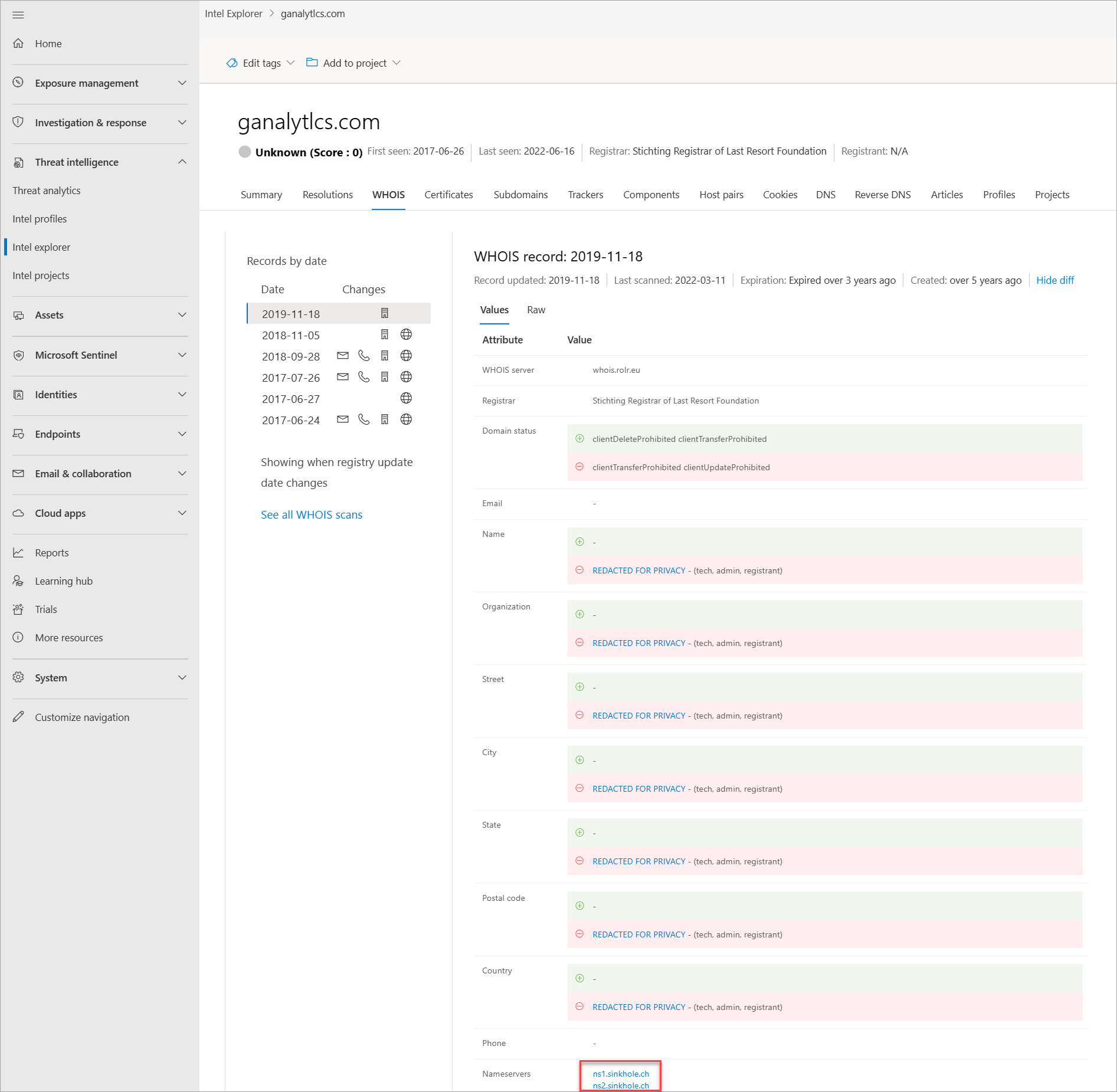

Tuhansia kertoja päivässä verkkotunnuksia ostetaan ja/tai siirretään yksityishenkilöiden ja organisaatioiden välillä. Prosessi on helppo, se kestää vain muutaman minuutin ja voi olla jopa 7 dollaria rekisteröijän tarjoajan mukaan. Maksutietojen lisäksi on annettava lisätietoja itsestään. Osa näistä tiedoista tallennetaan osana WHOIS-tietuetta, jonka toimialue on määritetty. Tätä toimintoa pidettäisiin julkisen toimialueen rekisteröintinä. On kuitenkin olemassa yksityisen toimialueen rekisteröintipalveluja, joissa henkilötiedot voidaan piilottaa toimialueen WHOIS-tietueelta. Näissä tilanteissa toimialueen omistajan tiedot ovat turvassa ja korvattu heidän rekisteröijänsä tiedoilla. Yhä useammat näyttelijäryhmät suorittavat yksityisten toimialueiden rekisteröinnit, jotta analyytikoiden on vaikeampi löytää muita omistamiaan toimialueita. Defender TI tarjoaa erilaisia tietojoukkoja, joiden avulla voidaan löytää toimijoiden jaettu infrastruktuuri, kun WHOIS-tietueet eivät tarjoa liidejä.

WHOIS on protokolla, jonka avulla kuka tahansa voi kysellä tietoja toimialueesta, IP-osoitteesta tai aliverkosta. WHOIS:n yleisimpiä toimintoja uhkien infrastruktuurin tutkimuksessa on tunnistaa tai yhdistää erilaisia entiteettejä WHOIS-tietueissa jaettujen yksilöllisten tietojen perusteella. Jos olet joskus ostanut toimialueen itse, olet ehkä huomannut, että rekisteröijiltä pyydettyä sisältöä ei ole koskaan vahvistettu. Itse asiassa olisit voinut laittaa tietueeseen mitä tahansa (ja monet ihmiset tekevät), mikä sitten näkyisi maailmalle.

Jokaisessa WHOIS-tietueessa on useita eri osioita, jotka kaikki voivat sisältää eri tietoja. Usein löytyneet osiot sisältävät rekisteröijän, rekisteröijän, järjestelmänvalvojan ja teknisen, ja kukin niistä mahdollisesti vastaa tietueen eri yhteystietoa. Nämä tiedot on useimmissa tapauksissa kopioitu eri osioissa, mutta niissä voi olla pieniä eroja etenkin silloin, jos toimija teki virheen. Kun tarkastelet WHOIS-tietoja Defender TI:ssä, näet tiivistetun tietueen, joka lisää tietoja ja ilmoittaa, mistä tietueen osasta se on peräisin. Havaitsimme, että tämä prosessi nopeuttaa huomattavasti analyytikon työnkulkua ja välttää tietojen sivuuttamisen. Defender TI:n WHOIS-tiedot ovat WhoisIQ-tietokannan™ mahdollistamia.

WHOIS-tietomme sisältävät seuraavat tiedot:

- Tietue päivitetty: Aikaleima, joka ilmaisee päivän, jona WHOIS-tietue viimeksi päivitettiin

- Viimeksi skannattu: Päivämäärä, jolloin Defender TI -järjestelmä on viimeksi tarkistanut tietueen

- Uloshengitys: Rekisteröinnin vanhentumispäivämäärä, jos se on saatavilla

- Luotu: Nykyisen WHOIS-tietueen ikä

- WHOIS-palvelin: ICANN-valtuutetun rekisteröijän määrittämä palvelin, joka hankkii ajantasaiset tiedot siihen rekisteröidyistä toimialueista

- Kirjaaja: Artefaktin rekisteröintipalvelu

- Toimialueen tila: Toimialueen nykyinen tila. "aktiivinen" toimialue on reaaliaikainen Internetissä

- Sähköposti: WHOIS-tietueesta löytyneet sähköpostiosoitteet ja kunkin yhteyshenkilön tyyppi liittyvät (esimerkiksi järjestelmänvalvojaan tai tekniseen)

- Nimi: Tietueessa olevien yhteystietojen nimi ja kunkin yhteyshenkilön tyyppi on liitetty

- Organisaatio: Tietueessa olevien organisaatioiden nimi ja yhteyshenkilöiden tyyppi liittyvät

- Katu: Tietueeseen liittyvät katuosoitteet ja vastaavan yhteyshenkilön tyyppi

- Kaupunki: Mikä tahansa kaupunki, joka on merkitty tietueeseen liittyvässä osoitteessa, sekä vastaavan yhteystiedon tyyppi

- Valtio: Kaikki osavaltiot, jotka on lueteltu tietueeseen liittyvässä osoitteessa, sekä vastaavan yhteystiedon tyyppi

- Postinumero: Kaikki postinumerot, jotka on lueteltu tietueeseen liittyvässä osoitteessa, sekä vastaavan yhteyshenkilön tyyppi

- Maa: Mitkä tahansa maat tai alueet, jotka on lueteltu tietueeseen liittyvässä osoitteessa, sekä vastaavan yhteystiedon tyyppi

- Puhelin: Kaikki tietueessa luetellut puhelinnumerot ja vastaavan yhteyshenkilön tyyppi

- Nimipalvelimet: Rekisteröityyn entiteettiin liittyvät nimipalvelimet

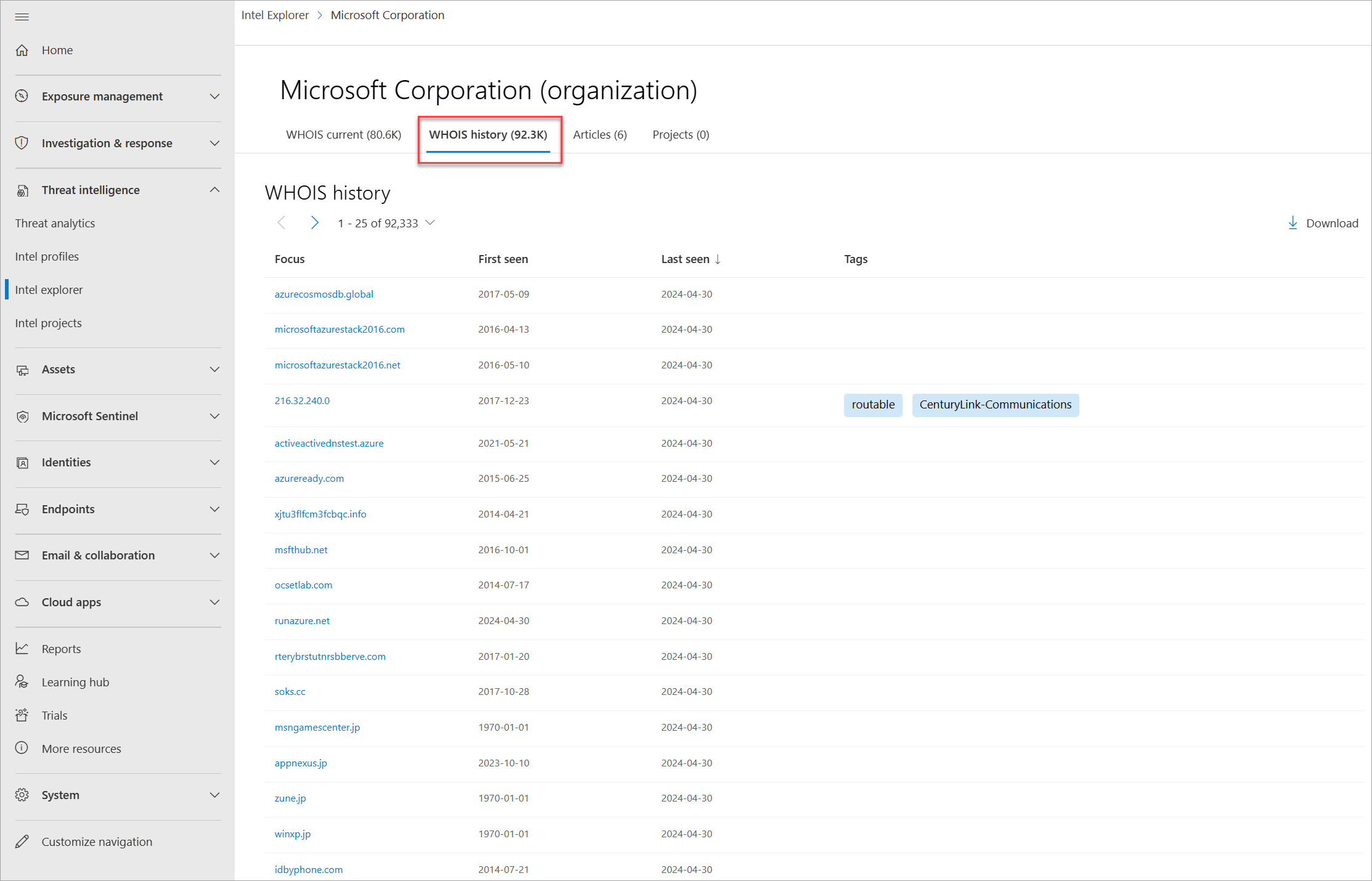

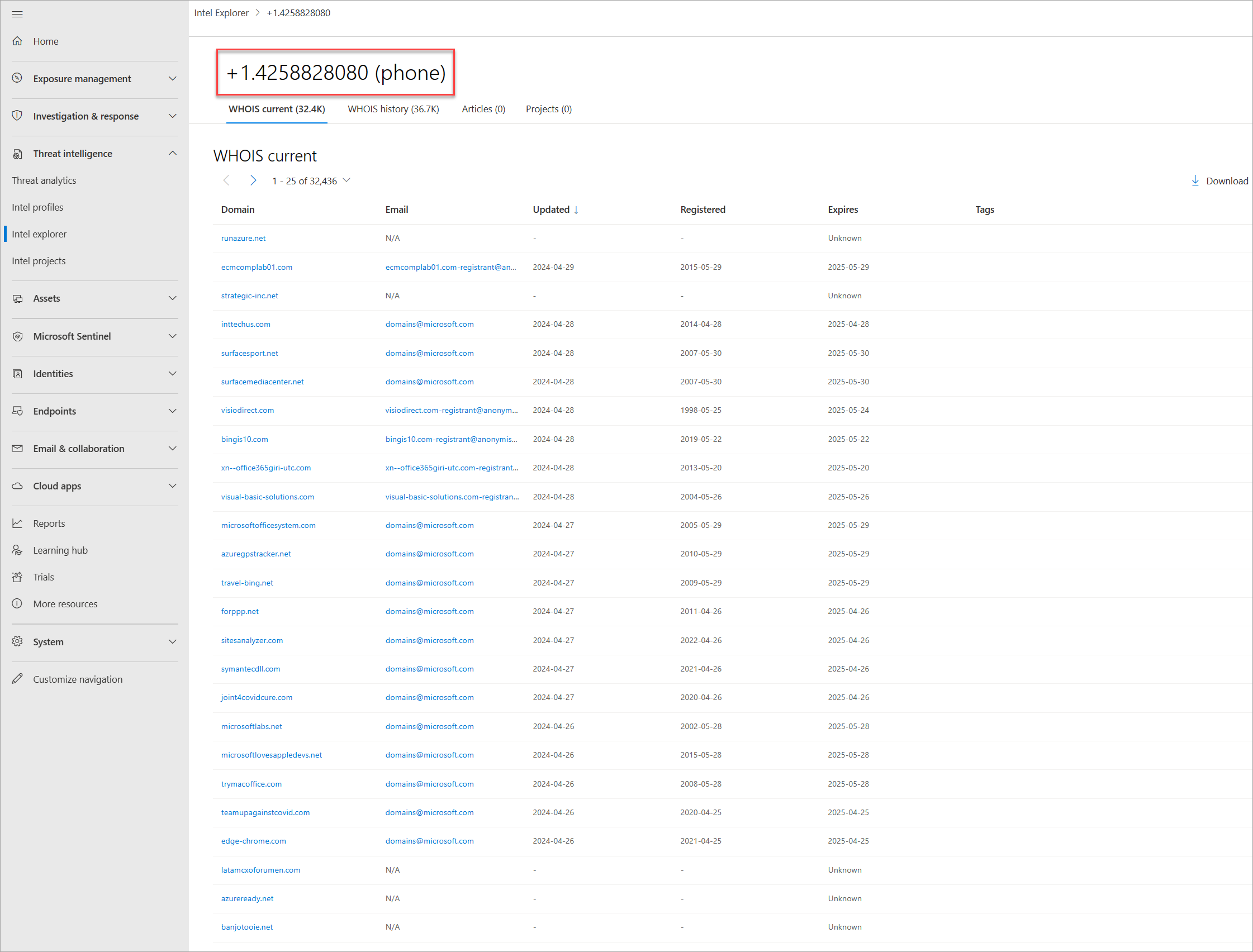

Nykyiset WHOIS-haut

Defender TI:n nykyinen WHOIS-säilö korostaa kaikki Microsoftin WHOIS-kokoelman toimialueet, jotka on tällä hetkellä rekisteröity ja liitetty kiinnostavaan WHOIS-määritteeseen. Nämä tiedot korostavat toimialueen rekisteröinti- ja vanhenemispäivämäärän sekä toimialueen rekisteröintiin käytetyn sähköpostiosoitteen. Nämä tiedot näkyvät käyttöympäristön WHOIS-hakuvälilehdellä.

Whois-historialliset haut

Defender TI:n WHOIS-historiasäilö tarjoaa käyttäjille pääsyn kaikkiin tunnettuihin historiallisiin toimialuekytkentöihin WHOIS-määritteisiin järjestelmän havaintojen perusteella. Tämä tietojoukko korostaa kaikki määritteeseen liittyvät toimialueet, jotka käyttäjä pivotoi näyttämästä ensimmäistä kertaa ja kun viimeksi havaitsimme kyselyn toimialueen ja määritteen välisen suhteen. Nämä tiedot näkyvät erillisessä välilehdessä WHOIS :n nykyisen välilehden vieressä.

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

Kuinka vanha toimialue on?

Vaikuttavatko tiedot tietosuojasuojatuilta?

Vaikuttaako mikään tiedoista yksilölliseltä?

Minkä nimisillä palvelimilla käytetään?

Onko tämä toimialue vajoamistoimialue?

Onko tämä toimialue säilytetty toimialue?

Onko tämä toimialue hunajainen toimialue?

Onko historiaa?

Onko olemassa väärennettyjä tietosuojasähköposteja?

Onko WHOIS-tietueessa väärennettyjä nimiä?

Onko muita liittyviä IOC-tiloja tunnistettu etsimästä mahdollisesti jaettuja WHOIS-arvoja eri toimialueilla?

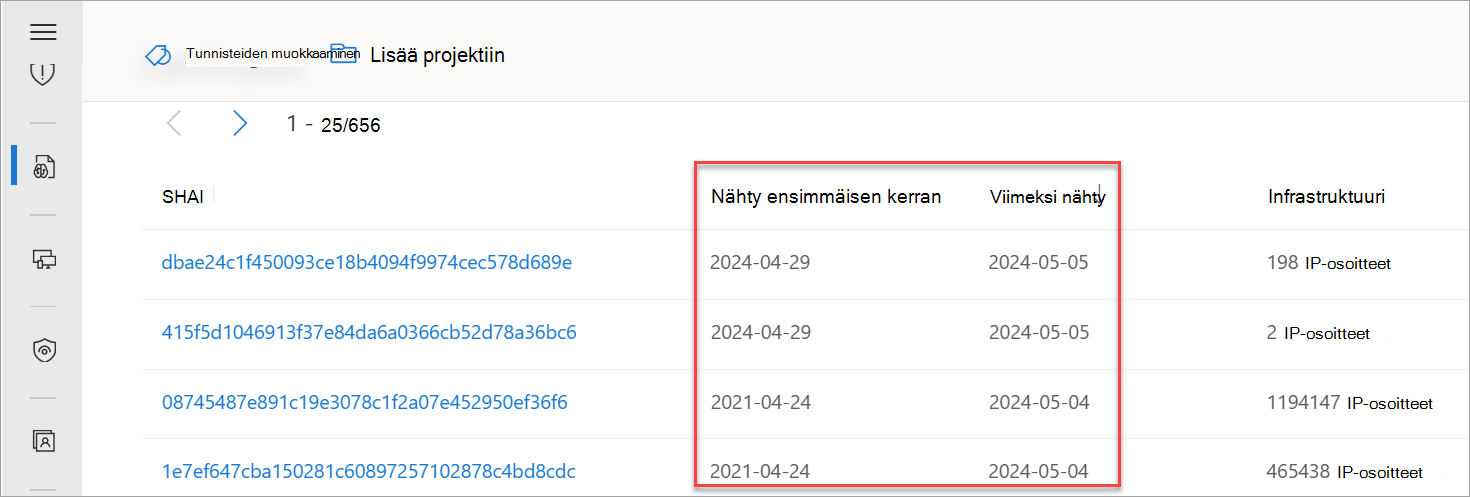

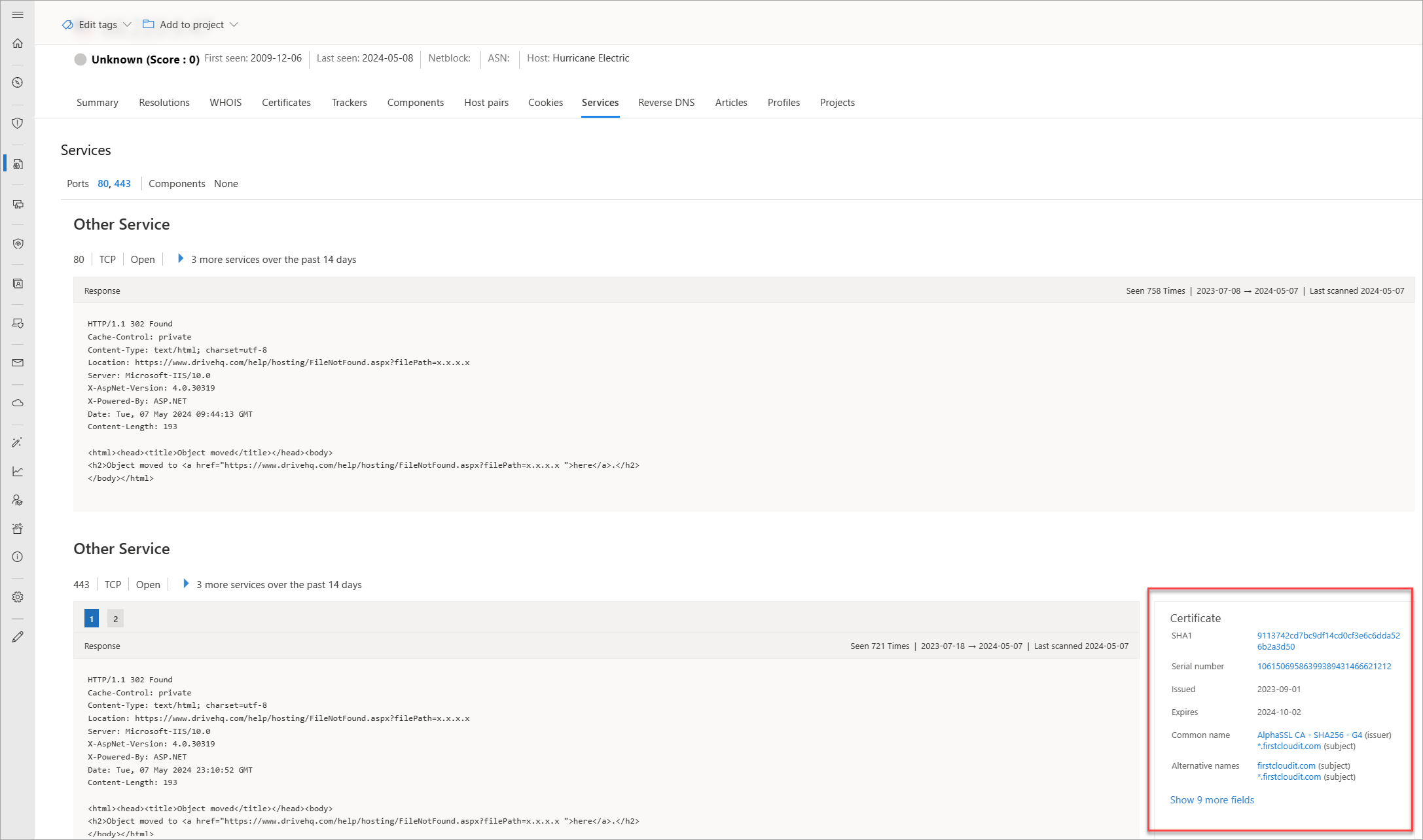

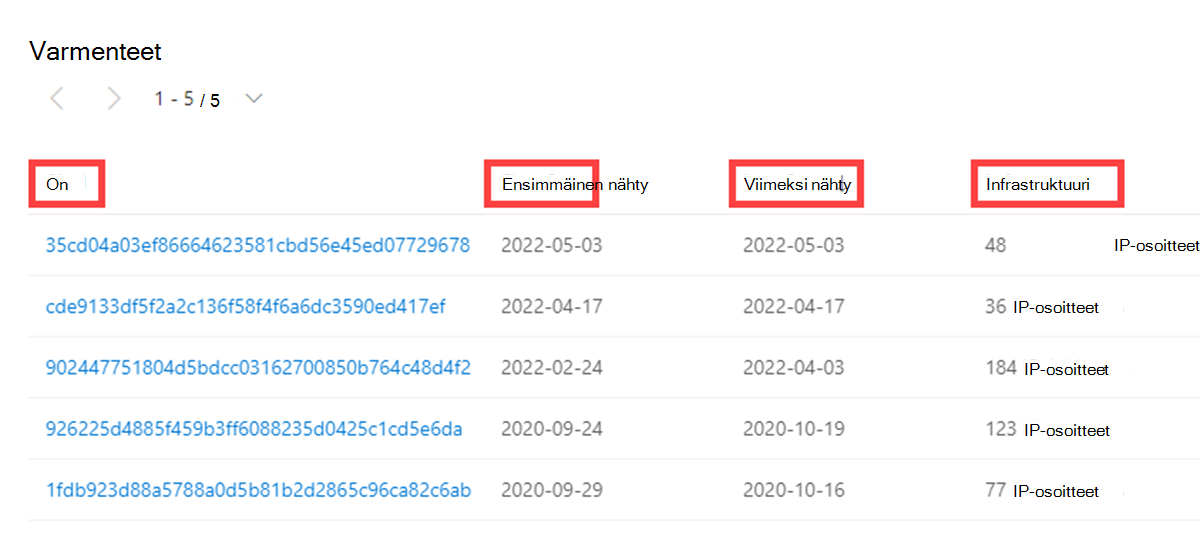

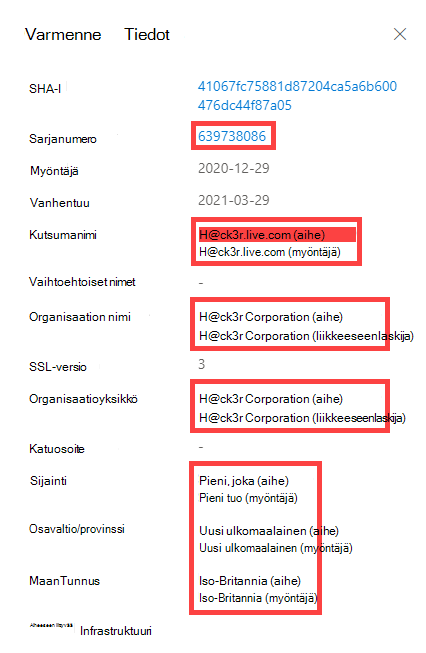

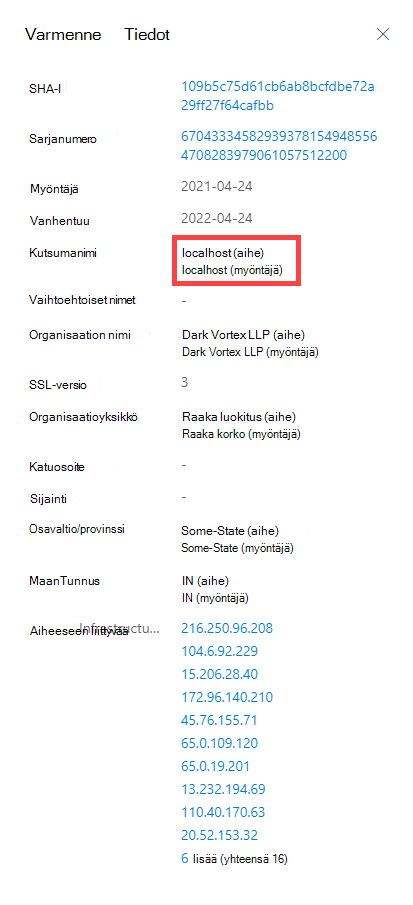

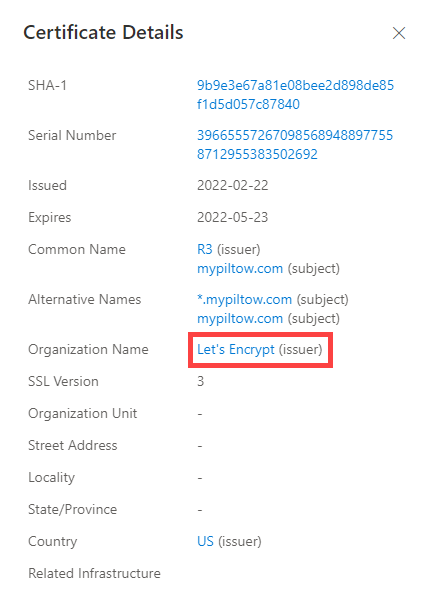

Todistukset

Tietojen suojaamisen lisäksi TLS-varmenteet ovat käyttäjille fantastinen tapa yhdistää eri verkkoinfrastruktuuri. Modernien skannaustekniikoiden avulla voimme suorittaa tietopyyntöjä jokaista Internetin solmua vastaan muutamassa tunnissa. Toisin sanoen voimme liittää varmenteen IP-osoitteeseen, joka isännöi sitä helposti ja säännöllisesti.

WHOIS-tietueen tavoin TLS-varmenteet edellyttävät, että käyttäjä toimittaa tiedot lopullisen tuotteen luomiseksi. Toimialueen lisäksi TLS-varmenne sisältää sen, kenelle varmenne luodaan (ellei sitä ole allekirjoitettu itse). Käyttäjä voi muodostaa lisätietoja. Kun Microsoftin käyttäjät näkevät TLS-varmenteista eniten arvoa, ne eivät välttämättä ole yksilöllisiä tietoja, joita joku saattaa käyttää varmenteen luomisessa, vaan tietoja, joissa niitä isännöidaan.

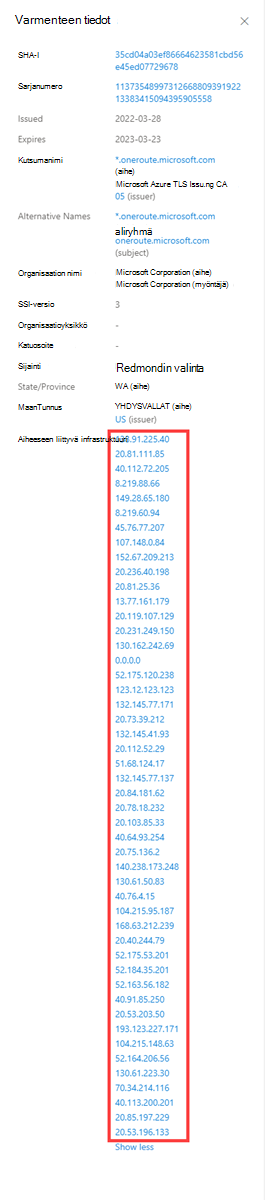

Jos haluat käyttää TLS-varmennetta, se on liitettävä verkkopalvelimeen ja paljastettava tietyn portin kautta (useimmiten 443). Käyttämällä internet-joukkoskannauksia viikoittain on mahdollista tarkistaa kaikki IP-osoitteet ja hankkia isännöity varmenne, jotta varmennetietojen historiallinen säilö voidaan rakentaa. TLS-varmenteiden yhdistämismäärityksiin liittyvien IP-osoitteiden tietokannan avulla voit tunnistaa päällekkäisyydet infrastruktuurissa.

Jos haluat havainnollistaa tätä tarkemmin, kuvittele toimijan määrittävän palvelimen, jolla on itse allekirjoitettu TLS-varmenne. Useiden päivien kuluttua puolustajat tulevat viisaiksi infrastruktuurinsa suhteen ja estävät haitallisen sisällön isännöivän verkkopalvelimen. Sen sijaan, että toimija tuhoaisi kaiken kovan työnsä, hän vain kopioi kaiken sisällön (mukaan lukien TLS-varmenteen) ja sijoittaa ne uudelle palvelimelle. Käyttäjänä voit nyt muodostaa yhteyden käyttämällä varmenteen yksilöllistä SHA-1-arvoa ja sanoa, että molemmat verkkopalvelimet (toinen estetty, toinen tuntematon) on yhdistetty jollakin tavalla.

TLS-varmenteista tekee arvokkaampia se, että ne pystyvät luomaan yhteyksiä, joita passiiviset DNS- tai WHOIS-tiedot saattavat menettää. Tämä tarkoittaa useampia tapoja korreloimaan mahdollista haitallista infrastruktuuria ja tunnistamaan toimijoiden mahdollisia toiminnallisia suojausvirheitä. Defender TI on kerännyt yli 30 miljoonaa varmennetta vuodesta 2013 lähtien ja tarjoaa työkalut korrelaatioiden tekemiseen varmenteen sisällöstä ja historiasta.

TLS-varmenteet ovat tiedostoja, jotka sitovat salausavaimen digitaalisesti käyttäjän antamien tietojen joukkoon. Defender TI käyttää Internet-skannaustekniikoita kerätäkseen TLS-varmennekytkentöjä eri porttien IP-osoitteista. Nämä varmenteet tallennetaan paikalliseen tietokantaan, ja niiden avulla voidaan luoda aikajana sille, missä tietty TLS-varmenne on internetissä.

Varmennetietomme sisältävät seuraavat tiedot:

- Sha1: TLS-varmenneresurssin SHA-1-algoritmin hajautusarvo

- Nähty ensimmäisen kerran: Aikaleima, joka näyttää päivämäärän, jolloin tämä varmenne havaittiin ensimmäisen kerran artefaktissa

- Viimeksi nähty: Aikaleima, joka näyttää päivämäärän, jolloin viimeksi havaitsimme tämän varmenteen artefaktissa

- Infrastruktuuri: Mikä tahansa varmenteeseen liittyvä infrastruktuuri

Kun laajennat SHA-1-hajautusarvoa, näet seuraavat tiedot:

- Sarjanumero: TLS-varmenteeseen liittyvä sarjanumero

- Myönnetty: Varmenteen myöntämispäivämäärä

- Päättyy: Päivämäärä, jolloin varmenne vanhenee

- Aiheen yhteinen nimi: Aiheeseen liittyvien TLS-varmenteiden yleinen nimi

- Myöntäjän yleinen nimi: Minkä tahansa liittyvän TLS-varmenteen yleinen myöntäjä

- Aiheen vaihtoehtoiset nimet: Varmenteen mahdolliset vaihtoehtoiset yleiset nimet

- Myöntäjän vaihtoehtoiset nimet: Muut myöntäjän nimet

- Aiheen organisaation nimi: TLS-varmenteen rekisteröintiin linkitetty organisaatio

- Myöntäjän organisaation nimi: Varmenteen myöntämisen järjestäneen organisaation nimi

- SSL-versio: SSL/TLS-versio, johon varmenne rekisteröitiin

- Aiheorganisaation yksikkö: Valinnaiset metatiedot, jotka ilmaisevat varmenteesta vastaavan organisaation osaston

- Myöntäjän organisaatioyksikkö: Lisätietoja varmenteen myöntävästä organisaatiosta

- Aiheen katuosoite: Katuosoite, jossa organisaatio sijaitsee

- Myöntäjän katuosoite: Katuosoite, jossa myöntäjäorganisaatio sijaitsee

- Aiheen sijainti: Kaupunki, jossa organisaatio sijaitsee

- Myöntäjän sijainti: Kaupunki, jossa myöntäjäorganisaatio sijaitsee

- Aiheen tila/provinssi: Tila tai provinssi, jossa organisaatio sijaitsee

- Myöntäjän tila/provinssi: Myöntäjäorganisaation sijaintitila tai provinssi

- Aiheen maa: Maa tai alue, jossa organisaatio sijaitsee

- Myöntäjän maa: Maa tai alue, jossa myöntäjäorganisaatio sijaitsee

- Liittyvä infrastruktuuri: Mikä tahansa varmenteeseen liittyvä infrastruktuuri

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

Mihin muuhun infrastruktuuriin tämä varmenne liittyy?

Onko varmenteessa ainutkertaisia arvopisteitä, jotka toimivat hyvinä pivot-pisteinä?

Onko varmenne itse allekirjoitettu?

Onko varmenne maksuttomalta palveluntarjoajalta?

Minkä ajanjakson aikana varmennetta on havaittu käytössä?

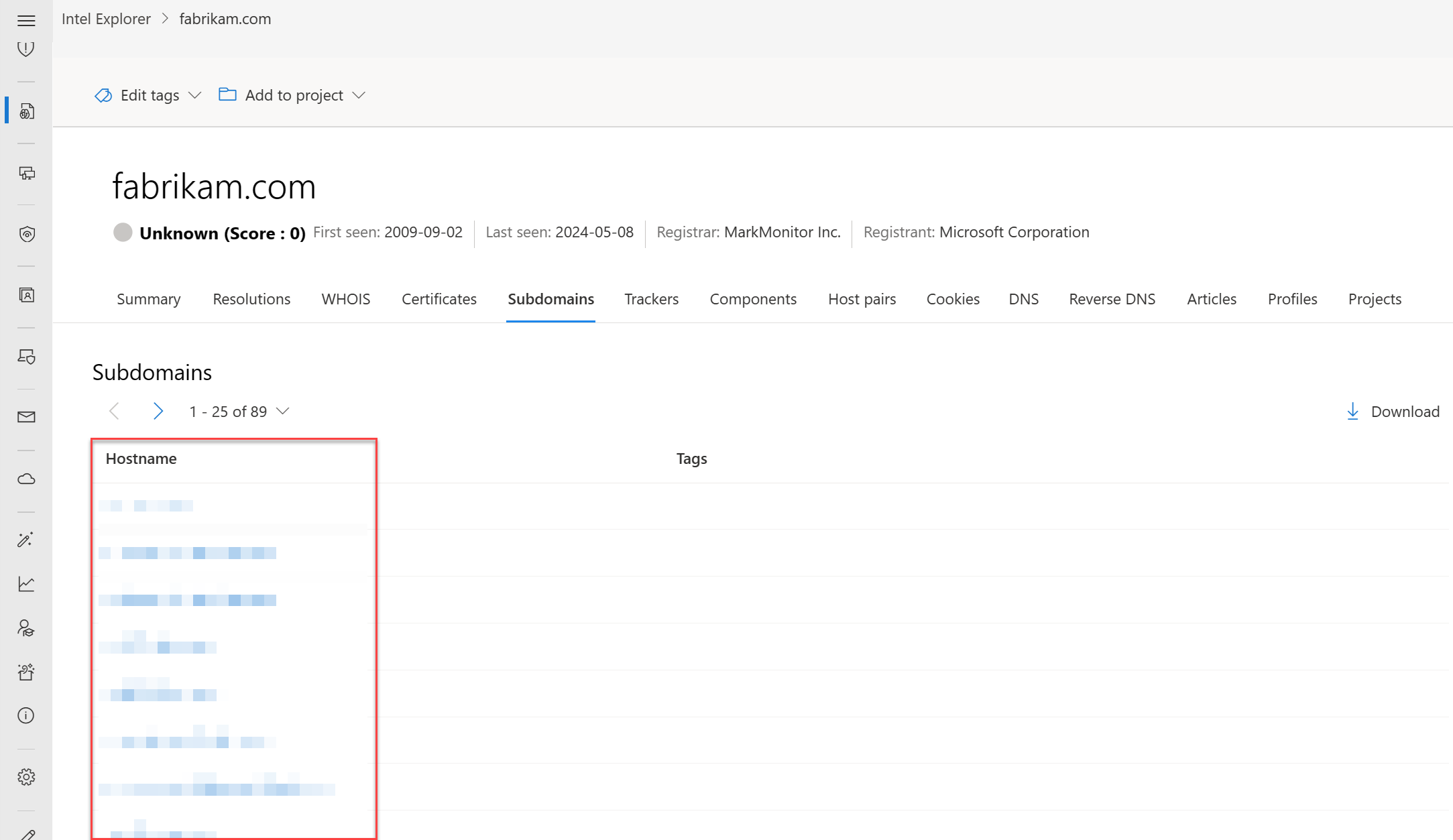

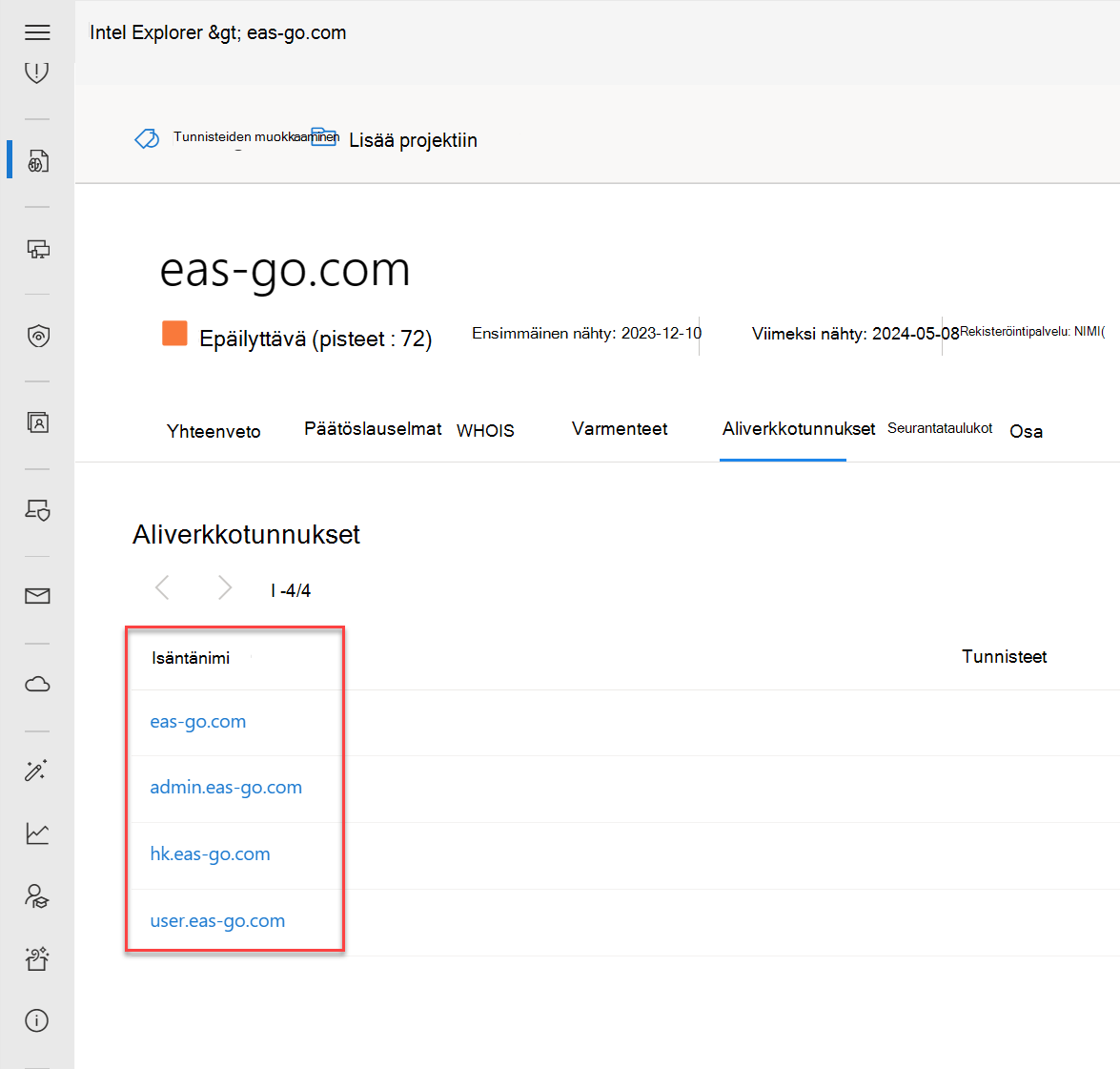

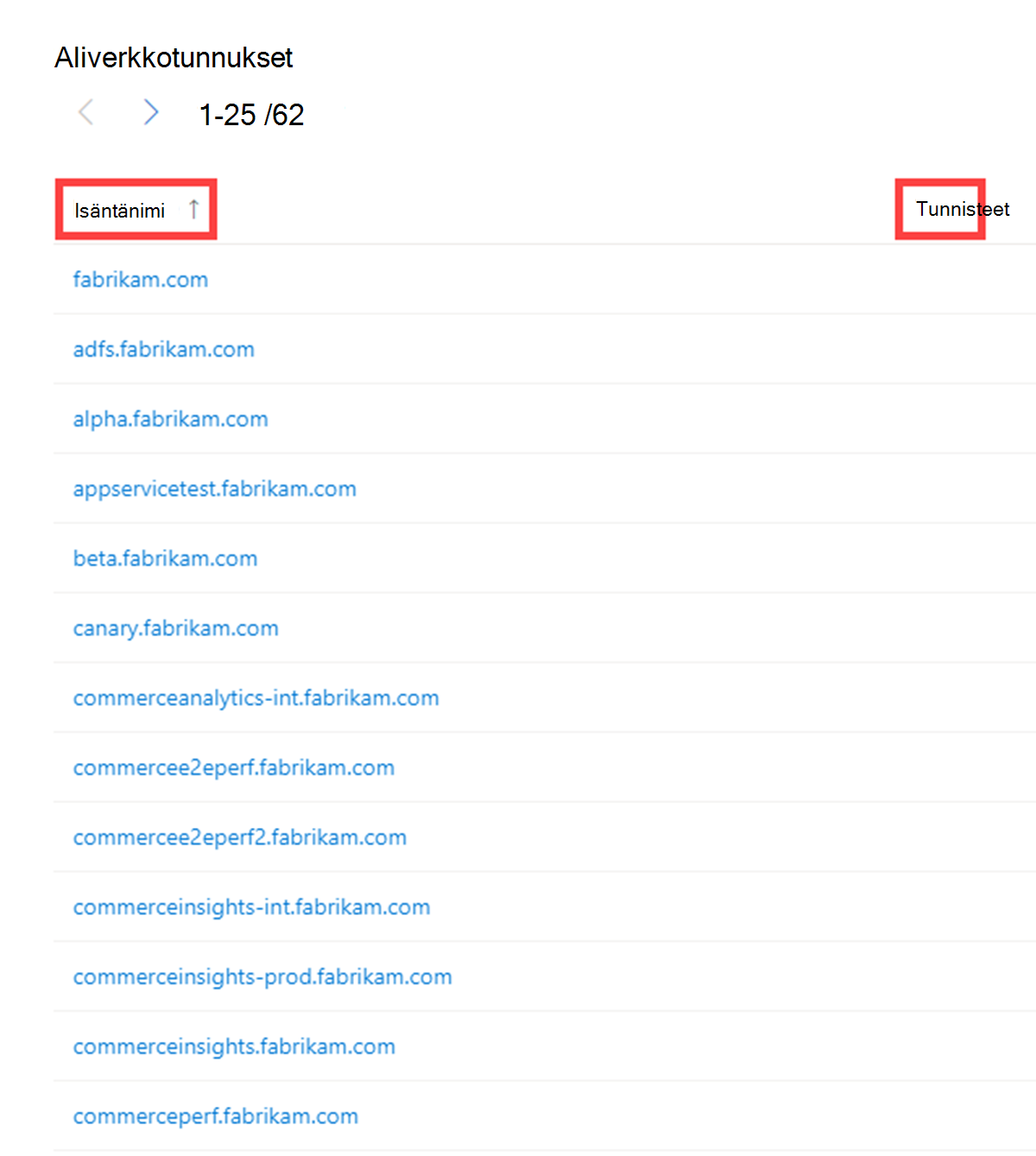

Aliverkkotunnuksia

Alitoimialue on Internet-toimialue, joka on osa ensisijaista toimialuetta. Alitoimialueisiin viitataan myös nimellä "isännät". learn.microsoft.com Esimerkiksi on kohteen alitoimialue microsoft.com. Jokaisessa alitoimialueessa voi olla uusi IP-osoitejoukko, johon toimialue ratkaistaan. Tämä voi olla erinomainen tietolähde liittyvän infrastruktuurin löytämiseen.

Alitoimialuetietomme sisältävät seuraavat tiedot:

- Isäntänimi: Etsittyyn toimialueeseen liittyvä alitoimialue

- Tunnisteet: Tähän artefaktiin käytetyt tunnisteet Defender TI:ssä

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

Liittyykö ylemmän tason toimialueeseen enemmän alitoimialueita?

Liittyykö jokin alitoimialue haitallisiin toimintoihin?

Jos omistan tämän toimialueen, näyttääkö jokin alitoimialue tuntemattomalta?

Onko luetteloiduissa alitoimialueissa kuvioita, jotka liittyvät muihin haitallisiin toimialueisiin?

Paljastaako kunkin alitoimialueen pivotointi uuden IP-osoitetilan, jota ei ole aiemmin liitetty kohteeseen?

Minkä muun liittymättömän infrastruktuurin voin löytää, joka ei vastaa päätoimialuetta?

Jäljittää

Seurannat ovat yksilöllisiä koodeja tai arvoja, joita löytyy verkkosivuilta ja joita käytetään usein käyttäjien vuorovaikutuksen seuraamiseen. Näitä koodeja voidaan käyttää korreloimaan eri ryhmä sivustoja keskitettyyn entiteettiin. Usein uhkanäyttelijät kopioivat uhrin verkkosivuston lähdekoodin, joksi he haluavat tekeytyä tietojenkalastelukampanjaksi. He harvoin käyttävät aikaa näiden tunnusten poistamiseen, jolloin käyttäjät voivat tunnistaa nämä vilpilliset sivustot Defender TI:n Seuraajien tietojoukon avulla. Toimijat voivat myös ottaa käyttöön seurantatunnuksia nähdäkseen, kuinka menestyksekkäitä niiden hyökkäyskampanjat ovat. Tämä toiminta muistuttaa sitä, miten markkinoijat käyttävät hakukoneoptimoinnin tunnuksia, kuten Google Analytics -seurantatunnusta, markkinointikampanjansa onnistumisen seuraamiseen.

Seurantatietojoukkomme sisältää google-, yandex-, mixpanel-, new relic- ja clicky-palveluntarjoajien tunnukset, ja se jatkaa kasvuaan. Se sisältää seuraavat tiedot:

- Isäntänimi: isäntänimi, joka isännöi infrastruktuuria, jossa seuranta havaittiin

- Nähty ensimmäisen kerran: Aikaleima päivämäärästä, jolloin Microsoft ensimmäisen kerran havaitsi tämän jäljittimen artefaktissa

- Viimeksi nähty: Aikaleima päivämäärästä, jolloin Microsoft viimeksi havaitsi tämän jäljittimen artefaktissa

- Tyyppi: Havaitun seurannan tyyppi (esimerkiksi GoogleAnalyticsID tai JarmHash)

- Arvo: Seurantatoiminnon tunnistusarvo

- Tunnisteet: Tähän artefaktiin käytetyt tunnisteet Defender TI:ssä

![]()

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

Onko olemassa muita resursseja, jotka käyttävät samoja analytiikkatunnuksia?

Liittyvätkö nämä resurssit organisaatioon vai yrittävätkö ne tehdä rikkomushyökkäyksen?

Onko seurannan välillä päällekkäisyyksiä – jaetaanko ne muiden sivustojen kanssa?

Mitä seurantatyyppejä verkkosivulta löytyy?

Mikä on jäljittäjien aika?

Miten usein seurannan arvot muuttuvat– tulevatko ne, menevätkö ne vai pysyvätkö ne?

Onko olemassa seuraajia, jotka linkittävät verkkosivuston kloonausohjelmistoon (esimerkiksi MarkOfTheWeb tai HTTrack)?

Onko olemassa jäljittimiä, jotka linkittävät haitalliseen komento- ja hallintapalvelimen (C2) haittaohjelmistoon (esimerkiksi JARM)?

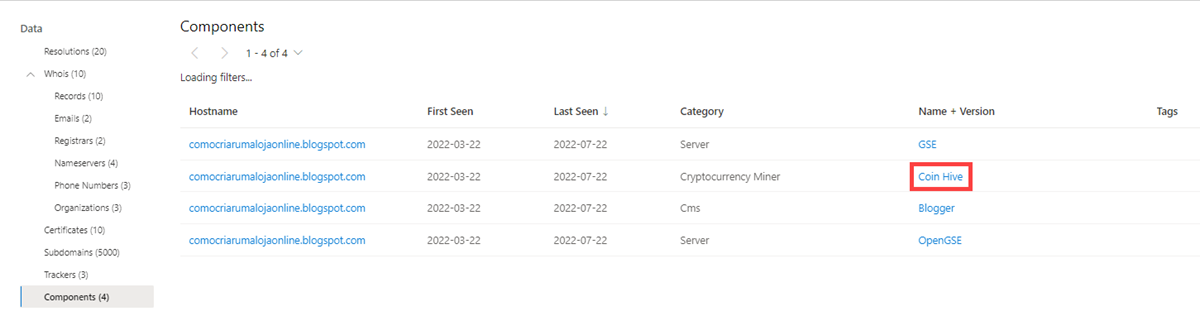

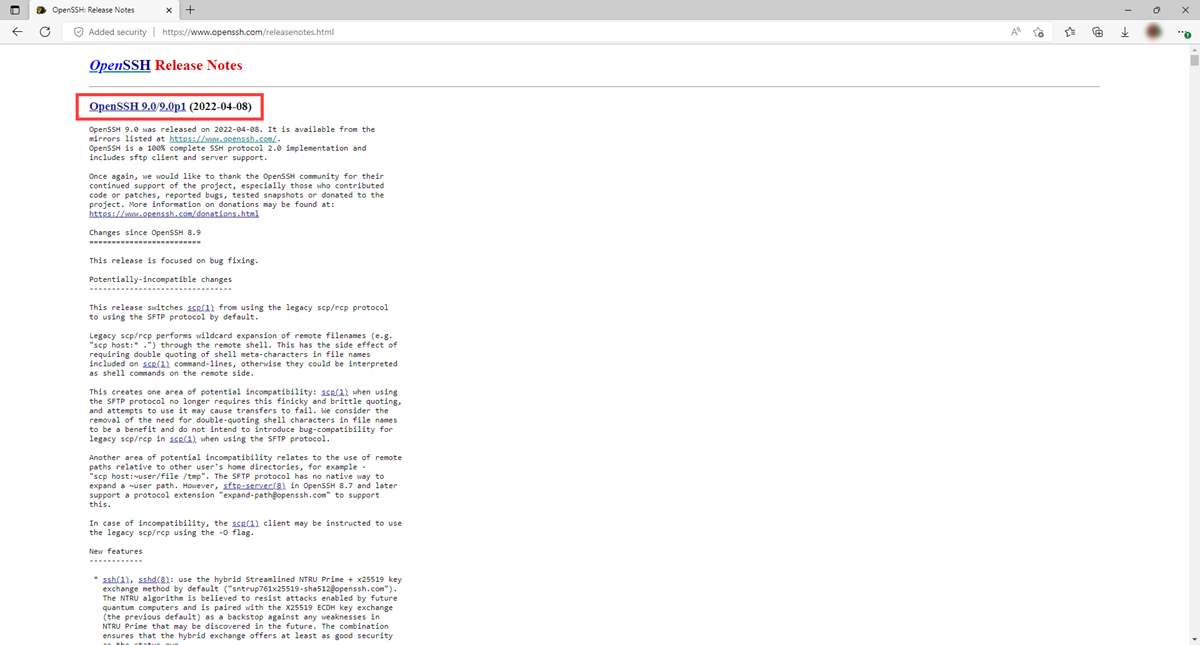

Osia

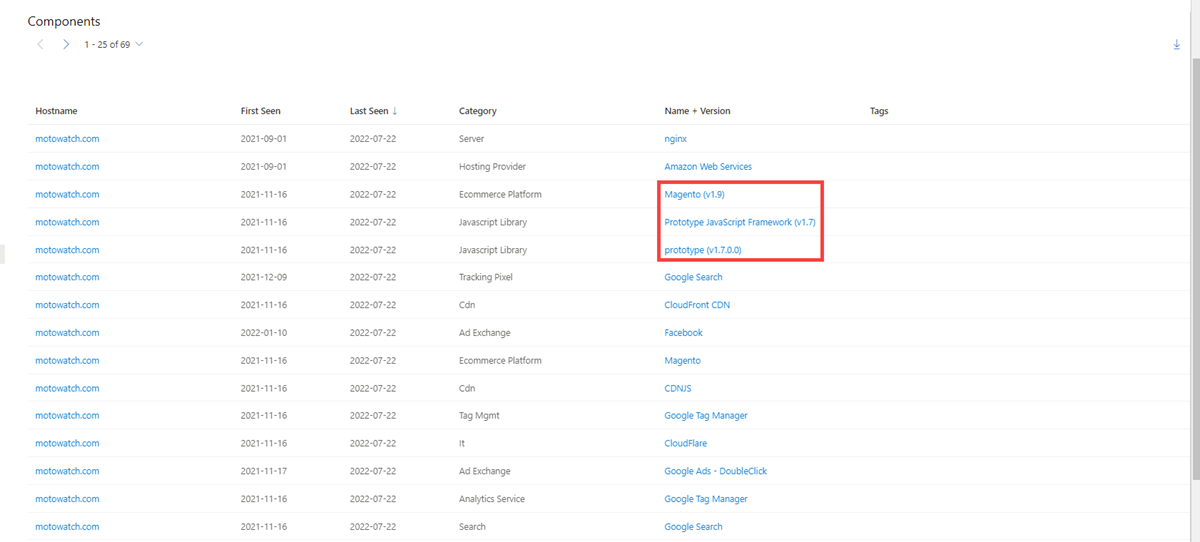

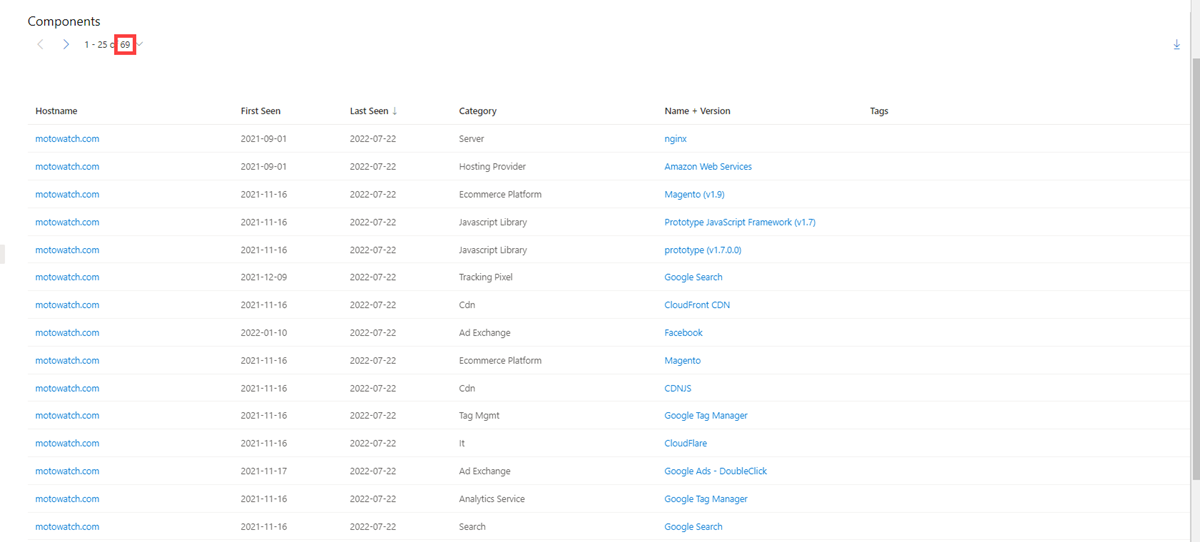

WWW-osat ovat tietoja, jotka kuvaavat Microsoftin www-indeksoinnin tai tarkistuksen suorittavaa verkkosivua tai palvelininfrastruktuuria. Näiden komponenttien avulla voit ymmärtää verkkosivun tai tietyn infrastruktuurin ajavan tekniikan ja palveluiden rakenteen. Yksilöllisten osien pivotointi voi löytää toimijoiden infrastruktuurin tai muita vaarantuneita sivustoja. Voit myös ymmärtää, onko sivusto altis tietylle hyökkäykselle tai kompromissille sen käyttämän teknologian perusteella.

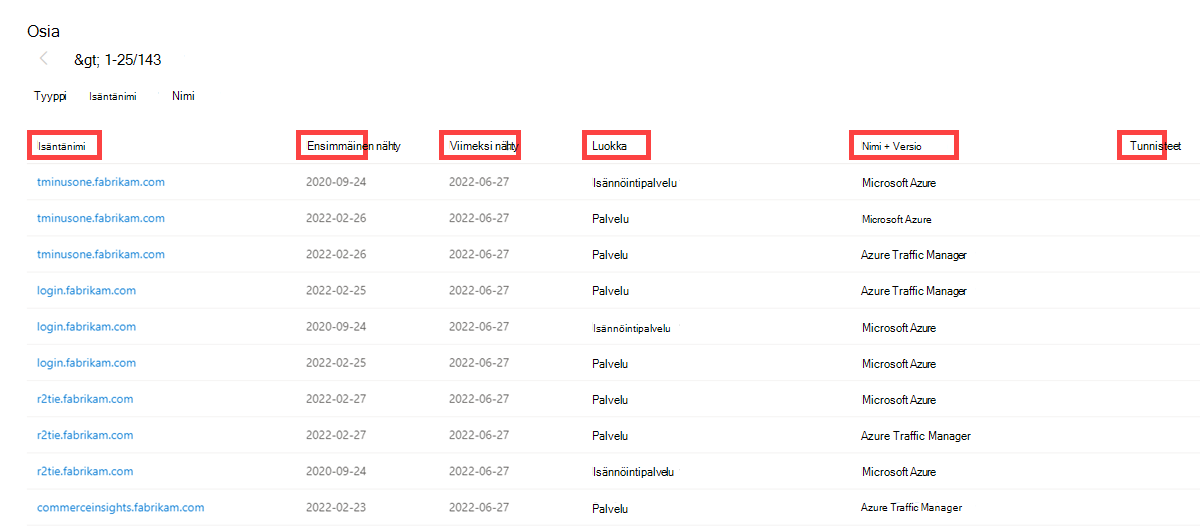

Osatiedot sisältävät seuraavat tiedot:

- Isäntänimi: Isäntänimi, joka isännöi infrastruktuuria, jossa osa havaittiin

- Nähty ensimmäisen kerran: Aikaleima päivämäärästä, jolloin Microsoft havaitsi tämän komponentin ensimmäisen kerran artefaktissa

- Viimeksi nähty: Aikaleima päivämäärästä, jolloin Microsoft viimeksi havaitsi tämän osan artefaktissa

- Luokka: Tunnistetun osan tyyppi (esimerkiksi käyttöjärjestelmä, sovelluskehys, etäkäyttö tai palvelin)

- Nimi ja versio: Artefaktin osan nimi ja versio (esimerkiksi Microsoft IIS (v8.5))

- Tunnisteet: tähän artefaktiin lisätyt tunnisteet Defender TI:ssä

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

Mitä haavoittuvaa infrastruktuuria käytän?

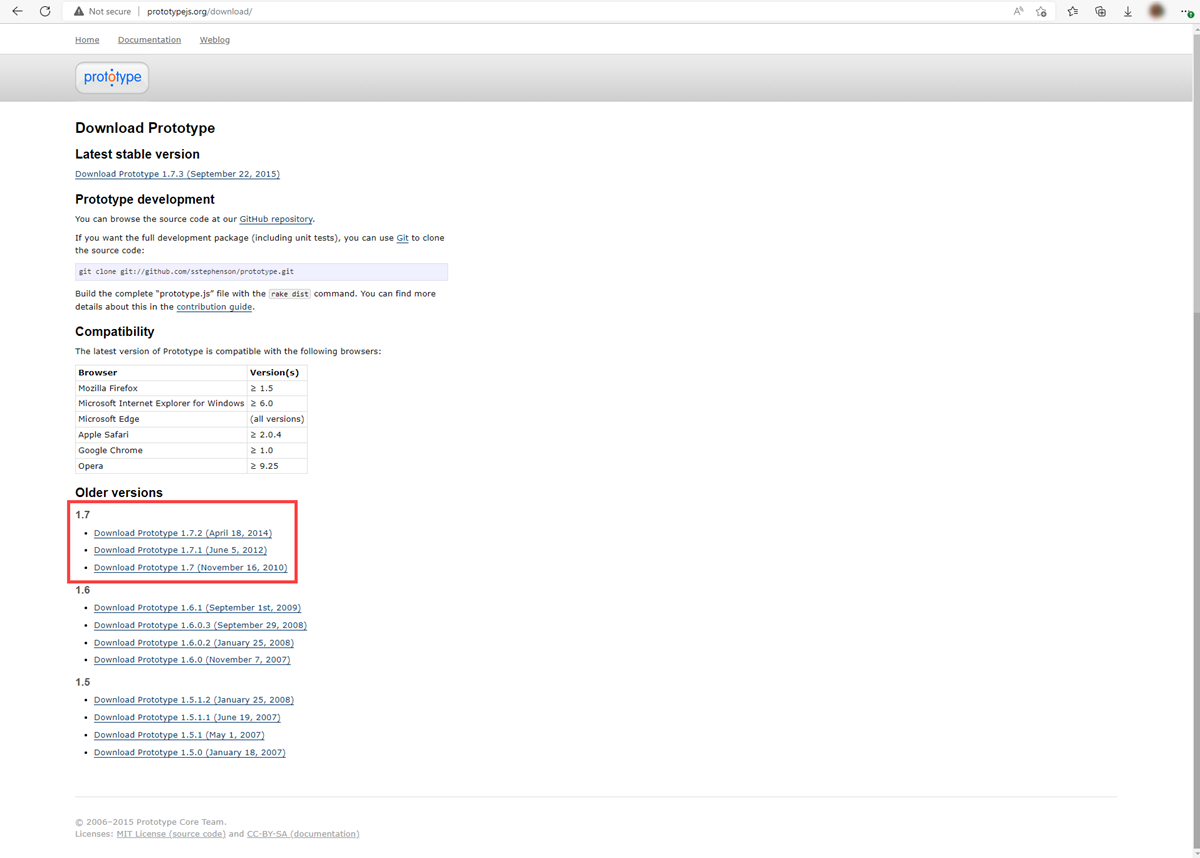

Magento v1.9 on niin päivätty, ettei Microsoft löytänyt luotettavaa dokumentaatiota kyseiselle versiolle.

Mitä ainutlaatuisia verkko-osia uhkatekijä käyttää ja voi seurata niitä muille toimialueille?

Onko mitään osia merkitty haitallisiksi?

Kuinka monta verkko-osaa tunnistettiin?

Onko olemassa ainutlaatuisia tai outoja tekniikoita, joita ei usein nähdä?

Onko olemassa väärennettyjä versioita tietyistä tekniikoista?

Miten usein tai harvoin tehdään muutoksia verkko-komponenteissa?

Onko epäilyttäviä kirjastoja, joita tiedetään hyväksikäytetyksi?

Liittyykö niihin haavoittuvuuksia tekniikoita?

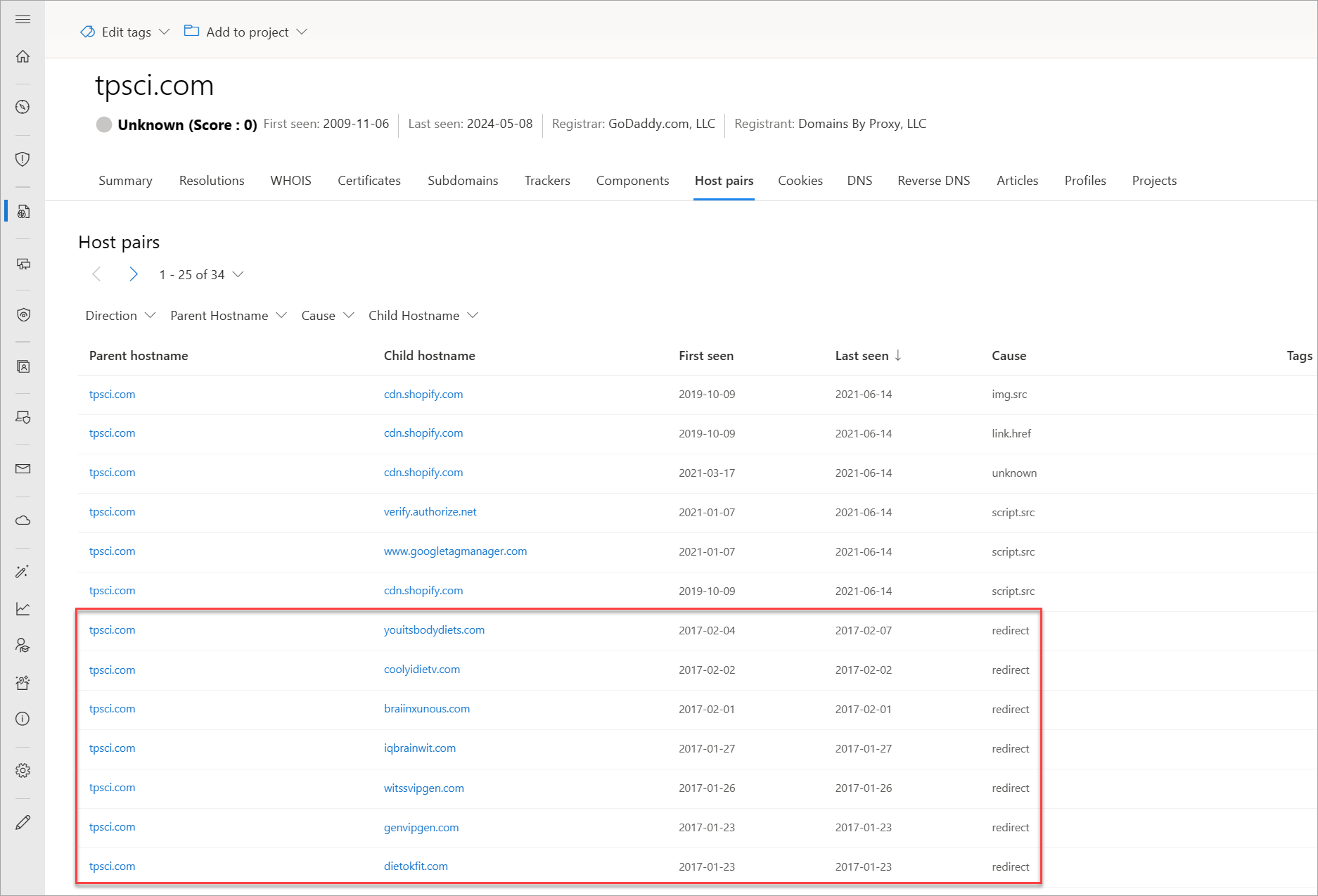

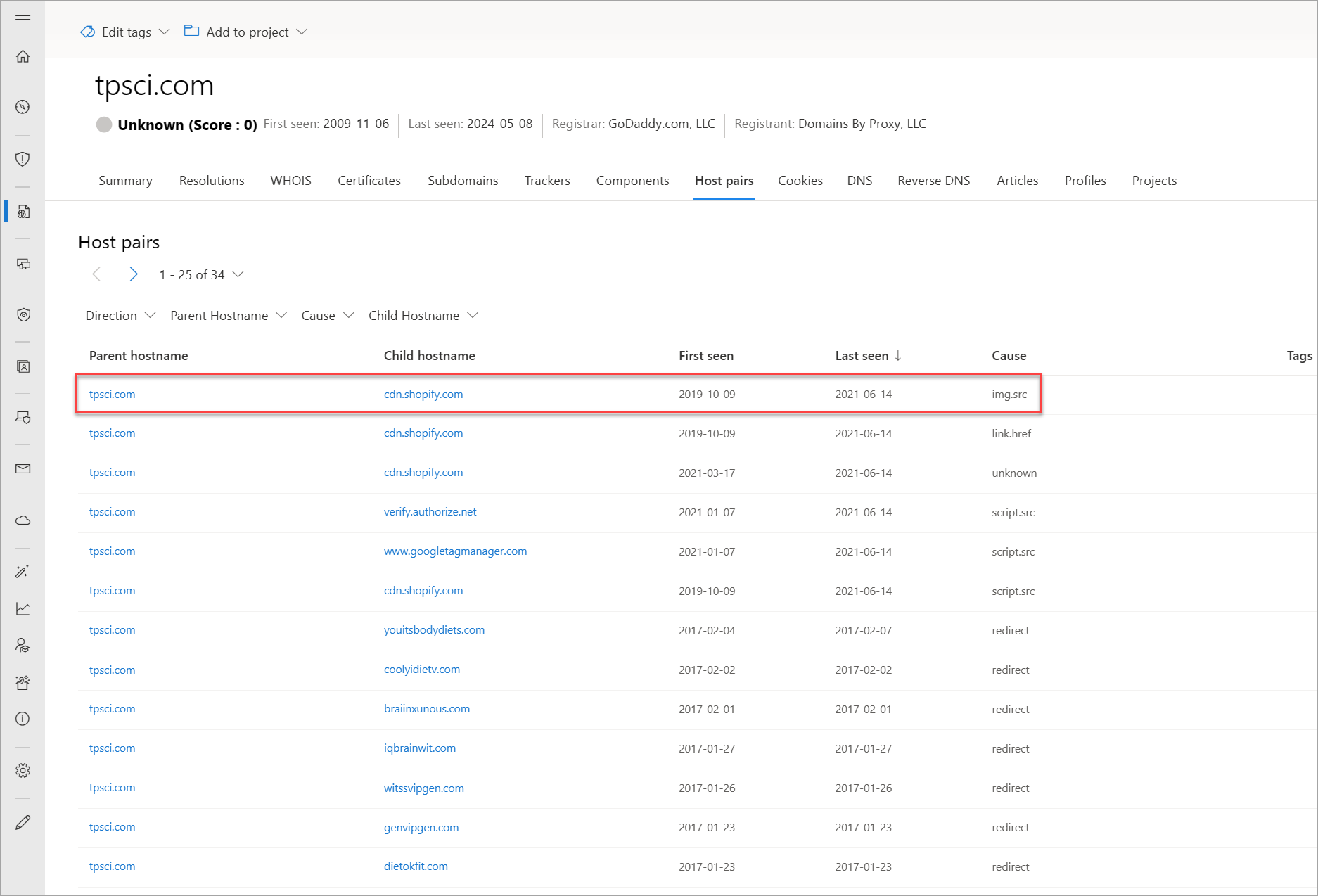

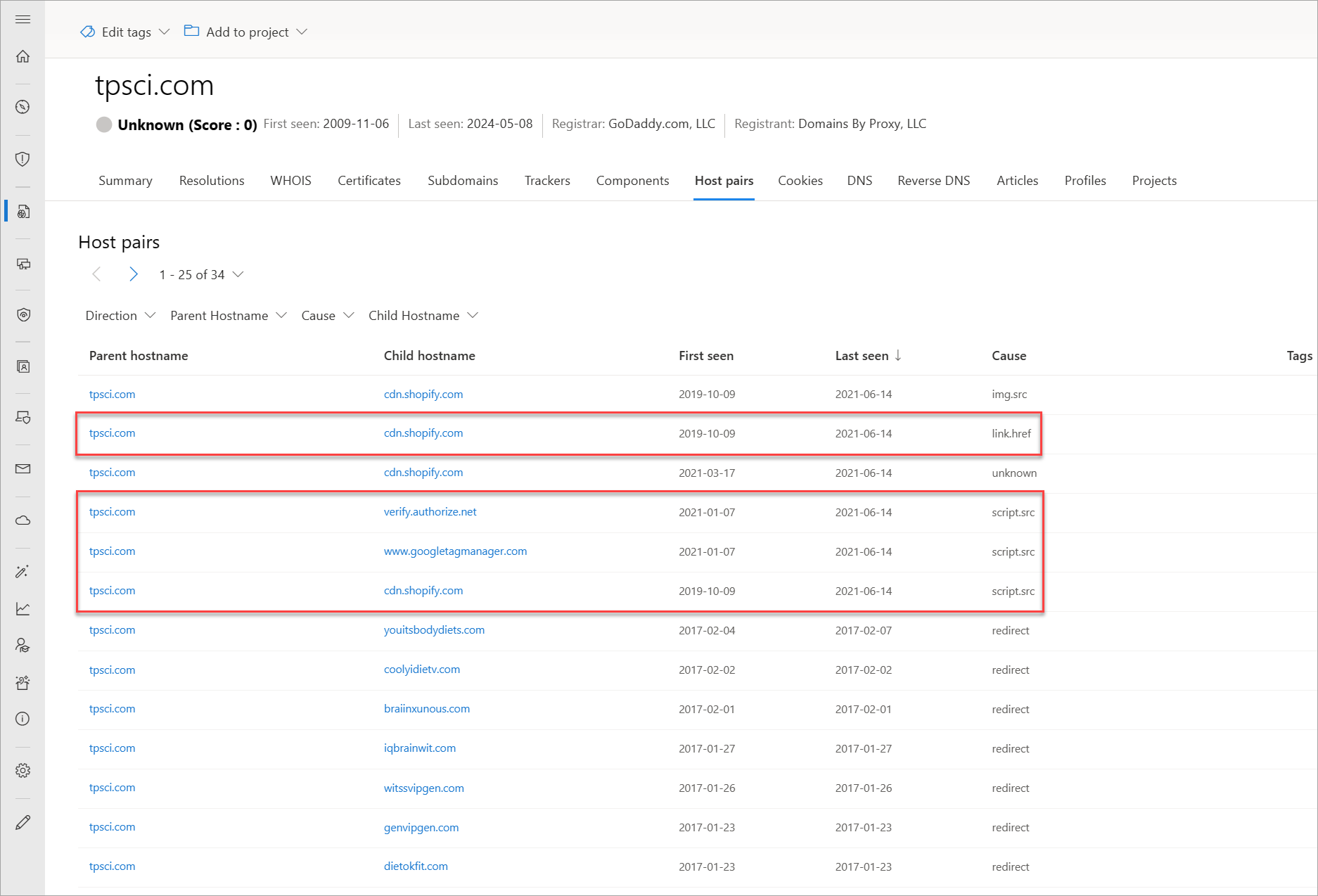

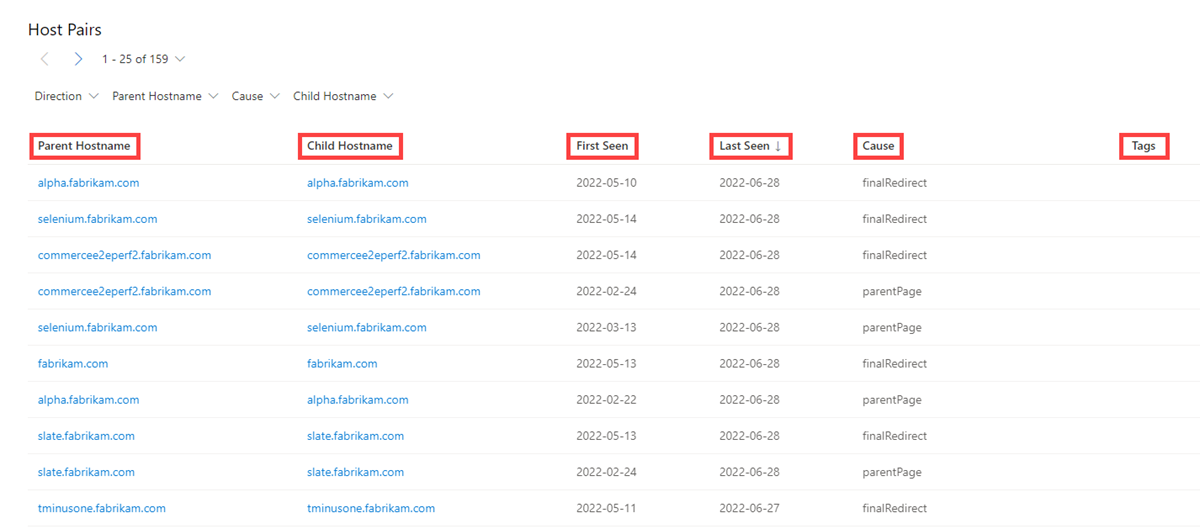

Isäntäparit

Isäntäparit ovat kaksi infrastruktuurin osaa (pääkohde ja alikohde), joilla on yhteinen näennäiskäyttäjän verkkoindeksoinnin havaitsema yhteys. Yhteys voi vaihdella ylimmän tason uudelleenohjauksesta (HTTP 302) johonkin monimutkaisempaan, kuten iFrameen tai komentosarjan lähdeviittaukseen.

Isäntäparin tiedot sisältävät seuraavat tiedot:

- Pääisännän nimi: Isäntä, joka viittaa resurssiin tai "ottaa yhteyttä" aliisäntään

- Aliisännän nimi: Isäntä, jota pääisäntä on kutsunut

- Nähty ensimmäisen kerran: Aikaleima päivämäärästä, jolloin Microsoft havaitsi ensimmäisen kerran suhteen isäntään

- Viimeksi nähty: Aikaleima päivämäärästä, jolloin Microsoft viimeksi havaitsi suhteen isäntään

-

Syy: Pää- ja alikohteen isäntänimen välisen yhteyden tyyppi. mahdollisia syitä ovat seuraavat:

- script.src

- link.href

- uudelleenohjata

- img.src

- tuntematon

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Tunnisteet: Tähän artefaktiin käytetyt tunnisteet Defender TI:ssä

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

Onko mitään yhdistetyistä artefakeista estetty?

Onko yhdistettyjä artefakteja merkitty (esimerkiksi tietojenkalastelu, APT, pahantahtoinen, epäilyttävä, tietty uhkanäyttelijä)?

Ohjaako tämä isäntä käyttäjiä haitalliseen sisältöön?

Lähettävätkö resurssit CSS:ää tai kuvia rikkomushyökkäysten määrittämiseksi?

Hakevatko resurssit komentosarjaa tai viittaavat link.href-kohteeseen Magecart- tai skimming-hyökkäyksen määrittämiseksi?

Missä käyttäjiä ohjataan kohteesta/kohteeseen?

Millainen uudelleenohjaus on tapahtumassa?

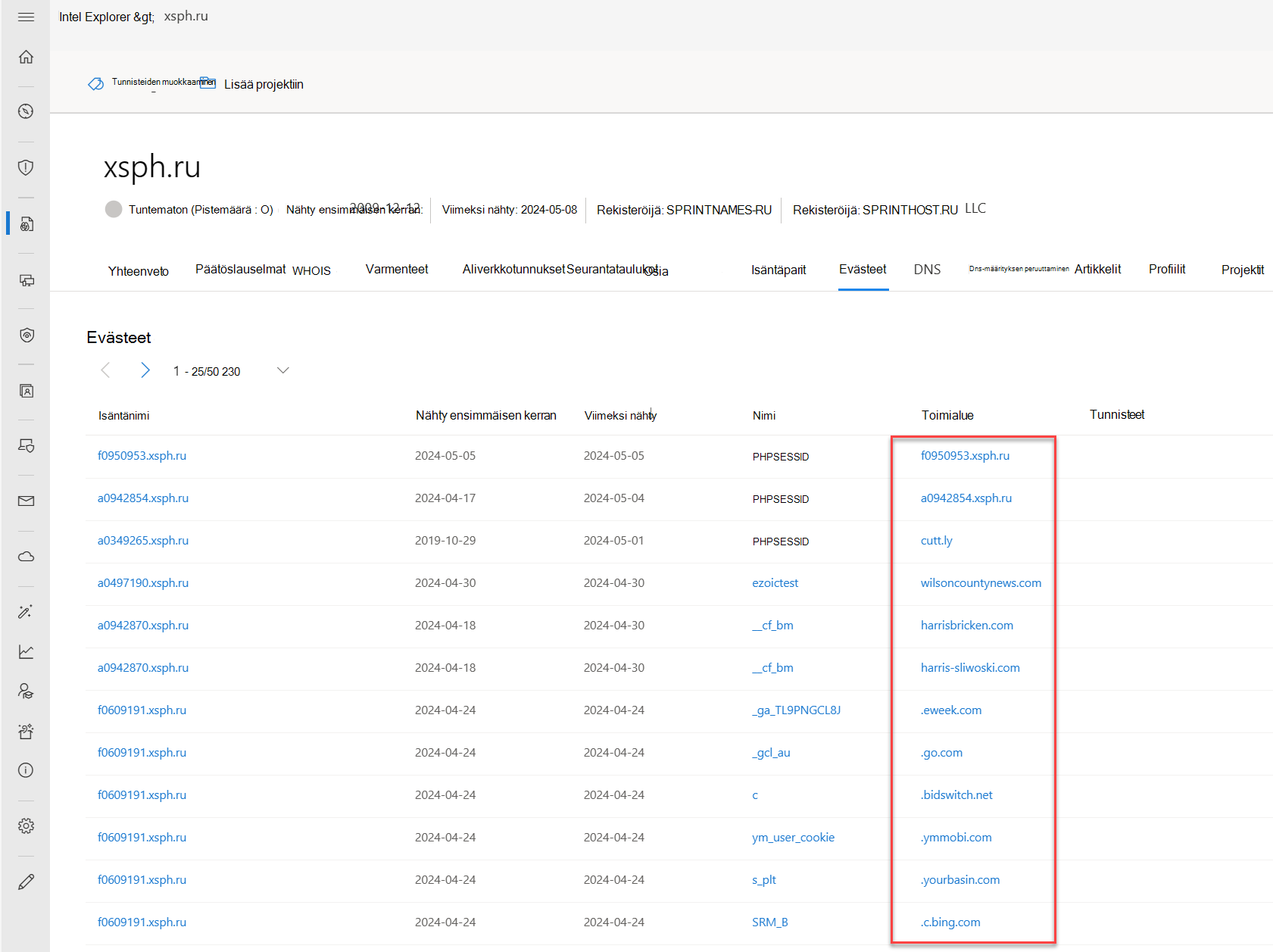

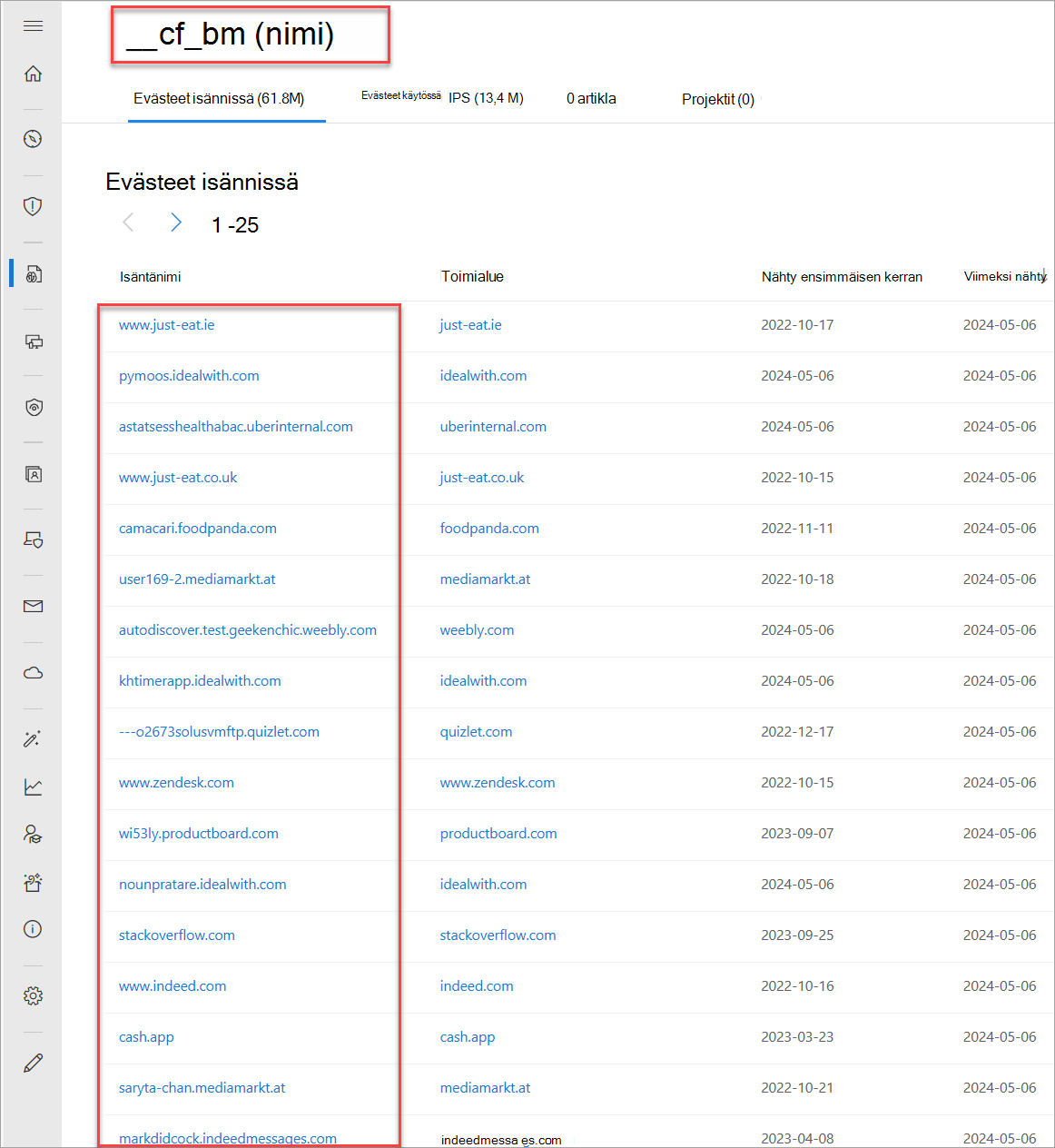

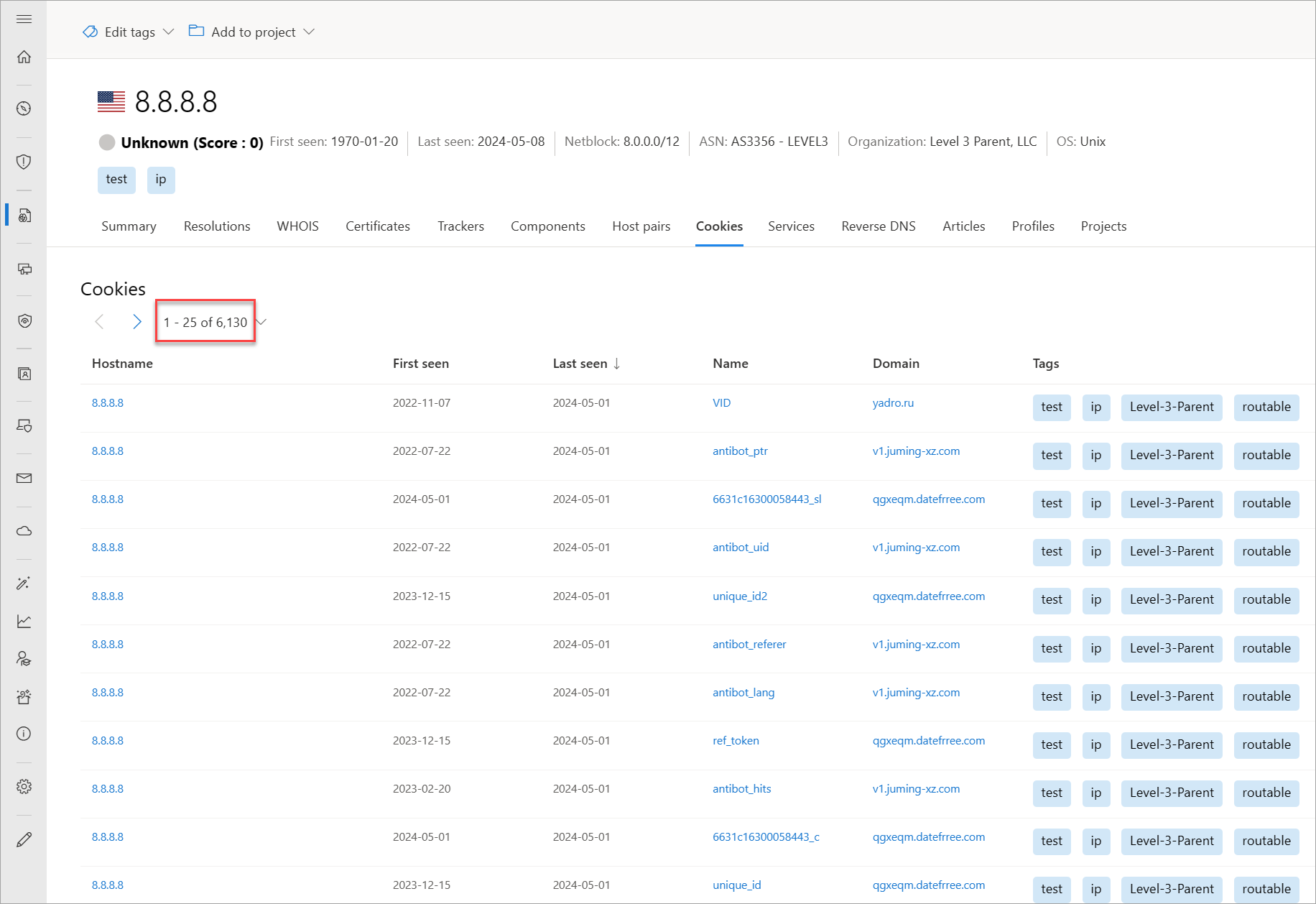

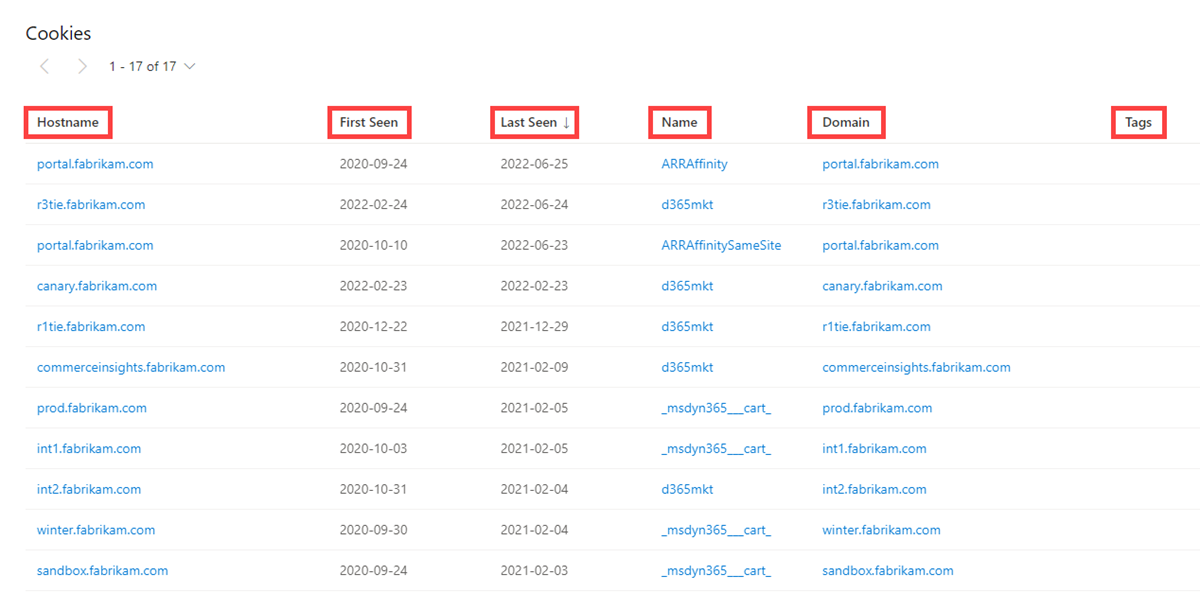

Evästeet

Evästeet ovat pieniä tietoja, jotka lähetetään palvelimelta asiakkaalle käyttäjän selatessa Internetiä. Nämä arvot sisältävät joskus sovelluksen tilan tai vähän seurantatietoja. Defender TI korostaa ja indeksoi evästeiden nimiä, joita havaitaan sivustoa indeksoitaessa, ja sen avulla voit syventää kaikkialle, missä havaitsimme tiettyjä evästeiden nimiä sen indeksoinnissa ja tietojen keräämisessä. Pahantahtoiset toimijat käyttävät evästeitä seuratakseen tartunnan saaneita uhreja tai tallentaakseen tietoja, joita he saattavat käyttää myöhemmin.

Evästetietomme sisältävät seuraavat tiedot:

- Isäntänimi: Evästeeseen liittyvä isäntäinfrastruktuuri

- Nähty ensimmäisen kerran: Aikaleima päivämäärästä, jolloin Microsoft havaitsi evästeen ensimmäisen kerran artefaktissa

- Viimeksi nähty: Aikaleima päivämäärästä, jolloin Microsoft viimeksi havaitsi tämän evästeen artefaktissa

- Nimi: Evästeen nimi (esimerkiksi JSESSIONID tai SEARCH_NAMESITE).

- Alue: Evästeeseen liittyvä toimialue

- Tunnisteet: Tähän artefaktiin lisätyt tunnisteet Defender TI:ssä

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

Mitkä muut sivustot laativat samoja evästeitä?

Mitkä muut sivustot seuraavat samoja evästeitä?

Vastaako evästetoimialue kyselyäni?

Kuinka monta evästettä artefaktiin liittyy?

Onko olemassa yksilöllisiä evästeiden nimiä tai verkkotunnuksia?

Mitkä ovat evästeisiin liittyvät ajanjaksot?

Mikä on äskettäin havaittujen evästeiden tai evästeisiin liittyvien muutosten tiheys?

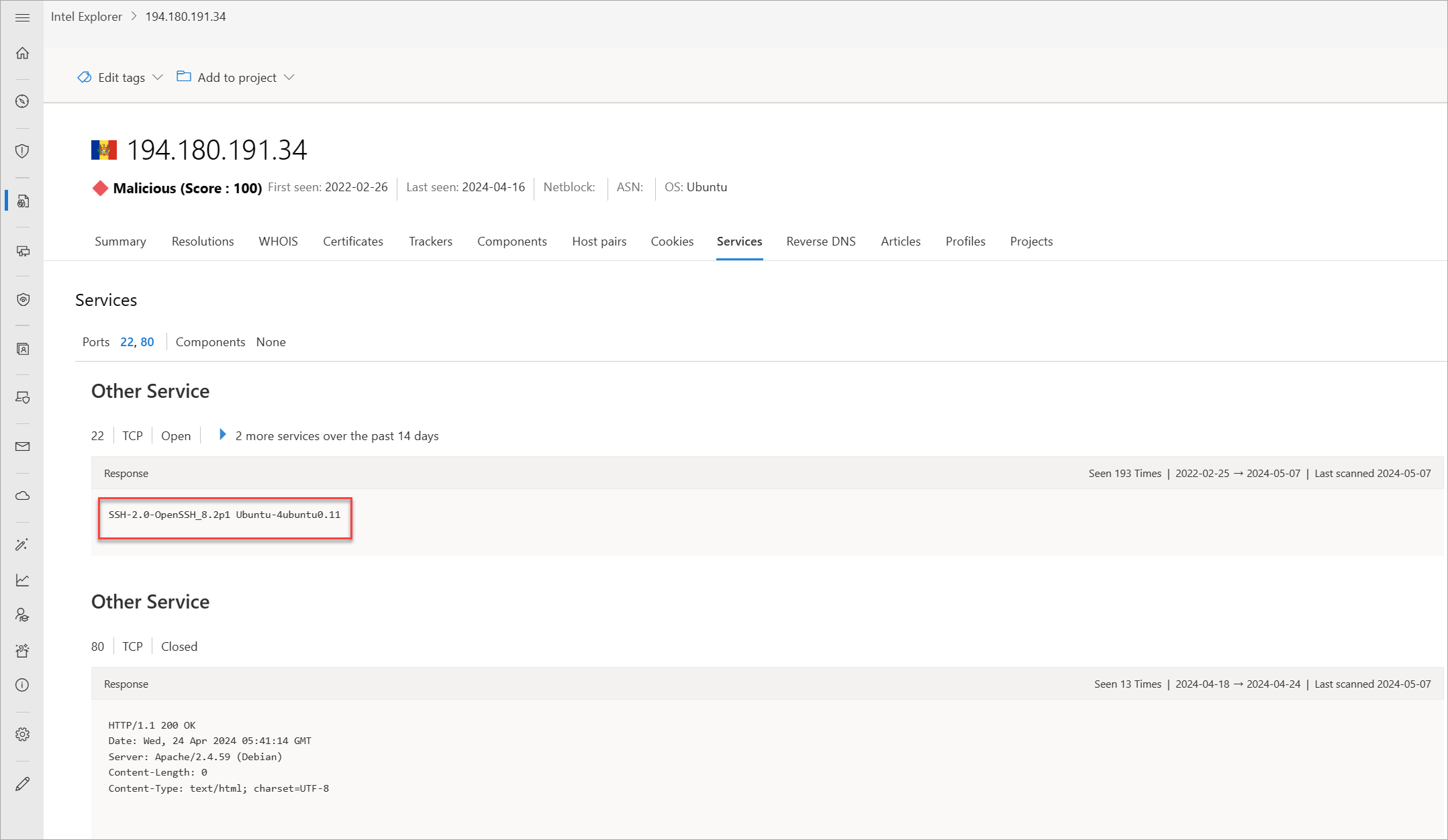

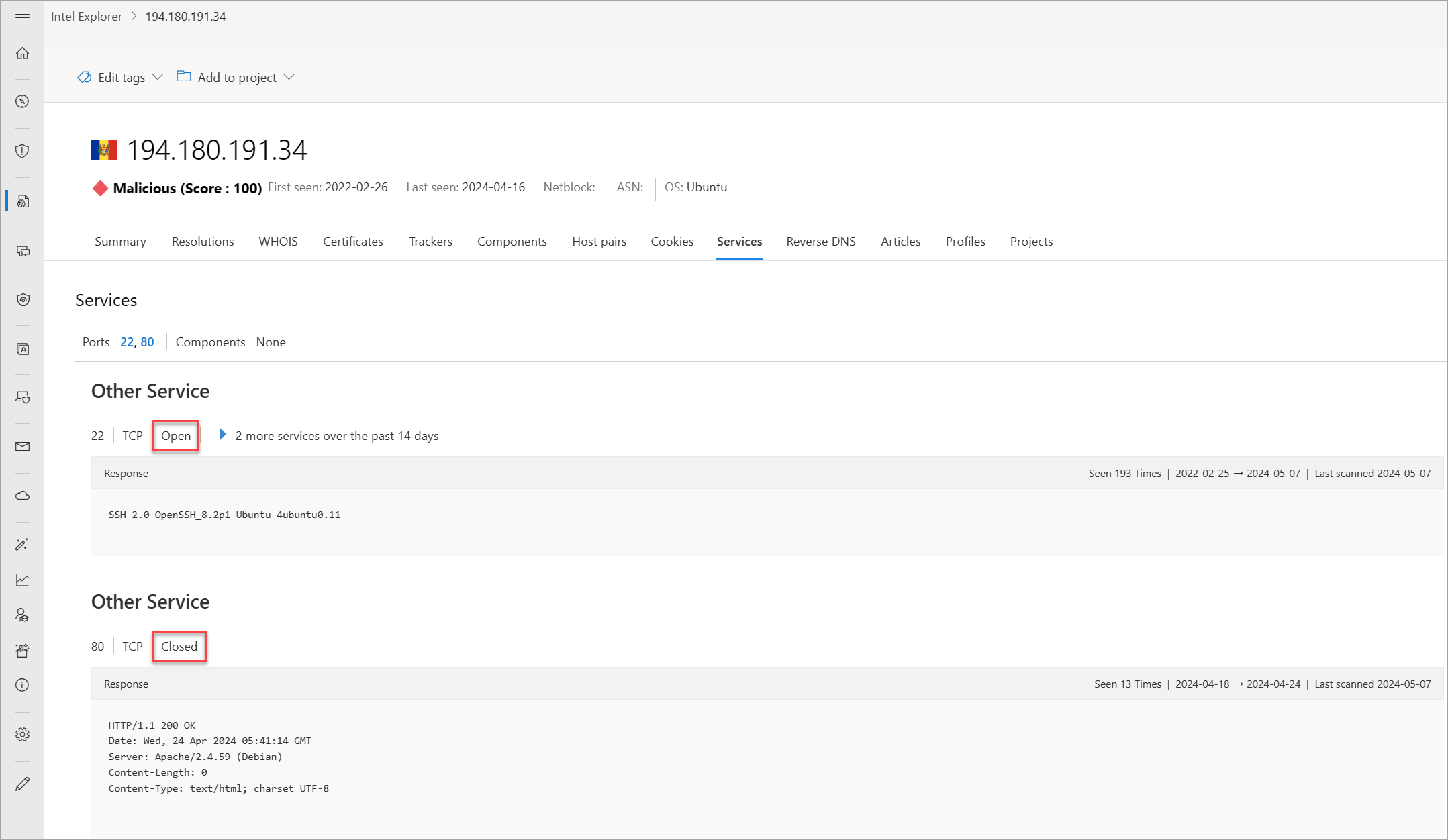

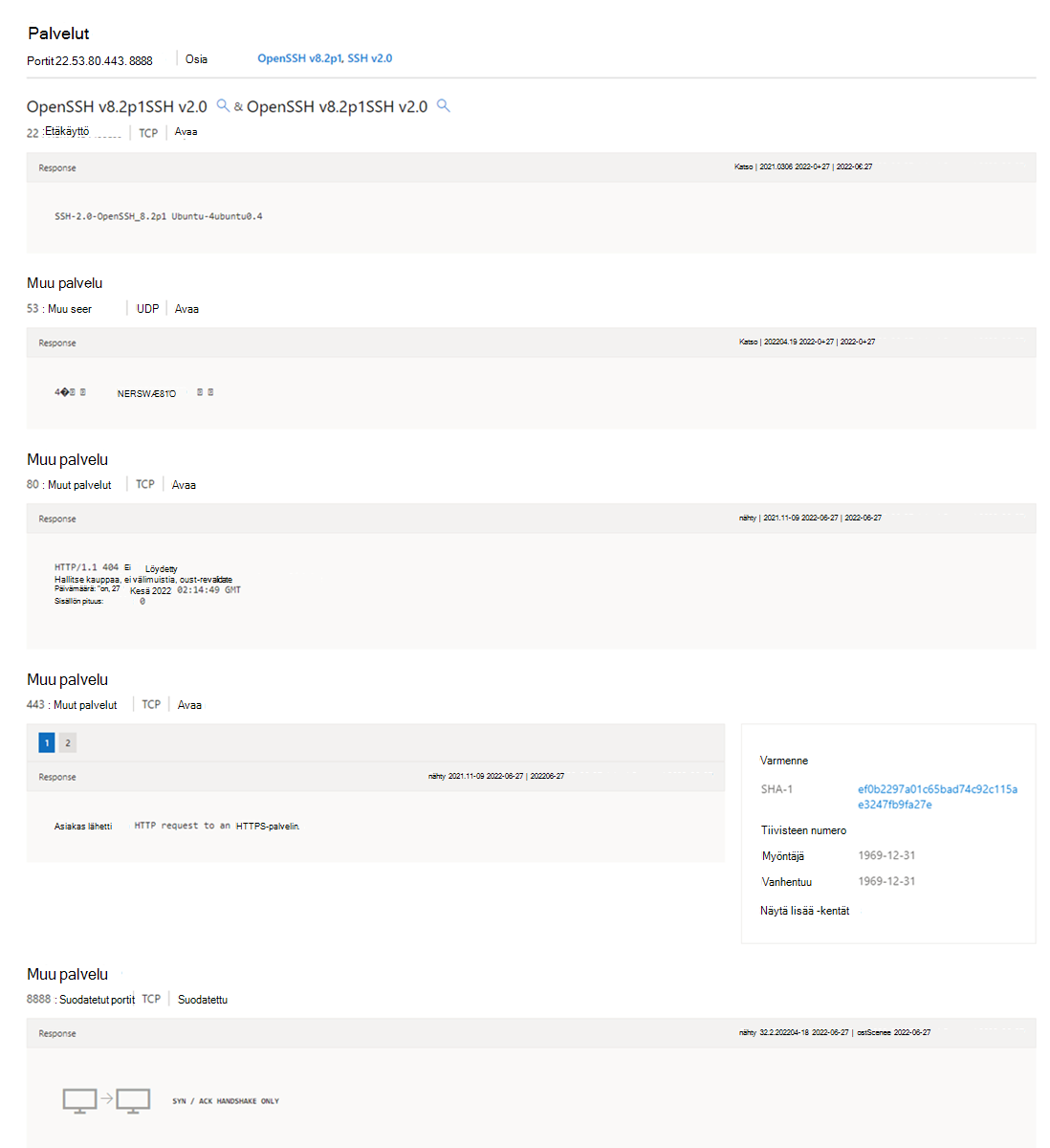

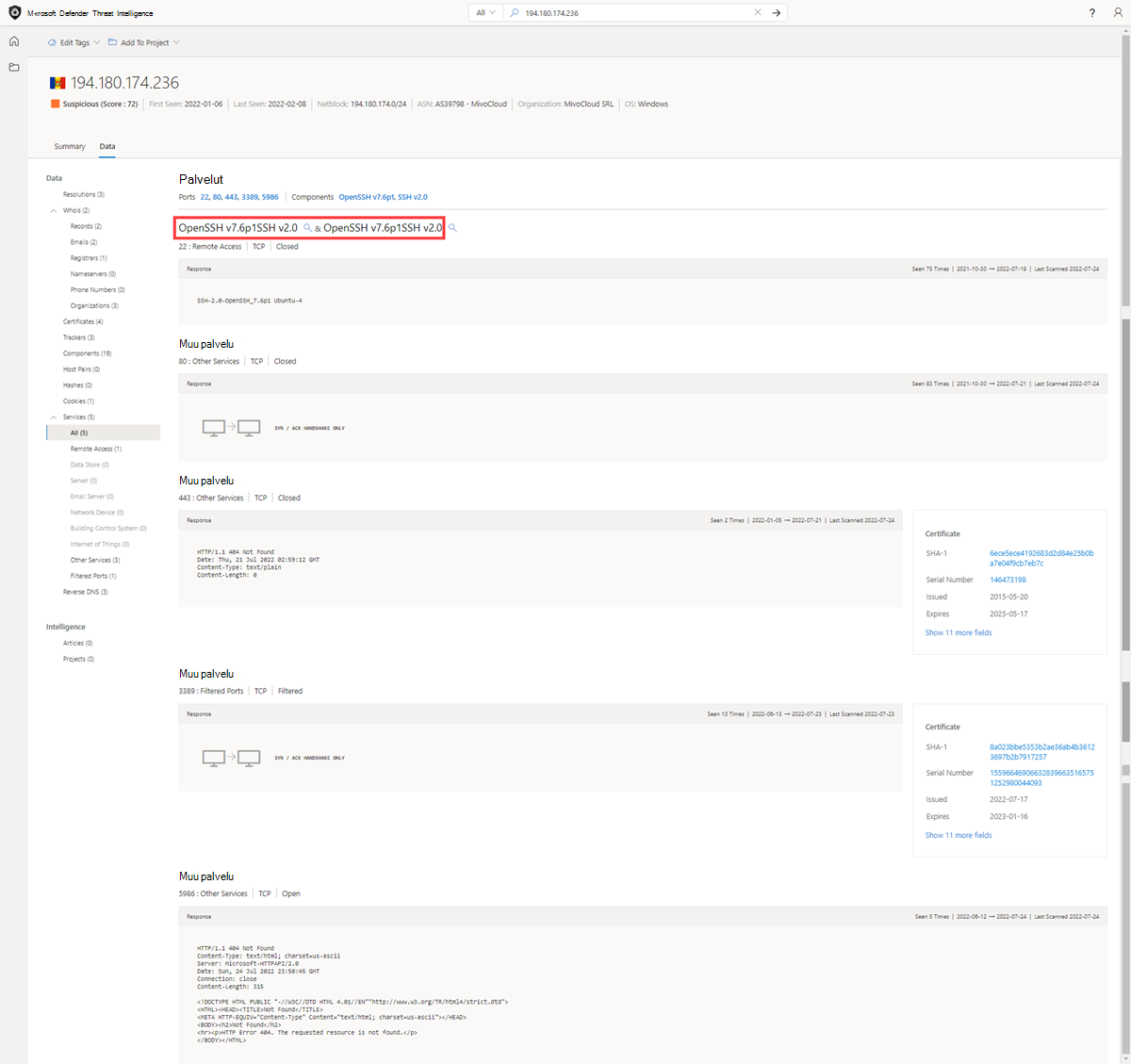

Palvelut

Palvelunimiä ja porttinumeroita käytetään erottamaan eri palvelut, jotka kulkevat TCP-, UDP-, DCCP- ja SCTP-siirtoprotokollien yli. Porttinumerot voivat viitata tiettyyn porttiin suoritettavan sovelluksen tyyppiin. Sovelluksia tai palveluita voidaan kuitenkin muuttaa käyttämään eri porttia sovelluksen tai palvelun hämärtämiseksi tai piilottamiseksi IP-osoitteessa. Portin ja otsikon/bannerin tietojen tunteminen voi tunnistaa todellisen sovelluksen/palvelun ja käytettävien porttien yhdistelmän. Defender TI:n pinnat ovat 14 päivän historiatietoja Palvelut-välilehdessä , ja niissä näkyy viimeinen havaittuun porttiin liittyvä bannerivastaus.

Palvelutietomme sisältävät seuraavat tiedot:

- Havaitut avoimet portit

- Porttinumerot

- Osia

- Kuinka monta kertaa palvelua havaittiin

- Portin edellisen tarkistuksen yhteydessä

- Protokollayhteys

- Portin tila

- Avata

- Suodatettu

- Suljettu

- Nauhavastaus

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

Mitä sovelluksia tietyssä IP-osoitteessa suoritetaan tietyssä portissa?

Mikä sovellusten versio on käytössä?

Onko tietyn portin avaamisen, suodatetun tai suljetun tilan viimeaikaiset muutokset?

Liittyiko yhteyteen varmenne?

Ovatko haavoittuvassa asemassa olevat tai vanhentuneet tekniikat käytössä tietyssä resurssissa?

Paljastaako käynnissä oleva palvelu tietoja, joita voidaan käyttää pahantahoisiin tarkoituksiin?

Noudatetaanko suojauksen parhaita käytäntöjä?

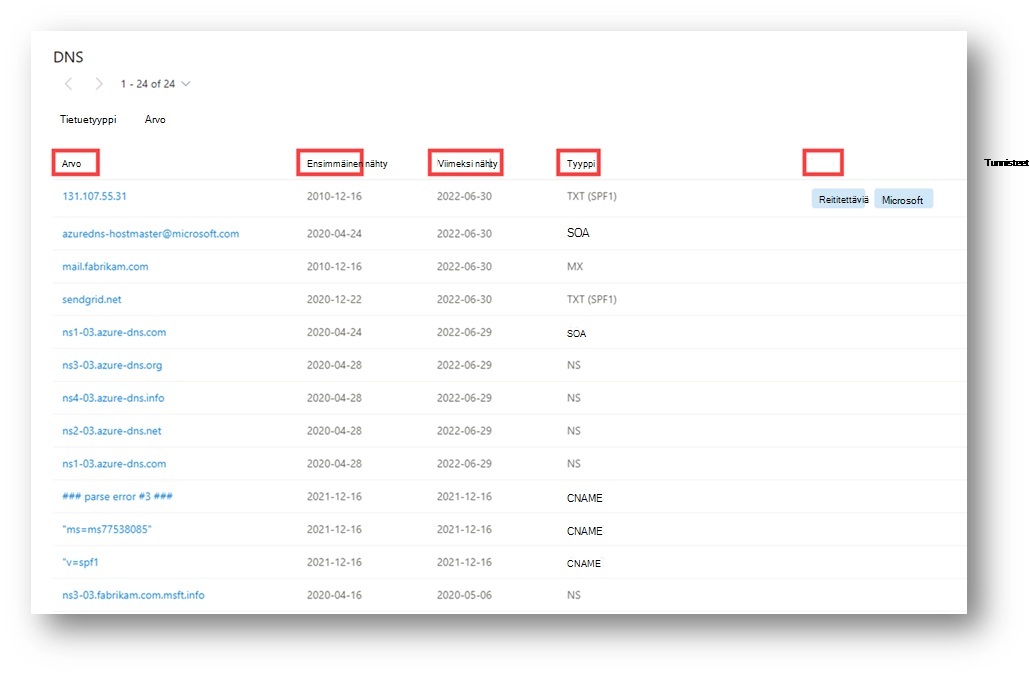

DNS

Microsoft on kerännyt DNS-tietueita vuosien varrella, tarjoten sinulle tietoja sähköpostin vaihdosta (MX), nimipalvelimesta (NS), tekstistä (TXT), valtuutuksen aloittamisesta (SOA), kanonisesta nimestä (CNAME) ja osoitintietueista (PTR). DNS-tietueiden tarkasteleminen voi auttaa tunnistamaan toimijoiden käyttämien toimialueiden jaetun infrastruktuurin. Uhkatoimijoilla on esimerkiksi taipumus käyttää samoja nimipalvelimia infrastruktuurinsa segmentointiin tai samoihin postinvaihtopalvelimiin komentojensa ja hallintansa hallintaan.

DNS-tietomme sisältävät seuraavat tiedot:

- Arvo: Isäntään liittyvä DNS-tietue

- Nähty ensimmäisen kerran: Aikaleima päivämäärästä, jolloin Microsoft havaitsi tämän tietueen artefaktissa ensimmäisen kerran

- Viimeksi nähty: Aikaleima päivästä, jolloin Microsoft viimeksi havaitsi tämän tietueen artefaktissa

-

Tyyppi: Tietueeseen liittyvän infrastruktuurin tyyppi; mahdollisia vaihtoehtoja ovat esimerkiksi seuraavat:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tunnisteet: Tähän artefaktiin käytetyt tunnisteet Defender TI:ssä

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

- Mitkä muut infrastruktuurin osat liittyvät suoraan etsittävään ilmaisimeen?

- Miten infrastruktuuri on muuttunut ajan kuluessa?

- Käyttääkö toimialueen omistaja sisällöntoimitusverkon tai tuotemerkkisuojauspalvelun palveluita?

- Mitä muita tekniikoita siihen liittyvä organisaatio saattaa hyödyntää verkossaan?

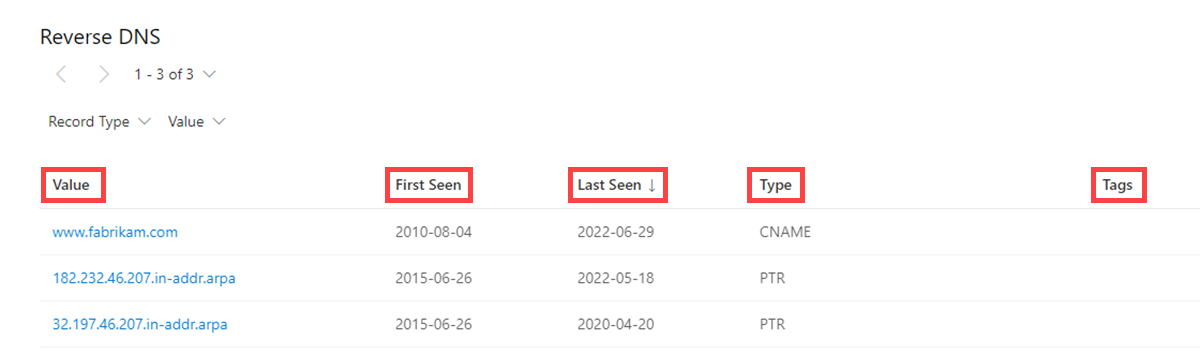

Käänteinen DNS

Vaikka DNS-edelleenhaku tekee kyselyn tietyn isäntänimen IP-osoitteeseen, käänteinen DNS-haku lähettää kyselyn IP-osoitteen tiettyyn isäntänimeen. Tämä tietojoukko näyttää samanlaiset tulokset kuin DNS-tietojoukko. DNS-tietueiden tarkasteleminen voi auttaa tunnistamaan toimijoiden käyttämien toimialueiden jaetun infrastruktuurin. Esimerkiksi toimijaryhmät käyttävät yleensä samoja nimipalvelimia infrastruktuurinsa segmentointiin tai samoihin postinvaihtopalvelimiin komentojen ja ohjausobjektien hallintaan.

Käänteiset DNS-tietomme sisältävät seuraavat tiedot:

- Arvo: Käänteisen DNS-tietueen arvo

- Nähty ensimmäisen kerran: Aikaleima päivämäärästä, jolloin Microsoft havaitsi tämän tietueen artefaktissa ensimmäisen kerran

- Viimeksi nähty: Aikaleima päivämäärästä, jolloin Microsoft ensimmäisen kerran havaitsi tämän tietueen artefaktissa

-

Tyyppi: Tietueeseen liittyvän infrastruktuurin tyyppi; mahdollisia vaihtoehtoja ovat esimerkiksi seuraavat:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tunnisteet: Tähän artefaktiin käytetyt tunnisteet Defender TI:ssä

Kysymykset, joihin tämä tietojoukko voi auttaa vastaamaan:

- Mitkä DNS-tietueet havaitsivat tämän isännän?

- Miten tämän isännän havaittu infrastruktuuri on muuttunut ajan kuluessa?