Tunnisteiden käyttäminen

Microsoft Defender Threat Intelligence (Defender TI) -tunnisteet tarjoavat nopeasti merkityksellisiä tietoja artefakista, joko järjestelmän johtamista tai muiden käyttäjien luomista. Tunnisteet auttavat analyytikoita yhdistämään nykyisten tapausten ja tutkimusten väliset pisteet ja niiden historiallisen kontekstin analyysin parantamiseksi.

Defender TI tarjoaa kahdentyyppisiä tunnisteita: järjestelmätunnisteet ja mukautetut tunnisteet.

Ennakkovaatimukset

Microsoft Entra ID -tili tai henkilökohtainen Microsoft-tili. Kirjaudu sisään tai luo tili

Defender TI Premium -käyttöoikeus.

Huomautus

Käyttäjät, joilla ei ole Defender TI Premium -käyttöoikeutta, voivat edelleen käyttää maksutonta Defender TI -tarjoustamme.

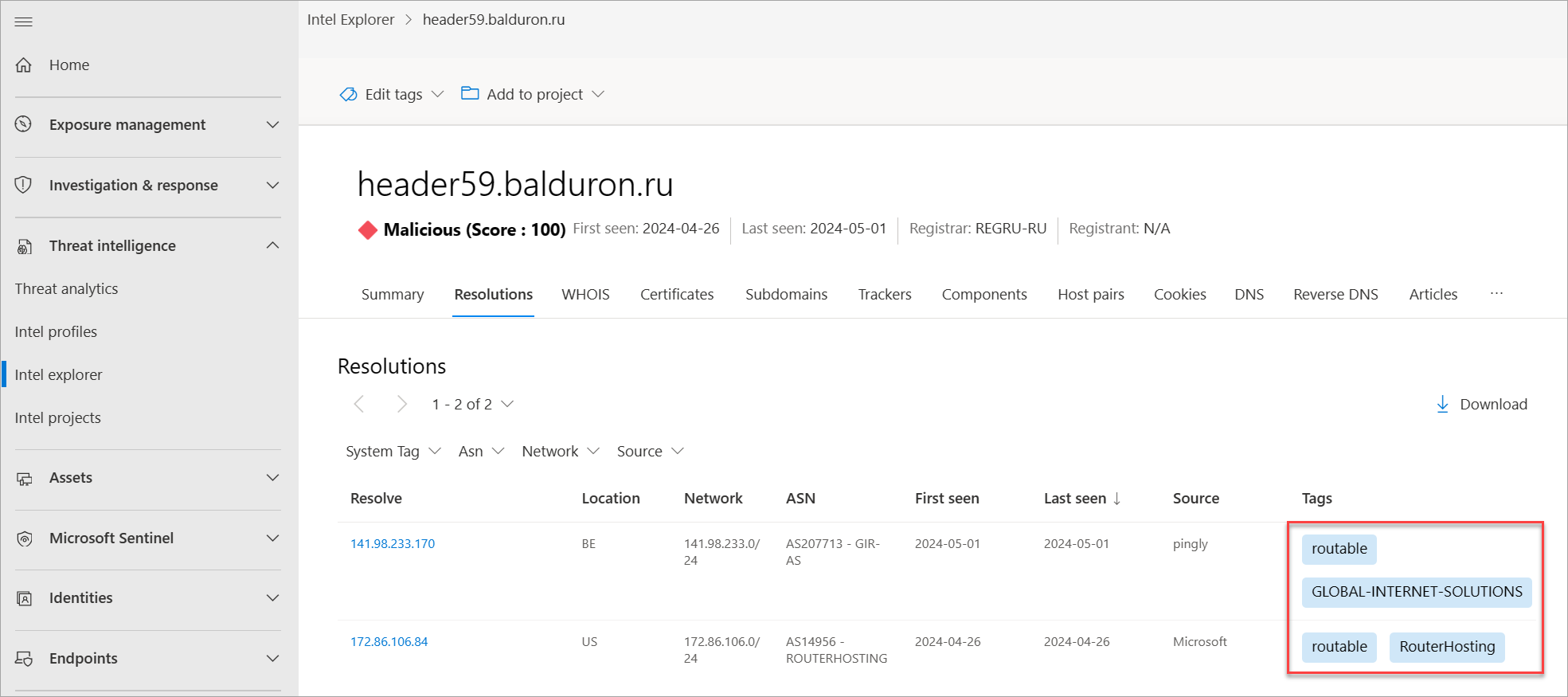

Järjestelmätunnisteet

Defender TI luo järjestelmätunnisteet automaattisesti, jotta voit ohjata analyysiasi. Nämä tunnisteet eivät edellytä syötettä tai vaivaa omalta osaltasi.

Järjestelmätunnisteita voivat olla seuraavat:

- Reititystaulukko: Ilmaisee, että artefakti on käytettävissä.

- ASN: Hakee autonomisen IP-osoitteen autonomisen järjestelmänumeron (ASN) kuvauksen lyhennetyn osan tunnisteeseen tarjotakseen analyytikoille kontekstin siitä, kenelle IP-osoite kuuluu.

- Dynaaminen: Ilmaisee, omistaako dynaaminen toimialuenimijärjestelmä (DNS) palvelun, kuten NO-IP tai Change IP.

- Karstivajoama: Ilmaisee, että IP-osoite on tutkimusallas, jota tietoturvajärjestöt käyttävät hyökkäyskampanjoiden tutkimiseen. Tämän vuoksi liittyvät toimialueet eivät ole suoraan yhteydessä toisiinsa.

Mukautetut tunnisteet

Mukautetut tunnisteet tuovat kontekstia kompromissi-indikaattoreihin (IOC) ja tekevät analysoinnista vielä yksinkertaisempaa tunnistamalla ne toimialueet, jotka ovat tunnettuja huonoista julkisista raporteista tai jotka luokittelit sellaisiksi. Luot nämä tunnisteet manuaalisesti omien tutkimusten perusteella, ja näiden tunnisteiden avulla voit jakaa tärkeitä merkityksellisiä tietoja artefaktista vuokraajasi muiden Defender TI Premium -käyttöoikeuskäyttäjien kanssa.

Mukautettujen tunnisteiden lisääminen, muokkaaminen ja poistaminen

Voit lisätä omia mukautettuja tunnisteita tunnisteklusteriin syöttämällä ne tunnisteriville. Sinä ja tiimisi jäsenet, jos organisaatiosi on Defender TI -asiakas, voivat tarkastella näitä tunnisteita. Järjestelmään kirjoitetut tunnisteet ovat yksityisiä, eikä niitä jaeta suuremman yhteisön kanssa.

Voit myös muokata tai poistaa tunnisteita. Kun lisäät tunnisteen, sinä tai joku toinen organisaatiosi maksullinen käyttöoikeuskäyttäjä voi muokata tai poistaa sen, mikä helpottaa yhteistyötä tietoturvatiimin kesken.

Avaa Defender-portaali ja suorita Microsoftin todennusprosessi loppuun. Lisätietoja Defender-portaalista

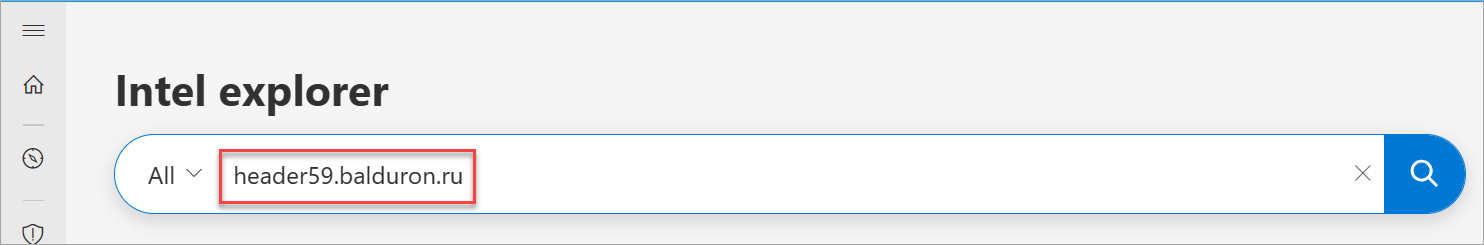

Siirry kohtaan Uhkien älykkyys>Intel Explorer.

Hae ilmaisin, johon haluat lisätä tunnisteita Intel Explorerin hakupalkissa.

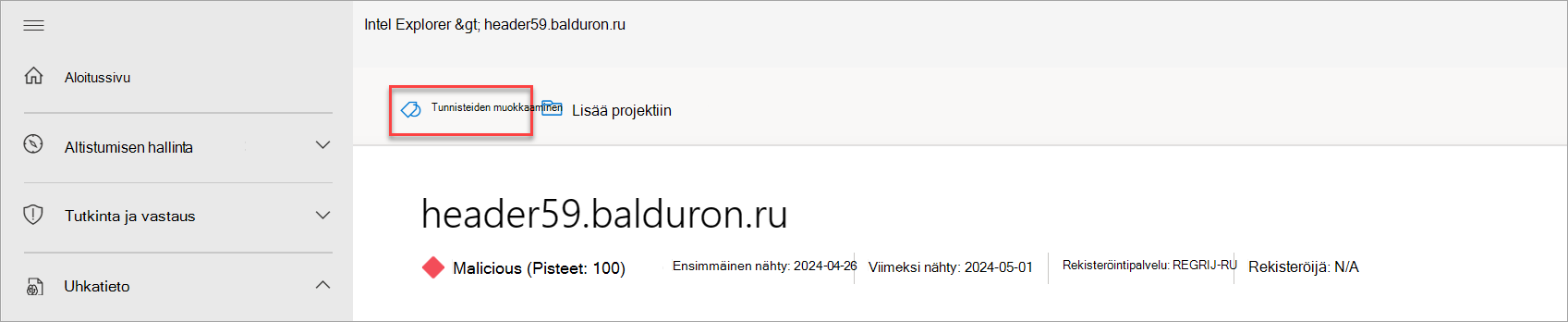

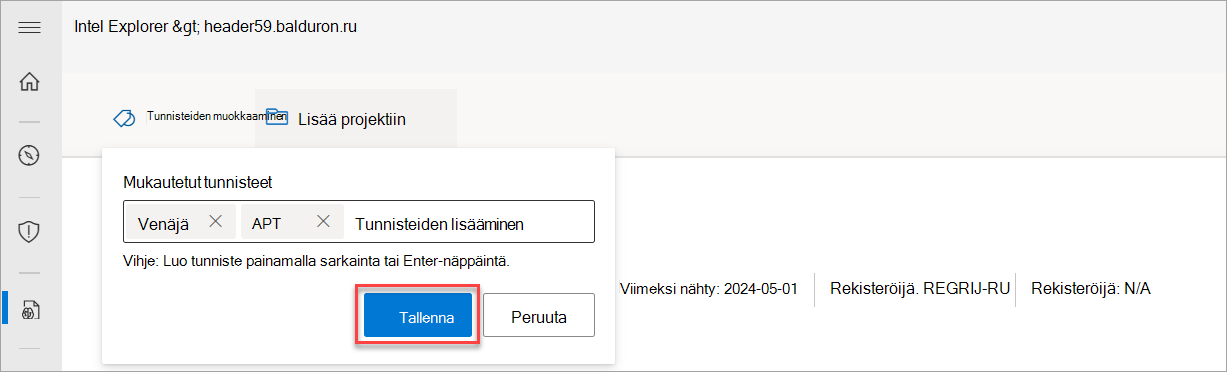

Valitse Muokkaa tunnisteita sivun vasemmassa yläkulmassa.

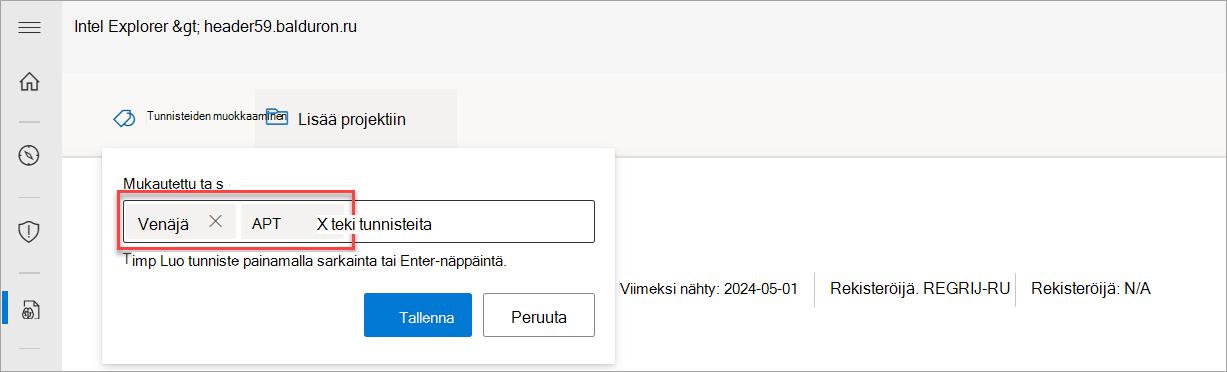

Lisää tähän ilmaisimeen liitettävät tunnisteet näkyviin avautuvassa Mukautetut tunnisteet -ponnahdusikkunassa. Jos haluat lisätä uuden ilmaisimen, lisää uusi ilmaisin painamalla sarkainta .

Kun olet lisännyt kaikki tunnisteet, tallenna muutokset valitsemalla Tallenna .

Muokkaa tunnisteita toistamalla vaihe 3. Poista tunniste valitsemalla sen lopusta X ja lisää sitten uudet toistamalla vaiheet 4–6.

Tallenna tekemäsi muutokset.

Mukautettujen tunnisteiden tarkasteleminen ja hakeminen

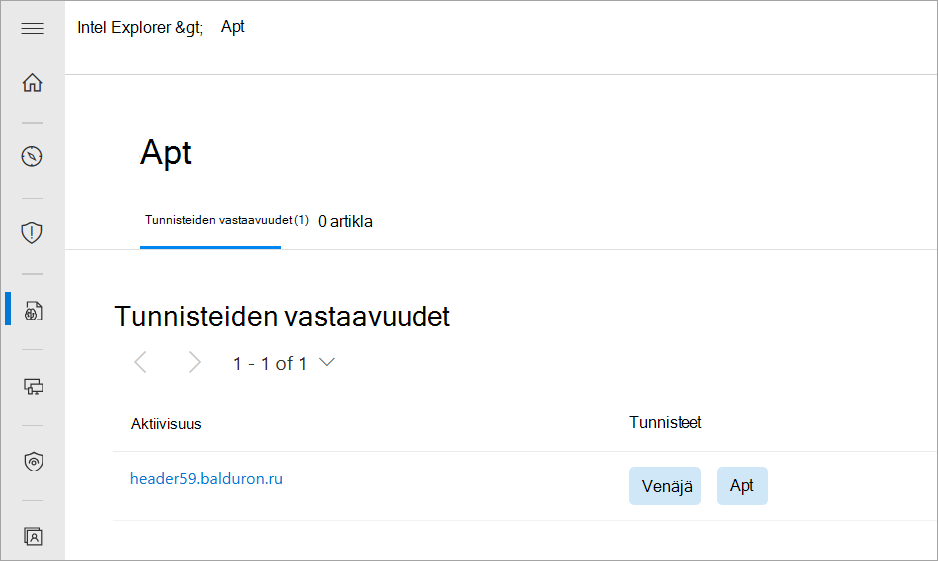

Voit tarkastella tunnisteita, jotka olet lisännyt vuokraajaan IP-osoitteen, toimialueen tai isäntäartefaktin haun jälkeen.

Avaa Defender-portaali ja suorita Microsoftin todennusprosessi loppuun.

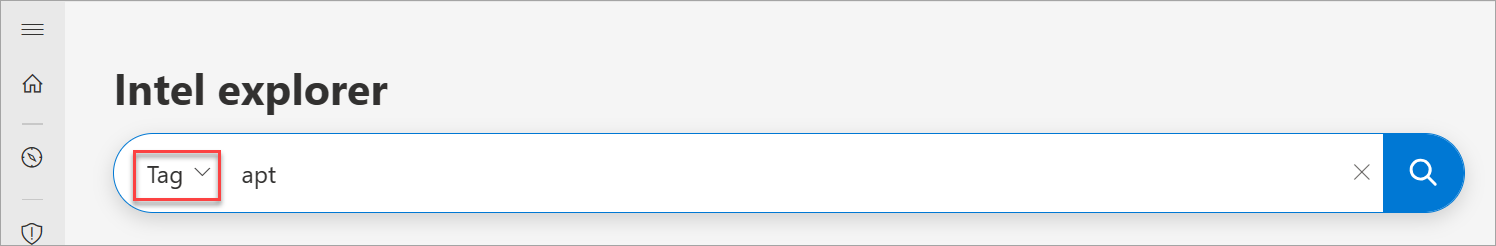

Siirry kohtaan Uhkien älykkyys>Intel Explorer.

Valitse Tunnisteet-hakutyyppi Intel Explorerin hakupalkin avattavasta valikosta ja hae sitten tunnisteen arvo tunnistaaksesi kaikki muut ilmaisimet, joilla on sama tunnistearvo.

Yleisen tunnisteen käyttötapauksen työnkulku

Oletetaan, että tutkit tapausta ja huomaat sen liittyvän tietojenkalasteluun. Voit lisätä phish tunnisteena tapahtumaan liittyviin IOC-tiedostoihin. Myöhemmin tapausten käsittely- ja uhkien metsästysryhmä voi edelleen analysoida näitä IOC:itä ja työskennellä uhkatiedustelukollegoidensa kanssa tunnistaakseen, mikä toimijaryhmä oli vastuussa tietojenkalastelutapauksesta. Tämän jälkeen he voivat lisätä toisen [actor name] tunnisteen kyseisiin IOC-tietokoneisiin tai siihen, mikä infrastruktuuri yhdisti ne muihin liittyviin IOC-tietokoneisiin, kuten mukautettuun [SHA-1 hash] tunnisteeseen.