Mikä on Microsoft Defender Threat Intelligence (Defender TI)?

Microsoft Defender Threat Intelligence (Defender TI) on ympäristö, joka virtaviivaistaa triage-, tapausten käsittely-, uhkien metsästys-, haavoittuvuus- ja uhkatietoanalyytikkojen työnkulkuja suorittaessaan uhkien infrastruktuurin analysointia ja kerätessään uhkatietoja. Kun suojausorganisaatiot käyttävät yhä enemmän tietoja ja hälytyksiä ympäristössään, on tärkeää saada uhka-analyysi älytietoympäristöön, joka mahdollistaa hälytysten tarkat ja oikea-aikaiset arvioinnit.

Analyytikot käyttävät paljon aikaa tietojen etsimiseen, keräämiseen ja jäsentämiseen sen sijaan, että keskittyisivät siihen, mikä todella auttaa heidän organisaatiotaan puolustautumaan – merkityksellisten tietojen saamiseen toimijoista analysoinnin ja korrelaation avulla. Usein näiden analyytikkojen on siirryttävä useisiin säilöihin saadakseen tärkeät tietojoukot, joita he tarvitsevat epäilyttävän toimialueen, isännän tai IP-osoitteen arvioimiseen. DNS-tiedot, WHOIS-tiedot, haittaohjelmat ja SSL-varmenteet tarjoavat tärkeän kontekstin kompromissien (IOC) indikaattoreille, mutta nämä säilöt jaetaan laajasti, eivätkä ne aina jaa yleistä tietorakennetta.

Tämän säilöjen laajan jakautumisen vuoksi analyytikoiden on vaikea varmistaa, että heillä on kaikki tarvittavat tiedot epäilyttävän infrastruktuurin arvioimiseksi asianmukaisella ja oikea-aikaisesti. Näiden tietojoukkojen käsitteleminen voi myös olla hankalaa, ja näiden säilöjen välinen pivotointi vie aikaa ja kuluttaa sellaisten käyttöoikeusryhmien resursseja, joiden on jatkuvasti priorisoitava vastaustoimiaan.

Uhkien tiedusteluanalyytikot kamppailevat tasapainottaen uhkien hallinnan laajuuden analyysin kanssa, jonka mukaan uhkatiedot muodostavat suurimman uhan organisaatiolleen ja/tai teollisuudelleen. Samalla laajuudella haavoittuvuustietojen analyytikot taistelevat korreloidakseen resurssivarastonsa Common Vulnerabilities and Exposures (CVE) -tietojen kanssa priorisoidakseen organisaatioonsa liittyvien tärkeimpien haavoittuvuuksien tutkintaa ja korjaamista.

Microsoft uudistaa analyytikkotyönkulkua kehittämällä Defender TI:tä, joka koostaa ja täydentää kriittisiä tietolähteitä ja näyttää ne innovatiivisessa ja helppokäyttöisessä käyttöliittymässä, jossa käyttäjät voivat korreloida kompromissi-indikaattorit liittyvien artikkelien, toimijaprofiilien ja heikkouksien kanssa. Defender TI:n avulla analyytikot voivat myös tehdä yhteistyötä Defender TI -lisensoitujen käyttäjien kanssa vuokraajassaan tutkimuksissa.

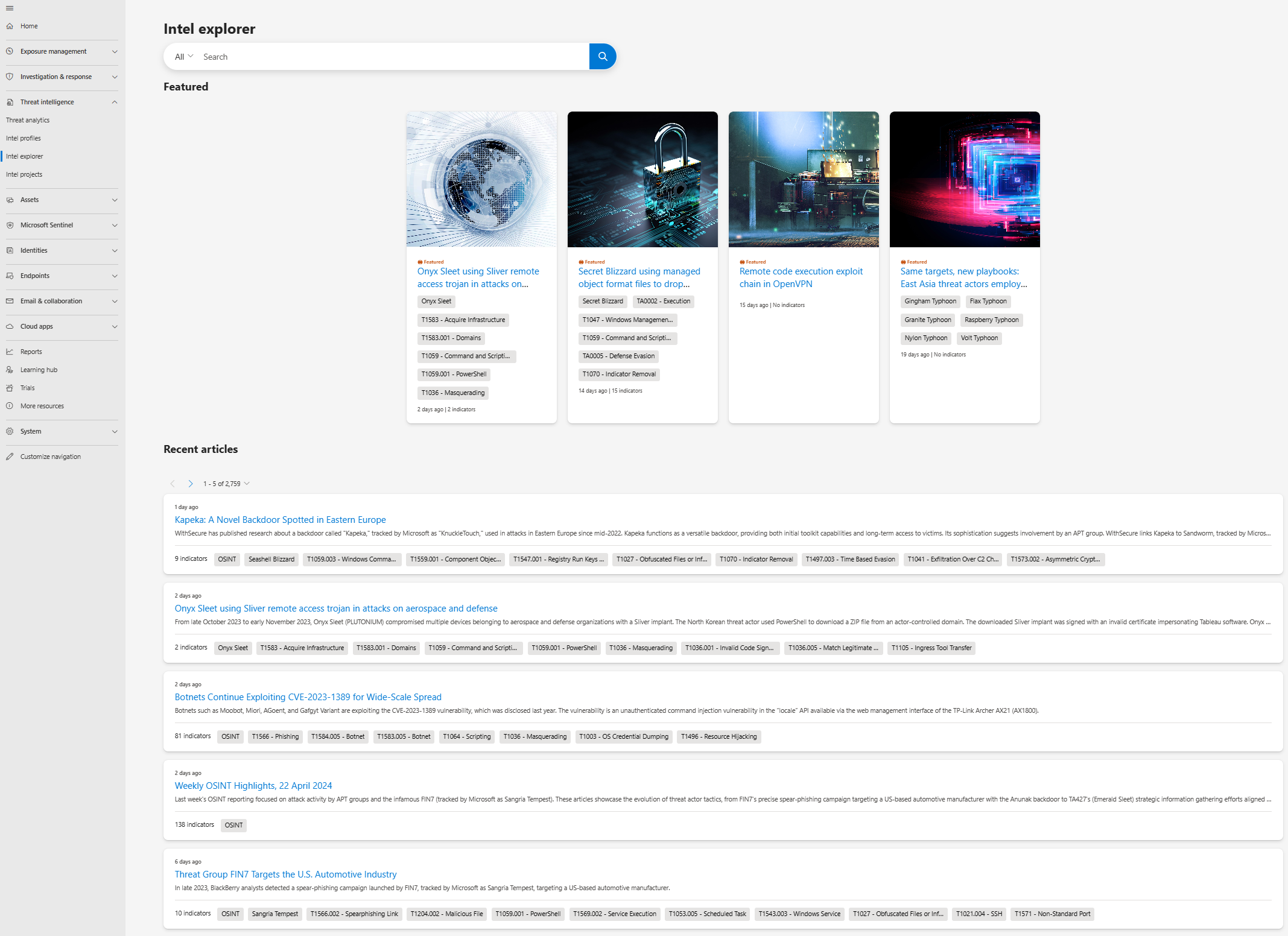

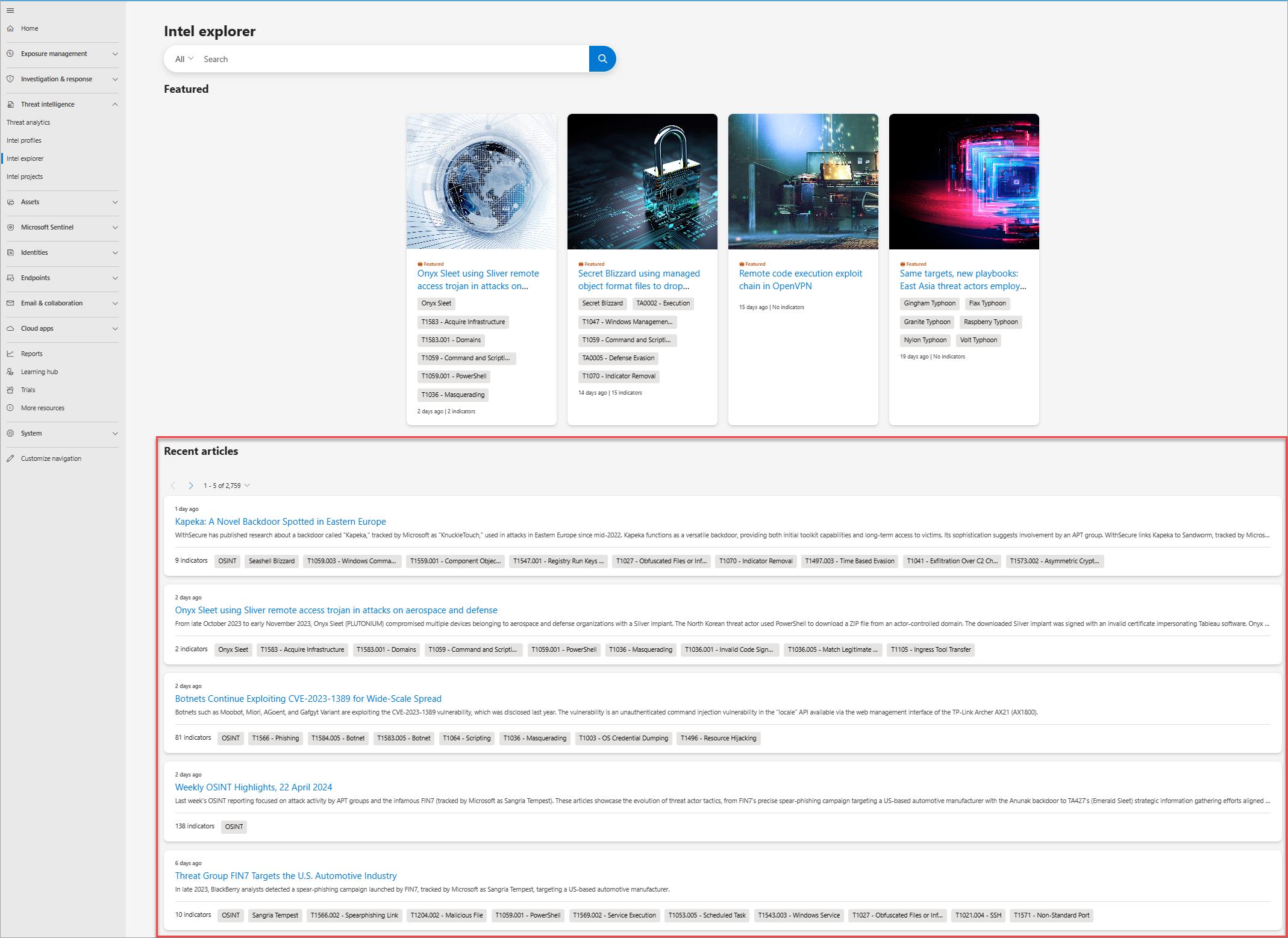

Seuraavassa on näyttökuva Defender TI:n Intel Explorer -sivusta Microsoft Defender-portaalissa. Analyytikot voivat nopeasti lukea uusia suositeltuja artikkeleita ja suorittaa avainsanan, ilmaisimen tai CVE-tunnuksen haun aloittaakseen tiedustelun keräämisen, triagen, tapausten käsittelyn ja metsästystoimet.

Defender TI -artikkelit

Artikkelit ovat kertomuksia, jotka antavat tietoa uhkien toimijoista, työkaluista, hyökkäyksistä ja haavoittuvuuksista. Defender TI -artikkelit eivät ole uhkatietoja koskevien blogikirjoitusten artikkeleita; näissä artikkeleissa on yhteenveto erilaisista uhkista, mutta ne myös linkittävät toiminnalliseen sisältöön ja tärkeisiin IOC-artikkeleihin, joiden avulla käyttäjät voivat ryhtyä toimiin. Kun nämä tekniset tiedot ovat uhkayhteenvedoissa, käyttäjät voivat jatkuvasti seurata uhkien toimijoita, työkaluja, hyökkäyksiä ja haavoittuvuuksia niiden muuttuessa.

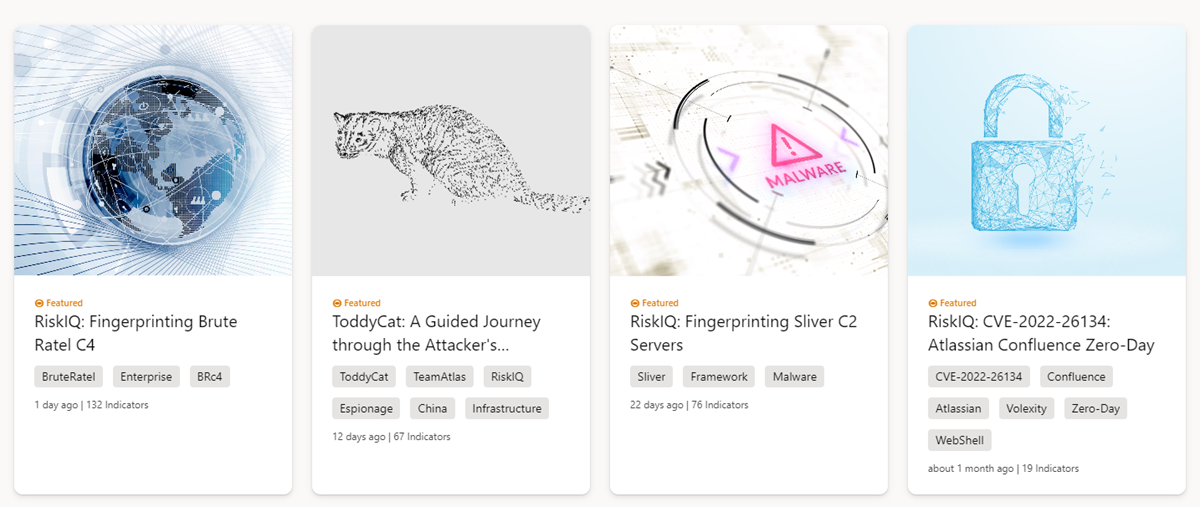

Esitellyt artikkelit

Intel Explorer -sivun Esitellyt artikkelit -osiossa (hakupalkin alapuolella) näkyvät huomionarvoisen Microsoft-sisällön nauhakuvat:

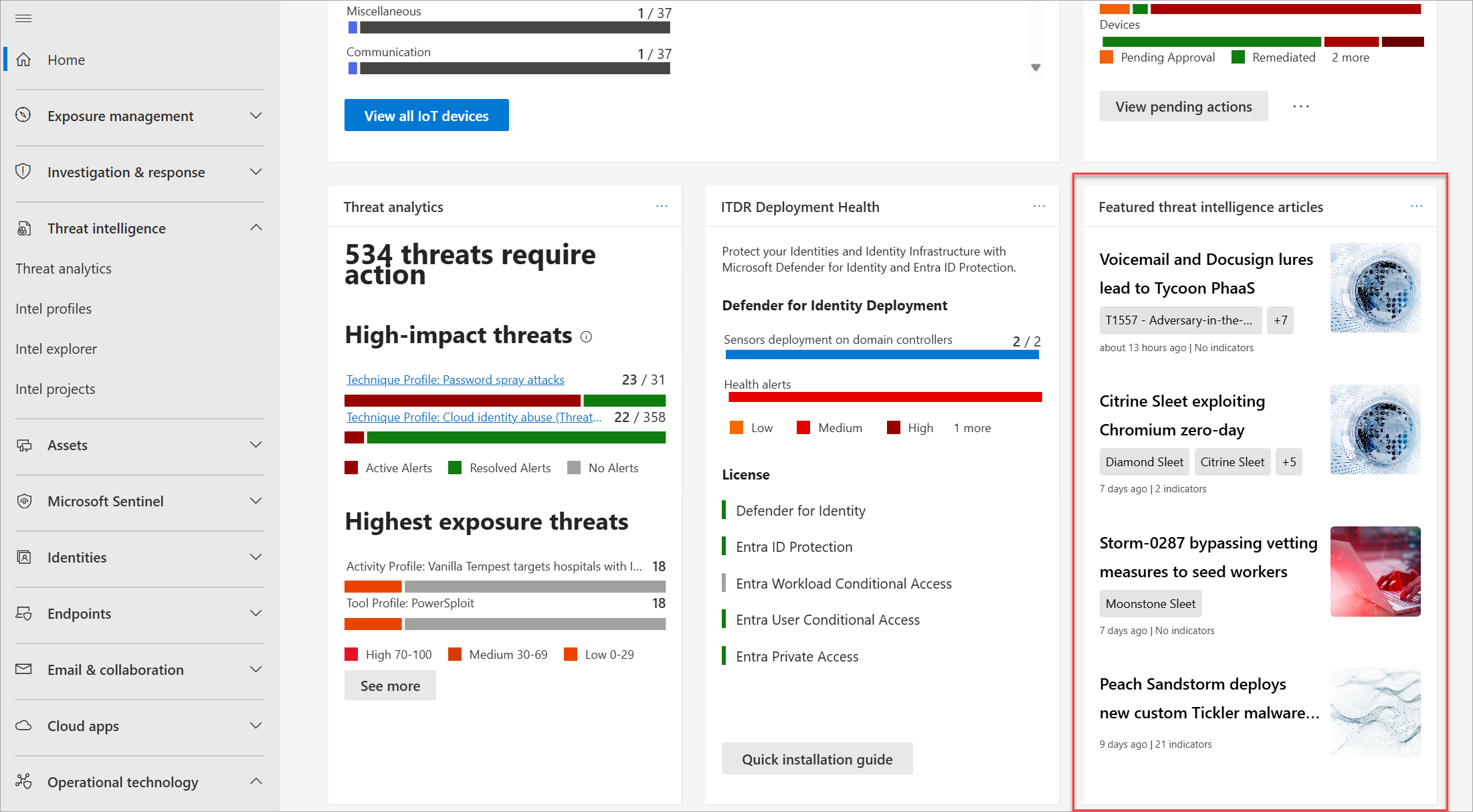

Esitellyt artikkelit näkyvät myös Defender-portaalin aloitussivulla suositellut uhkatietoartikkelit -pienoissovelluksessa:

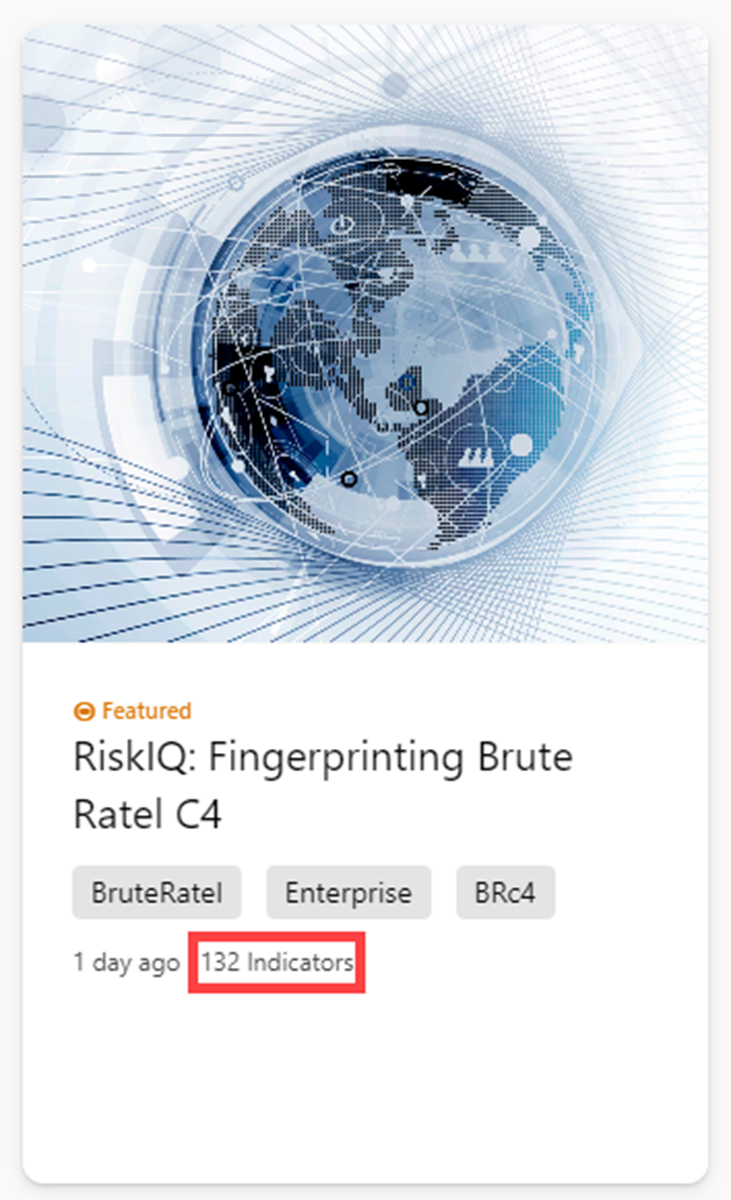

Esitellyn artikkelin bannerin valitseminen lataa koko artikkelin sisällön. Artikkelin Tilannevedos antaa sinulle nopean käsityksen artikkelista. Ilmaisimien kuvateksti näyttää, kuinka monta julkista ja Defender TI -ilmaisinta on liitetty artikkeliin.

Artikkelit

Kaikki artikkelit (mukaan lukien esitellyt artikkelit) on lueteltu Viimeisimmät artikkelit -osiossa niiden julkaisupäivämäärän mukaan, uusin ylimpänä.

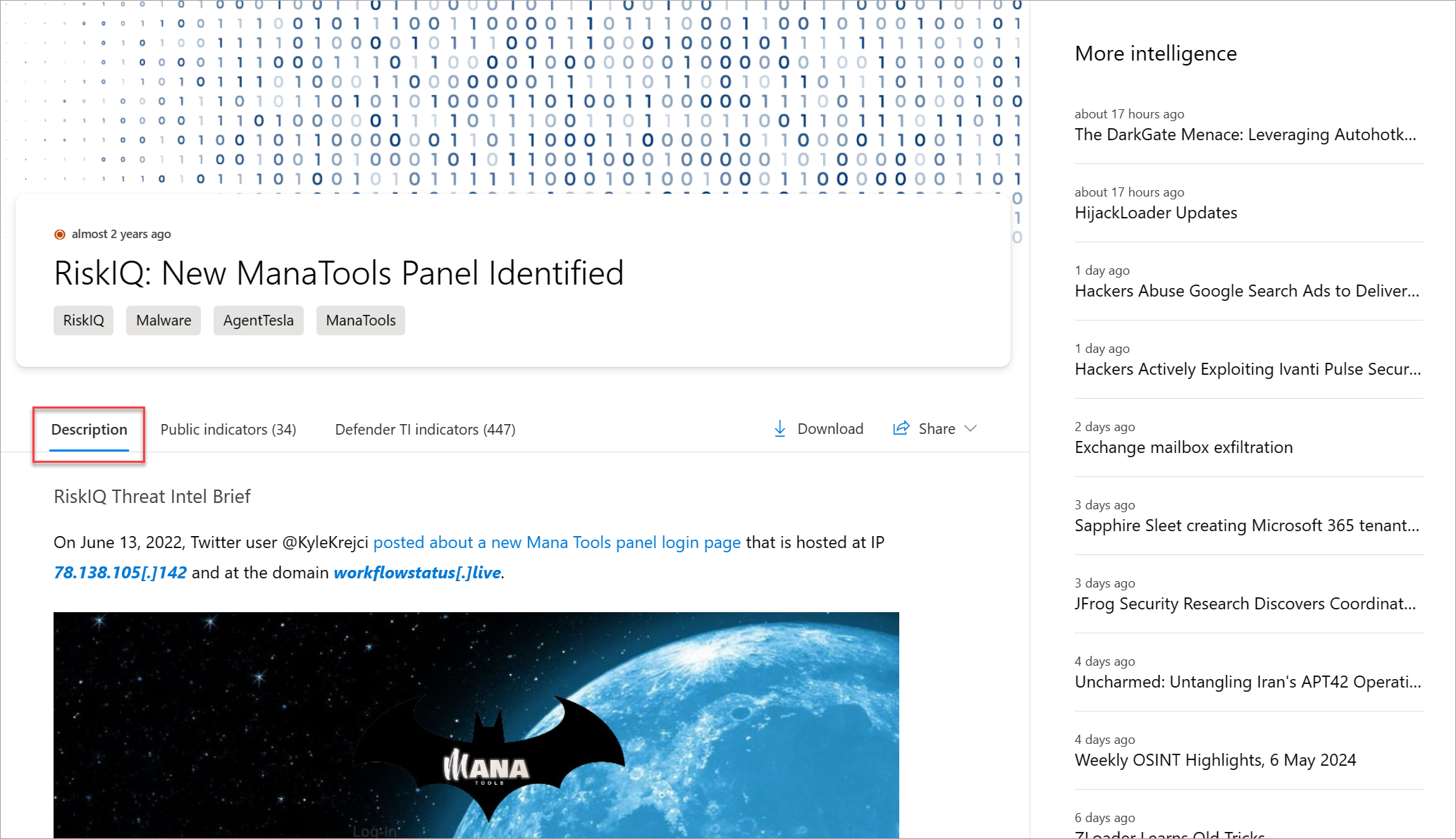

Artikkelin Kuvaus-osio sisältää tietoja profiloitua hyökkäystä tai uhkanäyttelijää koskevista tiedoista. Sisältö voi olla lyhyt, kuten avoimen lähdekoodin tietojen (OSINT) tiedotteet, tai pitkä (pitkämuotoinen raportointi, erityisesti silloin, kun Microsoft laajentaa raporttia omalla analyysillään). Pidemmät kuvaukset voivat sisältää kuvia, linkkejä pohjana olevaan sisältöön, linkkejä hakuihin Defender TI:ssä, hyökkääjän koodikatkelmia ja palomuurisääntöjä hyökkäyksen estämiseksi.

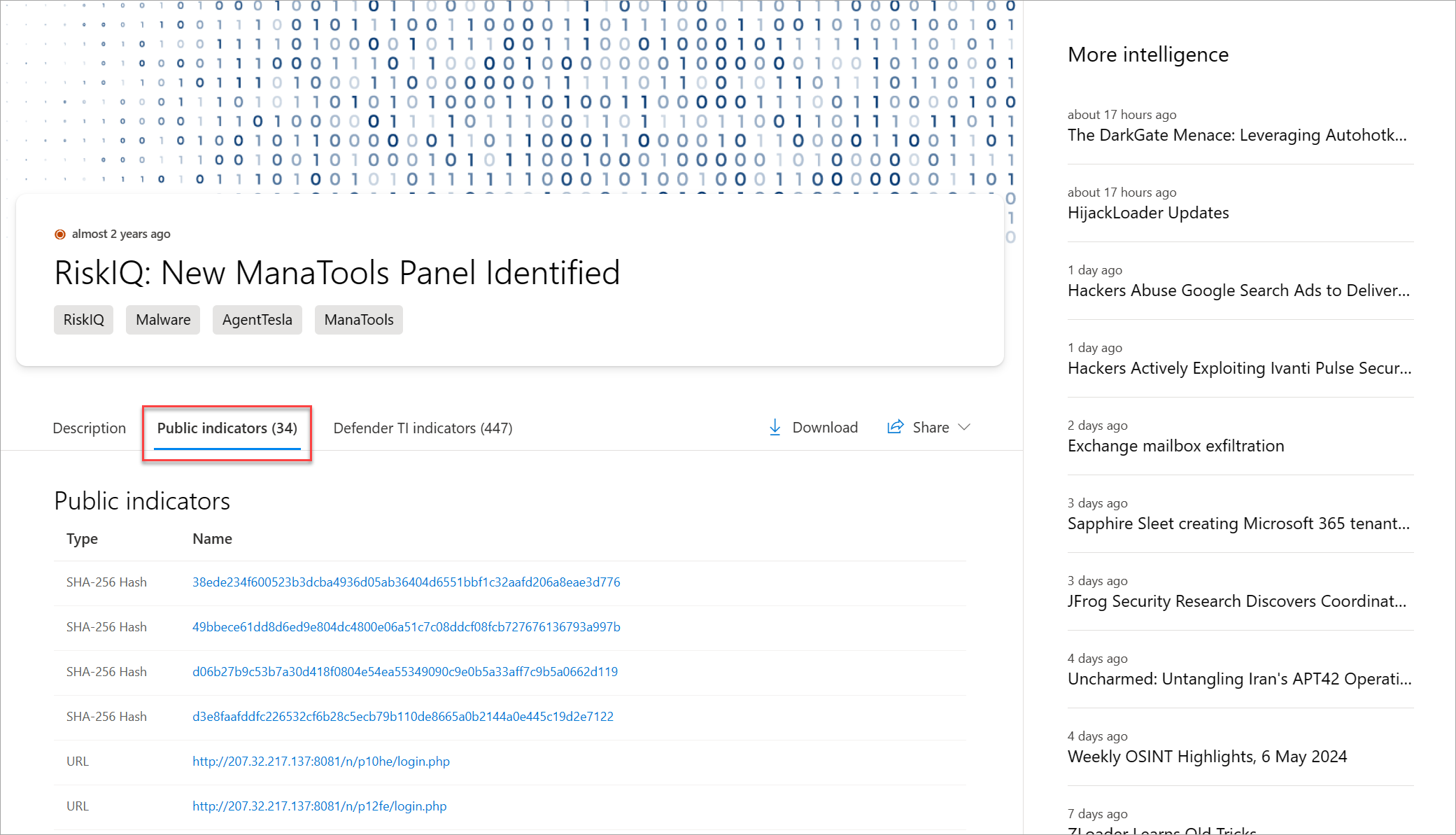

Julkisten indikaattorien osiossa luetellaan artikkeliin liittyvät tunnetut indikaattorit. Näiden ilmaisimien linkit vievät sinut asianmukaisiin Defender TI -tietoihin tai ulkoisiin lähteisiin.

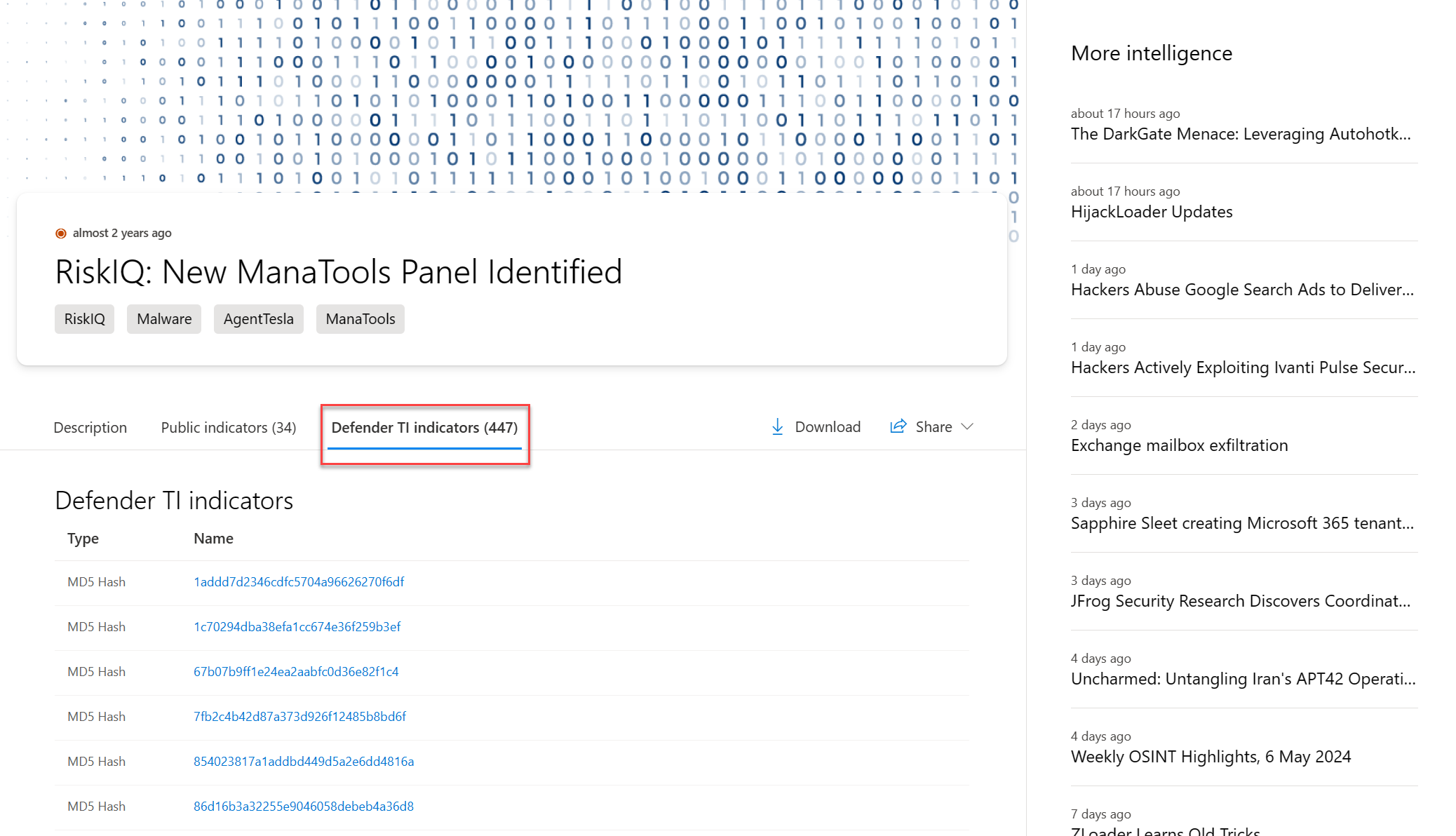

Defender TI -ilmaisimet -osio sisältää ilmaisimet, jotka Defender TI:n oma tutkimusryhmä löytää artikkelien yhteydessä. Näiden ilmaisimien linkit vievät sinut myös asianmukaisiin Defender TI -tietoihin tai ulkoisiin lähteisiin.

Nämä linkit myös pivotoivat asianmukaisiin Defender TI -tietoihin tai vastaavaan ulkoiseen lähteeseen.

Haavoittuvuusartikkelit

Defender TI tarjoaa CVE-tunnushakuja, joiden avulla voit tunnistaa CVE:n tärkeitä tietoja. CVE-tunnushaut aiheuttavat haavoittuvuusartikkeleita.

Jokainen haavoittuvuusartikkeli sisältää:

- CVE:n kuvaus

- Luettelo asianomaisista osista

- Räätälöidyt lievennysmenetelmät ja -strategiat

- Aiheeseen liittyvät tiedusteluartikkelit

- Viittaukset syvässä ja tummassa verkkokeskustelussa

- Muut avainhavainnot

Nämä artikkelit tarjoavat syvällisempää kontekstia ja toiminnallisia merkityksellisiä tietoja kunkin CVE:n taustalla, jotta käyttäjät voivat ymmärtää ja lieventää näitä haavoittuvuuksia entistä nopeammin.

Haavoittuvuusartikkelit sisältävät myös Defender ti -prioriteetin pistemäärän ja vakavuusilmaisimen. Defender TI:n prioriteettipisteet ovat ainutlaatuinen algoritmi, joka kuvastaa CVE:n prioriteettia yleisen haavoittuvuuden pisteytysjärjestelmän (CVSS) pistemäärän, hyödynnysten, keskustelun ja haittaohjelmiston linkityksen perusteella. Se arvioi näiden komponenttien suoruutta, jotta ymmärrät, mitkä CVE:t tulee korjata ensin.

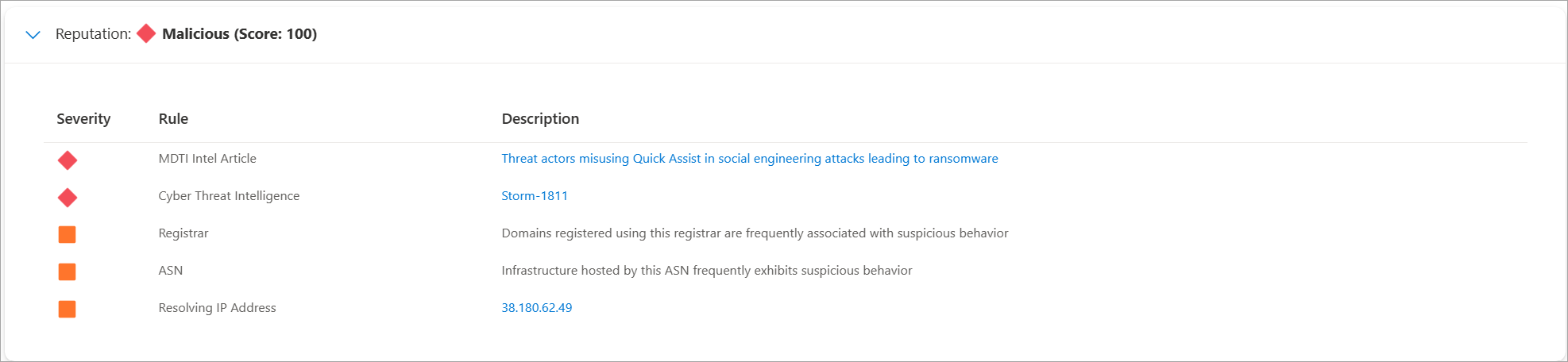

Maineen pisteytys

IP-maineen tiedot ovat tärkeitä oman hyökkäysalueen luotettavuuden ymmärtämiseksi, ja ne ovat hyödyllisiä myös arvioitaessa tuntemattomia isäntiä, toimialueita tai IP-osoitteita, jotka näkyvät tutkimuksissa. Defender TI tarjoaa mainepisteet kaikille isännille, toimialueelle tai IP-osoitteelle. Riippumatta siitä, vahvistetaanko tunnetun tai tuntemattoman entiteetin maine, nämä pisteet auttavat sinua ymmärtämään havaitut siteet haitalliseen tai epäilyttävään infrastruktuuriin nopeasti.

Defender TI tarjoaa nopeita tietoja näiden entiteettien toiminnasta, kuten ensimmäisen ja viimeisimmän aikaleiman, autonomisen järjestelmän numeron (ASN), maan tai alueen, liittyvän infrastruktuurin, sekä luettelon säännöistä, jotka vaikuttavat mainepisteisiin soveltuvissa tapauksissa.

Lue lisää maineen pisteytyksestä

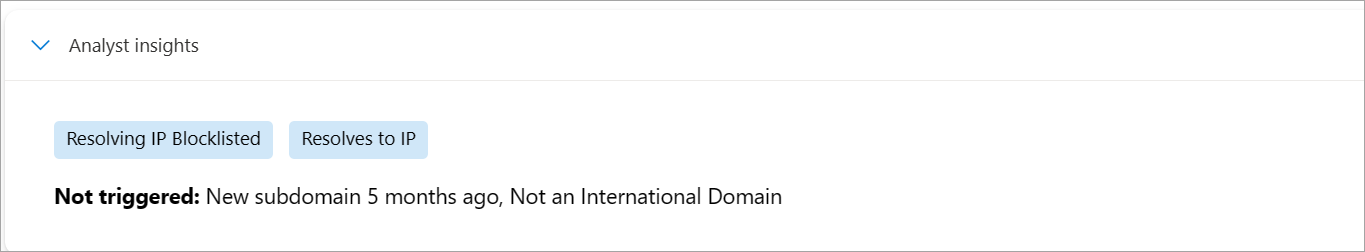

Analyytikon merkitykselliset tiedot

Analyytikon merkitykselliset tiedot tislaavat Microsoftin laajan tietojoukon kouralliseksi havaintoja, jotka yksinkertaistavat tutkimusta ja tekevät siitä helpommin lähestyttävissä kaikilla tasoilla olevien analyytikoiden kanssa.

Merkityksellisten tietojen on tarkoitus olla pieniä faktoja tai havaintoja toimialue- tai IP-osoitteesta. Niiden avulla voit arvioida kyselyilmaisinta ja parantaa kykyäsi selvittää, onko tutkittava ilmaisin haitallinen, epäilyttävä vai hyvänlaatuinen.

Lue lisää analyytikon merkityksellisistä tiedoista

Tietojoukot

Microsoft keskittää useita tietojoukkoja Defender TI:hen, mikä helpottaa Microsoftin yhteisön ja asiakkaiden infrastruktuurianalyysien tekemistä. Microsoftin ensisijaisena painopisteenä on tarjota mahdollisimman paljon tietoja Internet-infrastruktuurista erilaisten suojauskäyttötapausten tukemiseksi.

Microsoft kerää, analysoi ja indeksoi Internet-tietoja käyttämällä passiivisia toimialueen nimijärjestelmiä (DNS) antureita, porttiskannausta, URL-osoitetta ja tiedostojen räjähdystä sekä muita lähteitä, joiden avulla käyttäjät voivat tunnistaa uhkia, priorisoida tapauksia ja tunnistaa uhkien toimialueryhmiin liittyvän infrastruktuurin. URL-hakujasi voidaan käyttää käynnistämään räjähdykset automaattisesti, jos URL-osoitteeseen ei ole saatavilla räjähdystietoja pyynnön aikana. Tällaisista räjähdyksistä kerättyjä tietoja käytetään kyseisen URL-osoitteen tulevien hakujen tulosten täyttämiseen sinulta tai muilta Defender TI -käyttäjiltä.

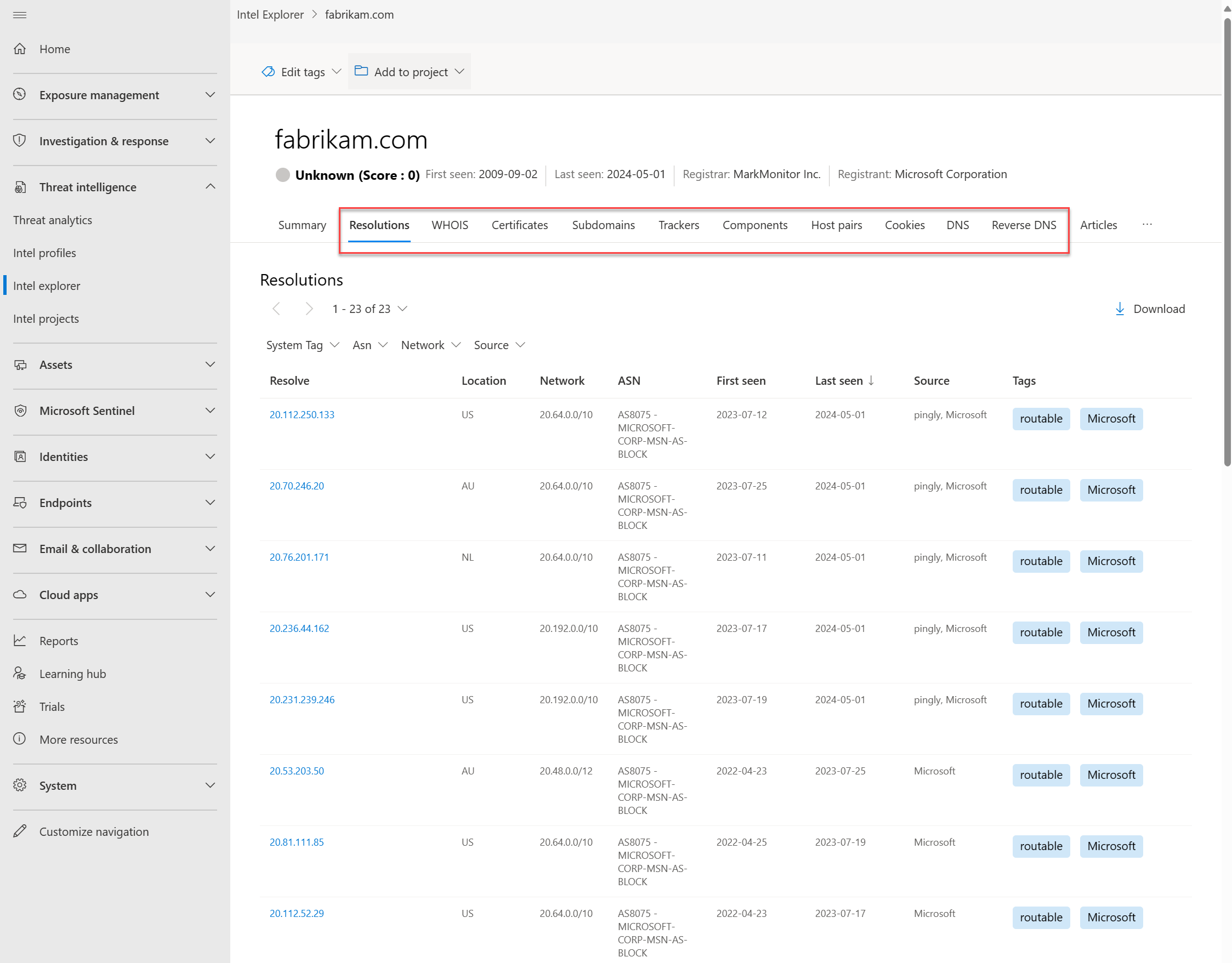

Tuettuja Internet-tietojoukkoja ovat seuraavat:

- Päätöslauselmat

- WHOIS

- SSL-varmenteet

- Aliverkkotunnuksia

- DNS

- Käänteinen DNS

- Räjäytysanalyysi

- Epäonnistuneet URL-osoitteet sisältävästä Asiakirjaobjektimallista (DOM) kerätyt johdetut tietojoukot, mukaan lukien:

- Jäljittää

- Osia

- Isäntäparit

- Evästeet

Osia ja jäljittimiä tarkkaillaan myös tunnistussäännöistä, jotka käynnistetään porttitarkistusten ilmoitusvastausten tai SSL-varmenteen tietojen perusteella. Monissa näistä tietojoukoista on useita menetelmiä tietojen lajittelemiseen, suodattamiseen ja lataamiseen, mikä helpottaa tietojen käyttöä, jotka saattavat liittyä tiettyyn ilmaisintyyppiin tai aikaan historiassa.

Lisätietoja:

Tunnisteet

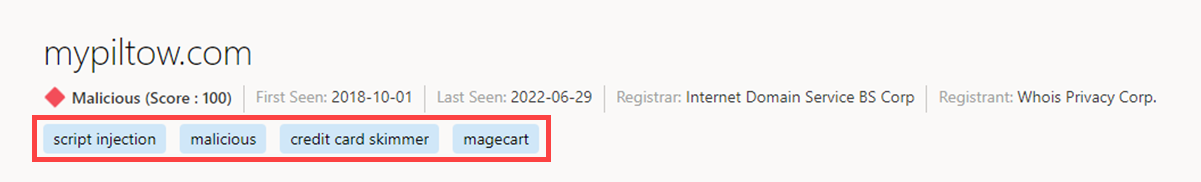

Defender TI -tunnisteet tarjoavat nopeita merkityksellisiä tietoja ilmaisimesta riippumatta siitä, ovatko ne järjestelmän johtamia vai muiden käyttäjien luomia. Tunnisteet auttavat analyytikoita yhdistämään nykyisten tapausten ja tutkimusten väliset pisteet ja niiden historiallisen kontekstin analyysin parantamiseksi.

Defender TI tarjoaa kahdentyyppisiä tunnisteita: järjestelmätunnisteet ja mukautetut tunnisteet.

Lisätietoja tunnisteiden käyttämisestä

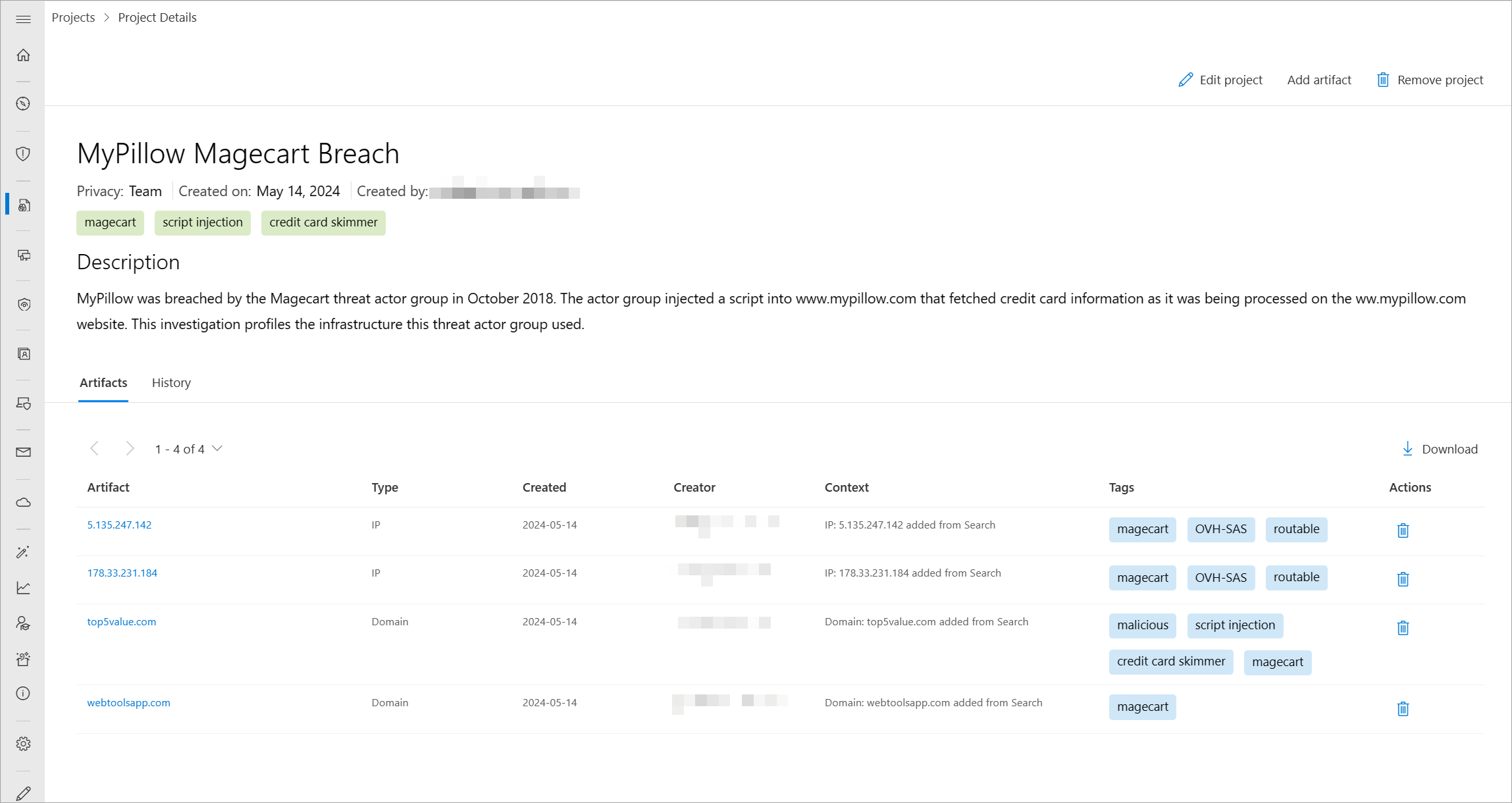

Projektit

Defender TI:n avulla käyttäjät voivat kehittää useita projektityyppejä mielenkiinnon indikaattorien ja kompromissien indikaattorien järjestämiseksi tutkimuksen perusteella. Projektit sisältävät luettelon kaikista liittyvistä indikaattoreista ja yksityiskohtaisen historian, joka säilyttää nimet, kuvaukset ja yhteistyökumppanit.

Kun etsit IP-osoitetta, toimialuetta tai isäntää Defender TI:ssä ja jos tämä ilmaisin on luettelossa projektissa, johon sinulla on käyttöoikeus, näet linkin projektiin Intel-projektien sivulta Yhteenveto- ja Tiedot-välilehdistä. Sieltä voit siirtyä projektin tietoihin saadaksesi lisää kontekstia ilmaisimesta, ennen kuin tarkastelet muita tietojoukkoja saadaksesi lisätietoja. Voit siksi välttää sellaisen tutkimuksen pyörän uudelleen keksimisen, jonka joku Defender TI -vuokraajasi käyttäjistä on saattanut jo aloittaa. Jos joku lisää sinut projektiin yhteistyökumppaniksi, voit lisätä sen tutkintaan lisäämällä uusia IOC-kutsuja.

Lisätietoja projektien käyttämisestä

Tietojen sijainti, käytettävyys ja tietosuoja

Defender TI sisältää sekä yleisiä tietoja että asiakaskohtaisia tietoja. Pohjana olevat Internet-tiedot ovat yleisiä Microsoft-tietoja; asiakkaiden lisäämiä tunnisteita pidetään asiakastietoina. Kaikki asiakastiedot tallennetaan asiakkaan valitsemalle alueelle.

Suojaussyistä Microsoft kerää käyttäjien IP-osoitteet, kun he kirjautuvat sisään. Näitä tietoja säilytetään enintään 30 päivää, mutta ne saatetaan tallentaa pidempään, jos niitä tarvitaan tuotteen mahdollisen vilpillisen tai haitallisen käytön tutkimista varten.

On olemassa alueen käyttökatkosskenaario, jolloin asiakkaiden ei pitäisi nähdä käyttökatkoja, koska Defender TI käyttää tekniikoita, jotka replikoivat tietoja varaalueille.

Defender TI käsittelee asiakastiedot. Asiakastiedot replikoidaan oletusarvoisesti pariksi liitettyihin alueeseen.