Opetusohjelma: uhkien ja infrastruktuurin ketjutuksen kerääminen

Tärkeää

30. kesäkuuta 2024 erillinen Microsoft Defender Threat Intelligence (Defender TI) -portaali (https://ti.defender.microsoft.com) poistettiin käytöstä, eikä sitä voi enää käyttää. Asiakkaat voivat jatkaa Defender TI:n käyttöä Microsoft Defender portaalissa tai Microsoft Security Copilot.

Lisätietoja

Tässä opetusohjelmassa kerrotaan, miten voit suorittaa useita erityyppisiä ilmaisinhakuja ja kerätä uhkien ja vastustajien tietoja Microsoft Defender Threat Intelligence (Defender TI) avulla Microsoft Defender portaalissa.

Ennakkovaatimukset

Microsoft Entra ID -tili tai henkilökohtainen Microsoft-tili. Kirjaudu sisään tai luo tili

Defender TI Premium -käyttöoikeus.

Huomautus

Käyttäjät, joilla ei ole Defender TI Premium -käyttöoikeutta, voivat edelleen käyttää maksutonta Defender TI -tarjoustamme.

Vastuuvapauslauseke

Defender TI voi sisältää reaaliaikaisia, reaaliaikaisia havaintoja ja uhkaindikaattoreita, kuten haitallisen infrastruktuurin ja vastustajien uhkien työkalut. Kaikki Defender TI:n IP-osoitteet ja toimialuehaut ovat turvallisia hakea. Microsoft jakaa verkkoresursseja (esimerkiksi IP-osoitteita, toimialuenimiä), joita pidetään todellisina uhkina, jotka aiheuttavat selkeän ja nykyisen vaaran. Pyydämme sinua käyttämään parasta harkinta-arviota ja minimoimaan tarpeettomat riskit, kun käytät haitallisia järjestelmiä, kun suoritat seuraavan opetusohjelman. Microsoft minimoi riskit purkamalla haitallisia IP-osoitteita, isäntiä ja toimialueita.

Alkuvalmistelut

Kuten vastuuvapauslausekkeessa aiemmin todetaan, epäilyttävät ja haitalliset indikaattorit on poistettu turvallisuudestasi. Poista kaikki hakasulkeet IP-osoitteista, toimialueista ja isännistä etsittäessä Defender TI:stä. Älä hae näitä ilmaisimia suoraan selaimesta.

Ilmaisinhakujen suorittaminen sekä uhkien ja vastustajien tiedustelutietojen kerääminen

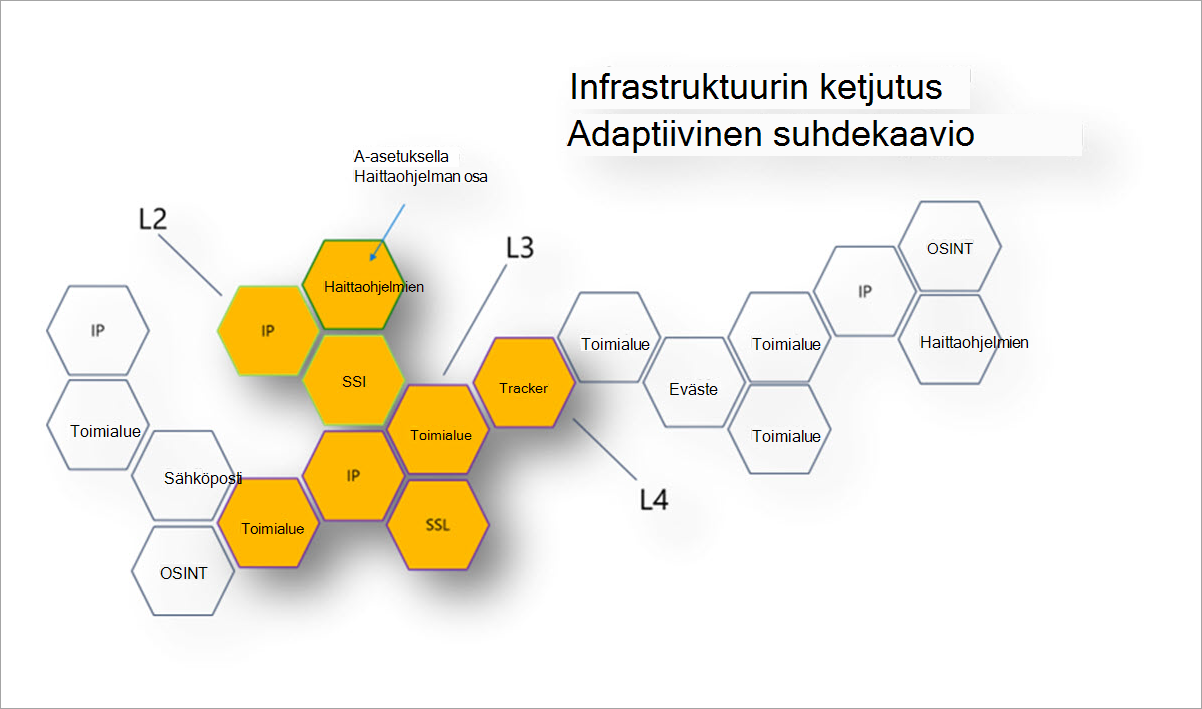

Tämän opetusohjelman avulla voit suorittaa sarjan vaiheita infrastruktuuriketjuun yhdessä Magecart-tietomurtoon liittyvien kompromissi-indikaattorien (IOC) osalta ja kerätä samalla uhkien ja vastustajien tietoja.

Infrastruktuurin ketjutus käyttää Internetin erittäin yhdistettyä luonnetta yhden KOK:n laajentamiseen moneen päällekkäisten yksityiskohtien tai jaettujen ominaisuuksien perusteella. Infrastruktuuriketjujen rakentamisen avulla uhkien metsästäjät tai tapahtumavastaajat voivat profiloida vastustajan digitaalisen läsnäolon ja pivotoida nopeasti näiden tietojoukkojen välillä luodakseen kontekstin tapahtuman tai tutkimuksen ympärille. Infrastruktuuriketjut mahdollistavat myös tapausten käsittelyn, hälytyksen ja toiminnan tehostamisen organisaatiossa.

Olennaiset henkilötiedot: Uhkien tiedusteluanalyytikko, uhkien metsästäjä, tapausten käsittelytoiminto, tietoturva-analyytikko

Magecart-murron tausta

Microsoft on profiloinut ja seurannut Magecartin toimintaa, joka on tietoverkkorikollisryhmien syndikaatti satojen vähittäiskaupan verkkoalustojen rikkomusten takana. Magecart lisää komentosarjoja, jotka varastavat luottamuksellisia tietoja, kuluttajat siirtyvät verkkomaksulomakkeisiin, sähköisen kaupankäynnin verkkosivustoille suoraan tai vaarantuneen toimittajansa kautta.

Lokakuussa 2018 Magecart soluttautui MyPillow'n verkkosivustolle mypillowiin[.]com, jos haluat varastaa maksutietoja lisäämällä komentosarjan verkkokauppaan. Komentosarjaa isännöitiin kirjoitusvirheillä kirjoitetun toimialueen mypiltow[.]com.

MyPillow'n vuoto oli kaksivaiheinen hyökkäys, ja ensimmäinen skimmer oli aktiivinen vain lyhyen aikaa, ennen kuin hänet tunnistettiin laittomaksi ja poistettiin. Hyökkääjillä oli kuitenkin edelleen pääsy MyPillow'n verkkoon, ja 26. lokakuuta 2018 Microsoft havaitsi rekisteröineensä uuden toimialueen, livechatinc[.]org.

Magecart-toimijat rekisteröivät yleensä toimialueen, joka näyttää mahdollisimman samanlaiselta kuin laillinen toimialue. Näin ollen jos analyytikko tarkastelee JavaScript-koodia, hän ei ehkä näe Magecartin syöttämää komentosarjaa, joka sieppaa luottokorttimaksutiedot ja työntää ne Magecartin omaan infrastruktuuriin. Microsoftin virtuaalikäyttäjät kuitenkin sieppaavat asiakirjan objektimallin (DOM) ja löytävät kaikki JavaScriptin dynaamiset linkit ja muutokset taustan indeksoinnista. Voimme tunnistaa kyseisen toiminnan ja paikantaa valetoimialueen, joka isännöi injektoitua komentosarjaa MyPillow-verkkokauppaan.

Magecart-tietomurron uhkien tietojen kerääminen

Suorita seuraavat vaiheet Defender-portaalin Intel Explorer -sivulla infrastruktuurin ketjutuksen tekemiseksi mypillow'ssa[.]com.

Avaa Defender-portaali ja suorita Microsoftin todennusprosessi loppuun. Lisätietoja Defender-portaalista

Siirry kohtaan Uhkien älykkyys>Intel Explorer.

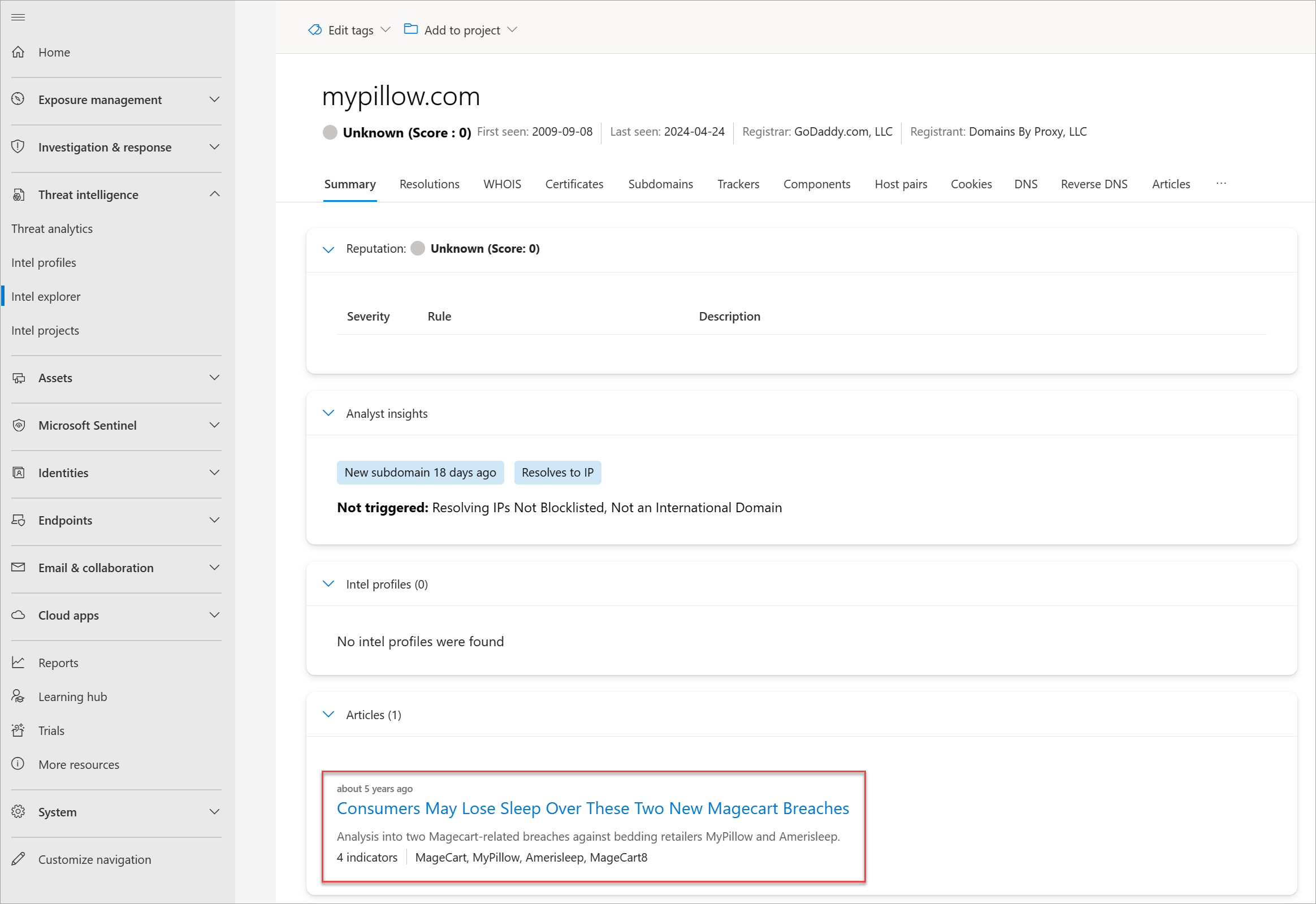

Hae mypillow[.]comIntel Explorerin hakupalkissa. Sinun pitäisi nähdä artikkeli Kuluttajat voivat menettää lepotilansa näiden kahden tähän toimialueeseen liittyvän Magecart-rikkomuksen vuoksi.

Valitse artikkeli. Seuraavat tiedot ovat saatavilla tästä tähän kampanjaan liittyvästä kampanjasta:

- Tämä artikkeli julkaistiin 20.3.2019.

- Se tarjoaa merkityksellisiä tietoja siitä, miten Magecart-uhkanäyttelijäryhmä rikkoi MyPillow'ta lokakuussa 2018.

Valitse artikkelin Julkiset ilmaisimet -välilehti. Siinä tulee olla luettelo seuraavista IOC:istä:

- amerisleep.github[.]Io

- cmytuok[.]huippu

- livechatinc[.]Org

- mypiltow[.]Com

Siirry takaisin Intel Explorerin hakupalkkiin, valitse avattavasta valikosta Kaikki ja tee kysely mypillow[.]com uudelleen.

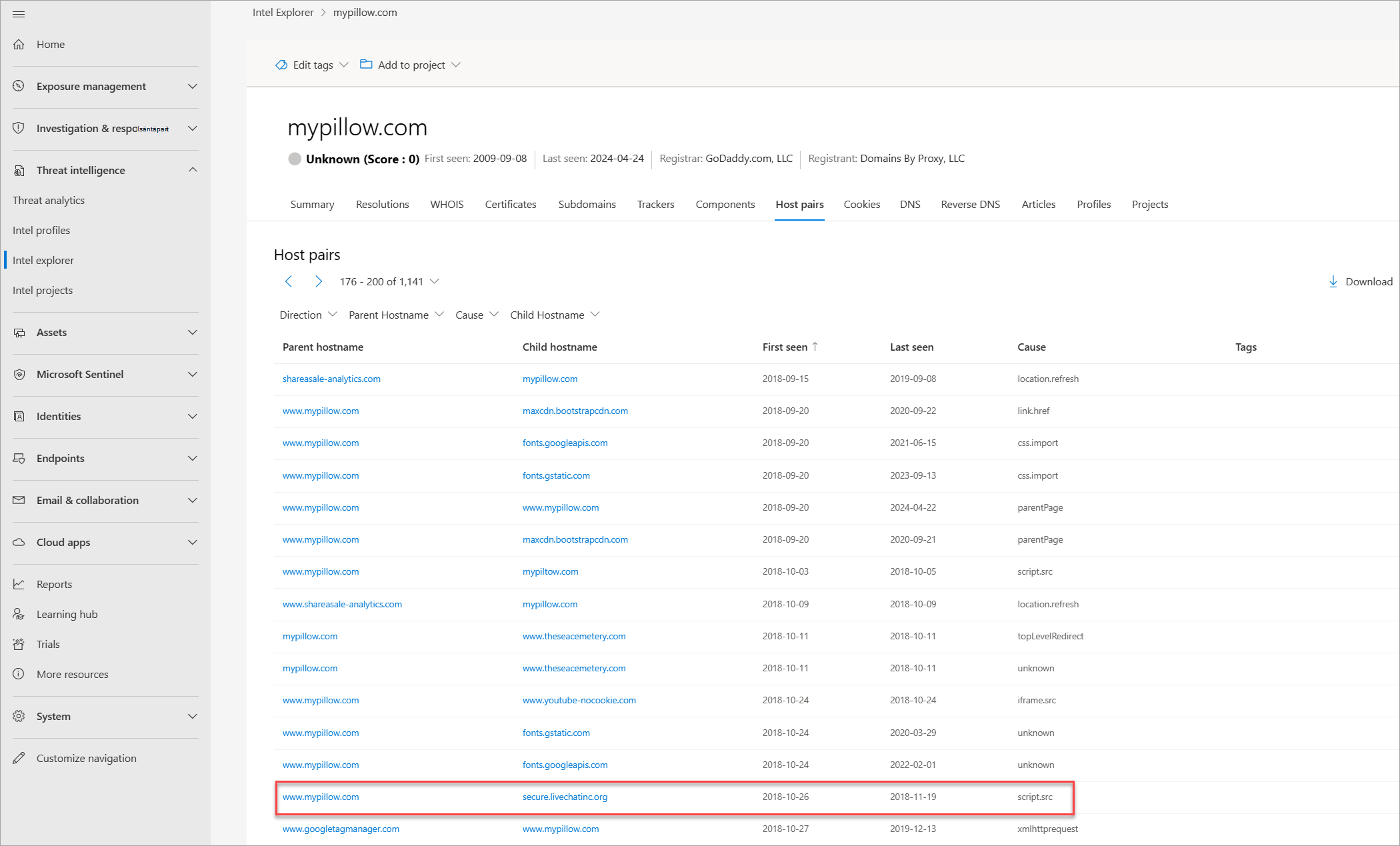

Valitse hakutulosten Isäntäparit-välilehti . Isäntäparit paljastavat verkkosivustojen väliset yhteydet, joita perinteiset tietolähteet, kuten passiivinen toimialuenimijärjestelmä (pDNS) ja WHOIS, eivät tule esiin. Niiden avulla näet myös, missä resurssejasi käytetään, ja päinvastoin.

Lajittele isäntäparit First Seen -sarakkeen mukaan ja suodata syy-arvoksi script.src. Siirry sivulle, kunnes löydät isäntäparisuhteet, jotka tapahtuivat lokakuussa 2018. Huomaa, että mypillow[.]com noukkii sisältöä kirjoitusvirheet sallitulta toimialueelta, mypiltow[.] 3.–5.10.2018 komentosarjan kautta.

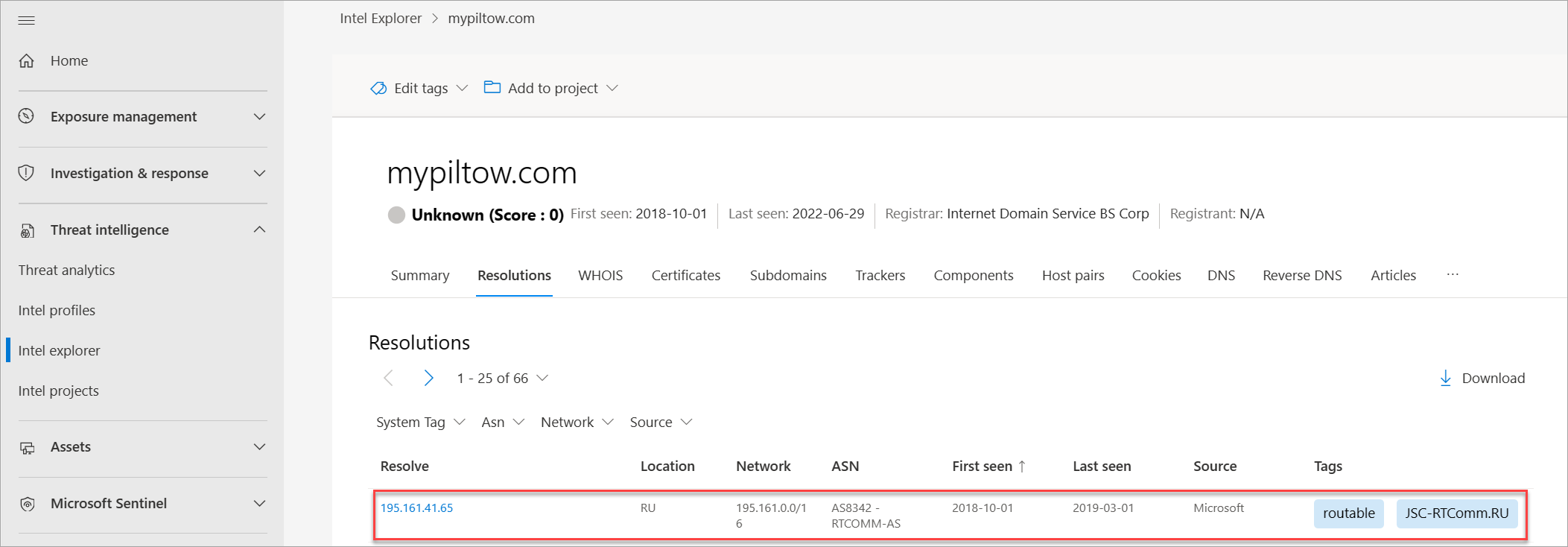

Valitse Ratkaisut-välilehti ja poista käytöstä IP-osoite, jonka mypiltow[.]com on päättänyt tehdä tämän lokakuussa 2018.

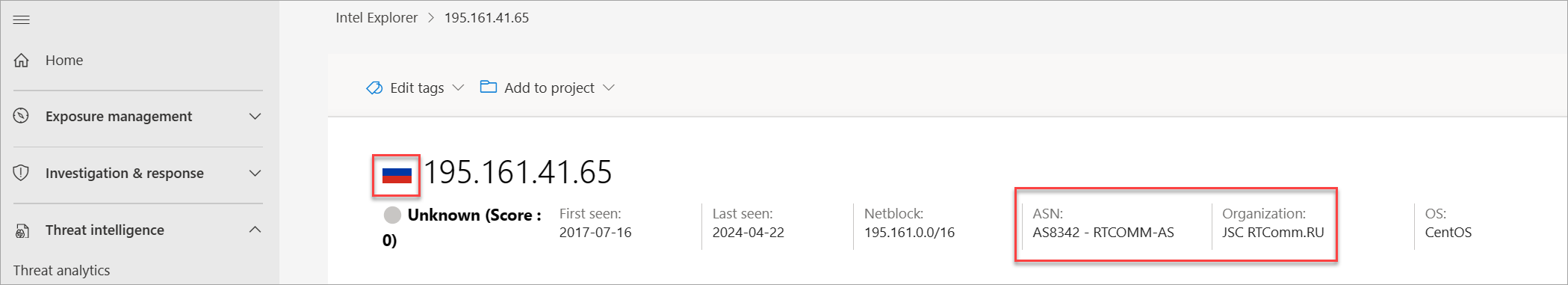

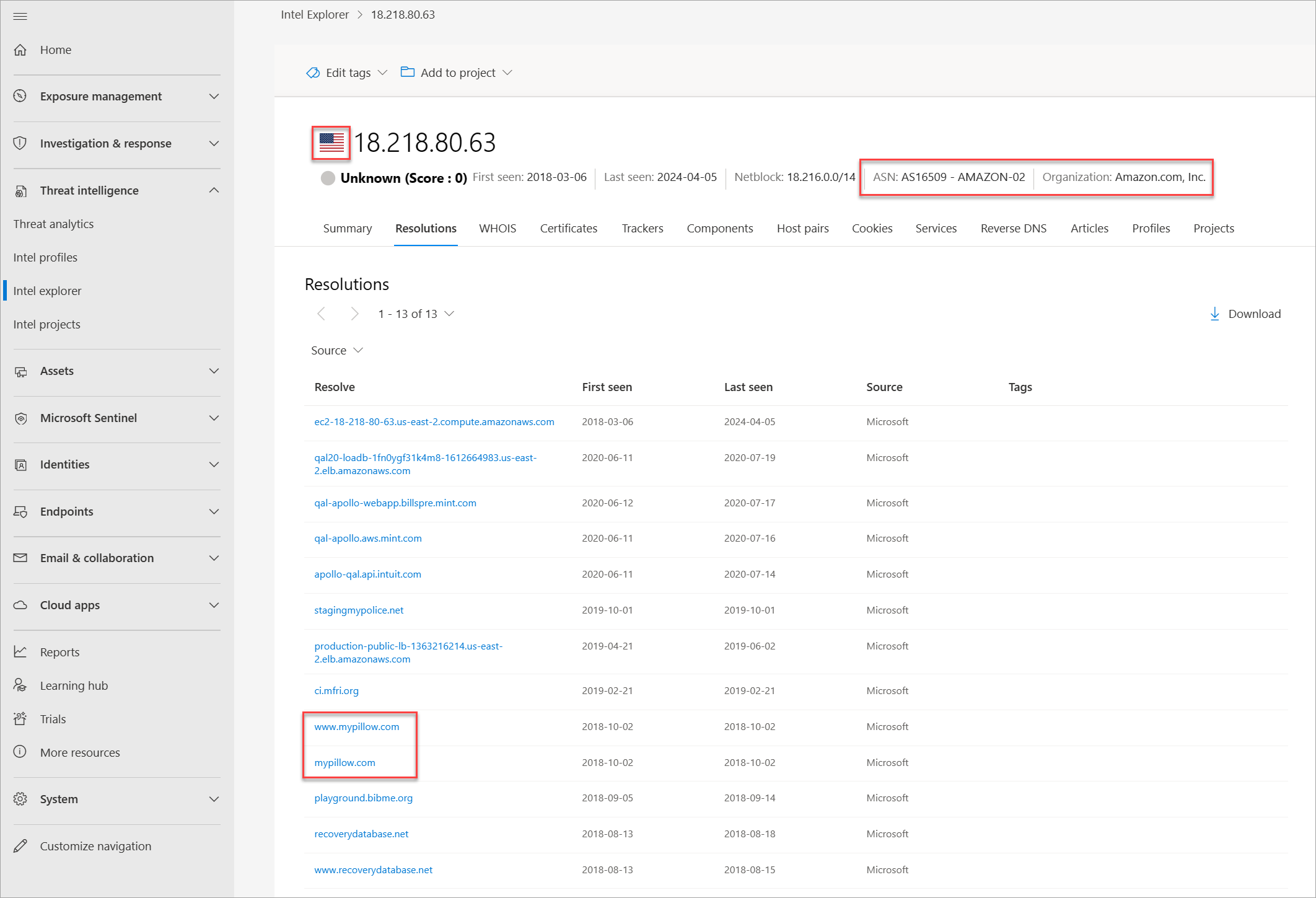

Toista tämä vaihe mypillow'lle[.]com. Huomaa seuraavat erot kahden toimialueen IP-osoitteiden välillä lokakuussa 2018:

Valitse Yhteenveto-välilehti ja vieritä alaspäin Artikkelit-osioon . Sinun pitäisi nähdä seuraavat julkaistut artikkelit, jotka liittyvät mypiltow[.]com:

- RiskIQ: Magecart-injektoitu URL-osoitteet ja C2-toimialueet, 3.-14.6.2022

- RiskIQ: Magecartin injektoidut URL-osoitteet ja C2-toimialueet, 20.–27.5.2022

- Hyödykkeiden skimming & Magecart-trendit vuoden 2022 ensimmäisellä neljänneksellä

- RiskIQ: Magecart Group 8 Activity alkuvuodesta 2022

- Magecart Group 8 Real Estate: Skimming-ryhmään liittyvät isännöintikuviot

- Inter Skimming Kit Käytetään homoglyfihyökkäyksissä

- Magecart Group 8 Sulautuu NutriBullet.com lisää kasvavaan uhriluetteloonsa

Tarkastele kutakin näistä artikkeleista ja pane merkille lisätietoja, kuten tavoitteita. taktiikot, tekniikat ja menettelyt (TTP) ja muita IOC-yhdisteitä, - löydät Magecartin uhkanäyttelijäryhmästä.

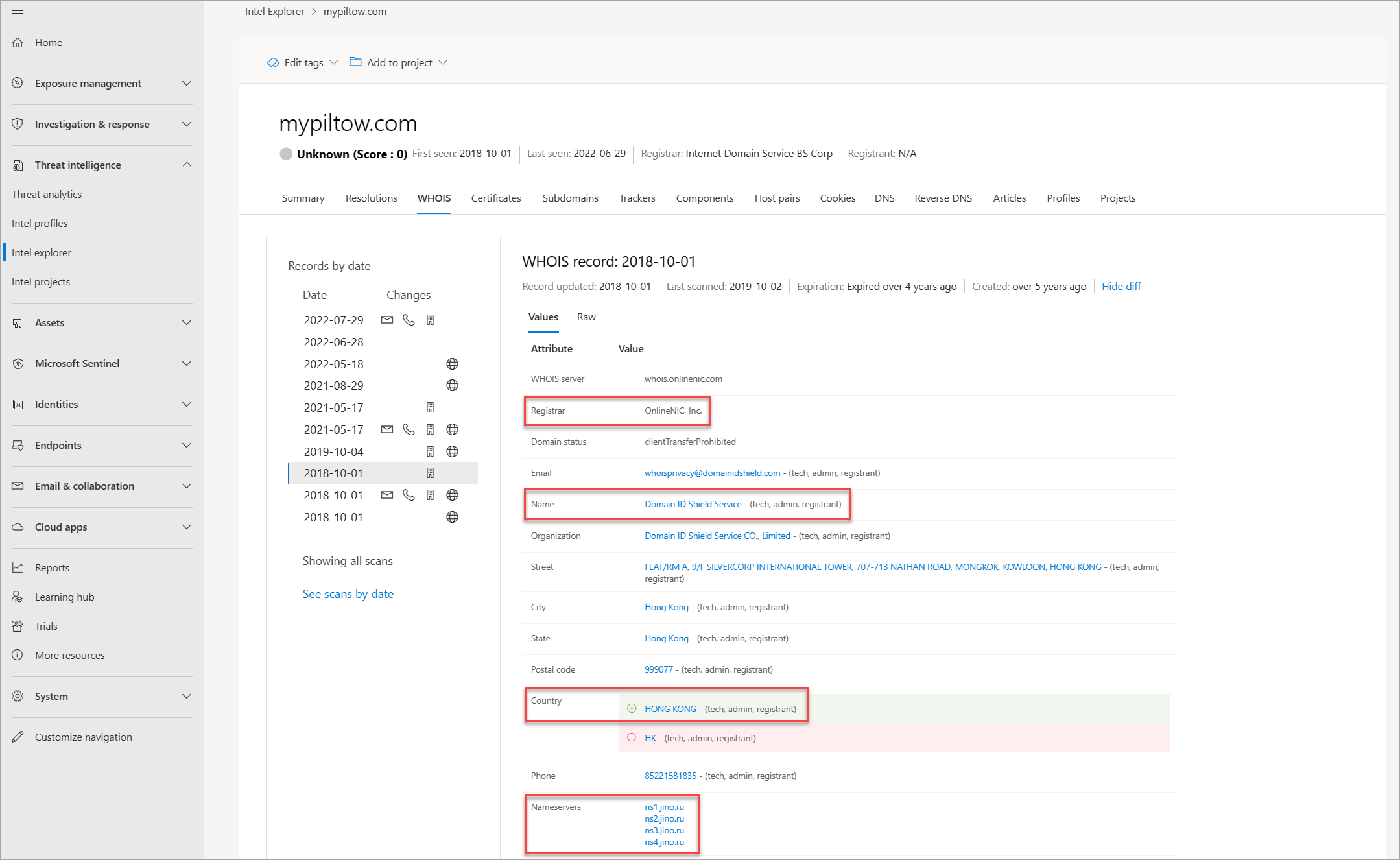

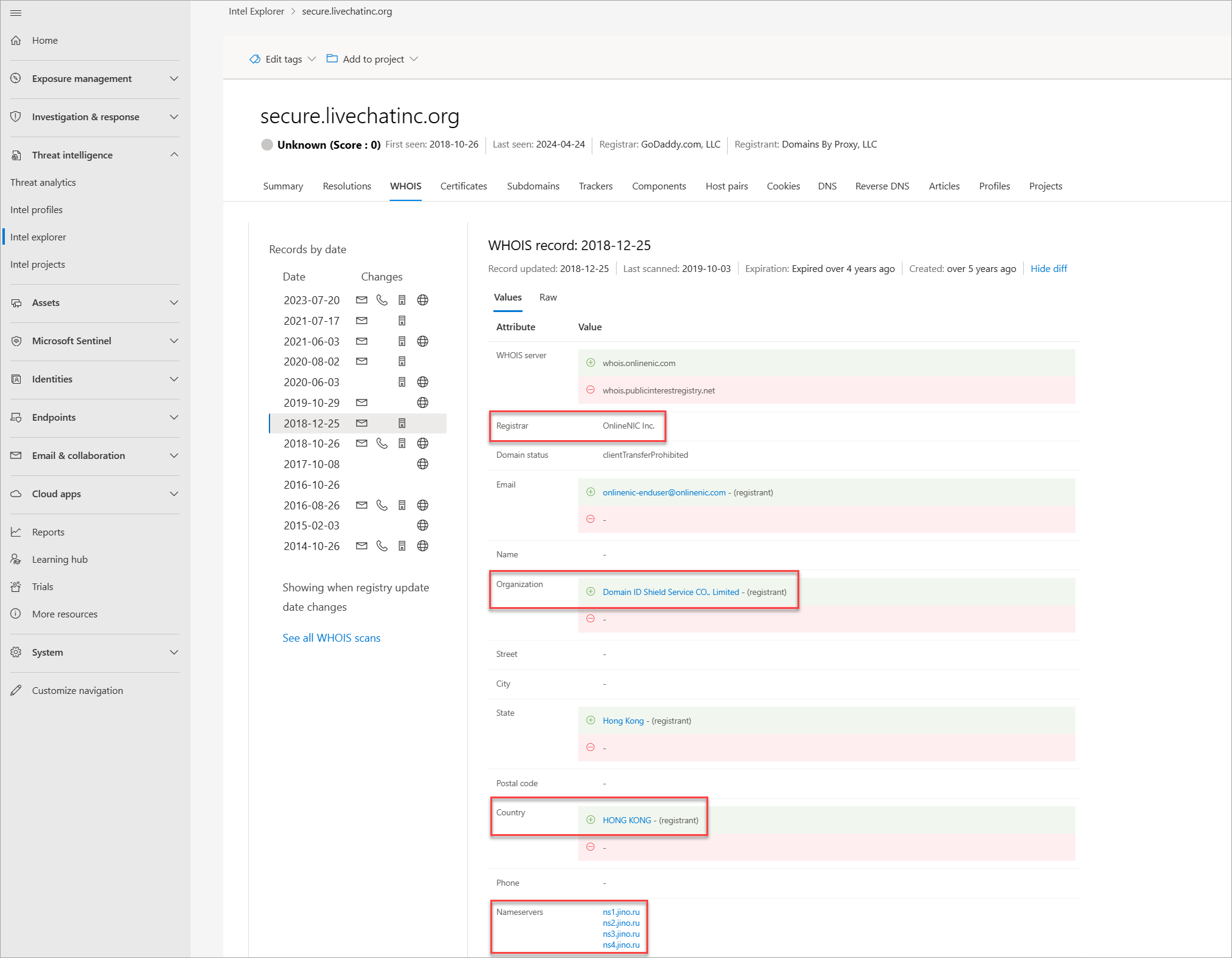

Valitse WHOIS-välilehti ja vertaa WHOIS-tietoja mypillow-kohteen välillä[.]com and mypiltow[.]com. Huomioi seuraavat tiedot:

Mypillow'n WHOIS-tietue [.]com alkaen lokakuu 2011 ilmaisee, että My Pillow Inc. selvästi omistaa toimialueen.

Mypiltow'n WHOIS-tietue[.]com from October 2018 ilmaisee, että toimialue on rekisteröity Hongkongin erityishallintoalueella ja että se on tietosuojasuojattu Domain ID Shield Service CO:lla.

Mypiltow[.] -rekisteröijäcom on OnlineNIC, Inc.

Kun otetaan huomioon tähän mennessä analysoidut osoitetietueet ja WHOIS-tiedot, analyytikon pitäisi olla outoa, että kiinalainen tietosuojapalvelu suojaa ensisijaisesti venäläistä IP-osoitetta yhdysvaltalaiselle yritykselle.

Siirry takaisin Intel Explorerin hakupalkkiin ja etsi livechatinc[.]org. Artikkelin Magecart Group 8 Blends into NutriBullet.com Adding To Their Growing List of Victims pitäisi nyt näkyä hakutuloksissa.

Valitse artikkeli. Seuraavat tiedot ovat saatavilla tästä tähän kampanjaan liittyvästä kampanjasta:

- Artikkeli julkaistiin 18.3.2020.

- Artikkeli ilmaisee, että Nutribullet, Amerisleep ja ABS-CBN olivat myös Magecart-uhkanäyttelijäryhmän uhreja.

Valitse Julkiset ilmaisimet -välilehti. Siinä tulee olla luettelo seuraavista IOC:istä:

- URL-osoitteet: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Toimialueet: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]tietoa, akun voima[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, chicksaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]linkki, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]linkki, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]linkki, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]organisaatio, puistot[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]linkki, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]linkki, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]Com

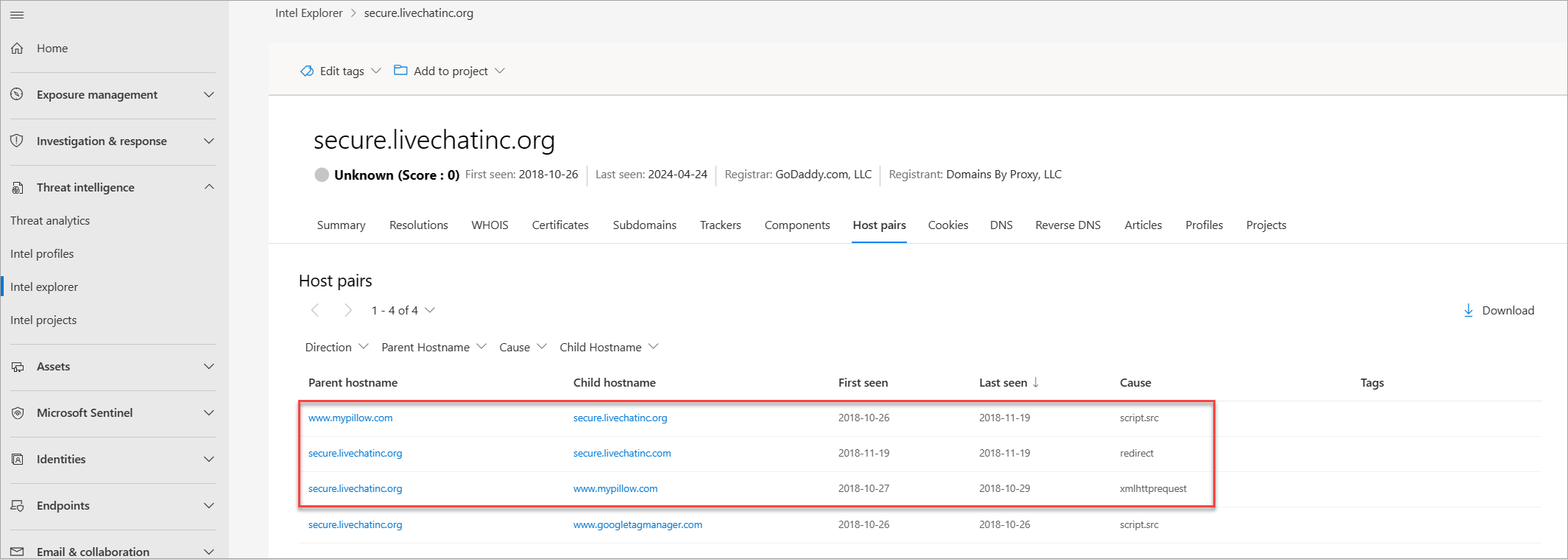

Siirry takaisin Intel Explorerin hakupalkkiin ja etsi mypillow[.]com. Siirry sitten Isäntäparit-välilehteen , lajittele isäntäparit Ensimmäisen nähty -sarakkeen mukaan ja etsi lokakuussa 2018 ilmenneet isäntäparisuhteet.

Huomaa, miten www.mypillow[.]com havaittiin ensin yhteyden saamiseksi kohteeseen secure.livechatinc[.]org 26. lokakuuta 2018, koska komentosarjan GET pyyntö havaittiin osoitteesta www.mypillow[.]com to secure.livechatinc[.]org. Tämä suhde kesti 19.11.2018 asti.

Lisäksi secure.livechatinc[.]org otti yhteyttä osoitteeseen www.mypillow[.]com , jotta voit käyttää jälkimmäisen palvelinta (xmlhttprequest).

Tarkista mypillow[.]comin isäntäparisuhteet pidemmälle. Huomaa, miten mypillow[.]com sisältää isäntäparisuhteet seuraaviin toimialueisiin, mikä muistuttaa toimialuenimeä secure.livechatinc[.]org:

- cdn.livechatinc[.]Com

- secure.livechatinc[.]Com

- api.livechatinc[.]Com

Suhteen syitä ovat seuraavat:

- script.src

- iframe.src

- tuntematon

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat on live-tuen keskustelupalvelu, jonka verkkokauppiaat voivat lisätä verkkosivustoihinsa kumppaniresurssina. Useat verkkokauppaympäristöt, kuten MyPillow, käyttävät sitä. Tämä väärennetty toimialue on mielenkiintoinen, koska Livechatin virallinen sivusto on itse asiassa livechatinc[.]com. Siksi tässä tapauksessa uhkatoimija käytti ylimmän tason toimialueen kirjoitusvirhettä piilottaakseen sen, että he asettivat toisen liukusäätimen MyPillow-verkkosivustolle.

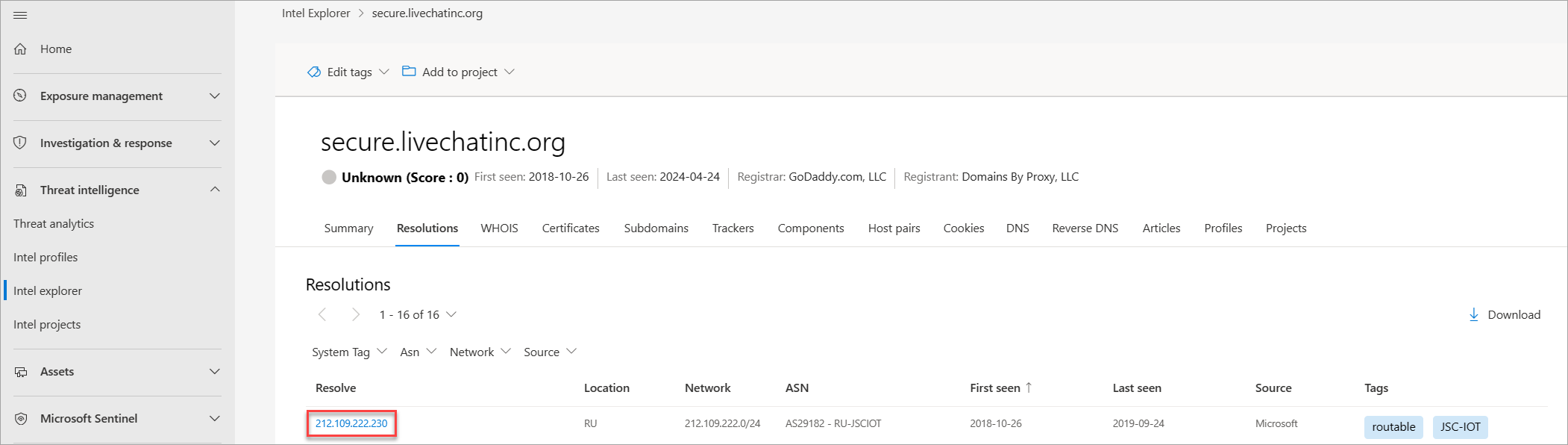

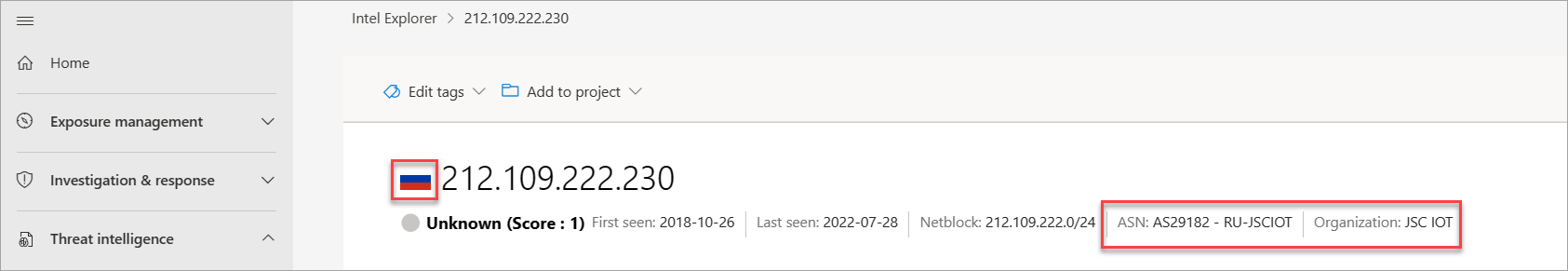

Palaa takaisin ja etsi isäntäparisuhde secure.livechatinc[.]organisaatiossa ja poista kyseinen isäntänimi käytöstä. Ratkaisut-välilehden tulee ilmaista, että tämä isäntä on ratkaissut arvoon 212.109.222[.]230 lokakuussa 2018.

Huomaa, että tätä IP-osoitetta isännöidaan myös Venäjällä ja ASN-organisaatio on JSC IOT.

Siirry takaisin Intel Explorerin hakupalkkiin ja hae secure.livechatinc[.]org. Siirry sitten WHOIS-välilehteen ja valitse tietue 25.12.2018 alkaen.

Tässä tietueessa käytettävä rekisteröijä on OnlineNIC Inc., joka on sama, jota käytettiin mypiltow[.] -rekisteröinnissäsamassa kampanjassa. Huomaa 25.12.2018 tietueen perusteella, että toimialue käytti myös samaa kiinalaista tietosuojasuojapalvelua, Domain ID Shield -palvelua, kuin mypiltow[.]com.

Joulukuun tietue käytti seuraavia nimipalvelimia, jotka olivat samoja kuin mypiltow[.] -tietueessa 1.10.2018 käytetyt palvelimet.Com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Valitse Isäntäparit-välilehti . Sinun pitäisi nähdä seuraavat isäntäparisuhteet lokakuusta marraskuuhun 2018:

- secure.livechatinc[.]org ohjasi käyttäjät secure.livechatinc.com 19.11.2022. Tämä uudelleenohjaus on todennäköisesti hämäystekniikka tunnistuksen välttämiseksi.

- www.mypillow[.]com veti komentosarjaa, jota isännöidään kohteessa secure.livechatinc[.]org (fake LiveChat -sivusto) 26.10.2018–19.11.2022. Tänä ajanjaksona www.mypillow[.]comin käyttäjien ostot saattavat vaarantua.

- secure.livechatinc[.]org pyysi tietoja (xmlhttprequest) palvelimelta www.mypillow[.]com, joka isännöi todellista MyPillow-verkkosivustoa, 27.10.–29.10.2018.

Puhdista resurssit

Tässä osassa ei ole puhdistettavia resurssia.