Configuración del cliente de OpenVPN Connect 3.x para conexiones de autenticación de certificados P2S en Windows

Si su puerta de enlace VPN de punto a sitio (P2S) está configurada para usar OpenVPN y autenticación de certificado, puede conectarse a su red virtual usando el cliente OpenVPN. Este artículo le guía por los pasos para configurar el cliente de OpenVPN Connect 3.x y conectarse a la red virtual. Hay algunas diferencias de configuración entre el cliente de OpenVPN 2.x y el cliente de OpenVPN Connect 3.x. Este artículo se centra en el cliente de OpenVPN Connect 3.x.

Antes de empezar

Antes de comenzar los pasos de configuración del cliente, compruebe que se encuentre en el artículo de configuración del cliente VPN correcto. En la tabla siguiente se muestran los artículos de configuración disponibles para los clientes VPN de punto a sitio de VPN Gateway. Los pasos difieren en función del tipo de autenticación, el tipo de túnel y el sistema operativo del cliente.

| Método de autenticación | Tipo de túnel | Sistema operativo del cliente | Cliente de VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Cliente VPN de Azure Versión 2.x del cliente de OpenVPN Versión 3.x del cliente de OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux |

Cliente VPN de Azure Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN de Azure | |

| OpenVPN | macOS | Cliente VPN de Azure | |

| OpenVPN | Linux | Cliente VPN de Azure |

Nota:

El cliente de OpenVPN se administra de forma independiente y no está bajo el control de Microsoft. Esto significa que Microsoft no supervisa su código, compilaciones, plan de desarrollo o aspectos legales. Si los clientes detectan errores o problemas con el cliente de OpenVPN, deben ponerse en contacto directamente con el soporte técnico de OpenVPN Inc. Las instrucciones de este artículo se proporcionan "tal cual" y no se han validado por OpenVPN Inc. Están diseñadas para ayudar a los usuarios que ya están familiarizados con el cliente y desean usarlas para conectarse a Azure VPN Gateway en una configuración de VPN de punto a sitio.

Requisitos previos

En este artículo se supone que ya has realizado los siguientes requisitos previos:

- Ha creado y configurado la puerta de enlace de VPN para la autenticación de certificados de punto a sitio y el tipo de túnel OpenVPN. Consulta Configuración de la configuración del servidor para conexiones de VPN Gateway P2S: autenticación de certificados para conocer los pasos.

- Ha generado y ha descargado los archivos de configuración del cliente VPN. Consulte Generación de los archivos de configuración del perfil del cliente VPN para conocer los pasos.

- Puede generar certificados de cliente o adquirir los certificados de cliente adecuados necesarios para la autenticación.

Requisitos de la conexión

Para conectarse a Azure mediante el cliente de OpenVPN Connect 3.x mediante la autenticación de certificado, cada equipo cliente que se conecta requiere los siguientes elementos:

- El software cliente OpenVPN Connect debe estar instalado y configurado en cada equipo cliente.

- El equipo cliente debe tener un certificado de cliente instalado localmente.

- Si la cadena de certificados incluye un certificado intermedio, consulte primero la sección Certificados intermedios para comprobar que la configuración de VPN Gateway P2S se ha realizado para admitir esta cadena de certificados. El comportamiento de autenticación de certificados de los clientes 3.x es diferente al de las versiones anteriores, donde se podía especificar el certificado intermedio en el perfil de cliente.

Flujo de trabajo

El flujo de trabajo de este artículo es:

- Genere e instale los certificados de cliente si aún no lo ha hecho.

- Vea los archivos de configuración del perfil de cliente VPN incluidos en el paquete de configuración del perfil de cliente VPN que generó.

- Configurar el cliente de OpenVPN Connect.

- Conéctese a Azure.

Generación e instalación de certificados de cliente

Para la autenticación de certificados, se debe instalar un certificado de cliente en cada equipo cliente. El certificado de cliente que quiere usar debe exportarse con la clave privada y contener todos los certificados de la ruta de acceso de certificación. Además, para algunas configuraciones, también tendrá que instalar la información del certificado raíz.

En muchos casos, puede instalar el certificado de cliente directamente en el equipo cliente haciendo doble clic. Sin embargo, con algunas configuraciones de cliente de OpenVPN, es posible que tenga que extraer información del certificado de cliente para completar la configuración.

- Para obtener información sobre el uso de certificados, vea Conexión de punto a sitio: generación de certificados.

- Para ver un certificado de cliente instalado, abra Administrar certificados de usuario. El certificado de cliente está instalado en Usuario actual\Personal\Certificates\ .

Instalación del certificado de cliente

Cada equipo necesita un certificado de cliente para autenticarse. Si el certificado de cliente aún no está instalado en el equipo local, puede instalarlo mediante los pasos siguientes:

- Busque el certificado de cliente. Para obtener más información sobre los certificados de cliente, consulte Instalar certificados de cliente.

- Instale el certificado de cliente. Normalmente, para instalar el certificado puede hacer doble clic en el archivo de certificado y proporcionar una contraseña (si es necesario).

- También usará el certificado de cliente más adelante en este ejercicio para realizar la configuración del perfil de cliente de OpenVPN Connect.

Visualización de los archivos de configuración

El paquete de configuración del perfil de cliente VPN contiene carpetas específicas. Los archivos de las carpetas contienen la configuración necesaria para configurar el perfil de cliente VPN en el equipo cliente. Los archivos y la configuración que contienen son específicos de la puerta de enlace de VPN y el tipo de autenticación y túnel que la puerta de enlace de VPN está configurada para su uso.

Busca y descomprime el paquete de configuración del perfil de cliente VPN que generaste. Para la autenticación de certificados y OpenVPN, debería ver la carpeta OpenVPN. Si no ve la carpeta, compruebe los siguientes elementos:

- Compruebe que la puerta de enlace de VPN esté configurada para usar el tipo de túnel OpenVPN.

- Si va a usar la autenticación de Microsoft Entra ID, es posible que no tenga una carpeta OpenVPN. Consulte en su lugar el artículo de configuración de Microsoft Entra ID.

Configurar el cliente

Descargue e instale el cliente de OpenVPN (versión 3.x o superior) desde el sitio web oficial de OpenVPN.

Localice el paquete de configuración del perfil del cliente VPN que ha generado y descargado en el equipo. Extraiga el paquete. Vaya a la carpeta OpenVPN y abra el archivo de configuración vpnconfig.ovpn con el Bloc de notas.

Después, busque el certificado secundario que ha creado. Si no tiene el certificado, use uno de los vínculos siguientes para obtener los pasos necesarios a fin de exportar el certificado. Usará la información del certificado en el paso siguiente.

- Instrucciones de VPN Gateway

- Instrucciones de Virtual WAN

En el certificado secundario, extraiga la clave privada y la huella digital de base64 de .pfx. Hay varias formas de hacerlo. Una de ellas es usar OpenSSL en su equipo. El archivo profileinfo.txt contiene la clave privada y la huella digital de la entidad de certificación y el certificado de cliente. Asegúrese de usar la huella digital del certificado de cliente.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Cambie al archivo vpnconfig.ovpn que ha abierto en el Bloc de notas. Rellene la sección entre

<cert>y</cert>, y se obtendrán los valores de$CLIENT_CERTIFICATEy$ROOT_CERTIFICATE, como se muestra en el ejemplo siguiente.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $ROOT_CERTIFICATE </cert>- Abra profileinfo.txt del paso anterior en el Bloc de notas. Puede identificar cada uno de los certificados si examina la línea

subject=. Por ejemplo, si el certificado secundario se denomina P2SChildCert, el certificado de cliente estará después del atributosubject=CN = P2SChildCert. - Para cada certificado de la cadena, copie el texto (incluido y entre) "-----BEGIN CERTIFICATE-----" y "-----END CERTIFICATE-----".

- Abra profileinfo.txt del paso anterior en el Bloc de notas. Puede identificar cada uno de los certificados si examina la línea

Abra el archivo profileinfo.txt en el Bloc de notas. Para obtener la clave privada, seleccione el texto (incluido y entre) "-----BEGIN PRIVATE KEY-----" y "-----END PRIVATE KEY-----" y cópielo.

Vuelva al archivo vpnconfig.ovpn en el Bloc de notas y busque esta sección. Pegue la clave privada y reemplace todo lo que hay entre

<key>y</key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Comente la línea "log openvpn.log". Si no se comenta, el cliente de OpenVPN informa de que el registro ya no es una opción compatible. Consulte el ejemplo de perfil de usuario para ver cómo comentar la línea de registro. Después de comentar la línea de registro, todavía puede acceder a los registros a través de la interfaz del cliente de OpenVPN. Para ello, haga clic en el icono de registro situado en la esquina superior derecha de la interfaz de usuario del cliente. Microsoft recomienda que los clientes revisen la documentación de OpenVPN Connect para conocer la ubicación del archivo de registro, ya que el registro está controlado por el cliente de OpenVPN.

No cambie los demás campos. Use los datos de la configuración de entrada del cliente para conectarse a la VPN.

Importe el archivo vpnconfig.ovpn en el cliente OpenVPN.

Haga clic con el botón derecho en el icono de OpenVPN en la bandeja del sistema y después haga clic en Conectar.

Ejemplo de perfil de usuario

En el ejemplo siguiente se muestra un archivo de configuración de perfil de usuario para los clientes de OpenVPN Connect 3.x. En este ejemplo se muestra el archivo de registro comentado y la opción "ping-restart 0" agregada para evitar las reconexiones periódicas debido a que no se envía tráfico al cliente.

client

remote <vpnGatewayname>.ln.vpn.azure.com 443

verify-x509-name <IdGateway>.ln.vpn.azure.com name

remote-cert-tls server

dev tun

proto tcp

resolv-retry infinite

nobind

auth SHA256

cipher AES-256-GCM

persist-key

persist-tun

tls-timeout 30

tls-version-min 1.2

key-direction 1

#log openvpn.log

#inactive 0

ping-restart 0

verb 3

# P2S CA root certificate

<ca>

-----BEGIN CERTIFICATE-----

……

……..

……..

……..

-----END CERTIFICATE-----

</ca>

# Pre Shared Key

<tls-auth>

-----BEGIN OpenVPN Static key V1-----

……..

……..

……..

-----END OpenVPN Static key V1-----

</tls-auth>

# P2S client certificate

# Please fill this field with a PEM formatted client certificate

# Alternatively, configure 'cert PATH_TO_CLIENT_CERT' to use input from a PEM certificate file.

<cert>

-----BEGIN CERTIFICATE-----

……..

……..

……..

-----END CERTIFICATE-----

</cert>

# P2S client certificate private key

# Please fill this field with a PEM formatted private key of the client certificate.

# Alternatively, configure 'key PATH_TO_CLIENT_KEY' to use input from a PEM key file.

<key>

-----BEGIN PRIVATE KEY-----

……..

……..

……..

-----END PRIVATE KEY-----

</key>

Certificados intermedios

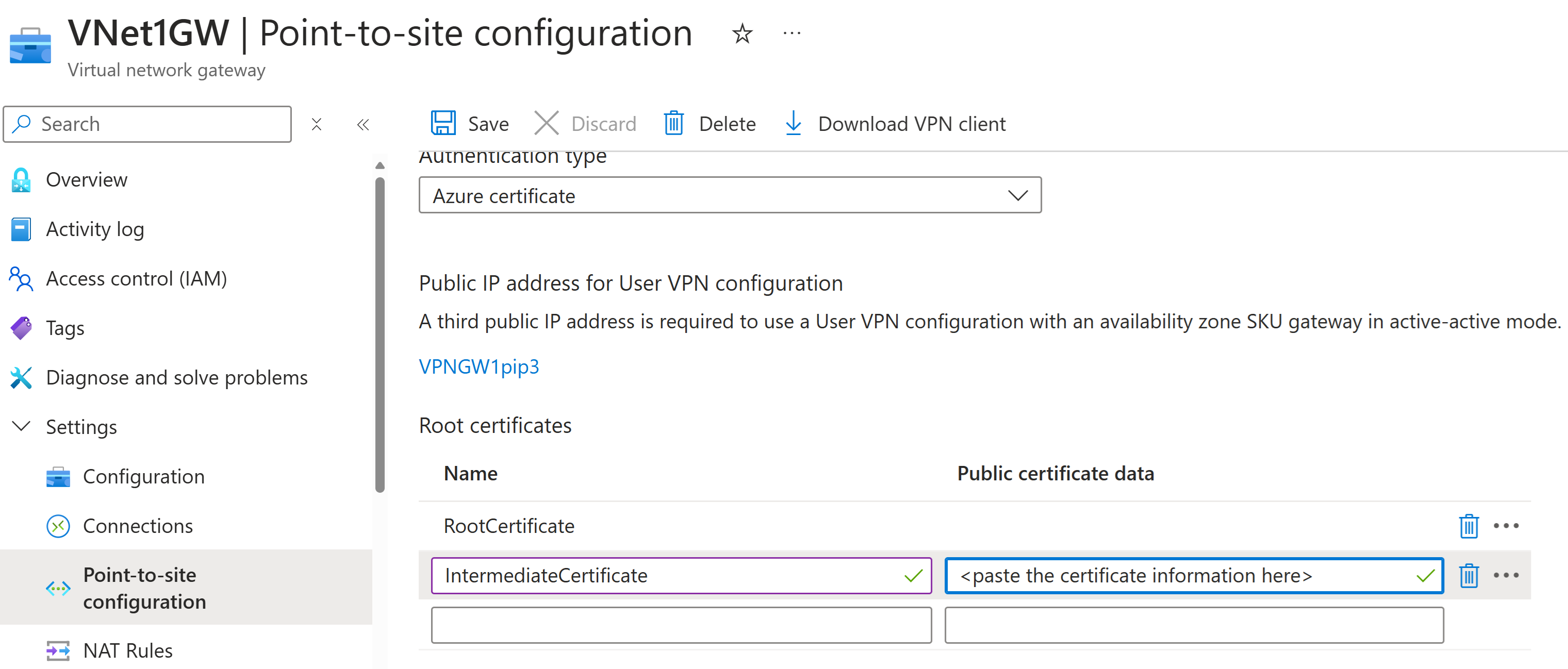

Si la cadena de certificados incluye certificados intermedios, debe cargar los certificados intermedios en Azure VPN Gateway. Este es el método preferido para usar, independientemente del cliente VPN desde el que elija conectarse. En versiones anteriores, podía especificar certificados intermedios en el perfil de usuario. Esta posibilidad ya no se admite en la versión 3.x del cliente de OpenVPN Connect.

Cuando se trabaja con certificados intermedios, el certificado intermedio debe cargarse después del certificado raíz.

Reconexiones

Si experimenta reconexiones periódicas debido a que no se envía tráfico al cliente, puede agregar la opción "ping-restart 0" al perfil para evitar que las desconexiones provoquen reconexiones. Esta cuestión se describe en la documentación de OpenVPN Connect de la siguiente manera: --ping-restart n Similar to --ping-exit, but trigger a SIGUSR1 restart after n seconds pass without reception of a ping or other packet from remote..

Consulte el ejemplo de perfil de usuario para ver un ejemplo de cómo agregar esta opción.

Pasos siguientes

Realice un seguimiento de cualquier configuración de conexión o servidor adicional. Consulte Pasos de configuración de punto a sitio.