Configuración del cliente VPN de Azure: Autenticación de Microsoft Entra ID: macOS

Este artículo le ayuda a configurar el equipo cliente macOS para conectarse a una red virtual de Azure mediante una conexión de punto a sitio (P2S) de VPN Gateway. Estos pasos se aplican a las puertas de enlace de VPN de Azure configuradas para la autenticación de Microsoft Entra ID. La autenticación de Microsoft Entra ID solo admite conexiones de protocolo OpenVPN® y requiere el cliente VPN de Azure. El cliente VPN de Azure para macOS no está disponible actualmente en Francia y China debido a las regulaciones y requisitos locales.

Requisitos previos

Asegúrese de tener los siguientes requisitos previos antes de continuar con los pasos descritos en este artículo:

- Configure la puerta de enlace de VPN para las conexiones VPN de punto a sitio que especifican la autenticación de Microsoft Entra ID. Consulte Configuración de una puerta de enlace de VPN de P2S para la autenticación de Microsoft Entra ID.

Compruebe que el equipo cliente ejecuta un sistema operativo compatible en un procesador compatible.

- Versiones compatibles de macOS: 15 (Sequoia), 14 (Sonoma), 13 (Ventura), 12 (Monterey)

- Procesadores admitidos: x64, Arm64

Si el dispositivo tiene un chip de la serie M y una versión de cliente VPN anteriores a la versión 2.7.101, debe instalar el software Rosetta. Para obtener más información, consulte el artículo de soporte técnico de Apple

Si usa la versión 2.7.101 o posterior del cliente VPN de Azure, no es necesario instalar el software Rosetta.

Flujo de trabajo

Este artículo continúa desde los pasos de Configuración de una puerta de enlace de VPN de P2S para la autenticación de Microsoft Entra ID. Este artículo le ayudará a realizar las siguientes acciones:

- Descargue e instale el cliente VPN de Azure para macOS.

- Extraiga los archivos de configuración del perfil de cliente VPN.

- Importe la configuración del perfil de cliente en el cliente VPN.

- Cree una conexión y conéctese a Azure.

Descarga del cliente VPN de Azure

- Descargue el cliente VPN de Azure más reciente desde la tienda Apple.

- Instale el cliente en el equipo.

Extracción de archivos de configuración de perfil de cliente

Si usó los pasos de configuración del servidor de P2S como se mencionó en la sección Requisitos previos, ya ha generado y descargado el paquete de configuración del perfil de cliente VPN que contiene los archivos de configuración del perfil de VPN. Si necesita generar archivos de configuración, consulte Descargar el paquete de configuración del perfil de cliente VPN.

Al generar y descargar un paquete de configuración de perfil de cliente VPN, todas las opciones de configuración necesarias para los clientes VPN se incluyen en un archivo ZIP de configuración de perfil de cliente VPN. Los archivos de configuración de perfil del cliente VPN son específicos de la configuración de puerta de enlace VPN de punto a sitio para la red virtual. Si se produce algún cambio en la configuración de VPN de punto a sitio después de generar los archivos (por ejemplo, cambios en el tipo de protocolo VPN o en el tipo de autenticación), debe generar archivos de configuración de perfil de cliente VPN nuevos y aplicar la nueva configuración a todos los clientes VPN que quiera conectar.

Busque y descomprima el paquete de configuración del perfil de cliente VPN que generó y descargó (lo encontrará en los requisitos previos). Abra la carpeta AzureVPN. En esta carpeta, verá el archivo azurevpnconfig_aad.xml o el archivo azurevpnconfig.xml, en función de si la configuración de P2S incluye varios tipos de autenticación. El archivo .xml contiene la configuración que usa para configurar el perfil de cliente VPN.

Modificación de los archivos de configuración del perfil

Si la configuración de P2S usa un público personalizado con el identificador de aplicación registrado por Microsoft, es posible que reciba elementos emergentes cada vez que se conecte que requieran que escriba las credenciales de nuevo y complete la autenticación. El reintento de autenticación suele resolver el problema. Esto sucede porque el perfil de cliente VPN necesita tanto el identificador de público personalizado como el identificador de aplicación de Microsoft. Para evitar esto, modifique el archivo .xml de la configuración del perfil para incluir tanto el id. de la aplicación personalizada como el id. de la aplicación de Microsoft.

Nota:

Este paso es necesario para las configuraciones de puerta de enlace P2S que usan un valor de público personalizado y su aplicación registrada está asociada con el id. de la aplicación de cliente VPN de Azure registrada por Microsoft. Si esto no se aplica a la configuración de la puerta de enlace P2S, puede omitir este paso.

Para modificar el archivo .xml de configuración del cliente VPN de Azure, abra el archivo con un editor de texto como el Bloc de notas.

A continuación, agregue el valor de applicationid y guarde los cambios. El siguiente ejemplo muestra el valor del id. de la aplicación para

c632b3df-fb67-4d84-bdcf-b95ad541b5c8.Ejemplo

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Importación de los archivos de configuración del perfil del cliente VPN

Nota:

Estamos en proceso de cambiar los campos cliente VPN de Azure para Azure Active Directory a Microsoft Entra ID. Si ve los campos de Microsoft Entra ID a los que se hace referencia en este artículo, pero aún no ve esos valores reflejados en el cliente, seleccione los valores comparables de Azure Active Directory.

En la página Cliente VPN de Azure, seleccione Importar.

Vaya a la carpeta que contiene el archivo que desea importar, selecciónelo y haga clic en Abrir.

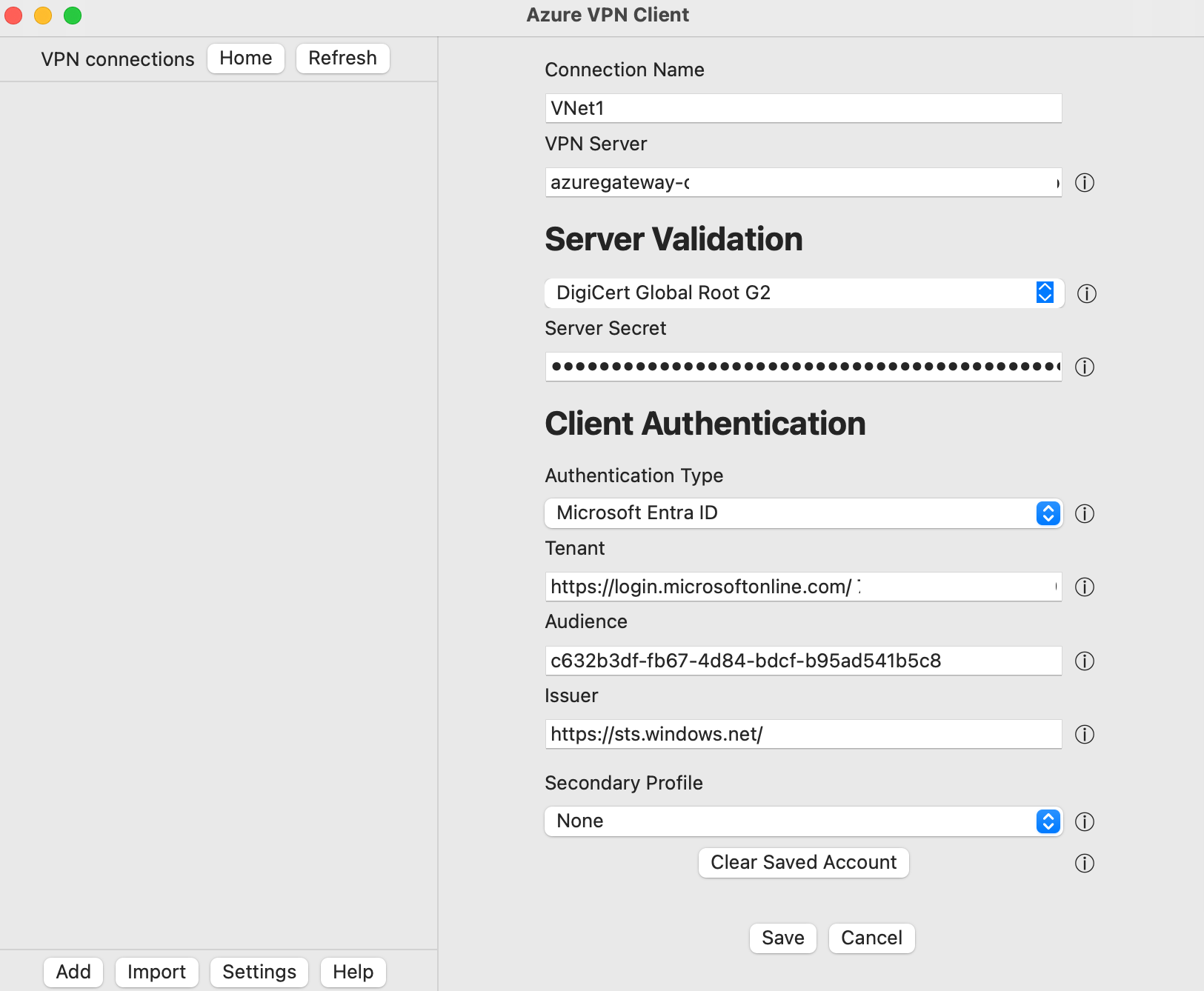

En esta pantalla, observe que los valores de conexión se rellenan con los valores del archivo de configuración del cliente VPN importado.

- Compruebe que Información sobre el certificado muestra DigiCert Global Root G2, en lugar del valor predeterminado o en blanco. Ajuste el valor si es necesario.

- Observe que los valores de autenticación de cliente se alinean con los valores que se usaron para configurar la puerta de enlace de VPN para la autenticación de Microsoft Entra ID. El valor Audiencia de este ejemplo se alinea con el identificador de aplicación registrado por Microsoft para Azure Público. Si la puerta de enlace de P2S está configurada para un valor de audiencia diferente, este campo debe reflejar ese valor.

Haga clic en Guardar para guardar la configuración del perfil de conexión.

En el panel Conexiones VPN, seleccione el perfil de conexión que guardó. A continuación, haga clic en Conectar.

Una vez conectado, el estado cambia a Conectado. Para desconectarse de la sesión, haga clic en Desconectar.

Creación manual de una conexión

Abra el cliente de VPN de Azure. En la parte inferior del cliente, seleccione Agregar para crear una conexión.

En la página Cliente VPN de Azure, puede configurar los valores del perfil. Cambie el valor de Información sobre el certificado para mostrar DigiCert Global Root G2, en lugar del valor predeterminado o en blanco y, a continuación, haga clic en Guardar.

Configure las siguientes opciones:

- Nombre de conexión: : el nombre con el que quiere hacer referencia al perfil de conexión.

- Servidor VPN: este es el nombre que quiere usar para hacer referencia al servidor. No es necesario que el nombre que elija aquí sea el nombre formal de un servidor.

- Validación del servidor

- Información del certificado: DigiCert Global Root G2

- Secreto de servidor: el secreto del servidor.

- Autenticación de cliente

- Tipo de autenticación: Microsoft Entra ID

- Inquilino: nombre del inquilino.

- Audiencia: El valor de Audiencia debe coincidir con el valor que la puerta de enlace de P2S está configurada para usar.

- Emisor: nombre del emisor.

Después de rellenar los campos anteriores, haga clic en Guardar.

En el panel Conexiones VPN, seleccione el perfil de conexión que configuró. A continuación, haga clic en Conectar.

Eliminación de un perfil de conexión VPN

Puede quitar el perfil de conexión VPN del equipo.

- Abra el cliente de VPN de Azure.

- Seleccione la conexión VPN que desea quitar y haga clic en Quitar.

Valores de configuración opcionales del Cliente VPN de Azure

Puede configurar el Cliente VPN de Azure con valores opcionales, como servidores DNS adicionales, DNS personalizado, tunelización forzada, rutas personalizadas y otras opciones adicionales. Para obtener una descripción de los pasos de configuración y los valores opcionales disponibles, consulte Valores opcionales para el Cliente VPN de Azure.

Pasos siguientes

Para más información, vea Configuración de la puerta de enlace de VPN P2S para la autenticación de Microsoft Entra ID.