Configuración del cliente VPN de Azure: autenticación de Microsoft Entra ID: Linux (versión preliminar)

Este artículo le ayuda a configurar el cliente VPN de Azure en un equipo Linux (Ubuntu) para conectarse a una red virtual mediante una VPN Gateway de punto a sitio (P2S) y la autenticación de identificador de Microsoft Entra. Para obtener más información sobre las conexiones de punto a sitio, consulte Acerca de las conexiones de punto a sitio.

Los pasos descritos en este artículo se aplican a la autenticación de Microsoft Entra ID mediante la aplicación cliente VPN de Azure registrada por Microsoft con los valores de audiencia y id. de aplicación asociados. Este artículo no se aplica a la aplicación cliente VPN de Azure anterior registrada manualmente para el inquilino. Para obtener más información, consulte Acerca de la VPN de punto a sitio: autenticación de Microsoft Entra ID.

Aunque es posible que el cliente VPN de Azure para Linux funcione en otras distribuciones y versiones de Linux, el cliente VPN de Azure para Linux solo se admite en las siguientes versiones:

- Ubuntu 20.04

- Ubuntu 22.04

Requisitos previos

Complete los pasos para la configuración del servidor de punto a sitio. Consulte Configuración de una puerta de enlace de VPN de P2S para la autenticación de Microsoft Entra ID.

Flujo de trabajo

Una vez completada la configuración del servidor P2S de Azure VPN Gateway, los pasos siguientes son los siguientes:

- Descargue e instale el cliente VPN de Azure para Linux.

- Importe la configuración del perfil de cliente en el cliente VPN.

- Cree una conexión.

Instalación del cliente VPN de Azure

Siga estos pasos para descargar e instalar la versión más reciente del cliente VPN de Azure para Linux.

Nota:

Agregue solo la lista de repositorios de la versión 20.04 o 22.04 de Ubuntu. Para obtener más información sobre el repositorio, consulte Repositorio de software de Linux para productos de Microsoft.

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Extraer el paquete de configuración del perfil de cliente VPN

Para configurar el perfil de cliente VPN de Azure, descargue un paquete de configuración de perfil de cliente VPN desde la puerta de enlace de Azure P2S. Este paquete contiene los valores necesarios para configurar el cliente VPN.

Si usó los pasos de configuración del servidor P2S como se mencionó en la sección Requisitos previos, ya ha generado y descargado el paquete de configuración del perfil de cliente VPN que contiene los archivos de configuración del perfil de VPN que necesitará. Si necesita generar archivos de configuración, consulte Descargar el paquete de configuración del perfil de cliente VPN.

Si la configuración de puerta de enlace P2S se configuró anteriormente para usar las versiones anteriores y registradas manualmente del identificador de aplicación, la configuración de P2S no admite el cliente VPN de Linux. Consulte Acerca del identificador de aplicación registrado por Microsoft para el cliente VPN de Azure.

Busque y extraiga el archivo ZIP que contiene el paquete de configuración del perfil de cliente VPN. El archivo ZIP contiene la carpeta AzureVPN. En la carpeta de AzureVPN, verá el archivo azurevpnconfig_aad.xml o el archivo azurevpnconfig.xml, en función de si la configuración de P2S incluye varios tipos de autenticación. El archivo .xml contiene la configuración que usa para configurar el perfil de cliente VPN.

Modificación de los archivos de configuración del perfil

Si la configuración de P2S usa un público personalizado con el identificador de aplicación registrado por Microsoft, es posible que reciba elementos emergentes cada vez que se conecte que requieran que escriba las credenciales de nuevo y complete la autenticación. El reintento de autenticación suele resolver el problema. Esto sucede porque el perfil del cliente VPN necesita tanto el id. de audiencia personalizada como el id. de la aplicación de Microsoft. Para evitar esto, modifique el archivo .xml de la configuración del perfil para incluir tanto el id. de la aplicación personalizada como el id. de la aplicación de Microsoft.

Nota:

Este paso es necesario para las configuraciones de puerta de enlace P2S que usan un valor de público personalizado y su aplicación registrada está asociada con el id. de la aplicación de cliente VPN de Azure registrada por Microsoft. Si esto no se aplica a la configuración de la puerta de enlace P2S, puede omitir este paso.

Para modificar el archivo .xml de configuración del cliente VPN de Azure, abra el archivo con un editor de texto como el Bloc de notas.

A continuación, agregue el valor para

applicationidy guarde los cambios. El siguiente ejemplo muestra el valor de id. de la aplicaciónc632b3df-fb67-4d84-bdcf-b95ad541b5c8.Ejemplo

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Importación de las opciones de configuración del perfil de cliente

En esta sección, configurará el cliente VPN de Azure para Linux.

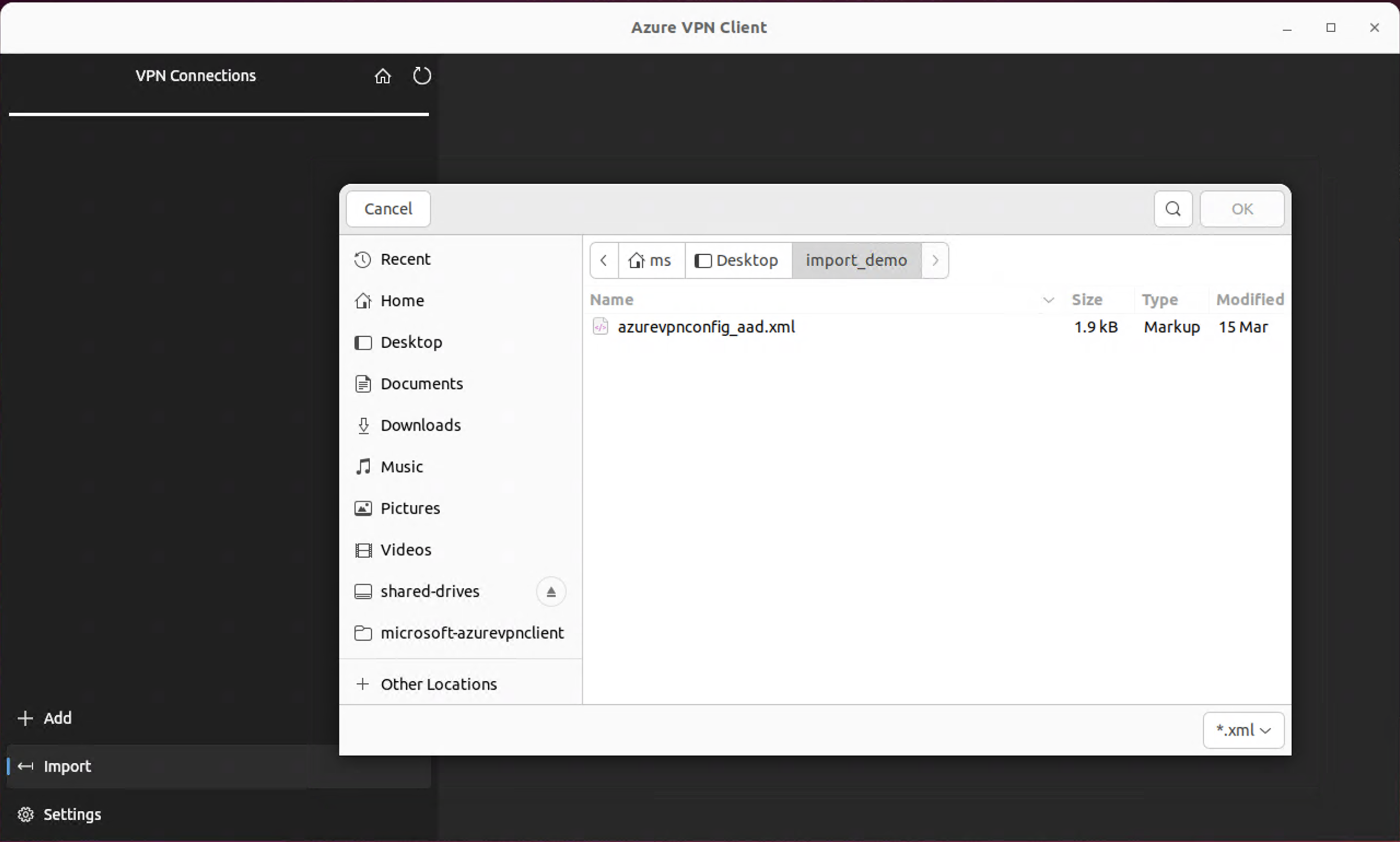

En la página del cliente VPN de Azure, en el panel inferior izquierdo, seleccione Importar.

Seleccione Importar perfil y busque el archivo xml del perfil. Seleccione el archivo . Con el archivo seleccionado, seleccione Aceptar.

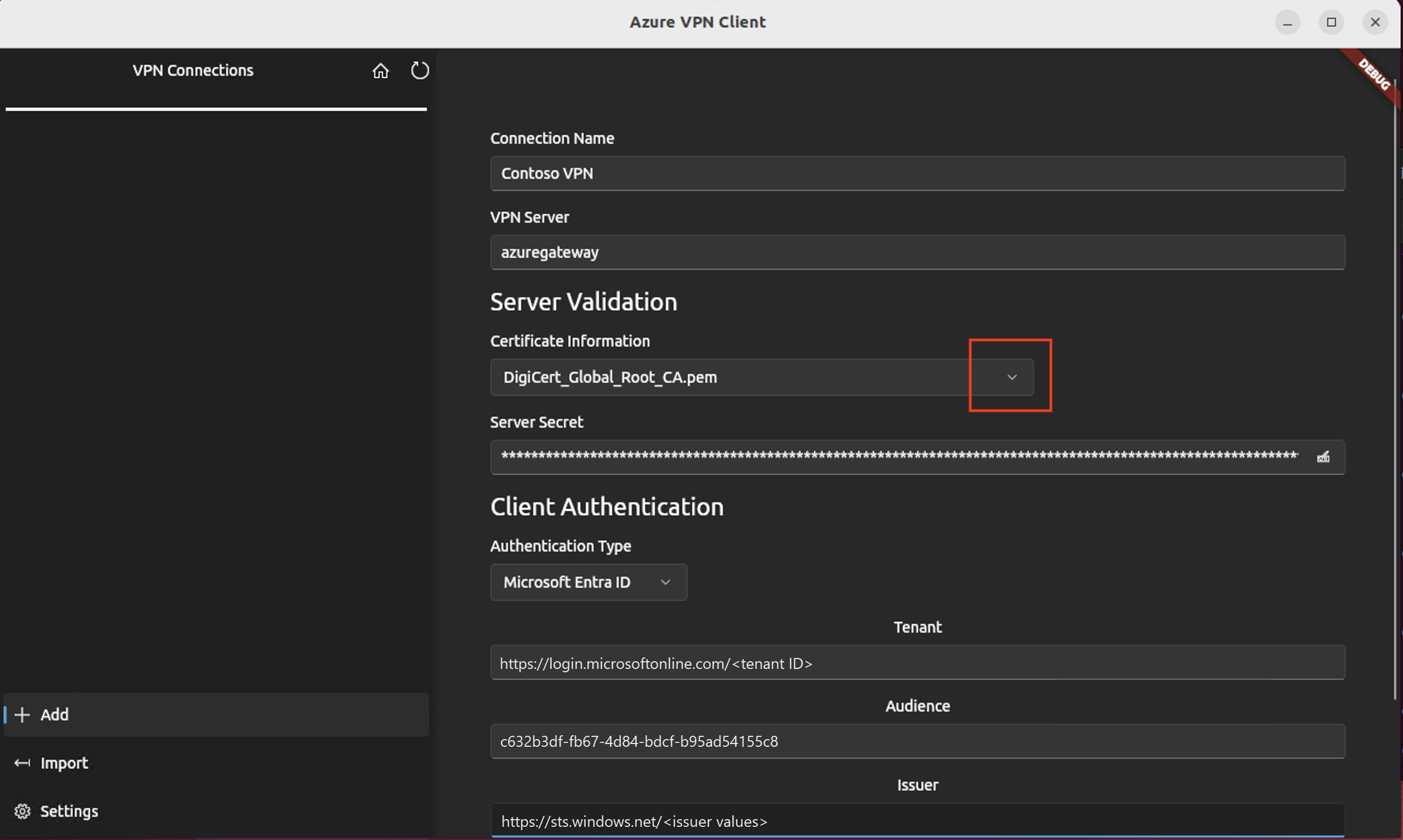

Vea la información del perfil de conexión. Cambie el valor de Información del certificado para mostrar el valor predeterminado de DigiCert_Global_Root G2.pem o DigiCert_Global_Root_CA.pem. No deje en blanco.

Si su perfil del cliente VPN contiene varias autenticaciones de cliente, para Autenticación de cliente, Tipo de autenticación seleccione Microsoft Entra ID en la lista desplegable.

En el campo Inquilino, especifique la dirección URL del inquilino de Microsoft Entra. Asegúrese de que la dirección URL del inquilino no tiene una

\(barra diagonal inversa) al final. La barra diagonal está permitida.El identificador de inquilino tiene la siguiente estructura:

https://login.microsoftonline.com/{Entra TenantID}En el campo Audiencia, especifique el identificador de aplicación (id. de aplicación).

El id. de la aplicación para el cliente VPN de Azure registrado en Microsoft es:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. También se admite el identificador de aplicación personalizado para este campo.En el campo Emisor, especifique la dirección URL del servicio de token seguro. Incluya una barra diagonal al final del valor del Emisor. De lo contrario, es posible que se produzca un error en la conexión.

Ejemplo:

https://sts.windows.net/{AzureAD TenantID}/Cuando se rellenen los campos, haga clic en Guardar.

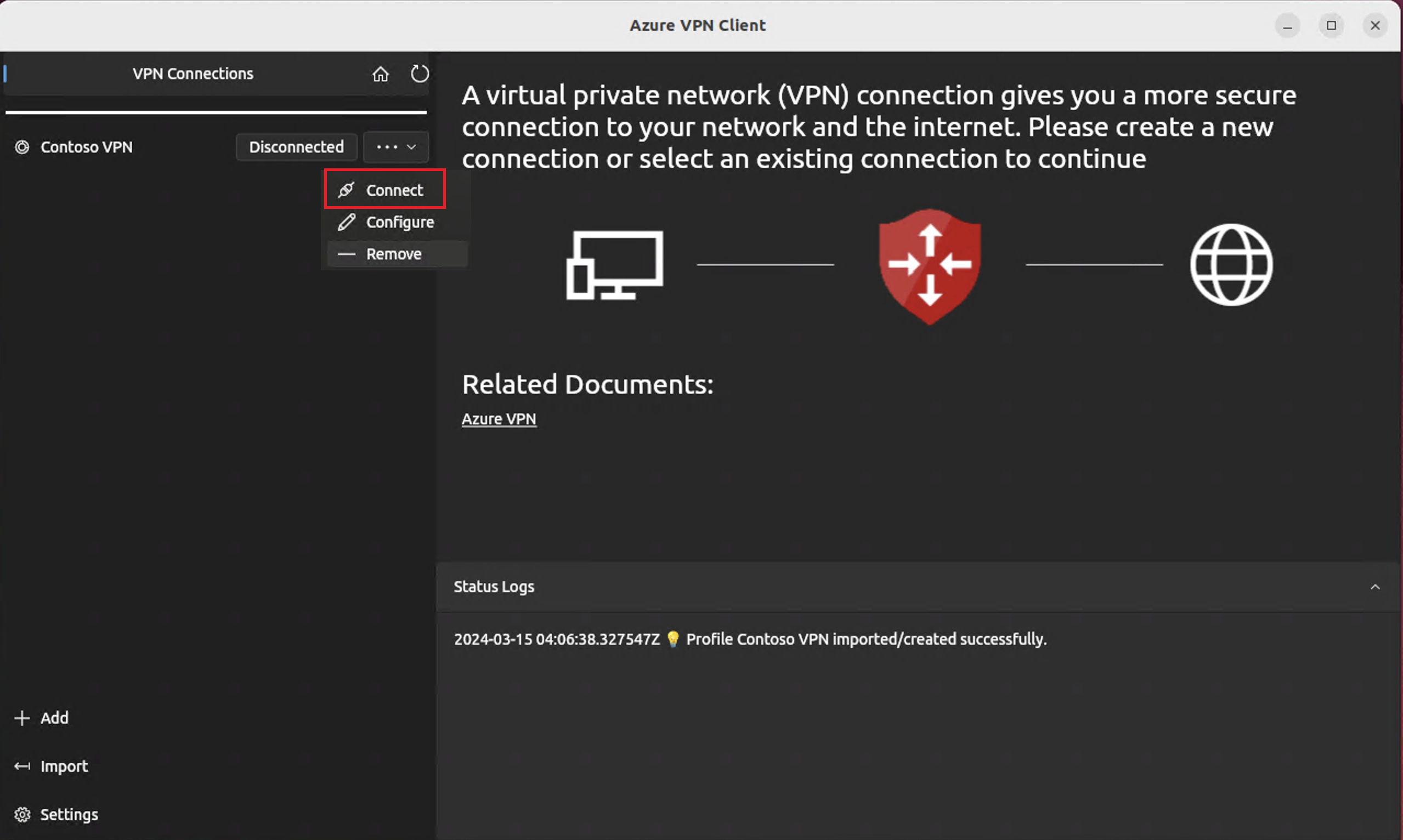

En el panel Conexiones VPN, seleccione el perfil de conexión que ha guardado. A continuación, en la lista desplegable, haga clic en Conectar.

Aparecerá automáticamente el explorador web. Rellene las credenciales de nombre de usuario y contraseña para la autenticación de Microsoft Entra ID y a continuación, conéctese.

Cuando la conexión VPN se complete correctamente, el perfil del cliente mostrará un icono verde y la ventana Registros de estado mostrará Estado = Conectado en el panel izquierdo.

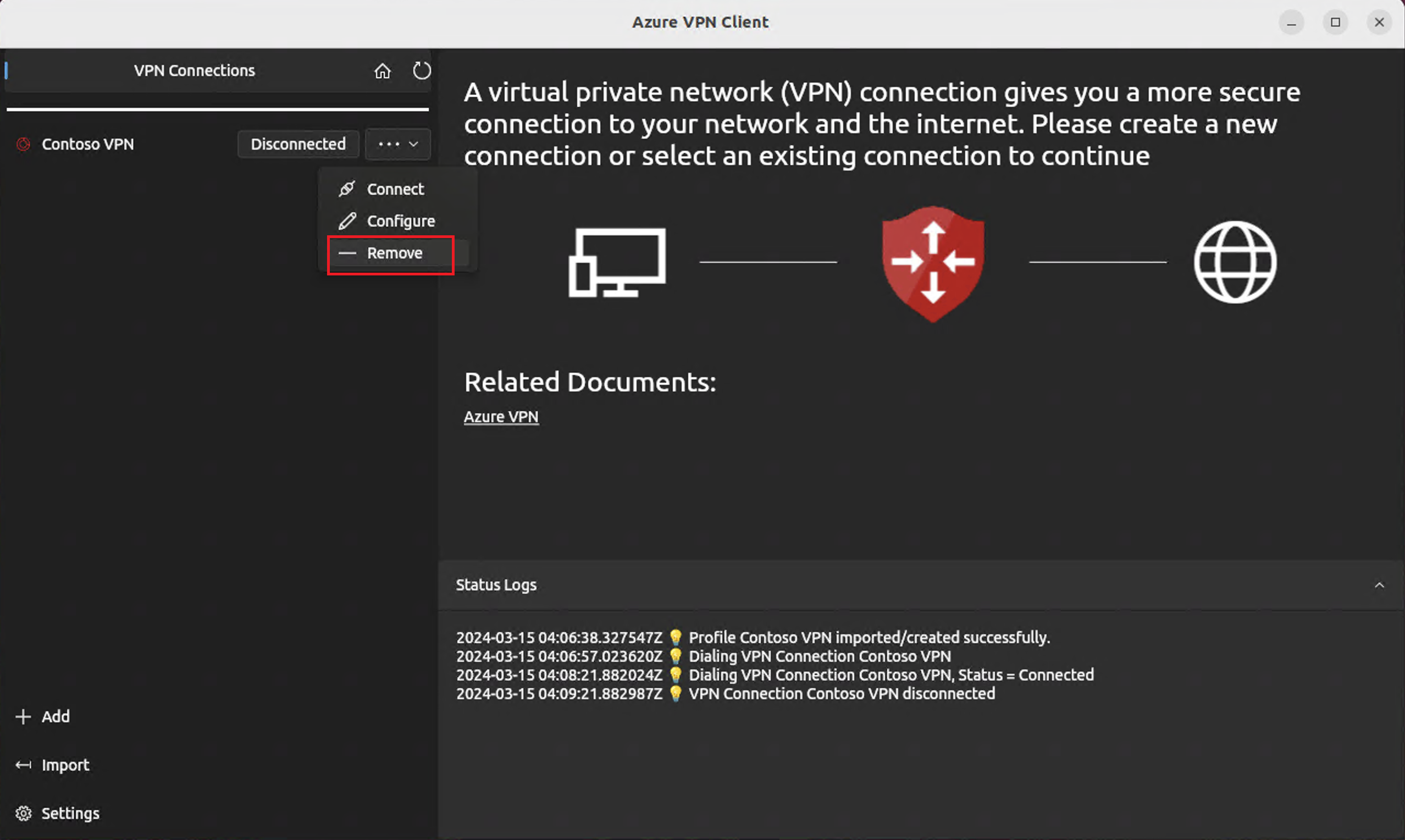

Una vez conectado, el estado cambia a Conectado. Para desconectar de la sesión, en la lista desplegable, seleccione Desconectar.

Eliminación de un perfil de cliente VPN

En el cliente VPN de Azure, seleccione la conexión que desea quitar. A continuación, en la lista desplegable, seleccione Quitar.

En ¿Quitar conexión VPN?, seleccione Aceptar.

Compruebe los registros

Para diagnosticar problemas, puede usar el cliente VPN de Azure Registros.

En el cliente VPN de Azure, vaya a Configuración. En el panel derecho, seleccione Mostrar directorio de registros.

Para acceder al archivo de registro, vaya a la carpeta /var/log/azurevpnclient y busque el archivo AzureVPNClient.log.

Pasos siguientes

- Para más información sobre VPN Gateway, consulte Preguntas más frecuentes de VPN Gateway.

- Para obtener más información sobre las conexiones de punto a sitio, consulte Acerca de las conexiones de punto a sitio.