Portal de Microsoft Defender

La plataforma secOps de seguridad unificada de Microsoft combina los servicios de seguridad de Microsoft en el portal de Microsoft Defender.

El portal proporciona una única ubicación para supervisar, administrar y configurar la seguridad previa y posterior a la vulneración en los recursos locales y multinube.

- Seguridad previa a la vulneración: visualice, evalúe, corrija y supervise proactivamente la posición de seguridad de la organización para reducir el riesgo de seguridad y las superficies expuestas a ataques.

- Seguridad posterior a la vulneración: supervise, detecte, investigue y responda continuamente a amenazas de ciberseguridad en tiempo real y emergentes contra los recursos de la organización.

Servicios del portal

El portal de Defender combina muchos servicios de seguridad de Microsoft.

| Servicio | Detalles |

|---|---|

|

Microsoft Defender XDR Detectar y responder a amenazas de ciberseguridad. |

Defender XDR incluye un conjunto de servicios que se reúnen en el portal de Defender para proporcionar protección contra amenazas unificada en toda la empresa. Defender XDR servicios recopilan, correlacionan y analizan datos y señales de amenazas entre puntos de conexión y dispositivos, identidades, correo electrónico, aplicaciones y recursos de OT/IoT. En el portal, puede revisar, investigar y responder a alertas e incidentes de seguridad, interrumpir automáticamente los ataques y buscar amenazas de forma proactiva. Obtenga más información sobre Defender XDR en el portal de Defender. |

|

Microsoft Sentinel Recopile, analice y administre datos de seguridad a escala mediante la automatización y la orquestación. |

Microsoft Sentinel se integra completamente con Defender XDR en el portal de Defender, lo que proporciona funcionalidades adicionales de protección contra amenazas, como interrupciones de ataques, entidades e incidentes unificados y optimización de SOC. Para obtener más información, consulte Microsoft Sentinel en el portal de Defender. |

|

Inteligencia contra amenazas de Microsoft Defender Integre la inteligencia sobre amenazas en las operaciones de SOC. |

La plataforma Defender Threat Intelligence amplía las funcionalidades de inteligencia sobre amenazas que se incluyen en Defender XDR y Microsoft Sentinel. Recopile datos de varios orígenes para proporcionar un grupo de señales y datos de inteligencia sobre amenazas. Los equipos de seguridad usan estos datos para comprender las actividades del adversario, analizar ataques y buscar amenazas de seguridad. |

|

Administración de exposición de seguridad Microsoft Reduzca de forma proactiva el riesgo de seguridad. |

Use Administración de exposición de seguridad para reducir las superficies de ataque de la organización y corregir la posición de seguridad. Detección continua de recursos y datos para obtener una visión completa de la seguridad entre los recursos empresariales. Con el contexto de datos adicional que proporciona Administración de exposición de seguridad, puede visualizar, analizar y corregir claramente áreas de seguridad débiles. |

|

Microsoft Defender for Cloud Proteja las cargas de trabajo en la nube. |

Defender for Cloud mejora la posición de seguridad de varias nubes y protege las cargas de trabajo en la nube frente a amenazas. Defender for Cloud se integra en el portal de Defender para proporcionar una vista unificada de las alertas de seguridad en la nube y una única ubicación para las investigaciones. |

Acceso al portal

En la página Permisos del portal de Defender, use los métodos siguientes para configurar el acceso de usuario:

| Métodos | Detalles |

|---|---|

| Roles de Microsoft Entra globales | Las cuentas con los siguientes roles de Microsoft Entra globales pueden acceder a Microsoft Defender XDR funcionalidad y datos:

|

| Roles personalizados | Permitir el acceso a datos, tareas y características específicos mediante roles personalizados. Los roles personalizados controlan el acceso pormenorizado y se pueden usar junto con Microsoft Entra roles globales. |

| RBAC unificado | El control de acceso basado en rol unificado (RBAC) proporciona un modelo de administración de permisos para controlar los permisos de usuario en el portal de Defender y en todos los servicios del portal. |

permisos de Microsoft Sentinel

Cuando se incorpora a la plataforma unificada de SecOps de Microsoft, los permisos de RBAC de Azure existentes se usan para trabajar con características de Microsoft Sentinel en el portal de Defender.

- Administrar roles y permisos para Microsoft Sentinel usuarios en el Azure Portal.

- Los cambios de RBAC de Azure se reflejan en el portal de Defender.

Para obtener más información, vea Roles y permisos en Microsoft Sentinel.

Trabajar en el portal

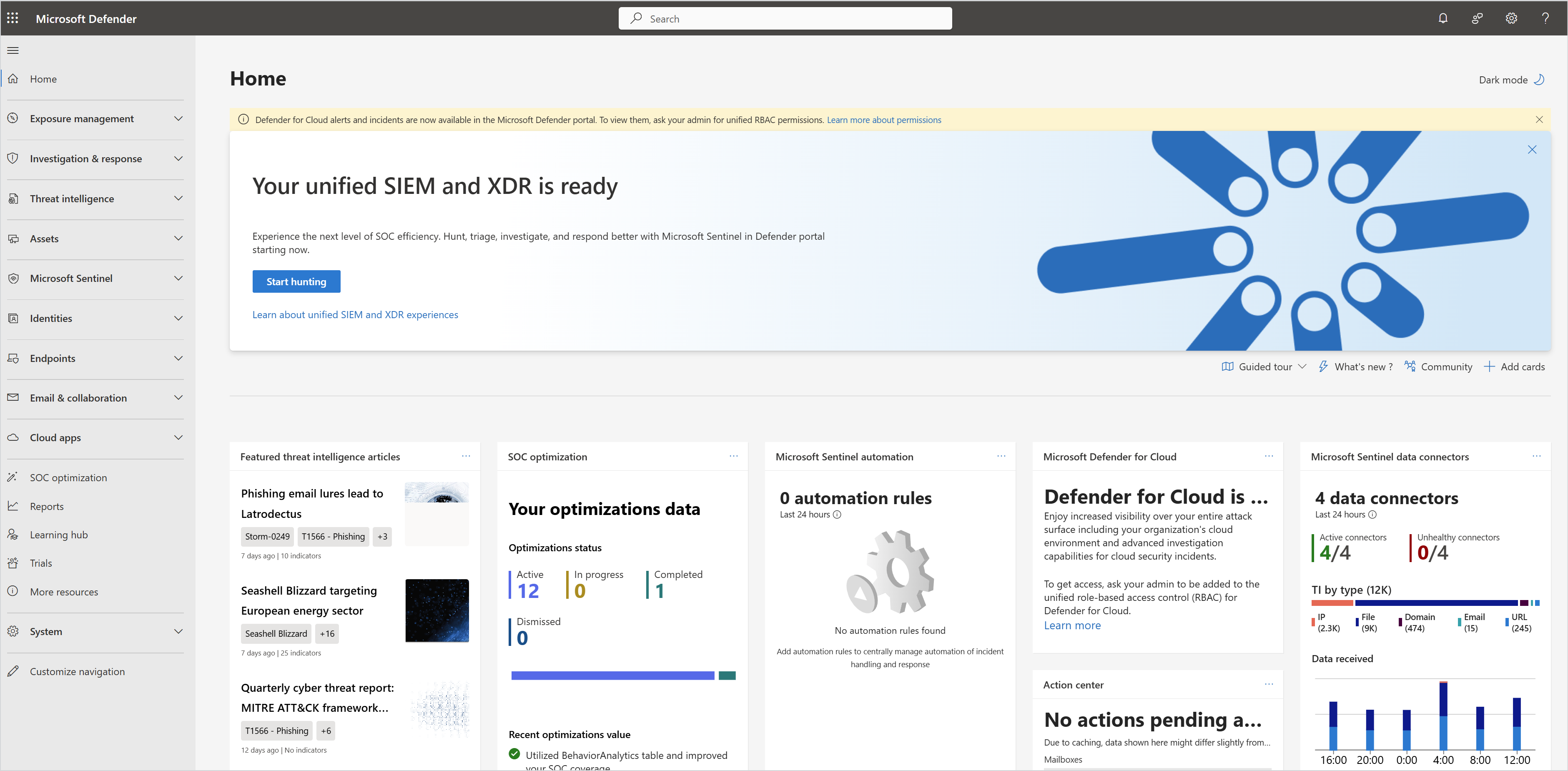

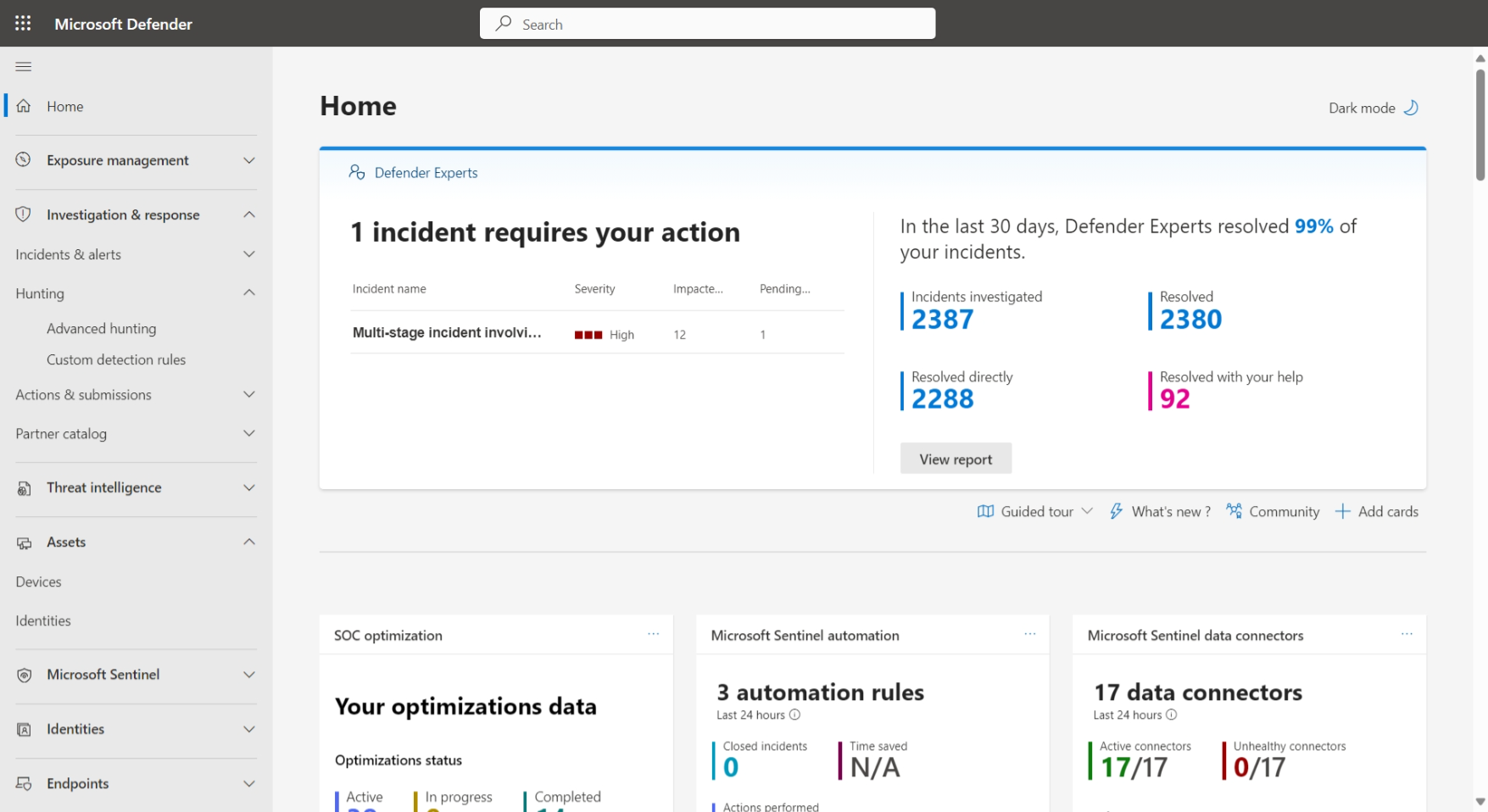

En la página Inicio , la vista viene determinada por los servicios incluidos en las suscripciones. La configuración de acceso se basa en los permisos del portal.

| Característica | Detalles |

|---|---|

| Página principal | La página Inicio proporciona una vista del estado de seguridad del entorno. Revise las amenazas activas, los recursos en riesgo y un resumen de la posición de seguridad general. Use el panel para obtener una instantánea actualizada y explore en profundidad los detalles según sea necesario. |

| Notificaciones del portal | Las notificaciones del portal le mantienen al día con información importante, como actualizaciones, eventos, acciones completas o en curso, advertencias y errores. Las notificaciones se ordenan por su tiempo generado en el panel de notificaciones, con la más reciente mostrada primero. Para obtener más información, consulte Configuración de notificaciones de alertas. |

| Búsqueda | Al buscar en el portal, los resultados se clasifican por secciones relacionadas con los términos de búsqueda. La búsqueda proporciona resultados desde el portal, desde el Microsoft Tech Community y desde la documentación de Microsoft Learn. El historial de búsqueda se almacena en el explorador y es accesible durante 30 días. |

| Visita guiada | Obtenga una visita guiada sobre la administración de la seguridad de los puntos de conexión o la administración de la seguridad de correo electrónico y colaboración. |

| Novedades | Obtenga información sobre las actualizaciones más recientes en el blog de Microsoft Defender XDR. |

| Comunidad | Obtenga información de otros usuarios en espacios de discusión de seguridad de Microsoft en Tech Community. |

| Agregar tarjetas | Personalice la página principal para obtener información que sea más importante para usted. |

Administración de la exposición

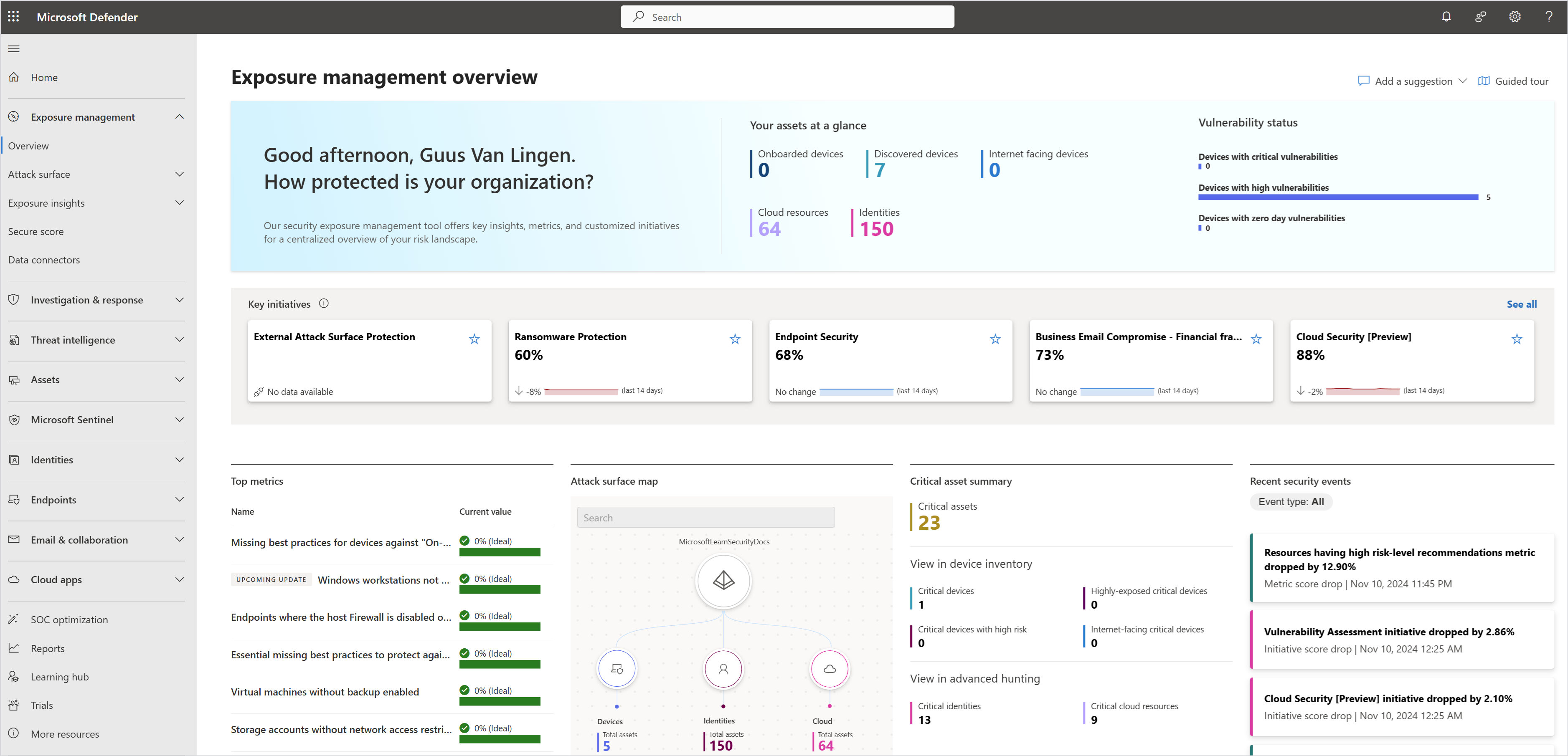

En Administración de la exposición, revise el estado general de la posición de seguridad, la exposición y el riesgo.

| Característica | Detalles |

|---|---|

| Introducción a la administración de la exposición | Este panel proporciona una vista rápida de los dispositivos y los recursos en la nube, incluidos los dispositivos accesibles desde Internet y los recursos críticos. Obtenga información sobre el funcionamiento de las iniciativas de seguridad clave y explore en profundidad las métricas principales para detectar vulnerabilidades de alto valor. Obtenga niveles de exposición para diferentes tipos de recursos y realice un seguimiento del progreso de la seguridad a lo largo del tiempo. |

| Superficies expuestas a ataques | Visualización de los datos de exposición con el mapa de superficie expuesta a ataques. Explore los recursos y las conexiones en el mapa y explore en profundidad para centrarse en recursos específicos. En el panel Administración de rutas de acceso de ataque, revise las posibles rutas de acceso de ataque en toda la organización que los atacantes podrían aprovechar, junto con puntos de atascamiento y recursos críticos en la ruta de acceso. |

| Información sobre la exposición | Revise y explore los datos agregados de la posición de seguridad y la información entre recursos y cargas de trabajo. Evalúe la posición y la preparación para los proyectos de seguridad más importantes y realice un seguimiento de las métricas del proyecto a lo largo del tiempo. Obtenga recomendaciones de seguridad para corregir problemas de exposición. |

| Puntuación de seguridad | Revise las métricas de posición en función de la puntuación segura de Microsoft. |

| Conectores de datos | Conecte productos de terceros a Administración de exposición de seguridad y solicite nuevos conectores. |

Para obtener más información, consulte Administración de exposición de seguridad Microsoft.

Investigación y respuesta

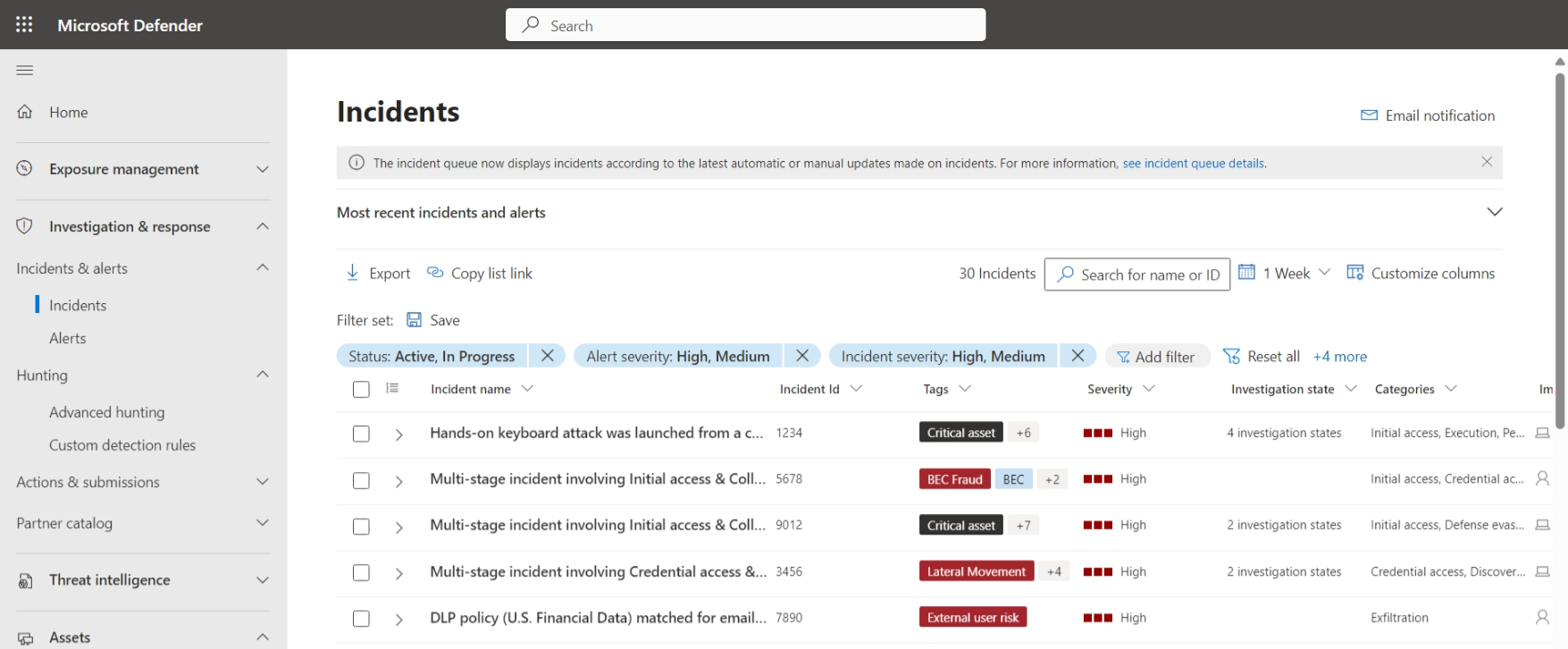

La sección Investigación y respuesta proporciona una única ubicación para investigar incidentes de seguridad y responder a amenazas en toda la empresa.

Investigación de incidentes y alertas

Administre e investigue incidentes de seguridad en una sola ubicación y desde una sola cola en el portal de Defender. Las colas de incidentes y alertas muestran los incidentes de seguridad y las alertas actuales en los servicios.

| Característica | Detalles |

|---|---|

| Incidentes | En el panel Incidentes , revise una lista de los incidentes más recientes y dé prioridad a los marcados como de gravedad alta. Cada incidente agrupa alertas correlacionadas y datos asociados que componen un ataque. Explore en profundidad un incidente para obtener una historia de ataque completa, incluida información sobre alertas asociadas, dispositivos, usuarios, investigaciones y pruebas. |

| Alertas | En el panel Alertas , revise las alertas. Las alertas son señales emitidas por los servicios del portal en respuesta a la actividad de detección de amenazas. La cola de alertas unificada muestra alertas nuevas y en curso de los últimos siete días, con las alertas más recientes en la parte superior. Filtre las alertas para investigar según sea necesario. |

Para obtener más información, consulte Incidentes y alertas en el portal de Microsoft Defender.

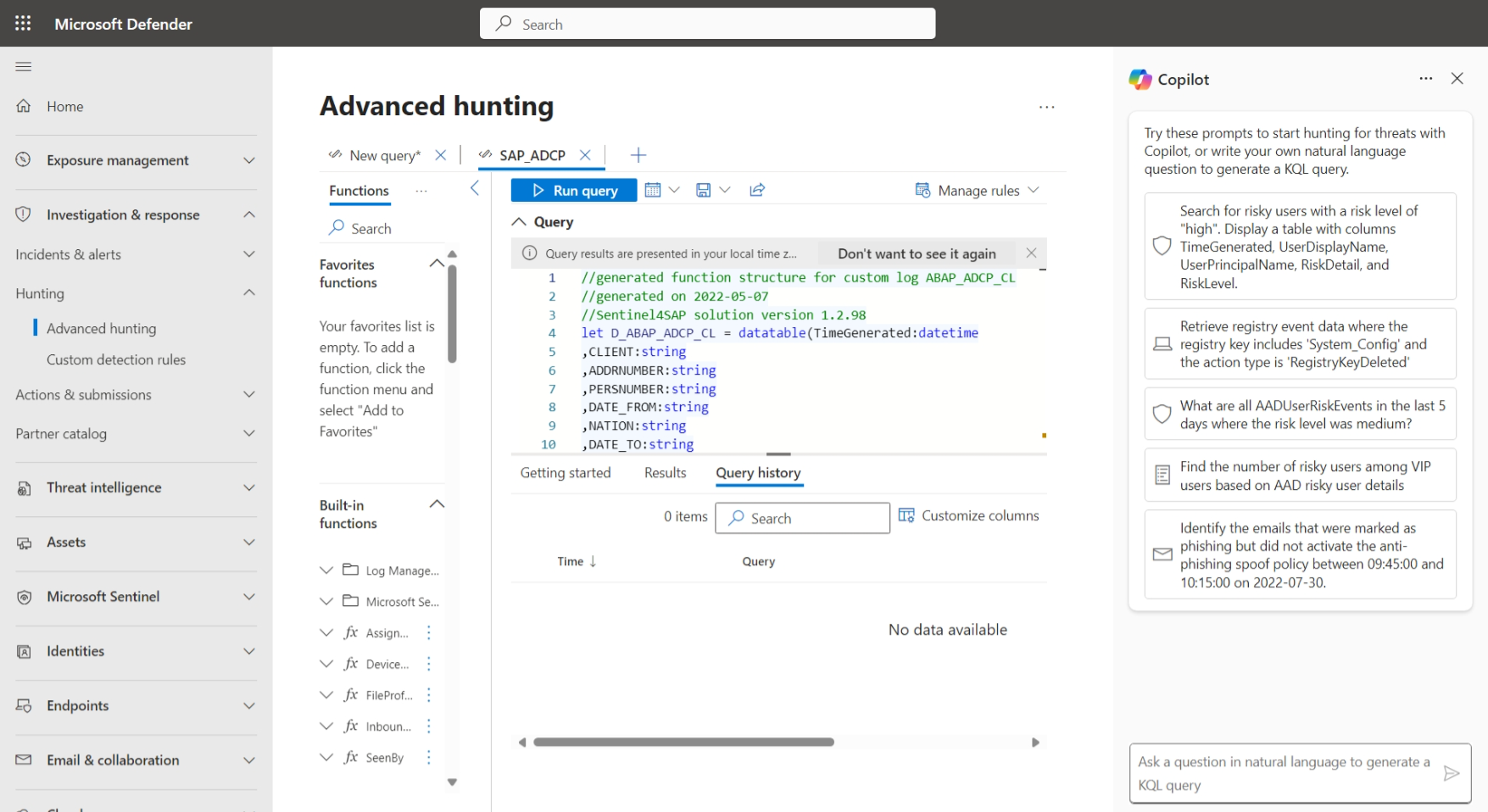

Buscar amenazas

El área Búsqueda permite inspeccionar de forma proactiva los eventos de seguridad y los datos para localizar amenazas conocidas y potenciales.

| Característica | Detalles |

|---|---|

| Búsqueda avanzada de amenazas | Explore y consulte hasta 30 días de datos sin procesar. Puede realizar consultas mediante una herramienta de consulta guiada, usar consultas de ejemplo o usar Lenguaje de consulta Kusto (KQL) para crear sus propias consultas. |

| Reglas de detección personalizada | Cree reglas de detección personalizadas para supervisar y responder de forma proactiva a eventos y estados del sistema. Use reglas de detección personalizadas para desencadenar alertas de seguridad o acciones de respuesta automáticas. |

Para obtener más información, consulte Búsqueda proactiva de amenazas con búsqueda avanzada e Información general sobre detecciones personalizadas.

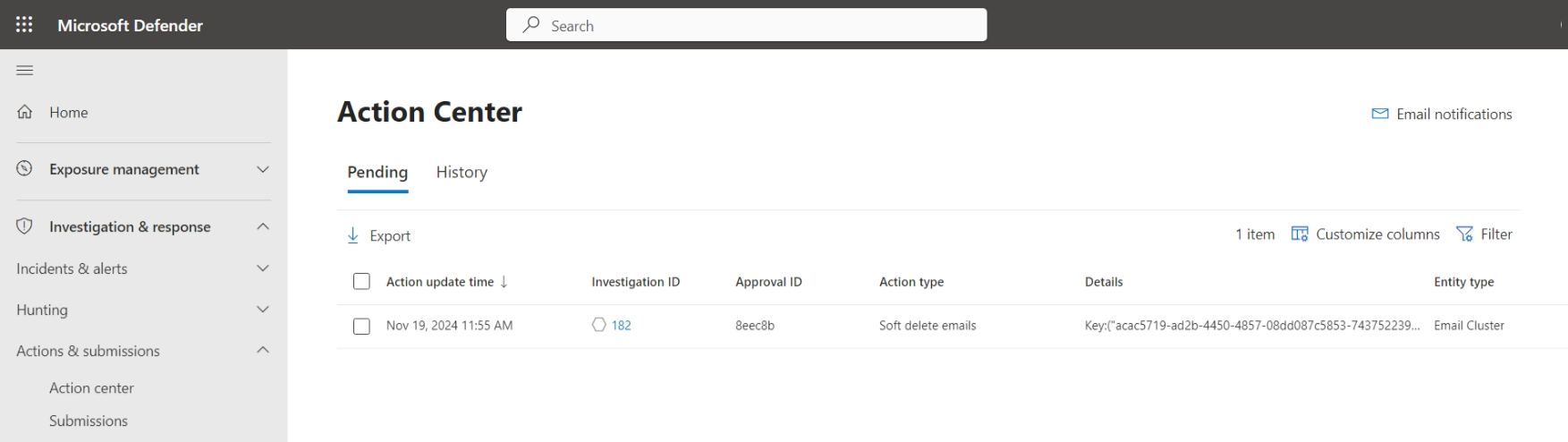

Revisión de las correcciones de amenazas pendientes

La actividad de protección contra amenazas da lugar a acciones para corregir amenazas. Las acciones pueden ser automatizadas o manuales. Las acciones que necesitan aprobación o intervención manual están disponibles en el Centro de acción.

| Característica | Detalles |

|---|---|

| Centro de acciones | Revise la lista de acciones que necesitan atención. Aprobar o rechazar acciones de uno en uno, o de forma masiva. Puede revisar el historial de acciones para realizar un seguimiento de la corrección. |

| Envíos | Envíe correo no deseado sospechoso, direcciones URL, problemas de correo electrónico y mucho más a Microsoft. |

Para obtener más información, vea Investigación y respuesta automatizadas y El centro de acciones.

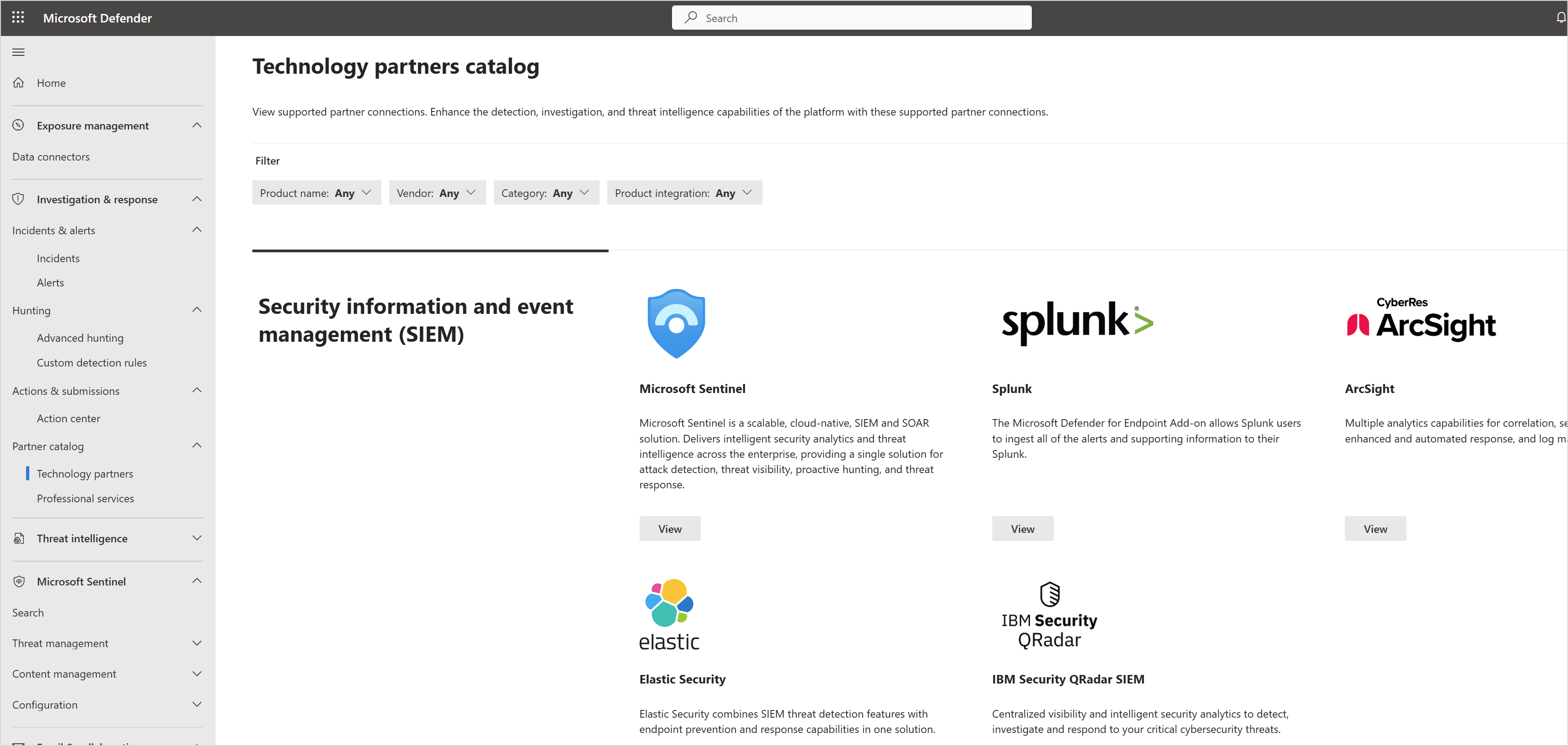

Catálogo de partners

La sección Catálogo de partners proporciona información sobre los asociados de Defender.

El portal de Defender admite los siguientes tipos de integraciones de asociados:

- Integraciones de terceros para ayudar a proteger a los usuarios con una protección contra amenazas eficaz.

- Servicios profesionales que mejoran las funcionalidades de detección, investigación e inteligencia sobre amenazas.

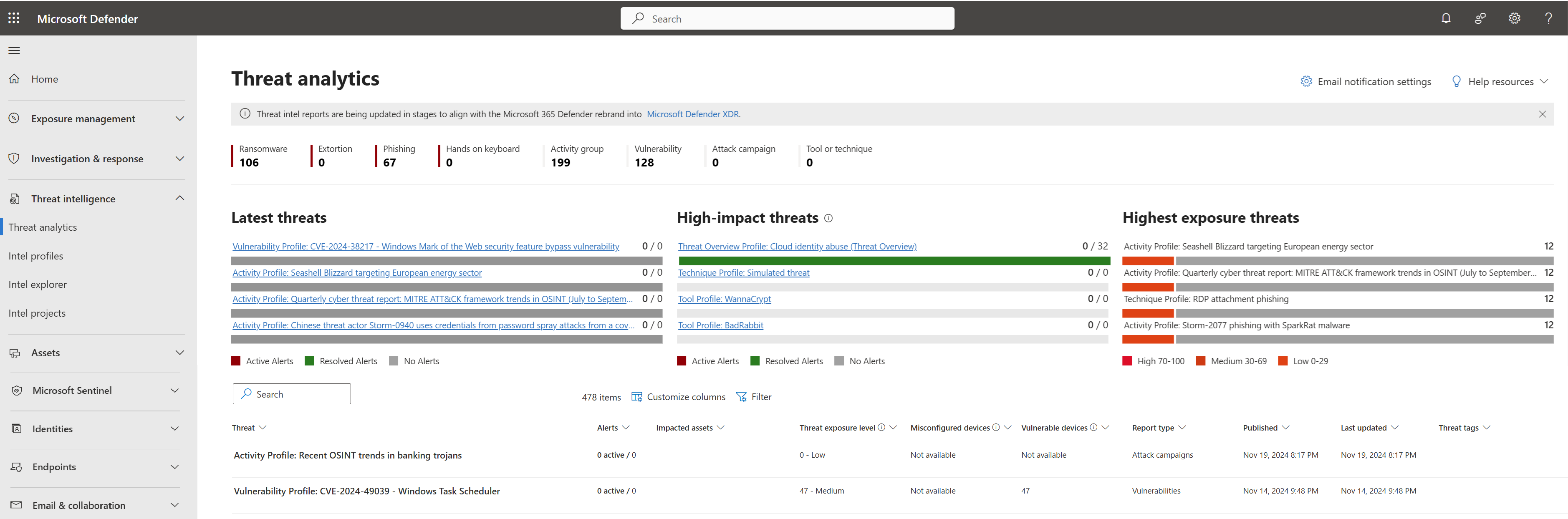

Inteligencia sobre amenazas

En la sección Inteligencia sobre amenazas del portal, obtenga visibilidad directa de las campañas de amenazas activas y en curso, y acceda a la información de inteligencia sobre amenazas proporcionada por la plataforma de Inteligencia sobre amenazas de Defender.

| Característica | Detalles |

|---|---|

| Análisis de amenazas | Obtenga información sobre qué amenazas son relevantes actualmente en su organización. Evalúe la gravedad de la amenaza, explore en profundidad informes de amenazas específicos y realice acciones de identidad. Hay disponibles diferentes tipos de informes de análisis de amenazas. |

| Perfiles de Intel | Revise el contenido de inteligencia sobre amenazas mantenido organizado por actores de amenazas, herramientas y vulnerabilidades conocidas. |

| Explorador intel | Revise la información de inteligencia sobre amenazas y explore en profundidad para buscar e investigar. |

| Proyectos de Intel | Revisar y crear proyectos para organizar indicadores de interés e indicadores de compromiso a partir de una investigación. Un proyecto incluye artefactos asociados y un historial detallado de nombres, descripciones, colaboradores y perfiles de supervisión. |

Para obtener más información, consulte Análisis de amenazas.

Activos

La página Activos proporciona una vista unificada de los recursos detectados y protegidos, incluidos dispositivos, usuarios, buzones y aplicaciones. Revise el número total de recursos de cada tipo y explore detalles específicos del recurso.

| Característica | Detalles |

|---|---|

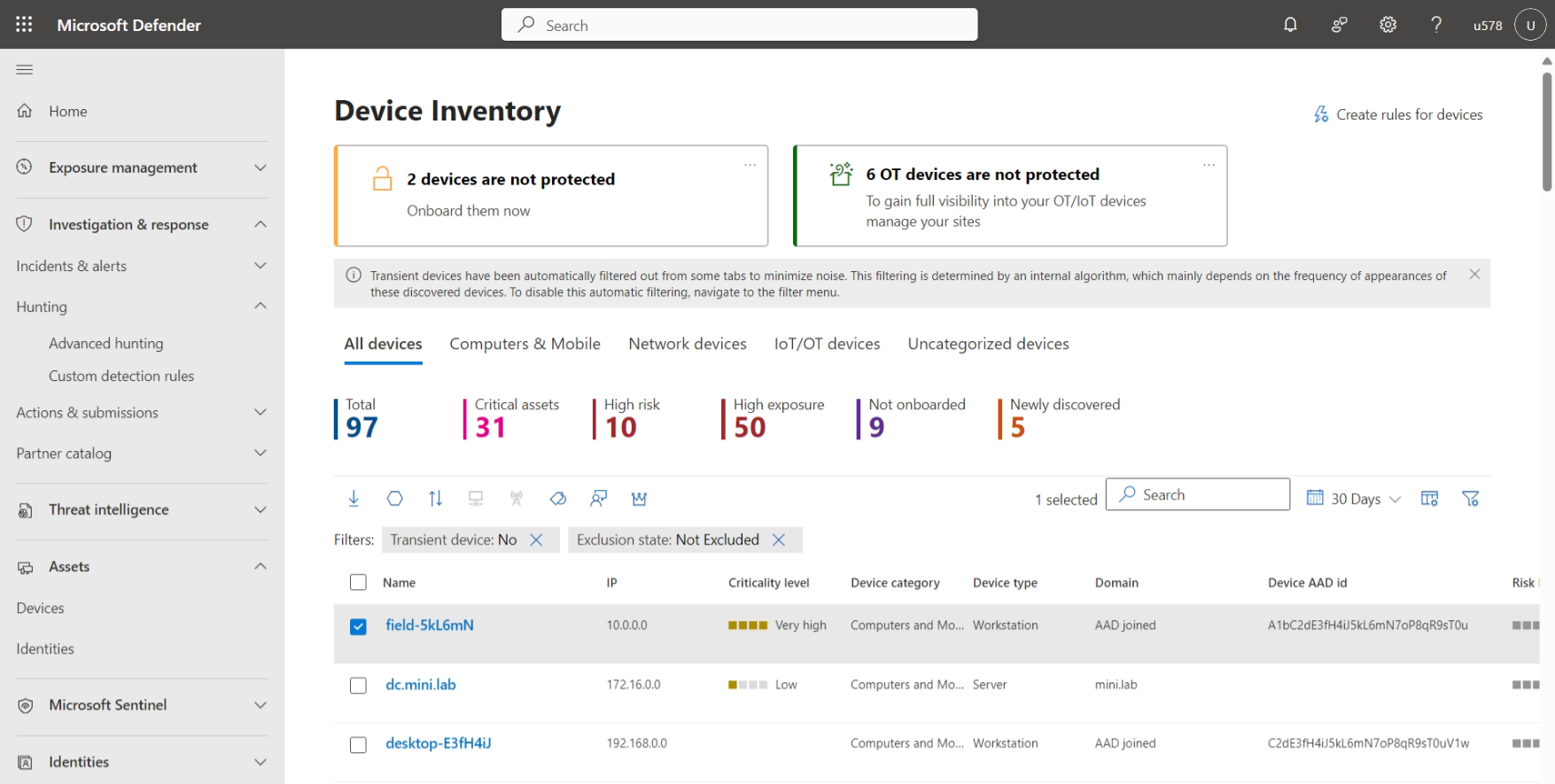

| Devices | En la página Inventario de dispositivos, obtenga información general sobre los dispositivos detectados en cada inquilino al que tiene acceso. Revise los dispositivos por tipo y céntrese en dispositivos de alto riesgo o críticos. Agrupe los dispositivos de forma lógica agregando etiquetas para el contexto y excluyendo los dispositivos que no desea evaluar. Inicie una investigación automatizada para los dispositivos. |

| Identidades | Obtenga un resumen del inventario de usuario y cuenta. |

Para obtener más información, consulte página Entidad de dispositivo y Página de entidad de usuario.

Microsoft Sentinel

Acceda a las funcionalidades de Microsoft Sentinel en el portal de Defender.

| Característica | Detalles |

|---|---|

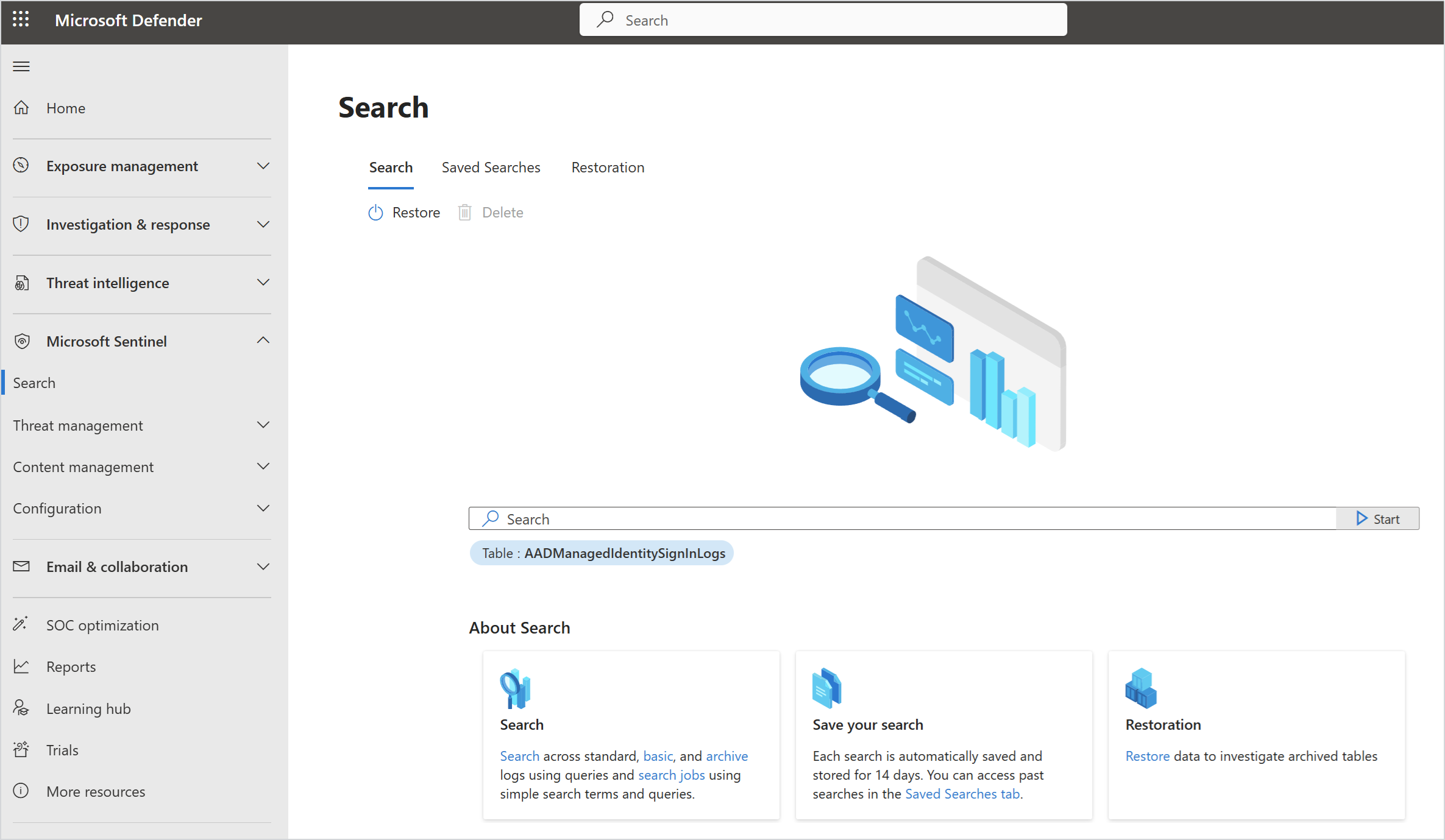

| Búsqueda | Busque en los registros y acceda a búsquedas anteriores. |

| Administración de amenazas | Visualice y supervise los datos conectados con libros. Investigue los incidentes y clasifique las alertas con entidades. Busque amenazas de forma proactiva y use cuadernos para impulsar las investigaciones. Integre la inteligencia sobre amenazas en la detección de amenazas y use el marco de trabajo de MITRE ATT&CK en análisis e incidentes. |

| Administración de contenido | Detectar e instalar contenido de fábrica (OOTB) desde el centro de contenido. Use Microsoft Sentinel repositorios para conectarse a sistemas de origen externos para la integración y entrega continuas (CI/CD), en lugar de implementar y actualizar manualmente contenido personalizado. |

| Configuración | Ingerir datos mediante conectores de datos. Cree listas de seguimiento para correlacionar y organizar orígenes de datos. Configure reglas de análisis para consultar y analizar los datos recopilados. Automatice las respuestas a amenazas. |

Para obtener más información, consulte Microsoft Sentinel y Microsoft Sentinel en el portal de Microsoft Defender.

Identidades

En la sección Identidades del portal de Defender, supervise el estado de usuario y cuenta y administre de forma proactiva los riesgos relacionados con la identidad con Defender for Identity.

| Característica | Detalles |

|---|---|

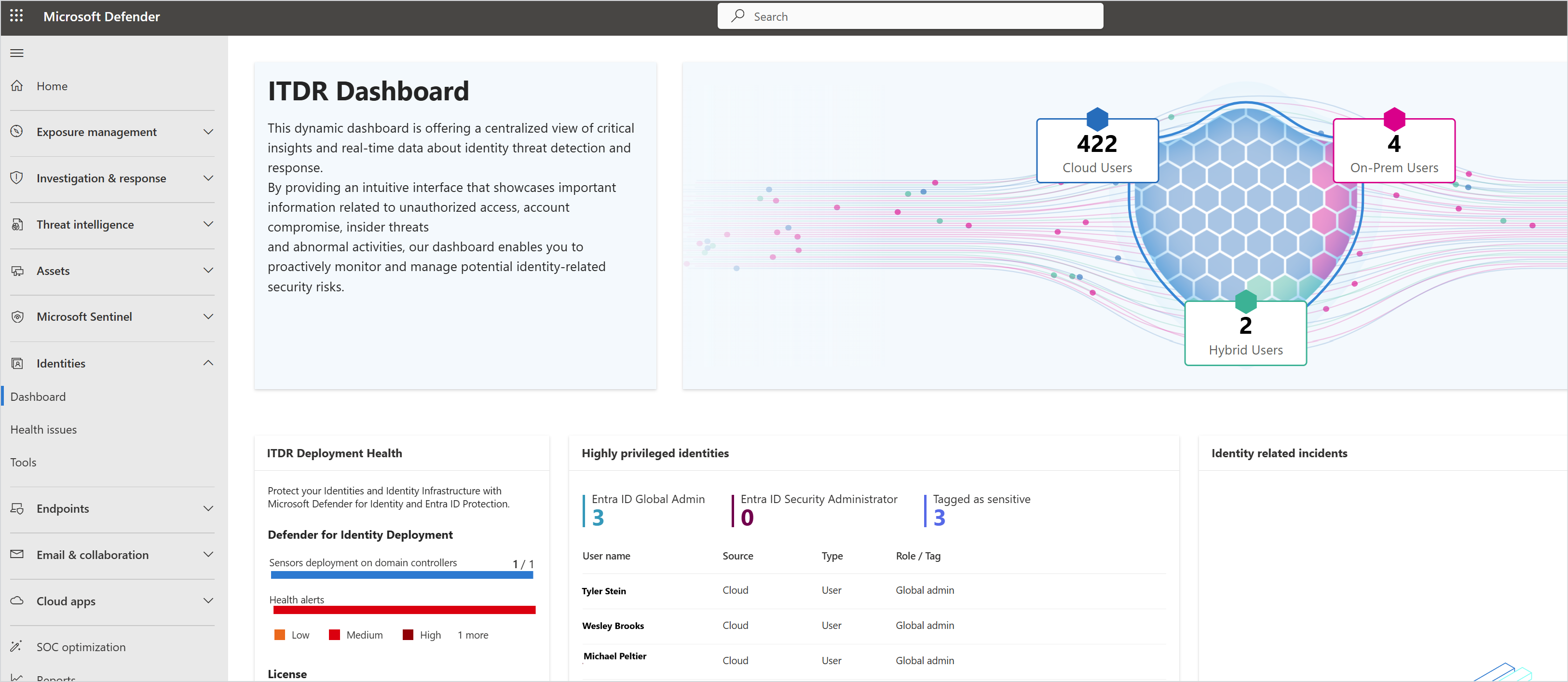

| Panel de ITDR | En el panel Detección y respuesta de amenazas de identidad (ITDR), obtenga información y datos en tiempo real sobre el estado de seguridad de los usuarios y las cuentas. El panel incluye información sobre la implementación de Defender for Identity, información sobre identidades con privilegios elevados e información sobre incidentes relacionados con la identidad. Si hay un problema con un área de trabajo de Defender for Identity, se genera en la página Problemas de mantenimiento. |

| Problemas de mantenimiento | En esta página se muestran todos los problemas de mantenimiento globales o basados en sensores de Defender for Identity. |

| Herramientas | Acceda a herramientas comunes para ayudarle a administrar Defender for Identity. |

Para obtener más información, consulte Microsoft Defender for Identity.

Puntos de conexión

En la sección Puntos de conexión del portal, supervise y administre las vulnerabilidades de recursos con Administración de vulnerabilidades de Microsoft Defender.

| Característica | Detalles |

|---|---|

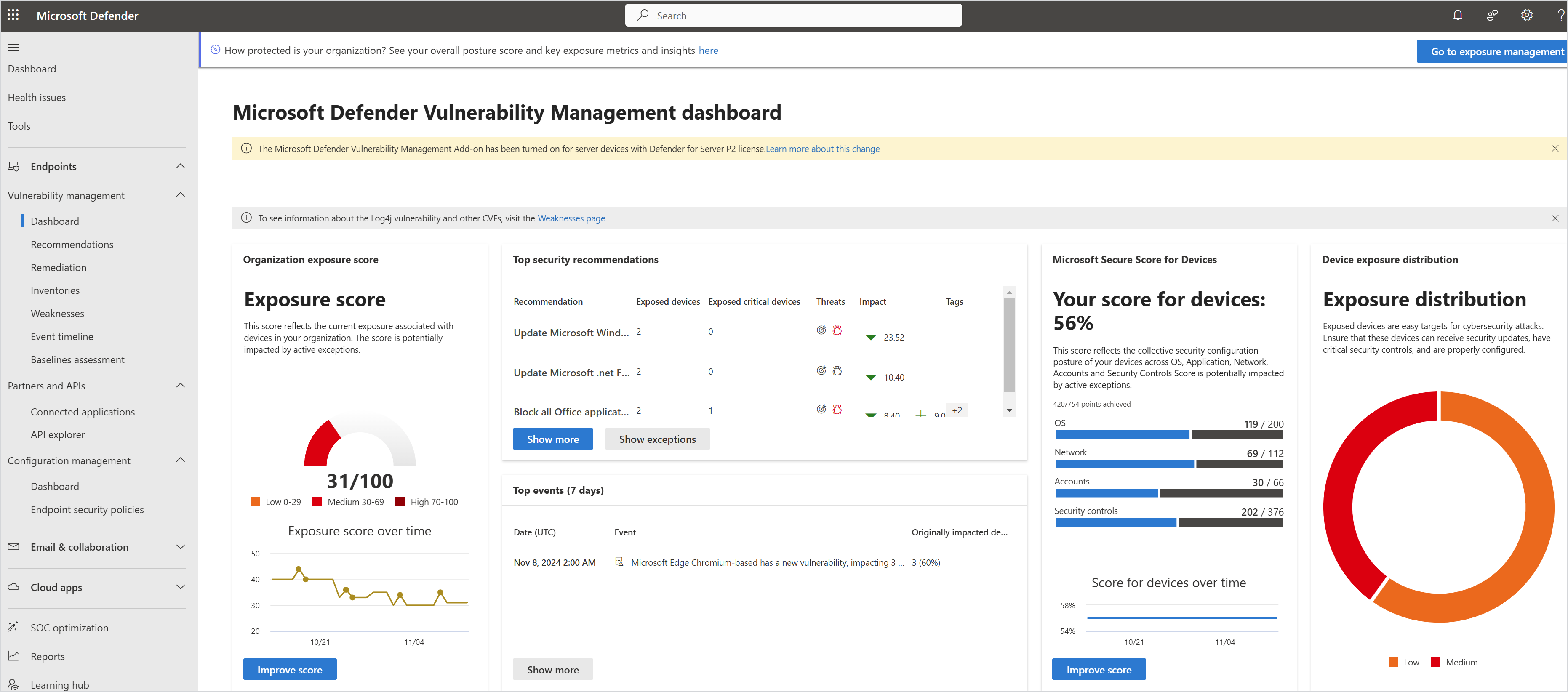

| Administración de amenazas y vulnerabilidades | Revise el estado de vulnerabilidad en el panel. Obtenga recomendaciones basadas en la evaluación de vulnerabilidades de los dispositivos y corrija según sea necesario. Revise el inventario de software de la organización, incluidos los componentes vulnerables, los certificados y el hardware. Revise los CVE y los avisos de seguridad. Revise la escala de tiempo de eventos para determinar el impacto de las vulnerabilidades. Use la evaluación de línea de base de seguridad para evaluar los dispositivos en comparación con las pruebas comparativas de seguridad. |

| Aplicaciones conectadas | Obtenga información sobre las aplicaciones Microsoft Entra conectadas a Defender para punto de conexión. |

| Explorador de API | Use el explorador de API para construir y ejecutar consultas de API, probar y enviar solicitudes para los puntos de conexión de API de Defender para punto de conexión disponibles. |

Para obtener más información, consulte Administración de vulnerabilidades de Microsoft Defender y Microsoft Defender para punto de conexión.

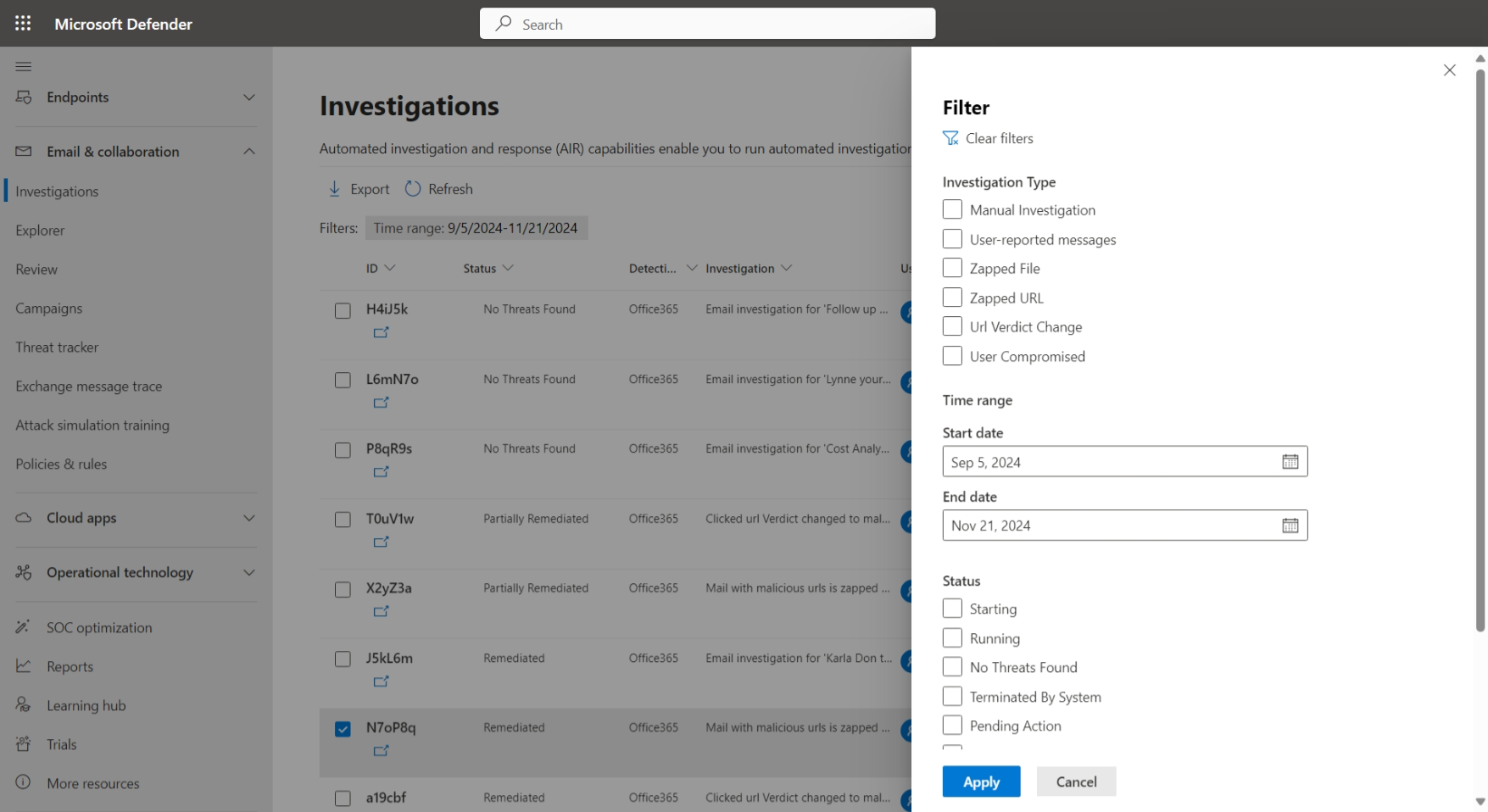

Email y colaboración

En la sección Email & colaboración, supervise, investigue y administre las amenazas y respuestas de seguridad a las aplicaciones de correo electrónico y colaboración con Microsoft Defender para Office 365.

| Característica | Detalles |

|---|---|

| Investigaciones | Ejecute y revise las investigaciones automatizadas. |

| Explorador | Busque, investigue y explore amenazas a correos electrónicos y documentos. Explore en profundidad tipos específicos de amenazas, como malware, phishing y campañas. |

| Revisar | Administrar elementos en cuarentena y remitentes restringidos. |

| Campañas | Analice los ataques coordinados contra su organización. |

| Seguimiento de amenazas | Revise las consultas guardadas y de seguimiento, y siga las campañas de tendencia. |

| Directivas y reglas | Configure y administre directivas de seguridad para protegerse frente a amenazas y recibir alertas de actividad. |

Para obtener más información, consulte Microsoft Defender para Office 365.

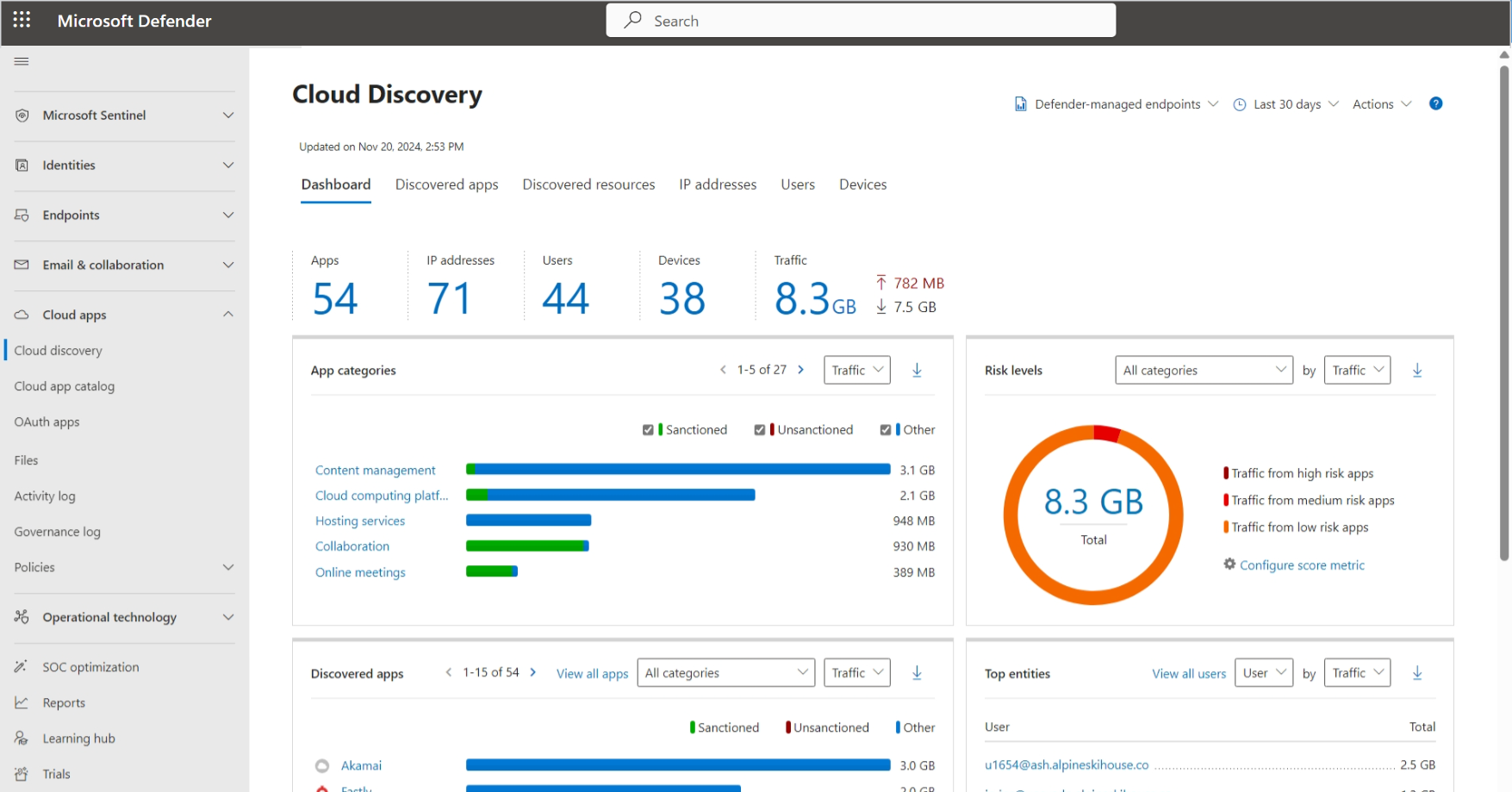

Aplicaciones en la nube

En la sección Aplicaciones en la nube, revise la seguridad para minimizar el riesgo y la exposición a las aplicaciones en la nube mediante Microsoft Defender for Cloud Apps.

| Característica | Detalles |

|---|---|

| Detección en la nube | Obtenga información general sobre cloud app security con informes de detección. Revise un informe de ejemplo y cree informes nuevos. |

| Catálogo de aplicaciones en la nube | Obtenga información general sobre las aplicaciones en la nube conocidas y su riesgo asociado. Puede autorizar y anular la autorización de las aplicaciones según sea necesario. |

| Aplicaciones OAuth | Obtenga visibilidad sobre las aplicaciones de OAuth. Revise las aplicaciones y filtre la configuración para explorar en profundidad. |

| Registro de actividad | Revise la actividad de la aplicación conectada por nombre en la nube, dirección IP y dispositivos relacionados. |

| Registro de gobernanza | Revise las acciones de gobernanza. |

| Directivas | Configurar directivas de seguridad para aplicaciones en la nube. |

Para obtener más información, consulte Microsoft Defender for Cloud Apps.

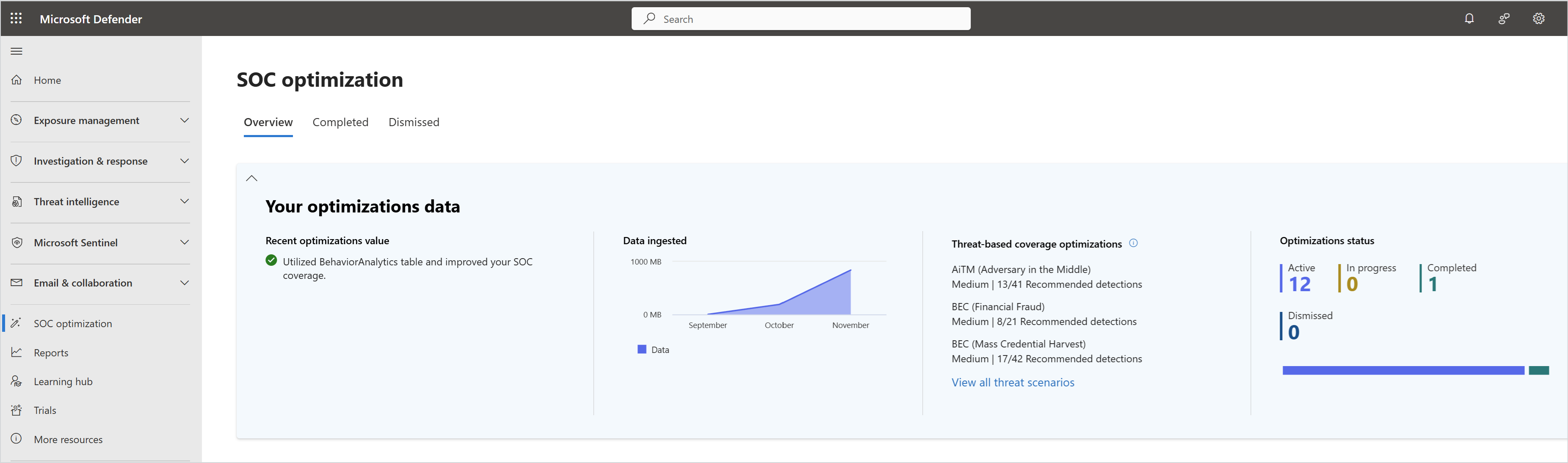

Optimización de SOC

En la página Optimización de SOC , aprete los controles de seguridad para cerrar las brechas de cobertura de amenazas y aprete las tasas de ingesta de datos en función de recomendaciones de alta fidelidad y accionables. Las optimizaciones de SOC se adaptan a su entorno y se basan en la cobertura actual y el panorama de amenazas.

Para obtener más información, consulte Optimización de las operaciones de seguridad.

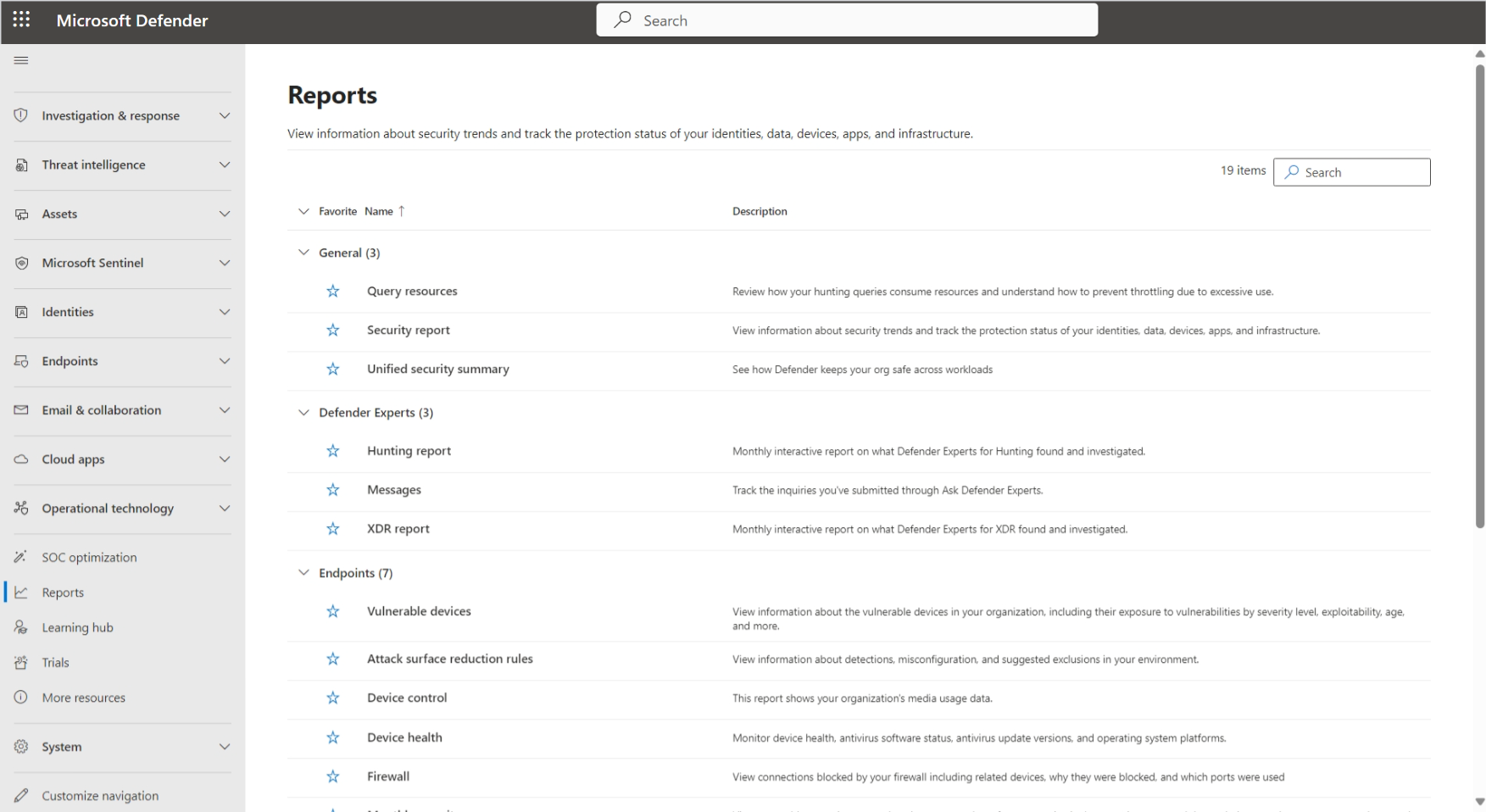

Informes

En la página Informes , revise los informes de seguridad en todas las áreas, recursos y cargas de trabajo. Los informes disponibles dependen de los servicios de seguridad a los que tenga acceso.

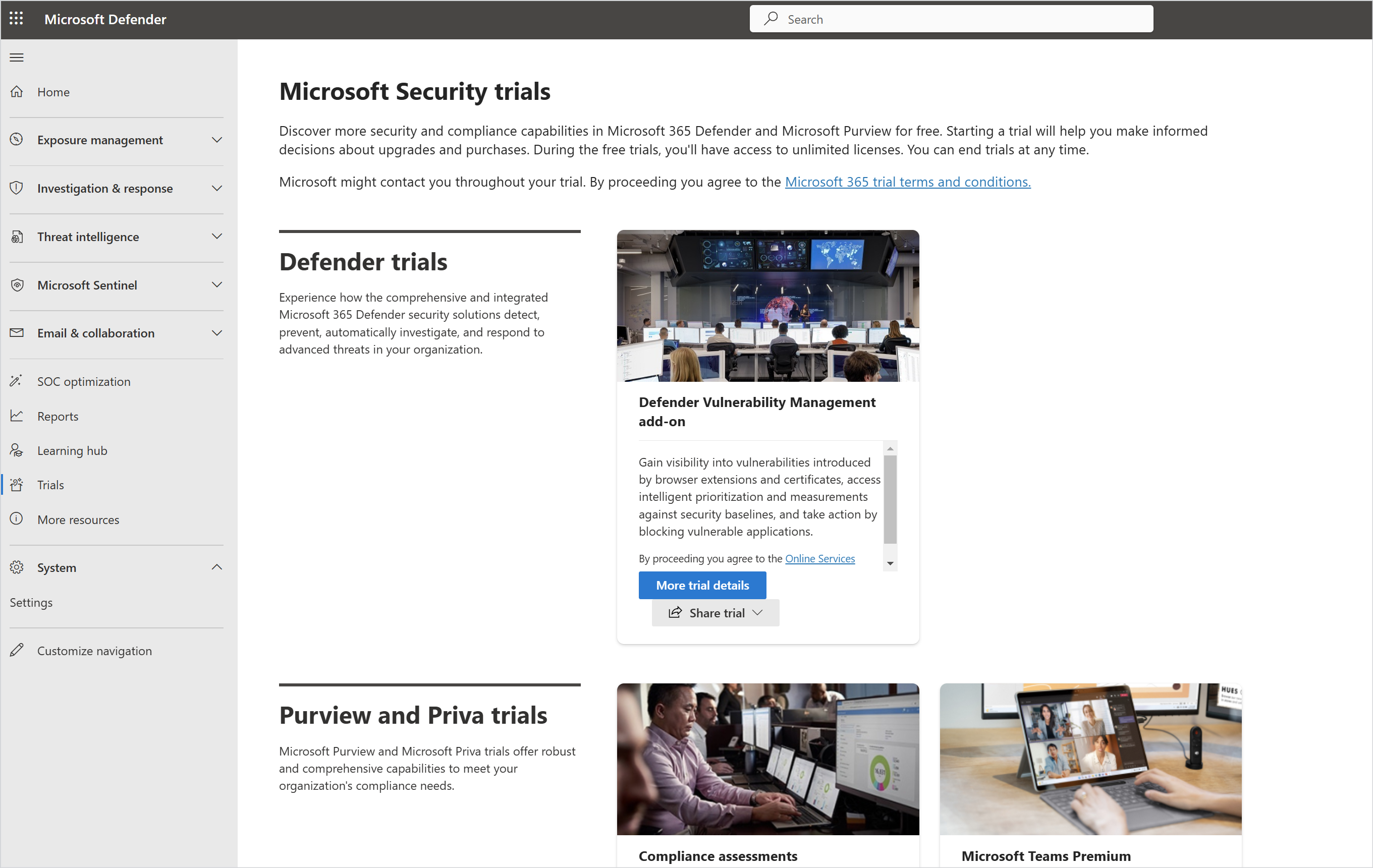

Ensayos

En la página Pruebas , revise las soluciones de prueba, diseñadas para ayudarle a tomar decisiones sobre las actualizaciones y las compras.