Página de entidad de usuario en Microsoft Defender

La página de entidad de usuario del portal de Microsoft Defender le ayuda a investigar las entidades de usuario. La página contiene toda la información importante sobre una entidad de usuario determinada. Si una alerta o un incidente indica que un usuario podría estar en peligro o es sospechoso, compruebe e investigue la entidad de usuario.

Puede encontrar información de entidad de usuario en las vistas siguientes:

- Página Identidades, en Activos

- Cola de alertas

- Cualquier alerta o incidente individual

- Página Dispositivos

- Cualquier página de entidad de dispositivo individual

- Registro de actividad

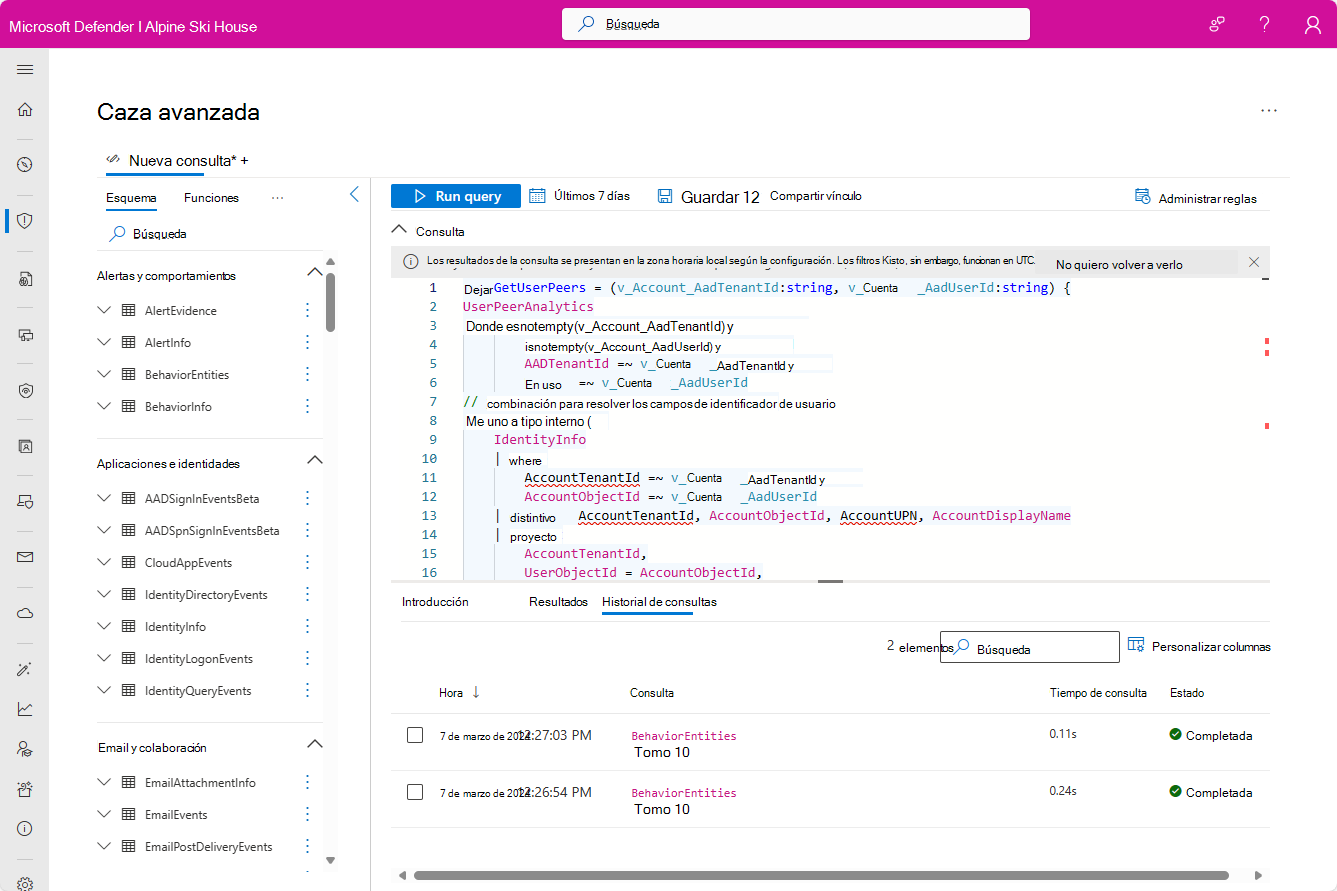

- Consultas de búsqueda avanzadas

- Centro de actividades

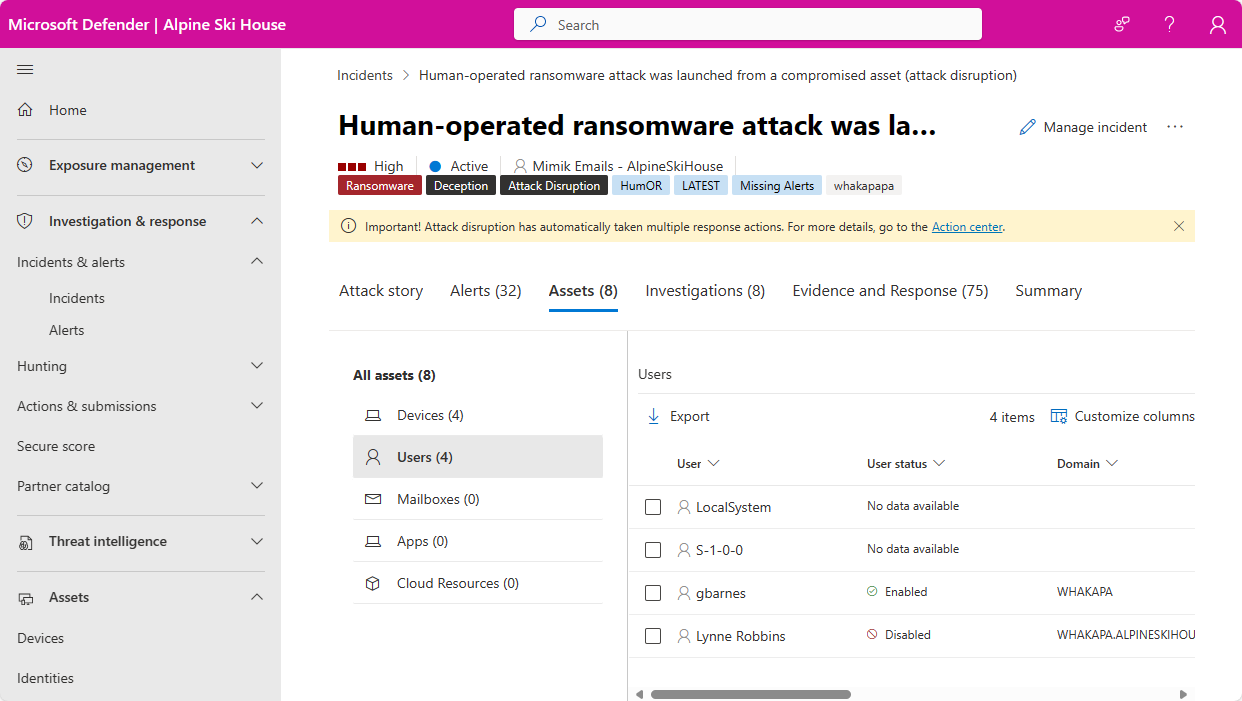

Siempre que aparezcan entidades de usuario en estas vistas, seleccione la entidad para ver la página Usuario , que muestra más detalles sobre el usuario. Por ejemplo, puede ver los detalles de las cuentas de usuario identificadas en las alertas de un incidente en el portal de Microsoft Defender en Incidentes & alertas >> Incidentes incidente> Activos > Usuarios.

Al investigar una entidad de usuario específica, verá las siguientes pestañas en su página de entidad:

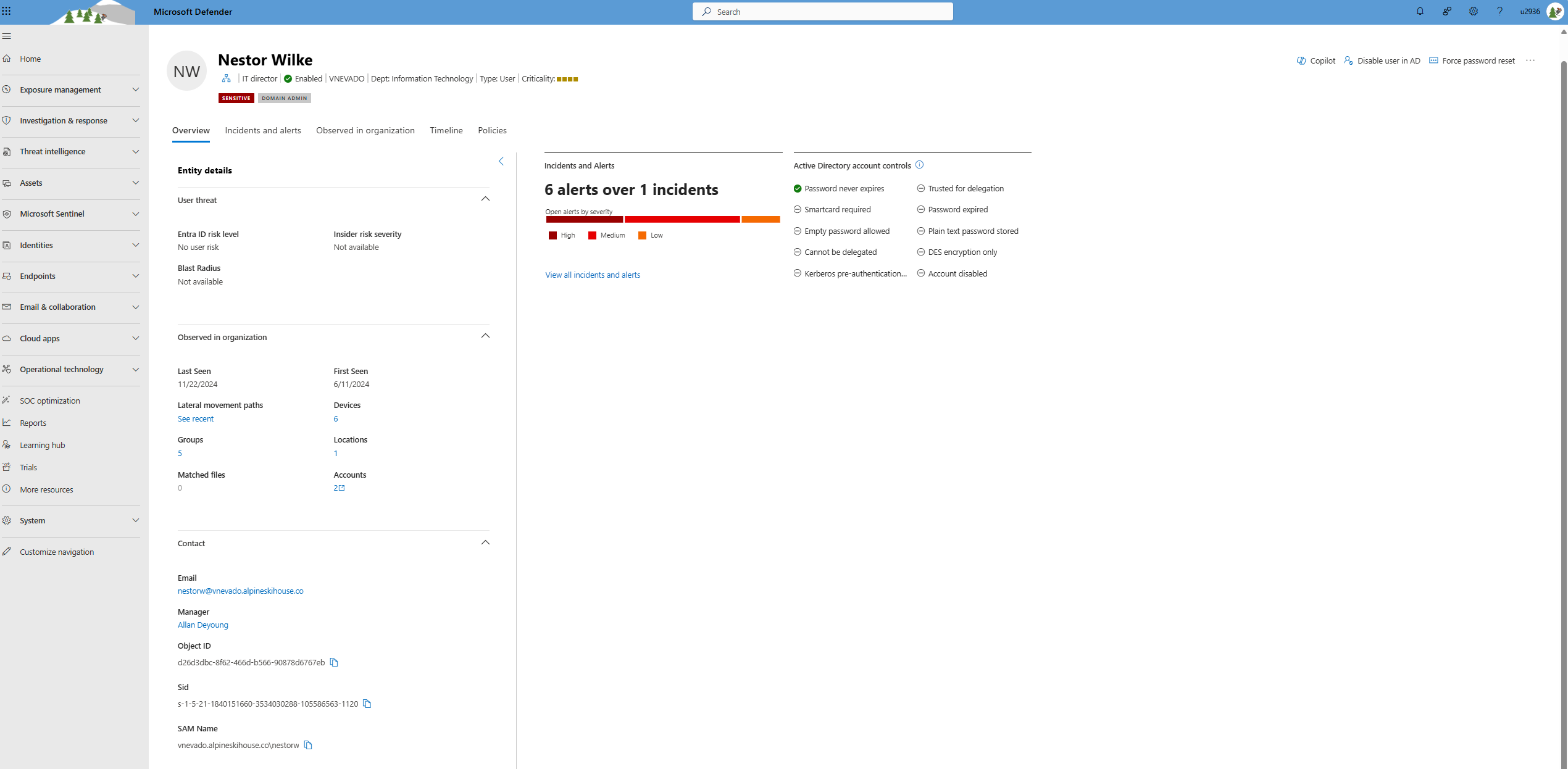

Información general, incluidos los detalles de entidad, los incidentes y la vista visual de alertas, las marcas de control de cuentas de usuario, etc.

En la página de usuario se muestra la organización Microsoft Entra, así como los grupos, lo que le ayuda a comprender los grupos y permisos asociados a un usuario.

Importante

Microsoft Sentinel está disponible con carácter general en la plataforma de operaciones de seguridad unificada de Microsoft en el portal de Microsoft Defender. En versión preliminar, Microsoft Sentinel está disponible en el portal de Defender sin Microsoft Defender XDR ni una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Información general

Detalles de la entidad

El panel Detalles de la entidad del lado izquierdo de la página proporciona información sobre el usuario, como el nivel de riesgo de identidad Microsoft Entra, el nivel de gravedad de riesgo interno (versión preliminar), el número de dispositivos en los que el usuario inició sesión, cuando se vio por primera y última vez, las cuentas del usuario, los grupos a los que pertenece el usuario, la información de contacto, y mucho más. Verá otros detalles en función de las características de integración que haya habilitado.

Nota:

La puntuación de prioridad de investigación ha quedado en desuso el 3 de diciembre de 2025. Como resultado, tanto el desglose de la puntuación de prioridad de investigación como las tarjetas de actividades puntuadas se han quitado de la interfaz de usuario.

Nota:

(versión preliminar) Microsoft Defender XDR usuarios con acceso a Administración de riesgos internos de Microsoft Purview ahora pueden ver la gravedad del riesgo interno de un usuario y obtener información sobre las actividades sospechosas de un usuario en la página del usuario. Seleccione la gravedad del riesgo interno en Detalles de la entidad para ver la información de riesgo sobre el usuario.

Vista visual de incidentes y alertas

Esta tarjeta incluye todos los incidentes y alertas asociados a la entidad de usuario, agrupados por gravedad.

Controles de cuenta de Active Directory

Esta tarjeta se expone Microsoft Defender for Identity configuración de seguridad que puede necesitar tu atención. Puede ver marcas importantes sobre la configuración de la cuenta del usuario, como si el usuario puede presionar Entrar para omitir la contraseña, y si el usuario tiene una contraseña que nunca expira, etc.

Para obtener más información, vea Marcas de control de cuentas de usuario.

Árbol de organización

En esta sección se muestra el lugar de la entidad de usuario en la jerarquía organizativa, tal y como informa Microsoft Defender for Identity.

Etiquetas de cuenta

Microsoft Defender for Identity extrae etiquetas de Active Directory para proporcionarle una única interfaz para supervisar los usuarios y entidades de Active Directory. Las etiquetas proporcionan detalles de Active Directory sobre la entidad e incluyen:

| Nombre | Descripción |

|---|---|

| New | Indica que la entidad se creó hace menos de 30 días. |

| Eliminado | Indica que la entidad se eliminó permanentemente de Active Directory. |

| Disabled | Indica que la entidad está deshabilitada actualmente en Active Directory. El atributo deshabilitado es una marca de Active Directory que está disponible para cuentas de usuario, cuentas de equipo y otros objetos para indicar que el objeto no está en uso actualmente. Cuando un objeto está deshabilitado, no se puede usar para iniciar sesión ni realizar acciones en el dominio. |

| Enabled | Indica que la entidad está habilitada actualmente en Active Directory, lo que indica que la entidad está actualmente en uso y se puede usar para iniciar sesión o realizar acciones en el dominio. |

| Expired | Indica que la entidad ha expirado en Active Directory. Cuando una cuenta de usuario ha expirado, el usuario ya no puede iniciar sesión en el dominio ni acceder a ningún recurso de red. La cuenta expirada se trata esencialmente como si estuviera deshabilitada, pero con una fecha de expiración explícita establecida. Los servicios o aplicaciones a los que se autorizó el acceso del usuario también pueden verse afectados, en función de cómo se configuren. |

| Honeytoken | Indica que la entidad se etiqueta manualmente como honeytoken. |

| Locked | Indica que la entidad proporcionó demasiadas veces la contraseña incorrecta y ahora está bloqueada. |

| Parcial | Indica que el usuario, dispositivo o grupo no está sincronizado con el dominio y se resuelve parcialmente a través de un catálogo global. En este caso, algunos atributos no están disponibles. |

| Pendiente | Indica que el dispositivo no se resuelve en una identidad válida en el bosque de Active Directory. No hay información de directorio disponible. |

| Confidencial | Indica que la entidad se considera confidencial. |

Para obtener más información, consulte Etiquetas de entidad de Defender for Identity en Microsoft Defender XDR.

Nota:

La sección del árbol de la organización y las etiquetas de cuenta están disponibles cuando hay disponible una licencia de Microsoft Defender for Identity.

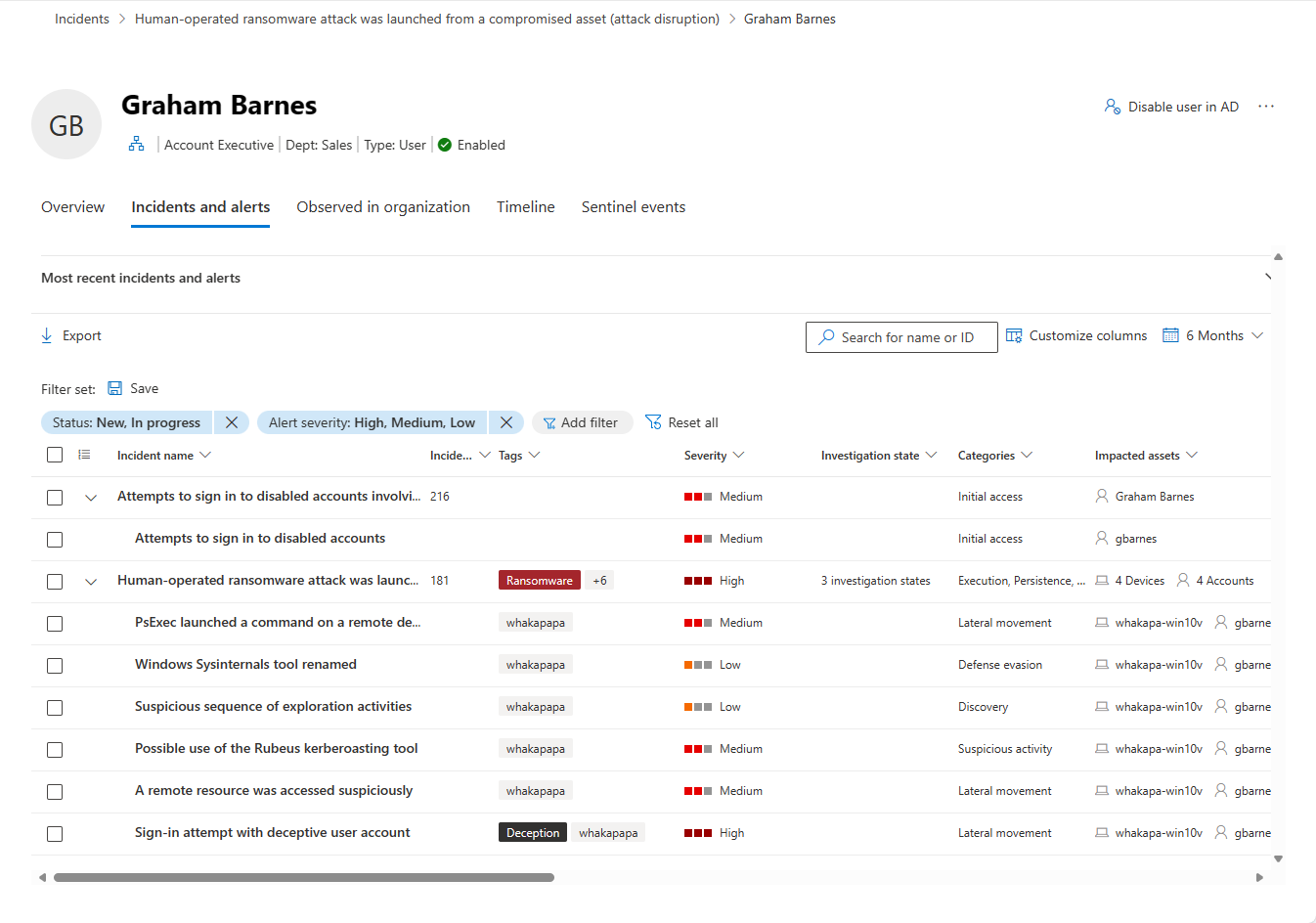

Incidentes y alertas

Puede ver todos los incidentes y alertas activos que implican al usuario de los últimos seis meses en esta pestaña. Aquí se muestra toda la información de las principales colas de incidentes y alertas. Esta lista es una versión filtrada de la cola de incidentes y muestra una breve descripción del incidente o alerta, su gravedad (alta, media, baja, informativa), su estado en la cola (nuevo, en curso, resuelto), su clasificación (no establecida, alerta falsa, alerta verdadera), estado de investigación, categoría, quién está asignado para abordarlo y última actividad observada.

Puede personalizar el número de elementos mostrados y las columnas que se muestran para cada elemento. El comportamiento predeterminado es enumerar 30 elementos por página. También puede filtrar las alertas por gravedad, estado o cualquier otra columna de la pantalla.

La columna de entidades afectadas hace referencia a todas las entidades de dispositivo y usuario a las que se hace referencia en el incidente o la alerta.

Cuando se selecciona un incidente o una alerta, aparece un control flotante. En este panel puede administrar el incidente o la alerta y ver más detalles, como el número de incidente o alerta y los dispositivos relacionados. Se pueden seleccionar varias alertas a la vez.

Para ver una vista de página completa de un incidente o alerta, seleccione su título.

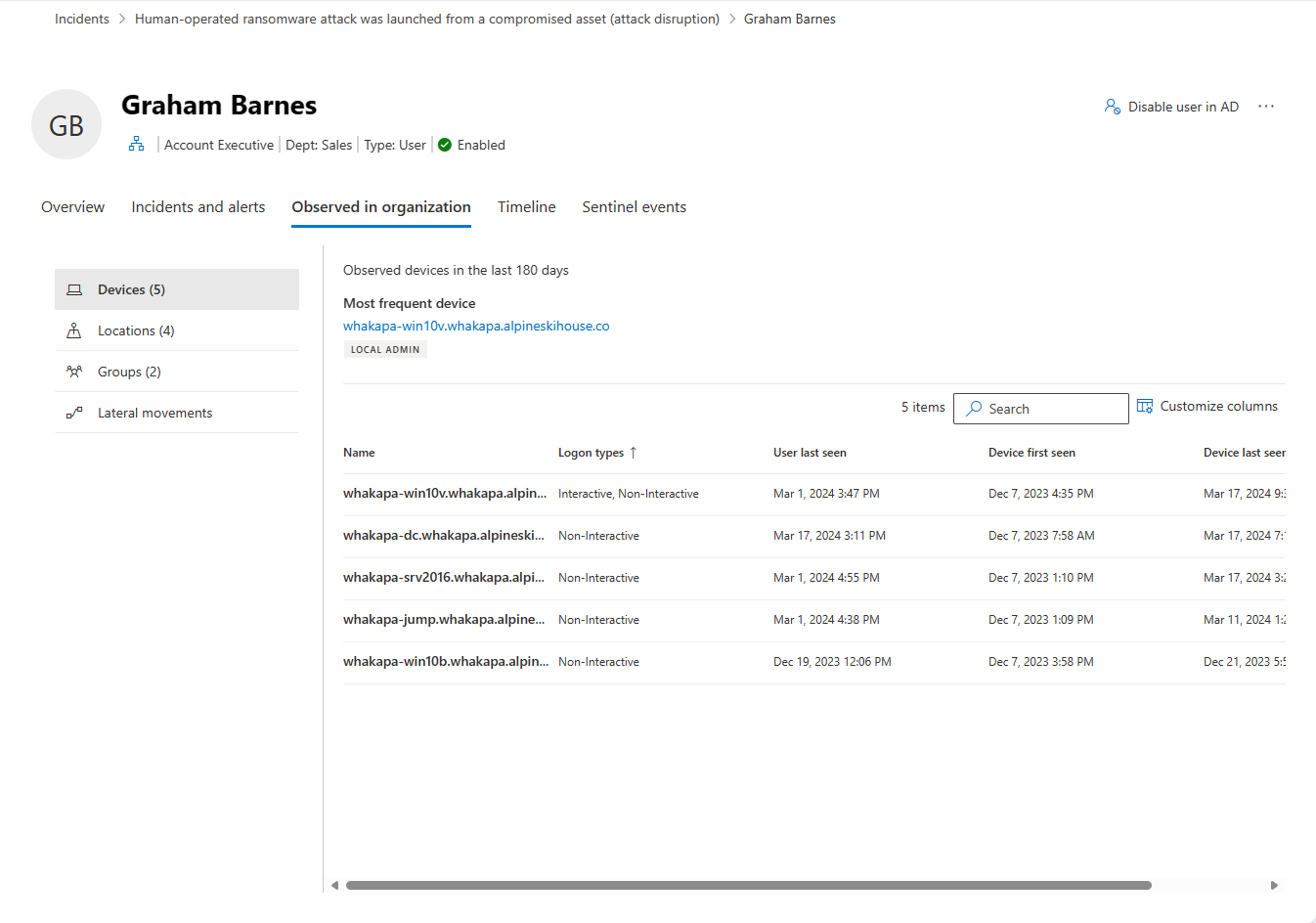

Observado en la organización

Dispositivos: en esta sección se muestran todos los dispositivos en los que la entidad de usuario inició sesión en los 180 días anteriores, lo que indica el uso más y mínimo.

Ubicaciones: en esta sección se muestran todas las ubicaciones observadas para la entidad de usuario en los últimos 30 días.

Grupos: en esta sección se muestran todos los grupos locales observados para la entidad de usuario, como informa Microsoft Defender for Identity.

Rutas de desplazamiento lateral: en esta sección se muestran todas las rutas de desplazamiento lateral perfiladas desde el entorno local, tal y como detecta Defender for Identity.

Nota:

Los grupos y las rutas de desplazamiento lateral están disponibles cuando hay disponible una licencia de Microsoft Defender for Identity.

Al seleccionar la pestaña Movimientos laterales , puede ver un mapa totalmente dinámico y en el que se pueden hacer clic, donde puede ver las rutas de desplazamiento lateral hacia y desde un usuario. Un atacante puede usar la información de ruta de acceso para infiltrarse en la red.

El mapa proporciona una lista de otros dispositivos o usuarios que un atacante puede aprovechar para poner en peligro una cuenta confidencial. Si el usuario tiene una cuenta confidencial, puede ver cuántos recursos y cuentas están conectados directamente.

El informe de ruta de desplazamiento lateral, que se puede ver por fecha, siempre está disponible para proporcionar información sobre las posibles rutas de desplazamiento lateral detectadas y se puede personalizar por tiempo. Seleccione una fecha diferente mediante Ver una fecha diferente para ver las rutas de desplazamiento lateral anteriores encontradas para una entidad. El gráfico solo muestra si se ha encontrado una ruta de desplazamiento lateral potencial para una entidad en los últimos dos días.

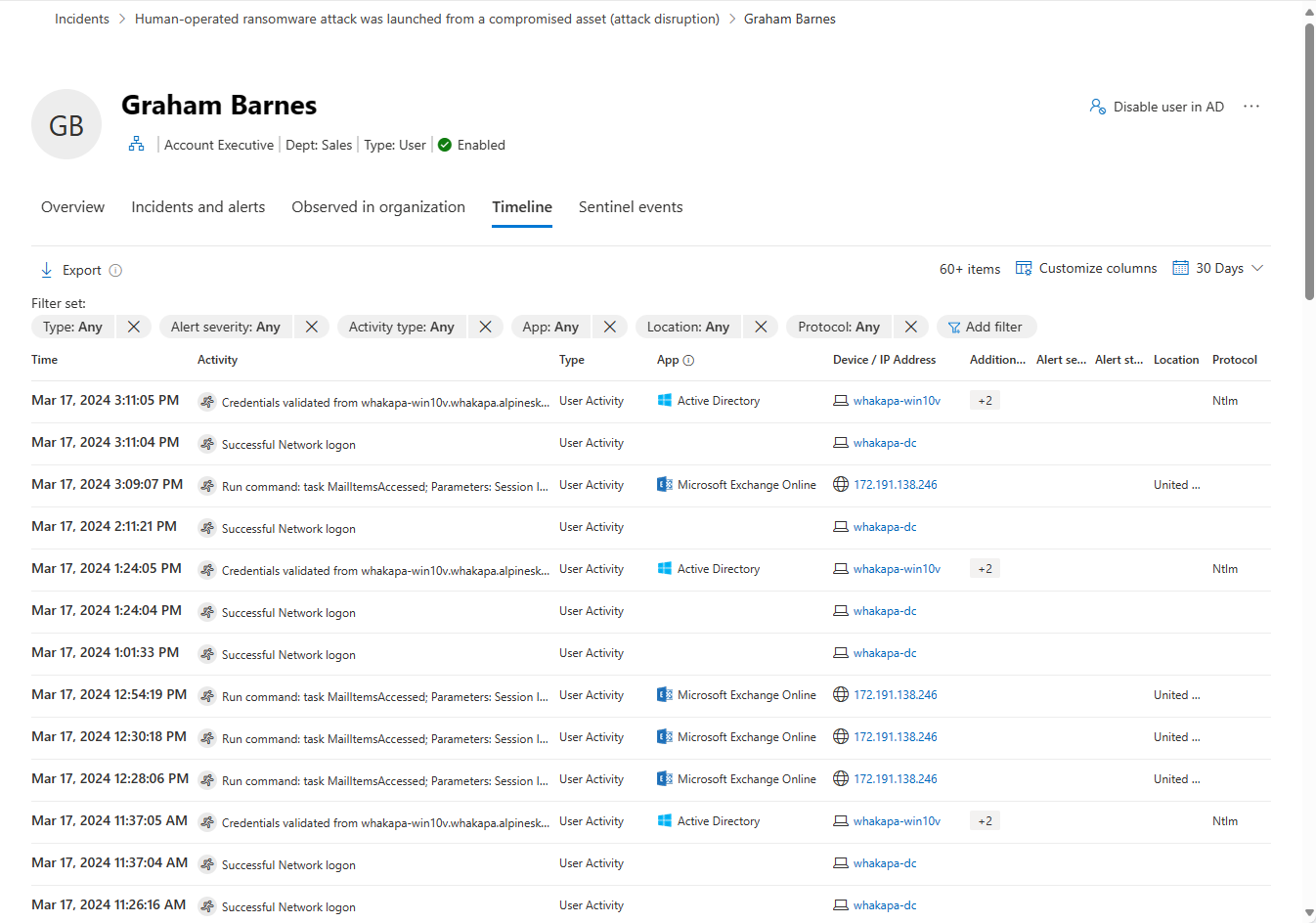

Escala de tiempo

La escala de tiempo muestra las actividades y alertas del usuario observadas a partir de la identidad de un usuario en los últimos 180 días. Unifica las entradas de identidad del usuario en las cargas de trabajo de Microsoft Defender for Identity, Microsoft Defender for Cloud Apps y Microsoft Defender para punto de conexión. Mediante el uso de la escala de tiempo, puede centrarse en las actividades que un usuario realizó o que se realizaron en ellas en períodos de tiempo específicos.

Para que los usuarios de la plataforma soc unificada vean alertas de Microsoft Sentinel basadas en orígenes de datos distintos de los del párrafo anterior, pueden encontrar estas alertas y otra información en la pestaña eventos de Sentinel, que se describe a continuación.

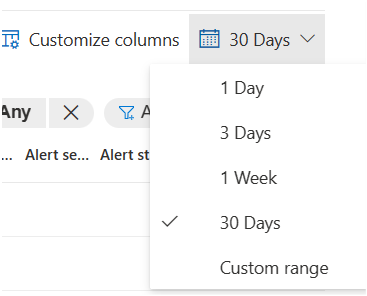

Selector de intervalo de tiempo personalizado: Puede elegir un período de tiempo para centrar la investigación en las últimas 24 horas, los últimos 3 días, etc. También puede elegir un período de tiempo específico haciendo clic en Intervalo personalizado. Los datos filtrados anteriores a 30 días se muestran en intervalos de siete días.

Por ejemplo:Filtros de escala de tiempo: Para mejorar la experiencia de investigación, puede usar los filtros de escala de tiempo: Tipo (alertas o actividades relacionadas con el usuario), Gravedad de alerta, Tipo de actividad, Aplicación, Ubicación, Protocolo. Cada filtro depende de los demás y las opciones de cada filtro (lista desplegable) solo contienen los datos pertinentes para el usuario específico.

Botón Exportar: Puede exportar la escala de tiempo a un archivo CSV. La exportación está limitada a los primeros 5000 registros y contiene los datos como se muestran en la interfaz de usuario (los mismos filtros y columnas).

Columnas personalizadas: Para elegir qué columnas se van a exponer en la escala de tiempo, seleccione el botón Personalizar columnas . Por ejemplo:

¿Qué tipos de datos están disponibles?

Los siguientes tipos de datos están disponibles en la escala de tiempo:

- Alertas afectadas por un usuario

- Actividades de Active Directory y Microsoft Entra

- Eventos de aplicaciones en la nube

- Eventos de inicio de sesión del dispositivo

- Cambios en los servicios de directorio

¿Qué información se muestra?

La siguiente información se muestra en la escala de tiempo:

- Fecha y hora de la actividad

- Descripción de actividad o alerta

- Aplicación que realizó la actividad

- Dirección IP o dispositivo de origen

- Técnicas de MITRE ATT&CK

- Gravedad y estado de la alerta

- País o región donde la dirección IP del cliente está geolocalizada

- Protocolo usado durante la comunicación

- Dispositivo de destino (opcional, visible mediante la personalización de columnas)

- Número de veces que se produjo la actividad (opcional, visible mediante la personalización de columnas)

Por ejemplo:

Nota:

Microsoft Defender XDR puede mostrar información de fecha y hora mediante la zona horaria local o utc. La zona horaria seleccionada se aplicará a toda la información de fecha y hora que se muestra en la escala de tiempo de identidad.

Para establecer la zona horaria de estas características, vaya a Configuración> Zonahorariadel Centro> de seguridad.

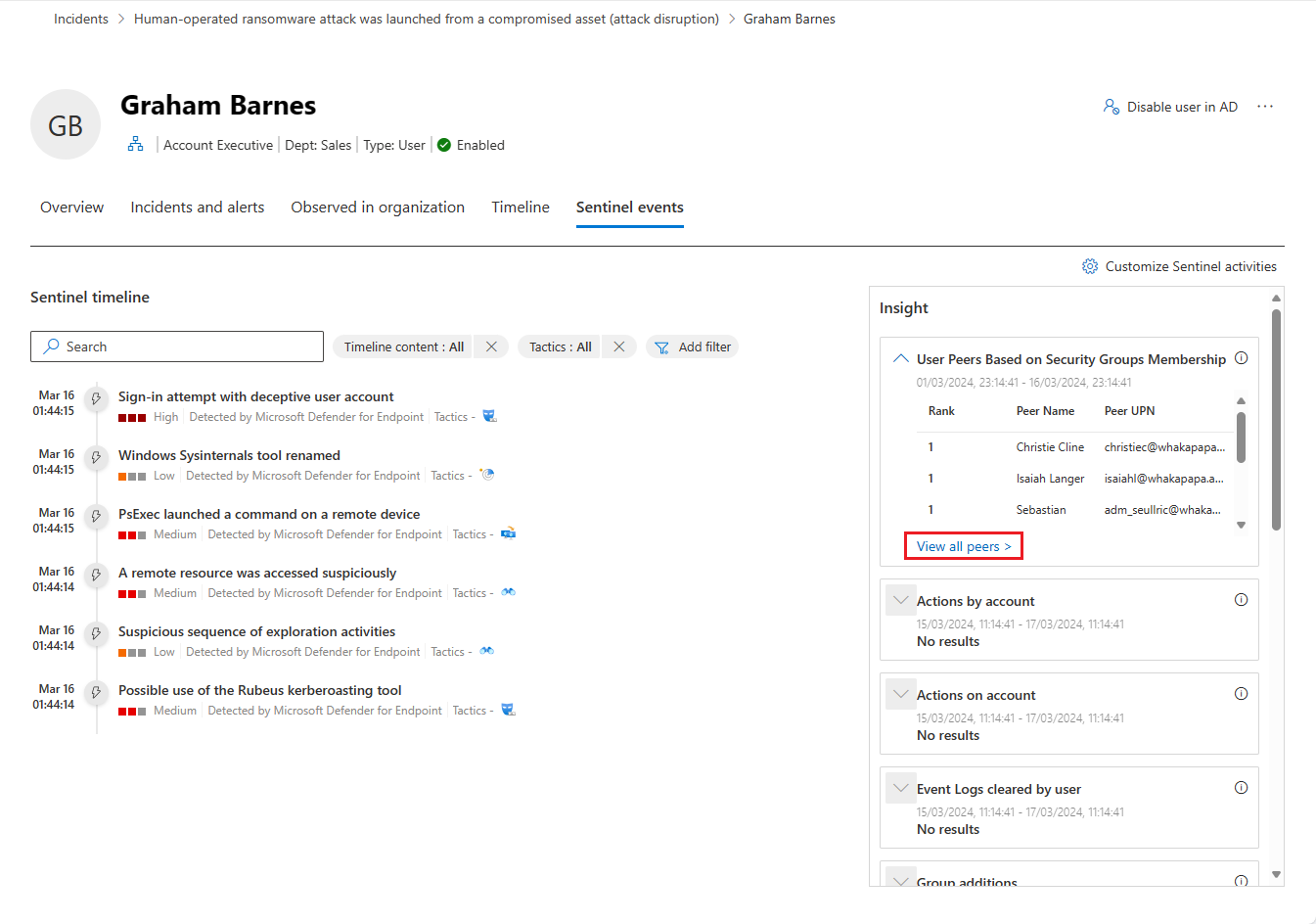

eventos de Sentinel

Si su organización ha incorporado Microsoft Sentinel al portal de Defender, esta pestaña adicional se encuentra en la página de entidad de usuario. Esta pestaña importa la página Entidad de cuenta de Microsoft Sentinel.

escala de tiempo de Sentinel

Esta escala de tiempo muestra las alertas asociadas a la entidad de usuario. Estas alertas incluyen las que se ven en la pestaña Incidentes y alertas y las creadas por Microsoft Sentinel de orígenes de datos de terceros que no son de Microsoft.

Esta escala de tiempo también muestra las búsquedas marcadas de otras investigaciones que hacen referencia a esta entidad de usuario, eventos de actividad de usuario de orígenes de datos externos y comportamientos inusuales detectados por las reglas de anomalías de Microsoft Sentinel.

Insights

Entity Insights son consultas definidas por investigadores de seguridad de Microsoft para ayudarle a investigar de forma más eficaz y eficaz. Estas conclusiones formulan automáticamente las grandes preguntas sobre la entidad de usuario, lo que proporciona información de seguridad valiosa en forma de gráficos y datos tabulares. Las conclusiones incluyen datos sobre inicios de sesión, adiciones de grupos, eventos anómalos, etc., e incluyen algoritmos avanzados de aprendizaje automático para detectar comportamientos anómalos.

A continuación se muestran algunas de las conclusiones:

- Usuarios del mismo nivel basados en la pertenencia a grupos de seguridad.

- Acciones por cuenta.

- Acciones en la cuenta.

- Registros de eventos borrados por el usuario.

- Adiciones de grupo.

- Recuento de operaciones de oficina anómalamente alto.

- Acceso a recursos.

- Recuento de resultados de inicio de sesión de Azure anómalamente alto.

- Información de UEBA.

- Permisos de acceso de usuario a suscripciones de Azure.

- Indicadores de amenazas relacionados con el usuario.

- Información de la lista de reproducción (versión preliminar).

- Actividad de inicio de sesión de Windows.

La información se basa en los siguientes orígenes de datos:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Latido (agente de Azure Monitor)

- CommonSecurityLog (Microsoft Sentinel)

Si desea explorar aún más cualquiera de las conclusiones de este panel, seleccione el vínculo que acompaña a la información. El vínculo le lleva a la página Búsqueda avanzada , donde muestra la consulta subyacente a la información, junto con sus resultados sin procesar. Puede modificar la consulta o explorar en profundidad los resultados para expandir la investigación o simplemente satisfacer su curiosidad.

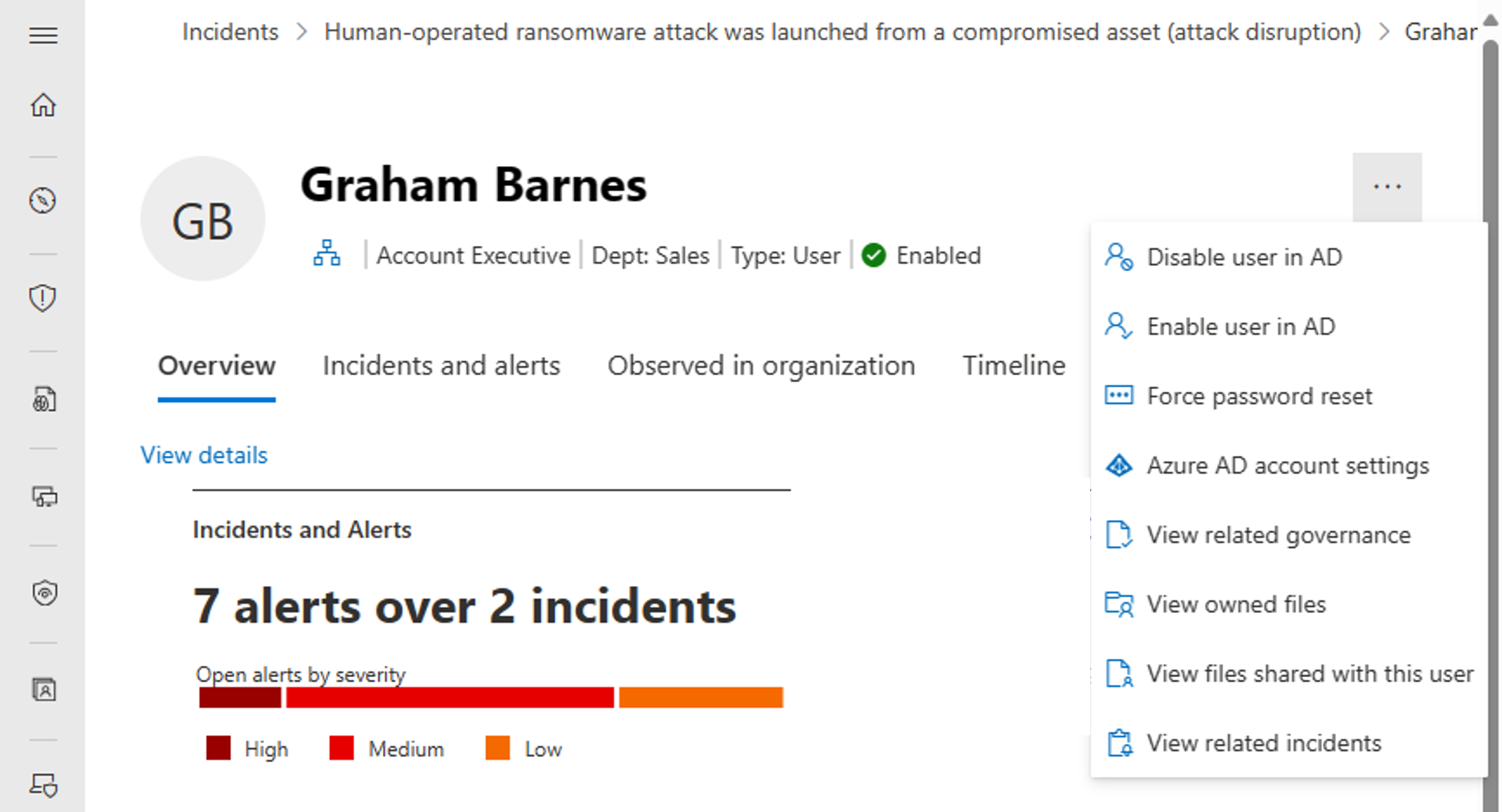

Acciones de corrección

En la página Información general, puede realizar estas acciones adicionales:

- Habilitar, deshabilitar o suspender el usuario en Microsoft Entra ID

- Indicar al usuario que realice ciertas acciones, como requerir que el usuario vuelva a iniciar sesión o forzar el restablecimiento de contraseña.

- Ver Microsoft Entra configuración de la cuenta, la gobernanza relacionada, los archivos propiedad del usuario o los archivos compartidos del usuario

Para obtener más información, vea Acciones de corrección en Microsoft Defender for Identity.

Pasos siguientes

Según sea necesario para incidentes en proceso, continúe con la investigación.

Vea también

- Información general sobre incidentes

- Priorizar incidentes

- Administrar incidentes

- introducción a Microsoft Defender XDR

- Activar Microsoft Defender XDR

- Página de entidad de dispositivo en Microsoft Defender

- Página de entidad de dirección IP en Microsoft Defender

- integración Microsoft Defender XDR con Microsoft Sentinel

- Conectar Microsoft Sentinel a Microsoft Defender XDR

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.