Aplicación de principios de confianza cero a Microsoft 365 Copilot

Resumen: para aplicar principios de confianza cero a Microsoft 365 Copilot, debes aplicar siete capas de protección en tu inquilino de Microsoft 365.

- Protección de los datos

- Identidad y acceso

- Protección de aplicaciones

- Administración y protección de dispositivos

- Protección contra amenazas

- Colaboración segura con Teams

- Permisos de usuario para los datos

Introducción

Antes de introducir Microsoft 365 Copilot (Copilot) en tu entorno, Microsoft recomienda crear una base sólida de seguridad. Afortunadamente, existe una guía para implementar una base de seguridad sólida en forma de confianza cero. La estrategia de seguridad de confianza cero trata cada conexión y solicitud de recursos como si se originara en una red no controlada y un actor malintencionado. Independientemente de dónde se origina la solicitud o de los recursos a los que accede, la confianza cero nos enseña a "desconfiar y comprobar siempre".

En este artículo se proporcionan pasos para aplicar los principios de seguridad de confianza cero a fin de preparar el entorno para Copilot de las maneras siguientes:

| Principio de confianza cero | Definición | Forma de cumplimiento |

|---|---|---|

| Comprobación explícita | Autentique y autorice siempre en función de todos los puntos de datos disponibles. | Aplique la validación de credenciales de usuario, los requisitos del dispositivo y los permisos y comportamientos de las aplicaciones. |

| Uso del acceso con privilegios mínimos | Limite el acceso de los usuarios con los modelos Just-in-Time y Just-in-Time (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos. | Valide el modelo JEA en toda la organización para eliminar el exceso de uso compartido asegurándose de asignar los permisos correctos a archivos, carpetas, Teams y correo electrónico. Use etiquetas de confidencialidad y directivas de prevención de pérdida de datos para proteger los datos. |

| Dar por hecho que habrá intrusiones al sistema | Minimice el radio de explosión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas. | Use Exchange Online Protection (EOP) y los servicios XDR de Microsoft Defender para evitar de manera automática ataques comunes y detectar y responder a incidentes de seguridad. |

Para conocer los conceptos básicos de Copilot, consulte la introducción y los pasos sobre cómo empezar a usarlo.

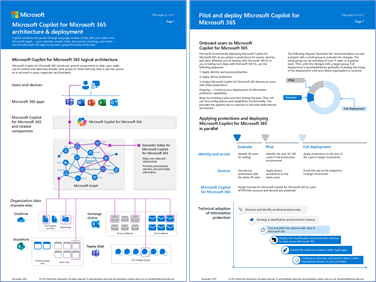

Arquitectura lógica

Aplique principios de confianza cero para Copilot en toda la arquitectura, desde usuarios y dispositivos a los datos de aplicaciones a los que tienen acceso. En el diagrama siguiente se muestran los componentes de la arquitectura lógica.

En el diagrama:

- Los dispositivos de usuario tienen instaladas aplicaciones de Microsoft 365 desde las que los usuarios pueden iniciar solicitudes de Copilot

- Los componentes de Copilot son los siguientes:

- El servicio Copilot, que organiza las respuestas a las solicitudes de los usuarios

- El modelo de lenguaje grande (LLM) al que Copilot hace referencia para generar la mejor respuesta para un usuario

- Una instancia de Microsoft Graph para los datos del inquilino de Microsoft 365

- Su inquilino de Microsoft 365 que contiene los datos de la organización

- Los resultados de Copilot para un usuario solo contienen datos a los que el usuario puede acceder

Para obtener ilustraciones técnicas adicionales, consulte los siguientes artículos en la biblioteca de Copilot de Microsoft 365:

- Arquitectura y funcionamiento de Microsoft 365 Copilot

- Arquitectura de protección de datos y auditoría de Microsoft 365 Copilot

Contenido de este artículo

Este artículo le guía por los pasos para aplicar los principios de confianza cero a fin de preparar el entorno de Microsoft 365 para Copilot.

| Paso | Tarea | Principios de Confianza cero aplicados |

|---|---|---|

| 1 | Implementación o validación de protección de datos | Comprobación explícita Uso del acceso con privilegios mínimos |

| 2 | Implementación o validación de directivas de identidad y acceso | Comprobación explícita Uso del acceso con privilegios mínimos |

| 3 | Implementación o validación de directivas de protección de aplicaciones | Uso del acceso con privilegios mínimos Dar por hecho que habrá intrusiones al sistema |

| 4 | Implementación o validación de la administración y protección de dispositivos | Comprobación explícita |

| 5 | Implementación o validación de servicios de protección contra amenazas | Dar por hecho que habrá intrusiones al sistema |

| 6 | Implementación o validación de colaboración segura con Teams | Comprobación explícita Uso del acceso con privilegios mínimos |

| 7 | Implementación o validación de permisos de usuario en los datos | Uso del acceso con privilegios mínimos |

Introducción a E3 y pasos siguientes con E5

Para ayudarte a avanzar, cada uno de los pasos de este artículo se organiza de la siguiente manera:

- Introducción a las funcionalidades de E3

- Pasos siguientes con las funcionalidades de E5

Adapta esta guía a tu organización

Dado que cada organización puede estar en una fase distinta de implementación de protecciones de confianza cero, en cada uno de estos pasos:

- Si no usa ninguna de las protecciones descritas en el paso, dedique tiempo a probarlas e implementarlas antes de asignar licencias de Copilot.

- Si utiliza algunas de las protecciones descritas en el paso, use la información del paso como lista de verificación y verifique que cada protección indicada se ha pilotado e implementado antes de que se asignen las licencias de Copilot.

Para disfrutar de las últimas prestaciones de compatibilidad con Copilot para las características relacionadas con la seguridad y otras características de Microsoft 365, consulte Requisitos de Copilot.

Paso 1. Implementación o validación de protección de datos

Para evitar que los datos de su organización estén en riesgo de sobreexposición o uso compartido excesivo, el siguiente paso es proteger los datos en el inquilino de Microsoft 365. Microsoft Purview incluye un conjunto sólido de funcionalidades para detectar, clasificar, etiquetar y proteger los datos. Sin embargo, entendemos que puede tardar un tiempo en realizar este trabajo. Microsoft 365 incluye controles que puede usar inmediatamente para evitar el uso compartido excesivo de datos a través de Copilot.

Controles de uso compartido

Los controles de uso compartido excesivo de Microsoft 365 le ayudan a:

- Limitar temporalmente la búsqueda de Copilot a una lista de sitios que especifique (Búsqueda restringida de SharePoint)

- Identificar rápidamente los sitios que pueden contener datos sobrecompartidos o contenido confidencial (informes de gobernanza de acceso a datos)

- Marcar sitios para que los usuarios no puedan encontrarlos a través de copilot o búsqueda en toda la organización (detección de contenido restringido)

Para empezar a configurar los controles de exceso de compartición, use los siguientes recursos:

- Ilustración y descripción de los controles de uso compartido que puede utilizar con Microsoft 365 Copilot

- Plan descargable para prevenir el exceso de compartir

Capacidades de Microsoft Purview

Utilice Microsoft Purview para mitigar y administrar los riesgos asociados al uso de IA, e implemente los controles de protección y gobernanza correspondientes.

Microsoft Purview Data Security Posture Management (DSPM) for AI proporciona herramientas gráficas e informes fáciles de usar para obtener rápidamente información sobre el uso de la IA en su organización. Las políticas de un solo clic le ayudan a proteger sus datos y a cumplir los requisitos normativos.

Utilice Data Security Posture Management for AI junto con otras capacidades de Microsoft Purview para reforzar la seguridad de sus datos y el cumplimiento normativo para Microsoft 365 Copilot y Microsoft 365 Copilot Chat:

- Etiquetas de confidencialidad y contenido cifrados por Microsoft Purview Information Protection

- Clasificación de datos

- Clave de cliente

- Cumplimiento de comunicaciones

- Auditoría

- Búsqueda de contenido

- eDiscovery

- Retención y eliminación

- Caja de seguridad del cliente

Para obtener más información, use estos recursos:

- Ilustraciones para la protección y auditoría de datos con Microsoft 365 Copilot

- Protecciones de cumplimiento y seguridad de datos de Microsoft Purview para Microsoft Copilot

- Consideraciones para implementar las protecciones de cumplimiento y seguridad de datos de Microsoft Purview para Copilot.

Introducción a E3

En primer lugar, aplique controles para limitar el exceso de compartición que funcionen con Copilot, según sea apropiado para su entorno. Estos controles le ayudan a proteger los datos inmediatamente. Después de realizar el trabajo a largo plazo de clasificar datos y aplicar etiquetas de confidencialidad y protección, asegúrese de revisar los controles de uso compartido excesivo que aplicó inicialmente para asegurarse de que siguen siendo adecuados. Revise la ilustración de uso compartido excesivo y descargue el plan para evitar el uso compartido excesivo.

A continuación, invierta en la clasificación y protección de datos con las funcionalidades de Microsoft Purview.

Las etiquetas de confidencialidad son la piedra angular de la protección de datos. Antes de crear las etiquetas para indicar la confidencialidad de los elementos y las acciones de protección que se aplican, debe comprender la taxonomía de clasificación existente de la organización y cómo se asigna a las etiquetas que los usuarios ven y aplican en las aplicaciones. Después de crear las etiquetas de confidencialidad, publíquelas y proporcione instrucciones a los usuarios sobre cómo y cuándo aplicarlas en Word, Excel, PowerPoint y Outlook.

Para más información, vea:

- Introducción a las etiquetas de confidencialidad

- Crear y configurar etiquetas de confidencialidad y sus directivas

- Habilitar las etiquetas de confidencialidad para archivos de Office en SharePoint y OneDrive

Considere la posibilidad de aumentar el etiquetado manual mediante la configuración de una directiva de etiquetas de confidencialidad que exija una etiqueta predeterminada y el etiquetado obligatorio. Una etiqueta predeterminada permite establecer un nivel básico de configuración de protección que quiera que se aplique a todo el contenido. El etiquetado obligatorio garantiza que los usuarios etiqueten documentos y correos electrónicos. Sin embargo, sin un entrenamiento adecuado del usuario y otros controles, esta configuración puede dar lugar a etiquetas inexactas.

Consulte estos recursos adicionales para proteger los datos de la organización:

- Cree directivas DLP para archivos y correo electrónico.

- Cree directivas de retención para conservar lo que necesita y eliminar lo que no.

- Use el explorador de contenido para ver y comprobar los elementos que tienen una etiqueta de confidencialidad, una etiqueta de retención o que se clasificaron como un tipo de información confidencial en su organización.

Pasos siguientes con E5

Con Microsoft 365 E5, puede expandir el etiquetado de confidencialidad para proteger más contenido y usar más métodos de etiquetado. Por ejemplo, puede etiquetar sitios de SharePoint y Teams mediante etiquetas de contenedor y etiquetar automáticamente elementos en Microsoft 365 y versiones posteriores. Para obtener más información, consulte una lista de escenarios de etiquetado comunes y cómo se alinean con los objetivos empresariales.

Tenga en cuenta estas funcionalidades adicionales de Microsoft 365 E5:

- Amplíe las directivas de prevención de pérdida de datos a más ubicaciones y use una mayor variedad de clasificadores para encontrar información confidencial.

- Las etiquetas de retención se pueden aplicar automáticamente cuando se detecta información confidencial que necesita una configuración diferente de las directivas de retención o un nivel superior de administración.

- Para ayudarle a comprender mejor la información confidencial y cómo se etiqueta, use el explorador de actividades y las funcionalidades completas del explorador de contenido.

Paso 2. Implementación o validación de directivas de identidad y acceso

Para evitar que los actores malintencionados usen Copilot para detectar y acceder más rápidamente a datos confidenciales, el primer paso es impedir que obtengan acceso. Debe asegurarse de lo siguiente:

- Los usuarios deben usar una autenticación segura que no se pueda poner en peligro al adivinar sin más las contraseñas de usuario.

- Los intentos de autenticación se evalúan para su riesgo y tienen más requisitos impuestos.

- Puede realizar revisiones del acceso concedido a las cuentas de usuario para evitar el exceso de uso compartido.

Introducción a E3

Microsoft 365 E3 incluye licencias P1 de Microsoft Entra ID. Con este plan, Microsoft recomienda usar directivas de acceso condicional comunes, que son las siguientes:

- Requerir la autenticación multifactor (MFA) para los administradores

- Exigir autenticación multifactor para todos los usuarios

- Bloquear la autenticación heredada

Asegúrese de incluir los servicios de Microsoft 365 y otras aplicaciones SaaS en el ámbito de estas directivas.

Si el entorno incluye identidades híbridas con Active Directory Domain Services local, asegúrese de implementar la protección de contraseñas de Microsoft Entra. Esta funcionalidad detecta y bloquea las contraseñas no seguras conocidas y sus variantes. Además, puede bloquear otros términos poco seguros específicamente para la organización que incluyan las contraseñas.

Pasos siguientes con E5

Microsoft 365 E5 incluye licencias de Microsoft Entra ID P2. Comience a implementar el conjunto recomendado de acceso condicional y directivas relacionadas de Microsoft, entre los que se incluyen:

- Requerir MFA cuando el riesgo de inicio de sesión es medio o alto.

- Requerir que los usuarios de alto riesgo cambien su contraseña (aplicable cuando no se usa la autenticación sin contraseña).

Para obtener más información sobre cómo implementar la protección para la identidad y el acceso en función del plan de licencias, consulte Aumento de la seguridad de inicio de sesión para los trabajadores híbridos con MFA.

Microsoft 365 E5 y Microsoft Entra ID P2 incluyen más protección para cuentas con privilegios. Implemente las funcionalidades resumidas en la tabla siguiente.

| Funcionalidad | Recursos |

|---|---|

| Privileged Identity Management (PIM) | Proporciona protecciones para cuentas con privilegios que acceden a recursos, entre los que se incluyen recursos en Microsoft Entra ID, Azure y otros servicios de Microsoft Online Services, como Microsoft 365 o Microsoft Intune. Consulte Planeamiento de una implementación de Privileged Identity Management. |

| Privileged Access Management de Microsoft Purview | Permite un control de acceso pormenorizado sobre las tareas de administrador de Exchange Online con privilegios en Office 365. Puede ayudar a proteger a su organización contra las infracciones que usan las cuentas de administrador con privilegios existentes con acceso permanente a los datos confidenciales o el acceso a la configuración crítica. Consulte Información general sobre Privileged Access Management. |

Por último, considere la posibilidad de implementar revisiones de acceso como parte de la estrategia general de JEA. Las revisiones de acceso permiten a su organización administrar de forma eficiente la pertenencia a grupos, el acceso a las aplicaciones empresariales y la asignación de roles. El acceso de los usuarios se puede revisar de forma periódica para asegurarse de que solo las personas adecuadas tengan el acceso continuado correspondiente.

Paso 3. Implementación o validación de directivas de protección de aplicaciones

Para Microsoft 365 E3 y E5, use directivas de Intune App Protection (APP), que son reglas que garantizan que los datos de una organización permanezcan seguros o contenidos en una aplicación administrada.

Con APP, Intune crea un muro entre los datos de la organización y los datos personales. APP garantiza que los datos de la organización de las aplicaciones especificadas no se puedan copiar ni pegar en otras aplicaciones del dispositivo, incluso si el dispositivo no está administrado.

APP permite evitar la copia involuntaria o intencionada del contenido generado por Copilot en aplicaciones de un dispositivo que no se incluya en la lista de aplicaciones permitidas. Además, puede limitar el radio de explosión de un atacante mediante un dispositivo en peligro.

Para obtener más información, consulte Creación de directivas de protección de aplicaciones.

Paso 4. Implementación o validación de la administración y protección de dispositivos

Para evitar que actores malintencionados pongan en peligro los dispositivos o usen dispositivos en peligro para obtener acceso a Copilot, el siguiente paso es usar las características de Microsoft 365 de administración y protección de dispositivos. Debe asegurarse de lo siguiente:

- Los dispositivos están inscritos en Microsoft Intune y deben cumplir los requisitos de mantenimiento y cumplimiento.

- Puede administrar la configuración y las características en los dispositivos.

- Puede supervisar los dispositivos en busca de su nivel de riesgo.

- Puede evitar de forma proactiva la pérdida de datos.

Introducción a E3

Microsoft 365 E3 incluye Microsoft Intune para administrar dispositivos.

A continuación, empiece a inscribir dispositivos en la administración. Una vez inscritos, configure directivas de cumplimiento y empiece a requerir dispositivos en buen estado y conformes a las directivas. Por último, puede implementar perfiles de dispositivo, también conocidos como perfiles de configuración, para administrar la configuración y las características en los dispositivos.

Para implementar estas protecciones, use el siguiente conjunto de artículos.

- Paso 1. Implementación de directivas de protección de aplicaciones

- Paso 2. Inscripción de dispositivos en la administración

- Paso 3. Configuración de directivas de cumplimiento

- Paso 4. Exigir dispositivos en buen estado y conformes

- Paso 5. Implementación de perfiles de dispositivo

Pasos siguientes con E5

Microsoft 365 E5 también incluye Microsoft Defender para punto de conexión. Después de implementar Microsoft Defender para punto de conexión, obtendrá más información y protección de los dispositivos mediante la integración de Microsoft Intune con Defender para punto de conexión. En el caso de los dispositivos móviles, esto incluye la capacidad de supervisar el riesgo del dispositivo como condición de acceso. En el caso de los dispositivos Windows, puede supervisar el cumplimiento de estos dispositivos de acuerdo con líneas base de seguridad.

Microsoft 365 E5 también incluye prevención de pérdida de datos en punto de conexión (DLP). Si su organización ya entiende los datos, ha desarrollado un esquema de confidencialidad de datos y ha aplicado el esquema, es posible que esté listo para ampliar los elementos de este esquema a los puntos de conexión mediante directivas DLP de Microsoft Purview.

Para implementar estas funcionalidades de administración y protección de dispositivos, use los siguientes artículos:

- Paso 6. Supervisión del riesgo y el cumplimiento del dispositivo de acuerdo con las líneas base de seguridad

- Paso 7. Implementación de DLP con funcionalidades de protección de la información

Paso 5. Implementación o validación de servicios de protección contra amenazas

Para detectar las actividades de actores malintencionados y evitar que obtengan acceso a Copilot, el siguiente paso es usar los servicios de protección contra amenazas de Microsoft 365. Debe asegurarse de lo siguiente:

- Puede evitar automáticamente tipos comunes de ataques de correo electrónico y basados en dispositivos.

- Puede usar características para reducir el área expuesta a ataques de dispositivos Windows.

- Puede detectar y responder a incidentes de seguridad con un conjunto completo de servicios de protección contra amenazas.

Introducción a E3

Microsoft 365 E3 incluye varias funcionalidades clave en Defender para Office 365 y Defender para punto de conexión. Además, Windows 11 y Windows 10 incluyen muchas funcionalidades de protección contra amenazas.

Microsoft Defender para Office 365 P1

Microsoft Defender para Office 365 P1 incluye Exchange Online Protection (EOP), que se incluye en Microsoft 365 E3. EOP ayuda a proteger sus herramientas de colaboración y correo electrónico frente a la suplantación de identidad (phishing), la suplantación en general y otro tipo de amenazas. Use estos recursos para configurar protecciones contra malware, correo no deseado y suplantación de identidad:

Defender para punto de conexión P1

Microsoft 365 E3 incluye Microsoft Defender para punto de conexión P1, que incluye las siguientes funcionalidades:

- Protección de próxima generación: ayuda a proteger los dispositivos frente a amenazas emergentes en tiempo real. Esta funcionalidad incluye Antivirus de Microsoft Defender, que examina continuamente el dispositivo mediante la supervisión del comportamiento de archivos y procesos.

- Reducción de la superficie expuesta a ataques: impide que los ataques se produzcan en primer lugar mediante la configuración de ajustes que bloquean automáticamente la actividad potencialmente sospechosa.

Use estos recursos para configurar Defender para punto de conexión Plan 1:

- Introducción a Microsoft Defender para punto de conexión Plan 1

- Instalación y configuración

- Introducción

Funcionalidades de protección de Windows

De forma predeterminada, Windows incluye protección y seguridad sólidas en hardware, sistemas operativos, aplicaciones, etc. Consulte Introducción a la seguridad de Windows para obtener más información. En la tabla siguiente se enumeran las funcionalidades importantes de protección contra amenazas del cliente de Windows incluidas con Microsoft 365 E3.

| Funcionalidad | Recursos |

|---|---|

| Windows Hello | Introducción a Windows Hello para empresas |

| Firewall de Microsoft Defender | Documentación del Firewall de Windows Defender |

| SmartScreen de Microsoft Defender | Introducción a SmartScreen de Microsoft Defender |

| Control de la aplicación para Windows | Control de la aplicación para Windows |

| BitLocker | Descripción general del cifrado de dispositivos de BitLocker |

| Protección de aplicaciones de Microsoft Defender para Edge | Introducción a Protección de aplicaciones de Microsoft Defender |

Estas funcionalidades se pueden configurar directamente en el cliente mediante objetos de directiva de grupos (GPO) o mediante una herramienta de administración de dispositivos, como Intune. Sin embargo, la administración de la configuración en dispositivos de Intune solo se puede llevar a cabo mediante la implementación de perfiles de configuración, que es una característica de Microsoft 365 E5.

Pasos siguientes con E5

Para obtener protección contra amenazas más completa, cree una prueba piloto e implemente XDR de Microsoft Defender, que incluye:

- Defender for Identity

- Defender para Office 365 P2

- Defender para punto de conexión P2

- Defender for Cloud Apps

Microsoft recomienda habilitar los componentes de Microsoft 365 en el orden que se muestra a continuación:

Para más información y una descripción de esta ilustración, consulte Evaluación y prueba de XDR de Microsoft Defender.

Después de implementar XDR de Microsoft Defender, integre estas herramientas de detección y respuesta ampliadas (XDR) con Microsoft Sentinel. Las licencias y la facturación de Microsoft Sentinel se proporcionan de manera independiente a Microsoft 365 E5. Use estos recursos para obtener más información:

- Implementación de Microsoft Sentinel y XDR de Microsoft Defender para Confianza cero

- Planear los costos y conocer los precios y la facturación de Microsoft Sentinel

Paso 6. Implementación o validación de colaboración segura con Microsoft Teams

Microsoft proporciona instrucciones para proteger Teams en tres niveles diferentes: línea de base, confidencial y altamente confidencial. La introducción de Copilot es un buen momento para revisar su entorno y asegurarse de que tiene configurada la protección adecuada. Siga estos pasos:

- Identifique grupos de Teams o proyectos que exigen una protección altamente confidencial. Configure protecciones para este nivel. Muchas organizaciones no tienen datos que requieran este nivel de protección.

- Identifique grupos de Teams o proyectos que exigen una protección confidencial y aplique esta protección.

- Asegúrese de que todos los proyectos y grupos Teams estén configurados para la protección de línea base, como mínimo.

Para obtener más información, consulte estos recursos:

Uso compartido externo

La introducción de Copilot es un buen momento para revisar las directivas para compartir archivos con personas ajenas a su organización y permitir colaboradores externos. Las cuentas de invitado no tienen licencia para usar Copilot.

Cuando comparte con personas ajenas a su organización, es posible que tenga que compartir información de cualquier tipo de confidencialidad. Consulte estos recursos:

- Aplicación de procedimientos recomendados para compartir archivos y carpetas con usuarios no autenticados

- Limitación de la exposición accidental a archivos al compartir con personas ajenas a la organización

- Creación de un entorno seguro de uso compartido para invitados

Para colaborar con personas ajenas a la organización, consulte estos recursos:

- Colaboración en documentos para compartir archivos o carpetas individuales

- Colaboración en un sitio para invitados en un sitio de SharePoint

- Colaboración como equipo para invitados en un equipo

- Colaboración con participantes externos en un canal para personas ajenas a la organización en un canal compartido

Paso 7. Implementación o validación de permisos mínimos de usuario para los datos

Para evitar que los datos de la organización estén en riesgo de sobreexposición o uso compartido, el siguiente paso es asegurarse de que todos los usuarios tengan Just Enough Access (solo el acceso suficiente, JEA) para realizar sus trabajos y no más. Los usuarios no deben descubrir datos que no se supone que puedan ver ni compartir datos que no deben compartir.

Para evitar el uso compartido excesivo, implemente los requisitos de permisos y las directivas de la organización que todos los usuarios deben seguir y entrenar a los usuarios para usarlas. Por ejemplo, aplique controles, como requerir revisiones de acceso de sitios por parte de los propietarios de los sitios o restringir el acceso a grupos de seguridad definidos desde un lugar central.

Para detectar el uso compartido excesivo existente:

En el nivel de archivo

Use Microsoft Purview Information Protection y sus controles de clasificación de datos, etiquetado de contenido integrado y directivas de prevención de pérdida de datos correspondientes.

Estas características pueden ayudarle a identificar archivos en Microsoft Teams, sitios de SharePoint, ubicaciones de OneDrive, dentro del correo electrónico, en conversaciones de chat, en la infraestructura local y en dispositivos de punto de conexión que contengan información confidencial o contenido clasificado y, a continuación, aplicar automáticamente controles para limitar su acceso.

En el nivel de equipo y contenedor del sitio dentro de Microsoft Teams y SharePoint

Puede auditar el acceso al contenido compartido en el nivel de sitio y equipo, y aplicar restricciones que limiten la detección de información solo a aquellos que deben tener acceso a ella.

Para ayudar a automatizar este proceso aún más, Microsoft Syntex: administración avanzada de SharePoint le ayuda a encontrar posibles excesos de uso compartido con los archivos de SharePoint y Microsoft Teams.

Aplicación de protecciones e implementación de Copilot en paralelo

Para simplificar la asignación de licencias de Copilot en el inquilino con las protecciones adecuadas, debe hacerlo en paralelo. En el diagrama siguiente se muestra cómo puede pasar por las fases de implementación de las protecciones antes de asignar licencias de Copilot a cuentas de usuario individuales y sus dispositivos una vez protegidos.

Como también se muestra en el diagrama, puede implementar la protección de la información en toda la organización mientras implementa protecciones de acceso a dispositivos e identidades.

Cursos

Comenzar con Copilot

| Cursos | Comenzar con Copilot |

|---|---|

|

Esta ruta de aprendizaje le guía por los conceptos básicos de Copilot, muestra su versatilidad en varias aplicaciones de Microsoft 365 y ofrece consejos sobre cómo maximizar su potencial. |

| Cursos | Preparar su organización para Copilot |

|---|---|

|

Esta ruta de aprendizaje examina el diseño de Copilot, así como sus características de seguridad y cumplimiento, y proporciona instrucciones sobre cómo implementar Copilot. |

Pasos siguientes

Consulte el vídeo Cómo prepararse para Copilot.

Consulte estos artículos adicionales para conocer sobre Confianza cero y Copilots de Microsoft:

Consulte también:

- Protecciones de cumplimiento y seguridad de datos de Microsoft Purview para Microsoft Copilot

- Datos, privacidad y seguridad de Microsoft Copilot para Microsoft 365

- Documentación de Microsoft Copilot para Microsoft 365

Póster de resumen

Para obtener un resumen visual de la información de este artículo, consulte el póster de arquitectura e implementación de Copilot.

Use el archivo de Visio para personalizar estas ilustraciones para su propio uso.

Para obtener más ilustraciones técnicas de confianza cero, consulta Ilustraciones de confianza cero para arquitectos e implementadores de TI.

Referencias

Consulte estos vínculos para obtener información sobre los distintos servicios y tecnologías mencionados en este artículo.

- Introducción de Microsoft Copilot para Microsoft 365

- Directivas de seguridad comunes para organizaciones de Microsoft 365

- Directivas de Intune App Protection (APP)

- Administrar dispositivos con Intune

- Introducción a EOP

- Introducción a la seguridad de Windows

- Evaluación y prueba piloto de XDR de Microsoft Defender

- Introducción a las etiquetas de confidencialidad

- Creación de directivas DLP

- Configuración de Teams con tres niveles de protección

- Microsoft Syntex: administración avanzada de SharePoint