Ilustraciones de confianza cero para arquitectos e implementadores de TI

Estos pósteres y diagramas técnicos proporcionan información sobre los pasos de implementación e implantación para aplicar los principios de confianza cero a los servicios en la nube de Microsoft, incluidos Microsoft 365 y Microsoft Azure.

Confianza cero es un modelo de seguridad que supone una vulneración de seguridad y comprueba cada solicitud como si se origina en una red no controlada. Independientemente del lugar en el que se origine la solicitud o del recurso al que acceda, el modelo de Confianza cero enseña a "no confiar nunca, a realizar siempre todas las comprobaciones pertinentes".

Como arquitecto o implementador de TI, puede usar estos recursos para los pasos de implementación, las arquitecturas de referencia y las arquitecturas lógicas a fin de aplicar más rápidamente los principios de confianza cero al entorno existente para:

Servicios de Azure:

Puede descargar los siguientes tipos de ilustraciones:

- Un archivo PDF.

- Un archivo de Microsoft Visio (si está disponible).

- Un archivo de Microsoft PowerPoint (si está disponible).

Para usar el mismo conjunto de iconos y plantillas en los archivos de Visio o PowerPoint, obtenga las descargas en plantillas e iconos de arquitectura de Microsoft 365.

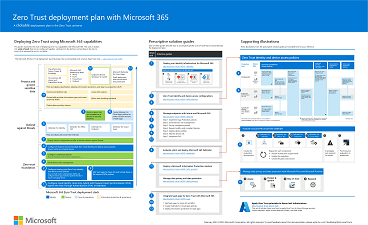

Confianza cero para Microsoft 365

En esta ilustración se proporciona un plan de implementación para aplicar Clos principios de confianza cero a Microsoft 365.

| Elemento | Descripción |

|---|---|

PDF | Visio Actualizado en marzo de 2024 |

Use esta ilustración junto con este artículo: Plan de implementación de confianza cero de Microsoft 365 Guías de soluciones relacionadas

|

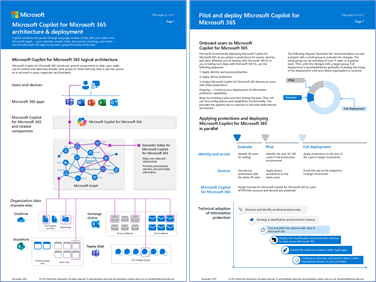

Confianza cero para Microsoft Copilot para Microsoft 365

La adopción de Microsoft Copilot para Microsoft 365 o Copilot es un gran incentivo para que su organización invierta en confianza cero. Este conjunto de ilustraciones presenta nuevos componentes de arquitectura lógica para Copilot. También incluye recomendaciones de seguridad e implementación a fin de preparar el entorno para Copilot. Estas recomendaciones se alinean con las recomendaciones de Confianza cero y le ayudan a comenzar este recorrido, incluso si sus licencias son Microsoft 365 E3.

| Elemento | Descripción |

|---|---|

PDF | Visio Actualizado en noviembre de 2023 |

Copilot combina la eficacia de los modelos de lenguaje grande (LLM) con sus datos en Microsoft Graph (calendario, correos electrónicos, chats, documentos, reuniones, etc.) y las aplicaciones de Microsoft 365 para proporcionar una herramienta de productividad eficaz. Esta serie de ilustraciones proporciona una vista de los nuevos componentes de arquitectura lógica. Incluye recomendaciones para preparar el entorno para Copilot con seguridad y protección de la información al asignar licencias. |

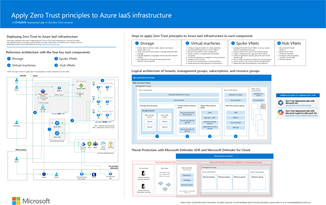

Aplicación de Confianza cero al póster de componentes de IaaS de Azure

Este póster proporciona una vista rápida de los componentes de IaaS de Azure como referencia y arquitecturas lógicas. También proporciona los pasos para asegurarse de que estos componentes tienen aplicados los principios "nunca de confianza, comprobación siempre" del modelo de confianza cero.

| Elemento | Descripción |

|---|---|

PDF | Visio Actualizado en junio de 2024 |

Usa esta póster junto con este artículo: Introducción a la aplicación de principios de Confianza cero a IaaS de Azure. Guías de soluciones relacionadas |

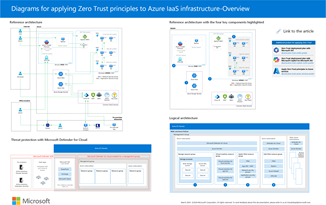

Diagramas para la aplicación Confianza cero a los componentes de IaaS de Azure

También puede descargar los diagramas técnicos utilizados en la serie de artículos Zero Trust para IaaS de Azure. Estos diagramas son una manera más fácil de ver las ilustraciones del artículo o modificarlas para su propio uso.

| Elemento | Descripción |

|---|---|

PDF | Visio Actualizado en junio de 2024 |

Use estos diagramas junto con los artículos que comienzan aquí: Introducción a la aplicación de principios de Confianza cero a IaaS de Azure Guías de soluciones relacionadas |

Diagramas de confianza cero para Azure Virtual WAN

En estos diagramas se muestran las arquitecturas lógicas y de referencia para aplicar la Confianza cero a Azure Virtual WAN. Estos diagramas son una manera más fácil de ver las ilustraciones del artículo o modificarlas para su propio uso.

| Elemento | Descripción |

|---|---|

PDF | Visio Actualizado en marzo de 2024 |

Use esta ilustración junto con este artículo: Aplicación de los principios de confianza cero a Azure Virtual WAN |

Diagramas de Confianza cero para Azure Virtual Desktop

En estos diagramas se muestran las arquitecturas lógicas y de referencia para aplicar la Confianza cero a Azure Virtual Desktop. Estos diagramas son una manera más fácil de ver las ilustraciones del artículo o modificarlas para su propio uso.

| Elemento | Descripción |

|---|---|

PDF | Visio Actualizado en marzo de 2024 |

Use esta ilustración junto con este artículo: Aplicación de principios de Confianza cero a Azure Virtual Desktop. |

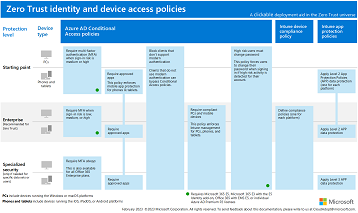

Directivas de acceso a dispositivos e identidad de confianza cero

En esta ilustración, se muestra el conjunto de directivas de acceso a dispositivos e identidades de Confianza cero para tres niveles de protección: Punto inicial, Enterprise y Seguridad especializada.

| Elemento | Descripción |

|---|---|

Actualizado en marzo de 2024 |

Use esta ilustración junto con este artículo: Configuraciones de acceso de dispositivos e identidad recomendadas Guías de soluciones relacionadas

|

Ataques comunes y cómo las funcionalidades de Microsoft para Confianza cero pueden proteger su organización

Obtenga información sobre los ataques cibernéticos más comunes y cómo las funcionalidades de Microsoft para Confianza cero pueden ayudar a su organización en cada fase de un ataque. Use también una tabla para vincular rápidamente con la documentación de Confianza cero para ataques comunes basados en pilares tecnológicos, como identidades o datos.

| Elemento | Descripción |

|---|---|

PDF |Visio Actualización: febrero de 2024 |

Use esta ilustración junto con este artículo: Implementación de Confianza cero para los pilares tecnológicos. |

Otros pósteres e ilustraciones de seguridad de Microsoft

Estos otros pósteres e ilustraciones de seguridad de Microsoft están disponibles:

Información general de las tres fases como capas de protección contra atacantes de ransomware: PDF. Use este póster junto con el artículo ¿Qué es ransomware?

Información general sobre cómo ejecuta el equipo de SecOps de Microsoft la respuesta a incidentes para mitigar los ataques en curso: PDF

Presentación de la diapositiva Procedimientos recomendados de seguridad: PDF|PowerPoint

Los 10 mejores procedimientos recomendados de seguridad de Azure: PDF|PowerPoint

Los flujos de trabajo del cuaderno de estrategias de suplantación de identidad, difusión de contraseñas y consentimiento de la aplicación: PDF|Visio

Pasos siguientes

Use el siguiente contenido de Confianza cero basado en un conjunto de documentación o en los roles de su organización.

Conjunto de documentación

Siga esta tabla a fin obtener los mejores conjuntos de documentación de Confianza cero para sus necesidades.

| Conjunto de documentación | Le ayuda... | Roles |

|---|---|---|

| Marco de adopción para las instrucciones de fases y pasos para soluciones empresariales y resultados clave | Aplique protecciones de Confianza cero desde los directivos a la implementación de TI. | Arquitectos de seguridad, equipos de TI y administradores de proyectos |

| Conceptos y objetivos de implementación para obtener instrucciones generales de implementación para áreas tecnológicas | Aplique protecciones de Confianza cero alineadas con áreas tecnológicas. | Equipos de TI y personal de seguridad |

| Confianza cero para pequeñas empresas | Aplique los principios de Confianza cero a los clientes de pequeñas empresas. | Clientes y asociados que trabajan con Microsoft 365 para empresas |

| Plan de modernización rápida de Confianza cero (RaMP) para obtener instrucciones de administración de proyectos y listas de comprobación para obtener victorias fáciles | Implemente rápidamente capas clave de protección de Confianza cero. | Arquitectos de seguridad e implementadores de TI |

| Plan de implementación de Confianza cero con Microsoft 365 para obtener instrucciones de diseño e implementación detalladas y escalonadas | Aplicar protecciones de confianza cero a su organización de Microsoft 365. | Equipos de TI y personal de seguridad |

| Confianza cero para Microsoft Copilots para un diseño escalonado y detallado y orientación para la implementación | Aplicar protecciones de confianza cero a Microsoft Copilots. | Equipos de TI y personal de seguridad |

| Confianza cero para los servicios de Azure a fin de obtener instrucciones detalladas de diseño e implementación escalonadas | Aplique protecciones de Confianza cero a las cargas de trabajo y los servicios de Azure. | Equipos de TI y personal de seguridad |

| Integración de asociados con Confianza cero a fin de obtener instrucciones de diseño para áreas tecnológicas y especializaciones | Aplique protecciones de Confianza cero a las soluciones en la nube de Microsoft asociadas. | Desarrolladores asociados, equipos de TI y personal de seguridad |

| Desarrollo con principios de Confianza cero para la guía de diseño de desarrollo de aplicaciones y procedimientos recomendados | Aplique protecciones de confianza cero a la aplicación. | Desarrolladores de aplicaciones |

Su rol

Siga esta tabla para obtener los mejores conjuntos de documentación para su rol en su organización.

| Role | Conjunto de documentación | Le ayuda... |

|---|---|---|

| Arquitecto de seguridad Jefe de proyectos de TI Implementador de TI |

Marco de adopción para las instrucciones de fases y pasos para soluciones empresariales y resultados clave | Aplique protecciones de Confianza cero desde los directivos a la implementación de TI. |

| Miembro de un equipo de TI o de seguridad | Conceptos y objetivos de implementación para obtener instrucciones generales de implementación para áreas tecnológicas | Aplique protecciones de Confianza cero alineadas con áreas tecnológicas. |

| Cliente o asociado para Microsoft 365 para empresas | Confianza cero para pequeñas empresas | Aplique los principios de Confianza cero a los clientes de pequeñas empresas. |

| Arquitecto de seguridad Implementador de TI |

Plan de modernización rápida de Confianza cero (RaMP) para obtener instrucciones de administración de proyectos y listas de comprobación para obtener victorias fáciles | Implemente rápidamente capas clave de protección de Confianza cero. |

| Miembro de un equipo de TI o de seguridad de Microsoft 365 | Plan de implementación de Confianza cero con Microsoft 365 a fin de obtener instrucciones de diseño e implementación detalladas y escalonadas para Microsoft 365 | Aplicar protecciones de confianza cero a su organización de Microsoft 365. |

| Miembro de un equipo de TI o de seguridad de Microsoft Copilot | Confianza cero para Microsoft Copilots para un diseño escalonado y detallado y orientación para la implementación | Aplicar protecciones de confianza cero a Microsoft Copilots. |

| Miembro de un equipo de TI o de seguridad para los servicios de Azure | Confianza cero para los servicios de Azure a fin de obtener instrucciones detalladas de diseño e implementación escalonadas | Aplique protecciones de Confianza cero a las cargas de trabajo y los servicios de Azure. |

| Desarrollador asociado o miembro de un equipo de TI o de seguridad | Integración de asociados con Confianza cero a fin de obtener instrucciones de diseño para áreas tecnológicas y especializaciones | Aplique protecciones de Confianza cero a las soluciones en la nube de Microsoft asociadas. |

| Desarrollador de aplicaciones | Desarrollo con principios de Confianza cero para la guía de diseño de desarrollo de aplicaciones y procedimientos recomendados | Aplique protecciones de confianza cero a la aplicación. |