Conjuntos de datos

Importante

El 30 de junio de 2024, se retiró el portal independiente de Inteligencia contra amenazas de Microsoft Defender (Defender TI) (https://ti.defender.microsoft.com) y ya no es accesible. Los clientes pueden seguir usando LA TI de Defender en el portal de Microsoft Defender o con Microsoft Security Copilot.

Más información

Microsoft centraliza numerosos conjuntos de datos en Inteligencia contra amenazas de Microsoft Defender (TI de Defender), lo que facilita a los clientes y a la comunidad de Microsoft realizar análisis de infraestructura. El objetivo principal de Microsoft es proporcionar tantos datos como sea posible sobre la infraestructura de Internet para admitir varios casos de uso de seguridad.

Microsoft recopila, analiza e indexa datos de Internet para ayudarle a:

- Detección y respuesta a amenazas

- Priorizar incidentes

- Identificación proactiva de la infraestructura asociada a grupos de actores destinados a su organización

Microsoft recopila datos de Internet a través de su red de sensor pasivo del sistema de nombres de dominio (PDNS), la red de proxy global de usuarios virtuales, los exámenes de puertos y otros orígenes de malware y datos DNS agregados.

Estos datos de Internet se clasifican en dos grupos distintos: tradicional y avanzado. Los conjuntos de datos tradicionales incluyen:

Los conjuntos de datos avanzados incluyen:

Los conjuntos de datos avanzados se recopilan de la observación del modelo de objetos de documento (DOM) de las páginas web rastreadas. Además, los componentes y seguimientos también se observan a partir de las reglas de detección que se desencadenan en función de las respuestas de banner de los exámenes de puertos o los detalles del certificado TLS.

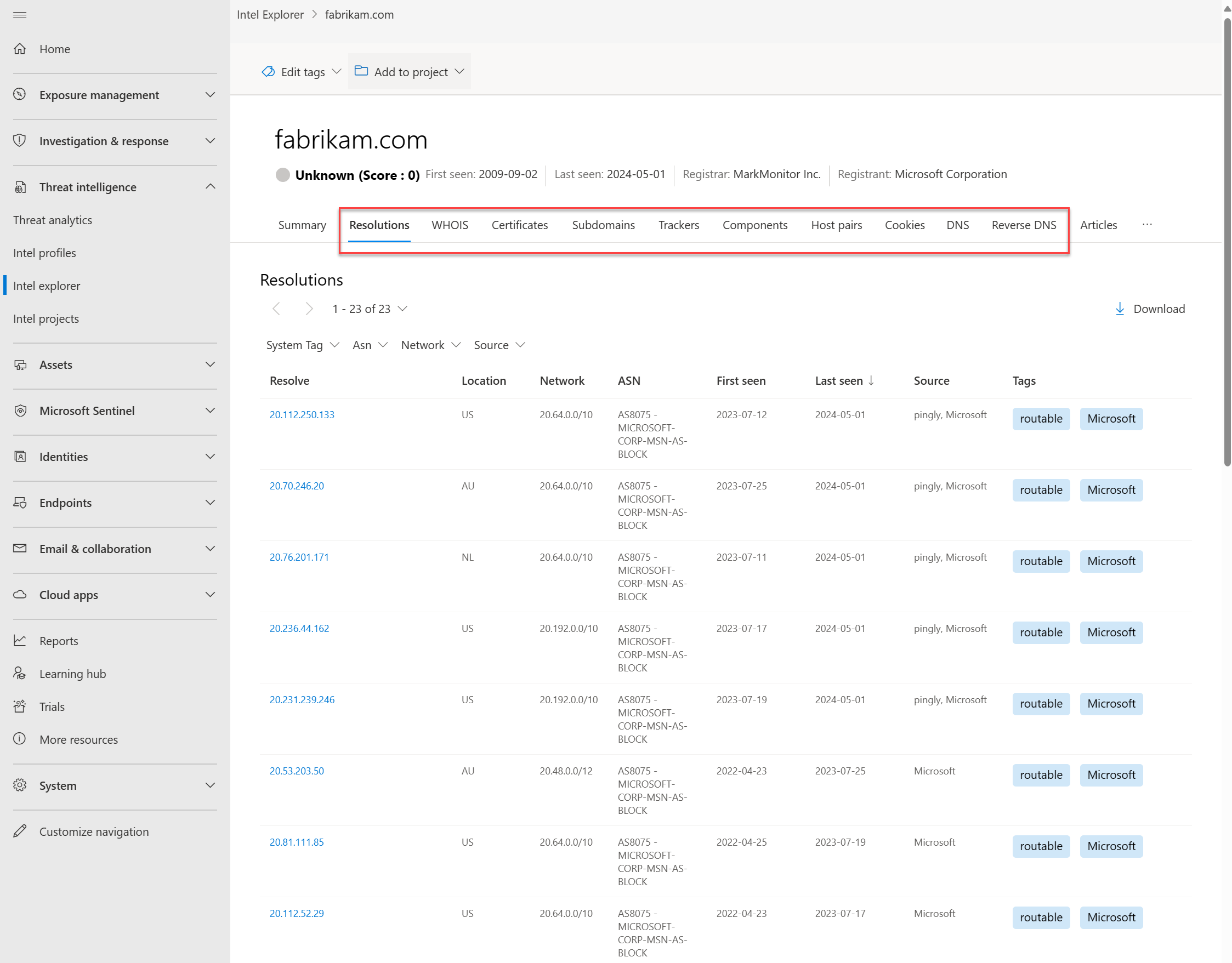

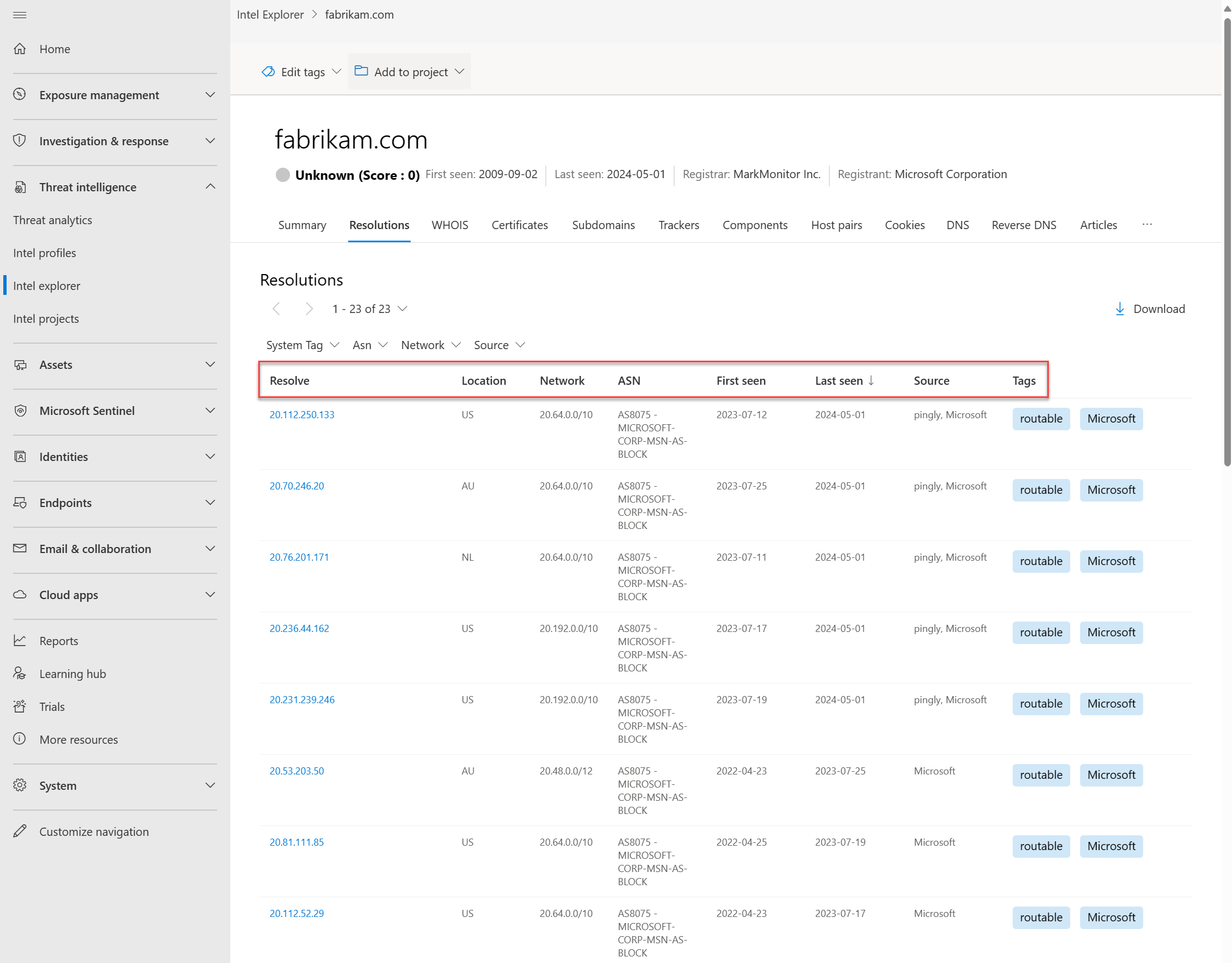

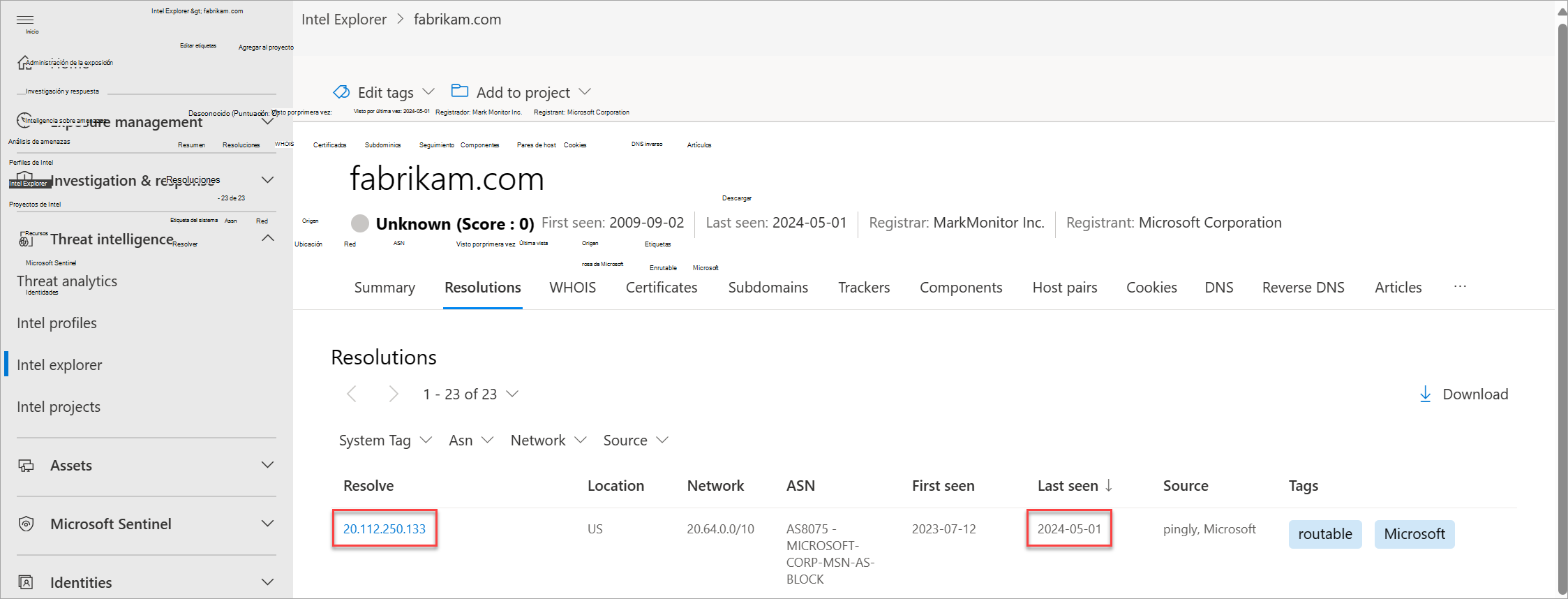

Soluciones

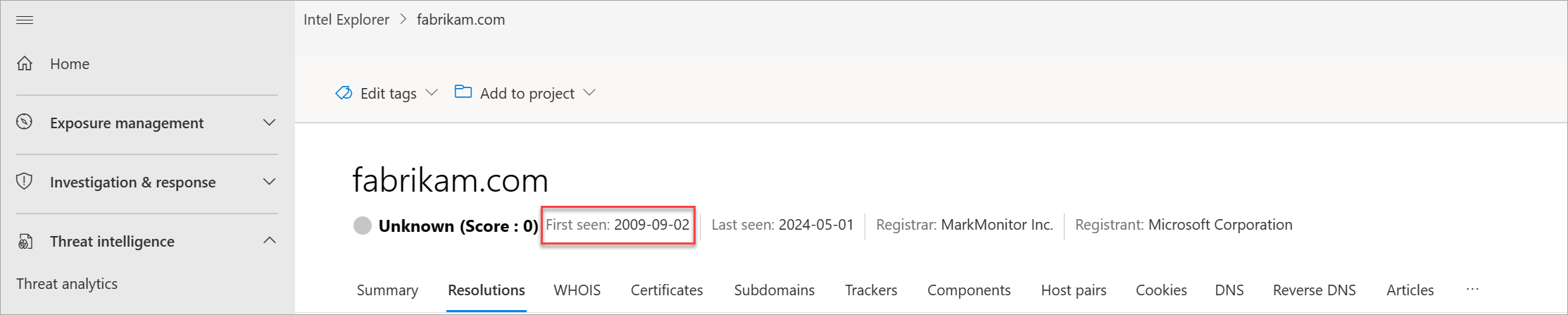

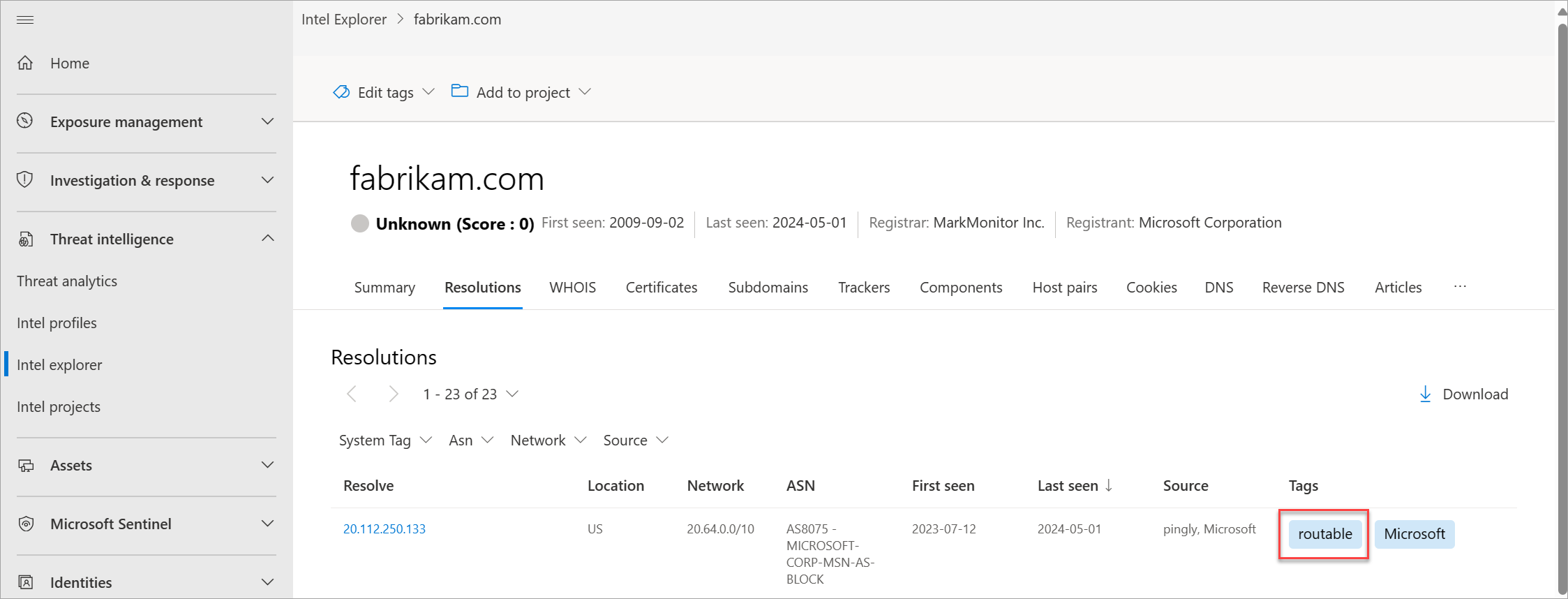

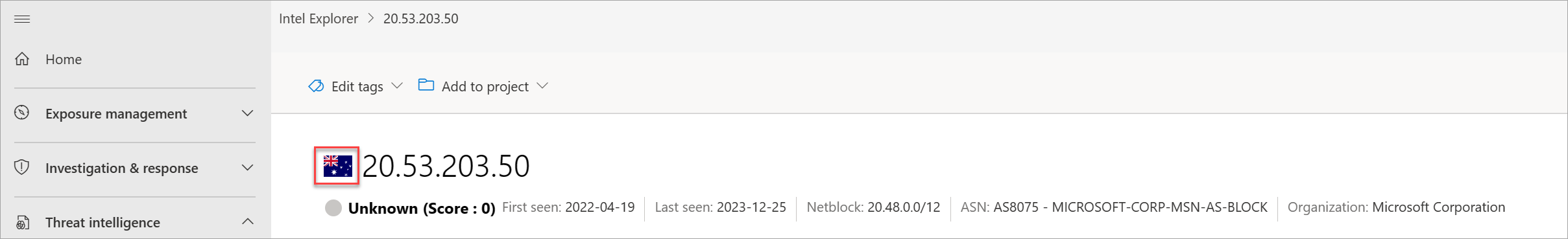

PDNS es un sistema de registros que almacena datos de resolución DNS para una ubicación, un registro y un período de tiempo determinados. Este conjunto de datos de resolución histórica permite ver qué dominios se resuelven en una dirección IP y al revés. Este conjunto de datos permite una correlación basada en el tiempo en función de la superposición de dominio o IP.

PDNS podría habilitar la identificación de la infraestructura de actor de amenazas anteriormente desconocida o recién puesta en pie. La adición proactiva de indicadores a listas de bloqueos puede cortar las rutas de comunicación antes de que se realicen las campañas. Hay disponibles datos de resolución de registros en la pestaña Resoluciones, que se encuentra en la página Explorador de Intel del portal de Microsoft Defender. Hay más tipos de registros DNS disponibles en la pestaña DNS .

Nuestros datos de resolución PDNS incluyen la siguiente información:

- Resolver: nombre de la entidad que resuelve (una dirección IP o un dominio)

- Ubicación: ubicación en la que se hospeda la dirección IP

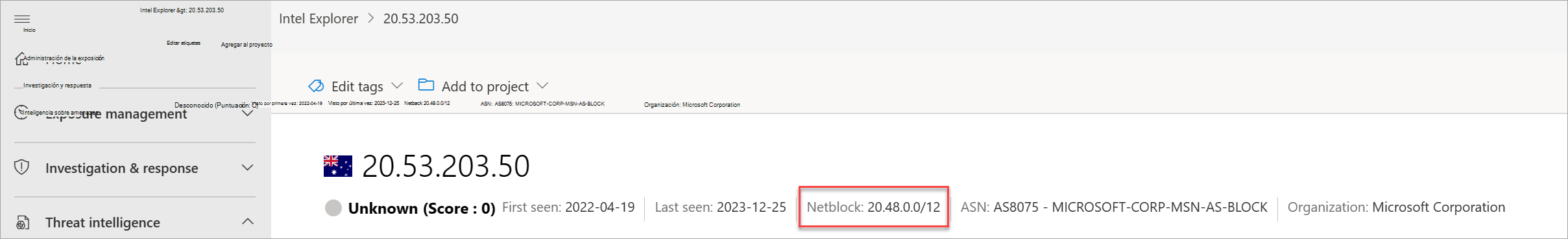

- Red: bloque de red o subred asociado a la dirección IP

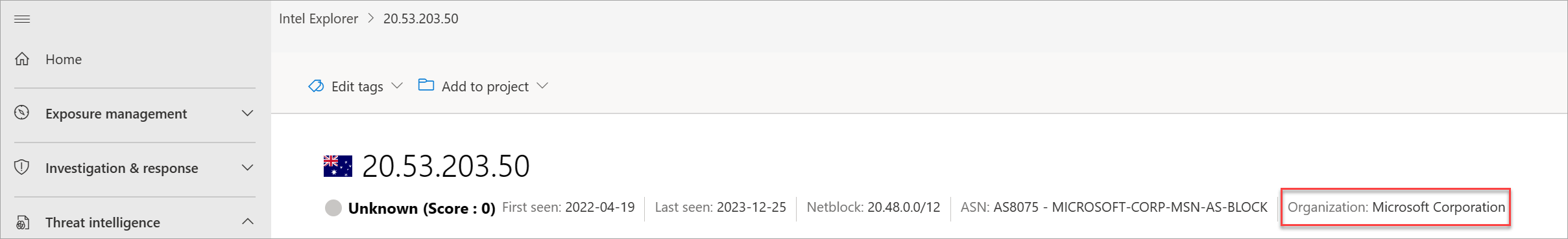

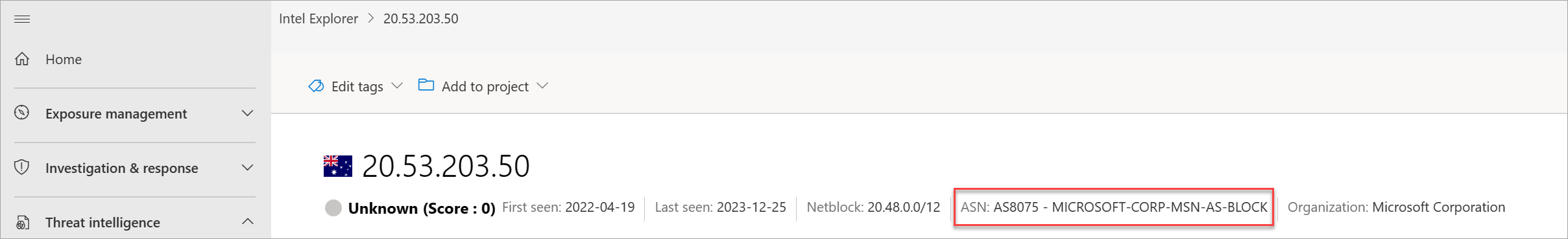

- ASN: número de sistema autónomo (ASN) y nombre de la organización

- Primera vista: marca de tiempo de la fecha en que Microsoft observó por primera vez esta resolución

- Última vez: marca de tiempo de la fecha en que Microsoft observó por última vez esta resolución

- Origen: origen que habilitó la detección de la relación.

- Etiquetas: todas las etiquetas aplicadas a este artefacto en TI de Defender (más información)

Preguntas que este conjunto de datos podría ayudar a responder:

Dominios:

¿Cuándo observó por primera vez defender TI el dominio que se resuelve en una dirección IP?

¿Cuándo fue la última vez que Defender TI vio que el dominio se resolvía activamente en una dirección IP?

¿A qué dirección IP o direcciones se resuelve actualmente el dominio?

Direcciones IP:

¿Se puede enrutar la dirección IP?

¿De qué subred forma parte la dirección IP?

¿Hay un propietario asociado a la subred?

¿De qué forma parte la dirección IP?

¿Hay geolocalización?

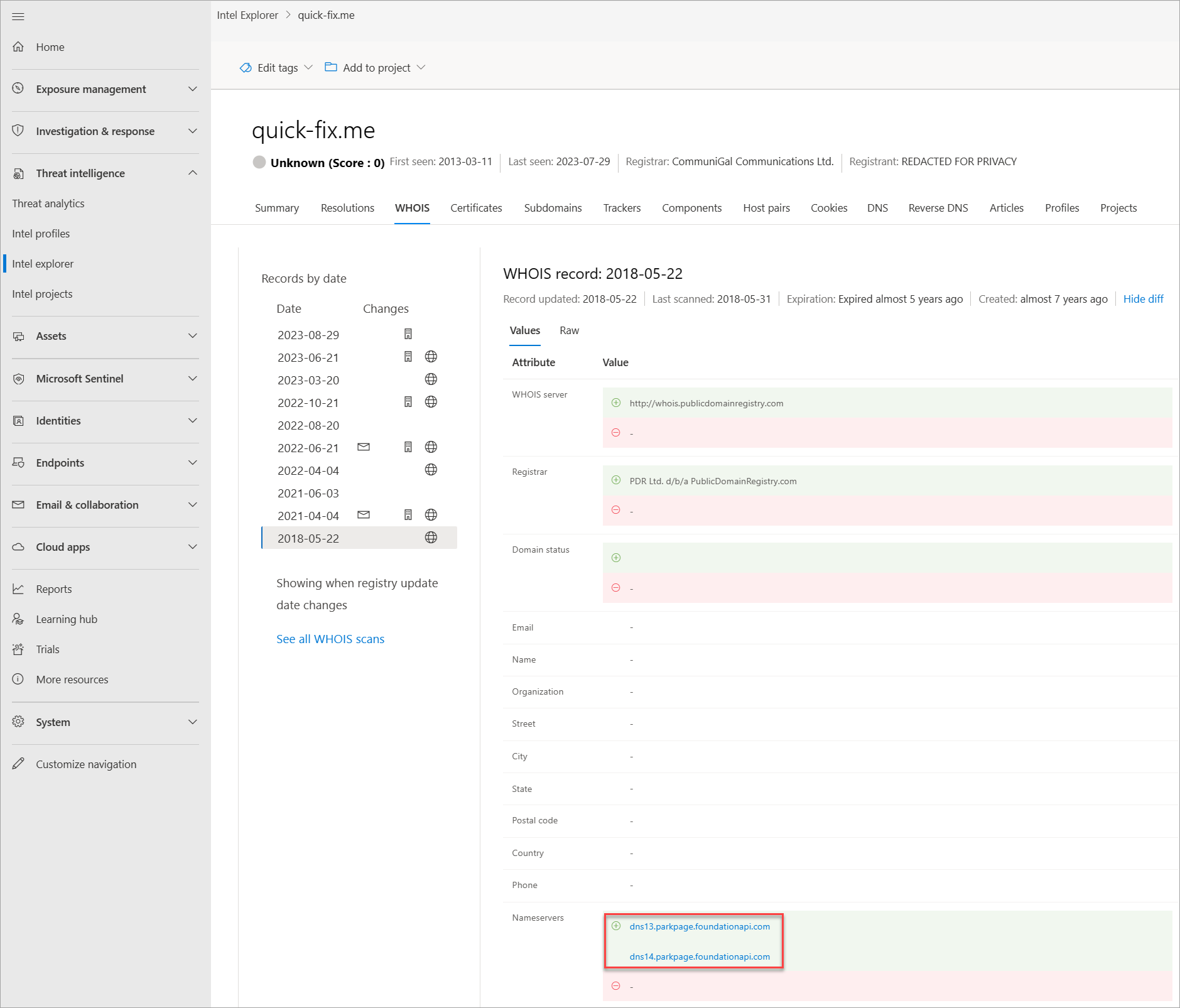

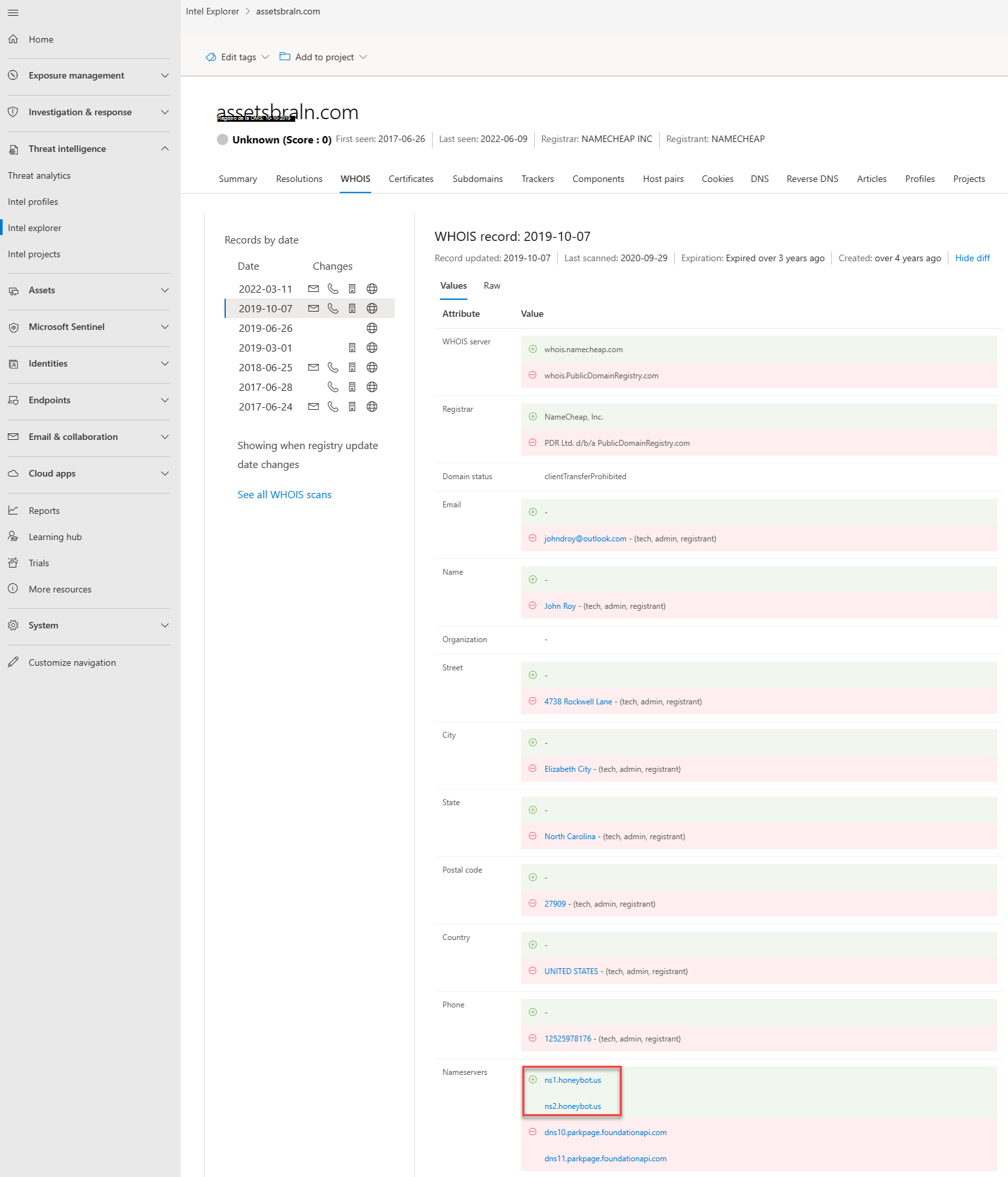

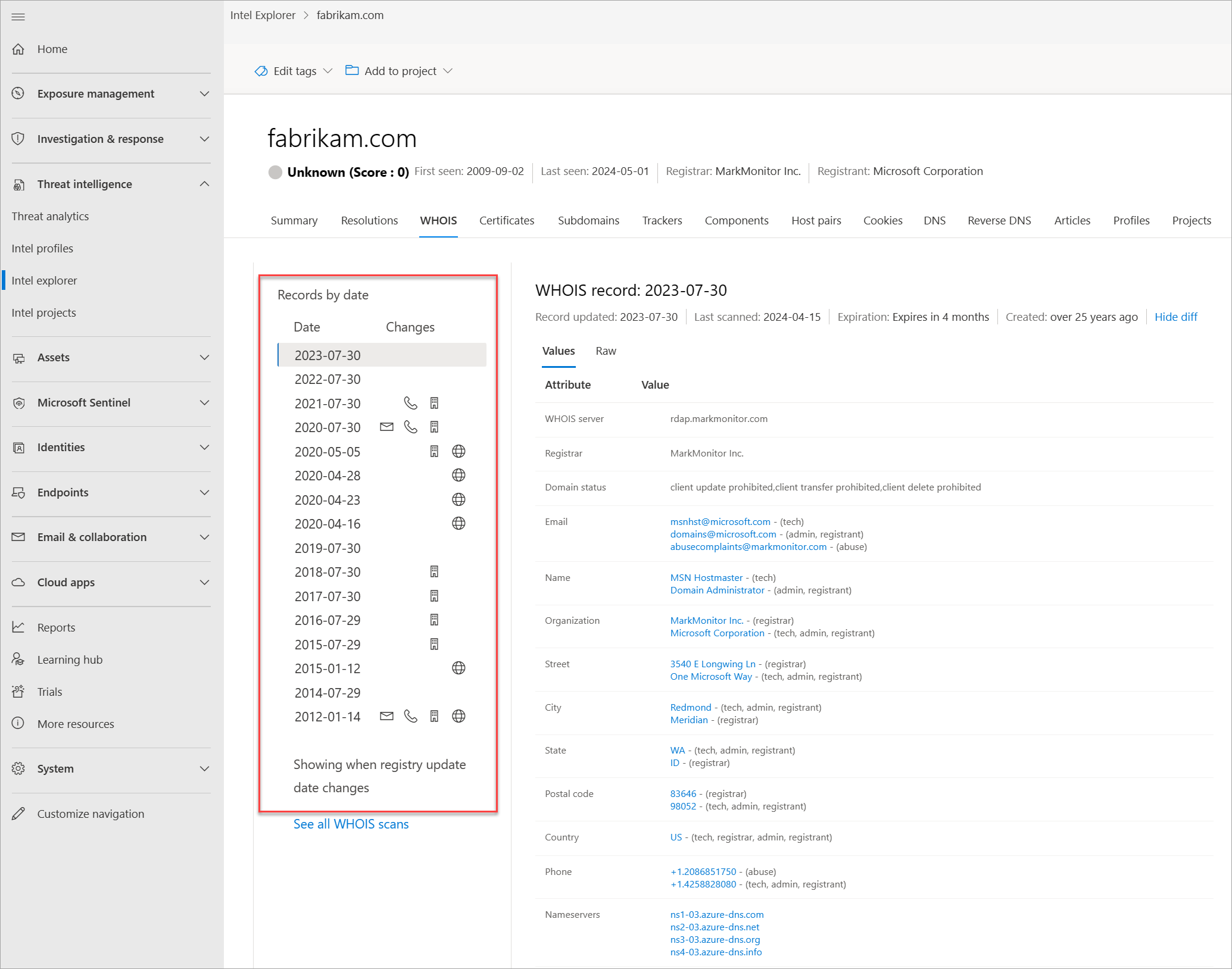

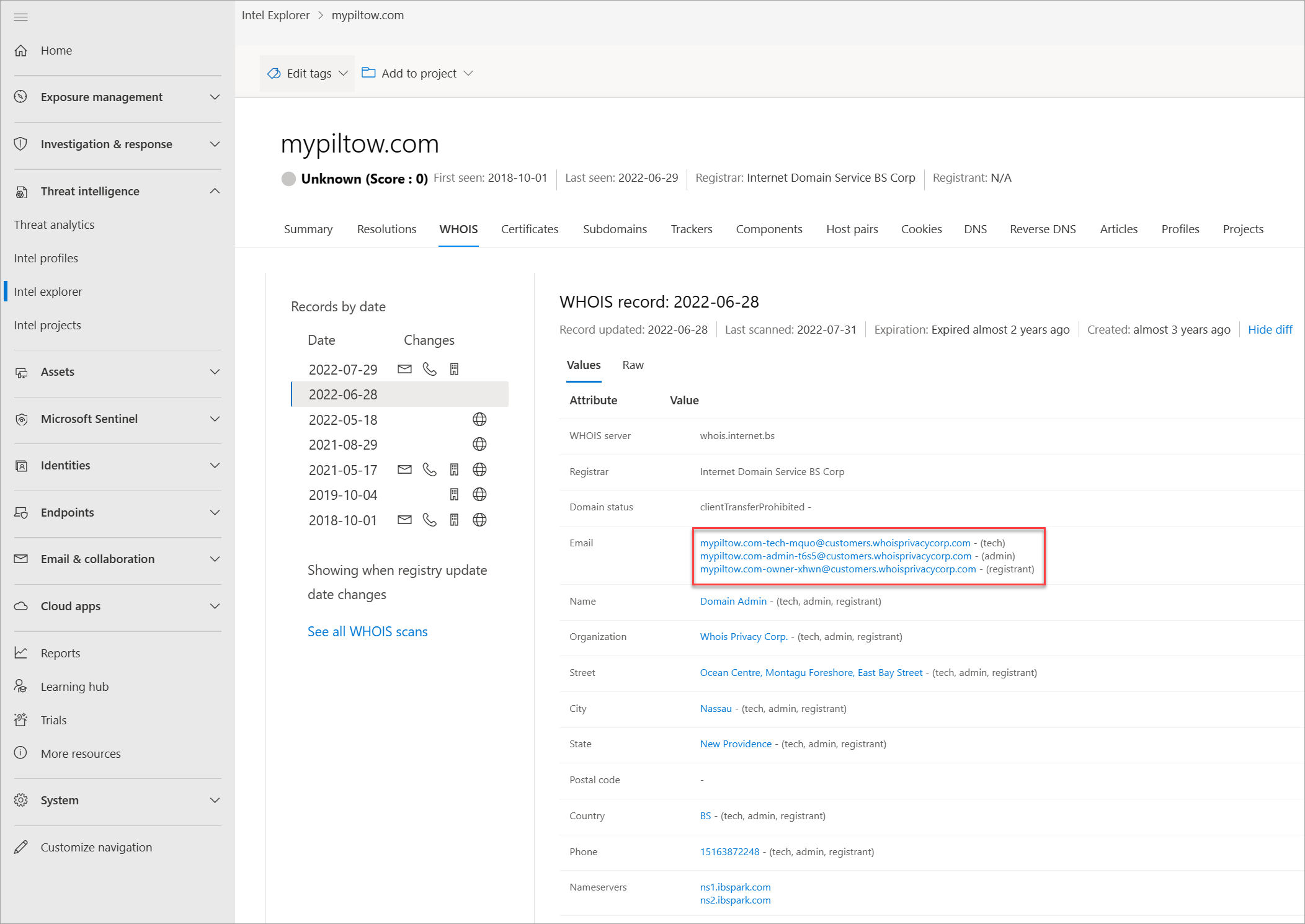

WHOIS

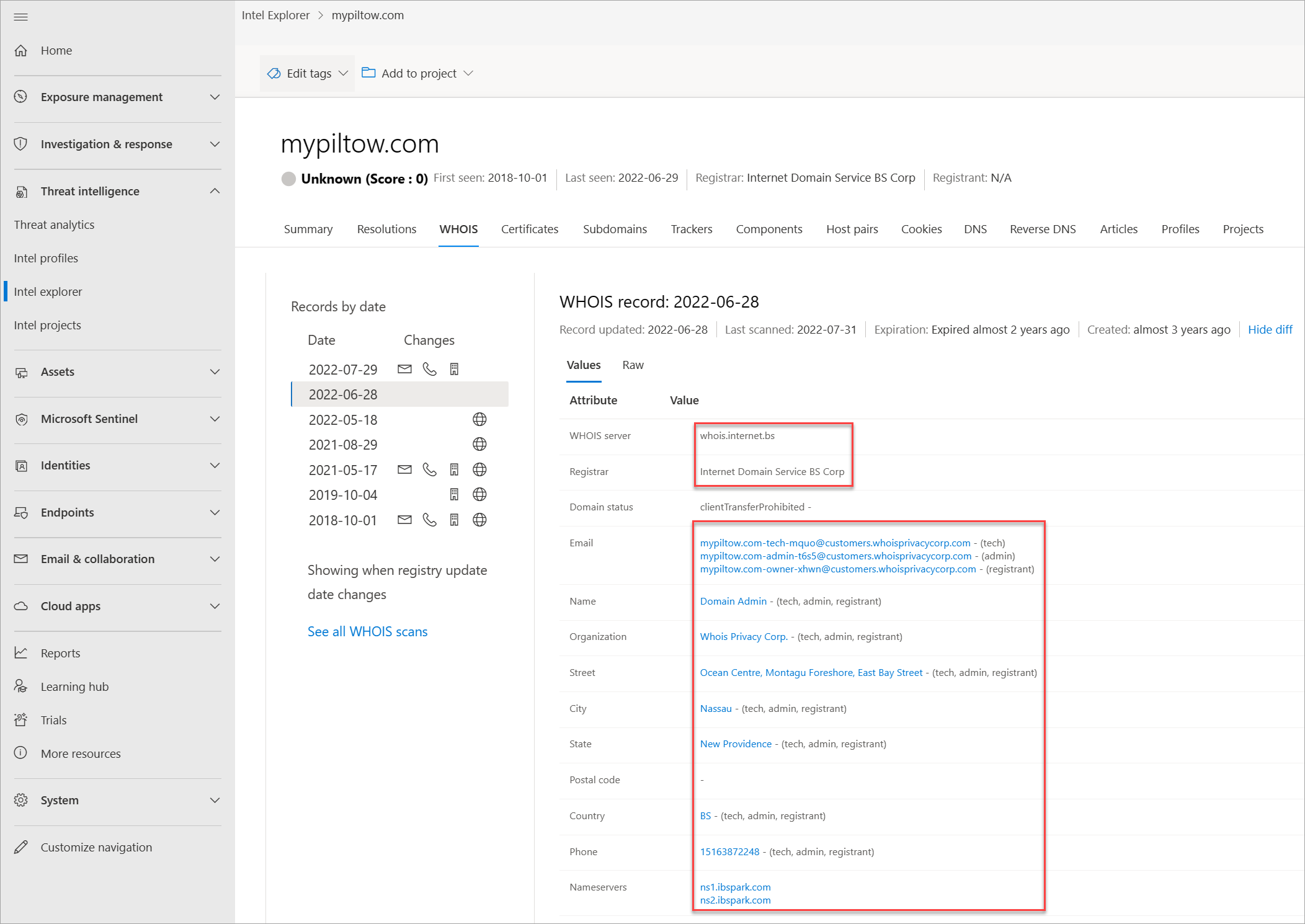

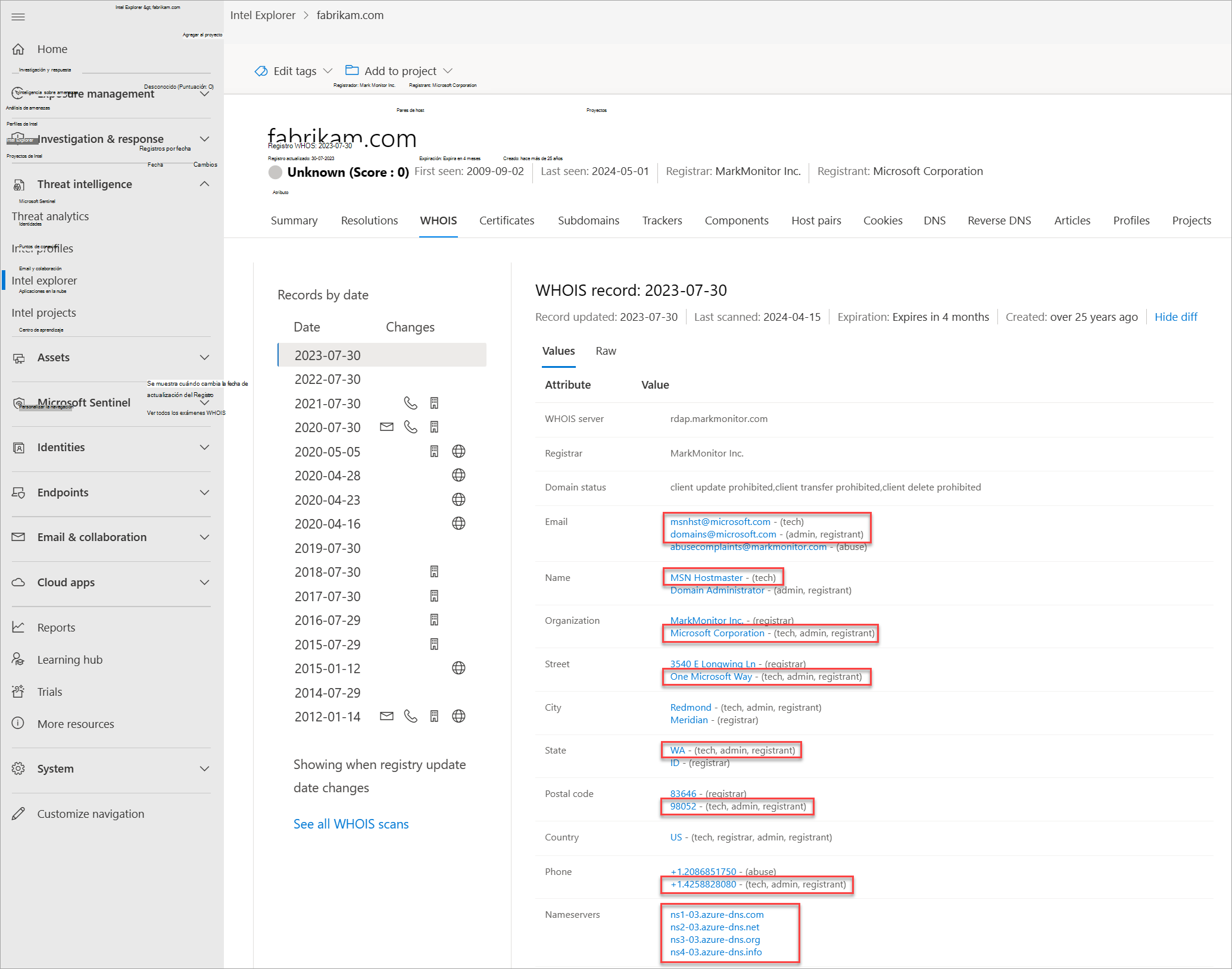

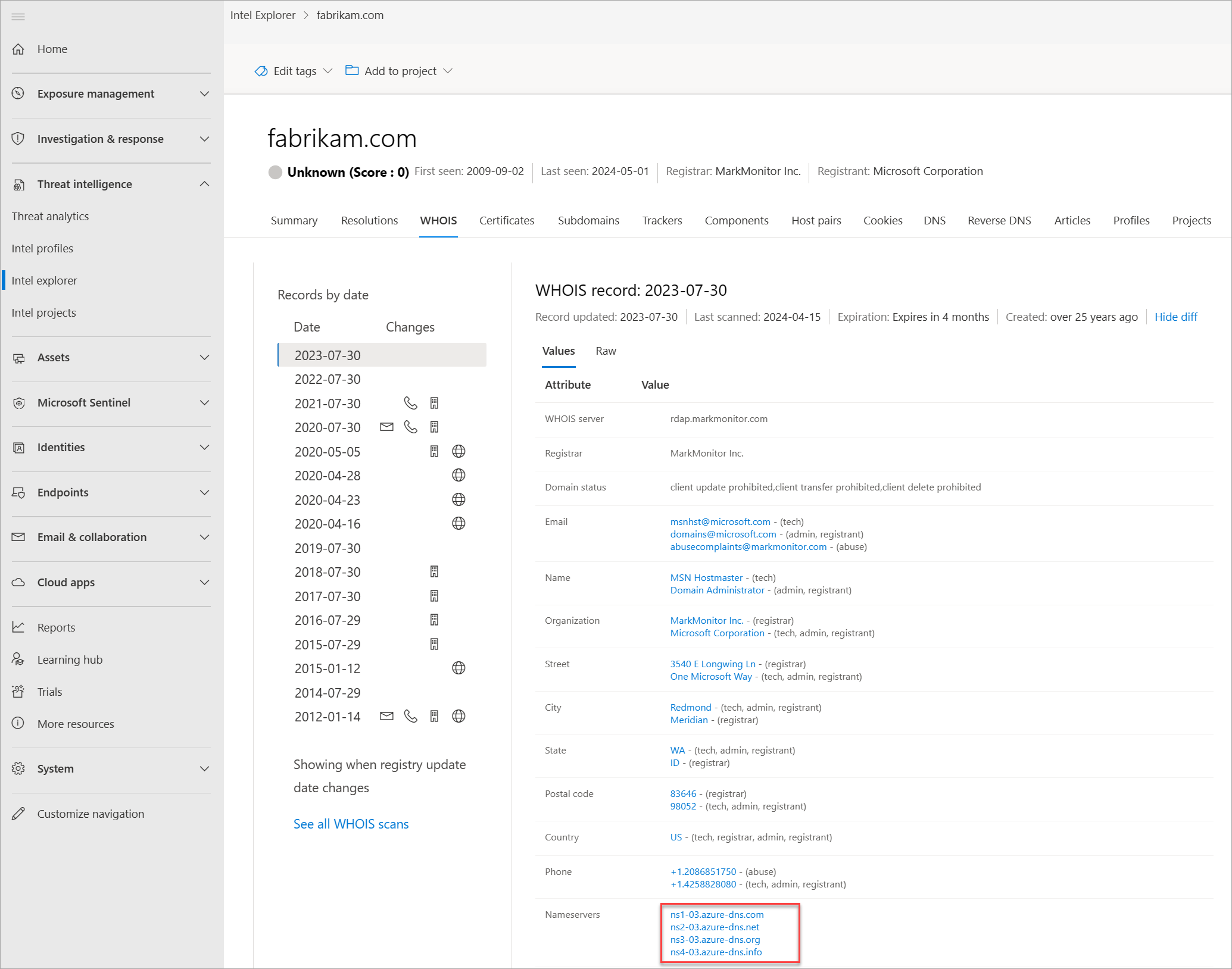

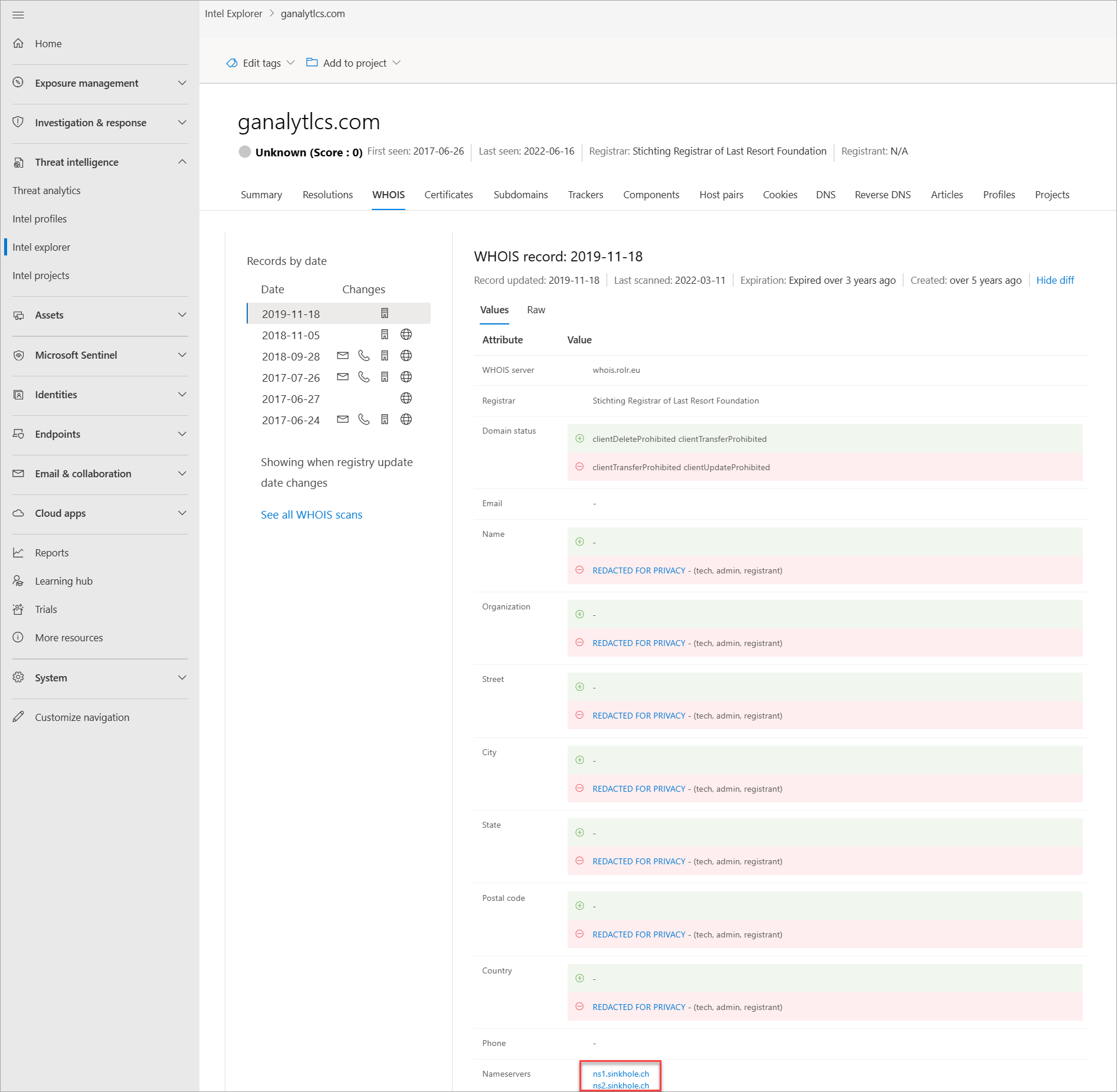

Miles de veces al día, los dominios se compran o transfieren entre individuos y organizaciones. El proceso es fácil, solo tarda unos minutos y puede ser tan bajo como $7, dependiendo del proveedor de registradores. Más allá de los detalles del pago, se debe proporcionar información adicional sobre sí mismos. Parte de esta información se almacena como parte de un registro WHOIS en el que se ha configurado el dominio. Esta acción se consideraría un registro de dominio público. Sin embargo, hay servicios de registro de dominio privado, donde se puede ocultar su información personal del registro WHOIS de su dominio. En estas situaciones, la información del propietario del dominio es segura y se reemplaza por la información de su registrador. Más grupos de actores realizan registros de dominio privado para dificultar a los analistas encontrar otros dominios que poseen. Defender TI proporciona varios conjuntos de datos para buscar la infraestructura compartida de los actores cuando los registros WHOIS no proporcionan clientes potenciales.

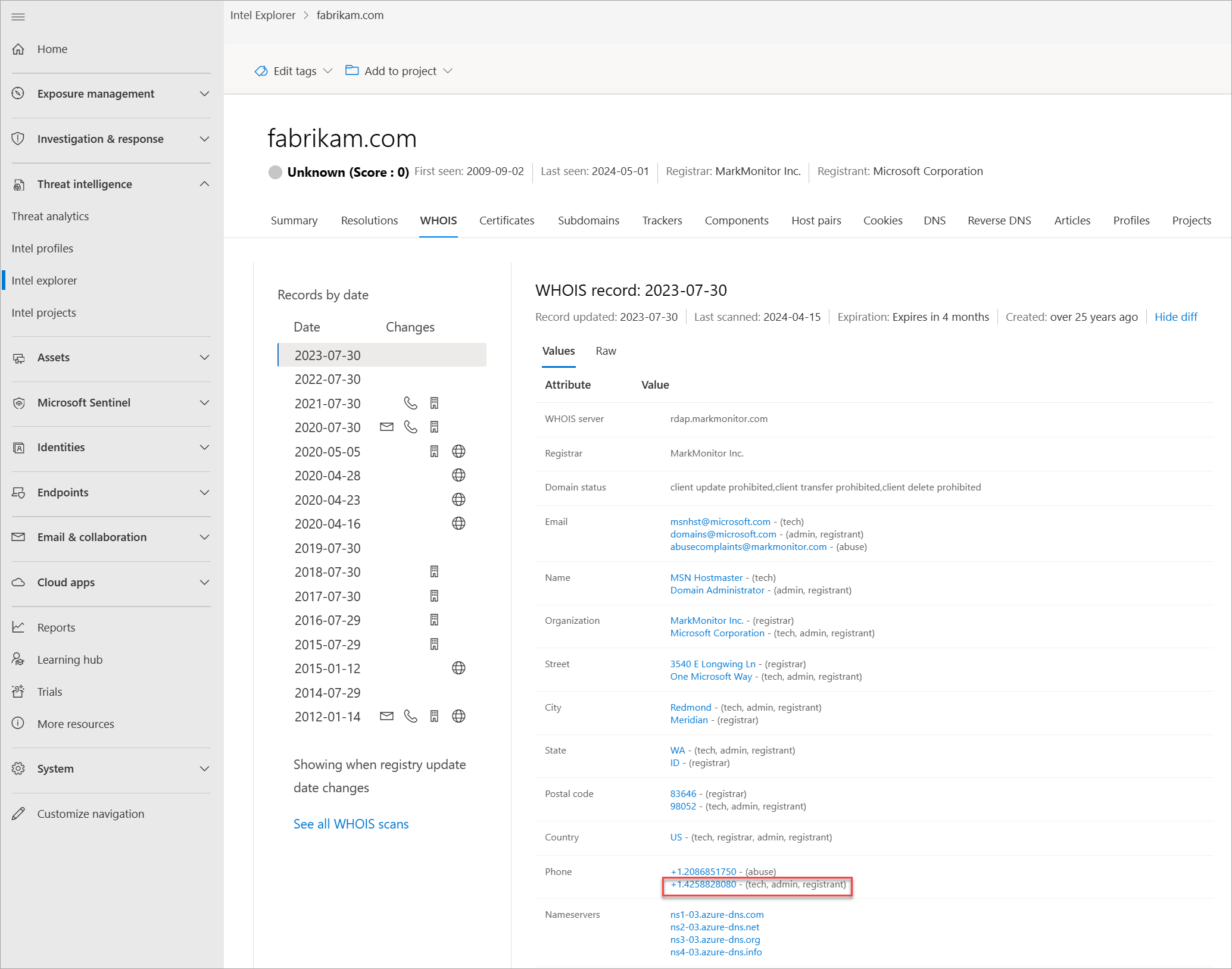

WHOIS es un protocolo que permite a cualquier usuario consultar información sobre un dominio, una dirección IP o una subred. Una de las funciones más comunes de WHOIS en la investigación de infraestructura de amenazas es identificar o conectar entidades dispares basadas en datos únicos compartidos dentro de los registros whois. Si alguna vez compró un dominio usted mismo, es posible que haya observado que el contenido solicitado a los registradores nunca se comprueba. De hecho, podrías haber puesto cualquier cosa en el registro (y muchas personas lo hacen), que luego se mostraría al mundo.

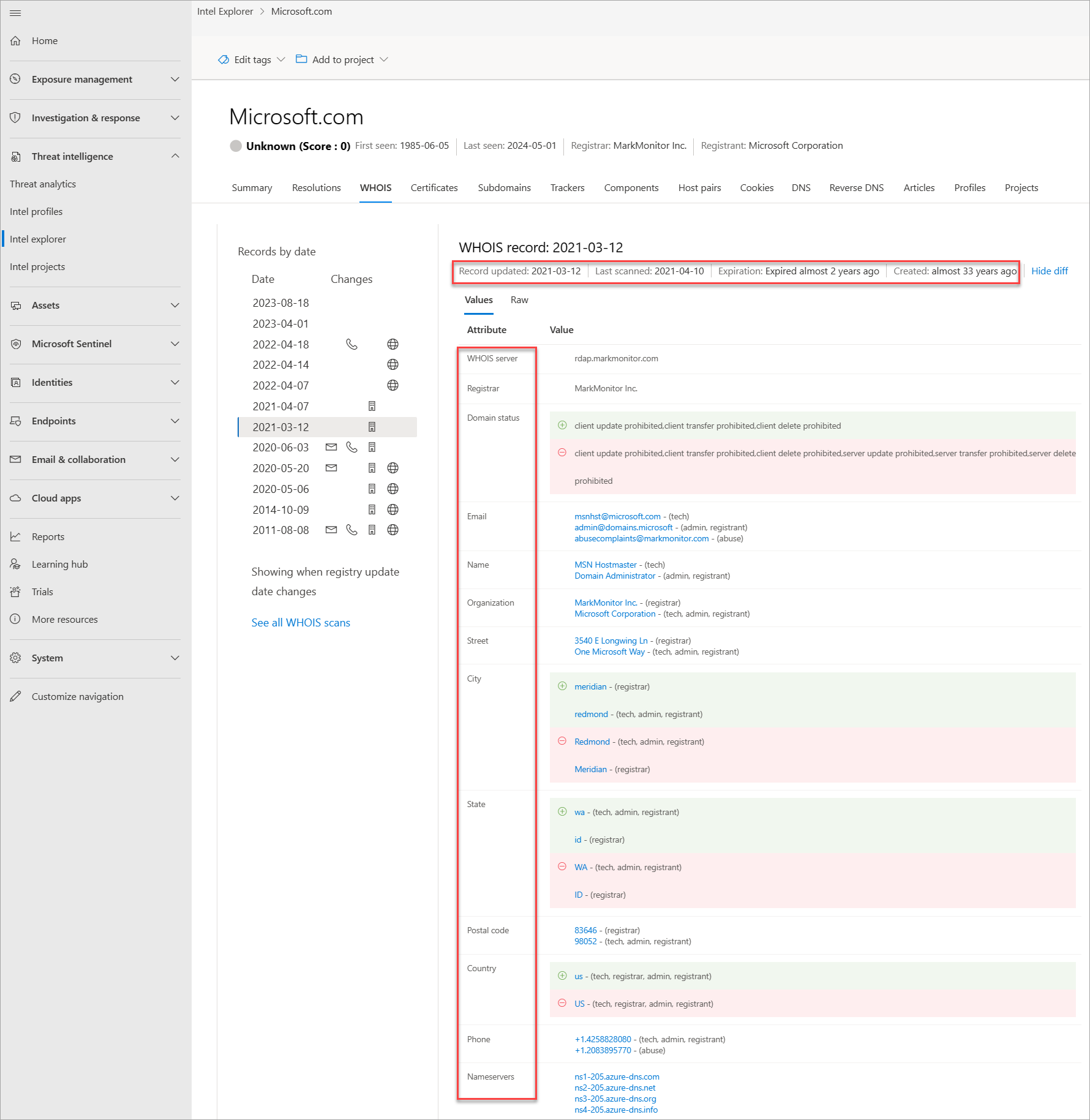

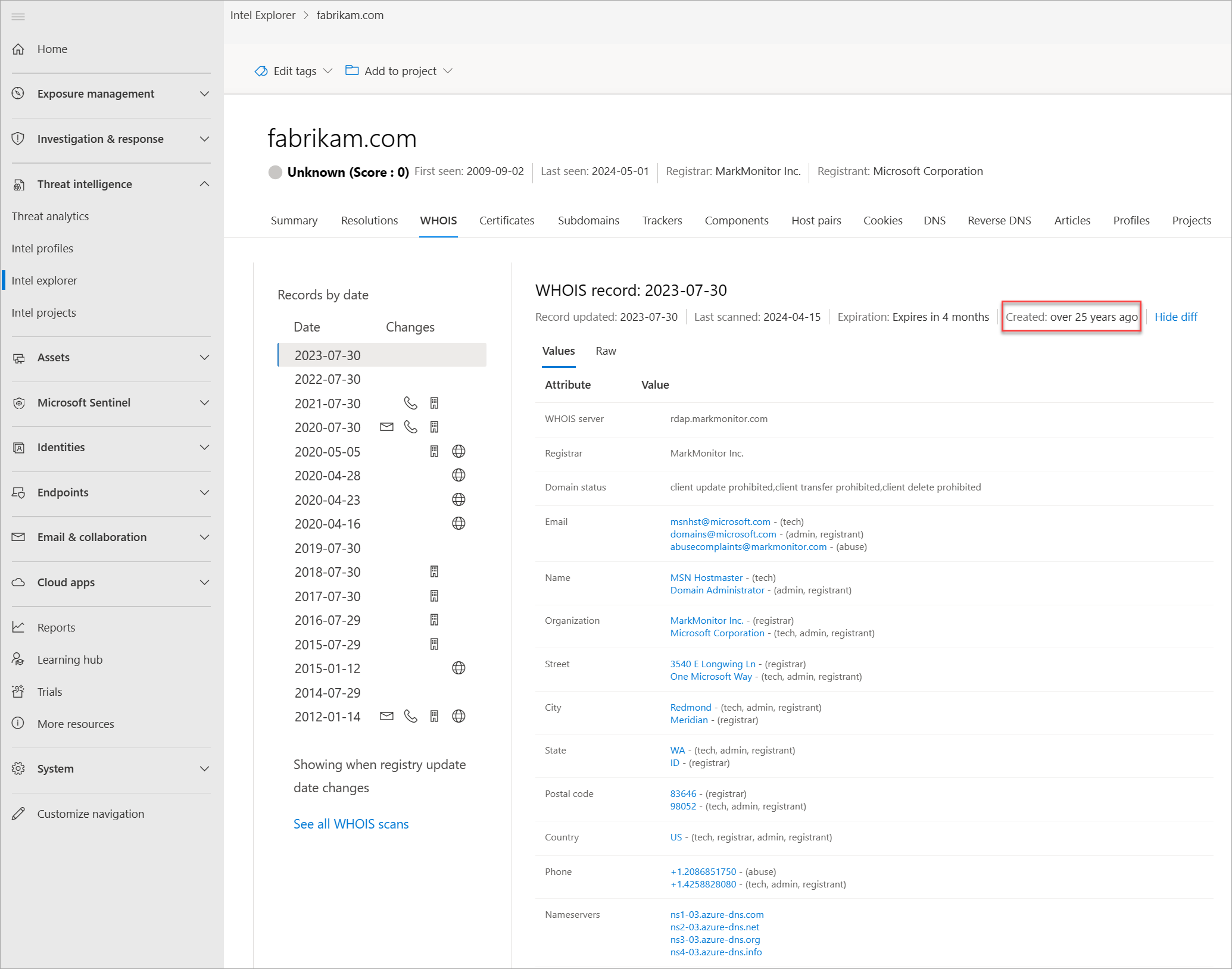

Cada registro whois tiene varias secciones diferentes, todas las cuales podrían incluir información diferente. Las secciones más comunes incluyen registrador, registrante, administrador y técnico, con cada una de ellas posiblemente correspondiente a un contacto diferente para el registro. Estos datos se duplican en la mayoría de las secciones en la mayoría de los casos, pero puede haber algunas ligeras discrepancias, especialmente si un actor cometió un error. Al ver la información de WHOIS en Ti de Defender, verá un registro condensado que desduplica los datos y nota parte del registro del que procede. Encontramos que este proceso acelera enormemente el flujo de trabajo del analista y evita pasar por alto los datos. La información de WHOIS de Defender TI cuenta con la tecnología de la base de datos WhoisIQ™.

Nuestros datos whois incluyen la siguiente información:

- Registro actualizado: Marca de tiempo que indica el día en que se actualizó por última vez un registro WHOIS.

- Último análisis: La fecha en que el sistema de TI de Defender examinó por última vez el registro

- Expiración: Fecha de expiración del registro, si está disponible

- Creado: La antigüedad del registro whois actual

- Servidor WHOIS: El servidor configurado por un registrador acreditado de LA ICANN para adquirir información actualizada sobre los dominios que están registrados en él

- Registrador: El servicio de registrador usado para registrar el artefacto

- Estado del dominio: Estado actual del dominio; un dominio "activo" está activo en Internet

- Email: todas las direcciones de correo electrónico que se encuentran en el registro whois y el tipo de contacto con cada uno está asociado (por ejemplo, administrador o técnico)

- Nombre: El nombre de los contactos dentro del registro y el tipo de contacto con el que cada uno está asociado

- Organización: El nombre de cualquier organización dentro del registro y el tipo de contacto con el que cada uno está asociado

- Calle: Cualquier dirección callejera asociada al registro y el tipo de contacto correspondiente

- Ciudad: Cualquier ciudad enumerada en una dirección asociada al registro y el tipo de contacto correspondiente

- Estado: Los estados enumerados en una dirección asociada al registro y el tipo de contacto correspondiente

- Código postal: Códigos postales enumerados en una dirección asociada al registro y el tipo de contacto correspondiente

- País: Todos los países o regiones enumerados en una dirección asociada al registro y el tipo de contacto correspondiente

- Teléfono: Cualquier número de teléfono que aparezca en el registro y el tipo de contacto correspondiente

- Servidores de nombres: Cualquier servidor de nombres asociado a la entidad registrada

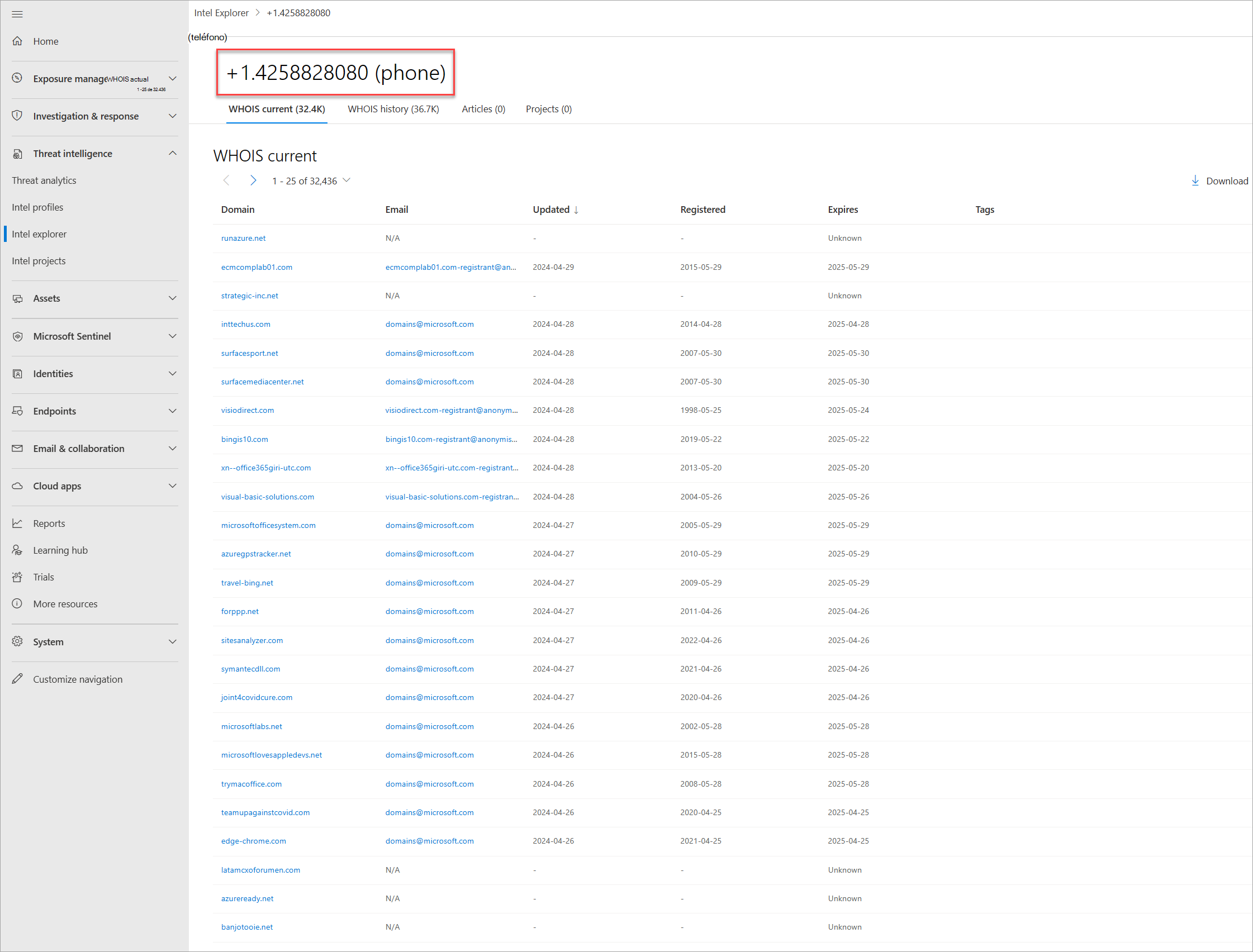

Búsquedas de WHOIS actuales

El repositorio WHOIS actual de Defender TI resalta todos los dominios de la colección WHOIS de Microsoft que están registrados y asociados al atributo whois de interés. Estos datos resaltan la fecha de registro y expiración del dominio, junto con la dirección de correo electrónico que se usa para registrar el dominio. Estos datos se muestran en la pestaña Búsqueda de WHOIS de la plataforma.

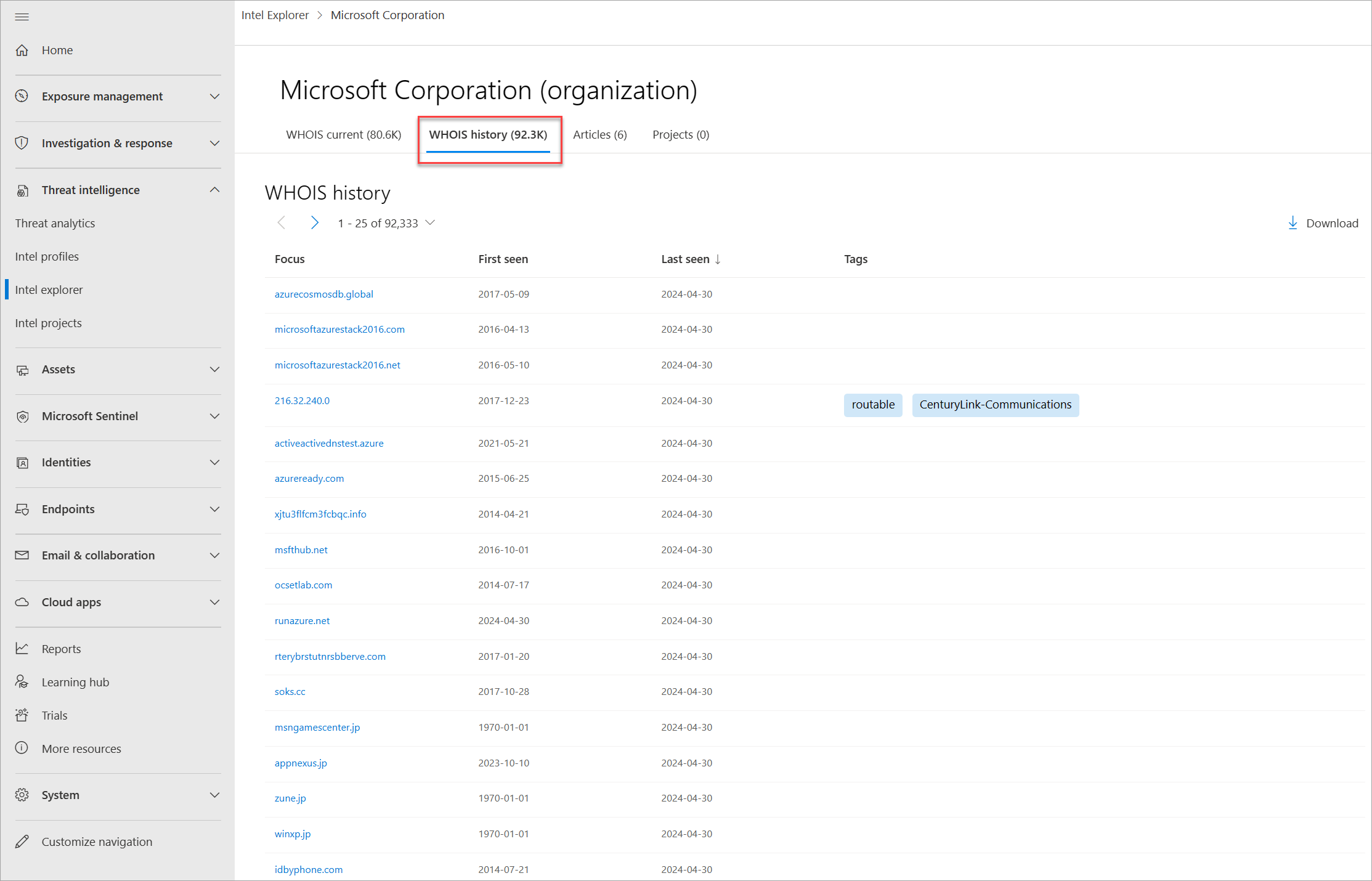

Búsquedas históricas de WHOIS

El repositorio de historial de WHOIS de Defender TI proporciona a los usuarios acceso a todas las asociaciones de dominio histórico conocidas a los atributos whois en función de las observaciones del sistema. Este conjunto de datos resalta todos los dominios asociados a un atributo que un usuario pivota para mostrar la primera vez y la última vez que observamos la asociación entre el dominio y el atributo consultados. Estos datos se muestran en una pestaña independiente junto a la pestaña whois actual .

Preguntas que este conjunto de datos podría ayudar a responder:

¿Cuántos años tiene el dominio?

¿Parece que la información está protegida por la privacidad?

¿Parece que alguno de los datos es único?

¿Qué servidores de nombres se usan?

¿Este dominio es un dominio de sumidero?

¿Es este dominio un dominio estacionado?

¿Es este dominio un dominio honeypot?

¿Hay alguna historia?

¿Hay correos electrónicos falsos de protección de privacidad?

¿Hay nombres falsos en el registro whois?

¿Se identifican otros IOC relacionados al buscar en valores WHOIS potencialmente compartidos entre dominios?

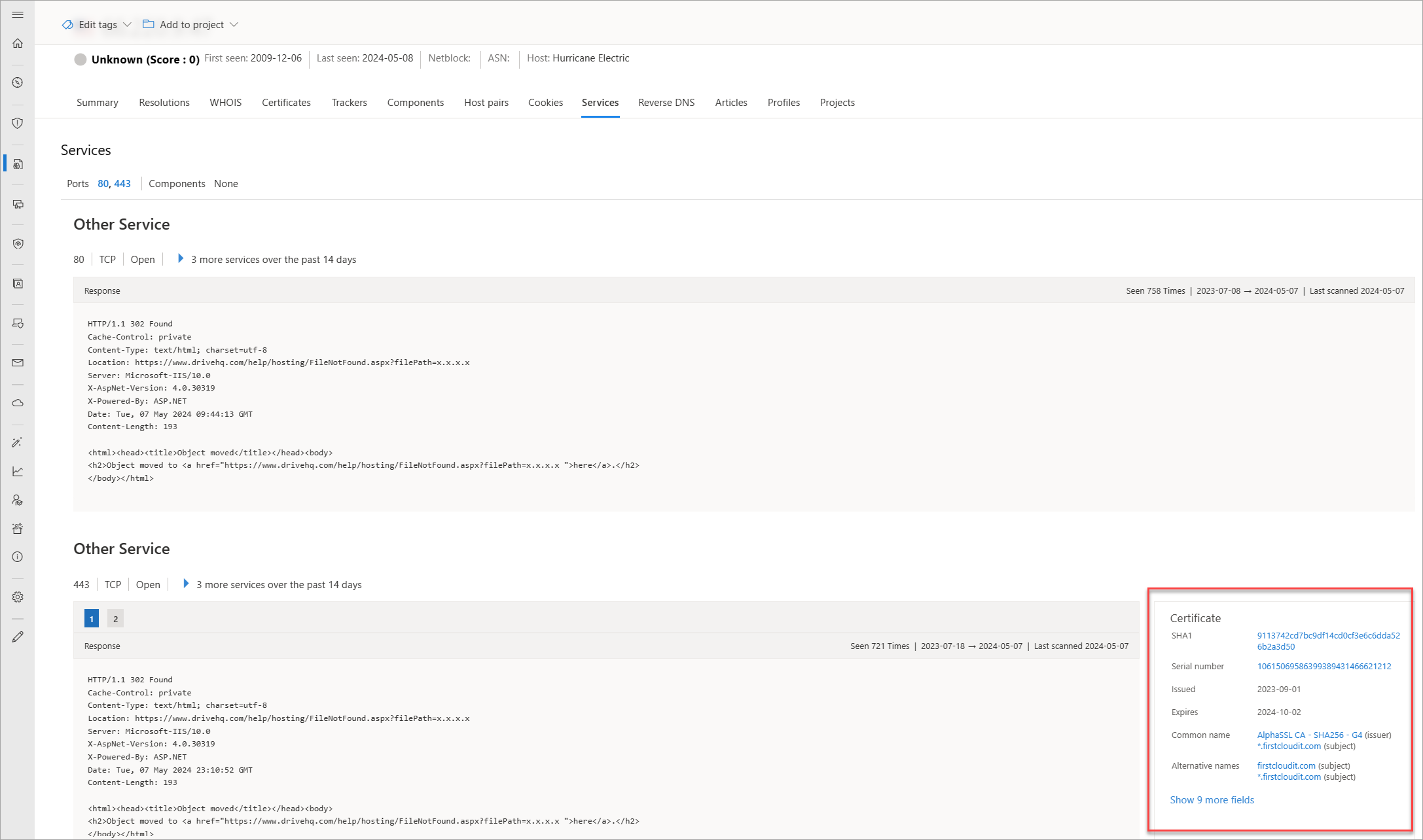

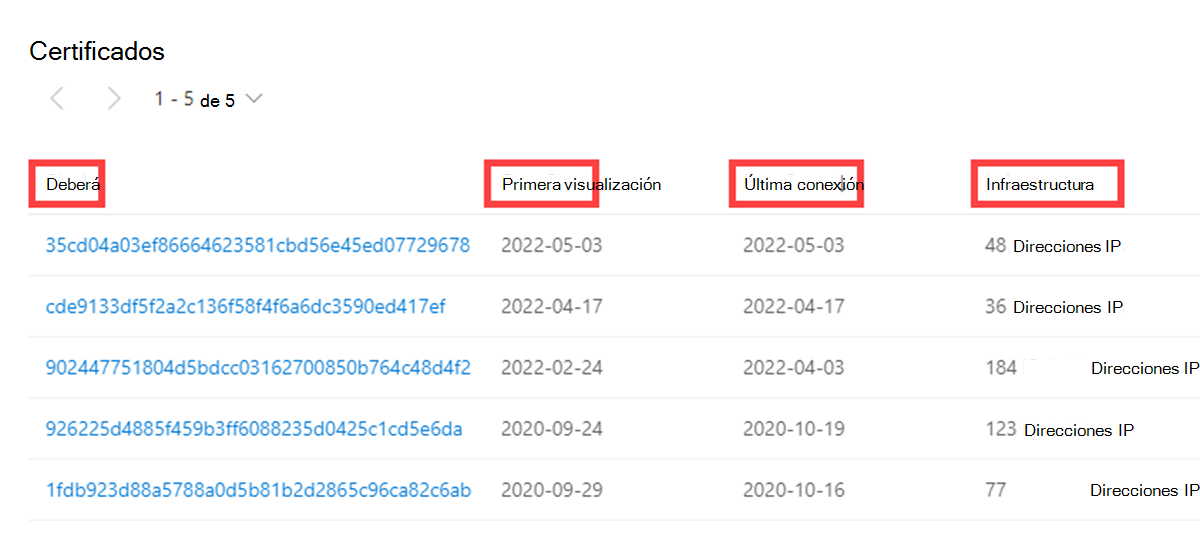

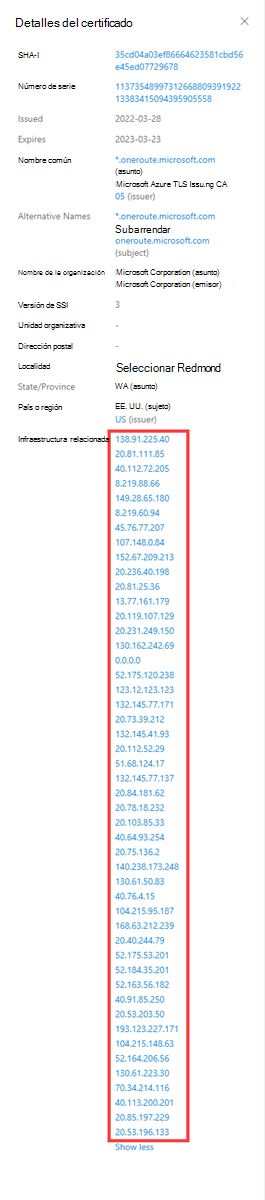

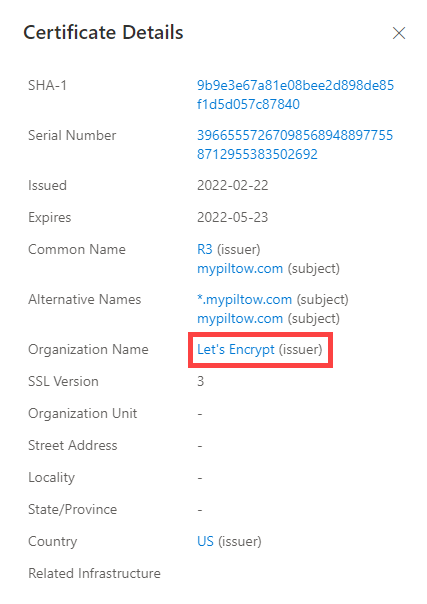

Certificados

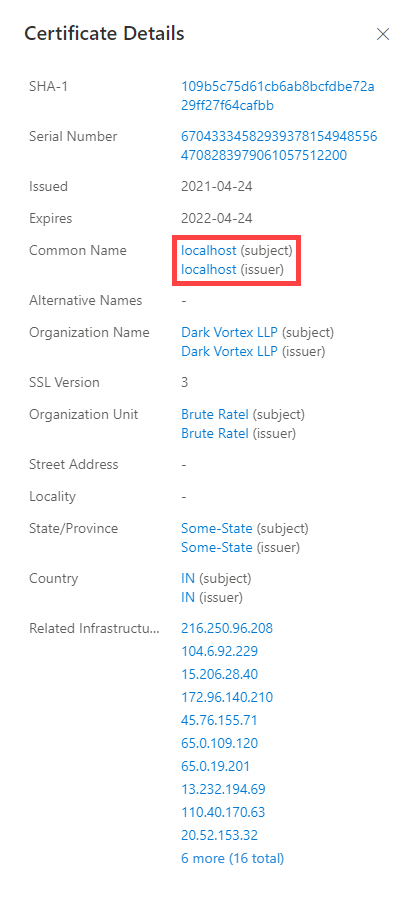

Además de proteger los datos, los certificados TLS son una manera fantástica de que los usuarios conecten una infraestructura de red dispare. Las técnicas de examen modernas nos permiten realizar solicitudes de datos en cada nodo de Internet en cuestión de horas. En otras palabras, podemos asociar un certificado a una dirección IP que lo hospede con facilidad y regularidad.

Al igual que un registro WHOIS, los certificados TLS requieren que el usuario proporcione información para generar el producto final. Aparte del dominio, el certificado TLS incluye para quién se crea el certificado (a menos que se autofirme). El usuario puede componer la información adicional. Donde los usuarios de Microsoft ven el mayor valor de los certificados TLS no son necesariamente los datos únicos que alguien podría usar al generar el certificado, sino dónde se hospeda.

Para acceder a un certificado TLS, debe asociarse a un servidor web y exponerse a través de un puerto determinado (con mayor frecuencia, 443). Con los exámenes masivos de Internet semanalmente, es posible examinar todas las direcciones IP y obtener cualquier certificado hospedado para crear un repositorio histórico de datos de certificado. Tener una base de datos de direcciones IP para asignaciones de certificados TLS proporciona una manera de identificar las superposiciones en la infraestructura.

Para ilustrar aún más este concepto, imagine que un actor configura un servidor con un certificado TLS autofirmado. Después de varios días, los defensores se vuelven sabios en su infraestructura y bloquean el servidor web que hospeda contenido malintencionado. En lugar de destruir todo su trabajo duro, el actor simplemente copia todo el contenido (incluido el certificado TLS) y los coloca en un nuevo servidor. Como usuario, ahora puede establecer una conexión con el valor SHA-1 único del certificado y decir que ambos servidores web (uno bloqueado, otro desconocido) están conectados de alguna manera.

Lo que hace que los certificados TLS sean más valiosos es que son capaces de hacer conexiones que los datos pasivos de DNS o WHOIS podrían perder. Esto significa más formas de correlacionar una posible infraestructura malintencionada e identificar posibles errores de seguridad operativos de los actores. Defender TI ha recopilado más de 30 millones de certificados desde 2013 y le proporciona las herramientas para realizar correlaciones en el contenido y el historial de certificados.

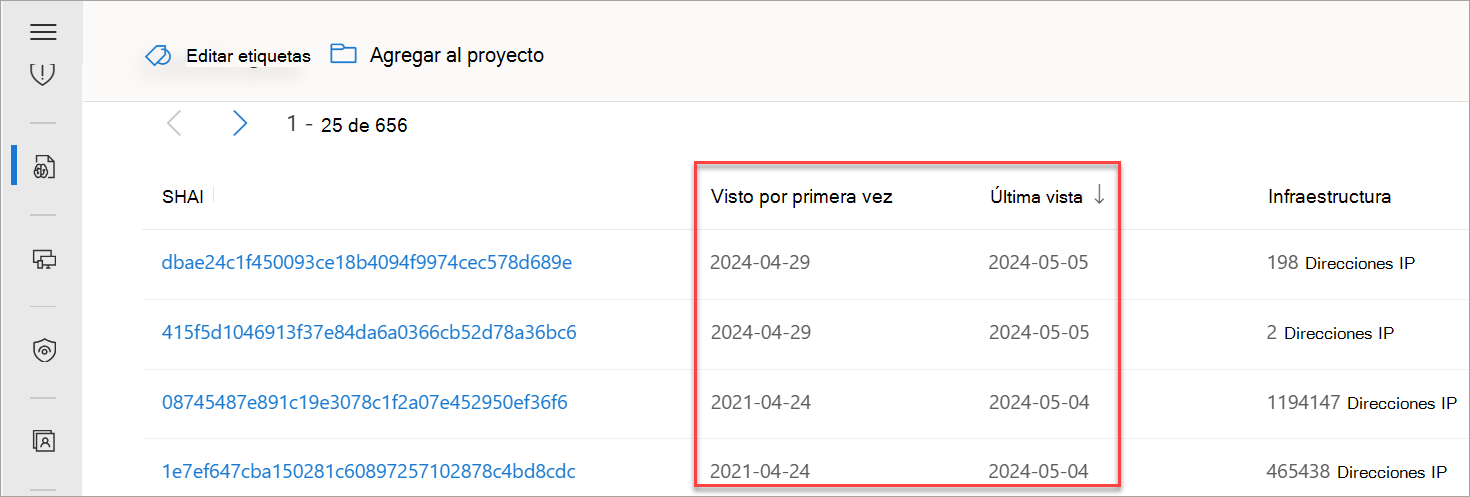

Los certificados TLS son archivos que enlazan digitalmente una clave criptográfica a un conjunto de detalles proporcionados por el usuario. Defender TI usa técnicas de análisis de Internet para recopilar asociaciones de certificados TLS de direcciones IP en varios puertos. Estos certificados se almacenan dentro de una base de datos local y nos permiten crear una escala de tiempo para donde apareció un certificado TLS determinado en Internet.

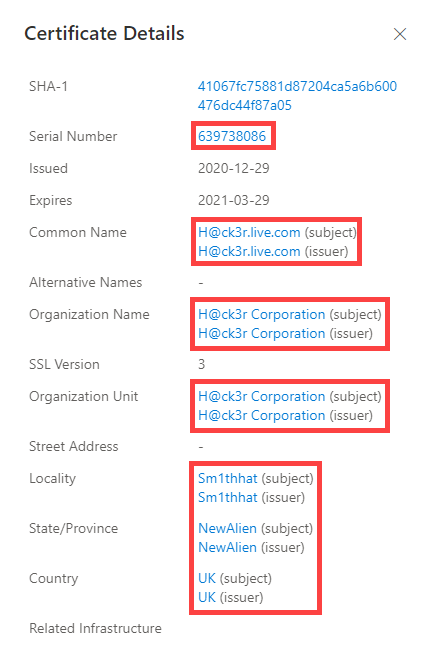

Nuestros datos de certificado incluyen la siguiente información:

- Sha1: Hash del algoritmo SHA-1 para un recurso de certificado TLS

- Visto por primera vez: Marca de tiempo que muestra la fecha en que observamos por primera vez este certificado en un artefacto

- Última vez que se ha visto: Marca de tiempo que muestra la fecha en que se observó por última vez este certificado en un artefacto.

- Infraestructura: Cualquier infraestructura relacionada asociada al certificado

Al expandir un hash SHA-1, verá los detalles siguientes:

- Número de serie: Número de serie asociado a un certificado TLS

- Emitido: Fecha en que se emitió un certificado

- Expira: Fecha en que expira un certificado

- Nombre común del firmante: Nombre común del firmante para los certificados TLS asociados

- Nombre común del emisor: Nombre común del emisor para los certificados TLS asociados

- Nombres alternativos del firmante: Cualquier nombre común alternativo para el certificado

- Nombres alternativos del emisor: Cualquier otro nombre del emisor

- Nombre de la organización del firmante: La organización vinculada al registro de certificados TLS

- Nombre de la organización del emisor: Nombre de la organización que orquestó el problema de un certificado

- Versión ssl: Versión de SSL/TLS con la que se registró el certificado

- Unidad de organización del sujeto: Metadatos opcionales que indican el departamento de una organización responsable del certificado

- Unidad de organización del emisor: Información adicional sobre la organización que emite el certificado

- Dirección de la calle del sujeto: La dirección de la calle donde se encuentra la organización

- Dirección de la calle del emisor: La dirección de la calle donde se encuentra la organización del emisor

- Localidad del sujeto: La ciudad donde se encuentra la organización

- Localidad del emisor: La ciudad donde se encuentra la organización del emisor

- Estado o provincia del asunto: Estado o provincia en el que se encuentra la organización

- Estado o provincia del emisor: Estado o provincia en el que se encuentra la organización del emisor

- País sujeto: País o región donde se encuentra la organización

- País emisor: País o región donde se encuentra la organización del emisor

- Infraestructura relacionada: Cualquier infraestructura relacionada asociada al certificado

Preguntas que este conjunto de datos podría ayudar a responder:

¿Con qué otra infraestructura se ha observado este certificado asociado?

¿Hay puntos de datos únicos en el certificado que sirvan como buenos puntos de pivote?

¿El certificado está autofirmado?

¿El certificado es de un proveedor gratuito?

¿En qué período de tiempo se ha observado el certificado en uso?

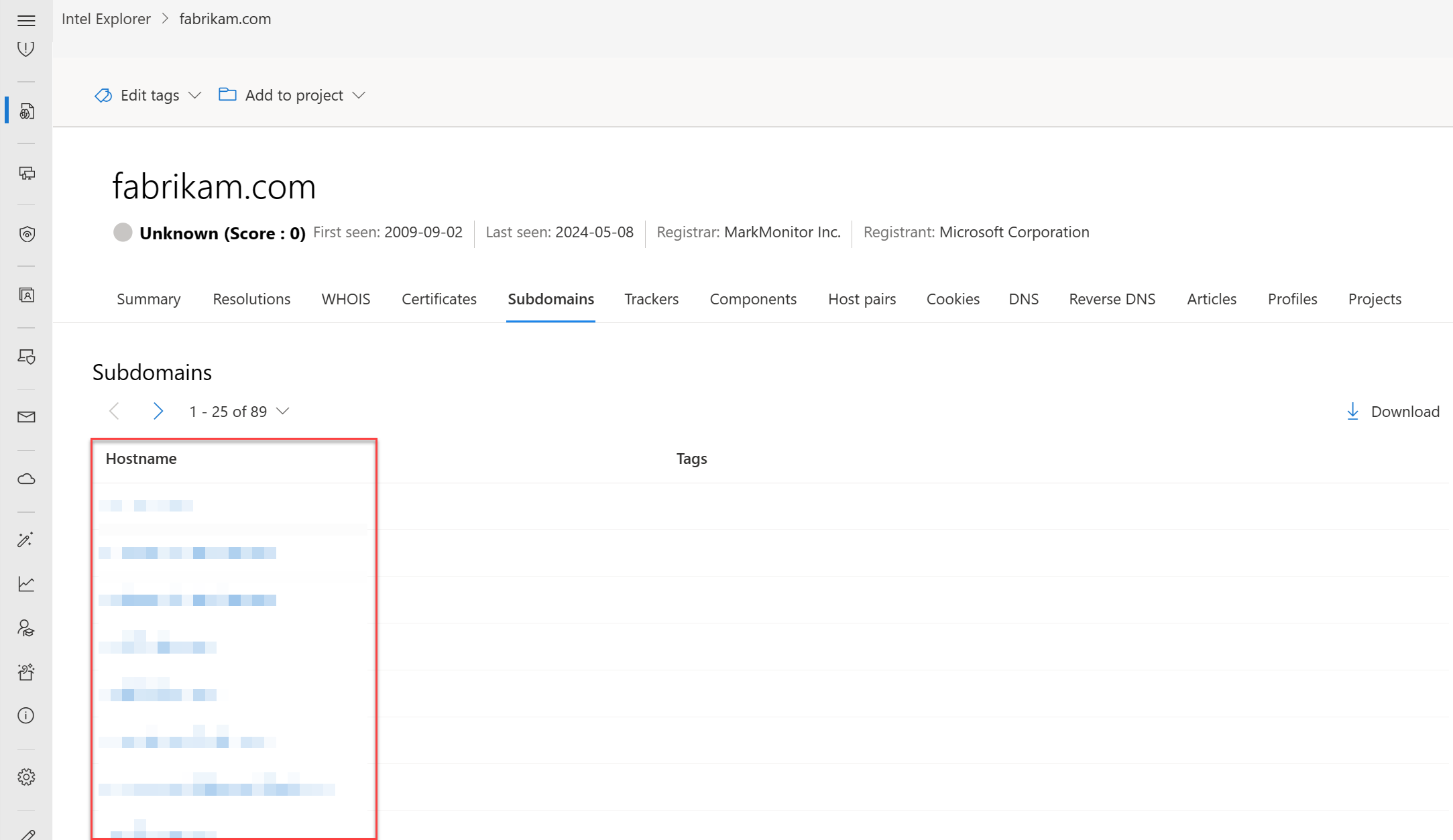

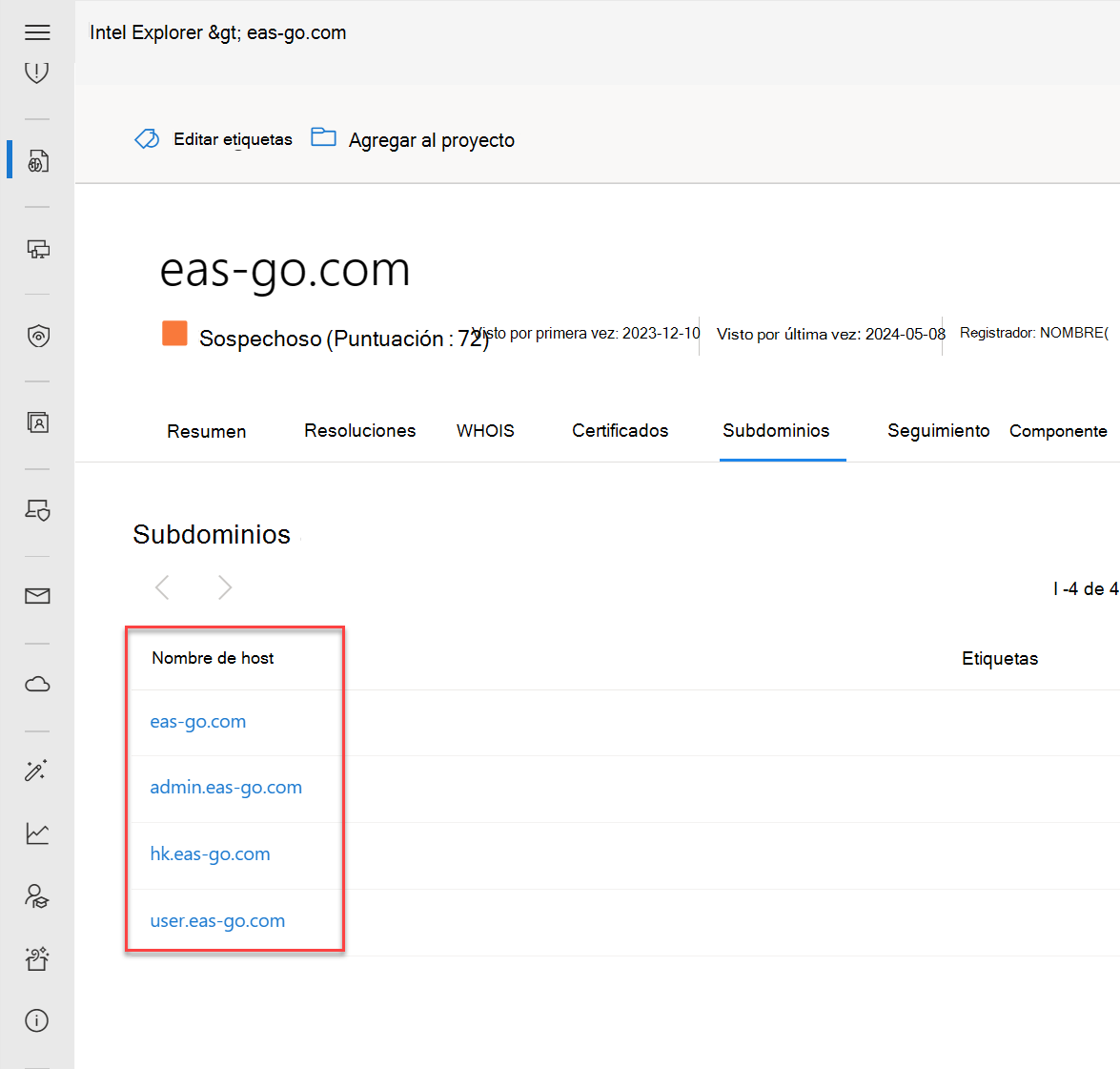

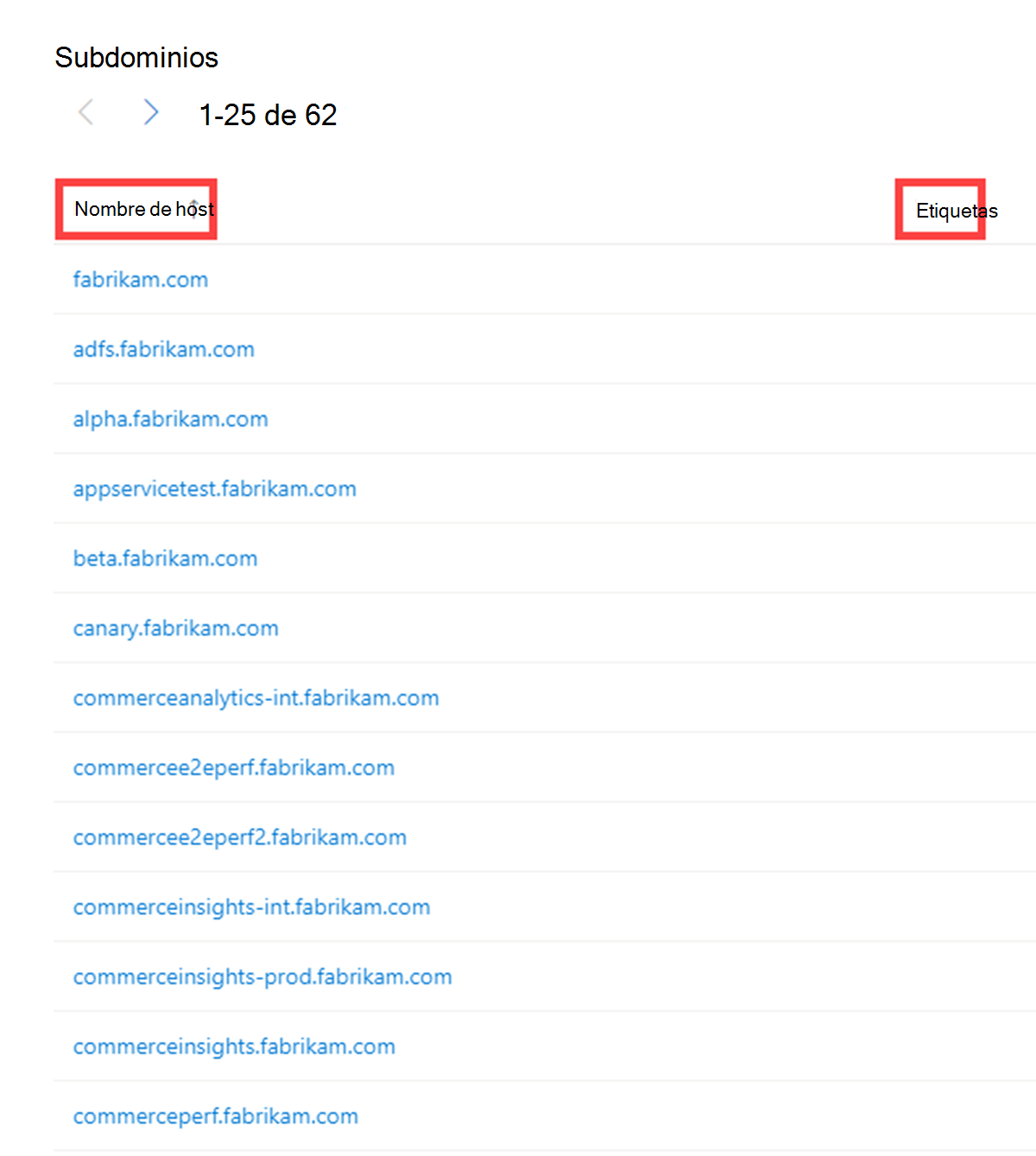

Subdominios

Un subdominio es un dominio de Internet que forma parte de un dominio principal. Los subdominios también se conocen como "hosts". Por ejemplo, learn.microsoft.com es un subdominio de microsoft.com. Para cada subdominio, podría haber un nuevo conjunto de direcciones IP a las que se resuelve el dominio, que podrían ser excelentes orígenes de datos para buscar la infraestructura relacionada.

Nuestros datos de subdominio incluyen la siguiente información:

- Nombre de host: subdominio asociado al dominio en el que se ha buscado

- Etiquetas: todas las etiquetas aplicadas a este artefacto en TI de Defender

Preguntas que este conjunto de datos podría ayudar a responder:

¿Hay más subdominios asociados al dominio de nivel superior?

¿Alguno de los subdominios está asociado a actividad malintencionada?

Si soy propietario de este dominio, ¿alguno de los subdominios parece desconocido?

¿Hay algún patrón en los subdominios enumerados que estén asociados a otros dominios malintencionados?

¿La dinamización de cada subdominio revela un nuevo espacio de direcciones IP no asociado anteriormente al destino?

¿Qué otra infraestructura no relacionada puedo encontrar que no coincide con el dominio raíz?

Seguidores

Los rastreadores son códigos o valores únicos que se encuentran en las páginas web y, a menudo, se usan para realizar un seguimiento de la interacción del usuario. Estos códigos se pueden usar para correlacionar un grupo dispare de sitios web con una entidad central. A menudo, los actores de amenazas copian el código fuente del sitio web de una víctima que buscan suplantar para una campaña de phishing. Rara vez se toman el tiempo para quitar estos identificadores, lo que podría permitir a los usuarios identificar estos sitios fraudulentos mediante el conjunto de datos Trackers de Defender TI. Los actores también pueden implementar identificadores de seguimiento para ver el éxito de sus campañas de ataque. Esta actividad es similar a la forma en que los vendedores usan identificadores de SEO, como un identificador de seguimiento de Google Analytics, para realizar un seguimiento del éxito de su campaña de marketing.

Nuestro conjunto de datos de seguimiento incluye identificadores de proveedores como Google, Yandex, Mixpanel, New Relic y Clicky, y continúa creciendo. Incluye la siguiente información:

- Nombre de host: nombre de host que hospeda la infraestructura donde se detectó el seguimiento

- Primera vista: marca de tiempo de la fecha en que Microsoft observó por primera vez este seguimiento en el artefacto

- Última vista: marca de tiempo de la fecha en que Microsoft observó por última vez este seguimiento en el artefacto

- Tipo: tipo de seguimiento que se detectó (por ejemplo, GoogleAnalyticsID o JarmHash)

- Valor: valor de identificación para el rastreador

- Etiquetas: todas las etiquetas aplicadas a este artefacto en TI de Defender

![]()

Preguntas que este conjunto de datos podría ayudar a responder:

¿Hay otros recursos que usen los mismos identificadores de análisis?

¿Estos recursos están asociados a la organización o están intentando realizar un ataque de infracción?

¿Hay superposición entre los rastreadores: se comparten con otros sitios web?

¿Cuáles son los tipos de rastreadores que se encuentran en la página web?

¿Cuál es el período de tiempo para los rastreadores?

¿Cuál es la frecuencia de cambio para los valores de seguimiento: vienen, van o permanecen?

¿Hay seguimientos que vinculen al software de clonación de sitios web (por ejemplo, MarkOfTheWeb o HTTrack)?

¿Hay seguimientos que vinculen a malware malintencionado del servidor de comandos y control (C2) (por ejemplo, JARM)?

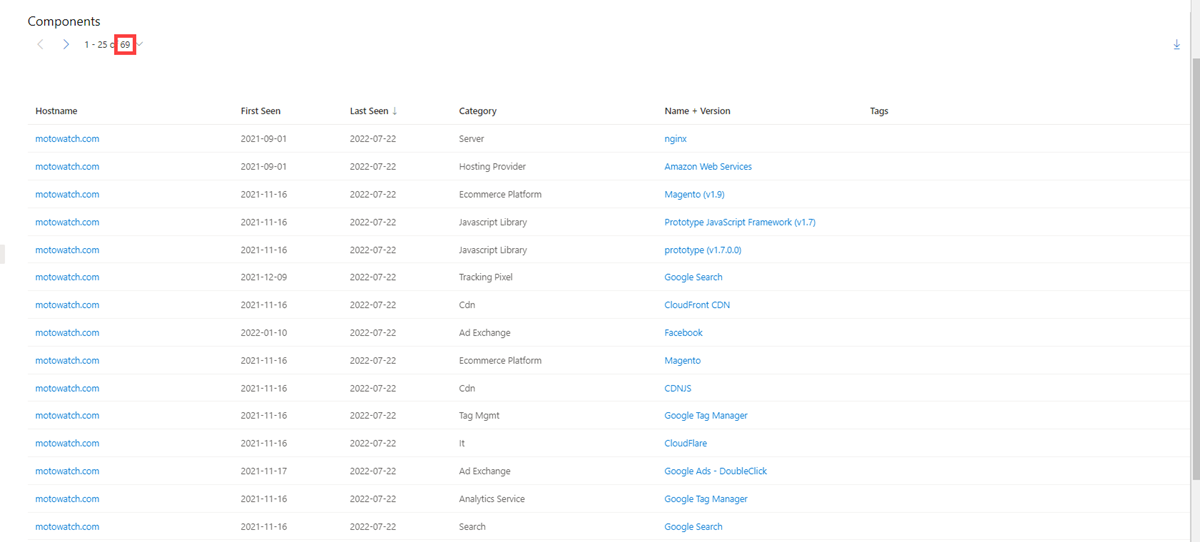

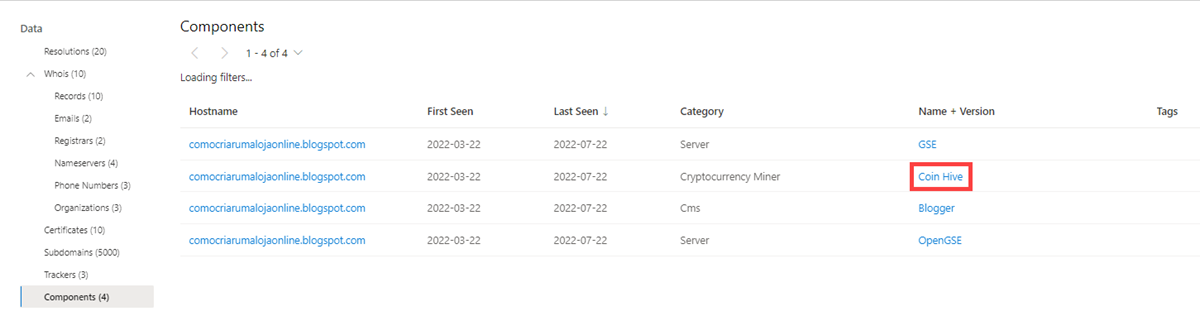

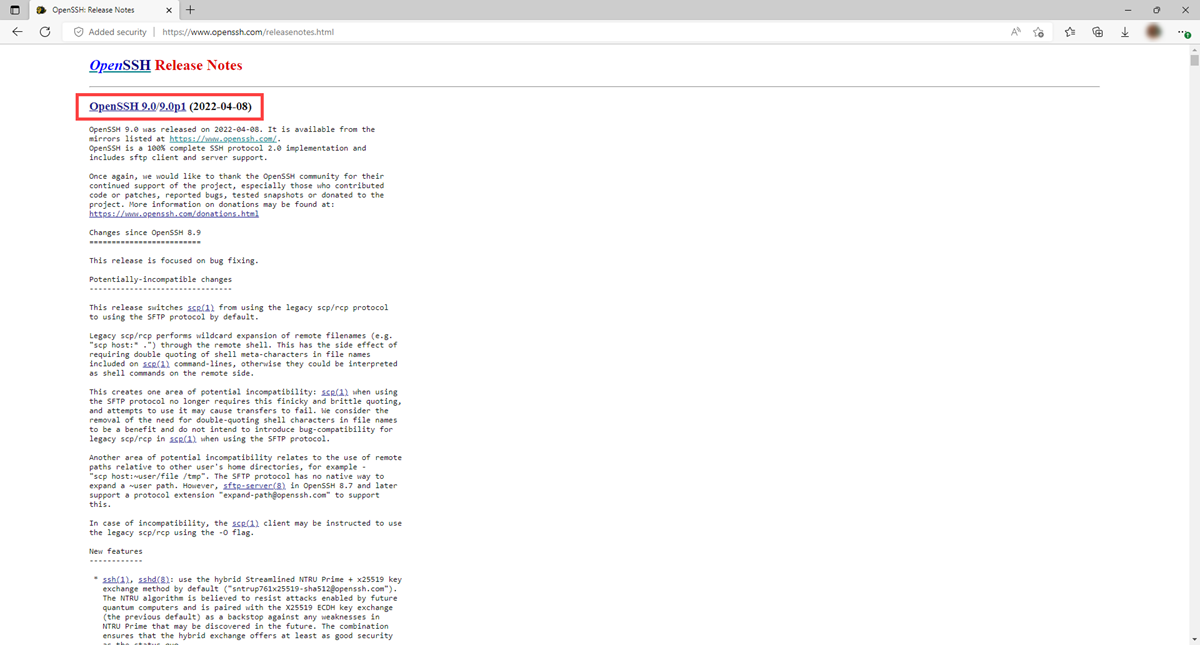

Componentes

Los componentes web son detalles que describen una página web o una infraestructura de servidor obtenida de Microsoft que realiza un rastreo o examen web. Estos componentes le permiten comprender la composición de una página web o la tecnología y los servicios que impulsan una infraestructura específica. La dinamización de componentes únicos puede encontrar la infraestructura de los actores u otros sitios en peligro. También puede comprender si un sitio web puede ser vulnerable a un ataque específico o a un riesgo en función de las tecnologías que ejecuta.

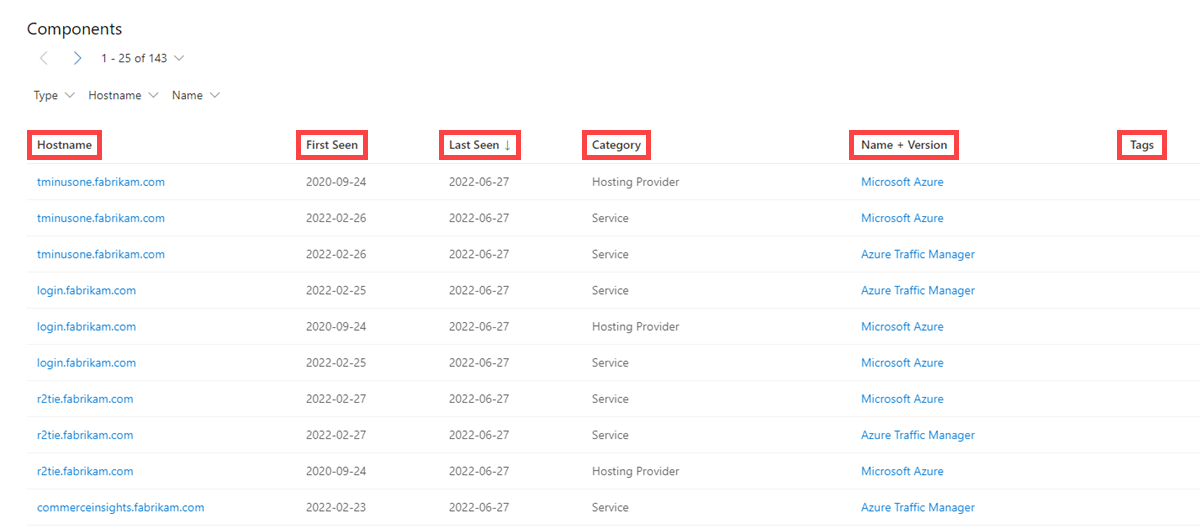

Nuestros datos de componentes incluyen la siguiente información:

- Nombre de host: Nombre de host que hospeda la infraestructura donde se detectó el componente

- Visto por primera vez: Marca de tiempo de la fecha en que Microsoft observó por primera vez este componente en el artefacto

- Última vez que se ha visto: Marca de tiempo de la fecha en que Microsoft observó por última vez este componente en el artefacto

- Categoría: Tipo de componente detectado (por ejemplo, sistema operativo, marco de trabajo, acceso remoto o servidor)

- Nombre y versión: El nombre del componente y la versión que se ejecutan en el artefacto (por ejemplo, Microsoft IIS (v8.5))

- Etiquetas: todas las etiquetas aplicadas a este artefacto en TI de Defender

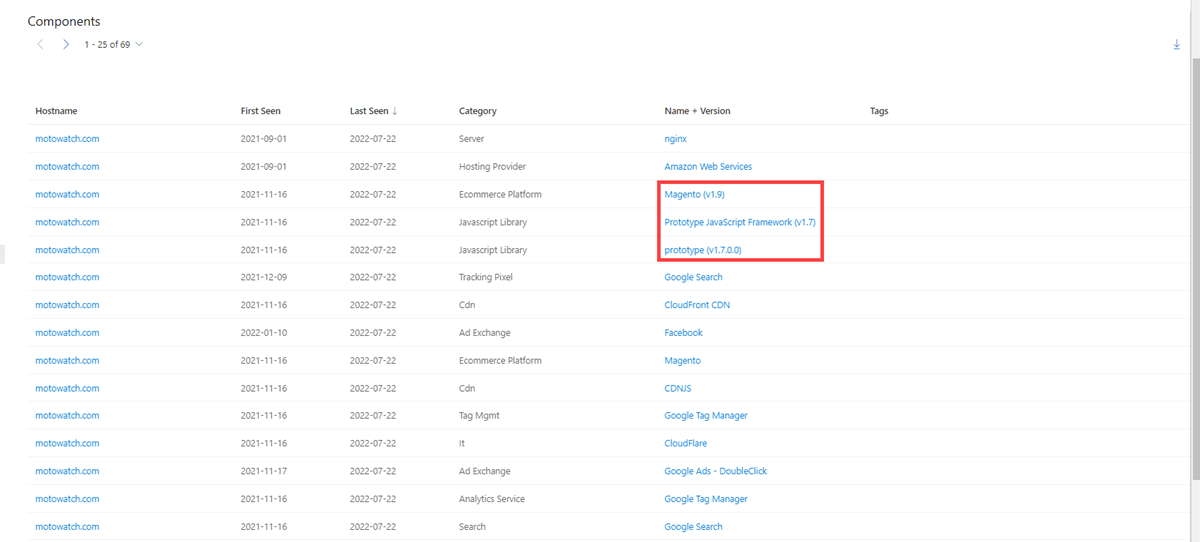

Preguntas que este conjunto de datos podría ayudar a responder:

¿Qué infraestructura vulnerable estoy usando?

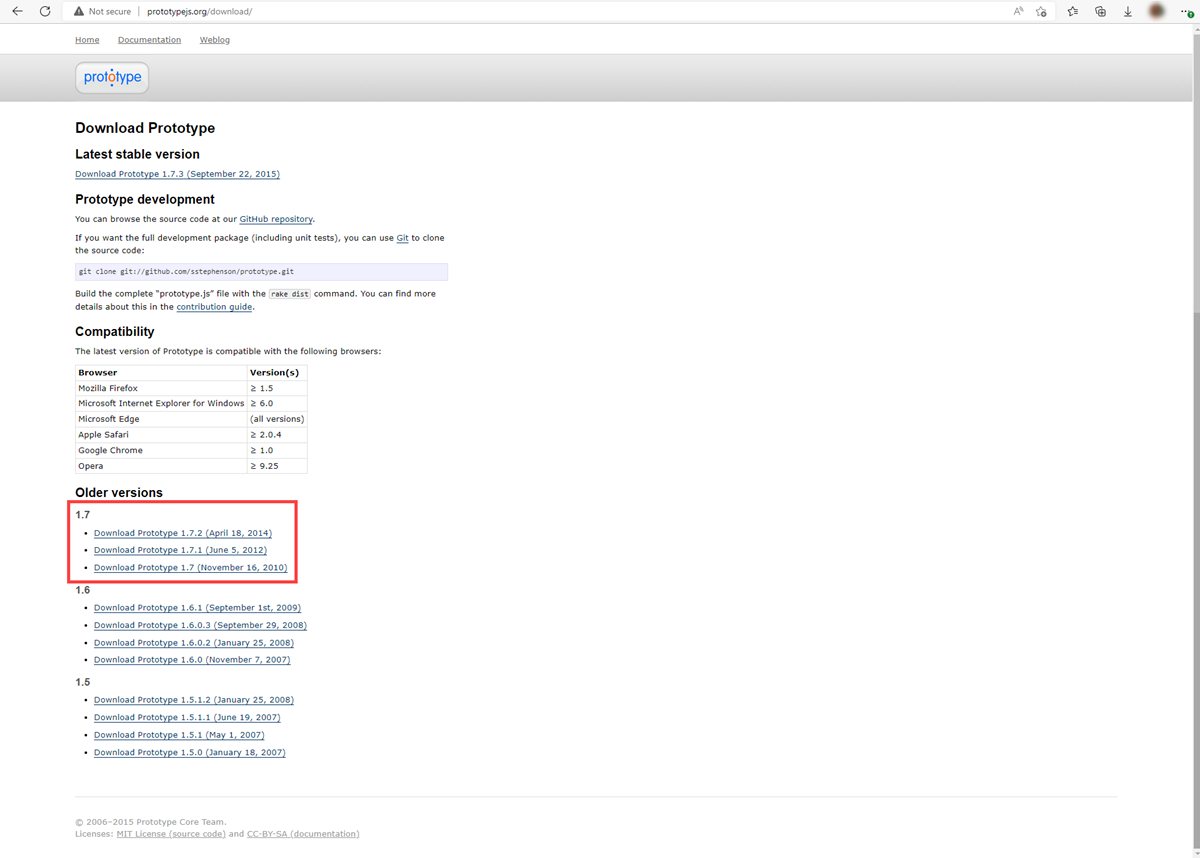

Magento v1.9 es tan anticuado que Microsoft no pudo encontrar documentación confiable para esa versión en particular.

¿Qué componentes web únicos usa el actor de amenazas que puede realizar un seguimiento de ellos a otros dominios?

¿Hay algún componente marcado como malintencionado?

¿Cuántos componentes web se identificaron?

¿Hay alguna tecnología única o extraña que no se vea con frecuencia?

¿Hay alguna versión falsa de tecnologías específicas?

¿Cuál es la frecuencia de los cambios en los componentes web, a menudo o con poca frecuencia?

¿Se sabe que se ha abusado de alguna biblioteca sospechosa?

¿Hay alguna tecnología con vulnerabilidades asociadas a ellas?

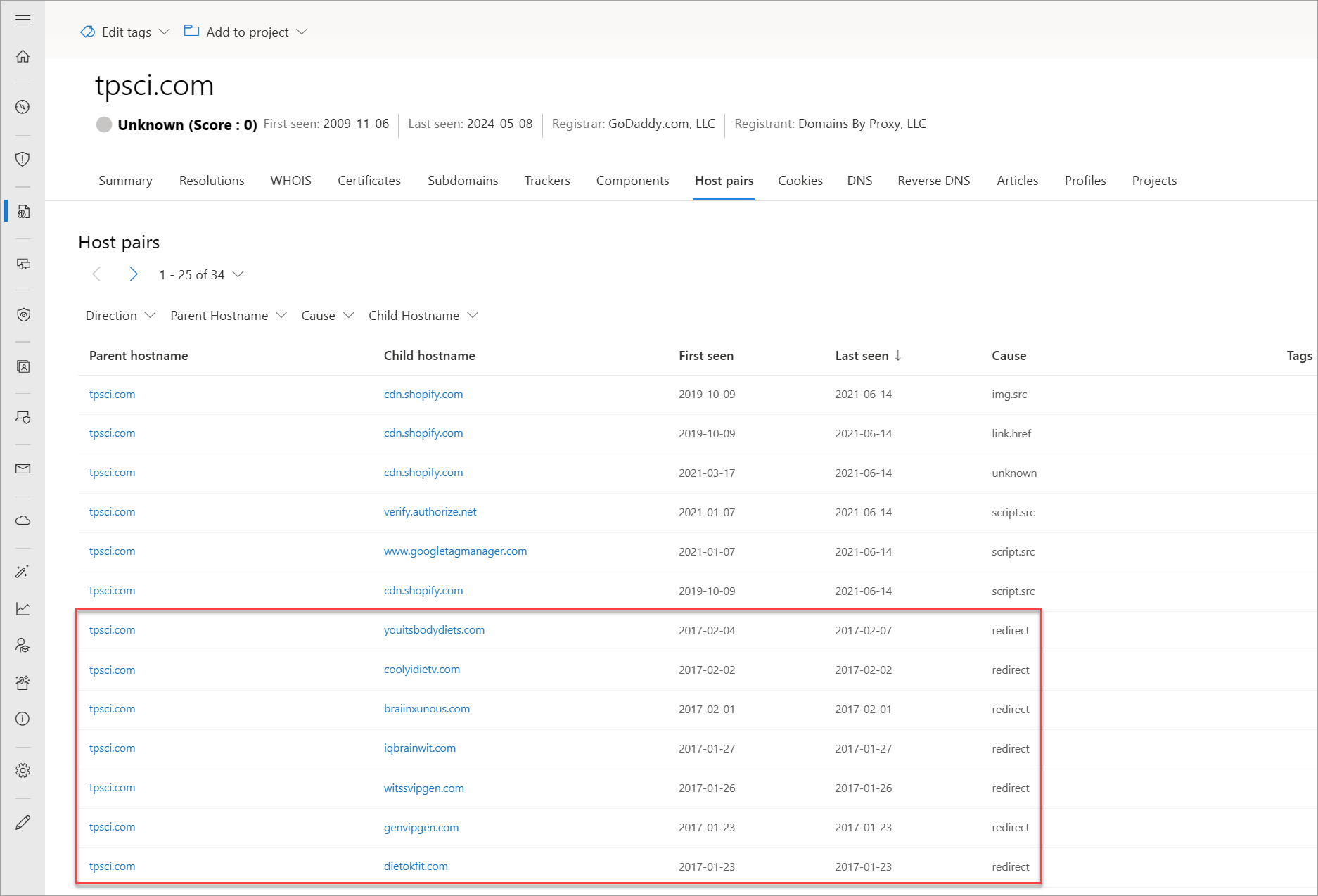

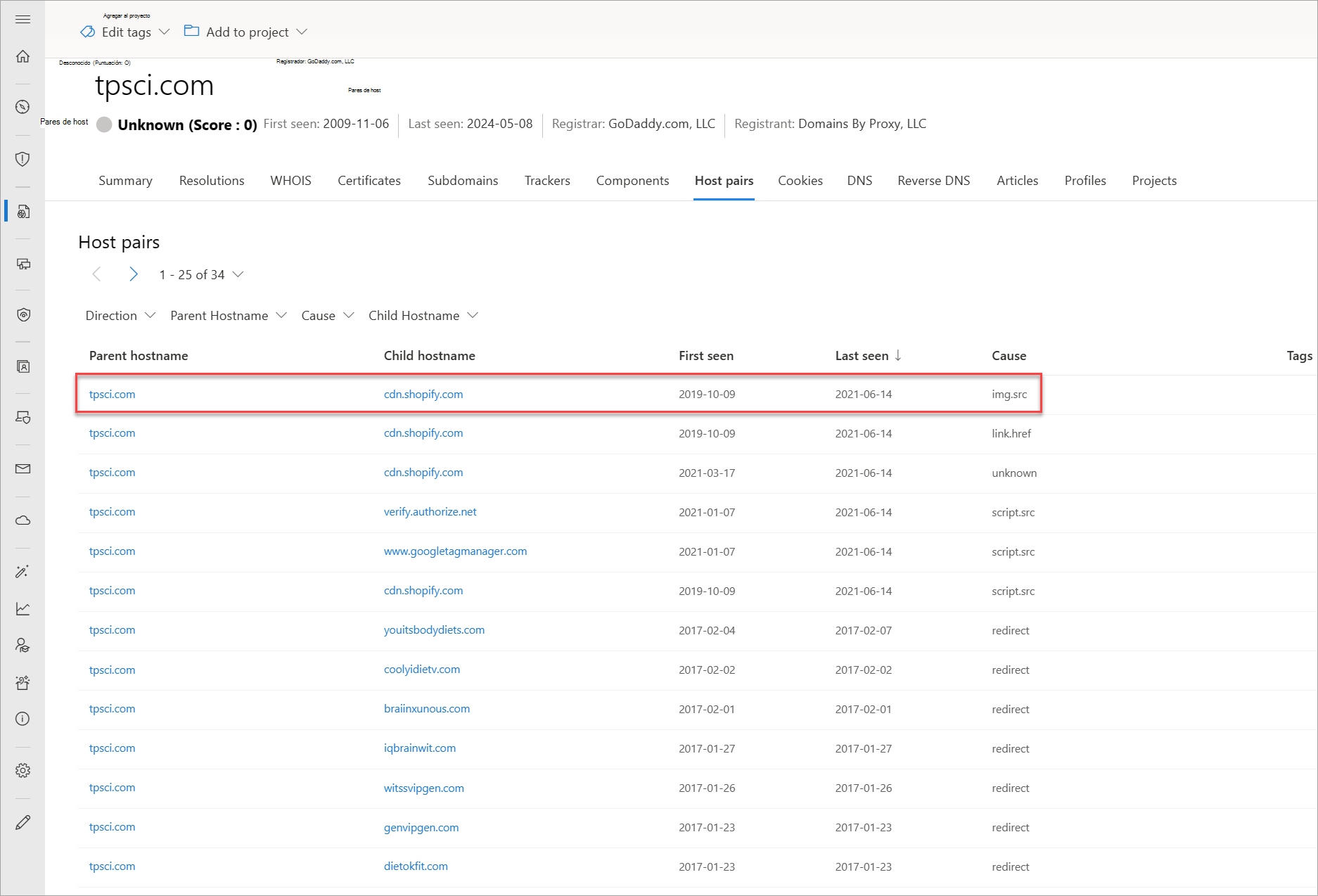

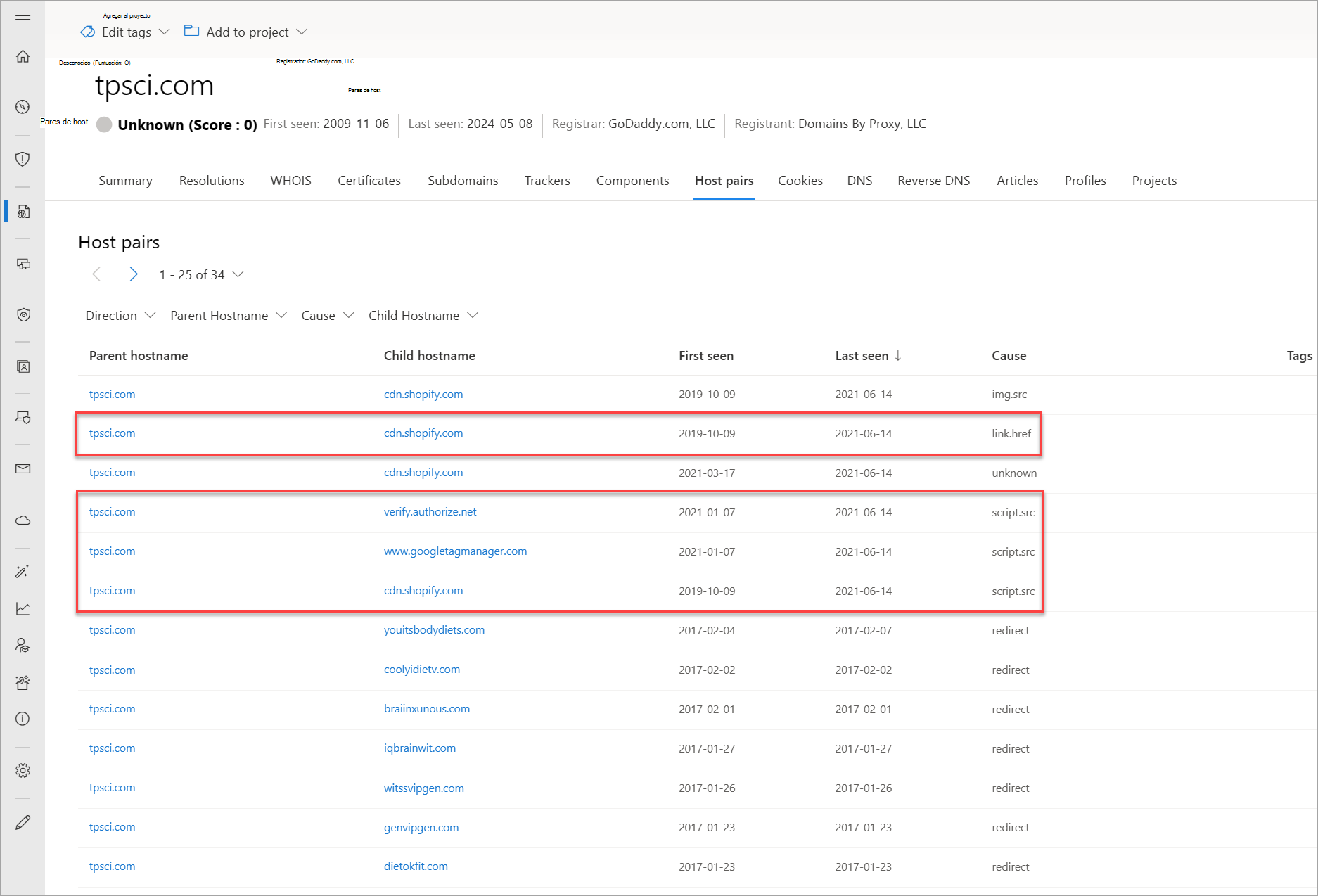

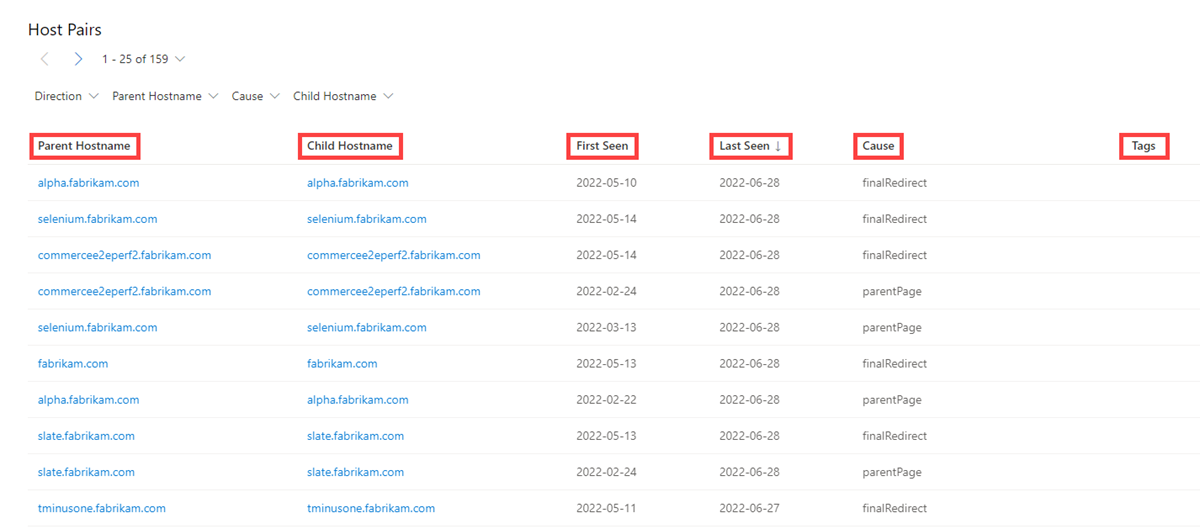

Pares de host

Los pares de host son dos partes de la infraestructura (un elemento primario y un elemento secundario) que comparten una conexión observada desde el rastreo web de un usuario virtual. La conexión podría oscilar entre un redireccionamiento de nivel superior (HTTP 302) y algo más complejo como un iFrame o una referencia de origen de script.

Nuestros datos de par de host incluyen la siguiente información:

- Nombre de host primario: host que hace referencia a un recurso o que "se está llegando" al host secundario.

- Nombre de host secundario: host al que llama el host primario

- Primera vista: marca de tiempo de la fecha en que Microsoft observó por primera vez una relación con el host

- Última vez: marca de tiempo de la fecha en que Microsoft observó por última vez una relación con el host

-

Causa: el tipo de conexión entre el nombre de host primario y el secundario; Entre las posibles causas se incluyen las siguientes:

- script.src

- link.href

- redirigir

- img.src

- desconocido

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Etiquetas: todas las etiquetas aplicadas a este artefacto en TI de Defender

Preguntas que este conjunto de datos podría ayudar a responder:

¿Se ha bloqueado alguno de los artefactos conectados?

¿Se ha etiquetado alguno de los artefactos conectados (por ejemplo, phishing, APT, malware, sospechoso, actor de amenazas específico)?

¿Este host redirige a los usuarios a contenido malintencionado?

¿Los recursos están tirando de CSS o imágenes para configurar ataques de infracción?

¿Los recursos están tirando de un script o haciendo referencia a un link.href para configurar un magecart o un ataque de desnatado?

¿Dónde se redirige a los usuarios desde y hacia?

¿Qué tipo de redireccionamiento está teniendo lugar?

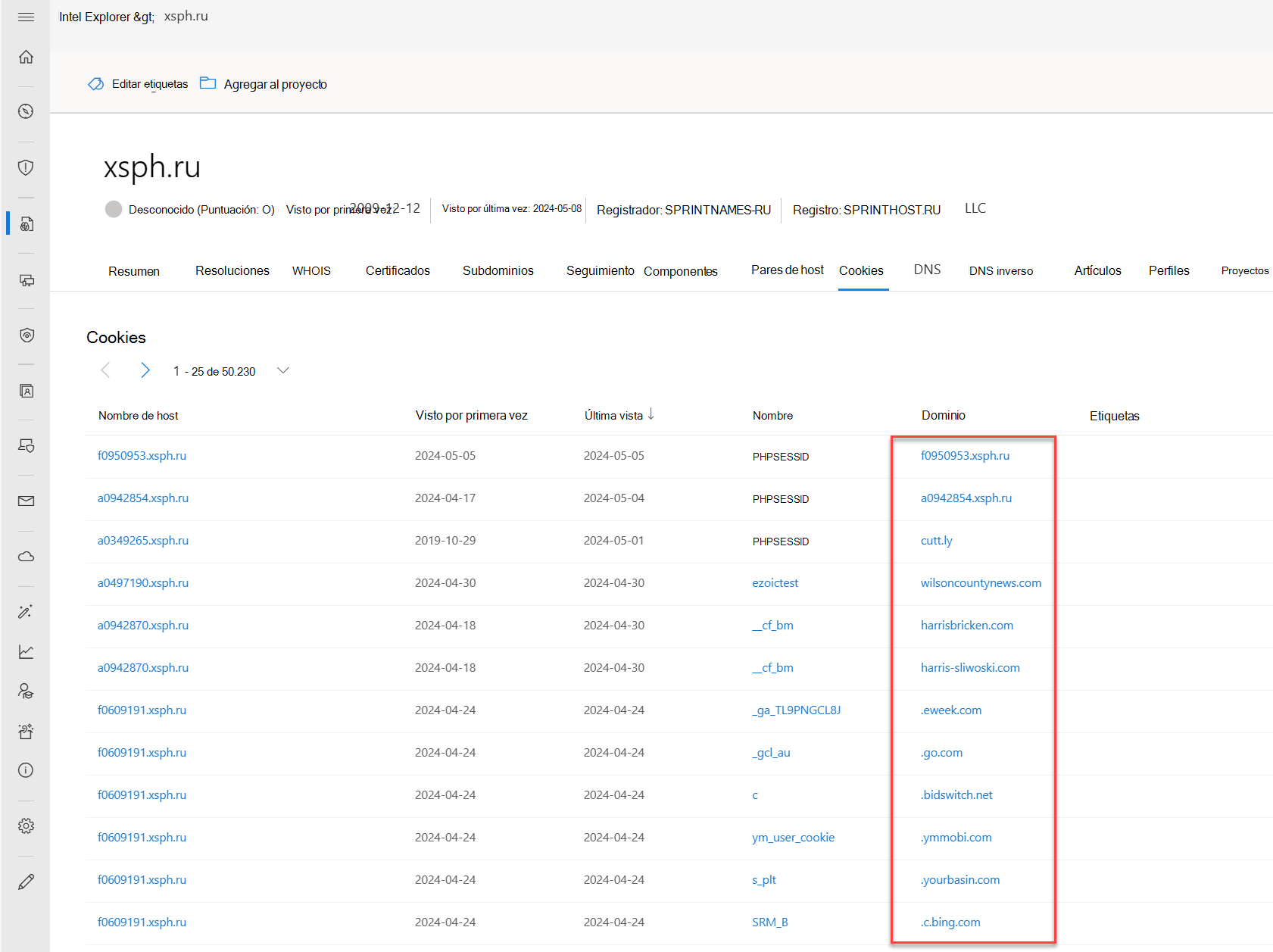

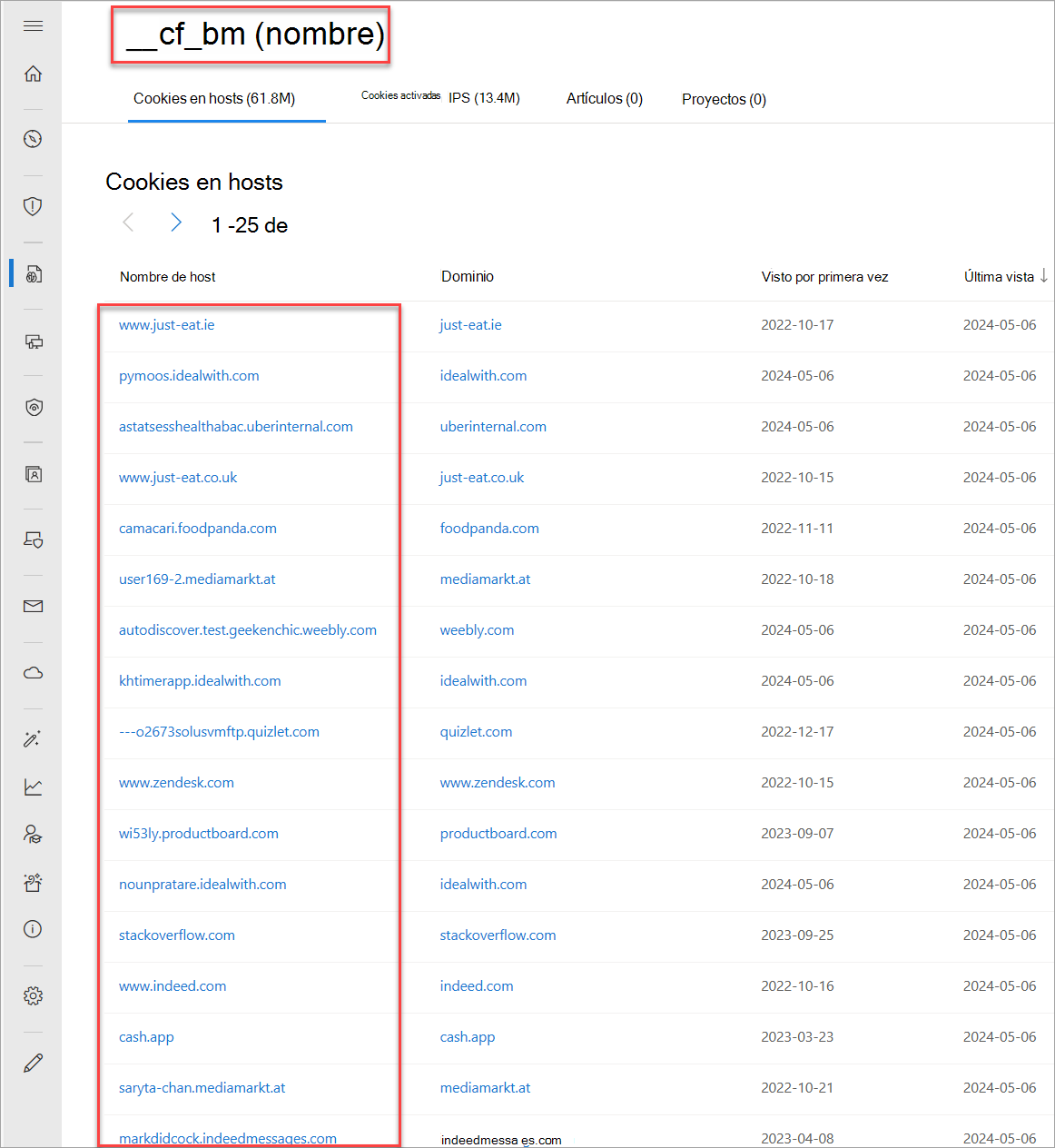

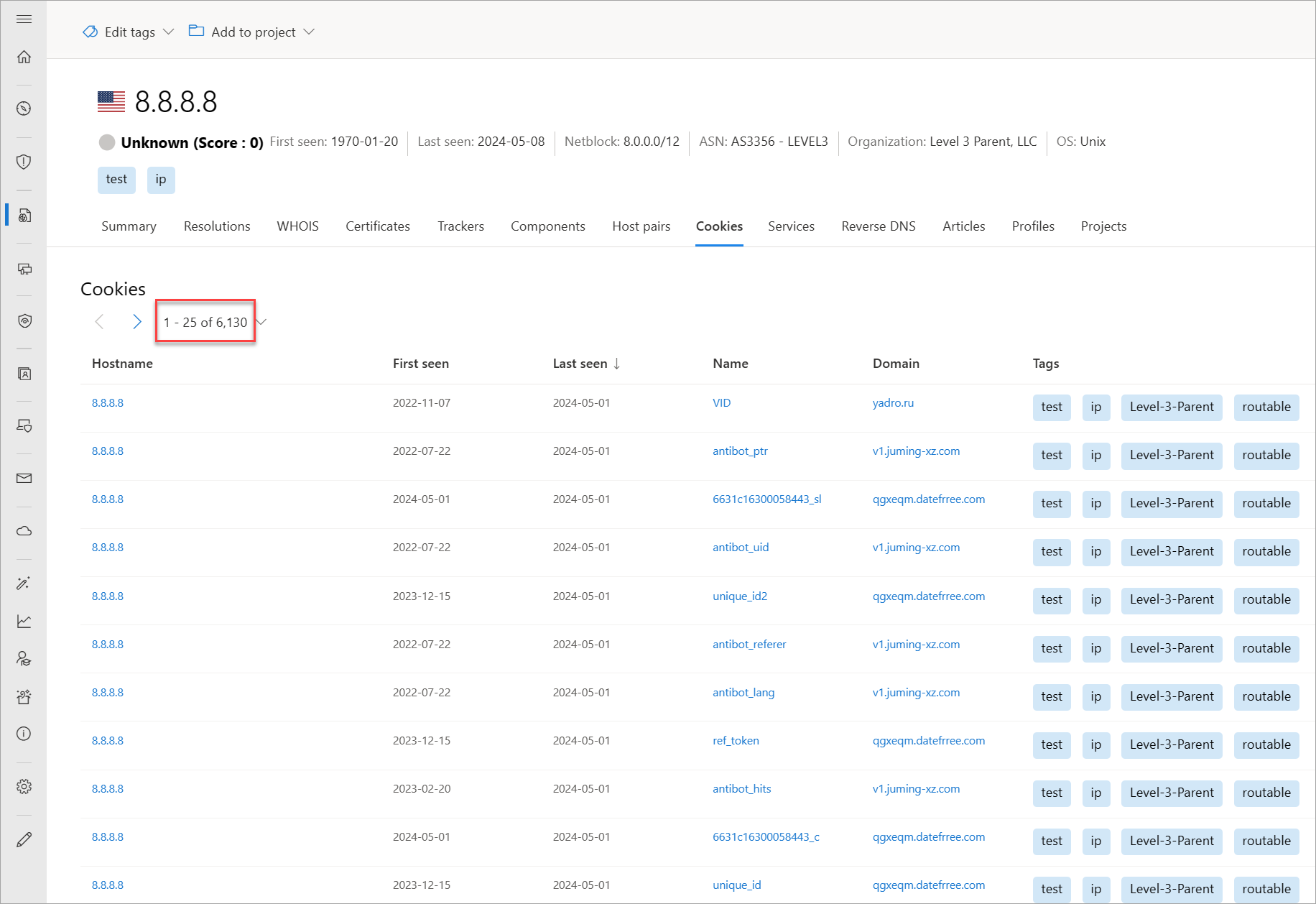

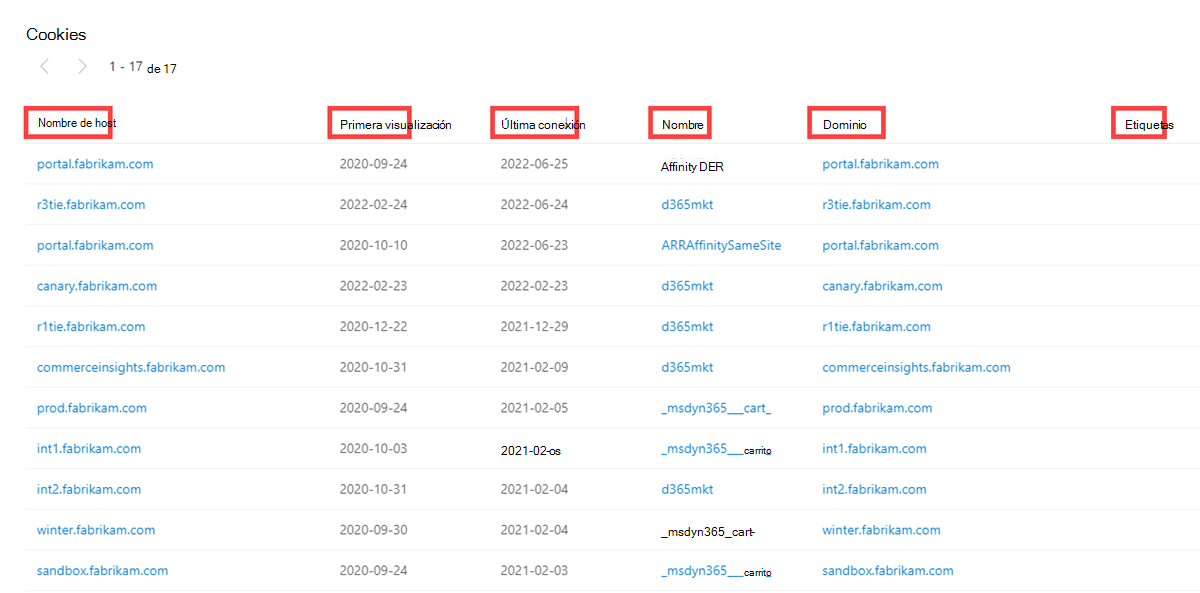

Cookies

Las cookies son pequeños fragmentos de datos enviados desde un servidor a un cliente a medida que el usuario navega por Internet. Estos valores a veces contienen un estado para la aplicación o pequeños bits de datos de seguimiento. Defender TI resalta e indexa los nombres de cookies observados al rastrear un sitio web y le permite profundizar en todas partes en las que hemos observado nombres de cookies específicos en su rastreo y recopilación de datos. Los actores malintencionados también usan cookies para realizar un seguimiento de las víctimas infectadas o almacenar los datos que podrían usar más adelante.

Nuestros datos de cookies incluyen la siguiente información:

- Nombre de host: La infraestructura de host asociada a la cookie

- Visto por primera vez: Marca de tiempo de la fecha en que Microsoft observó por primera vez esta cookie en el artefacto

- Última vez que se ha visto: Marca de tiempo de la fecha en que Microsoft observó por última vez esta cookie en el artefacto

- Nombre: Nombre de la cookie (por ejemplo, JSESSIONID o SEARCH_NAMESITE).

- Dominio: Dominio asociado a la cookie

- Etiquetas: Todas las etiquetas aplicadas a este artefacto en TI de Defender

Preguntas que este conjunto de datos podría ayudar a responder:

¿Qué otros sitios web emiten las mismas cookies?

¿Qué otros sitios web están realizando el seguimiento de las mismas cookies?

¿El dominio de cookies coincide con mi consulta?

¿Cuántas cookies están asociadas al artefacto?

¿Hay nombres o dominios de cookies únicos?

¿Cuáles son los períodos de tiempo asociados a las cookies?

¿Cuál es la frecuencia de las cookies recién observadas o los cambios asociados a las cookies?

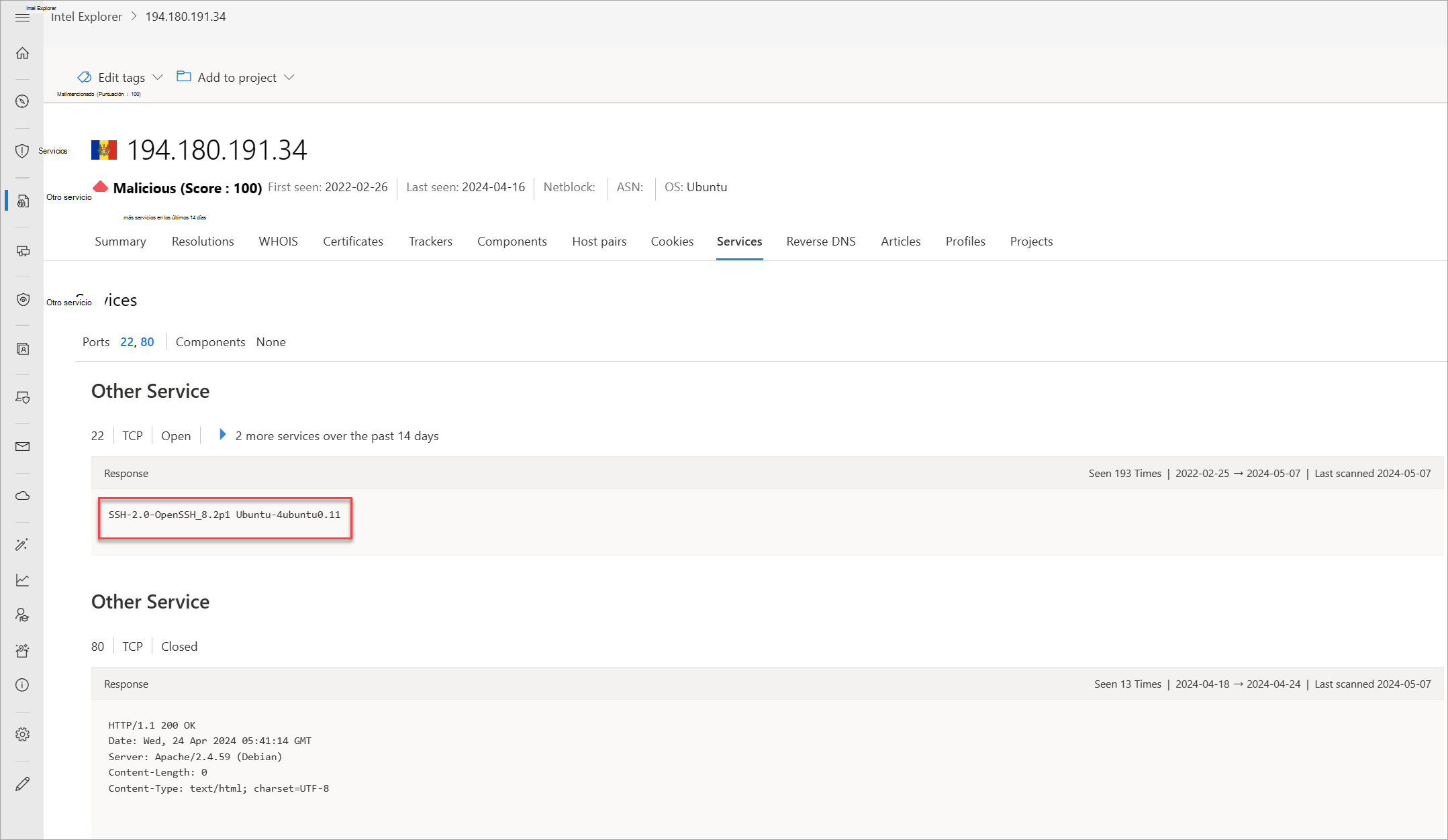

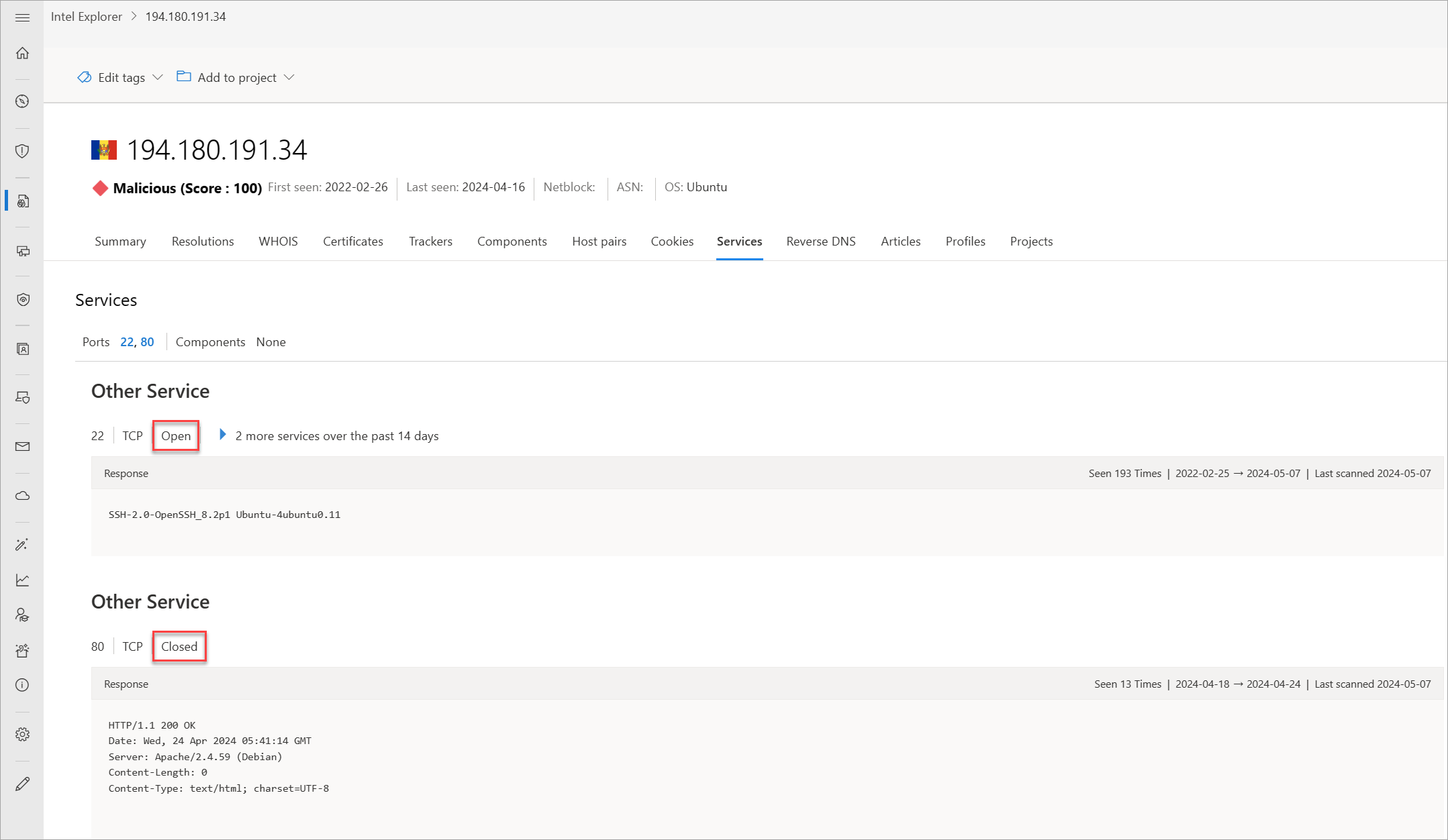

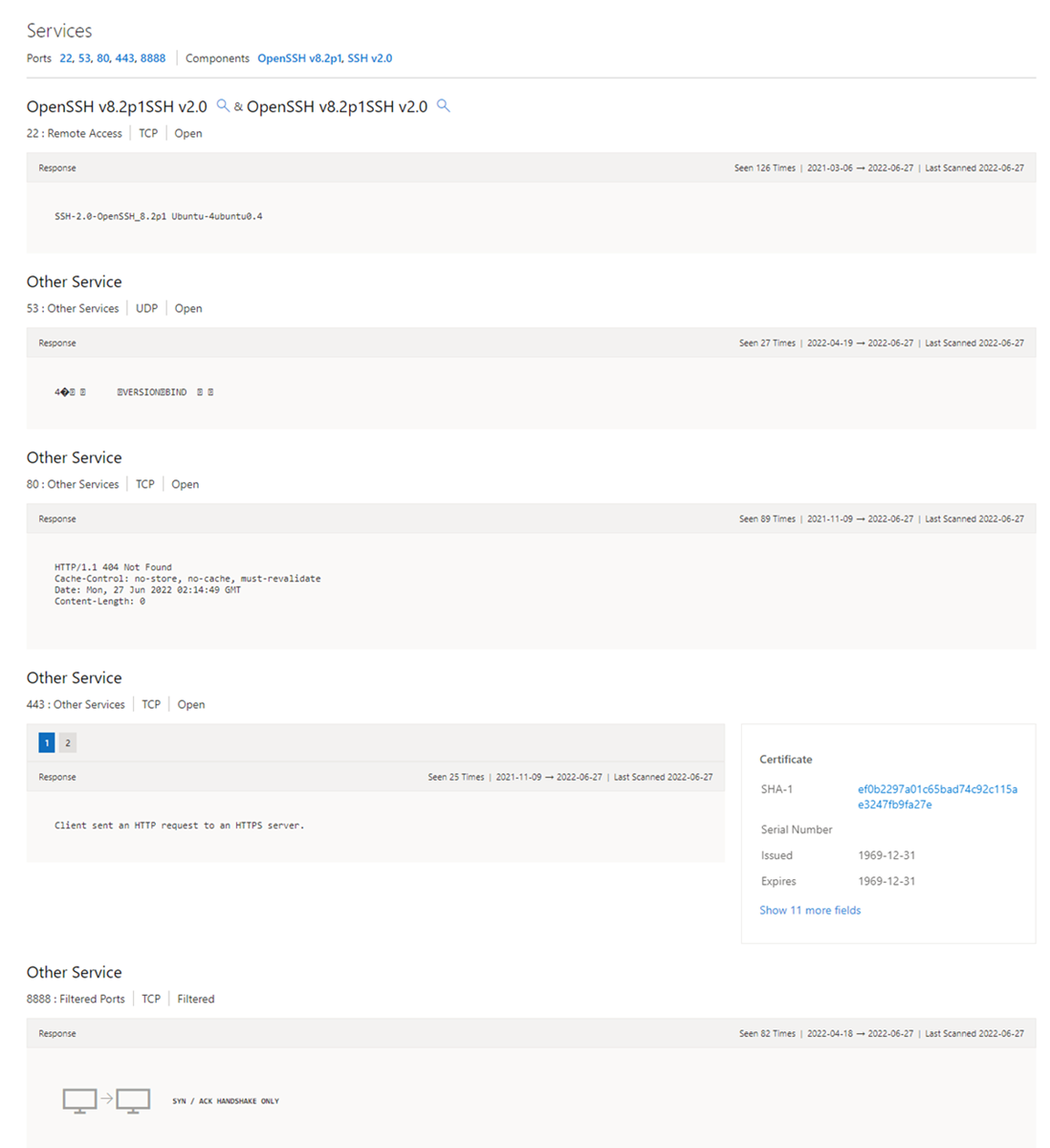

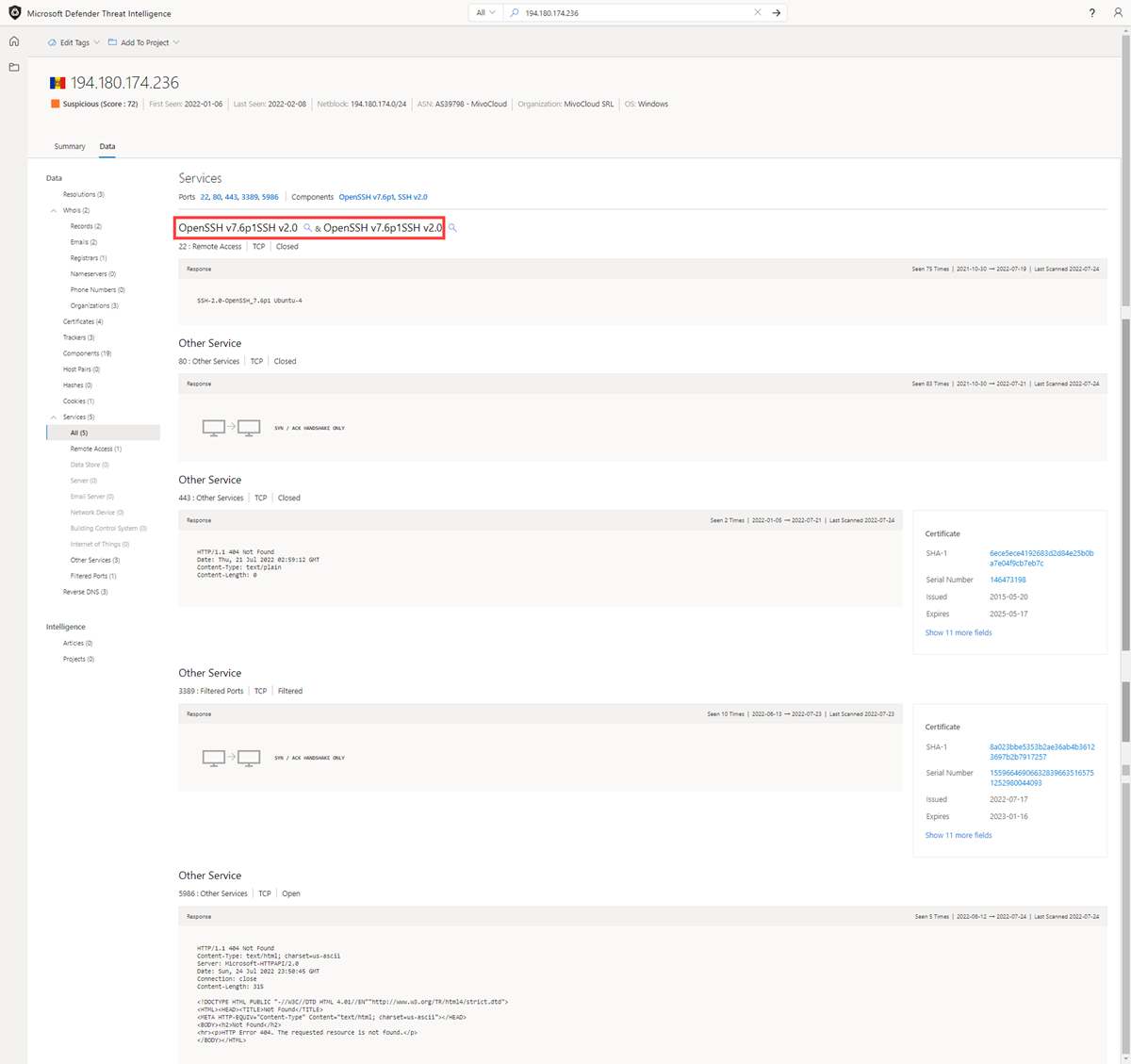

Servicios

Los nombres de servicio y los números de puerto se usan para distinguir los distintos servicios que se ejecutan a través de protocolos de transporte, como TCP, UDP, DCCP y SCTP. Los números de puerto pueden sugerir el tipo de aplicación que se ejecuta en un puerto determinado. Sin embargo, las aplicaciones o servicios se pueden cambiar para usar un puerto diferente para ofuscar u ocultar la aplicación o el servicio en una dirección IP. Conocer la información de puerto y encabezado o banner puede identificar la verdadera aplicación o servicio y la combinación de puertos que se usan. Defender TI muestra 14 días de historial en la pestaña Servicios , que muestra la última respuesta de banner asociada a un puerto observado.

Los datos de nuestros servicios incluyen la siguiente información:

- Puertos abiertos observados

- Números de puerto

- Componentes

- Número de veces que se observó el servicio

- La última vez que se examinó el puerto

- Conexión de protocolo

- Estado del puerto

- Abrir

- Filtered

- Cerrado

- Respuesta de banner

Preguntas que este conjunto de datos podría ayudar a responder:

¿Qué aplicaciones se ejecutan en un puerto determinado para una dirección IP determinada?

¿Qué versión de las aplicaciones están en uso?

¿Hay cambios recientes en el estado abierto, filtrado o cerrado de un puerto determinado?

¿Estaba asociado un certificado a la conexión?

¿Están en uso tecnologías vulnerables o en desuso en un recurso determinado?

¿Un servicio en ejecución expone información que podría usarse con fines nefastos?

¿Se siguen los procedimientos recomendados de seguridad?

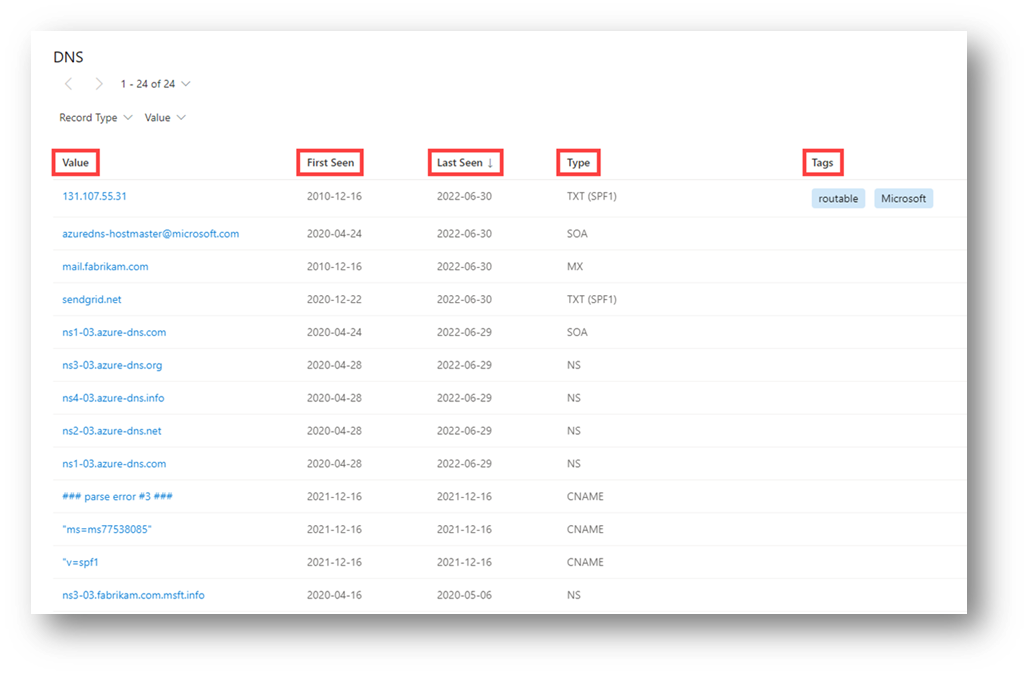

DNS

Microsoft ha estado recopilando registros DNS a lo largo de los años, lo que le proporciona información sobre los registros de intercambio de correo (MX), servidor de nombres (NS), texto (TXT), inicio de autoridad (SOA), nombre canónico (CNAME) y puntero (PTR). Revisar los registros DNS podría ayudar a identificar la infraestructura compartida que usan los actores en los dominios que poseen. Por ejemplo, los actores de amenazas tienden a usar los mismos servidores de nombres para segmentar su infraestructura o los mismos servidores de intercambio de correo para administrar su comando y control.

Nuestros datos DNS incluyen la siguiente información:

- Valor: el registro DNS asociado al host

- Primera vista: marca de tiempo de la fecha en que Microsoft observó por primera vez este registro en el artefacto

- Última vez: marca de tiempo de la fecha en que Microsoft observó por última vez este registro en el artefacto

-

Tipo: tipo de infraestructura asociada al registro; Entre las opciones posibles se incluyen:

- MX

- TXT

- NS

- CNAMES

- SOA

- Etiquetas: todas las etiquetas aplicadas a este artefacto en TI de Defender

Preguntas que este conjunto de datos podría ayudar a responder:

- ¿Qué otras partes de la infraestructura están directamente relacionadas con el indicador que estoy buscando?

- ¿Cómo ha cambiado la infraestructura con el tiempo?

- ¿El propietario del dominio emplea los servicios de una red de entrega de contenido o un servicio de protección de marca?

- ¿Qué otras tecnologías podría emplear la organización asociada dentro de su red?

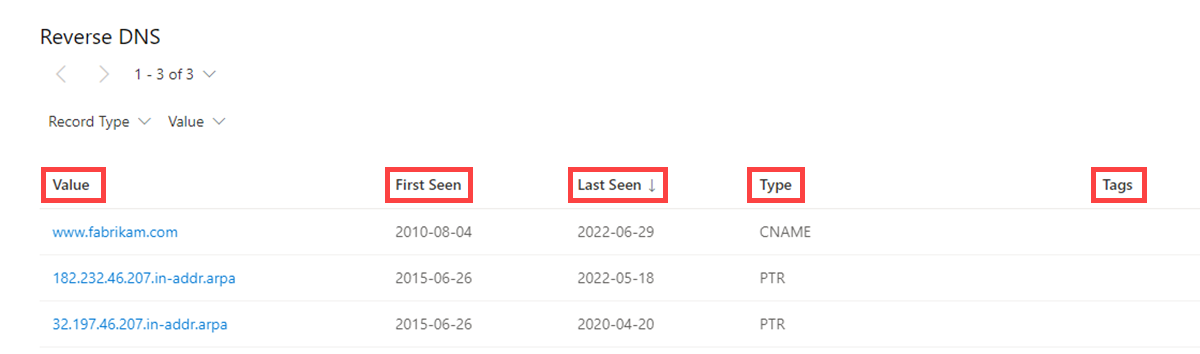

DNS inverso

Mientras que una búsqueda DNS directa consulta la dirección IP de un nombre de host determinado, una búsqueda de DNS inversa consulta un nombre de host específico de una dirección IP. Este conjunto de datos muestra resultados similares a los de DNS. Revisar los registros DNS puede ayudar a identificar la infraestructura compartida que usan los actores en los dominios que poseen. Por ejemplo, los grupos de actores tienden a usar los mismos servidores de nombres para segmentar su infraestructura o los mismos servidores de intercambio de correo para administrar su comando y control.

Nuestros datos dns inversos incluyen la siguiente información:

- Valor: valor del registro DNS inverso

- Primera vista: marca de tiempo de la fecha en que Microsoft observó por primera vez este registro en el artefacto

- Última vez: marca de tiempo de la fecha en que Microsoft observó por primera vez este registro en el artefacto

-

Tipo: tipo de infraestructura asociada al registro; Entre las opciones posibles se incluyen:

- MX

- TXT

- NS

- CNAMES

- SOA

- Etiquetas: todas las etiquetas aplicadas a este artefacto en TI de Defender

Preguntas que este conjunto de datos podría ayudar a responder:

- ¿Qué registros DNS observaron este host?

- ¿Cómo ha cambiado la infraestructura que observó este host con el tiempo?