Encadenamiento de infraestructura

Importante

El 30 de junio de 2024, se retiró el portal independiente de Inteligencia contra amenazas de Microsoft Defender (Defender TI) (https://ti.defender.microsoft.com) y ya no es accesible. Los clientes pueden seguir usando LA TI de Defender en el portal de Microsoft Defender o con Microsoft Security Copilot.

Más información

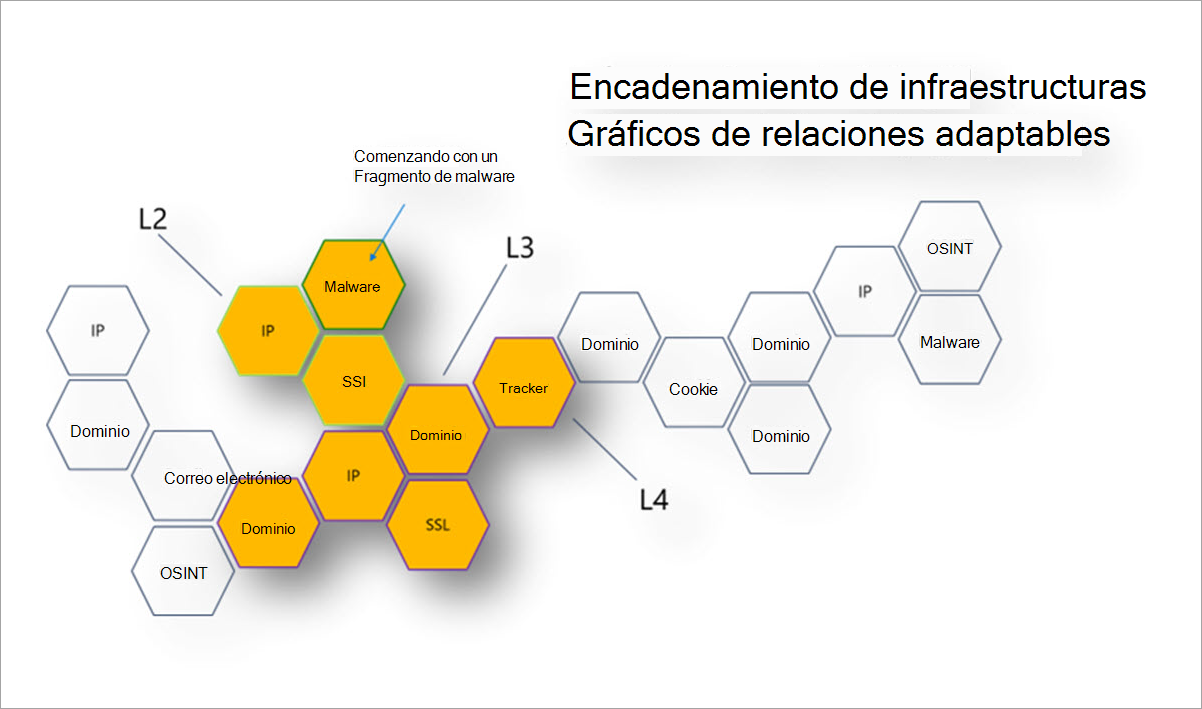

El encadenamiento de infraestructura usa las relaciones entre conjuntos de datos altamente conectados para compilar una investigación. Este proceso es el núcleo del análisis de la infraestructura de amenazas y permite a las organizaciones exponer nuevas conexiones, agrupar actividades de ataque similares y fundamentar suposiciones durante la respuesta a incidentes.

Requisitos previos

Revise los siguientes artículos de Ti de Defender:

Todo lo que necesita es un punto de partida

Vemos que las campañas de ataque emplean una amplia gama de técnicas de ofuscación, desde el filtrado geográfico simple hasta tácticas complejas como la huella digital pasiva del sistema operativo. Estas técnicas podrían detener potencialmente una investigación a un momento dado en sus pistas. En la imagen anterior se resalta el concepto de encadenamiento de infraestructura. Con nuestra funcionalidad de enriquecimiento de datos, podríamos empezar con un fragmento de malware que intenta conectarse a una dirección IP (posiblemente un servidor de comandos y control). Esa dirección IP podría haber hospedado un certificado TLS que tenga un nombre común, como un nombre de dominio. Ese dominio podría estar conectado a una página que contenga un seguimiento único en el código, como NewRelicID o algún otro identificador analítico que hayamos observado en otro lugar. O bien, quizás el dominio podría haberse conectado históricamente a otra infraestructura que podría aclarar nuestra investigación. La principal ventaja es que un punto de datos fuera de contexto podría no ser especialmente útil, pero cuando observamos la conexión natural con todos estos otros datos técnicos, podemos empezar a unir una historia.

Perspectiva externa de un adversario

La perspectiva externa de un adversario les permite aprovechar su presencia móvil y web en continua expansión que funciona fuera del firewall.

La aproximación e interacción con las propiedades web y móviles como un usuario real permite a la tecnología de rastreo, examen y aprendizaje automático de Microsoft desarmar las técnicas de evasión de adversarios mediante la recopilación de datos de sesión de usuario y la detección de phishing, malware, aplicaciones no autorizadas, contenido no deseado e infracción de dominio a escala. Este enfoque ayuda a ofrecer flujos de trabajo y alertas de amenazas accionables basadas en eventos en forma de inteligencia sobre amenazas, etiquetas del sistema, información de analistas y puntuaciones de reputación asociadas a la infraestructura de adversarios.

A medida que hay más datos de amenazas disponibles, se requieren más herramientas, educación y esfuerzo para que los analistas comprendan los conjuntos de datos y sus amenazas correspondientes. Inteligencia contra amenazas de Microsoft Defender (Ti de Defender) unifica estos esfuerzos proporcionando una vista única en varios orígenes de datos.